ЧАСТЬ 1

Принципы обеспечения информационной безопасности. Общие методы обеспечения информационной безопасности. Сущность и определение понятия защиты информации.

Принцип системности – предполагает необходимость учета всех взаимосвязанных, взаимодействующих и изменяющихся во времени элементов, условий и факторов: при всех видах информационной деятельности.

Принцип комплексности – предполагает согласование разнородных средств при построении целостной системы защиты, перекрывающей все существенные каналы угроз и не содержащей слабых мест на стыке отдельных компонентов.

Принцип непрерывности защиты – защита информации не разовое мероприятие, а непрерывный целенаправленный процесс.

Принцип разумной достаточности – предполагает выбор такого уровня защиты при котором затраты, риск и размер возможного ущерба приемлемы.

Принцип гибкости – предполагает возможность варьирования уровня защиты ИС.

Принцип открытости – защита должна обеспечиваться не только за счет секретности структурной организации и алгоритмов функционирования ее подсистем.

Принцип простоты – механизмы защиты должны быть понятны и просты в использовании и не должны вызывать дополнительных трудозатрат при обычной работе пользователей.

Методы обеспечения информационной безопасности:

К правовым методам обеспечения информационной безопасности относится разработка нормативных правовых актов и нормативных ведомственных документов по вопросам обеспечения информационной безопасности.

Организационные, организационно-технические методы обеспечения информационной безопасности: примеры:

* создание и совершенствование системы обеспечения информационной безопасности;

усиление правоприменительной деятельности органов исполнительной власти, а также предупреждение и привлечение правонарушений в информационной сфере;

Технические методы обеспечение безопасности информации:

· установка технических и аппаратно-программных, программных средств защиты от несанкционированного доступа к обрабатываемой информации, специальных воздействий, вызывающие разрушения, уничтожения, искажении информации, а также изменения штатных режимов функционирования систем и средств информатизации и связи.

Экономические методы обеспечения информационной безопасности включают:

* разработку программ обеспечения информационной безопасности и определение порядка их финансирования;

· * совершенствование системы финансирования работ;

·

Защита информации - комплекс организационных, правовых и технических мер по предотвращению угроз информационной безопасности и устранению их последствий.

Сущность защиты информации состоит в выявлении, устранении или нейтрализации негативных источников, причин и условий воздействия на информацию. Эти источники составляют угрозу безопасности информации.

Современные подходы к составу защищаемой информации. Основания для отнесения информации к защищаемой, категории информации, подпадающие под эту основу. Критерии отнесения информации к защищаемой, их обусловленность необходимостью защиты информации от утраты и утечки.

Научный подход к организации защиты информации. В век научно-технического прогресса, когда информационные потоки возрастают неимоверно, информация, являясь интеллектуальной ценностью, одновременно становится ресурсом и продуктом. В информационных потоках, обслуживающих различные государственные и общественные потребности, имеются, естественно, и потоки информации, которые должны сохраняться в тайне.

Комплексный и системный подход к организации защиты информации предполагает, с одной стороны, выявление и анализ возможных каналов утечки защищаемой информации с учетом объемов такой информации и носителей, на которых она накапливается, и ее важности.

Определение состава защищаемой информации — это первый шаг на пути построения системы защиты. От того, насколько он будет точно выполнен, зависит результат функционирования разрабатываемой системы. Общий подход состоит в том, что защите подлежит вся конфиденциальная информация. При этом конфиденциальная информация должна защищаться от утечки и утраты, а открытая только от утраты.

Защита открытой информации существовала всегда и производилась путем регистрации ее носителей, учета их движения и местонахождения, т. е. создавались безопасные условия хранения. Открытость информации не умаляет ее ценности, а ценная информация нуждается в защите от утраты.

Таким образом, к конфиденциальной информации должна быть отнесена вся информация с ограниченным доступом, составляющая любой вид тайны.

Очевидно, что общей основой для отнесения информации к защищаемой является ценность информации, поскольку именно ценность информации диктует необходимость ее защиты. Поэтому критерии отнесения информации к защищаемой являются по существу критериями определения ее ценности.

Применительно к открытой информации такими критериями могут быть:

— необходимость информации для правового обеспечения деятельности предприятия. Это относится к документированной информации, регламентирующей статус предприятия, права, обязанности и ответственность его работников;

— необходимость информации для производственной деятельности (это касается информации, относящейся к научно-исследовательской, проектной, конструкторской, технологической, торговой и др. сферам)

— необходимость информации для управленческой деятельности, сюда относится информация, требующаяся для принятия управленческих решений, а также для организации производственной деятельности и обеспечения ей функционирования;

— необходимость информации для финансовой деятельности;

— необходимость информации для обеспечения функционирования социальной сферы;

— необходимость информации как доказательного источника на случай возникновения конфликтных ситуаций;

— важность информации как исторического источника, раскрывающего направления и особенности деятельности предприятия.

Становление и современное определение коммерческой тайны. Место коммерческой тайны в системе предпринимательской деятельности. Основания и методика отнесения сведений к коммерческой тайне. Функции государства в сфере защиты коммерческой тайны. Тенденция и определяющие факторы развития коммерч. тайны.

Коммерческая тайна — это информация, имеющая действительную или потенциальную коммерческую ценность в силу ее неизвестности третьим лицам, к которой нет свободного доступа на законном основании, и по отношению к которой обладатель информации принимает меры к охране ее конфиденциальности.

Сущность права на коммерческую тайну состоит в обеспеченной обладателю информации возможности засекречивать эту информацию от широкой публики и требовать, чтобы третьи лица воздерживались от использования незаконных методов получения данной информации.

В соответствии со ст. 139 ГК РФ и другими нормами федеральных законов, иных нормативных актов информация может составлять коммерческую тайну, если она отвечает следующим требованиям:

— имеет действительную или потенциальную коммерческую ценность в силу ее неизвестности третьим лицам;

— не попадает под перечень сведений, доступ к которым не может быть ограничен, и перечень сведений, отнесенных к государственной тайне;

— к ней нет свободного доступа на законном основании;

— обладатель информации принимает меры к охране ее конфиденциальности.

Правовая охрана информации, составляющей коммерческую тайну, осуществляется Федеральным законом № 98 ФЗ «О коммерческой тайне».

Тенденция развития коммерческой тайны направлена на сохранение значения производственной тайны, связанной с новизной и совершенствованием технологических процессов.

Руководитель предприятия, фирмы, назначив экспертную комиссию, ставит перед ней следующие задачи:

♦ установить порядок работы с документами, образцами, изделиями, содержащими сведения, составляющие коммерческую тайну;

♦ разработать правила присвоения грифа документам и изделиям, содержащим такие сведения и порядок снятия его.

♦ определить круг лиц и порядок их доступа к информации, составляющей коммерческую тайну;

♦ разработать меры контроля за работой с документами и изданиями, содержащими сведения, отнесенные к коммерческой тайне, и ответственности за их разглашение;

♦ выделить в деятельности предприятий возможные каналы утечки сведений, составляющих коммерческую тайну, и перекрыть их.

Таким образом, при организации работ по защите коммерческой тайны на предприятии следует ответить на несколько основных вопросов: кого и как допускать к засекреченной информации, как обеспечивать сохранность сведений при работе с этой информацией, как определять ответственность за разглашение закрытых данных и обеспечить контроль их использованием.

Факторы угроз информационной безопасности через СМИ и рекламу. Основные приемы психологического воздействия через СМИ. Типы манипулятивной рекламы и техника формирования доверия к коммуникатору в рекламных материалах и СМИ как фактор угроз информационной безопасности личности.

УСЛОВИЯ ФОРМИРОВАНИЯ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ЧЕРЕЗ СМИ

· Внешние (технико-физические, средовые и т.п.) факторы информационно-коммуникативных ситуаций

· Неудовлетворительный уровень обеспечения информационной безопасности и защиты конфиденциальной информации на предприятии, при котором высока вероятность съема, разглашения и утечки информации с последующим попаданием в СМИ

· Наличие криминальных, асоциальных или аморальных аспектов в деятельности предприятия, его руководства и персонала

· Конфликт интересов с конкурентами и партнерами

· Конфликтная обстановка в коллективе

· Ошибки руководства в подборе персонала, его подготовке и индивидуальной работы с ним

· Применение специальных технологий психологического воздействия при подготовке материалов

·

ПРИЕМЫ ПСИХОЛОГИЧЕСКОГО ВОЗДЕЙСТВИЯ

И ТЕХНИКА ФОРМИРОВАНИЯ ДОВЕРИЯ К КОММУНИКАТОРУ

Фальсификация – намеренное смещение акцентов в показе событий.

Дезинформация – распространение заведомо ложных сведений.

Дискредитация – оглашение сведений через сми, порочащих государство (общество, личность) и подрывающих доверие к нему.

Наклеивание ярлыков – заключается в подборе эпитетов и такой терминологии, которые дают объекту показа четкую негативную оценку.

ТИПЫ МАНИПУЛЯТИВНОЙ РЕКЛАМЫ И ВИДЫ КОММУНИКАТИВНЫХ ИСКАЖЕНИЙ

· ПРЯМАЯ ДЕЗОРИЕНТАЦИЯ, ЛОЖЬ (признаки: слова «лучший», «самый», «исключительный»)

· КОСВЕННАЯ ДЕЗОРИЕНТАЦИЯ, ВВЕДЕНИЕ В ЗАБЛУЖДЕНИЕ (предоставление части информации о товаре, например, о лечебном эффекте от лекарств, с утаиванием противопоказаний и побочных эффектов)

· НАРУШЕНИЕ ЛОГИЧЕСКИХ СВЯЗЕЙ, ПОДМЕНА ПРИЧИНЫ СЛЕДСТВИЕМ (ложный силлогизм: «С тех пор, как она пользуется этим стиральным порошком, ее белье выглядит всегда безупречно»)

· ВОЗДЕЙСТВИЕ НА ПОДСОЗНАНИЕ ПОТРЕБИТЕЛЯ

Принципы правового регулирования отношений в сфере информации, информационных технологий и защиты информации по содержанию ФЗ РФ от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

Правовое регулирование отношений, возникающих в сфере информации, информационных технологий и защиты информации, основывается на следующих принципах:

1) свобода поиска, получения, передачи, производства и распространения информации любым законным способом;

2) установление ограничений доступа к информации только федеральными законами;

3) открытость информации о деятельности государственных органов и органов местного самоуправления и свободный доступ к такой информации, кроме случаев, установленных федеральными законами;

4) равноправие языков народов Российской Федерации при создании информационных систем и их эксплуатации;

5) обеспечение безопасности Российской Федерации при создании информационных систем, их эксплуатации и защите содержащейся в них информации;

6) достоверность информации и своевременность ее предоставления;

7) неприкосновенность частной жизни, недопустимость сбора, хранения, использования и распространения информации о частной жизни лица без его согласия;

8) недопустимость установления нормативными правовыми актами каких-либо преимуществ применения одних информационных технологий перед другими, если только обязательность применения определенных информационных технологий для создания и эксплуатации государственных информационных систем не установлена федеральными законами.

Стратегия национальной безопасности Российской Федерации до 2020г.». Структура, задачи, методы и пути реализации государством своих функций по обеспечению информационной безопасности в «Доктрине информационной безопасности Российской Федерации».

Стратегия национальной безопасности Российской Федерации до 2020 года - официально признанная система стратегических приоритетов, целей и мер в области внутренней и внешней политики, определяющих состояние национальной безопасности и уровень устойчивого развития государства на долгосрочную перспективу.

Доктрина информационной безопасности Российской Федерации — совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности Российской Федерации.

Составляющие национальных интересов Российской Федерации в информационной сфере в доктрине:

1) Обязательное соблюдение конституционных прав и свобод человека в области получения информации и пользования ею.

2) Информационное обеспечение государственной политики РФ (доведение до граждан РФ и международной общественности о государственной политике РФ, официальной позиции по значимым событиям в России и в мире) с доступом граждан к открытым государственным ресурсам.

3) Развитие современных ИТ отечественной индустрии (средств информатизации, телекоммуникации и связи). Обеспечение ИТ внутреннего рынка России и выход на мировые рынки.

4) Защита информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем.

Виды угроз информационной безопасности РФ в доктрине:

1. Угрозы, направленные на конституционные права и свободы человека в области информационной деятельности.

2. Угрозы информационному обеспечению государственной политики РФ.

3. Угроза развитию современных ИТ отечественной индустрии, а также выходу на внутренний и мировой рынок.

4. Угрозы безопасности информационных и телекоммуникационных средств и систем.

Методы обеспечения информационной безопасности РФ в доктрине:

Правовые методы

- Разработка нормативных правовых актов, регламентирующих отношения в сфере IT

Организационно-технические методы

- создание системы информационной безопасности РФ и её совершенствование

- привлечение лиц к ответственности, совершивших преступления в этой сфере

- создание систем и средств для предотвращения несанкционированного доступа к обрабатываемой информации

Экономические методы

- разработка программ обеспечения информационной безопасности и их финансирование

- финансирование работ, связанных с обеспечением информационной безопасности РФ

Объект информатизации. Основные технические средства и системы (ОТСС). Вспомогательные технические средства и системы (ВТСС). Посторонние проводники. Контролируемая зона объекта. Утечка информации по техническому каналу. Перехват информации. Технический канал утечки информации (определение). Схема технического канала утечки информации. Классификация технических каналов утечки информации, обрабатываемых техническими средствами вычислительной техники (СВТ).

Объект информатизации - совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, средств обеспечения объекта информатизации, помещений или объектов (зданий, сооружений, технических средств), в которых они установлены, или помещения и объекты, предназначенные для ведения конфиденциальных переговоров

В зависимости от принадлежности циркулирующей в технических средствах информации к защищаемой и открытой, технические средства делятся на основные технические средства и системы (ОТСС) и вспомогательные технические средства и системы (ВТСС). ВТСС не обрабатывают защищаемую информацию, но при этом могут находиться в пределах контролируемой зоны совместно с ОТСС. При определенных условиях ВТСС могут стать источниками случайных опасных сигналов, следовательно, они нуждаются в защите наряду с ОТСС.

Через помещения, в которых установлены технические средства обработки информации ограниченного доступа, могут проходить провода и кабели, не относящиеся к ТСОИ и ВТСС, а также металлические трубы систем отопления, водоснабжения и другие токопроводящие металлоконструкции, которые называются посторонними проводниками (ПП).

Контролируемая зона (КЗ) – зона с пропускной системой.

Утечка (информации) по техническому каналу - неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.

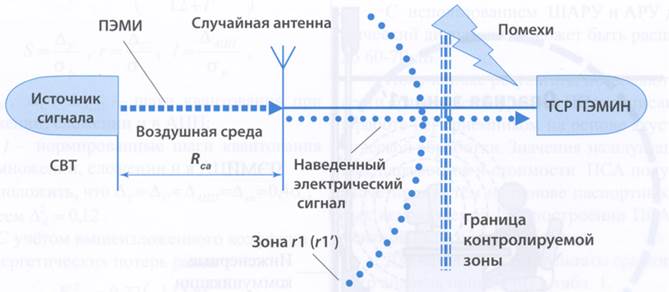

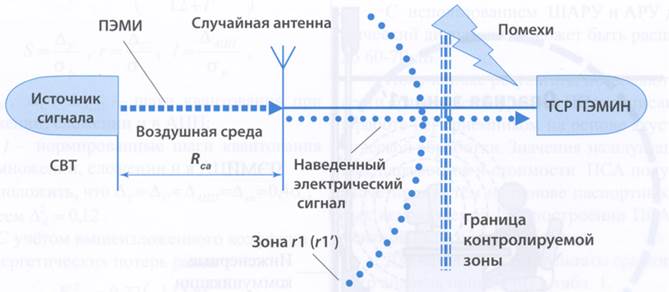

Под техническим каналом утечки информации (ТКУИ) понимают совокупность объекта разведки, технического средства разведки (TCP) и физической среды, в которой распространяется информационный сигнал.

21. Причины образования технических каналов утечки информации, возникающих за счет побочных электромагнитных излучений (электромагнитные ТКУИ). Определение зоны R2. Схема электромагнитного ТКУИ. Порядок расчета зоны R2.

Основными причинами возникновения электромагнитных каналов утечки информации в ТСОИ являются:

· побочные электромагнитные излучения, возникающие вследствие протекания информативных сигналов по элементам ТСОИ;

· модуляция информативным сигналом побочных электромагнитных излучений высокочастотных генераторов ТСОИ (на частотах работы высокочастотных генераторов);

· модуляция информативным сигналом паразитного электромагнитного излучения ТСОИ.

Побочным электромагнитным излучением (ПЭМИ) ТСОИ называется нежелательное радиоизлучение, возникающее в результате нелинейных процессов в блоках ТСОИ (к примеру, при выводе информации на экран монитора или ввода данных с компьютера).

Пространство вокруг ТСОИ, на границе и за пределами которого напряжённость электрической (E) или магнитной (H) составляющей электромагнитного поля не превышает допустимого (нормированного) значения (Е ≤ En; H ≤ Hn), называется опасной зоной 2 (R2).

Зона R2 для каждого СВТ определяется инструментально-расчётным методом при проведении специальных исследований СВТ на ПЭМИ и указывается в предписании на их эксплуатацию или сертификате соответствия.

Для возникновения электромагнитного канала утечки информации необходимо

•расстояние от СВТ до границы контролируемой зоны должно быть менее зоны R2 (Rкз < R2);

• в пределах зоны R2 возможно размещение стационарных или перевозимых (переносимых) средств разведки ПЭМИН.

Порядок расчета зоны R2.

Начиная с расстояния r = 1 м с шагом 1 или 5 м рассчитывается отношение сигнал/шум qj для каждого частотного диапазона, в котором обнаружены информативные составляющие ПЭМИ. Полученные значения qj сравниваются с пороговым отношением сигнал/шум δ. За значение зоны R2, м, принимается то минимальное расстояние r, при котором для всех частотных диапазонов выполняется условие qj ≤ δ, т.е. R2 = min {r} | = ≤ qj ≤ δ.

22. Причины образования технических каналов утечки информации, возникающих за счет наводок побочных электромагнитных излучений (электромагнитные ТКУИ). Определение и порядок расчета зоны R1 и R1’.

Причинами возникновения электрических каналов утечки информации являются наводки информативных сигналов, под которыми понимаются токи и напряжения в токопроводящих элементах, вызванные побочными электромагнитными излучениями, ёмкостными и индуктивными связями.

Наводки информативных сигналов могут возникнуть:

· в линиях электропитания ТСОИ;

· в линиях электропитания и соединительных линиях ВТСС;

· в цепях заземления ТСОИ и ВТСС;

· в посторонних проводниках (металлических трубах систем отопления, водоснабжения, металлоконструкциях и т.д.).

Пространство вокруг ТСОИ, на границе и за пределами которого уровень наведённого от ТСОИ информативного сигнала в сосредоточенных антеннах не превышает допустимого (нормированного) значения (U = Un) называется опасной зоной 1 (r1), а в распределённых антеннах - опасной зоной 1’ (r1’).

В отличие от зоны R2 размер зоны r1 (r1’) зависит не только от уровня побочных электромагнитных излучений ТСОИ, но и от длины случайной антенны (от помещения, в котором установлено ТСОИ до места возможного подключения к ней средства разведки).

Зоны r1 и r1’ для каждого СВТ определяются инструментально-расчётным методом, и их значения указываются в предписании на их эксплуатацию СВТ.

Для возникновения электрического канала утечки информации необходимо, чтобы

· соединительные линии ВТСС, линии электропитания, посторонние проводники и т.д., выполняющие роль случайных антенн, выходили за пределы контролируемой зоны объекта;

· расстояние от СВТ до случайной сосредоточенной антенны было менее r1, а расстояние до случайной распределённой антенны было менее r1’;

· была возможность непосредственного подключения к случайной антенне за пределами контролируемой зоны объекта средств разведки ПЭМИН.

Выделенное помещение (определение). Контролируемая зона объекта. Утечка информации по техническому каналу. Перехват информации. Технический канал утечки информации (определение). Классификация технических каналов утечки речевой информации и способов перехвата речевой информации.

Выделенное помещение (ВП) - специальное помещение, предназначенное для проведения собраний, совещаний, бесед и других мероприятий речевого характера по секретным или конфиденциальным вопросам. Мероприятия речевого характера могут проводиться в выделенных помещениях с использованием технических средств обработки речевой информации (ТСОИ) и без них.

Контролируемая зона (КЗ) – зона с пропускной системой.

Утечка (информации) по техническому каналу - неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.

Перехват информации - неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов.

Технические каналы утечки акустической информации:

1. Воздушные

перехват акустических сигналов микрофонами

комплексированными с механическими устройствами звукозаписинаправленными микрофонами

комплексированными с устройствами передачи информации

комплексированными с устройствами передачи информации по сети электропитания

комплексированными с устройствами подключения к телефонной линии по сигналам вызова от внешнего абонента

комплексированными с устройствами передачи информации по трубам водоснабжения, отопления и т.п.

2. Оптико-электронный (лазерный)

·перехват акустических сигналов путем лазерного зондирования оконных стекол

3. Вибрационные

·перехват акустических сигналов электронными стетоскопами

·перехват акустических сигналов электронными стетоскопами, комплексированными с устройствами передачи информации по радиоканалу

·перехват акустических сигналов электронными стетоскопами, комплексированными с устройствами передачи информации по оптическому каналу в ИК-диапазоне

4. Параметрические

·перехват акустического сигнала путем приема и детектирования побочных ЭМИ

·перехват акустического сигнала путем «высокочастотного облучения» специальных полуактивных закладных устройств

5. Электроакустические

·перехват акустических колебаний через ВТСС, обладающих «микрофонным эффектом», путем подключения к их соединительным линиям

·перехват акустических колебаний через ВТСС, путем «высокочастотного навязывания»

Перехват речевой информации с использованием закладных устройств с передачей информации по радиоканалу. Аналоговые и цифровые радиозакладки (основные характеристики). Радиозакладки, построенные на базе средств сотовой связи (основные характеристики). Радиозакладки, использующие для передачи сложные сигналы (основные характеристики).

Для перехвата акустической (речевой) информации наряду с портативными диктофонами используются специальные миниатюрные электронные устройства перехвата акустической (речевой) информации, несанкционированно и скрытно устанавливаемые в помещениях или автомашинах и часто называемые акустическими закладками.

Радиозакладка передает информацию с помощью электромагнитных волн радиодиапазона.

Дальность передачи информации в основном зависит от мощности передатчика, вида используемых сигналов и условий размещения приёмного устройства. При мощности излучения передатчика 3 - 10 мВт дальность передачи информации составляет от 100 до 400 м. При использовании закладных устройств, построенных на основе средств сотовой связи, дальность передачи информации не ограничена.

Аналоговые радиозакладки (основные характеристики).

Из способов кодирования наиболее часто применяется аналоговое скремблирование речевого сигнала, при котором изменяются характеристики речевого сигнала таким образом, что он становиться неразборчивым. Например, в радиозакладке PK-2010 S используется простая инверсия спектра с точкой инверсии 1.862 кГц, а в PK-1380-SS – сложная инверсия спектра сигнала.

Цифровые радиозакладки (основные характеристики).

Наиболее сложный способ кодирования речевой информации заключается в преобразовании ее в цифровой вид. В SIM-PR-9000T осуществляется преобразование речевой информации в цифровой вид с последующим ее шифрованием по одному из алгоритмов.

Радиозакладки, построенные на базе средств сотовой связи (основные характеристики).

Устройства типа «телефонного уха», приём информации с которых может осуществляться с обычного или сотового телефона. Устройство включается в разрыв телефонной линии, соединённой с «телефоном-наблюдателем».

После набора номера «телефона-наблюдателя» абонент транслирует в линию специальный кодированный тональный (звуковой) сигнал, вырабатываемый небольшим по размерам кодовым устройством («бипером»). В момент передачи сигнала «бипер» подносится к телефонной трубке.

Дальность передачи при использовании такой закладки практически не ограничена, так как вызов можно осуществлять по международным каналам телефонной связи.

Радиозакладки, использующие для передачи сложные сигналы (основные характеристики).

Для повышения скрытности используются сложные сигналы (например, шумоподобные или с псевдослучайной перестройкой несущей частоты и т.п.) и различные способы кодирования информации.

Например, в радиозакладке SIM-А-70 осуществляется псевдослучайная перестройка несущей частоты сигнала. Причем, в радиозакладке SIM-А-70 перестройка частоты сигнала осуществляется в диапазоне 150...170 МГц.

Руководящие документы ФСТЭК России по безопасности информации. Область их применения. Классификация СВТ. Классификация МЭ. Классификация АС по защищенности информации от НСД. Классификация по уровню контроля отсутствия НДВ.

Федеральная служба по техническому и экспортному контролю является основным государственным органом в России, курирующем вопросы защиты информации от НСД. Критерии для оценки механизмов защиты программно-технического уровня, используемые при анализе защищенности АС и СВТ, также выражены в РД ФСТЭК РФ "АС. Защита от НСД к информации. Классификация АС и требования по защите информации." и "СВТ. Защита от НСД к информации. Показатели защищенности от НСД к информации".

Классификация СВТ

Устанавливается семь классов защищенности СВТ от НСД к информации. Самый низкий класс – седьмой, самый высокий – первый.

Классы подразделяются на четыре группы, отличающиеся качественным уровнем защиты:

1 группа содержит только один седьмой класс;

2 группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

3 группа характеризуется мандатной защитой и содержит четвертый, третий и второй кл.;

4 группа характеризуется верифицированной защитой и содержит только первый класс.

Классификация МЭ

Устанавливается пять классов защищенности МЭ. Самый низкий класс защищенности пятый, применяемый для безопасного взаимодействия АС класса 1Д с внешней средой, четвертый для 1Г, третий 1В, второй 1Б, самый высокий первый, применяемый для безопасного взаимодействия АС класса 1А с внешней средой. Для АС класса 3Б, 2Б должны применяться МЭ не ниже 5 класса.

Для АС класса 3А, 2А в зависимости от важности обрабатываемой информации должны применяться МЭ следующих классов:

при обработке информации с грифом “секретно” не ниже 3 класса;

при обработке информации с грифом “совершенно секретно” не ниже 2 класса;

при обработке информации с грифом “особой важности” не ниже 1 класса.

Классификация АС

Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса - 3Б и 3А.

Вторая группа включает АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса - 2Б и 2А.

Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности. Группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1А.

Характеристика уязвимостей системного и прикладного программного обеспечения. Характеристика угроз непосредственного доступа в операционную среду АС. Методы снижения риска доступа в операционную среду.

СОВ

Классификация систем обнаружения атак может быть выполнена по нескольким признакам:

- по способу реагирования;

- по способу выявления атаки;

- по способу сбора информации об атаке.

По способу реагирования различают пассивные и активные системы. Пассивные системы просто фиксируют факт атаки, записывают данные в файл журнала и выдают предупреждения. Активные пытаются противодействовать атаке, например, переконфигурируя межсетевой экран.

По способу выявления атаки системы обнаружения атак принято делить на две категории:

- обнаружения аномального поведения;

- обнаружения злоупотреблений.

Технология обнаружения атак путем идентификации аномального поведения основана на следующей гипотезе. Аномальное поведение пользователя (то есть атака или какое-нибудь враждебное действие) - это отклонение от нормального поведения. Примером аномального поведения может служить большое число соединений за короткий промежуток времени, высокая загрузка центрального процессора и т.п.

Наиболее популярна классификация по способу сбора информации об атаке:

- обнаружение атак на уровне сети (прослушивает трафик в сети и определяя возможные действия злоумышленников. Поиск атаки идет по принципу «от хоста до хоста»);

- обнаружение атак на уровне хоста (предназначены для мониторинга, детектирования и реагирования на действия злоумышленников на определенном хосте);

- обнаружение атак на уровне приложения (основан на поиске проблем в определенном приложении).

44. Современные технологии идентификации и аутентификации пользователей. Технологии идентификации и аутентификации используемых компонентов обработки информации (аппаратных и программных средств).

Правовые меры

Данное направление защиты от несанкционированного использования основывается на распространении норм авторского права на программы для ЭВМ и базы данных.

Технические меры

Полный контроль за распространением ПО возможно реализовать с помощью технических мер защиты, когда защита ПО от несанкционированного использования реализуется с помощью специализированных программных либо программно-аппаратных средств.

Сетевая программная защита

- локальная

Сканирование сети исключает одновременный запуск двух программ с одним регистрационным ключом на двух компьютерах в пределах одной локальной сети.

- глобальная

Если программа работает с каким-то централизованным сервером и без него бесполезна. Она может передавать серверу свой серийный номер; если номер неправильный, сервер отказывает в услуге.

Dallas Lock (Конфидент)

Система защиты информации от несанкционированного доступа (СЗИ от НСД) Dallas Lock представляет собой программный комплекс для обеспечения безопасности хранения и обработки данных в ОС семейства Windows.

Dallas Lock предназначается для:

- разграничения доступа к информационным ресурсам и подключаемым устройствам;

- аудита действий пользователей, санкционированных и без соответствующих прав;

- централизованного управления механизмами безопасности;

- приведения АС, ГИС и обработки ПДн в соответствие требованиям законодательства по защите информации.

Secret Disk - система защиты конфиденциальной информации и персональных данных от несанкционированного доступа и раскрытия конфиденциальной информации, хранящейся и обрабатываемой на персональном компьютере или ноутбуке, когда есть риск его кражи, утери или несанкционированного использования.

Назначение Secret Disk:

— защита от несанкционированного доступа и раскрытия конфиденциальной информации, хранящейся и обрабатываемой на персональном компьютере или ноутбуке, когда есть риск его кражи, утери или несанкционированного использования;

— защита информации при переносе и хранении на съемных носителях.

Защита от разрушающих программных воздействий (РПВ). Перечислите общие и специализированные методы борьбы с РПВ.

Защита от РПВ: -Межсетевое экранирование; -Анализ защищенности (сканирование уязвимостей); -Внесение неопределенности в работу объектов и средств защиты; -Создание ложных объектов атаки; -Стегоанализ; -Сигнатурный анализ; -Эвристический анализ; -Эмуляция процессора; -Мониторинг потенциально опасных действий; - Контроль хода выполнения программ; - Аудит; -Обнаружение несанкционированных изменений с использованием контрольных кодов целостности; -Обнаружение вторжений (IDS).

Общие методы защиты программного обеспечения от РПВ: