Ростовской области

ТАГАНРОГСКИЙ МЕТАЛЛУРГИЧЕСКИЙ ТЕХНИКУМ

Краткое изложение теоретического материала

по дисциплине:

" МДК 02.04 ОРГАНИЗАЦИЯ СОХРАННОСТИ ДОКУМЕНТОВ "

Преп. Т.А. Киричек

Раздел 1. Обеспечение сохранности данных на ПК.

Тема 1.1 Защита документов и информации от компьютерных вирусов.

Вирусы и антивирусы Если раньше вредоносные программы для компьютера были просто результатом шалостей ленивых программистов, то теперь это серьезный криминальный бизнес, в котором может быть замешан любой пользователь ПК. Сравнительно недавно, в середине и конце девяностых годов прошлого века, компьютерные вирусы в большинстве своем создавали школьники, студенты или изнывающие от безделья программисты, решившие, что называется, попробовать свои силы. В те времена вирус представлял собой программу, которая уничтожала файлы на компьютере, тормозила его работу и вообще всячески мешала жить. Теперь же времена изменились. Во-первых, компьютеры стали значительно "умнее", то есть многократно увеличили свои вычислительные способности. Во-вторых, доступом в Интернет обзавелись не только "избранные", но и вполне обычные люди - выходить в Сеть на приемлемой скорости теперь могут примерно 50 миллионов человек по всей России. Появились электронные деньги, а многие интернет-магазины начали принимать к оплате банковские карты. Так что нет ничего удивительного в том, что и вредоносные программы претерпели качественные изменения. Теперь они занимаются тем, что крадут конфиденциальную информацию (имена, пароли, данные о пластиковых картах), а также "заражают" пользовательский компьютер, превращая его в инструмент для совершения киберпреступлений. Причем "жертва" обычно ни о чем не догадывается. Чаще всего под словом "вирус" подразумевается любая вредоносная программа, хотя на самом деле на сегодняшний день существует множество их разновидностей, каждая из которых преследует свою цель. Одни внедряются на компьютер и воруют персональные данные, другие превращают ПК в так называемый "компьютер-зомби", который незаметно для владельца веером рассылает рекламные письма (спам) или становится невольным участником атаки на какой-нибудь сайт.

Как вредоносная программа проникает на компьютер? В прошлом веке вирусы чаще всего "приносили на дискете". Вставив гибкий диск в прорезь дисковода и запустив, к примеру, зараженную компьютерную игру, пользователь ПК мог получить целый букет проблем: нужные файлы куда-то пропали, компьютер пищит и не загружается. Приходилось вызывать специалиста, чтобы тот излечил бедную вычислительную машину от "болезни". Затем, когда дискеты морально устарели, вирусы поселились на компакт-дисках с пиратскими версиями популярных программ - операционных систем, офисных пакетов, графических редакторов. Да и сейчас можно столкнуться с таким явлением. Впрочем, с повсеместным распространением Интернета вредоносные программы стали распространяться именно с его помощью. Обычно они проникают на компьютер посредством электронной почты, ICQ, через зараженные сайты или вместе с загруженными из Сети программами - чаще всего пиратскими версиями операционных систем, графических редакторов или офисных пакетов. USB-накопители, или флэшки, пришедшие на смену компакт-дискам, также могут быть заражены.

Как уберечься? Для начала - нужно быть внимательным. Любое сообщение от незнакомого человека в электронной почте или ICQ в целях безопасности лучше рассматривать как подозрительное, особенно если вам предлагают открыть какую-то ссылку, запустить файл и так далее. Важно обращать внимание на мелочи - часто письма, написанные злоумышленниками, содержат грамматические ошибки.

Еще одна уловка, которой часто пользуются авторы злонамеренных программ - она называется " фишинг". Выглядит это так: пользователь получает по ICQ или электронной почте приглашение открыть страницу в "Одноклассниках", якобы для того чтобы прочесть новое сообщение. Кликнув мышкой по ссылке, он попадает на сайт, очень похожий на дизайн "Одноклассников", где его просят ввести адрес электронной почты и пароль. Пользователь вводит эти данные, не подозревая, что сайт - поддельный, предназначенный для кражи паролей. Поэтому стоит внимательно смотреть в адресную строку браузера и проверять, правильно ли написан адрес сайта. Кроме того, при щелчке по ссылке, которая пришла по электронной почте, может открыться не сайт-подделка, а зараженный сайт, с которого на компьютер без согласия (и чаще всего без ведома) пользователя загружается небольшая программа, которая может украсть пароль и передать его своему "хозяину", или же вредоносный вирус, получающий доступ к ресурсам компьютера и использующий эти ресурсы в злонамеренных целях - например, для рассылки спама. Кроме того, "подхватить" вирус можно на сайтах "для взрослых".

Воздействие вирусов на программное обеспечение происходит в два этапа: заражение и проявление, когда вирус выполняет те или иные несанкционированные действия.

К числу признаков, указывающих на поражение программ вирусом, относятся:

· неправильная работа программ; замедлившаяся работа компьютера; невозможность загрузки операционной системы; исчезновение файлов; произвольное изменение даты, времени создания файла или его размера; существенное уменьшение размера свободной области памяти;

· вывод на экран непредусмотренных сообщений или изображений; подача непредусмотренных звуковых сигналов; частые зависания компьютера.

К явным видам проявлений вируса на компьютере относятся изменение настроек браузера, всплывающие сообщения и несанкционированный выход в Интернет.

К косвенным можно отнести блокирование работы антивируса, доступа к сайтам антивирусных компаний, сбои в работе системы или других приложений, почтовые уведомления о рассылаемых Вами вирусах. Так как новые вирусы создаются непрерывно, то такие антивирусные программы быстро устаревают. Поэтому требуется регулярное обновление их версий.

Для того, чтобы не подвергать компьютеру «заражению» вирусами и обеспечить надежное хранение информации, необходимо соблюдать следующие правила:

· Регулярно тестировать компьютер на наличие вирусов с помощью антивирусных программ.

· Перед считыванием информации со съемных носителей проверять их на наличие вирусов.

· Делать архивные копии ценной информации,

· Не использовать программы, поведение которых непонятно.

· Использовать антивирусные программы для входного контроля всех исполняемых файлов, получаемых из компьютерных сетей.

· Не оставлять носители в ПК при включении или перезагрузке операционной системы, чтобы исключить заражение компьютера загрузочными вирусами,

· Регулярно обновлять антивирусные программы.

Наиболее популярные из них на сегодняшний день - это "Антивирус Касперского", "Доктор Веб", McAfee. Они стоят денег.

Контрольные вопросы:

1. Что такое компьютерный вирус?

2. Какими методами компьютерные вирусы проникают в ОП ПК и на диски?

3. Протестировать свою дискету или флэшку с помощью антивирусных программ:

4. Как со съемного носителя с зараженной программой вирус может попасть в ПК?

5. Что такое оперативная память? Роль в передаче вирусов?

6. Как с зараженного ПК вирус может попасть на дискету?

7. Самый простой способ проверки диска на вирусы?

8. Какие вы знаете антивирусные программы.

9. Какие программы не могут лечить зараженные файлы?

10. Что такое операционная система (какие файлы ее загружают, они могут быть заражены вирусом?). Где находятся эти файлы (на А:, на C:?)

Могут ли файлы IO.SYS, MSDOS.SYS быть заражены вирусами?

11. Как происходит заражение вирусами ПК в сети?

12. Как происходит лечение зараженного ПК?

13. Какие профилактические меры надо применять, чтобы не занести вирус в свой ПК?

14. Как определить дату обновления антивирусных баз?

15.?Как задается список объектов, подлежащих сканированию?

16.?Какие действия выполняются с зараженными объектами?

Практ. раб №1

Компьютерный вирус - это программа, способная создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению. ( Основная черта компьютерного вируса - это способность к саморазмножению).

Условно жизненный цикл любого компьютерного вируса можно разделить на пять стадий:

- Проникновение на чужой компьютер

- Активация

- Поиск объектов для заражения

- Подготовка копий

- Внедрение копий

1) Путями проникновения вируса могут служить как мобильные носители, так и сетевые соединения - фактически, все каналы, по которым можно скопировать файл. Однако в отличие от червей, вирусы не используют сетевые ресурсы - заражение вирусом возможно, только если пользователь сам каким-либо образом его активировал. Например, скопировал или получил по почте зараженный файл и сам его запустил или просто открыл.

2) После проникновения следует активация вируса. Это может происходить несколькими путями и в соответствии с выбранным методом вирусы делятся на такие виды:

· Загрузочные вирусы заражают загрузочные сектора жестких дисков и мобильных носителей.

· Файловые вирусы - заражают файлы. Отдельно по типу среды обитания в этой группе также выделяют: Классические файловые вирусы - они различными способами внедряются в исполняемые файлы (внедряют свой вредоносный код или полностью их перезаписывают), создают файлы-двойники, свои копии в различных каталогах жесткого диска или используют особенности организации файловой системы, Макровирусы, которые написаны на внутреннем языке, так называемых макросах какого-либо приложения. Подавляющее большинство макровирусов используют макросы текстового редактора Microsoft Word, Скрипт-вирусы, написанные в виде скриптов для определенной командной оболочки.

Дополнительным отличием вирусов от других вредоносных программ служит их жесткая привязанность к операционной системе или программной оболочке, для которой каждый конкретный вирус был написан. Это означает, что вирус для Microsoft Windows не будет работать и заражать файлы на компьютере с другой установленной операционной системой. Точно также макровирус для Microsoft Word 2003 скорее всего не будет работать в приложении Microsoft Excel 97.

Все виды проявлений вируса на компьютере можно разбить на три группы: явные, косвенные и скрытые. К первым относятся изменение настроек браузера, всплывающие сообщения и несанкционированный дозвон в Интернет. К косвенным можно отнести блокирование работы антивируса, доступа к сайтам антивирусных компаний, сбои в работе системы или других приложений, почтовые уведомления о рассылаемых Вами вирусах. Первое задание этой лабораторной работы посвящено изучению явных признаков на примере несанкционированного изменения настроек браузера.

При подготовке своих вирусных копий для маскировки от антивирусов могут применять такие технологии как: Шифрование - в этом случае вирус состоит из двух частей: сам вирус и шифратор.

Метаморфизм - при применении этого метода вирусные копии создаются путем замены некоторых команд на аналогичные, перестановки местами частей кода, вставки между ними дополнительных, обычно ничего не делающих команд.

Основные цели любого компьютерного вируса - это распространение на другие ресурсы компьютера и выполнение специальных действий при определенных событиях или действиях пользователя (например, 26 числа каждого четного месяца или при перезагрузке компьютера). Специальные действия нередко оказываются вредоносными.

Черви -В отличие от вирусов черви - это вполне самостоятельные программы. Главной их особенностью также является способность к саморазмножению, однако при этом они способны к самостоятельному распространению с использованием сетевых каналов. Для подчеркивания этого свойства иногда используют термин "сетевой червь". Червь (сетевой червь) - это вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с оригиналом.

Трояны или программы класса троянский конь, в отличие от вирусов и червей, не обязаны уметь размножаться. Это программы, написанные только с одной целью - нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий: кражи, порчи или удаления конфиденциальных данных, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Троян (троянский конь) - программа, основной целью которой является вредоносное воздействие по отношению к компьютерной системе. Некоторые трояны способны к самостоятельному преодолению систем защиты компьютерной системы, с целью проникновения в нее. Однако в большинстве случаев они проникают на компьютеры вместе с вирусом либо червем - то есть такие трояны можно рассматривать как дополнительную вредоносную нагрузку, но не как самостоятельную программу. Нередко пользователи сами загружают троянские программы из Интернет.

Поскольку главная цель написания троянов - это производство несанкционированных действий, они классифицируются по типу вредоносной нагрузки:

· Клавиатурные шпионы, постоянно находясь в оперативной памяти, записывают все данные, поступающие от клавиатуры с целью последующей их передачи своему автору.

· Похитители паролей предназначены для кражи паролей путем поиска на зараженном компьютере специальных файлов, которые их содержат.

· Утилиты скрытого удаленного управления - это трояны, которые обеспечивают несанкционированный удаленный контроль над инфицированным компьютером. Перечень действий, которые позволяет выполнять тот или иной троян, определяется его функциональностью, заложенной автором. Обычно это возможность скрыто загружать, отсылать, запускать или уничтожать файлы. Такие трояны могут быть использованы как для получения конфиденциальной информации, так и для запуска вирусов, уничтожения данных.

· Анонимные SMTP-сервера и прокси-сервера - такие трояны на зараженном компьютере организовывают несанкционированную отправку электронной почты, что часто используется для рассылки спама.

· Утилиты дозвона в скрытом от пользователя режиме инициируют подключение к платным сервисам Интернет.

· Модификаторы настроек браузера меняют стартовую страницу в браузере, страницу поиска или еще какие-либо настройки, открывают дополнительные окна, имитируют нажатия на рекламные баннеры и т. п.

· Логические бомбы характеризуются способностью при срабатывании заложенных в них условий (в конкретный день, время суток, определенное действие пользователя или команды извне) выполнять какое-либо действие, например, удаление файлов.

Вирусы в отличие от червей

# не проникают сами по сети, заражение только при запуске на ПК

Пр.раб.№5

Изучение настроек браузера

Задание 1. Вирусные проявления бывают явными, косвенными и скрытыми. Если первые обычно видны невооруженным глазом, то косвенные и тем более скрытые требуют от пользователя проявления изрядной доли интуиции. Они часто не мешают работе и для их обнаружения требуется знать где и что нужно искать. Явные проявления обычно выражаются в неожиданно появляющихся рекламных сообщениях и баннерах - обычно это следствие проникновения на компьютер рекламной утилиты. Поскольку их главная цель - это привлечь внимание пользователя к рекламируемой услуге или товару, то им сложно оставаться незаметными. Также явные проявления могут вызывать ряд троянских программ, например утилиты несанкционированного дозвона к платным сервисам. Они вынуждены быть явными, поскольку используемые ими приложения сложно использовать незаметно от пользователя.

В этом задании предлагается исследовать явные проявления вирусной активности на примере несанкционированного изменения настроек браузера. Этот механизм иногда используется для того, чтобы вынудить пользователей зайти на определенный сайт, часто порнографического содержания. Для этого меняется адрес домашней страницы, то есть адрес сайта, который автоматически загружается при каждом открытии браузера.

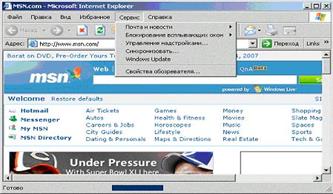

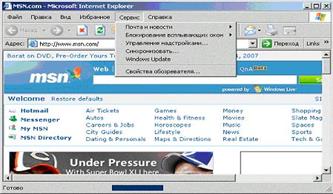

1. Откройте браузер Internet Explorer, воспользовавшись одноименным ярлыком на рабочем столе или в системном меню Пуск / Программы

2. Если у Вас открыт и настроен доступ в Интернет, должна открыться страница по умолчанию - например -http://www.msn.com

Если доступ в Интернет не настроен, то выведется соответствующее уведомление:

Если доступ в Интернет не настроен, то выведется соответствующее уведомление:

3. Проверьте значение параметра, отвечающего за стартовую страницу. Для этого нужно воспользоваться меню Сервис. Откройте его и выберите пункт Свойства обозревателя

4. Адрес стартовой страницы указан в первом же поле открывшегося окна Свойства обозревателя, на закладке Общие. Значение этого поля совпадает с тем адресом, который был автоматически задан при открытии браузера.

Измените это поле, введя адрес www.viruslist.ru

Измените это поле, введя адрес www.viruslist.ru

- Далее для подтверждения сделанных изменений нажмите ОК

- Закройте и снова откройте браузер

- Убедитесь, что теперь первым делом была загружена страница www.viruslist.ru

В случае, если на Вашем компьютере доступ в Интернет не настроен, об этом можно догадаться по значению в поле Адрес:

В случае, если на Вашем компьютере доступ в Интернет не настроен, об этом можно догадаться по значению в поле Адрес:

Таким образом, если Ваш браузер начал самостоятельно загружать посторонний сайт, в первую очередь нужно изучить настройки браузера: какой адрес выставлен в поле домашней страницы.

Ряд вредоносных программ ограничиваются изменением этого параметра и для устранения последствий заражения нужно лишь исправить адрес домашней страницы. Однако это может быть только частью вредоносной нагрузки. Поэтому если Вы обнаружили несанкционированное изменение адреса домашней страницы, следует немедленно установить антивирусное программное обеспечение и проверить весь жесткий диск на наличие вирусов.

Ряд вредоносных программ ограничиваются изменением этого параметра и для устранения последствий заражения нужно лишь исправить адрес домашней страницы. Однако это может быть только частью вредоносной нагрузки. Поэтому если Вы обнаружили несанкционированное изменение адреса домашней страницы, следует немедленно установить антивирусное программное обеспечение и проверить весь жесткий диск на наличие вирусов.

Подводя итог, вспомним, что нужно сделать, для того чтобы не стать жертвой новой вредоносной программы, которая может украсть личные данные или стать орудием киберпреступления.

Во-первых, необходимо установить на компьютер антивирус - хотя бы бесплатный - и обновлять антивирусные базы.

Во-вторых, следить за обновлениями для операционной системы.

В-третьих, быть внимательным и посещать только проверенные интернет-сайты, каждый раз приглядываясь к адресу, который написан в строке браузера.

Контрольные вопросы:

1. Какими бывают вирусные проявления?

2. Как просмотреть настроки браузера?

3. Что будет на экране, если доступ в Интернет не настроен?

4. Как проверить значение параметра, отвечающего за стартовую страницу Интернет?

5. Что делать, если ваш браузер начал самостоятельно загружать посторонний сайт?

Васильев Д.В. Делопроизводство на компьютере – с.186-188

Пр.раб.№6. Подозрительные процессы

Задание 1. Подозрительные процессыОдним из основных проявлений вредоносных программ является наличие в списке запущенных процессов подозрительных программ. Исследуя этот список и особенно сравнивая его с перечнем процессов, которые были запущены на ПК сразу после установки системы, то есть до начала работы, можно сделать достаточно достоверные выводы об инфицировании. Это часто помогает при обнаружении вредоносных программ, имеющих лишь только скрытые или косвенные проявления. Однако необходимо четко понимать и уметь отличать легальные процессы от подозрительных. В этой практической работе необходимо ознакомиться с основным методом исследования запущенных процессов, а именно получить навыки работы с Диспетчером задач Windows, и изучить стандартный их набор.

Диспетчер задач Windows - это стандартная утилита, входящая в любую Microsoft Windows. C ее помощью можно в режиме реального времени отслеживать выполняющиеся приложения и запущенные процессы, оценивать загруженность системных ресурсов компьютера и использование сети. Познакомьтесь с интерфейсом Диспетчера и проследите за изменениями в системе на примере запуска программы Paint.

1. Перейдите к Диспетчеру задач Windows, нажав одновременно клавиши Ctrl, Shift и Esc.

Открывшееся окно содержит четыре закладки, отвечающие четырем видам активности, которые отслеживает Диспетчер: приложения, процессы, быстродействие (использование системных ресурсов) и Сеть. По умолчанию у Вас должна открыться вторая закладка, Процессы.

2. Внимательно изучите представленный в окне список процессов. Если на компьютере не запущены никакие пользовательские программы, он должен содержать только служебные процессы операционной системы. Описание большинства процессов можно найти в Интернете. Поэтому если к Вам закрались подозрения, немедленно обратитесь к всемирной сети.

3. Открывшееся окно содержит четыре закладки, отвечающие четырем видам активности, которые отслеживает Диспетчер: приложения, процессы, быстродействие (использование системных ресурсов) и Сеть. По умолчанию у Вас должна открыться вторая закладка, Процессы.

2. Внимательно изучите представленный в окне список процессов. Если на компьютере не запущены никакие пользовательские программы, он должен содержать только служебные процессы операционной системы. Описание большинства процессов можно найти в Интернете. Поэтому если к Вам закрались подозрения, немедленно обратитесь к всемирной сети.

3.  Для каждого процесса выводятся его параметры: имя образа (может не совпадать с именем запускаемого файла), имя пользователя, от чьего имени был запущен процесс, загрузка этим процессом процессора и объем занимаемой им оперативной памяти. Загрузка процессора представлена в процентах от максимальной. Поэтому для удобства пользователя в списке всегда присутствует пункт "Бездействие системы". С его помощью можно быстро узнать насколько загружен, вернее свободен процессор. Отсортируйте все процессы по использованию ресурсов процессора. Для этого нажмите на заголовок поля ЦП ( Для каждого процесса выводятся его параметры: имя образа (может не совпадать с именем запускаемого файла), имя пользователя, от чьего имени был запущен процесс, загрузка этим процессом процессора и объем занимаемой им оперативной памяти. Загрузка процессора представлена в процентах от максимальной. Поэтому для удобства пользователя в списке всегда присутствует пункт "Бездействие системы". С его помощью можно быстро узнать насколько загружен, вернее свободен процессор. Отсортируйте все процессы по использованию ресурсов процессора. Для этого нажмите на заголовок поля ЦП ( )

4. Поскольку в данный момент не должна быть запущена ни одна пользовательская программа, процессор должен быть свободен. Следовательно, "Бездействие системы" должно оказаться внизу списка с достаточно большим процентом "использования" процессора. На рисунке это 95 %. Этот метод также можно использовать для того, чтобы в случае заметного снижения производительности определить, какая программа виновна в этом: столбец ЦП покажет загрузку процессора, а Память - оперативную память.

В ряде случаев может потребоваться вручную завершить некий процесс. Это можно сделать с помощью кнопки Завершить процесс. Например, Вы обнаружили подозрительный процесс, на сайте вирусной энциклопедии www.viruslist.ru прочитали, что он однозначно принадлежит вирусу или троянской программе, но антивирусной программы на компьютере нет. Тогда нужно закрыть все работающие приложения и с помощью Диспетчера задач вручную завершить этот процесс. Чтобы исключить появление его снова настоятельно рекомендуется как можно быстрее установить полноценное антивирусное приложение и сразу же запустить проверку всего жесткого диска на наличие вирусов.

5. Выпишите все запущенные процессы на лист бумаги или в текстовый файл и перейдите к закладке Приложения

6. Поскольку в данный момент не запущено ни одно приложение, список запущенных приложений пуст

7. )

4. Поскольку в данный момент не должна быть запущена ни одна пользовательская программа, процессор должен быть свободен. Следовательно, "Бездействие системы" должно оказаться внизу списка с достаточно большим процентом "использования" процессора. На рисунке это 95 %. Этот метод также можно использовать для того, чтобы в случае заметного снижения производительности определить, какая программа виновна в этом: столбец ЦП покажет загрузку процессора, а Память - оперативную память.

В ряде случаев может потребоваться вручную завершить некий процесс. Это можно сделать с помощью кнопки Завершить процесс. Например, Вы обнаружили подозрительный процесс, на сайте вирусной энциклопедии www.viruslist.ru прочитали, что он однозначно принадлежит вирусу или троянской программе, но антивирусной программы на компьютере нет. Тогда нужно закрыть все работающие приложения и с помощью Диспетчера задач вручную завершить этот процесс. Чтобы исключить появление его снова настоятельно рекомендуется как можно быстрее установить полноценное антивирусное приложение и сразу же запустить проверку всего жесткого диска на наличие вирусов.

5. Выпишите все запущенные процессы на лист бумаги или в текстовый файл и перейдите к закладке Приложения

6. Поскольку в данный момент не запущено ни одно приложение, список запущенных приложений пуст

7.  Не закрывая окна Диспетчера задач Windows, откройте программу Paint. Для этого воспользуйтесь системным меню Пуск / Программы / Стандартные / Paint Не закрывая окна Диспетчера задач Windows, откройте программу Paint. Для этого воспользуйтесь системным меню Пуск / Программы / Стандартные / Paint

8. Дождитесь запуска Paint

9.

8. Дождитесь запуска Paint

9.  Не закрывая приложение Paint, вернитесь к окну Диспетчера задач Windows и проследите за изменениями на закладке Приложения

10. Список запущенных приложений должен содержать строку, соответствующую Paint. Поскольку она сейчас работает, это же записано в строке Состояние. Иногда случается так, что программа вызывает ошибку - тогда в ее состоянии будет написано "Не отвечает". Если некое ранее бесперебойно работающее приложение начало часто без видимых причин переходить в состояние "Не отвечает", это может быть косвенным признаком заражения. Тогда первое, что можно сделать - это воспользоваться кнопкой Снять задачу и начать поиски причин. В иных случаях пользоваться этой кнопкой не рекомендуется.

11. Перейдите к закладке Процессы. Сравните список запущенных сейчас процессов с перечнем, составленным на шаге 5 этого задания. Найдите отличие (появился процесс mspaint.exe). Убедитесь, что программе Paint соответствует процесс mspaint.exe. Для этого найдите его в списке запущенных процессов, не закрывая и не сворачивая окно Диспетчера задач Windows, вернитесь в окне Paint и закройте его.

Проследите, что из списка запущенных процессов пропал mspaint.exe

12. Вернитесь к закладке Приложения и убедитесь, что она снова пуста

13. Перейдите к закладке Быстродействие. Внимательно изучите расположенные тут графики. Любые всплески на них должны по времени соответствовать неким действиям, например запуску требовательной к ресурсам программы. Если ничего похожего сознательно не производилось, это может быть причиной для более детального исследования ПК Не закрывая приложение Paint, вернитесь к окну Диспетчера задач Windows и проследите за изменениями на закладке Приложения

10. Список запущенных приложений должен содержать строку, соответствующую Paint. Поскольку она сейчас работает, это же записано в строке Состояние. Иногда случается так, что программа вызывает ошибку - тогда в ее состоянии будет написано "Не отвечает". Если некое ранее бесперебойно работающее приложение начало часто без видимых причин переходить в состояние "Не отвечает", это может быть косвенным признаком заражения. Тогда первое, что можно сделать - это воспользоваться кнопкой Снять задачу и начать поиски причин. В иных случаях пользоваться этой кнопкой не рекомендуется.

11. Перейдите к закладке Процессы. Сравните список запущенных сейчас процессов с перечнем, составленным на шаге 5 этого задания. Найдите отличие (появился процесс mspaint.exe). Убедитесь, что программе Paint соответствует процесс mspaint.exe. Для этого найдите его в списке запущенных процессов, не закрывая и не сворачивая окно Диспетчера задач Windows, вернитесь в окне Paint и закройте его.

Проследите, что из списка запущенных процессов пропал mspaint.exe

12. Вернитесь к закладке Приложения и убедитесь, что она снова пуста

13. Перейдите к закладке Быстродействие. Внимательно изучите расположенные тут графики. Любые всплески на них должны по времени соответствовать неким действиям, например запуску требовательной к ресурсам программы. Если ничего похожего сознательно не производилось, это может быть причиной для более детального исследования ПК

- Закройте окно Диспетчера задач Windows

Контрольные вопросы:

1. Что такое Диспетчер задач Windows? Как его вызвать на экран?

2. Какие закладки содержит Диспетчер задач Windows?

3. Какие сведения содержит закладка Процессы?

4. Чтовыводится для каждого процесса?

5. Какие сведения содержит закладка Приложения?

6. Какие сведения содержит закладка Быстродействие?

Васильев – с.198, 199

Пр.раб.№7. Элементы автозапуска.

Задание 1. Элементы автозапуска.Для того, чтобы прикладная программа начала выполняться, ее нужно запустить. Следовательно, и вирус нуждается в том, чтобы его запустили. Для этого можно использовать два сценария: либо сделать так, чтобы пользователь сам его стартовал (используются обманные методы), либо внедриться в конфигурационные файлы и запускать одновременно с другой, полезной программой. Оптимальным с точки зрения вируса вариантом служит запуск одновременно с операционной системой - в этом случае запуск практически гарантирован.

В этом задании предлагается изучить элементы операционной системы, отвечающие за автозапуск программ при ее загрузке, а именно: группу Автозагрузка в меню Пуск.

1. Самый простой способ добавить какую-либо программу в автозагрузку - это поместить ее ярлык в раздел Автозагрузка системного меню Пуск / Программы. По умолчанию, сразу после установки операционной системы этот раздел пуст, поскольку ни одной прикладной программы еще не установлено.

Проверьте папку Автозагрузка на Вашем компьютере. Она должна быть пустой

2. Добавьте в список автозагрузки свою программу. Для этого дважды щелкните левой клавишей мыши по названию группы Автозагрузка. В результате должно открыться соответствующее окно папки автозагрузки. Обратите внимание на полный адрес открывшейся папки. Чтобы некая программа запускалась автоматически при старте операционной системы - это поместить в эту папку ее ярлык.

3. Повторите действия пункта 2, но только для папки Пуск / Программы / Стандартные

3. Повторите действия пункта 2, но только для папки Пуск / Программы / Стандартные

- В открывшемся окне найдите ярлык "Блокнот". Щелчком правой клавиши мыши на нем выведите контекстное меню

- В контекстном меню выберите пункт Копировать

- Закройте окно стандартных программ и вернитесь в окно автозагрузки

- В окне автозагрузки щелкните правой клавишей мыши где-нибудь на белом поле окна и в открывшемся контекстном меню выберите Вставить

- В результате этих действий в окне должна появиться копия ярлыка Блокнота

9. Закройте окно и убедитесь, что теперь раздел Автозагрузка в системном меню Пуск / Программы не пуст

10. Перезагрузите компьютер (Пуск / Завершение работы) и войдите в систему

9. Закройте окно и убедитесь, что теперь раздел Автозагрузка в системном меню Пуск / Программы не пуст

10. Перезагрузите компьютер (Пуск / Завершение работы) и войдите в систему

11. Убедитесь, что по завершению загрузки автоматически запустилась программа Блокнот

12. При обследовании компьютера нужно помнить, что отсутствие подозрительных ярлыков в разделе Автозагрузка системного меню Пуск / Программы не гарантирует, что ни одно приложение не запускается автоматически. Технически для автозапуска нужно добавить соответствующую запись в системный реестр операционной системы. Несмотря на то, что реестр Windows очень большой, существует оболочка, позволяющая с ним работать напрямую. Но делать это рекомендуется только в крайнем случае. Для большинства ситуаций, связанных с автозапуском, достаточно использовать системную утилиту Настройка системы.

11. Убедитесь, что по завершению загрузки автоматически запустилась программа Блокнот

12. При обследовании компьютера нужно помнить, что отсутствие подозрительных ярлыков в разделе Автозагрузка системного меню Пуск / Программы не гарантирует, что ни одно приложение не запускается автоматически. Технически для автозапуска нужно добавить соответствующую запись в системный реестр операционной системы. Несмотря на то, что реестр Windows очень большой, существует оболочка, позволяющая с ним работать напрямую. Но делать это рекомендуется только в крайнем случае. Для большинства ситуаций, связанных с автозапуском, достаточно использовать системную утилиту Настройка системы.

|

Контрольные вопросы:

1. Где находится папка Автозагрузка?

2. Что содержит папка Автозагрузка?

Задания.

1. Определите, какая антивирусная программа установлена на вашем ПК.

2. Какие вы знаете антивирусные программы?

3. Самый простой способ проверки диска на вирусы (из контекстного меню)?

4. Запустите антивирусную программу.

5. На какое количество вирусов проверяет Антивирусная программа, установленная на ПК?

6. Как определить дату обновления антивирусных баз?

7. Протестировать флеш -память с помощью антивирусной программы

8. Как задается список объектов, подлежащих сканированию?

9. Что такое Карантин?

10. Как происходит лечение зараженного ПК?

Контрольные вопросы:

1. Как происходит заражение вирусами ПК в сети?

2. Что должно быть на специальном лазерном диске для лечения зараженного ПК?

3. Как вылечить зараженный ПК?

4. Какие файлы загружают операционную систему?

5. Могут ли файлы IO.SYS, MSDOS.SYS быть заражены вирусами?

6. Что такое Троян?

7. Что такое Червь (сетевой червь)?

8. Вирусы - отличие от червей?

9. Трояны в отличие от вирусов могут?

10. Какие программы не могут лечить зараженные файлы?

11. Могут ли антивирусные программы быть заражены вирусами:

12. Какую файлы помещаются в Журнал?

13. Какие действия выполняются с зараженными объектами?

К практической работе 12

Состоящие на текущем хранении электронные документы (базы данных) (ЭД, БД) по решению руководителя предприятия могут располагать вместе с бумажными документами (в выделенных для этой цели средствах хранения) либо отдельно от них в соответствующем структурном подразделении предприятия (вычислительном центре, информационном отделе и др.) В соответствии с Методическими рекомендациями ВНИИДАД «Введение делопроизводства в организации» текущее хранение ЭД (БД) следует осуществлять на жестком диске специально выделенного для этой цели персонального компьютера в папке (директории), структура которой соответствует номенклатуре дел.

Название каждой папки (директории) должно включать индекс дела согласовано номенклатуре дел и год создания, например: «04-202.2013». В свою очередь, название состоящего на текущем хранении ЭД в составе папки (директории) должно включать наименование вида документа, дату документа, регистрационный номер и краткий заголовок, например: «Письмо № 054-45 от 13.01.2013 «Об организации планирования производственных работ во 2-м полугодии 2013г.»».

Защита размещенных на жестком диске персонального компьютера ЭД (БД) обеспечивается посредством формирования страхового фонда – периодическим копированием информации на автономные машинные носители (DVD – RW, карты флэш – памяти и т.п.). Частота копирования устанавливается из соображений минимизации среднего времени на копирование и времени на восстановление информации после последнего копирования на случай возникновения дефектов (сбоев в работе). Срок хранения копий ЭД (БД) в составе страхового фонда, согласно Методических рекомендаций ВНИИДАД «Введение делопроизводства в организации», равен сроку хранения оригинальных ЭД (БД). Для предотвращения хищения, утраты, искажения, повреждения ЭД(БД), иных несанкционированных действий в процессе их текущего хранения соответствующими должностными лицами систематически предприниматься организационные, программно – технические и иные меры, направленные на обеспечение сохранности ЭД (БД).

Учет ЭД (БД), подлежащих текущему хранению, осуществляется, в основном, по правилам, предусмотренных для учета бумажных документов. Для поединичного учета ЭД соответствующие сведения вносятся в учетную карточку ЭД (БД). Данные о виде (типе) носителя относятся к учетным данным и соответствующим образом фиксируются в документации. Формат ЭД учитывается в соответствии со сведениями, указанными в сопроводительной документации либо по расширению файла. Данные об информационном объеме ЭД учитывается в мегабайтах.

Основные функции

Система обеспечивает реализацию управления предприятия и делопроизводства, таких как:

1. Эффективное распределение обязанностей между сотрудниками;

2. Автоматизация работы с документами;

3. Массовый ввод документов с бумажных носителей;

4. Регистрация входящих, исходящих и внутренних документов;

5. Операции по регистрации, редактированию и архивации документов;

6. Подготовка, хранение и просмотр исходящей корреспонденции предприятия;

7. Подготовка распорядительных документов организации: приказов, распоряжений и т.п.;

8. Постановка на контроль документов требующих исполнения.

9. Контроль результатов и сроков исполнения документов;

10. Контроль переадресации документов при их продвижении по подразделениям предприятия;

11. Автоматизация работы типового отдела кадров;

12. Систематизированное хранение информации о клиентах, контрагентах, контрактах;

13. Хранение документов произвольного формата и размещение их по электронным папкам;

14. Оперативное создание документов различного назначения по имеющимся стандартным шаблонам с использованием пакета Microsoft Office;

15. Создание собственных шаблонов документов;

16. Создание и вывод на печатающее устройство выходных форм в виде электронных таблиц Microsoft Excel;

17. Контекстный поиск информации произвольного формата и размещение ее по электронным папкам;

18. Контекстный поиск информации по всему массиву хранимых документов;

19. Хранение и обработка информации, связанной с адресами и телефонами организаций и т.п.

20. Регистрация документов, полученных или отправленных по электронной почте.

21. Направление документов в другие подразделения;

22. Просмотр поступлений документов из других подразделений;

23. Внесение резолюций и контроль их исполнения;

24. Хранение и контроль исполнения договоров, а также документов, сопутствующих этому договору (переписка, черновики контрактов и т. д.);

25. Создание единого архива информации;

26. Коллективная работа с общими базами данных.

27. Ведение номенклатуры дел подразделений, списание документов дела;

Си

Если доступ в Интернет не настроен, то выведется соответствующее уведомление:

Если доступ в Интернет не настроен, то выведется соответствующее уведомление:

Измените это поле, введя адрес www.viruslist.ru

Измените это поле, введя адрес www.viruslist.ru

В случае, если на Вашем компьютере доступ в Интернет не настроен, об этом можно догадаться по значению в поле Адрес:

В случае, если на Вашем компьютере доступ в Интернет не настроен, об этом можно догадаться по значению в поле Адрес:

Ряд вредоносных программ ограничиваются изменением этого параметра и для устранения последствий заражения нужно лишь исправить адрес домашней страницы. Однако это может быть только частью вредоносной нагрузки. Поэтому если Вы обнаружили несанкционированное изменение адреса домашней страницы, следует немедленно установить антивирусное программное обеспечение и проверить весь жесткий диск на наличие вирусов.

Ряд вредоносных программ ограничиваются изменением этого параметра и для устранения последствий заражения нужно лишь исправить адрес домашней страницы. Однако это может быть только частью вредоносной нагрузки. Поэтому если Вы обнаружили несанкционированное изменение адреса домашней страницы, следует немедленно установить антивирусное программное обеспечение и проверить весь жесткий диск на наличие вирусов.

Открывшееся окно содержит четыре закладки, отвечающие четырем видам активности, которые отслеживает Диспетчер: приложения, процессы, быстродействие (использование системных ресурсов) и Сеть. По умолчанию у Вас должна открыться вторая закладка, Процессы.

2. Внимательно изучите представленный в окне список процессов. Если на компьютере не запущены никакие пользовательские программы, он должен содержать только служебные процессы операционной системы. Описание большинства процессов можно найти в Интернете. Поэтому если к Вам закрались подозрения, немедленно обратитесь к всемирной сети.

3.

Открывшееся окно содержит четыре закладки, отвечающие четырем видам активности, которые отслеживает Диспетчер: приложения, процессы, быстродействие (использование системных ресурсов) и Сеть. По умолчанию у Вас должна открыться вторая закладка, Процессы.

2. Внимательно изучите представленный в окне список процессов. Если на компьютере не запущены никакие пользовательские программы, он должен содержать только служебные процессы операционной системы. Описание большинства процессов можно найти в Интернете. Поэтому если к Вам закрались подозрения, немедленно обратитесь к всемирной сети.

3.  Для каждого процесса выводятся его параметры: имя образа (может не совпадать с именем запускаемого файла), имя пользователя, от чьего имени был запущен процесс, загрузка этим процессом процессора и объем занимаемой им оперативной памяти. Загрузка процессора представлена в процентах от максимальной. Поэтому для удобства пользователя в списке всегда присутствует пункт "Бездействие системы". С его помощью можно быстро узнать насколько загружен, вернее свободен процессор. Отсортируйте все процессы по использованию ресурсов процессора. Для этого нажмите на заголовок поля ЦП (

Для каждого процесса выводятся его параметры: имя образа (может не совпадать с именем запускаемого файла), имя пользователя, от чьего имени был запущен процесс, загрузка этим процессом процессора и объем занимаемой им оперативной памяти. Загрузка процессора представлена в процентах от максимальной. Поэтому для удобства пользователя в списке всегда присутствует пункт "Бездействие системы". С его помощью можно быстро узнать насколько загружен, вернее свободен процессор. Отсортируйте все процессы по использованию ресурсов процессора. Для этого нажмите на заголовок поля ЦП ( )

4. Поскольку в данный момент не должна быть запущена ни одна пользовательская программа, процессор должен быть свободен. Следовательно, "Бездействие системы" должно оказаться внизу списка с достаточно большим процентом "использования" процессора. На рисунке это 95 %. Этот метод также можно использовать для того, чтобы в случае заметного снижения производительности определить, какая программа виновна в этом: столбец ЦП покажет загрузку процессора, а Память - оперативную память.

В ряде случаев может потребоваться вручную завершить некий процесс. Это можно сделать с помощью кнопки Завершить процесс. Например, Вы обнаружили подозрительный процесс, на сайте вирусной энциклопедии www.viruslist.ru прочитали, что он однозначно принадлежит вирусу или троянской программе, но антивирусной программы на компьютере нет. Тогда нужно закрыть все работающие приложения и с помощью Диспетчера задач вручную завершить этот процесс. Чтобы исключить появление его снова настоятельно рекомендуется как можно быстрее установить полноценное антивирусное приложение и сразу же запустить проверку всего жесткого диска на наличие вирусов.

5. Выпишите все запущенные процессы на лист бумаги или в текстовый файл и перейдите к закладке Приложения

6. Поскольку в данный момент не запущено ни одно приложение, список запущенных приложений пуст

7.

)

4. Поскольку в данный момент не должна быть запущена ни одна пользовательская программа, процессор должен быть свободен. Следовательно, "Бездействие системы" должно оказаться внизу списка с достаточно большим процентом "использования" процессора. На рисунке это 95 %. Этот метод также можно использовать для того, чтобы в случае заметного снижения производительности определить, какая программа виновна в этом: столбец ЦП покажет загрузку процессора, а Память - оперативную память.

В ряде случаев может потребоваться вручную завершить некий процесс. Это можно сделать с помощью кнопки Завершить процесс. Например, Вы обнаружили подозрительный процесс, на сайте вирусной энциклопедии www.viruslist.ru прочитали, что он однозначно принадлежит вирусу или троянской программе, но антивирусной программы на компьютере нет. Тогда нужно закрыть все работающие приложения и с помощью Диспетчера задач вручную завершить этот процесс. Чтобы исключить появление его снова настоятельно рекомендуется как можно быстрее установить полноценное антивирусное приложение и сразу же запустить проверку всего жесткого диска на наличие вирусов.

5. Выпишите все запущенные процессы на лист бумаги или в текстовый файл и перейдите к закладке Приложения

6. Поскольку в данный момент не запущено ни одно приложение, список запущенных приложений пуст

7.  Не закрывая окна Диспетчера задач Windows, откройте программу Paint. Для этого воспользуйтесь системным меню Пуск / Программы / Стандартные / Paint

Не закрывая окна Диспетчера задач Windows, откройте программу Paint. Для этого воспользуйтесь системным меню Пуск / Программы / Стандартные / Paint

8. Дождитесь запуска Paint

9.

8. Дождитесь запуска Paint

9.  Не закрывая приложение Paint, вернитесь к окну Диспетчера задач Windows и проследите за изменениями на закладке Приложения

10. Список запущенных приложений должен содержать строку, соответствующую Paint. Поскольку она сейчас работает, это же записано в строке Состояние. Иногда случается так, что программа вызывает ошибку - тогда в ее состоянии будет написано "Не отвечает". Если некое ранее бесперебойно работающее приложение начало часто без видимых причин переходить в состояние "Не отвечает", это может быть косвенным признаком заражения. Тогда первое, что можно сделать - это воспользоваться кнопкой Снять задачу и начать поиски причин. В иных случаях пользоваться этой кнопкой не рекомендуется.

11. Перейдите к закладке Процессы. Сравните список запущенных сейчас процессов с перечнем, составленным на шаге 5 этого задания. Найдите отличие (появился процесс mspaint.exe). Убедитесь, что программе Paint соответствует процесс mspaint.exe. Для этого найдите его в списке запущенных процессов, не закрывая и не сворачивая окно Диспетчера задач Windows, вернитесь в окне Paint и закройте его.

Проследите, что из списка запущенных процессов пропал mspaint.exe

12. Вернитесь к закладке Приложения и убедитесь, что она снова пуста

13. Перейдите к закладке Быстродействие. Внимательно изучите расположенные тут графики. Любые всплески на них должны по времени соответствовать неким действиям, например запуску требовательной к ресурсам программы. Если ничего похожего сознательно не производилось, это может быть причиной для более детального исследования ПК

Не закрывая приложение Paint, вернитесь к окну Диспетчера задач Windows и проследите за изменениями на закладке Приложения

10. Список запущенных приложений должен содержать строку, соответствующую Paint. Поскольку она сейчас работает, это же записано в строке Состояние. Иногда случается так, что программа вызывает ошибку - тогда в ее состоянии будет написано "Не отвечает". Если некое ранее бесперебойно работающее приложение начало часто без видимых причин переходить в состояние "Не отвечает", это может быть косвенным признаком заражения. Тогда первое, что можно сделать - это воспользоваться кнопкой Снять задачу и начать поиски причин. В иных случаях пользоваться этой кнопкой не рекомендуется.

11. Перейдите к закладке Процессы. Сравните список запущенных сейчас процессов с перечнем, составленным на шаге 5 этого задания. Найдите отличие (появился процесс mspaint.exe). Убедитесь, что программе Paint соответствует процесс mspaint.exe. Для этого найдите его в списке запущенных процессов, не закрывая и не сворачивая окно Диспетчера задач Windows, вернитесь в окне Paint и закройте его.

Проследите, что из списка запущенных процессов пропал mspaint.exe

12. Вернитесь к закладке Приложения и убедитесь, что она снова пуста

13. Перейдите к закладке Быстродействие. Внимательно изучите расположенные тут графики. Любые всплески на них должны по времени соответствовать неким действиям, например запуску требовательной к ресурсам программы. Если ничего похожего сознательно не производилось, это может быть причиной для более детального исследования ПК

3. Повторите действия пункта 2, но только для папки Пуск / Программы / Стандартные

3. Повторите действия пункта 2, но только для папки Пуск / Программы / Стандартные

9. Закройте окно и убедитесь, что теперь раздел Автозагрузка в системном меню Пуск / Программы не пуст

10. Перезагрузите компьютер (Пуск / Завершение работы) и войдите в систему

9. Закройте окно и убедитесь, что теперь раздел Автозагрузка в системном меню Пуск / Программы не пуст

10. Перезагрузите компьютер (Пуск / Завершение работы) и войдите в систему

11. Убедитесь, что по завершению загрузки автоматически запустилась программа Блокнот

12. При обследовании компьютера нужно помнить, что отсутствие подозрительных ярлыков в разделе Автозагрузка системного меню Пуск / Программы не гарантирует, что ни одно приложение не запускается автоматически. Технически для автозапуска нужно добавить соответствующую запись в системный реестр операционной системы. Несмотря на то, что реестр Windows очень большой, существует оболочка, позволяющая с ним работать напрямую. Но делать это рекомендуется только в крайнем случае. Для большинства ситуаций, связанных с автозапуском, достаточно использовать системную утилиту Настройка системы.

11. Убедитесь, что по завершению загрузки автоматически запустилась программа Блокнот

12. При обследовании компьютера нужно помнить, что отсутствие подозрительных ярлыков в разделе Автозагрузка системного меню Пуск / Программы не гарантирует, что ни одно приложение не запускается автоматически. Технически для автозапуска нужно добавить соответствующую запись в системный реестр операционной системы. Несмотря на то, что реестр Windows очень большой, существует оболочка, позволяющая с ним работать напрямую. Но делать это рекомендуется только в крайнем случае. Для большинства ситуаций, связанных с автозапуском, достаточно использовать системную утилиту Настройка системы.