Все знают, что для защиты от вредоносных программ нужно использовать антивирусы. Но в то же время нередко можно услышать о случаях проникновения вирусов на защищенные антивирусом компьютеры. В каждом конкретном случае причины, по которым антивирус не справился со своей задачей, могут быть разные, например:

· Антивирус был отключен пользователем

· Антивирусные базы были слишком старые

· Были установлены слабые настройки защиты

· Вирус использовал технологию заражения, против которой у антивируса не было средств защиты

· Вирус попал на компьютер раньше, чем был установлен антивирус, и смог обезвредить антивирусное средство

· Это был новый вирус, для которого еще не были выпущены антивирусные базы

Но в целом можно сделать вывод, что просто наличия установленного антивируса может оказаться недостаточно для полноценной защиты, и что нужно использовать дополнительные методы. Ну а если антивирус на компьютере не установлен, то без дополнительных методов защиты и вовсе не обойтись.

Если взглянуть, на приведенные для примера причины пропуска вируса антивирусом, можно увидеть, что первые три причины связаны с неправильным использованием антивируса, следующие три - с недостатками самого антивируса и работой производителя антивируса. Соответственно и методы защиты делятся на два типа - организационные и технические

1. Организационные методы направлены в первую очередь на пользователя компьютера. Их цель состоит в том, чтобы изменить поведение пользователя, так как часто вредоносные программы попадают на компьютер из-за необдуманных действий пользователя. Простейший пример организационного метода - разработка правил работы за компьютером, которые должны соблюдать все пользователи.

2. Технические методы, наоборот, направлены на изменения в компьютерной системе. Большинство технических методов состоит в использовании дополнительных средств защиты, которые расширяют и дополняют возможности антивирусных программ. Такими средствами защиты могут быть:

- Брандмауэры - программы, защищающие от атак по сети

- Средства борьбы со спамом

- Исправления, устраняющие "дыры" в операционной системе, через которые могут проникать вирусы

Ниже все перечисленные методы рассмотрены подробнее.

Организационные методы

Правила работы за компьютером

Как уже говорилось, самым простым примером организационных методов защиты от вирусов является выработка и соблюдение определенных правил обработки информации. Причем правила тоже можно условно разделить на две категории:

- Правила обработки информации

- Правила использования программ

К первой группе правил могут относиться, например, такие:

- Не открывать почтовые сообщения от незнакомых отправителей

- Проверять сменные накопители (компакт-диски, flash-накопители) на наличие вирусов перед использованием

- Проверять на наличие вирусов файлы, загружаемые из Интернет

- Работая в Интернет, не соглашаться на непрошенные предложения загрузить файл или установить программу

Общим местом всех таких правил являются два принципа:

- Использовать только те программы и файлы, которым доверяешь, происхождение которых известно

- Все данные, поступающие из внешних источников - с внешних носителей или по сети - тщательно проверять

Вторая группа правил, обычно включает:

- Следить за тем, чтобы программы, обеспечивающие защиту, были постоянно запущены, и чтобы функции защиты были активированы

- Регулярно обновлять антивирусные базы

- Регулярно устанавливать исправления операционной системы и часто используемых программ

- Не менять настройки по умолчанию программ, обеспечивающих защиту, без необходимости и полного понимания сути изменений

Здесь также можно проследить два общих принципа:

- Использовать наиболее актуальные версии защитных программ - поскольку способы проникновения и активации вредоносных программ постоянно совершенствуются, разработчики защитных программ постоянно добавляют новые технологии защиты и пополняют базы известных вредоносных программ и атак.

- Не мешать антивирусным и другим защитным программам выполнять свои функции - очень часто пользователи считают, что защитные программы неоправданно замедляют работу компьютера, и стремятся за счет безопасности повысить производительность. В результате значительно увеличиваются шансы на заражение компьютера вирусом

Политика безопасности

На домашнем компьютере пользователь сам устанавливает себе правила, которым он считает нужным следовать. По мере накопления знаний о работе компьютера и о вредоносных программах, он может сознательно менять настройки защиты или принимать решение об опасности тех или иных файлов и программ.

В большой организации все сложнее. Поэтому в каждой организации правила работы с компьютером должны быть общими для всех сотрудников и утверждены официально. Обычно, документ, содержащий эти правила называется инструкцией пользователя. Кроме основных правил, перечисленных выше, он должен обязательно включать информацию о том, куда должен обращаться пользователь при возникновении ситуации, требующей вмешательства специалиста. При этом инструкция пользователя в большинстве случаев содержит только правила, ограничивающие его действия. Правила использования программ в инструкцию могут входить только в самом ограниченном виде. Поскольку большинство пользователей недостаточно компетентны в вопросах безопасности, они не должны, а часто и не могут менять настройки средств защиты и как-то влиять на их работу. Но если не пользователи, то кто-то другой все-таки должен отвечать за настройку средств защиты и за управление ими. Обычно это специально назначенный сотрудник или группа сотрудников, которые сосредоточены на выполнении одной задачи - обеспечении безопасной работы сети.

Выбор параметров защиты осуществляется не на усмотрение ответственных сотрудников, а в соответствии со специальным документом - политикой безопасности. В этом документе написано, какую опасность несут вредоносные программы и как от них нужно защищаться. В частности, политика безопасности должна давать ответы на такие вопросы:

- Какие компьютеры должны быть защищены антивирусами и другими программами

- Какие объекты должны проверяться антивирусом - нужно ли проверять заархивированные файлы, сетевые диски, входящие и исходящие почтовые сообщения и т. д.

- Какие действия должен выполнять антивирус при обнаружении зараженного объекта - поскольку обычные пользователи не всегда могут правильно решить, что делать с инфицированным файлом, антивирус должен выполнять действия автоматически, не спрашивая пользователя.

Технические методы.

Исправления. Как уже известно, вирусы нередко проникают на компьютеры через уязвимости ("дыры") в операционной системе или установленных программах. Для того, чтобы не дать вирусам возможности использовать уязвимость, операционную систему и программное обеспечение нужно обновлять. Производители, как правило, раньше вирусописателей узнают о "дырах" в своих программах и заблаговременно выпускают для них исправления. Некоторые компании выпускают исправления время от времени, по мере обнаружения уязвимостей. Другие компании выпускают исправления на регулярной основе, например, компания Microsoft выпускает исправления каждый второй вторник месяца.

Для загрузки и установки обновлений в большинстве программ и систем есть встроенные средства. Например, в Windows XP имеется специальный компонент Автоматическое обновление, параметры работы которого настраиваются в окне Свойства системы, доступном через панель управления (см. рисунок 2).

Рис. 2. Настройки автоматического обновления Windows XP

C помощью этого компонента можно автоматически загружать исправления для операционной системы Windows XP, а также для Internet Explorer, Outlook Express и некоторые исправления для Microsoft Office по мере их появления.

Кроме проверки, все ли выпущенные исправления установлены, программа также обнаруживает слабые места в настройках операционной системы, такие как пустые или слабые пароли, открытые на запись папки общего доступа и др. Подобные слабые настройки также могут использоваться вирусами для распространения, в частности через папки общего доступа по локальной сети.

Хотя большинство вредоносных программ используют уязвимости в продуктах Microsoft, существует немало и таких, которые эксплуатируют дыры в программах других производителей. Особенно это касается широко распространенных программ обмена сообщениями, браузеров и почтовых клиентов. Поэтому мало просто установить браузер, отличный от Internet Explorer, его тоже нужно обновлять по мере выхода исправления. Чаще всего, в подобных программах есть встроенные средства обновления, но для подстраховки нелишним будет следить за новостями на веб-сайтах, посвященных вопросам безопасности. Информация обо всех критических уязвимостях и исправлениях к ним обязательно попадает в новостную ленту.

Контрольные вопросы:

1. Основные методы защиты от вирусов (организационные и технические).

2. Организационные методы защиты от вирусов.

3. Организационные правила обработки информации.

4. Правила использования программ.

5. Технические методы защиты от вирусов.

6. Возможности обнаружения и удаления вирусов.

7. Какие вы знаете антивирусные программы.

8. Какие программы не могут лечить зараженные файлы?# Фильтры

9. Вирусы могут заражать файлы с расширениями:# com, exe, sys

10. Что такое операционная система (какие файлы ее загружают, они могут быть заражены вирусом?). Где находятся эти файлы? Могут ли файлы IO.SYS, MSDOS.SYS быть заражены вирусами?

11. Как происходит заражение вирусами ПК в сети?

12. Что такое политика безопасности?

13. Что входит в документ - политика безопасности?

14. Что такое инструкции пользователей?

15. Какие технические методы входят в политику безопасности?

16. Какой компонент используется для загрузки и установки обновлений в Windows XP?

17. Какие профилактические меры надо применять, чтобы не занести вирус в свой ПК?

18. Какими методами компьютерные вирусы проникают в ОП ПК и на диски?

19. Что такое оперативная память? Роль в передаче вирусов?

МиМихеева – с. 349 – 353

Пр.раб.№3,4

Брандмауэры. Средства защиты от нежелательной корреспонденции

Для того чтобы удаленно воспользоваться уязвимостью в программном обеспечении или операционной системе, нужно установить соединение и передать специально сформированный пакет данных. Следовательно можно защититься от таких попыток проникновения и заражения, путем запрета определенных соединений. Задачу контроля соединений успешно решают программы-брандмауэры.

Брандмауэр - это программа, которая следит за сетевыми соединениями и принимает решение о разрешении или запрещении новых соединений на основании заданного набора правил.

Правило брандмауэра как правило задается несколькими атрибутами:

· Приложение - определяет программу к которой относится правило, так что одни и те же действия могут быть разрешены одним программам и запрещены другим. Например, получать и отправлять почту разумно разрешить только программе - почтовому клиенту

· Протокол - определяет протокол, используемый для передачи данных. Обычно можно выбрать между двумя протоколами TCP и UDP

· Адреса - определяет, для соединений с каких адресов или на какие адреса будет действовать правило

· Порт - задает номера портов, на которые распространяется правило

· Направление - позволяет отдельно контролировать входящие и исходящие соединения

· Действие - определяет реакцию на обнаружение соединения, соответствующего остальным параметрам. Реакция может быть - разрешить, запретить или спросить у пользователя

Один из аспектов применения брандмауэров для защиты от вредоносных программ состоит в контроле исходящих соединений. Многие троянские программы, да и черви, после выполнения вредоносной функции стремиться подать сигнал автору вируса. Например, троянская программа, ворующая пароли, будет пытаться переслать все найденные пароли на определенный сайт или почтовый адрес. Для того чтобы воспрепятствовать этому, можно настроить брандмауэр на блокирование всех неизвестных соединений: разрешить только соединения от доверенных программ, таких как используемый браузер, почтовый клиент, программа мгновенного обмена сообщений, а все остальные соединения запретить. В таком случае, вредоносная программа, даже попав на компьютер незамеченной, не сможет причинить реального ущерба.

Некоторые вредоносные программы не пытаются активно пересылать данные, а пассивно ожидают соединения на каком-то из портов. Если входящие соединения разрешены, то автор вредоносной программы сможет через некоторое время обратиться на этот порт и забрать нужную ему информацию или же передать вредоносной программе новые команды. Чтобы этого не произошло, брандмауэр должен быть настроен на запрет входящих соединений либо на все порты вообще, либо на все, кроме фиксированного перечня портов, используемых известными программами или операционной системой.

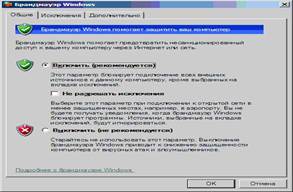

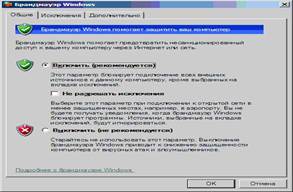

Из популярных операционных систем, встроенный брандмауэр имеется в Windows XP. Окно настройки его параметров можно вызвать из панели управления (см. рисунок 3).

Рис. 2. Настройки автоматического обновления Windows XP

C помощью этого компонента можно автоматически загружать исправления для операционной системы Windows XP, а также для Internet Explorer, Outlook Express и некоторые исправления для Microsoft Office по мере их появления.

Кроме проверки, все ли выпущенные исправления установлены, программа также обнаруживает слабые места в настройках операционной системы, такие как пустые или слабые пароли, открытые на запись папки общего доступа и др. Подобные слабые настройки также могут использоваться вирусами для распространения, в частности через папки общего доступа по локальной сети.

Хотя большинство вредоносных программ используют уязвимости в продуктах Microsoft, существует немало и таких, которые эксплуатируют дыры в программах других производителей. Особенно это касается широко распространенных программ обмена сообщениями, браузеров и почтовых клиентов. Поэтому мало просто установить браузер, отличный от Internet Explorer, его тоже нужно обновлять по мере выхода исправления. Чаще всего, в подобных программах есть встроенные средства обновления, но для подстраховки нелишним будет следить за новостями на веб-сайтах, посвященных вопросам безопасности. Информация обо всех критических уязвимостях и исправлениях к ним обязательно попадает в новостную ленту.

Контрольные вопросы:

1. Основные методы защиты от вирусов (организационные и технические).

2. Организационные методы защиты от вирусов.

3. Организационные правила обработки информации.

4. Правила использования программ.

5. Технические методы защиты от вирусов.

6. Возможности обнаружения и удаления вирусов.

7. Какие вы знаете антивирусные программы.

8. Какие программы не могут лечить зараженные файлы?# Фильтры

9. Вирусы могут заражать файлы с расширениями:# com, exe, sys

10. Что такое операционная система (какие файлы ее загружают, они могут быть заражены вирусом?). Где находятся эти файлы? Могут ли файлы IO.SYS, MSDOS.SYS быть заражены вирусами?

11. Как происходит заражение вирусами ПК в сети?

12. Что такое политика безопасности?

13. Что входит в документ - политика безопасности?

14. Что такое инструкции пользователей?

15. Какие технические методы входят в политику безопасности?

16. Какой компонент используется для загрузки и установки обновлений в Windows XP?

17. Какие профилактические меры надо применять, чтобы не занести вирус в свой ПК?

18. Какими методами компьютерные вирусы проникают в ОП ПК и на диски?

19. Что такое оперативная память? Роль в передаче вирусов?

МиМихеева – с. 349 – 353

Пр.раб.№3,4

Брандмауэры. Средства защиты от нежелательной корреспонденции

Для того чтобы удаленно воспользоваться уязвимостью в программном обеспечении или операционной системе, нужно установить соединение и передать специально сформированный пакет данных. Следовательно можно защититься от таких попыток проникновения и заражения, путем запрета определенных соединений. Задачу контроля соединений успешно решают программы-брандмауэры.

Брандмауэр - это программа, которая следит за сетевыми соединениями и принимает решение о разрешении или запрещении новых соединений на основании заданного набора правил.

Правило брандмауэра как правило задается несколькими атрибутами:

· Приложение - определяет программу к которой относится правило, так что одни и те же действия могут быть разрешены одним программам и запрещены другим. Например, получать и отправлять почту разумно разрешить только программе - почтовому клиенту

· Протокол - определяет протокол, используемый для передачи данных. Обычно можно выбрать между двумя протоколами TCP и UDP

· Адреса - определяет, для соединений с каких адресов или на какие адреса будет действовать правило

· Порт - задает номера портов, на которые распространяется правило

· Направление - позволяет отдельно контролировать входящие и исходящие соединения

· Действие - определяет реакцию на обнаружение соединения, соответствующего остальным параметрам. Реакция может быть - разрешить, запретить или спросить у пользователя

Один из аспектов применения брандмауэров для защиты от вредоносных программ состоит в контроле исходящих соединений. Многие троянские программы, да и черви, после выполнения вредоносной функции стремиться подать сигнал автору вируса. Например, троянская программа, ворующая пароли, будет пытаться переслать все найденные пароли на определенный сайт или почтовый адрес. Для того чтобы воспрепятствовать этому, можно настроить брандмауэр на блокирование всех неизвестных соединений: разрешить только соединения от доверенных программ, таких как используемый браузер, почтовый клиент, программа мгновенного обмена сообщений, а все остальные соединения запретить. В таком случае, вредоносная программа, даже попав на компьютер незамеченной, не сможет причинить реального ущерба.

Некоторые вредоносные программы не пытаются активно пересылать данные, а пассивно ожидают соединения на каком-то из портов. Если входящие соединения разрешены, то автор вредоносной программы сможет через некоторое время обратиться на этот порт и забрать нужную ему информацию или же передать вредоносной программе новые команды. Чтобы этого не произошло, брандмауэр должен быть настроен на запрет входящих соединений либо на все порты вообще, либо на все, кроме фиксированного перечня портов, используемых известными программами или операционной системой.

Из популярных операционных систем, встроенный брандмауэр имеется в Windows XP. Окно настройки его параметров можно вызвать из панели управления (см. рисунок 3).

Рис. 3. - Встроенный брандмауэр Windows XP SP2

Средства защиты от нежелательной корреспонденции

Из уже пройденного материала известно, что одной из наиболее многочисленных групп вредоносных программ являются почтовые черви. Также известно, что львиную долю почтовых червей составляют так называемые пассивные черви, принцип действия которых заключается в попытке обмануть пользователя и заставить его запустить зараженный файл.

Схема обмана очень проста: зараженное червем письмо должно быть похожим на письма, часто встречающиеся в обычной почте:

Рис. 3. - Встроенный брандмауэр Windows XP SP2

Средства защиты от нежелательной корреспонденции

Из уже пройденного материала известно, что одной из наиболее многочисленных групп вредоносных программ являются почтовые черви. Также известно, что львиную долю почтовых червей составляют так называемые пассивные черви, принцип действия которых заключается в попытке обмануть пользователя и заставить его запустить зараженный файл.

Схема обмана очень проста: зараженное червем письмо должно быть похожим на письма, часто встречающиеся в обычной почте:

- Письма от друзей со смешным текстом или картинкой

- Письма от почтового сервера, о том что какое-то из сообщений не может быть доставлено

- Письма от провайдера с информацией об изменениях в составе услуг

- Письма от производителей защитных программ с информацией о новых угрозах и способах защиты от них и другие подобные письма

При рассылке зараженных писем, червь составляет их текст по заданному автором вируса шаблону и таким образом все зараженные этим червем письма будут похожи.

Следовательно, проблема состоит в том, чтобы защитить пользователя от определенного рода нежелательных писем, похожих друг на друга. Практически аналогичным образом формулируется и проблема защиты от спама - нежелательной почты рекламного характера. И для решения этой проблемы есть специальные средства - антиспамовые фильтры, которые можно применять и для защиты от почтовых червей.

Для фильтрации нежелательной почты в антиспамовых фильтрах применяется несколько методов:

· Черные и белые списки адресов. Черный список - это список тех адресов, письма с которых фильтр отбраковывает сразу, не применяя других методов. В этот список нужно заносить адреса, если с них постоянно приходят ненужные или, хуже того, зараженные письма. Белый список, наоборот - список адресов хорошо известных пользователю людей или организаций, которые передают только полезную информацию. Антиспамовый фильтр можно настроить так, что будут приниматься только письма от адресатов из белого списка

· Базы данных образцов спама. Как и антивирус, антиспамовый фильтр может использовать базу данных образцов нежелательных писем для удаления писем, соответствующих образцам

· Самообучение. Антиспамовые фильтры можно "обучать", указывая вручную, какие письма являются нормальными, а какие нежелательными. Через некоторое время антиспамовый фильтр начинает с большой достоверностью самостоятельно определять нежелательные письма по их похожести на предыдущий спам и непохожести на предыдущие нормальные письма

· Анализ служебных заголовков. В письме в относительно скрытой форме хранится служебная информация о том, с какого сервера было доставлено письмо, какой адресат является реальным отправителем и др. Используя эту информацию антиспамовый фильтр также может решать, является письмо спамом или нет. Например, некоторые почтовые сервера, часто использующиеся для рассылки спама, заносятся в специальные общедоступные черные списки, и если письмо было доставлено с такого сервера, вполне вероятно, что это спам. Другой вариант проверки - запросить у почтового сервера, действительно ли существует адресат, указанный в письме как отправитель. Если такого адресата не существует, значит письмо скорее всего является нежелательным

Использование антиспамовых фильтров помогает защититься и от некоторых почтовых червей. Самое очевидное применение - это при получении первого зараженного письма (в отсутствие антивируса это можно определить по косвенным признакам) отметить его как нежелательное и в дальнейшем все другие зараженные письма будут заблокированы фильтром. Более того, почтовые черви известны тем, что имеют большое количество модификаций, незначительно отличающихся друг от друга. Поэтому антиспамовый фильтр может помочь и в борьбе с новыми модификациями известных вирусов с самого начала эпидемии. В этом смысле антиспамовый фильтр даже эффективнее антивируса, т. к. чтобы антивирус обнаружил новую модификацию необходимо дождаться обновления антивирусных баз.

Заключение

Все вышеперечисленные средства, так или иначе, могут помочь в борьбе с вирусами, но ни одно из них полностью проблему не решает. Далеко не все вирусы распространяются путем атак на сетевые службы и могут быть заблокированы брандмауэрами. Многие вредоносные программы не имеют никакого отношения к электронной почте, а значит антиспамовые фильтры против них бессильны. Какими бы ни были организационные меры, люди их применяющие могут ошибаться.

Поэтому самыми эффективными средствами защиты от вирусов были и остаются специальные программы, способные распознавать и обезвреживать вирусы в файлах, письмах и других объектах. Такие программы называются антивирусами и для того, чтобы построить действительно надежную антивирусную защиту, использовать их нужно обязательно.  Контрольные вопросы:

Контрольные вопросы:

| |

Рис. 2. Настройки автоматического обновления Windows XP

C помощью этого компонента можно автоматически загружать исправления для операционной системы Windows XP, а также для Internet Explorer, Outlook Express и некоторые исправления для Microsoft Office по мере их появления.

Кроме проверки, все ли выпущенные исправления установлены, программа также обнаруживает слабые места в настройках операционной системы, такие как пустые или слабые пароли, открытые на запись папки общего доступа и др. Подобные слабые настройки также могут использоваться вирусами для распространения, в частности через папки общего доступа по локальной сети.

Хотя большинство вредоносных программ используют уязвимости в продуктах Microsoft, существует немало и таких, которые эксплуатируют дыры в программах других производителей. Особенно это касается широко распространенных программ обмена сообщениями, браузеров и почтовых клиентов. Поэтому мало просто установить браузер, отличный от Internet Explorer, его тоже нужно обновлять по мере выхода исправления. Чаще всего, в подобных программах есть встроенные средства обновления, но для подстраховки нелишним будет следить за новостями на веб-сайтах, посвященных вопросам безопасности. Информация обо всех критических уязвимостях и исправлениях к ним обязательно попадает в новостную ленту.

Контрольные вопросы:

1. Основные методы защиты от вирусов (организационные и технические).

2. Организационные методы защиты от вирусов.

3. Организационные правила обработки информации.

4. Правила использования программ.

5. Технические методы защиты от вирусов.

6. Возможности обнаружения и удаления вирусов.

7. Какие вы знаете антивирусные программы.

8. Какие программы не могут лечить зараженные файлы?# Фильтры

9. Вирусы могут заражать файлы с расширениями:# com, exe, sys

10. Что такое операционная система (какие файлы ее загружают, они могут быть заражены вирусом?). Где находятся эти файлы? Могут ли файлы IO.SYS, MSDOS.SYS быть заражены вирусами?

11. Как происходит заражение вирусами ПК в сети?

12. Что такое политика безопасности?

13. Что входит в документ - политика безопасности?

14. Что такое инструкции пользователей?

15. Какие технические методы входят в политику безопасности?

16. Какой компонент используется для загрузки и установки обновлений в Windows XP?

17. Какие профилактические меры надо применять, чтобы не занести вирус в свой ПК?

18. Какими методами компьютерные вирусы проникают в ОП ПК и на диски?

19. Что такое оперативная память? Роль в передаче вирусов?

МиМихеева – с. 349 – 353

Пр.раб.№3,4

Брандмауэры. Средства защиты от нежелательной корреспонденции

Для того чтобы удаленно воспользоваться уязвимостью в программном обеспечении или операционной системе, нужно установить соединение и передать специально сформированный пакет данных. Следовательно можно защититься от таких попыток проникновения и заражения, путем запрета определенных соединений. Задачу контроля соединений успешно решают программы-брандмауэры.

Брандмауэр - это программа, которая следит за сетевыми соединениями и принимает решение о разрешении или запрещении новых соединений на основании заданного набора правил.

Правило брандмауэра как правило задается несколькими атрибутами:

· Приложение - определяет программу к которой относится правило, так что одни и те же действия могут быть разрешены одним программам и запрещены другим. Например, получать и отправлять почту разумно разрешить только программе - почтовому клиенту

· Протокол - определяет протокол, используемый для передачи данных. Обычно можно выбрать между двумя протоколами TCP и UDP

· Адреса - определяет, для соединений с каких адресов или на какие адреса будет действовать правило

· Порт - задает номера портов, на которые распространяется правило

· Направление - позволяет отдельно контролировать входящие и исходящие соединения

· Действие - определяет реакцию на обнаружение соединения, соответствующего остальным параметрам. Реакция может быть - разрешить, запретить или спросить у пользователя

Один из аспектов применения брандмауэров для защиты от вредоносных программ состоит в контроле исходящих соединений. Многие троянские программы, да и черви, после выполнения вредоносной функции стремиться подать сигнал автору вируса. Например, троянская программа, ворующая пароли, будет пытаться переслать все найденные пароли на определенный сайт или почтовый адрес. Для того чтобы воспрепятствовать этому, можно настроить брандмауэр на блокирование всех неизвестных соединений: разрешить только соединения от доверенных программ, таких как используемый браузер, почтовый клиент, программа мгновенного обмена сообщений, а все остальные соединения запретить. В таком случае, вредоносная программа, даже попав на компьютер незамеченной, не сможет причинить реального ущерба.

Некоторые вредоносные программы не пытаются активно пересылать данные, а пассивно ожидают соединения на каком-то из портов. Если входящие соединения разрешены, то автор вредоносной программы сможет через некоторое время обратиться на этот порт и забрать нужную ему информацию или же передать вредоносной программе новые команды. Чтобы этого не произошло, брандмауэр должен быть настроен на запрет входящих соединений либо на все порты вообще, либо на все, кроме фиксированного перечня портов, используемых известными программами или операционной системой.

Из популярных операционных систем, встроенный брандмауэр имеется в Windows XP. Окно настройки его параметров можно вызвать из панели управления (см. рисунок 3).

Рис. 2. Настройки автоматического обновления Windows XP

C помощью этого компонента можно автоматически загружать исправления для операционной системы Windows XP, а также для Internet Explorer, Outlook Express и некоторые исправления для Microsoft Office по мере их появления.

Кроме проверки, все ли выпущенные исправления установлены, программа также обнаруживает слабые места в настройках операционной системы, такие как пустые или слабые пароли, открытые на запись папки общего доступа и др. Подобные слабые настройки также могут использоваться вирусами для распространения, в частности через папки общего доступа по локальной сети.

Хотя большинство вредоносных программ используют уязвимости в продуктах Microsoft, существует немало и таких, которые эксплуатируют дыры в программах других производителей. Особенно это касается широко распространенных программ обмена сообщениями, браузеров и почтовых клиентов. Поэтому мало просто установить браузер, отличный от Internet Explorer, его тоже нужно обновлять по мере выхода исправления. Чаще всего, в подобных программах есть встроенные средства обновления, но для подстраховки нелишним будет следить за новостями на веб-сайтах, посвященных вопросам безопасности. Информация обо всех критических уязвимостях и исправлениях к ним обязательно попадает в новостную ленту.

Контрольные вопросы:

1. Основные методы защиты от вирусов (организационные и технические).

2. Организационные методы защиты от вирусов.

3. Организационные правила обработки информации.

4. Правила использования программ.

5. Технические методы защиты от вирусов.

6. Возможности обнаружения и удаления вирусов.

7. Какие вы знаете антивирусные программы.

8. Какие программы не могут лечить зараженные файлы?# Фильтры

9. Вирусы могут заражать файлы с расширениями:# com, exe, sys

10. Что такое операционная система (какие файлы ее загружают, они могут быть заражены вирусом?). Где находятся эти файлы? Могут ли файлы IO.SYS, MSDOS.SYS быть заражены вирусами?

11. Как происходит заражение вирусами ПК в сети?

12. Что такое политика безопасности?

13. Что входит в документ - политика безопасности?

14. Что такое инструкции пользователей?

15. Какие технические методы входят в политику безопасности?

16. Какой компонент используется для загрузки и установки обновлений в Windows XP?

17. Какие профилактические меры надо применять, чтобы не занести вирус в свой ПК?

18. Какими методами компьютерные вирусы проникают в ОП ПК и на диски?

19. Что такое оперативная память? Роль в передаче вирусов?

МиМихеева – с. 349 – 353

Пр.раб.№3,4

Брандмауэры. Средства защиты от нежелательной корреспонденции

Для того чтобы удаленно воспользоваться уязвимостью в программном обеспечении или операционной системе, нужно установить соединение и передать специально сформированный пакет данных. Следовательно можно защититься от таких попыток проникновения и заражения, путем запрета определенных соединений. Задачу контроля соединений успешно решают программы-брандмауэры.

Брандмауэр - это программа, которая следит за сетевыми соединениями и принимает решение о разрешении или запрещении новых соединений на основании заданного набора правил.

Правило брандмауэра как правило задается несколькими атрибутами:

· Приложение - определяет программу к которой относится правило, так что одни и те же действия могут быть разрешены одним программам и запрещены другим. Например, получать и отправлять почту разумно разрешить только программе - почтовому клиенту

· Протокол - определяет протокол, используемый для передачи данных. Обычно можно выбрать между двумя протоколами TCP и UDP

· Адреса - определяет, для соединений с каких адресов или на какие адреса будет действовать правило

· Порт - задает номера портов, на которые распространяется правило

· Направление - позволяет отдельно контролировать входящие и исходящие соединения

· Действие - определяет реакцию на обнаружение соединения, соответствующего остальным параметрам. Реакция может быть - разрешить, запретить или спросить у пользователя

Один из аспектов применения брандмауэров для защиты от вредоносных программ состоит в контроле исходящих соединений. Многие троянские программы, да и черви, после выполнения вредоносной функции стремиться подать сигнал автору вируса. Например, троянская программа, ворующая пароли, будет пытаться переслать все найденные пароли на определенный сайт или почтовый адрес. Для того чтобы воспрепятствовать этому, можно настроить брандмауэр на блокирование всех неизвестных соединений: разрешить только соединения от доверенных программ, таких как используемый браузер, почтовый клиент, программа мгновенного обмена сообщений, а все остальные соединения запретить. В таком случае, вредоносная программа, даже попав на компьютер незамеченной, не сможет причинить реального ущерба.

Некоторые вредоносные программы не пытаются активно пересылать данные, а пассивно ожидают соединения на каком-то из портов. Если входящие соединения разрешены, то автор вредоносной программы сможет через некоторое время обратиться на этот порт и забрать нужную ему информацию или же передать вредоносной программе новые команды. Чтобы этого не произошло, брандмауэр должен быть настроен на запрет входящих соединений либо на все порты вообще, либо на все, кроме фиксированного перечня портов, используемых известными программами или операционной системой.

Из популярных операционных систем, встроенный брандмауэр имеется в Windows XP. Окно настройки его параметров можно вызвать из панели управления (см. рисунок 3).

Рис. 3. - Встроенный брандмауэр Windows XP SP2

Средства защиты от нежелательной корреспонденции

Из уже пройденного материала известно, что одной из наиболее многочисленных групп вредоносных программ являются почтовые черви. Также известно, что львиную долю почтовых червей составляют так называемые пассивные черви, принцип действия которых заключается в попытке обмануть пользователя и заставить его запустить зараженный файл.

Схема обмана очень проста: зараженное червем письмо должно быть похожим на письма, часто встречающиеся в обычной почте:

Рис. 3. - Встроенный брандмауэр Windows XP SP2

Средства защиты от нежелательной корреспонденции

Из уже пройденного материала известно, что одной из наиболее многочисленных групп вредоносных программ являются почтовые черви. Также известно, что львиную долю почтовых червей составляют так называемые пассивные черви, принцип действия которых заключается в попытке обмануть пользователя и заставить его запустить зараженный файл.

Схема обмана очень проста: зараженное червем письмо должно быть похожим на письма, часто встречающиеся в обычной почте:

Контрольные вопросы:

Контрольные вопросы:

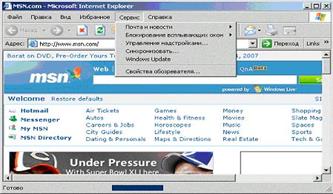

Если доступ в Интернет не настроен, то выведется соответствующее уведомление:

Если доступ в Интернет не настроен, то выведется соответствующее уведомление:

Измените это поле, введя адрес www.viruslist.ru

Измените это поле, введя адрес www.viruslist.ru

В случае, если на Вашем компьютере доступ в Интернет не настроен, об этом можно догадаться по значению в поле Адрес:

В случае, если на Вашем компьютере доступ в Интернет не настроен, об этом можно догадаться по значению в поле Адрес:

Ряд вредоносных программ ограничиваются изменением этого параметра и для устранения последствий заражения нужно лишь исправить адрес домашней страницы. Однако это может быть только частью вредоносной нагрузки. Поэтому если Вы обнаружили несанкционированное изменение адреса домашней страницы, следует немедленно установить антивирусное программное обеспечение и проверить весь жесткий диск на наличие вирусов.

Ряд вредоносных программ ограничиваются изменением этого параметра и для устранения последствий заражения нужно лишь исправить адрес домашней страницы. Однако это может быть только частью вредоносной нагрузки. Поэтому если Вы обнаружили несанкционированное изменение адреса домашней страницы, следует немедленно установить антивирусное программное обеспечение и проверить весь жесткий диск на наличие вирусов.

Открывшееся окно содержит четыре закладки, отвечающие четырем видам активности, которые отслеживает Диспетчер: приложения, процессы, быстродействие (использование системных ресурсов) и Сеть. По умолчанию у Вас должна открыться вторая закладка, Процессы.

2. Внимательно изучите представленный в окне список процессов. Если на компьютере не запущены никакие пользовательские программы, он должен содержать только служебные процессы операционной системы. Описание большинства процессов можно найти в Интернете. Поэтому если к Вам закрались подозрения, немедленно обратитесь к всемирной сети.

3.

Открывшееся окно содержит четыре закладки, отвечающие четырем видам активности, которые отслеживает Диспетчер: приложения, процессы, быстродействие (использование системных ресурсов) и Сеть. По умолчанию у Вас должна открыться вторая закладка, Процессы.

2. Внимательно изучите представленный в окне список процессов. Если на компьютере не запущены никакие пользовательские программы, он должен содержать только служебные процессы операционной системы. Описание большинства процессов можно найти в Интернете. Поэтому если к Вам закрались подозрения, немедленно обратитесь к всемирной сети.

3.  Для каждого процесса выводятся его параметры: имя образа (может не совпадать с именем запускаемого файла), имя пользователя, от чьего имени был запущен процесс, загрузка этим процессом процессора и объем занимаемой им оперативной памяти. Загрузка процессора представлена в процентах от максимальной. Поэтому для удобства пользователя в списке всегда присутствует пункт "Бездействие системы". С его помощью можно быстро узнать насколько загружен, вернее свободен процессор. Отсортируйте все процессы по использованию ресурсов процессора. Для этого нажмите на заголовок поля ЦП (

Для каждого процесса выводятся его параметры: имя образа (может не совпадать с именем запускаемого файла), имя пользователя, от чьего имени был запущен процесс, загрузка этим процессом процессора и объем занимаемой им оперативной памяти. Загрузка процессора представлена в процентах от максимальной. Поэтому для удобства пользователя в списке всегда присутствует пункт "Бездействие системы". С его помощью можно быстро узнать насколько загружен, вернее свободен процессор. Отсортируйте все процессы по использованию ресурсов процессора. Для этого нажмите на заголовок поля ЦП ( )

4. Поскольку в данный момент не должна быть запущена ни одна пользовательская программа, процессор должен быть свободен. Следовательно, "Бездействие системы" должно оказаться внизу списка с достаточно большим процентом "использования" процессора. На рисунке это 95 %. Этот метод также можно использовать для того, чтобы в случае заметного снижения производительности определить, какая программа виновна в этом: столбец ЦП покажет загрузку процессора, а Память - оперативную память.

В ряде случаев может потребоваться вручную завершить некий процесс. Это можно сделать с помощью кнопки Завершить процесс. Например, Вы обнаружили подозрительный процесс, на сайте вирусной энциклопедии www.viruslist.ru прочитали, что он однозначно принадлежит вирусу или троянской программе, но антивирусной программы на компьютере нет. Тогда нужно закрыть все работающие приложения и с помощью Диспетчера задач вручную завершить этот процесс. Чтобы исключить появление его снова настоятельно рекомендуется как можно быстрее установить полноценное антивирусное приложение и сразу же запустить проверку всего жесткого диска на наличие вирусов.

5. Выпишите все запущенные процессы на лист бумаги или в текстовый файл и перейдите к закладке Приложения

6. Поскольку в данный момент не запущено ни одно приложение, список запущенных приложений пуст

7.

)

4. Поскольку в данный момент не должна быть запущена ни одна пользовательская программа, процессор должен быть свободен. Следовательно, "Бездействие системы" должно оказаться внизу списка с достаточно большим процентом "использования" процессора. На рисунке это 95 %. Этот метод также можно использовать для того, чтобы в случае заметного снижения производительности определить, какая программа виновна в этом: столбец ЦП покажет загрузку процессора, а Память - оперативную память.

В ряде случаев может потребоваться вручную завершить некий процесс. Это можно сделать с помощью кнопки Завершить процесс. Например, Вы обнаружили подозрительный процесс, на сайте вирусной энциклопедии www.viruslist.ru прочитали, что он однозначно принадлежит вирусу или троянской программе, но антивирусной программы на компьютере нет. Тогда нужно закрыть все работающие приложения и с помощью Диспетчера задач вручную завершить этот процесс. Чтобы исключить появление его снова настоятельно рекомендуется как можно быстрее установить полноценное антивирусное приложение и сразу же запустить проверку всего жесткого диска на наличие вирусов.

5. Выпишите все запущенные процессы на лист бумаги или в текстовый файл и перейдите к закладке Приложения

6. Поскольку в данный момент не запущено ни одно приложение, список запущенных приложений пуст

7.  Не закрывая окна Диспетчера задач Windows, откройте программу Paint. Для этого воспользуйтесь системным меню Пуск / Программы / Стандартные / Paint

Не закрывая окна Диспетчера задач Windows, откройте программу Paint. Для этого воспользуйтесь системным меню Пуск / Программы / Стандартные / Paint

8. Дождитесь запуска Paint

9.

8. Дождитесь запуска Paint

9.  Не закрывая приложение Paint, вернитесь к окну Диспетчера задач Windows и проследите за изменениями на закладке Приложения

10. Список запущенных приложений должен содержать строку, соответствующую Paint. Поскольку она сейчас работает, это же записано в строке Состояние. Иногда случается так, что программа вызывает ошибку - тогда в ее состоянии будет написано "Не отвечает". Если некое ранее бесперебойно работающее приложение начало часто без видимых причин переходить в состояние "Не отвечает", это может быть косвенным признаком заражения. Тогда первое, что можно сделать - это воспользоваться кнопкой Снять задачу и начать поиски причин. В иных случаях пользоваться этой кнопкой не рекомендуется.

11. Перейдите к закладке Процессы. Сравните список запущенных сейчас процессов с перечнем, составленным на шаге 5 этого задания. Найдите отличие (появился процесс mspaint.exe). Убедитесь, что программе Paint соответствует процесс mspaint.exe. Для этого найдите его в списке запущенных процессов, не закрывая и не сворачивая окно Диспетчера задач Windows, вернитесь в окне Paint и закройте его.

Проследите, что из списка запущенных процессов пропал mspaint.exe

12. Вернитесь к закладке Приложения и убедитесь, что она снова пуста

13. Перейдите к закладке Быстродействие. Внимательно изучите расположенные тут графики. Любые всплески на них должны по времени соответствовать неким действиям, например запуску требовательной к ресурсам программы. Если ничего похожего сознательно не производилось, это может быть причиной для более детального исследования ПК

Не закрывая приложение Paint, вернитесь к окну Диспетчера задач Windows и проследите за изменениями на закладке Приложения

10. Список запущенных приложений должен содержать строку, соответствующую Paint. Поскольку она сейчас работает, это же записано в строке Состояние. Иногда случается так, что программа вызывает ошибку - тогда в ее состоянии будет написано "Не отвечает". Если некое ранее бесперебойно работающее приложение начало часто без видимых причин переходить в состояние "Не отвечает", это может быть косвенным признаком заражения. Тогда первое, что можно сделать - это воспользоваться кнопкой Снять задачу и начать поиски причин. В иных случаях пользоваться этой кнопкой не рекомендуется.

11. Перейдите к закладке Процессы. Сравните список запущенных сейчас процессов с перечнем, составленным на шаге 5 этого задания. Найдите отличие (появился процесс mspaint.exe). Убедитесь, что программе Paint соответствует процесс mspaint.exe. Для этого найдите его в списке запущенных процессов, не закрывая и не сворачивая окно Диспетчера задач Windows, вернитесь в окне Paint и закройте его.

Проследите, что из списка запущенных процессов пропал mspaint.exe

12. Вернитесь к закладке Приложения и убедитесь, что она снова пуста

13. Перейдите к закладке Быстродействие. Внимательно изучите расположенные тут графики. Любые всплески на них должны по времени соответствовать неким действиям, например запуску требовательной к ресурсам программы. Если ничего похожего сознательно не производилось, это может быть причиной для более детального исследования ПК

3. Повторите действия пункта 2, но только для папки Пуск / Программы / Стандартные

3. Повторите действия пункта 2, но только для папки Пуск / Программы / Стандартные

9. Закройте окно и убедитесь, что теперь раздел Автозагрузка в системном меню Пуск / Программы не пуст

10. Перезагрузите компьютер (Пуск / Завершение работы) и войдите в систему

9. Закройте окно и убедитесь, что теперь раздел Автозагрузка в системном меню Пуск / Программы не пуст

10. Перезагрузите компьютер (Пуск / Завершение работы) и войдите в систему

11. Убедитесь, что по завершению загрузки автоматически запустилась программа Блокнот

12. При обследовании компьютера нужно помнить, что отсутствие подозрительных ярлыков в разделе Автозагрузка системного меню Пуск / Программы не гарантирует, что ни одно приложение не запускается автоматически. Технически для автозапуска нужно добавить соответствующую запись в системный реестр операционной системы. Несмотря на то, что реестр Windows очень большой, существует оболочка, позволяющая с ним работать напрямую. Но делать это рекомендуется только в крайнем случае. Для большинства ситуаций, связанных с автозапуском, достаточно использовать системную утилиту Настройка системы.

11. Убедитесь, что по завершению загрузки автоматически запустилась программа Блокнот

12. При обследовании компьютера нужно помнить, что отсутствие подозрительных ярлыков в разделе Автозагрузка системного меню Пуск / Программы не гарантирует, что ни одно приложение не запускается автоматически. Технически для автозапуска нужно добавить соответствующую запись в системный реестр операционной системы. Несмотря на то, что реестр Windows очень большой, существует оболочка, позволяющая с ним работать напрямую. Но делать это рекомендуется только в крайнем случае. Для большинства ситуаций, связанных с автозапуском, достаточно использовать системную утилиту Настройка системы.