Теория

2. ЗАДАНИЕ1. Оформите схемы, поясняющие защиту информации техническими средствами и

Вопросы к главе 4 учебного пособия

| Вопрос

| Ответ

|

| 1. Каковы отличительные особенности ПЭВМ как объекта защиты?

|

|

| 2. Каковы потенциальные угрозы информации, обрабатываемой ПЭВМ?

|

|

| 3. Каковы возможные каналы преднамеренного несанкционированного доступа к информации ПЭВМ?

|

|

| 4. Укажите основные меры защиты информации в ПЭВМ от неквалифицированного нарушителя.

|

|

| 5. Каковы основные функции управления и контроля в ПЭВМ?

|

|

| 6. Укажите возможные каналы НСД к информации ПЭВМ и потенциальные угрозы.

|

|

| 7. Какова схема распределения средств защиты по возможным каналам НСД ПЭВМ?

|

|

| 8. Какие существуют программно-аппаратные средства разграничения доступа к информации в ПЭВМ?

|

|

| 9. Каким образом осуществляется оценка уровня безопасности от преднамеренного НСД в ПЭВМ?

|

|

| 10. Каковы методы защиты информации от преднамеренного несанкционированного доступа при использовании простых средств хранения и обработки информации?

|

|

| 11. Что значит разграничение и контроль доступа к информации?

|

|

| 12. Объясните сущность метода разделения привилегий доступа.

|

|

| 13. Из чего состоит комплекс средств автоматизации и как организуется его обслуживание?

|

|

| 14. Каковы современные основные методы защиты информации в вычислительных системах?

|

|

| 15. Что понимается под идентификацией и установлением подлинности субъекта (объекта)?

|

|

| 16. В чем заключается суть идентификации и установления подлинности технических средств?

|

|

| 17. В чем заключается суть идентификации и установления подлинности документов?

|

|

| 18. В чем заключается суть идентификации и установления подлинности информации на средствах отображения и печати?

|

|

| 19. Объясните суть комплексного подхода к организации систем защиты данных с применением только программных средств.

|

|

| 20. Какие имеются методы и средства защиты информации от случайных воздействий?

|

|

| (Ваши знания оцениваются удовлетворительно)

|

|

| 21. Какие методы функционального контроля вычислительных систем вы знаете?

|

|

ЗАДАНИЕ3. Оформите ответы на вопросы к главе 5 учебника

| Вопрос

| Ответ

|

| 1. Какие классы антивирусных программ вам известны?

|

|

| 2. Какие вредоносные программные закладки кроме вирусов вам известны?

|

|

| 3. Что такое компьютерный вирус и троянская программа?

|

|

| 4. Укажите пути проникновения компьютерного вируса в компьютер.

|

|

| 5. Какие типы компьютерных вирусов вам известны?

|

|

| 6. Укажите основные признаки заражения компьютера.

|

|

| 7. Что такое стелс-вирус?

|

|

| 8. Что такое boot-вирус?

|

|

| 9. Что такое макровирус?

|

|

| 10. Какие существуют методы борьбы с компьютерными вирусами?

|

|

| 11. Какие основные антивирусные программы вы знаете?

|

|

| 12. Каким образом производится лечение зараженных дисков?

|

|

| 13. Что такое программа-полифаг?

|

|

| 14. Что такое программа-детектор?

|

|

| 15. Каковы возможности и особенности антивирусной программы Aid-Test?

|

|

| 16. Каковы возможности и особенности антивирусной программы Norton Antivirus?

|

|

| 17. Каковы возможности и особенности антивирусной программы ADINF?

|

|

| 18. Каковы возможности и особенности антивирусной программы DRWEB?

|

|

(Ваши знания оцениваются хорошо)

ЗАДАНИЕ2. Оформите в таб. вопросы с ответами по теме работы

| . 1 В чем состоит предмет и объекты защиты информации в автоматизированных системах обработки данных (АСОД)?

|

|

| 2. Что такое надежность информации?

|

|

| 3. В чем заключается уязвимость информации?

|

|

| 4. Что представляют собой элементы и объекты защиты в АСОД?

|

|

| 5. Дайте определение и перечислите основные дестабилизирующие факторы АСОД.

|

|

| ,6. Каковы причины нарушения целостности информации? Сгруппируйте их.

|

|

| 7. Перечислите каналы несанкционированного получения информации в АСОД.

|

|

| 8. Назовите преднамеренные угрозы безопасности АСОД.

|

|

| 9. В чем состоят функции непосредственной защиты информации?

|

|

| 10. Назовите основные задачи защиты информации.

|

|

| 11. Каковы методы подтверждения подлинности пользователей и разграничения их доступа к компьютерным ресурсам? Цели и методы контроля доступа к аппаратуре.

|

|

| 12. Какие разновидности методов использования паролей вам известны?

|

|

| 13. Перечислите методы идентификации и установления подлинности субъектов и различных объектов.

|

|

| 14. Каковы методы своевременного обнаружения несанкционированных действий пользователей?

|

|

| 15. В чем состоят задачи контроля информационной целостности?

|

|

| 16. Перечислите способы определения модификаций информации.

|

|

| 17. Назовите методы регистрации действий пользователей.

|

|

| 18. Перечислите цели и задачи контроля правильности функционирования системы защиты.

|

|

| 19. Каковы методы защиты информации от преднамеренного доступа при использовании простых средств хранения и обработки информации?

|

|

| 20. Что значит разграничение и контроль доступа к информации?

|

|

| 21. Объясните сущность метода разделения привилегий доступа.

|

|

| 22. Из чего состоит комплекс средств автоматизации и как организуется его обслуживание?

|

|

| 23. Что понимается под идентификацией и установлением подлинности субъекта (объекта)?

|

|

| 24. В чем заключается суть идентификации и установления подлинности технических средств?

|

|

| 25. В чем заключается суть идентификации и установления подлинности документов?

|

|

| 26. В чем заключается суть идентификации и установления подлинности информации на средствах отображения и печати?

|

|

| 27. Объясните суть комплексного подхода к организации систем защиты.

|

|

| 28. Какие имеются методы и средства защиты информации от случайных воздействий?

|

|

| 29. Какие методы функционального контроля вычислительных систем вы знаете?

|

|

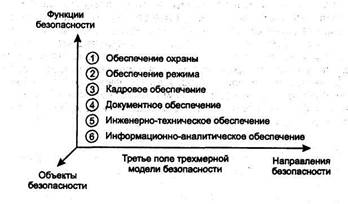

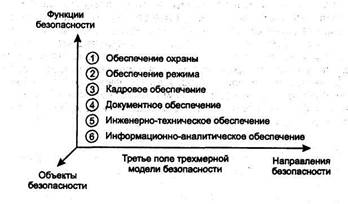

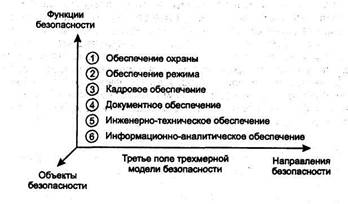

| Функции системы безопасности.

ИНФОРМАЦИОННАЯ КАРТА, что изучает и для чего?

|

|

(Ваши знания оцениваются отлично)

Ход работы

Теория

Организационные мероприятия

К организационным мероприятиям относятся меры ограничительного характера, сводящиеся в основном к регламентации доступа и использования технических средств обеспечения производственной и трудовой деятельности и обработки конфиденциальной информации в традиционных или автоматизированных режимах. Они, как правило, проводятся силами службы безопасности путем использования простейших организационных мер и доступных для этого технических средств.

Организационные мероприятия предусматривают:

- определение границ охраняемой зоны (территории);

- определение технических средств, используемых для обработки конфиденциальной информации в пределах охраняемой зоны (территории);

- определение опасных с точки зрения возможности образования каналов утечки информации или способов несанкционированного доступа к ней через технические средства;

- реализацию мер локализации или воспрещения возможных каналов утечки конфиденциальной информации или способов НСД к ней;

- организацию контроля (поиска и обнаружения) возможного неконтролируемого излучения опасных сигналов за счет побочных электромагнитных излучений и наводок (ПЭМИН) или специально используемых для этого сигналов;

- организацию строгого контроля прохода и проноса каких либо предметов, устройств, средств, механизмов в контролируемую зону, способных представлять собой технические средства получения и передачи конфиденциальной информации.

Технические мероприятия

Технические мероприятия обеспечивают приобретение, установку и использование в процессе производственной деятельности специальных, защищенных от побочных излучений и наводок, технических средств обработки конфиденциальной информации или средств, ПЭМИН (ПЭМИН - побочные электромагнитные излучения и наводки) которых не превышают норм на границе охраняемой территории.

Технические средства и системы комплексной безопасности офиса представлены на следующей схеме (рис. 46).

Технические средства и системы комплексной безопасности офиса

I. Охранная и охранно-пожарная сигнализация. Периметральные системы.

1. Датчики и извещатели.

2. Адресные средства обнаружения.

3. Периметральные средства обнаружения.

4. Преграждающие и задерживающие средства.

5. Приемно-контрольная аппаратура.

6. Средства оповещения.

7. Вспомогательное оборудование.

II. Системы охранного телевидения и наблюдения.

8. Устройства формирования и отображения видеосигнала: телевизионные камеры, объективы и мониторы.

9. Устройства усилительные и коммутирующие.

10. Аппаратура приема, регистрации, обработки и передачи изображения.

11. Вспомогательные аксессуары: кожухи» кронштейны, устройства наведения.

Ш. Системы ограничения и контроля доступа.

12. Управляющая электроника и программное обеспечение.

13. Считыватели и идентификаторы: контактные, бесконтактные, биометрические.

14. Домофоны.

15. Средства учета и контроля автотранспорта: шлагбаумы, приводы ворот, автоматизированные парковки.

16. Устройства для персонализации й защиты карт СКУД: принтеры карт, ламинаторы, программаторы.

17. Антикражные системы.

IV. Информационная безопасность компьютерных сетей.

18. Антивирусные средства и системы.

19. Межсетевые экраны.

20. Системы обнаружения информационных атак.

21. Средства криптографической защиты информации.

22: VPN-системы.

23. Защищенные интернет-технологии.

24. Биометрические средства защиты информации.

25. Стеганографические средства защиты и передачи информации.

26. Системы шумоочистки акустических сигналов.

27. Иные технические, программные и программно-технические средства защиты информации.

V. Специальная техника контроля и защиты информации.

28. Радиоконтроль.

29. Системы негласного контроля информации.

30. Системы негласного контроля, обследования и идентификации объектов.

31. Аппаратура медико-биологического тестирования (полиграфы).

32. Аппаратура поиска каналов утечки информации.

33. Оборудование защиты переговоров.

34. Устройства длительной аудиозаписи и диктофоны.

35. Специальная оптика.

VI. Антитеррористическое и досмотровое оборудование

36. Металлодетекторы.

37. Рентгеновское оборудование.

38. Детекторы взрывчатых веществ.

39. Системы радиационного мониторинга и контроля безопасности объектов.

40. Обнаружители наркотических веществ.

41. Взрывозащитные камеры, роботы и конструкции.

42. Инструменты и приспособления.

VII. Комплексные системы безопасности. Интеллектуальное здание

43. Комплексные системы безопасности для объектов различного назначения.

44. Автоматизированные системы управления интеллектуальным зданием.

45. Комплекс систем безопасности: охранных, пожарных,

управления движением транспорта.

46. Комплекс систем жизнеобеспечения: учета энергоносителей, отопления, вентиляции и кондиционирования, гарантийного бесперебойного электроснабжения.

47. Комплекс систем информации: кабельные сети, системное оборудование.

48. Терминалы для передачи телеметрической информации с использованием сетей связи стандарта GSM.

VIII. Инженерно-технические средства защиты

49. Сейфы и специальные шкафы.

50. Двери, решетки, специальные стекла и покрытия.

51. Исполнительные устройства: замки, в том числе специальные, турникеты и шлюзы.

52. Тамбуры.

53. Оборудование банковских хранилищ.

54. Оборудование для расчетно-кассовых узлов, банкоматы.

55. Пломбы и приспособления для обеспечения целостности грузов и документов.

56. Средства защиты документов.

IX. Системы связи и оповещения

57. Профессиональные носимые, мобильные и базовые радиостанции.

58 Транкинговые системы.

59. Учрежденческие АТС, ЭАТС-ОС, ПОС и системы конференц-свяэи.

60. Специальные сети связи и информационные системы.

61. Системы тревожного оповещения.

62. Вспомогательное оборудование и комплектующие.

х. Промышленная безопасность. Противопожарное и аварийно-спасательное оборудование и экипировка.

63. Средства производственной и пожарной автоматики и промбезопасности.

64. Пожаро- и вэрывобезопасное оборудование для производственных и охранных целей.

66. Огнезащитные материалы и конструкции.

66. Пожарная техника.

67. Средства индивидуальной и коллективной защиты.

68. Аварийно-спасательный инструмент.

69. Специальная одежда, обувь и обмундирование.

70. Инвентарь и вспомогательное оборудование.

XI. Специальный транспорт.

71. Автомобили для перевозки денежных средств и ценностей.

72. Бронированные автомобили VIP-класса.

73. Оборудование для специальных автомобилей.

74. Аварийно-спасательная техника.

75. Суда, катера и другие плавсредства.

XII. Охранные услуги.

76. Физическая охрана объектов, личная охрана.

77. Сопровождение перевозок.

78. Аналитические службы.

79. Детективная деятельность.

80. Средства личной безопасности, оружие и экипировка.

ХШ. Услуги, средства поддержки и обслуживания систем безопасности

81. Системы бесперебойного питания и автономные энергоустановки.

82. Электронные компоненты.

83. Провода и кабели.

84. Контрольно-измерительная аппаратура.

85. Электротехнические средства и оборудование.

86. Монтажное оборудование и инструмент.

87. Системы вентиляции и кондиционирования воздуха.

88. Страхование.

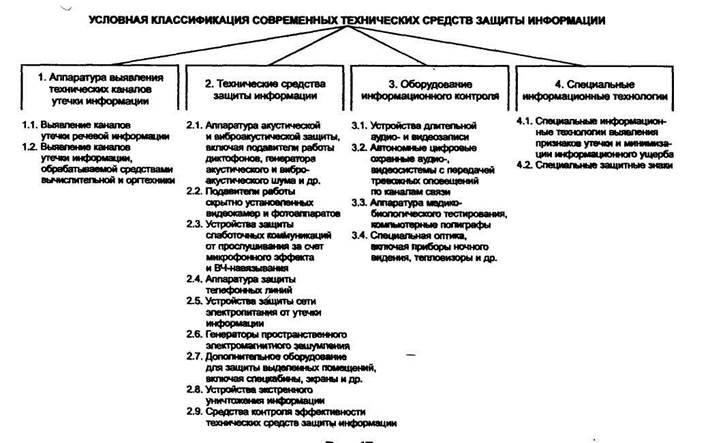

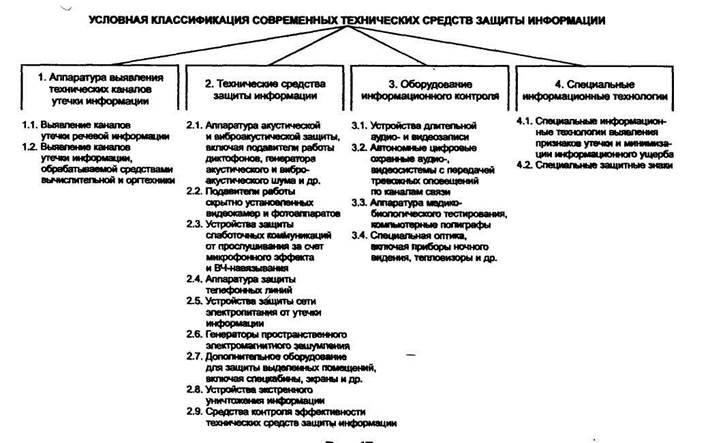

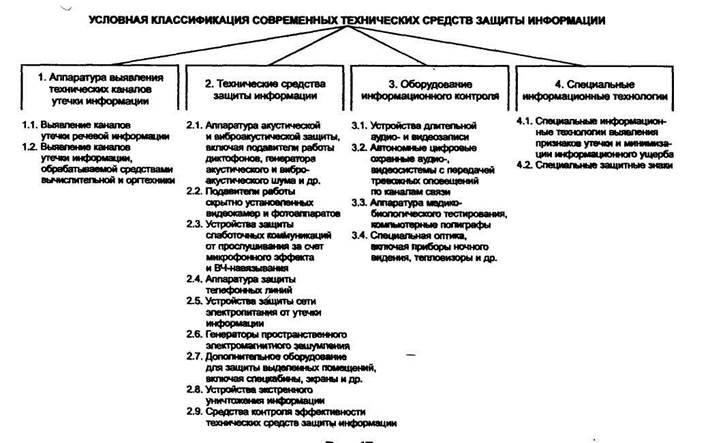

Классификация современных средств защиты информации представлена на следующей схеме.

Защита периметра

Немногие офисы имеют территорию вокруг всего здания, где бы можно было разместить аппаратуру сигнализации "по периметру в традиционном смысле этого слова. Однако в ряде случаев имеется свободное пространство перед фасадной частью здания или, наоборот, с тыльной или боковых сторон. В этом случае установка систем сигнализации весьма целесообразна, так как позволяет получить сигнал тревоги на раннем этапе, еще до подхода потенциального злоумышленника к самому зданию.

Если участок периметра имеет металлическое или бетонное ограждение, рекомендуется по верху его установить металлический сварной декоративный козырек (с учетом архитектурного облика ограждения и здания офиса) с подключением его к емкостному средству обнаружения. Правда, это возможно только в том случае, если ветки имеющихся кустов или деревьев не будут касаться козырька (иначе неизбежны ложные срабатывания). В случае, если устранение деревьев нежелательно, предпочтительнее оказывается применение вибрационного средства "Дельфин" с сетчатым козырьком, закрепляемым на ограждении» однако и в этом случав при сильном ветре из-за неизбежных ударов веток по козырьку возможны ложные срабатывания.

При отсутствии свободной территории вокруг здания офиса, следует рассмотреть возможность применения радиолучевого средства для блокирования нижнего этажа с внешней стороны. В этом случае передающий и приемный блоки средства закрепляются непосредственно на стенах здания на высоте окон, при этом формируемая зона обнаружения защищает все окна этажа от проникновения извне.

Установка наружных камер телевизионного наблюдения существенно повышает эффективность всей системы безопасности. Число камер, выбор объективе и необходимость использования поворотного дистанционно управляемого устройства определяется местными условиями. При проектировании необходимо иметь в виду следующее:

- камеры должны позволять просматривать все входы-выходы в здание и, по возможности, окна первого этажа;

- необходимо проанализировать по меньшей мере два варианта- применение нескольких камер с фиксированной установкой, позволяющих просматривать всю фасадную линию здания с противоположных сторон, или одной камеры с дистанционно управляемым устройством повороте и изменением фокусе (глубина просмотра);

- все камеры должны быть вмонтированы в защитный корпус с подогревом для защиты от обледенения и запотевания;

- камеры должны устанавливаться на высоте, обеспечивающей наблюдение сверху, для защиты от прямого воздействия

солнечной засветки;

- в поле зрения камер не должно быть мощных ослепляющих источников света;

- охранное освещение должно быть достаточным для примененного типа камеры;

- рекомендуется снабжать камеры контактными датчиками охраны, защищающими их от хищения, попытки снять защитный кожух или обрезать телевизионный кабель.

В случае абсолютной невозможности применения периметровых (внешних) сигнализаторов необходимо обеспечить защиту окон нижнего этажа с помощью датчиков, размещаемых внутри помещения. Они должны обеспечить выдачу сигнала тревоги как при открытии окна или форточки, так и при разрушении стекла. В качестве датчиков открытия окна используются магнитно-контактные датчики, в качестве датчиков разрушения стекла акустические датчики "Барс". Если окна оборудованы металлической решеткой, дополнительно следует установить вибрационные датчики типа "Камертон".

2. Оборудование входов-выходов

Входы-выходы в здание являются первым рубежом системы безопасности и требуют особенно тщательного и продуманного оборудования.

Западные авторы настоятельно рекомендуют иметь раздельные входы для рабочего персонала офиса и его клиентов. Кроме того, должен быть предусмотрен отдельный запасный выход для экстренной эвакуации персонала. Также желательно иметь специально оборудованный вход (въезд) для инкассаторской машины.

Вход для рабочего персонала (сотрудников) офиса

Главный принцип- создание возможности идентификации личности сотрудника и условий задержания подозрительных субъектов. Для этого применяется шлюзовой (тамбурный) вход с двумя дверьми - в тамбур и из него, которые открываются не одновременно, а по очереди по команде охранника (вахтера). Сотрудник, получив разрешение на вход в тамбур, предъявляет служебное удостоверение сотруднику охраны, который, после его опознания, разблокирует вторую дверь и разрешит проход. Двери изготавливаются из пуленепробиваемого стекла или стали.

В случае возникновения подозрительной ситуации или явного нападения обе двери блокируются и сотрудник оказывается внутри тамбура (шлюза) до выяснения обстановки.

В условиях чрезвычайных происшествий (пожар) двери снимаются с блокировки и обеспечивают свободный выход.

Для автоматизации процедуры опознавания, а также осуществления функций учета и контроля времени пребывания сотрудников рекомендуется использовать систему управления доступом.

Входной тамбур и место дежурства сотрудника охраны должны быть оборудованы следующими техническими средствами:

- кнопкой тревожной сигнализации;

- системой громкоговорящей связи;

- телефонным аппаратом прямой связи с центральным пультом охраны (ЦПУ);

- системой радиовызова или радиосвязи;

- ТВ-камерой, смонтированной таким образом, чтобы оператор ЦПУ мог наблюдать за проходом сотрудников и действиями дежурного охранника;

- датчиками открывания дверей;

- датчиком защиты объема тамбура (шлюза) в нерабочее время;

- пожарным датчиком.

Вход для клиентов

Служащий охраны, осуществляющий пропускные функции, размещается в центре прохода в защищенной пуленепробиваемой будке (кабине). Вход и выход из офиса разнесены по обе стороны от кабины и снабжены тамбурами (шлюзами), аналогичными описанными в предыдущем разделе.

Вход оборудуется следующими техническими средствами:

- кнопкой тревожной сигнализации;

- устройствами дистанционного управления входными и выходными дверьми;

- системой громкоговорящей связи;

- телефонным аппаратом прямой связи с ЦПУ;

- системой радиовызова или радиосвязи;

- ТВ-камерой (одной или двумя), установленными таким образом, чтобы оператор ЦПУ мог наблюдать за проходом клиентов и действиями охранников;

- датчиками открывания дверей;

- датчиками защиты объема тамбуров и входного пространства в нерабочее время.

Для большей безопасности на входе может быть установлен металлодетектор арочного типа, управляемый сотрудником охраны из своего помещения.

В некоторых офисах выходной тамбур оборудуется системой активации (приведения в действие) радиоловушек, а также системой активного воздействия на преступника, заблокированного в выходном тамбуре, путем, например, включения источника слезоточивого газа.

Теория

2. ЗАДАНИЕ1. Оформите схемы, поясняющие защиту информации техническими средствами и

Вопросы к главе 4 учебного пособия

| Вопрос

| Ответ

|

| 1. Каковы отличительные особенности ПЭВМ как объекта защиты?

|

|

| 2. Каковы потенциальные угрозы информации, обрабатываемой ПЭВМ?

|

|

| 3. Каковы возможные каналы преднамеренного несанкционированного доступа к информации ПЭВМ?

|

|

| 4. Укажите основные меры защиты информации в ПЭВМ от неквалифицированного нарушителя.

|

|

| 5. Каковы основные функции управления и контроля в ПЭВМ?

|

|

| 6. Укажите возможные каналы НСД к информации ПЭВМ и потенциальные угрозы.

|

|

| 7. Какова схема распределения средств защиты по возможным каналам НСД ПЭВМ?

|

|

| 8. Какие существуют программно-аппаратные средства разграничения доступа к информации в ПЭВМ?

|

|

| 9. Каким образом осуществляется оценка уровня безопасности от преднамеренного НСД в ПЭВМ?

|

|

| 10. Каковы методы защиты информации от преднамеренного несанкционированного доступа при использовании простых средств хранения и обработки информации?

|

|

| 11. Что значит разграничение и контроль доступа к информации?

|

|

| 12. Объясните сущность метода разделения привилегий доступа.

|

|

| 13. Из чего состоит комплекс средств автоматизации и как организуется его обслуживание?

|

|

| 14. Каковы современные основные методы защиты информации в вычислительных системах?

|

|

| 15. Что понимается под идентификацией и установлением подлинности субъекта (объекта)?

|

|

| 16. В чем заключается суть идентификации и установления подлинности технических средств?

|

|

| 17. В чем заключается суть идентификации и установления подлинности документов?

|

|

| 18. В чем заключается суть идентификации и установления подлинности информации на средствах отображения и печати?

|

|

| 19. Объясните суть комплексного подхода к организации систем защиты данных с применением только программных средств.

|

|

| 20. Какие имеются методы и средства защиты информации от случайных воздействий?

|

|

| (Ваши знания оцениваются удовлетворительно)

|

|

| 21. Какие методы функционального контроля вычислительных систем вы знаете?

|

|

ЗАДАНИЕ3. Оформите ответы на вопросы к главе 5 учебника

| Вопрос

| Ответ

|

| 1. Какие классы антивирусных программ вам известны?

|

|

| 2. Какие вредоносные программные закладки кроме вирусов вам известны?

|

|

| 3. Что такое компьютерный вирус и троянская программа?

|

|

| 4. Укажите пути проникновения компьютерного вируса в компьютер.

|

|

| 5. Какие типы компьютерных вирусов вам известны?

|

|

| 6. Укажите основные признаки заражения компьютера.

|

|

| 7. Что такое стелс-вирус?

|

|

| 8. Что такое boot-вирус?

|

|

| 9. Что такое макровирус?

|

|

| 10. Какие существуют методы борьбы с компьютерными вирусами?

|

|

| 11. Какие основные антивирусные программы вы знаете?

|

|

| 12. Каким образом производится лечение зараженных дисков?

|

|

| 13. Что такое программа-полифаг?

|

|

| 14. Что такое программа-детектор?

|

|

| 15. Каковы возможности и особенности антивирусной программы Aid-Test?

|

|

| 16. Каковы возможности и особенности антивирусной программы Norton Antivirus?

|

|

| 17. Каковы возможности и особенности антивирусной программы ADINF?

|

|

| 18. Каковы возможности и особенности антивирусной программы DRWEB?

|

|

(Ваши знания оцениваются хорошо)

ЗАДАНИЕ2. Оформите в таб. вопросы с ответами по теме работы

| . 1 В чем состоит предмет и объекты защиты информации в автоматизированных системах обработки данных (АСОД)?

|

|

| 2. Что такое надежность информации?

|

|

| 3. В чем заключается уязвимость информации?

|

|

| 4. Что представляют собой элементы и объекты защиты в АСОД?

|

|

| 5. Дайте определение и перечислите основные дестабилизирующие факторы АСОД.

|

|

| ,6. Каковы причины нарушения целостности информации? Сгруппируйте их.

|

|

| 7. Перечислите каналы несанкционированного получения информации в АСОД.

|

|

| 8. Назовите преднамеренные угрозы безопасности АСОД.

|

|

| 9. В чем состоят функции непосредственной защиты информации?

|

|

| 10. Назовите основные задачи защиты информации.

|

|

| 11. Каковы методы подтверждения подлинности пользователей и разграничения их доступа к компьютерным ресурсам? Цели и методы контроля доступа к аппаратуре.

|

|

| 12. Какие разновидности методов использования паролей вам известны?

|

|

| 13. Перечислите методы идентификации и установления подлинности субъектов и различных объектов.

|

|

| 14. Каковы методы своевременного обнаружения несанкционированных действий пользователей?

|

|

| 15. В чем состоят задачи контроля информационной целостности?

|

|

| 16. Перечислите способы определения модификаций информации.

|

|

| 17. Назовите методы регистрации действий пользователей.

|

|

| 18. Перечислите цели и задачи контроля правильности функционирования системы защиты.

|

|

| 19. Каковы методы защиты информации от преднамеренного доступа при использовании простых средств хранения и обработки информации?

|

|

| 20. Что значит разграничение и контроль доступа к информации?

|

|

| 21. Объясните сущность метода разделения привилегий доступа.

|

|

| 22. Из чего состоит комплекс средств автоматизации и как организуется его обслуживание?

|

|

| 23. Что понимается под идентификацией и установлением подлинности субъекта (объекта)?

|

|

| 24. В чем заключается суть идентификации и установления подлинности технических средств?

|

|

| 25. В чем заключается суть идентификации и установления подлинности документов?

|

|

| 26. В чем заключается суть идентификации и установления подлинности информации на средствах отображения и печати?

|

|

| 27. Объясните суть комплексного подхода к организации систем защиты.

|

|

| 28. Какие имеются методы и средства защиты информации от случайных воздействий?

|

|

| 29. Какие методы функционального контроля вычислительных систем вы знаете?

|

|

| Функции системы безопасности.

ИНФОРМАЦИОННАЯ КАРТА, что изучает и для чего?

|

|

(Ваши знания оцениваются отлично)

Оформленную таблицу текстового редактора с ответами отправить по электронной почте вложением

по адресу [email protected]

Тема 39Н_работа№6_Щукарецков

Ход работы

Теория