Классификация алгоритмов шифрования

Симметричные: с секретным единым ключом или одноразовые.

Потоковые (шифрование потоками данных):

· с одноразовым или бесконечным ключом,

· с конечным ключом,

· на основе генератора псевдослучайных чисел.

Блочные (шифрование данных поблочно):

· шифры перестановки (Р-блоки);

· шифры замены (S-блоки);

· моноалфавитные (код Цезаря);

· полиалфавитные (шифр Видженера, Enigma).

Составные:

· Lucifer,

· DES,

· FEAL,

· IDEA/IPES,

· B-Crypt,

· Skipjaex (США),

· ГОСТ 28147-89 (СССР).

Асимметричные (с открытым ключом):

· Диффи-Хеллман DH,

· Райвест-Жомир-Адлеман RSA,

· Эль-Гамаль ElGamal.

Практически все современные блочные шифры являются композиционными, т.е. состоят из композиции простых преобразований.

F=F1oF2oF3o…oFn,

F – преобразование шифра;

Fi – простое преобразование, называется і-ым циклом шифрования.

Если использовать одно и тоже Fi для всех і, то такой композиционный шифр называется итерационным шифром.

Итерационный шифр (схема)

К0

1 разряд

К1

… 2 разряд

Наибольшую популярность линейные шифры, устроенные по принципу шифра Фейстеля:

- входной блок для каждого преобразования разбивается на две половины: p=(l,r), l – левая, R – правая;

- используется преобразование вида Fi(l,r)=(r, l^fi(r)), где fi – зависящая от ключа ki функция;

A^ - операция XOR или некая другая.

Функция fi называется цикловой, а ключ ki – цикловым ключом.

С цикловой функцией складывается только левая половина, а правая остается неизменной. Затем обе половины меняются местами. Это преобразование прокручивается несколько раз (несколько циклов).

В качестве fi может быть:

- перестановки,

- постановки,

- сдвиги,

- добавлений ключа,

- прочих преобразований.

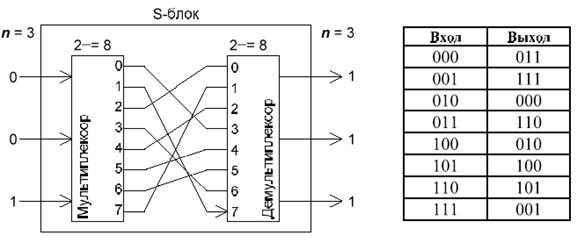

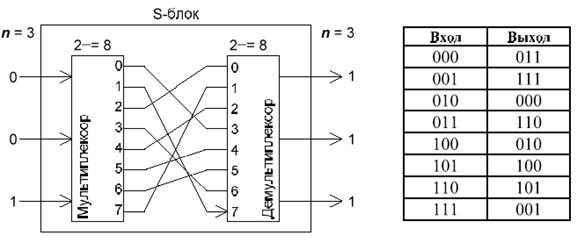

При использовании подстановок информация проходит через специальные блоки, называемые S-блоками, в которых значение группы битов заменяется на другие значения. По такому принципу построены многие алгоритмы: DES и т.д.

Размер блока в алгоритмах разный:

· DES – 64 бита (2 половины по 32 бита),

· LOKI97 – 128 бит.

Шифр «Люцифера».

Этот шифр изначально разрабатывался для аппаратной реализации. Именно при его создании одновременно использовались новейшие достижения в математике и теории кодирования и опыт веков.

«Люцифер» был создан фирмой IBM и долго использовался для внутренних нужд, так как аппаратная реализация системы шифрования имеет некоторые недостатки.

Авторы шифра предложили совместить два основных подхода к шифрованию: подстановки и перестановки.

Сначала, текст разбивается на блоки по n бит. Затем они поступают на вход мультиплексора, который раскладывает блок по модулю 2^n. Биты перемешиваются, и обрабатываются демультиплексором, который собирает биты в блок длиной n бит.

Рисунок 1.8 - Подстановки «Люцифера»

Преимущество таких постановок (Рисунок 1.8) заключается в нелинейности преобразований. По большому счету, можно любой входной поток превратить в любой выходной, но, разумеется, это производится на этапе разработки.

Выполнив подстановку, следует выполнить перестановки. Это делается соответствующей схемой, в которой просто перемешиваются биты (рисунок 1.9).

Рисунок 1.9 - Подстановки «Люцифера»

Узнать коммутацию такого блока довольно легко, достаточно подавать ровно одну единицу на вход, и получать ровно одну единицу на выходе. Однако, совместив оба подхода, и создавая как бы несколько итераций, можно очень сильно запутать аналитика (рисунок 1.10).

Легко увидеть, что если на вход подать одну единицу, на выходе получается больше единиц, чем нулей. Криптоаналитик, получивший текст, зашифрованный «Люцифером» будет поставлен в тупик.

Рисунок 1.10 - «Люцифер»

Для этого шифра очень важно правильно подобрать параметры преобразований обоих типов. Дело в том, что при неудачном выборе параметров преобразований, они могут свестись к простой перестановке, которую легко раскрыть. Поэтому в аппаратную реализацию шифра встроили «сильные параметры.

Однако, аппаратная реализация шифра не позволяет его широкого применения, так как блок подстановок выполняет преобразование, схожее с суммированием с ключом, а суммирование с одним и тем же ключом ставит шифр под удар. С одной стороны, все, кто имеет доступ к системе, знают ключ, поэтому может произойти утечка, с другой стороны, аналитик, получивший достаточно много шифровок сможет таки дешифровать сообщение.

Было несколько попыток избавиться от этого недостатка, но наиболее удачная из них заключалась в том, чтобы каждый блок подстановок заменить двумя, при этом для шифрования, пользователь указывает первый или второй вид подстановок выполнять, создавая двоичный ключ (рисунок 1.11).

Такая реализация шифра была гораздо более криптостойкой и использовалась некоторое время.

Рисунок 1.11 - «Люцифер» с ключом

Действительно криптостойкий шифр на основе «Люцифера» был предложен в 1973 году Хорстом Фейстелем. Этот алгоритм на самом деле является общим случаем «Люцифера».