СТС. Деструктивные компоненты регулятора Г (простейшие операции).

Сложилось несколько подходов к применению понятия "социотехническая система". Причины - специфика опред. областей научных знаний:

- менеджмента;

- информациологии;

- социального управления

СТС (Д.Грейсон, К.ОДелл) - органическое сочетание развития технической и социальной подсистем управления трудовыми процессами.

СТС (С.В. Волобуев) - современные объекты информатизации с угрозами в отд. подсистемах, источниками излучений информативных сигналов, каналами утечки сообщений, через которые последние распространяются, каналами информационного воздействия.

Другие авторы отождествляют СТС с региональным информ. пространством и включают в СТС региона совокупность автоматизированных информационно-коммуникационных систем, технологий, а также сообщество взаимодействующих с ними людей.

Топологию СТС представляют как 2 непересекающихся мн-ва:

- R - мн-во ресурсов;

- К - мн-во коммуникаций

Например, в системах информационного профиля - это информационные ресурсы и информационно-коммуникационные сети.

Отсюда - обобщенная топологическая модель СТС, применимая как для технической, так и социальной ее составляющих: S(R, K, Г), где Г - множество законов-регуляторов взаимодействия множеств R и K в технической и социальной плоскостях.

Деструктивные компоненты регулятора Г (простейшие операции)

Утечка - убывание информации по электрическим, электромагнитным, параметрическим каналам. Неконтролируемый выход информации за пределы круга лиц, которым эта информация доверена.

Утрата - выход данных и/или сведений из владения определенного лица помимо его воли

Хищение - кража сведений путем изъятия документов, предметов, аудио- и фото- материалов, и т.п.

Потеря - возникновение убытка и/или упущенной выгоды и/или проигрыша ущерба, убыли.

Уничтожение - приведение данных и/или сведений и/или сообщений в полную негодность, когда они навсегда утрачивают свою предметную ценность и не могут быть использованы по своему назначению.

Искажение - представление заведомо ложных или неполных данных и/или сведений, вводящих заинтересованных лиц в заблуждение.

Блокирование - обеспечение недоступности данных и/или сведений и/или сообщений, невозможности их использования в результате искусственного затруднения доступа пользователей к какому-либо устройству, системе или сети ЭВМ при сохранении самой информации.

Перехват - перехват сообщений ПЭВМ, аккустических сигналов при помощи ВЧ-облучения технич. средств обработки информации.

Подделка - полное или частичное изготовление данных и/или сведений и/или сообщений неуполномоченным лицом.

Задержка - опоздание и промедление в обслуживании вызова и доставки данных (вредна для систем реального времени).

Переадресация - коммутация пакетов, обеспечивающая направление вызова по другому сетевому адресу. В телекоммуникационных системах - операция инициирование несанкционированного сеанса.

Дублирование - исполнение данных в системе банков и баз данных в двух экземплярах, их сдваивание, выполнение одинаковых действий, направленных на достижение опр. цели, мотивированной корыстными либо низменными побуждениями.

Специфика реализации ИОА.

Информационная операция – последовательность действий по применению информационного оружия для решения задач, поставленных атакующей или защищающейся стороной информационного конфликта.

Информационное оружие является средствами, направленными на активацию или блокирование, вброс или выброс информационных потоков в той или иной СТС, в которой заинтересована СТС, применяющая оружие.

Информационная атака – борьба между гоударственными, негосударственными СТС с использованием исключительного информационного оружия в сферах информационного пространства. Процессы и явления информационных войн называют информационным противоборством.

Стратегии реализации ИОА.

Стратегия устранения определенных способов информационных действий, осуществляемых системой Sт на определенном интервале времени t путем угроз применения мощных воздействий (в т.ч. информационных) на Sу при демонстрации от своего подавляющего количества превосходства, которое находит свое отражение в информационном превосходстве, с расчетом добиться уступок от противника Sу.

Стратегия «ложного устранения» основывается на создании угроз и демонстрации Dт системы Sm ложного превосходства в информационном пространстве на атакуемой системе Sу, стремясь тем самым остановить ее от активных действий, либо добиться выполнения выдвинутых условий.

Данная стратегия («бутафория») создает для атакуемой СТС условия для ошибок при принятии решений в ходе конфликта.

Стратегия «релистического устранения» обуславливается информационным превосходством Sm над атакуемой системой Sу в рамках информационного пространства на определенном интервале времени t.

Стратегия «измора» - способ ведения действий системой St для последующего ослабления атакуемой системы Sy.

При выборе данной стратегии система Sm пытается поставить атакуемую систему Sу в состояние, которое при каждой новой итерации ведет систему Sу к истощению информац. ресурсов, лишению возможность их восстанавливать и удовлетворять коммуникации.

Коалиционная стратегия очень часто применяется системой Sm и определяет способ подготовки и ведения коалиционного противоборства с системой Sу с согласованным принятием в ней объединенных ресурсов и коммуникаций нескольких систем Si на интервале времени t для достижения общей цели, отличной от цели системы Sу.

Стратегия уничтожения способ действий, в основе которого лежат достижения цели путем уничтожения ресурсов и коммуникационных возможностей Sу (используется в случаях крайней необходимости).

Стратегия сдерживания предусматривает способ информационного противоборства системы S1, основанный на осуществлении комплекса мер, направленных на сковывании противника S2 от масштабных операций и атак или ведения их с определенными ограничениями. Если система S2 в интервале времени t представляет собой наибольшую угрозу для конфликтующей системы S1, то система S1 демонстрирует приблизительное равенство соотношения мощностей множеств ресурсов и коммуникаций в инф пространстве, предлагая возможность нанесения по системе S1 в своих ответных действиях такого ущерба, который бы заведомо превосходил возможный выигрыш прессора от реализации ИОА.

Стратегия «отражения агрессии» исходит из необходимости отражения агрессивной системы Sm действиями и мероприятиями «оборонительного» характера. Здесь главный вид противоборства – «стратегическая оборона».

Стратегия «непрямых действий» предусматривает реализацию цикла локальных ИОА по уничтожению определенных сегментов противной системы. Например,

- осуществление блокады и нарушения коммуникации в инф пространстве;

- подрыв инф потенциала, осуществление инф диверсий и др.

Стратегия «взаимных уступок» является одной из часто применяемых в конфликтах стратегий, основой которой является переговоры между Sm и Sу. Система Sm выдвигает свои требования системе Sу. В ходе переговоров отыскивается некоторое компромиссное решение.

Стратегия возмездия заключается в ненадежном (при возникновении инф конфликта) нанесении системе Sу по системе Sm массированных информационных ударов и ведении инф войны с неограниченным использованием всего созданного инф потенциала против конкретной цели.

Шифр «Люцифера».

Этот шифр изначально разрабатывался для аппаратной реализации. Именно при его создании одновременно использовались новейшие достижения в математике и теории кодирования и опыт веков.

«Люцифер» был создан фирмой IBM и долго использовался для внутренних нужд, так как аппаратная реализация системы шифрования имеет некоторые недостатки.

Авторы шифра предложили совместить два основных подхода к шифрованию: подстановки и перестановки.

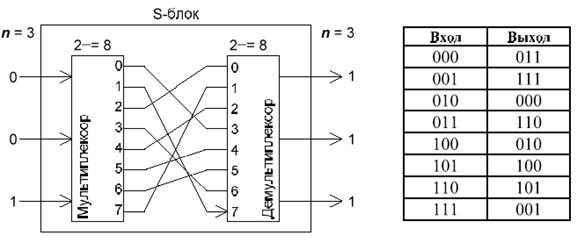

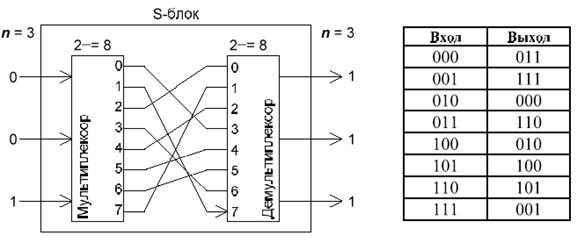

Сначала, текст разбивается на блоки по n бит. Затем они поступают на вход мультиплексора, который раскладывает блок по модулю 2^n. Биты перемешиваются, и обрабатываются демультиплексором, который собирает биты в блок длиной n бит.

Рисунок 1.8 - Подстановки «Люцифера»

Преимущество таких постановок (Рисунок 1.8) заключается в нелинейности преобразований. По большому счету, можно любой входной поток превратить в любой выходной, но, разумеется, это производится на этапе разработки.

Выполнив подстановку, следует выполнить перестановки. Это делается соответствующей схемой, в которой просто перемешиваются биты (рисунок 1.9).

Рисунок 1.9 - Подстановки «Люцифера»

Узнать коммутацию такого блока довольно легко, достаточно подавать ровно одну единицу на вход, и получать ровно одну единицу на выходе. Однако, совместив оба подхода, и создавая как бы несколько итераций, можно очень сильно запутать аналитика (рисунок 1.10).

Легко увидеть, что если на вход подать одну единицу, на выходе получается больше единиц, чем нулей. Криптоаналитик, получивший текст, зашифрованный «Люцифером» будет поставлен в тупик.

Рисунок 1.10 - «Люцифер»

Для этого шифра очень важно правильно подобрать параметры преобразований обоих типов. Дело в том, что при неудачном выборе параметров преобразований, они могут свестись к простой перестановке, которую легко раскрыть. Поэтому в аппаратную реализацию шифра встроили «сильные параметры.

Однако, аппаратная реализация шифра не позволяет его широкого применения, так как блок подстановок выполняет преобразование, схожее с суммированием с ключом, а суммирование с одним и тем же ключом ставит шифр под удар. С одной стороны, все, кто имеет доступ к системе, знают ключ, поэтому может произойти утечка, с другой стороны, аналитик, получивший достаточно много шифровок сможет таки дешифровать сообщение.

Было несколько попыток избавиться от этого недостатка, но наиболее удачная из них заключалась в том, чтобы каждый блок подстановок заменить двумя, при этом для шифрования, пользователь указывает первый или второй вид подстановок выполнять, создавая двоичный ключ (рисунок 1.11).

Такая реализация шифра была гораздо более криптостойкой и использовалась некоторое время.

Рисунок 1.11 - «Люцифер» с ключом

Действительно криптостойкий шифр на основе «Люцифера» был предложен в 1973 году Хорстом Фейстелем. Этот алгоритм на самом деле является общим случаем «Люцифера».

Оценивание рисков.

- шкалы и критерии

- оценка вероятностей событий

- технологии измерения рисков

Объективная вероятность – вероятность выхода из строя оборудования за определенный промежуток времени

Субъективная вероятность – оценка владельцем информационного ресурса риска выхода из строя ПК.

Оценка должна отражать субъективную точку зрения владельца информационного ресурса, должны быть учтены различные аспекты, а не только технические (организационные, технические).

Измерение риска.

Существует ряд подходов: по 2 факторам, по 3 факторам.

По 2 факторам: риск=Рпроисшествия*Цена_потери (р-вероятность).

Вариант использования качественных величин. Опеределяется качественная шкала вероятности событий:

А-событие практически никогда не происходит

В-случатся редко

С-вероятность события за период времени примерно0,5

Д-скорее всего произойдет

Е- почти обязательно произойдет.

Оценка риска по 3-м факторам:

Угроза – совокупность условий и факторов, которые могут стать причиной нарушения целостности, допустимости, конфедициальности информации.

Уязвимость – слабость в системе защиты, которая делает возможным реализацию угрозы.

Цена потери: Рпроисшествия=Ругрозы*Руязвимости.

РИСК=Ругрозы*Руязвимости*Цена потерь.

СТС. Деструктивные компоненты регулятора Г (простейшие операции).

Сложилось несколько подходов к применению понятия "социотехническая система". Причины - специфика опред. областей научных знаний:

- менеджмента;

- информациологии;

- социального управления

СТС (Д.Грейсон, К.ОДелл) - органическое сочетание развития технической и социальной подсистем управления трудовыми процессами.

СТС (С.В. Волобуев) - современные объекты информатизации с угрозами в отд. подсистемах, источниками излучений информативных сигналов, каналами утечки сообщений, через которые последние распространяются, каналами информационного воздействия.

Другие авторы отождествляют СТС с региональным информ. пространством и включают в СТС региона совокупность автоматизированных информационно-коммуникационных систем, технологий, а также сообщество взаимодействующих с ними людей.

Топологию СТС представляют как 2 непересекающихся мн-ва:

- R - мн-во ресурсов;

- К - мн-во коммуникаций

Например, в системах информационного профиля - это информационные ресурсы и информационно-коммуникационные сети.

Отсюда - обобщенная топологическая модель СТС, применимая как для технической, так и социальной ее составляющих: S(R, K, Г), где Г - множество законов-регуляторов взаимодействия множеств R и K в технической и социальной плоскостях.

Деструктивные компоненты регулятора Г (простейшие операции)

Утечка - убывание информации по электрическим, электромагнитным, параметрическим каналам. Неконтролируемый выход информации за пределы круга лиц, которым эта информация доверена.

Утрата - выход данных и/или сведений из владения определенного лица помимо его воли

Хищение - кража сведений путем изъятия документов, предметов, аудио- и фото- материалов, и т.п.

Потеря - возникновение убытка и/или упущенной выгоды и/или проигрыша ущерба, убыли.

Уничтожение - приведение данных и/или сведений и/или сообщений в полную негодность, когда они навсегда утрачивают свою предметную ценность и не могут быть использованы по своему назначению.

Искажение - представление заведомо ложных или неполных данных и/или сведений, вводящих заинтересованных лиц в заблуждение.

Блокирование - обеспечение недоступности данных и/или сведений и/или сообщений, невозможности их использования в результате искусственного затруднения доступа пользователей к какому-либо устройству, системе или сети ЭВМ при сохранении самой информации.

Перехват - перехват сообщений ПЭВМ, аккустических сигналов при помощи ВЧ-облучения технич. средств обработки информации.

Подделка - полное или частичное изготовление данных и/или сведений и/или сообщений неуполномоченным лицом.

Задержка - опоздание и промедление в обслуживании вызова и доставки данных (вредна для систем реального времени).

Переадресация - коммутация пакетов, обеспечивающая направление вызова по другому сетевому адресу. В телекоммуникационных системах - операция инициирование несанкционированного сеанса.

Дублирование - исполнение данных в системе банков и баз данных в двух экземплярах, их сдваивание, выполнение одинаковых действий, направленных на достижение опр. цели, мотивированной корыстными либо низменными побуждениями.