ЛАБОРАТОРНАЯ РАБОТА 1

Антивирусная защита

Часть 1.Восстановление зараженных файлов

Краткие теоретические сведения

Макровирусы заражают файлы — документы и электронные таблицы популярных офисных приложений.

Для анализа макровирусов необходимо получить текст их макросов. Для нешифрованных («не-стелс») вирусов это достигается при помощи меню Сервис/Макрос. Если же вирус шифрует свои макросы или использует «стелс»-приемы, то необходимо воспользоваться специальными утилитами просмотра макросов.

Задание: восстановить файл, зараженный, макровирусом.

Алгоритм выполнения работы

Для восстановления документов Word и Excel достаточно сохранить пораженные файлы в текстовый формат" RTF, содержащий практически всю информацию из первоначальных документов и не содержащий макросы.

Для этого выполните следующие действия.

1.В программе WinWord выберите - пункты меню «Файл» — «Сохранить как».

2.В открывшемся окне в поле «Тип файла» выберите «Текст в формате RTF» (рис. 1).

Рис 1

3. Выберите команду Сохранить, при этом имя файла оставьте прежним.

4. В результате появится новый файл с именем существующего, но с другим расширением.

5. Далее закройте WinWord и удалите все зараженные Word-документы и файл-шаблон NORMAL.DOT в папке WinWord.

6. Запустите WinWord и восстановите документы из RTF-файлов в соответствующий формат файла (рисунок 2) с расширением (.doc).

В результате этой процедуры вирус будет удален из системы, а практически вся информация останется без изменений.

Рис 2

Примечание:

а) этот метод рекомендуется использовать, если нет соответствующих антивирусных программ;

б) при конвертировании файлов происходит потеря невирусных макросов, используемых при работе. Поэтому перед запуском описанной процедуры следует сохранить их исходный текст, а после обезвреживания вируса — восстановить необходимые макросы в первоначальном виде.

8. Для последующей защиты файлов от макровирусов включите защиту от запуска макросов.

9. Для этого в WinWord выберите последовательно пункты меню: Сервис — Макрос — Безопасность (рис. 3).

Рис 3

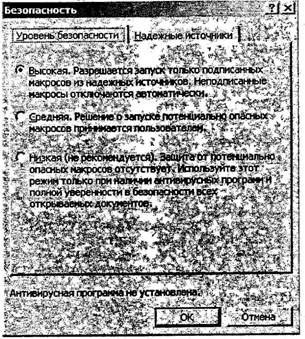

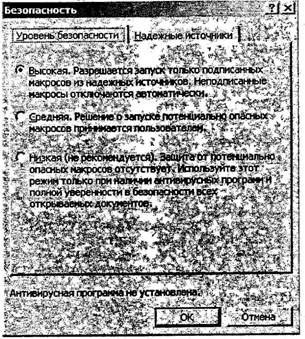

10. В открывшемся окне на закладке Уровень безопасности отметьте пункт Высокая (рис. 4).

Рис 4

Часть 2. Профилактика проникновения «троянских программ»

Алгоритм выполнения работы

Потенциальными местами записей «троянских программ» в системном реестре являются разделы, описывающие программы, запускаемые автоматически при загрузке операционной системы от имени пользователей и системы.

1. Запустите программу regedit.exe.

2. В открывшемся окне выберите ветвь HKEY_LOCAL_MASHINE и далее Software\ Microsoft\WindowsNT\CurrentVersion\Winlogon.

3. В правой половине открытого окна программы ге&есШ.ехе появится список ключей.

4. Найдите ключ Userinit (REG_SZ) и проверьте его содержимое.

5. По умолчанию (исходное состояние) 151 этот ключ содержит следующую запись C\WINDOWS\system32\userinit.exe (рис. 4).

Рис 4

6. Если в указанном ключе содержатся дополнительные записи, то это могут быть «троянские программы».

7. В этом случае проанализируйте место расположения программы, обратите внимание на время со-

здания файла и сопоставьте с Вашими действиями в это время.

8. Если время создания файла совпадает со временем Вашей работы в Интернете, то возможно, что в это время Ваш компьютер был заражен «троянским конем».

9. Для удаления этой записи необходимо дважды щелкнуть на названии ключа (или при выделенном ключе выбрать команду Изменить из меню Правка программы regedit.exe).

10. В открывшемся окне в поле Значение (рисунок 5) удалите ссылку на подозрительный файл.

Рис 5

11. Закройте программу regedit.exe.

12. Перейдите в папку с подозрительным файлом и удалите его.

13. Перезагрузите операционную систему и выполните пункты задания 1 - 4.

14. Если содержимое рассматриваемого ключа не изменилось, то предполагаемый «троянский конь» удален из Вашей системы.

Еще одним потенциальным местом записей на запуск «троянских программ» является раздел автозапуска Run.

Для его проверки выполните следующее.

1. Запустите программу regedit.exe.

2. В открывшемся окне выберите ветвь

HKEY_LOCAL_MASHINE

и далее

Software\ Microsoft\Windows\CurrentVersion\Run\...(REG_SZ) (рис. 6).

Рис 6

3. В рассматриваемом примере автоматически запускается резидентный антивирус и его планировщик заданий, а также утилита, относящаяся к программе Nero (запись на CD).

4. Если в указанном разделе есть записи вызывающие подозрения, то выполните пункты 6 - 14 предыдущего задания.

Задания для самостоятельной работы

1. Проверьте содержимое ключа

HKEY_LOCAL_MASHINE\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon\System(REG_SZ)

2. Зафиксируйте этапы работы, используя команду PrintScrin клавиатуры.

3. Составьте отчет о результатах проверки.

Контрольные вопросы

1. Что такое реестр?

2. Поясните особенности «троянских программ».

3. Почему профилактика «троянских программ» связана с системным реестром?

4. Какие разделы и ключи являются потенциальными местами записей «троянских программ»?

Лабораторная работа 2

Алгоритм выполнения работы

А. Создание системы правил по обработке входящих сообщений электронной почты.

Расширенные правила управления сообщениями поддерживают большое количество критериев действий,

включая блокирование отправителей сообщения и новые правила для групп новостей.

Для создания правила по обработке входящих сообщений электронной почты выполните следующие действия.

1. Откройте программу Outlook Express.

2. Последовательно выполните команды меню Сервис - Правила для сообщений - Почта.

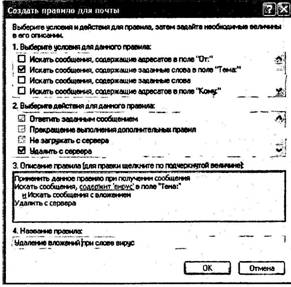

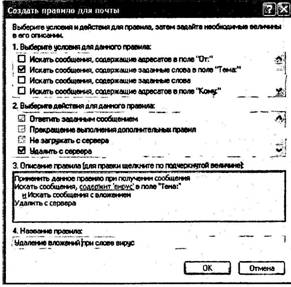

3. В результате откроется диалоговое окно (рис. 1) Создать правило для почты.

Рис 1

4. Выберите условие создаваемого правила (например, для защиты от заражения компьютера вложенными в электронное письмо файлами можно выбрать условие Искать сообщение с вложениями, рис. 2).

Рис 2

5. Выберите действие для данного правила (например, Удалить с сервера, рис. 3).

6. Обратите внимание, что в поле 3 приводится описание созданного правила. После создания этого правила, все письма содержащие вложения будут удалены с сервера.

7. Для завершения создания правила введите его имя в поле 4 - Название правила.

8. Для успешного создания правила нужно задать хотя бы одно условие. Если задано составное условие (то есть несколько условий), то по умолчанию должно выполниться хотя бы одно из простых условий; в поле Описание правила.

Рис 3

Рис 4

9. Пример составного условия показан на рисунке 4. В результате выполнения этого правила с сервера будут удалены все письма с вложениями, в которых еще в поле «Тема» содержится слово «вирус» (можно задать произвольное слово).

10. Таким образом, комбинируя правила управления входящими сообщениями, можно существенно повысить защищенность компьютера при работе с электронной почтой.

Лабораторная работа 3

Алгоритм выполнения работы

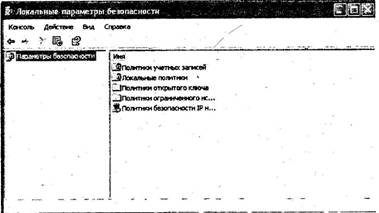

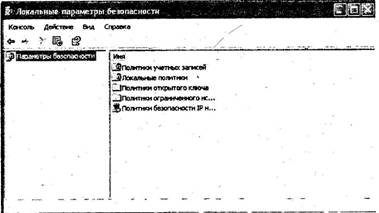

Для просмотра и изменения параметров аутентификации пользователей выполните следующие действия:

1. Выберите кнопку Пуск панели задач.

2. Откройте меню Настроить - Панель управления.

3. В открывшемся окне выберите ярлык Администрирование - Локальная политика безопасности (рис. 1).

Рис 1

4. Выберите пункт Политика учетных записей (этот пункт включает два подпункта: Политика паролей и Политика блокировки учетной записи).

5. Откройте подпункт Политика паролей. В правом окне появится список настраиваемых параметров (рис. 2).

Рис. 2

6. В показанном примере политика паролей соответствует исходному состоянию системы безопасности после установки операционной системы, при этом ни один из параметров не настроен. Значения параметров приведены в таблице 1.

7. Ознакомьтесь со свойствами всех параметров.

8. Для изменения требуемого параметра выделите его вызовите его свойства из контекстного меню после нажатия правой кнопки мыши (или дважды щелкните на изменяемом параметре).

9. В результате этого действия появится одно из окон, показанных на рисунке 3.

Рис 3

Таблица 1

Таблица 2

Лабораторная работа 4

Алгоритм выполнения работы

А. Для включения, режима шифрования выполните следующие действия.

1. Укажите файл или папку (например, создайте файл шифр.doc в папке Мои документы), которую требуется зашифровать, нажмите правую кнопку мыши и выберите в контекстном меню команду Свойства.

2. В появившемся окне свойств на вкладке Общие нажмите кнопку Другие. Появится окно диалога Дополнительные атрибуты.

3. В группе Атрибуты сжатия и шифрования установите флажок Шифровать содержимое для защиты данных и нажмите кнопку «ОК».

4. Нажмите кнопку ОК в окне свойств зашифровываемого файла или папки, в появившемся окне диалога укажите режим шифрования: только к этой папке или к этой папке и всем вложенным папкам и файлам.

Внимание! После выполнения этих действий файл с Вашей информацией будет автоматически зашифровываться. Просмотр его на другой ПЭВМ будет невозможен.

Лабораторная работа 5

Алгоритм выполнения работы

А. Создание учетной записи.

1. Откройте оснастку Управление ком п ьютером в разделе Администрирование Панели управления (рис. 1).

Рис 1

2. В оснастке Локальные пользователи и группы установите указатель мыши на папку Пользователи и нажмите правую кнопку.

3. В появившемся контекстном меню выберите команду Новый пользователь (рис. 2). Появится окно диалога Новый пользователь (рис. 3).

Рис 2

Рис 3

4. В поле Пользователь введите имя создаваемого пользователя, например, свою фамилию.

Примечание. Имя пользователя должно быть уникальным для компьютера. Оно может содержать до 20 символов верхнего и нижнего регистра. Ниже приведены символы, применение которых в имени пользователя недопустимо:»/\ []:; =,+*?<> Имя пользователя не может состоять целиком из точек и пробелов.

5. В поле Полное имя введите полное имя создаваемого пользователя.

6. В поле Описание введите описание создаваемого пользователя или его учетной записи, например, «студент.......».

7. В поле Пароль введите пароль пользователя и в поле Подтверждение подтвердите его правильность вторичным вводом.

Примечание. Длина пароля не может превышать 14 символов.

8.Установите или снимите флажки:

• потребовать смену пароля при следующем входе в систему;

• запретить смену пароля пользователем;

• срок действия пароля не ограничен;

• отключить учетную запись.

9. Чтобы создать еще одного пользователя, нажмите кнопку Создать и повторите шаги с 1 по 8. Для завершения работы нажмите кнопку Создать и затем Закрыть.

Лабораторная работа 6

Настройка параметров регистрации и аудита вWindows 2000 (ХР)

Алгоритм выполнения работы

Таблица 1

Лабораторная работа7

Алгоритм выполнения работы

А. Загрузка оснастки Шаблоны безопасности.

1. Выберите кнопку Пуск в панели задач.

2. Перейдите к пункту Выполнить.

3. В открывшемся окне в поле ввода введите команду mmc.

4. В результате откроется консоль управления mmc.

5. В меню Консоль выберите команду Добавить или удалить оснастку (рис. 1) и нажмите кнопку Добавить.

6. В поле Оснастка дважды щелкните Шаблоны безопасности.

7. Нажмите кнопку Закрыть.

Рис. 1

8. В списке выбранных оснасток для новой консоли появится элемент Шаблоны безопасности.

9. Если на консоль не нужно добавлять другие оснастки, нажмите кнопку ОК.

10. Чтобы сохранить эту консоль, в меню Консоль выберите команду Сохранить и укажите имя оснастки Шаблоны безопасности.

11. Закройте окно Консоли и выберите команду Пуск и далее Все программы.

12. Найдите пункт Администрирование и выберите подпункт Шаблоны безопасности (Теперь оснастка с Шаблоны безопасности доступна в меню Пуск),

13. Для просмотра значений имеющихся шаблонов в окне оснастки откройте, например, узел Шаблоны безопасности, щелчком выберите шаблон безопасности сотра1луз (рис. 2) и просмотрите его папки Политика учетных записей, Локальная политика и др.

14. Помимо раскрытого шаблона безопасности compatws.inf существуют и другие стандартные шаблоны, конфигурации которых позволяют получить различные по надежности системы безопасности.

Рис. 2

Лабораторная работа 8

Алгоритм выполнения работы

Лабораторная работа 9

Алгоритм выполнения работы

А. Создание VPN - подключения.

1. Откройте компонент Сетевые подключения.

2. Для этого выберите последовательно Пуск - Панель управления - Сетевые подключения.

3. Выберите пункт Создание нового подключения и нажмите кнопку Далее.

4. В зависимости от операционной системы выполните следующие действия:

• для Windows ХР - в открывшемся окне выберите пункт Подключить к сети на рабочем месте (рис. 1, только для ХР) и нажмите Далее. После этого выберите Подключение к виртуальной частной сети (рис. 2) и нажмите Далее.

• для Windows 2000 - в открывшемся окне выберите пункт Подключение к виртуальной частной сети через Интернет и нажмите Далее.

Рис. 1

Рис. 2

5. Введите имя подключения и перейдите к следующему шагу командой Далее.

6. Если перед установкой «туннельного доступа» требуется подключение к провайдеру услуг Интернета, то выберите (рис. 3) Набрать номер для следующего предварительного подключения и, выбрав нужное подключение, нажмите Далее. В противном случае, выберите Не набирать номер для предварительного подключения и нажмите Далее.

7. Введите имя узла (сети) или его IP-адрес, к которому идет подключение.

8. Завершите работу Мастера сетевых подключений.

9. В результате в папке Подключения появится новое подключение (рис. 4).

10. Для настройки параметров подключения выделите подключение VPN и вызовите его свойства из контекстного меню (нажатие правой клавиши мыши).

Рис. 3

Рис. 4

11. Рассмотрите все имеющиеся параметры VPN-подключения (рис. 5) и при необходимости воспользуйтесь соответствующими разделами справки.

Рис. 5

Задания для самостоятельной работы

Создайте VPN -подключение к узлу с адресом 122.122.122.122 и зафиксируйте окно его свойств (Print Screen) на закладке Общие (как показано на рис. 5) в качестве отчета.

Контрольные вопросы

1. Какие механизмы безопасности используются при реализации VPN - подключения?

2. Что такое «туннель» и в чем состоит принцип «туннелирования»?

3. В чем заключаются защитные функции виртуальных частных сетей?

ЛАБОРАТОРНАЯ РАБОТА 1

Антивирусная защита

Часть 1.Восстановление зараженных файлов

Краткие теоретические сведения

Макровирусы заражают файлы — документы и электронные таблицы популярных офисных приложений.

Для анализа макровирусов необходимо получить текст их макросов. Для нешифрованных («не-стелс») вирусов это достигается при помощи меню Сервис/Макрос. Если же вирус шифрует свои макросы или использует «стелс»-приемы, то необходимо воспользоваться специальными утилитами просмотра макросов.

Задание: восстановить файл, зараженный, макровирусом.

Алгоритм выполнения работы

Для восстановления документов Word и Excel достаточно сохранить пораженные файлы в текстовый формат" RTF, содержащий практически всю информацию из первоначальных документов и не содержащий макросы.

Для этого выполните следующие действия.

1.В программе WinWord выберите - пункты меню «Файл» — «Сохранить как».

2.В открывшемся окне в поле «Тип файла» выберите «Текст в формате RTF» (рис. 1).

Рис 1

3. Выберите команду Сохранить, при этом имя файла оставьте прежним.

4. В результате появится новый файл с именем существующего, но с другим расширением.

5. Далее закройте WinWord и удалите все зараженные Word-документы и файл-шаблон NORMAL.DOT в папке WinWord.

6. Запустите WinWord и восстановите документы из RTF-файлов в соответствующий формат файла (рисунок 2) с расширением (.doc).

В результате этой процедуры вирус будет удален из системы, а практически вся информация останется без изменений.

Рис 2

Примечание:

а) этот метод рекомендуется использовать, если нет соответствующих антивирусных программ;

б) при конвертировании файлов происходит потеря невирусных макросов, используемых при работе. Поэтому перед запуском описанной процедуры следует сохранить их исходный текст, а после обезвреживания вируса — восстановить необходимые макросы в первоначальном виде.

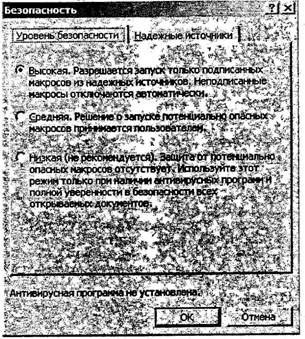

8. Для последующей защиты файлов от макровирусов включите защиту от запуска макросов.

9. Для этого в WinWord выберите последовательно пункты меню: Сервис — Макрос — Безопасность (рис. 3).

Рис 3

10. В открывшемся окне на закладке Уровень безопасности отметьте пункт Высокая (рис. 4).

Рис 4