Семя – орган полового размножения и расселения растений: наружи у семян имеется плотный покров – кожура...

Своеобразие русской архитектуры: Основной материал – дерево – быстрота постройки, но недолговечность и необходимость деления...

Семя – орган полового размножения и расселения растений: наружи у семян имеется плотный покров – кожура...

Своеобразие русской архитектуры: Основной материал – дерево – быстрота постройки, но недолговечность и необходимость деления...

Топ:

Характеристика АТП и сварочно-жестяницкого участка: Транспорт в настоящее время является одной из важнейших отраслей народного...

Эволюция кровеносной системы позвоночных животных: Биологическая эволюция – необратимый процесс исторического развития живой природы...

Интересное:

Национальное богатство страны и его составляющие: для оценки элементов национального богатства используются...

Что нужно делать при лейкемии: Прежде всего, необходимо выяснить, не страдаете ли вы каким-либо душевным недугом...

Наиболее распространенные виды рака: Раковая опухоль — это самостоятельное новообразование, которое может возникнуть и от повышенного давления...

Дисциплины:

|

из

5.00

|

Заказать работу |

|

|

|

|

Оглавление

| Пояснительная записка…..…………………………………………………………............. | |

| Требования к знаниям и умениям при выполнении практических работ………………. | |

| Практическое занятие №1. Информационные ресурсы общества……………................. | |

| Практическое занятие №2. Правовые нормы информационной деятельности………… | |

| Практическое занятие №3. Дискретное представление различных видов информации. | |

| Практическое занятие №4. Представление информации в двоичной системе счисления………………………………………………………………………………......... | |

| Практическое занятие №5. Логические основы компьютера……………………............. | |

| Практическое занятие №6. Программный принцип работы компьютера………............. | |

| Практическое занятие №7. Работа с архивом данных……………………………............. | |

| Практическое занятие №8 Поисковые системы и поиск информации………………….. | |

| Практическое занятие №9 Модем. Единицы измерения скорости передачи данных……………………………………………………………………………………….. | |

| Практическое занятие №10 Работа с автоматизированными системами управления (АСУ)……………………………………………………………………………………….... | |

| Практическое занятие №11 Операционная система. Графический интерфейс пользователя…………………………………………………………………………………. | |

| Практическое занятие №12 Компьютерные сети. Сервер. Сетевые операционные системы………………………………………………………………………………………. | |

| Практическое занятие №13 Разграничение прав доступа в сети………………………… | |

| Практическое занятие №14. Требования к рабочему месту ……………………………... | |

| Практическое занятие №15. Создание и редактирование текстового документа, компьютерных публикаций………………………………………………………………… | |

| Практическое занятие №16. Программы – переводчики. Гипертекстовое представление информации………………………………………………………………... | |

| Практическое занятие №17. Возможности динамических (электронных) таблиц……... | |

| Практическое занятие №18. Создание таблиц, форм, запросов баз данных……............. | |

| Практическое занятие №19. Работа с электронным каталогом………………………….. | |

| Практическое занятие №20. Создание и редактирование презентаций…………………. | |

| Практическое занятие №21. Использование презентационного оборудования………… | |

| Практическое занятие №22. Демонстрация систем автоматизированного проектирования……………………………………………………………………………… | |

| Практическое занятие №23. Браузер. Работа с Интернет-ресурсами………………….... | |

| Практическое занятие №24. Редактирование сайта………………………………............. | |

| Практическое занятие №25. Использование возможностей сетевого ПО………………. | |

| Информационное обеспечение методических рекомендаций…………………………… |

Пояснительная записка

|

|

Дисциплина «Информатика и ИКТ» ставит задачи формирования у студентов научной картины мира, роль информационных процессов в обществе, овладения умениями применять, анализировать, преобразовывать информационные модели реальных объектов и процессов, используя при этом информационные и коммуникационные технологии, развития познавательных интересов путем освоения и использования методов информатики, воспитания ответственного отношения к соблюдению этических и правовых норм информационной деятельности.

В соответствии с учебным планом на изучение общеобразовательной дисциплины Информатика и ИКТ отводится 150 часов, из них на проведение практических занятий – 50 часов по специальности СПО 260807.01 «Повар, кондитер».

|

|

Ценность практической работы состоит в том, что она вооружает студентов не только необходимыми в жизни знаниями в области информационных технологий, но и полезными умениями и навыками, необходимыми в современном информационном мире.

Преподавателем разработано 25 практических работ. Каждая работа содержит, теоретические сведения, цели, материальное обеспечение, порядок выполнения работы.

В результате выполнения практических работ обучающиеся раскрывают свои знания, умения и навыки в работе с текстовым и табличным редактором, программой для создания базы данных, презентаций, с автоматизированными программами управления, сетевым программным обеспечением и т.д.

Как показывает практика, использование практикума является эффективным средством формирования не только интеллектуальных способностей, но и развитию познавательной активности обучающихся, что в свою очередь является одним из показателей социально-профессиональной мобильности обучающихся.

При выполнении каждой практической работы, студенту необходимо сделать отчет о проделанной работе, который должен содержать:

1. Название работы.

2. Цель работы.

3. Задание и его решение.

4. Вывод о проделанной работе.

Требования к знаниям и умениям при выполнении практических работ

В результате выполнения практических работ, предусмотренных программой по данной специальности, студент должен

знать:

- единицы измерения информации;

- назначение наиболее распространенных средств автоматизации информационной деятельности (текстовых редакторов, текстовых процессоров, графических редакторов, электронных таблиц, баз данных, компьютерных сетей);

- назначение и виды информационных моделей, описывающих реальные объекты или процессы;

- использование алгоритма как способа автоматизации деятельности;

уметь:

- оценивать достоверность информации, сопоставляя различные источники;

- распознавать информационные процессы в различных системах;

- использовать готовые информационные модели, оценивать их соответствие реальному объекту и целям моделирования;

- осуществлять выбор способа представления информации в соответствии с поставленной задачей;

- иллюстрировать учебные работы с использованием средств информационных технологий;

- создавать информационные объекты сложной структуры, в том числе гипертекстовые;

|

|

- просматривать, создавать, редактировать, сохранять записи в базах данных;

- осуществлять поиск информации в базах данных, компьютерных сетях и пр.;

- представлять числовую информацию различными способами (таблица, массив, график, диаграмма и пр.);

- соблюдать правила техники безопасности и гигиенические рекомендации при использовании средств ИКТ.

Практическое занятие №1

Задание №1

1. Загрузите Интернет.

2. В строке поиска введите фразу «каталог образовательных ресурсов».

3. Перечислите, какие разделы включают в себя образовательные ресурсы сети Интернет.

| 1. Федеральные образовательные ресурсы |

| 2. Региональные образовательные ресурсы |

| 3. Учебное книгоиздание и образовательная пресса |

| 4. конференции, выставки, конкурсы, олимпиады |

| 5. Инструментальные программные средства |

| 6. Электронные библиотеки, словари, энциклопедии |

| 7. Ресурсы для администрации и методистов |

| 8. Ресурсы для дистанционных форм обучения |

| 9. Информационная поддержка ЕГЭ |

| 10. Ресурсы для абитуриентов |

| 11. Ресурсы по предметам образовательной программы |

| 12. Внешкольная и внеклассная деятельность |

4. Охарактеризуйте любые три из найденных образовательных ресурсов.

| Название | Характеристика |

| Федеральные образовательные ресурсы | Раздел содержит перечень сайтов федеральных органов управления образованием, учреждений образования федерального уровня, информационных сайтов федеральных программ и проектов, перечень федеральных информационно-образовательных порталов, а также описания новейших систем доступа к образовательным ресурсам сети Интернет, создаваемых на государсвенном уровне в рамках Федеральной целевой программы развития образования. |

| Региональные образовательные ресурсы | Раздел содержит перечень сайтов региональных органов управления образованием и региональных информационно-образовательных порталов. В разделе представлены проекты «Образование» и «Информатизация системы образования», реализуемые в регионах Российской Федерации. Изучение ресурсов раздела позволяет получить общее представление об особенностях функционирования и перспективах развития системы образования в российских регионах. |

| Ресурсы по предметам образовательной программы | Раздел представляет перечень ресурсов по основным предметам образовательной программы основного общего и среднего (полного) общего образования. Ресурсы классифицированы по подразделам, строго соответствующим 13 основным дисциплинам общего образования. Ресурсы, включенные в раздел, содержат учебный и справочный материал, использовать который могут как педагоги, так и учащиеся. Электронные тесты, интерактивные модели, красочные иллюстрации, готовые разработки, тренажеры и другие учебно-методические материалы, содержащиеся в ресурсах раздела, помогут учителям подготовить и провести интересные, познавательные, яркие занятия, а ученикам — выполнить домашние задания, исследовательские проекты или другие виды самостоятельных работ. Раздел предназначен для учителей, методистов и учащихся образовательных учреждений. |

Задание №2

|

|

С помощью Универсального справочника-энциклопедии найдите ответы на следующие вопросы:

| Вопрос | Ответ |

| 1) укажите время утверждения григорианского календаря | 31 января 1918 |

| 2) каков диаметр пылинки | 0,001 м |

| 3) укажите смертельный уровень звука | 180 децибел. |

| 4) какова температура кипения железа | 2862 °C |

| 5) какова температура плавления йода | 113.7 (°C) |

| 6) укажите скорость обращения Земли вокруг Солнца | 108 тыс. км в час |

| 7) какова масса Земли | 5.97×10²⁴ кг |

| 8) какая гора в Австралии является самой высокой | Косцюшко |

| 9) дайте характеристику народа кампа | Кампа — один из народов Перу, проживающий в бассейнах рек Укаяли, Апуримак, Пачитеа. Альтернативное название — ашанинка или ашенинка. Численность в Перу составляет 50 тысяч человек. Отдельные представители живут также в Бразилии. Численность 120 тысяч человек. Традиционная социальная организация — община из нескольких родственных парных семей.. |

| 10) укажите годы правления Ивана III | 1462 - 1505 |

| 11) укажите годы правления Екатерины II | с 1762 по 1796 год |

| 12) укажите годы правления Ивана IV | 1533-1584 год |

| 13) укажите годы правления Хрущева Н.С. | с 1958 по 1964 гг |

| 14) в каком году был изобретен первый деревянный велосипед | 1817 года |

Задание №3. Ответьте на вопросы:

| 1. Что Вы понимаете под информационными ресурсами? | Информационные ресурсы — это идеи человечества и указания по их реализации, накопленные в форме, позволяющей их воспроизводство |

| 2. Перечислите параметры для классификации информационных ресурсов. | 1. содержание; 2. охват; 3. время; 4. источник; 5. качество; 6. соответствие потребностям; 7. способ фиксации; 8. язык; 9. Стоимость |

| 3. Что понимают под образовательными информационными ресурсами? | Это книги, статьи, патенты, диссертации, научно-исследовательская и опытно-конструкторская документация, технические переводы, данные о передовом производственном опыте и др |

| 4. Что можно отнести к образовательным электронным ресурсам? | В самом общем случае к ЭОР относят учебные видеофильмы и звукозаписи, для воспроизведения которых достаточно бытового магнитофона или CD-плеера. Наиболее современные и эффективные для образования ЭОР воспроизводятся на компьютере. Именно на таких ресурсах мы сосредоточим свое внимание |

|

|

Задание №4. Сделайте вывод о проделанной практической работе:

Практическое занятие № 2

Правовое регулирование

Принимая во внимание, что информация практически ничем не отличается от другого объекта собственности, например машины, дома, мебели и прочих материальных продуктов, следует говорить о наличии подобных же прав собственности и на информационные продукты. Право собственности состоит из трех важных компонентов: права распоряжения, права владения и права пользования.

♦ Право распоряжения состоит в том, что только субъект-владелец информации имеет право определять, кому эта информация может быть предоставлена.

♦ Право владения должно обеспечивать субъекту-владельцу информации хранение информации в неизменном виде. Никто, кроме него, не может ее изменять.

♦ Право пользования предоставляет субъекту-владельцу информации право ее использования только в своих интересах.

Таким образом, любой субъект-пользователь обязан приобрести эти права, прежде чем воспользоваться интересующим его информационным продуктом. Это право должно регулироваться и охраняться государственной инфраструктурой и соответствующими законами. Как и для любого объекта собственности, такая инфраструктура состоит из цепочки:

законодательная власть (законы) -> судебная власть (суд) -> —» исполнительная власть (наказание).

Любой закон о праве собственности должен регулировать отношения между субъектом-владельцем и субъектом-пользователем. Такие законы должны защищать как права собственника, так и права законных владельцев, которые приобрели информационный продукт законным путем. Защита информационной собственности проявляется в том, что имеется правовой механизм защиты информации от разглашения, утечки, несанкционированного доступа и обработки, в частности копирования, модификации и уничтожения.

В Российской Федерации принят ряд указов, постановлений, законов, таких как: «Об информации, информатизации и защите информации», «Об авторском праве и смежных правах», «О правовой охране программ для ЭВМ и баз данных», «О правовой охране топологий интегральных схем» и т. д.

Закон Российской Федерации «Об информации, информатизации и защите информации» является базовым юридическим документом, открывающим путь к принятию дополнительных нормативных законодательных актов для успешного развития информационного общества. С его помощью частично удается решить вопросы правового урегулирования ряда проблем: защиты прав и свобод личности от угроз и ущерба, связанных с искажением, порчей и уничтожением «персональной» информации.

Закон состоит из 25 статей, сгруппированных по пяти главам:

v общие положения;

v информационные ресурсы;

v пользование информационными ресурсами;

v информатизация, информационные системы, технологии и средства их обеспечения;

v защита информации и прав субъектов в области информационных процессов и информатизации.

Закон создает условия для включения России в международный информационный обмен, предотвращает бесхозяйственное отношение к информационным ресурсам и информатизации, обеспечивает информационную безопасность и права юридических и физических лиц на информацию. В нем определяется комплексное решение проблемы организации информационных ресурсов, определяются правовые положения по их использованию. Информационные ресурсы предлагается рассматривать в двух аспектах:

♦ как материальный продукт, который можно покупать и продавать;

♦ как интеллектуальный продукт, на который распространяются право интеллектуальной собственности и авторское право.

Чрезвычайно важно и актуально принятие таких правовых актов, которые смогли бы обеспечить:

- охрану прав производителей и потребителей информационных продуктов и услуг;

- защиту населения от вредного влияния отдельных видов информационных продуктов;

- правовую основу функционирования и применения информационных систем, Интернета, телекоммуникационных технологий.

Методы защиты информации

При разработке методов защиты информации в информационной среде следует учесть следующие важные факторы и условия:

Ø расширение областей использования компьютеров и увеличение темпа роста компьютерного парка (то есть проблема защиты информации должна решаться на уровне технических средств);

Ø высокая степень концентрации информации в центрах ее обработки и, как следствие, появление централизованных баз данных, предназначенных для коллективного пользования;

Ø расширение доступа пользователя к мировым информационным ресурсам (современные системы обработки данных могут обслуживать неограниченное число абонентов, удаленных на сотни и тысячи километров);

Ø усложнение программного обеспечения вычислительного процесса на компьютере, так как современные компьютеры могут работать:

- в мультипрограммном режиме, когда одновременно решается несколько задач;

- в мультипроцессорном режиме, когда одна задача решается несколькими параллельно работающими процессорами;

- в режиме разделения времени, когда один и тот же компьютер может одновременно обслуживать большое количество абонентов.

К традиционным методам защиты от преднамеренных информационных угроз относятся: ограничение доступа к информации, шифрование (криптография) информации, контроль доступа к аппаратуре, законодательные меры. Рассмотрим эти методы.

Ограничение доступа к информации осуществляется на двух уровнях:

- на уровне среды обитания человека, то есть путем создания искусственной преграды вокруг объекта защиты: выдачи допущенным лицам специальных пропусков, установки охранной сигнализации или системы видеонаблюдения;

- на уровне защиты компьютерных систем, например, с помощью разделения информации, циркулирующей в компьютерной системе, на части и организации доступа к ней лиц в соответствии с их функциональными обязанностями. При защите на программном уровне каждый пользователь имеет пароль, позволяющий ему иметь доступ только к той информации, к которой он допущен.

Шифрование (криптография) информации заключается в преобразовании (кодировании) слов, букв, слогов, цифр с помощью специальных алгоритмов. Для ознакомления с шифрованной информацией нужен обратный процесс — декодирование. Шифрование обеспечивает существенное повышение безопасности передачи данных в сети, а также данных, хранящихся на удаленных устройствах.

Контроль доступа к аппаратуре означает, что вся аппаратура закрыта и в местах доступа к ней установлены датчики, которые срабатывают при вскрытии аппаратуры. Подобные меры позволяют избежать, например, подключения посторонних устройств, изменения режимов работы компьютерной системы, загрузки посторонних программ и т. п.

Законодательные меры заключаются в исполнении существующих в стране законов, постановлений, инструкций, регулирующих юридическую ответственность должностных лиц — пользователей и обслуживающего персонала за утечку, потерю или модификацию доверенной им информации.

При выборе методов защиты информации для конкретной компьютерной сети необходим тщательный анализ всех возможных способов несанкционированного доступа к информации. По результатам анализа проводится планирование мер, обеспечивающих необходимую защиту, то есть осуществляется разработка политики безопасности.

Политика безопасности — это совокупность технических, программных и организационных мер, направленных на защиту информации в компьютерной сети.

Рассмотрим некоторые методы защиты компьютерных систем от преднамеренных информационных угроз.

Защита от хищения информации обычно осуществляется с помощью специальных программных средств. Несанкционированное копирование и распространение программ и ценной компьютерной информации является кражей интеллектуальной собственности. Защищаемые программы подвергаются предварительной обработке, приводящей исполняемый код программы в состояние, препятствующее его выполнению на «чужих» компьютерах (шифрование файлов, вставка парольной защиты, проверка компьютера по его уникальным характеристикам и т. п.). Другой пример защиты: для предотвращения несанкционированного доступа к информации в локальной сети вводят систему разграничения доступа как на аппаратном, так и на программном уровнях. В качестве аппаратного средства разграничения доступа может использоваться электронный ключ, подключаемый, например, в разъем принтера.

Для защиты от компьютерных вирусов применяются «иммуностойкие» программные средства (программы-анализаторы), предусматривающие разграничение доступа, самоконтроль и самовосстановление. Антивирусные средства являются самыми распространенными средствами защиты информации.

В качестве физической защиты компьютерных систем используется специальная аппаратура, позволяющая выявить устройства промышленного шпионажа, исключить запись или ретрансляцию излучений компьютера, а также речевых и других несущих информацию сигналов. Это позволяет предотвратить утечку информативных электромагнитных сигналов за пределы охраняемой территории. Наиболее эффективным средством защиты информации в каналах связи является применение специальных протоколов и криптографии (шифрования).

Для защиты информации от случайных информационных угроз, например, в компьютерных системах, применяются средства повышения надежности аппаратуры:

Ø повышение надежности работы электронных и механических узлов и элементов;

Ø структурная избыточность — дублирование или утроение элементов, устройств, подсистем;

Ø функциональный контроль с диагностикой отказов, то есть обнаружение сбоев, неисправностей и программных ошибок и исключение их влияния на процесс обработки информации, а также указание места отказавшего элемента.

С каждым годом количество угроз информационной безопасности компьютерных систем и способов их реализации постоянно увеличивается. Основными причинами здесь являются недостатки современных информационных технологий и постоянно возрастающая сложность аппаратной части. На преодоление этих причин направлены усилия многочисленных разработчиков программных и аппаратных методов защиты информации в компьютерных системах.

Содержание работы:

1. Перейдите по ссылке, изучите материал, выпишите основные положения

http://infdeyatchel.narod.ru/_private/metodik/urok/prav_norm.swf

2. Ответьте на следующие вопросы:

1. Кто следит за порядком в сети? админ

2. Какие есть требования к защите информации?

эти требования относятся документам

3. Какими правами обладает пользователь?

Антивирусную защиту, ограничение программной среды

4. Как владелец может защитить?

5. Что такое информационное право?

6. Какие есть акты федерального законодательства?

7. Какие есть способы защиты информации?

8. Какие есть наказания за информационные правонарушения?

9. Какие есть самые грубые нарушения в сфере информационной безопасности?

3. Сделать вывод о проделанной практической работе:

Практическое занятие №3

Кодирование изображений

Создавать и хранить графические объекты в компьютере можно двумя способами – как растровое или как векторное изображение. Для каждого типа изображений используется свой способ кодирования.

Графические форматы файлов

Форматы графических файлов определяют способ хранения информации в файле (растровый или векторный), а также форму хранения информации (используемый алгоритм сжатия).

| BMP | GIF | JPEG | TIFF | PNG |

Наиболее популярные растровые форматы:

Bit MaP image (BMP)– универсальный формат растровых графических файлов, используется в операционной системе Windows. Этот формат поддерживается многими графическими редакторами, в том числе редактором Paint. Рекомендуется для хранения и обмена данными с другими приложениями.

Tagged Image File Format (TIFF)– формат растровых графических файлов, поддерживается всеми основными графическими редакторами и компьютерными платформами. Включает в себя алгоритм сжатия без потерь информации. Используется для обмена документами между различными программами. Рекомендуется для использования при работе с издательскими системами.

Graphics Interchange Format (GIF)– формат растровых графических файлов, поддерживается приложениями для различных операционных систем. Включает алгоритм сжатия без потерь информации, позволяющий уменьшить объем файла в несколько раз. Рекомендуется для хранения изображений, создаваемых программным путем (диаграмм, графиков и так далее) и рисунков (типа аппликации) с ограниченным количеством цветов (до 256). Используется для размещения графических изображений на Web-страницах в Интернете.

Portable Network Graphic (PNG)– формат растровых графических файлов, аналогичный формату GIF. Рекомендуется для размещения графических изображений на Web-страницах в Интернете.

Joint Photographic Expert Group (JPEG)– формат растровых графических файлов, который реализует эффективный алгоритм сжатия (метод JPEG) для отсканированных фотографий и иллюстраций. Алгоритм сжатия позволяет уменьшить объем файла в десятки раз, однако приводит к необратимой потере части информации. Поддерживается приложениями для различных операционных систем. Используется для размещения графических изображений на Web-страницах в Интернете.

Двоичное кодирование звука

Использование компьютера для обработки звука началось позднее, нежели чисел, текстов и графики.

Звук – волна с непрерывно изменяющейся амплитудой и частотой. Чем больше амплитуда, тем он громче для человека, чем больше частота, тем выше тон.

Звуковые сигналы в окружающем нас мире необычайно разнообразны. Сложные непрерывные сигналы можно с достаточной точностью представлять в виде суммы некоторого числа простейших синусоидальных колебаний.

Причем каждое слагаемое, то есть каждая синусоида, может быть точно задана некоторым набором числовых параметров – амплитуды, фазы и частоты, которые можно рассматривать как код звука в некоторый момент времени.

В процессе кодирования звукового сигнала производится его временная дискретизация– непрерывная волна разбивается на отдельные маленькие временные участки и для каждого такого участка устанавливается определенная величина амплитуды.

Таким образом непрерывная зависимость амплитуды сигнала от времени заменяется на дискретную последовательность уровней громкости.

Каждому уровню громкости присваивается его код. Чем большее количество уровней громкости будет выделено в процессе кодирования, тем большее количество информации будет нести значение каждого уровня и тем более качественным будет звучание.

Качество двоичного кодирования звука определяется глубиной кодирования и частотой дискретизации.

Частота дискретизации – количество измерений уровня сигнала в единицу времени.

Количество уровней громкости определяет глубину кодирования. Современные звуковые карты обеспечивают 16-битную глубину кодирования звука. При этом количество уровней громкости равно N = 216 = 65536.

Практическое занятие № 4

Практическое занятие №5

С х е м а И

Схема И реализует конъюнкцию двух или более логических значений. Условное обозначение на структурных схемах схемы И с двумя входами

Таблица истинности схемы И

| x | y | x . y |

Единица на выходе схемы И будет тогда и только тогда, когда на всех входах будут единицы. Когда хотя бы на одном входе будет ноль, на выходе также будет ноль.

Связь между выходом z этой схемы и входами x и y описывается соотношением: z = x . y (читается как "x и y"). Операция конъюнкции на структурных схемах обозначается знаком "&" (читается как "амперсэнд"), являющимся сокращенной записью английского слова and.

С х е м а ИЛИ

Схема ИЛИ реализует дизъюнкцию двух или более логических значений. Когда хотя бы на одном входе схемы ИЛИ будет единица, на её выходе также будет единица.

Условное обозначение на структурных схемах схемы ИЛИ с двумя входами. Знак "1" на схеме — от устаревшего обозначения дизъюнкции как ">=1" (т.е. значение дизъюнкции равно единице, если сумма значений операндов больше или равна 1). Связь между выходом z этой схемы и входами x и y описывается соотношением: z = x v y (читается как "x или y").

Таблица истинности схемы ИЛИ

| x | y | x v y |

С х е м а НЕ

Схема НЕ (инвертор) реализует операцию отрицания. Связь между входом x этой схемы и выходом z можно записать соотношением z =  , x где

, x где  читается как "не x" или "инверсия х".

читается как "не x" или "инверсия х".

Если на входе схемы 0, то на выходе 1. Когда на входе 1, на выходе 0. Условное обозначение на структурных схемах инвертора

Таблица истинности схемы НЕ

| x |

|

С х е м а И—НЕ

Схема И—НЕ состоит из элемента И и инвертора и осуществляет отрицание результата схемы И. Связь между выходом z и входами x и y схемы записывают следующим образом:  , где

, где  читается как "инверсия x и y". Условное обозначение на структурных схемах схемы И—НЕ с двумя входами

читается как "инверсия x и y". Условное обозначение на структурных схемах схемы И—НЕ с двумя входами

Таблица истинности схемы И—НЕ

| x | y |

|

Содержание работы:

Задание №1. Установите, какие из следующих предложений являются логическими высказываниями, а какие — нет (объясните почему):

а) " Солнце есть спутник Земли "; +

б) " 2+3? 4 "; -

в) " сегодня отличная погода "; +

г) " в романе Л.Н. Толстого "Война и мир" 3 432 536 слов "; +

д) " Санкт-Петербург расположен на Неве "; +

е) " музыка Баха слишком сложна "; -

ж) " первая космическая скорость равна 7.8 км/сек "; +

з) " железо — металл "; +

и) " если один угол в треугольнике прямой, то треугольник будет тупоугольным ";

к) " если сумма квадратов двух сторон треугольника равна квадрату третьей, то он прямоугольный ".

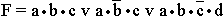

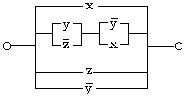

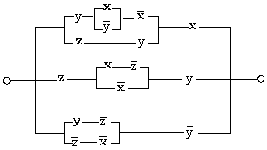

Задание №2. Зарисуйте схемы для данных формул

1)

2)

3)

4)

5)

6)

7)

8)

9)

Задание № 3. Запишите логические формулы для данных схем

а)

б)

в)

г)

Задание № 4. Сделайте вывод о проделанной работе

Практическое занятие №6

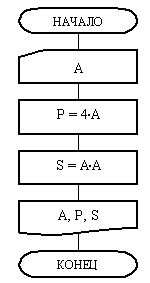

Линейные алгоритмы

Линейный алгоритм – это алгоритм, в котором блоки выполняются последовательно сверху вниз от начала до конца.

На рисунке приведен пример блок-схемы алгоритма вычисления периметра Р и площади S квадрата со стороной длины A.

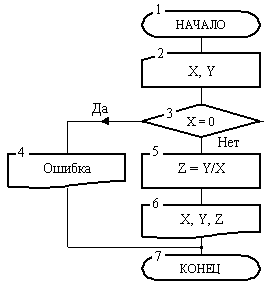

Разветвляющиеся алгоритмы

Разветвляющийся алгоритм это алгоритм, в котором в зависимости от условия выполняется либо одна, либо другая последовательность действий.

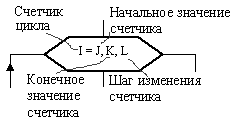

Циклические алгоритмы

Часто при решении задач приходится повторять выполнение операций по одним и тем же зависимостям при различных значениях входящих в них переменных и производить многократный проход по одним и тем же участкам алгоритма. Такие участки называются циклами. Алгоритмы, содержащие циклы, называется циклическими. Использование циклов существенно сокращает объем алгоритма.

Различают циклы с наперед известным и наперед неизвестным количеством проходов.

Сначала производится вход в цикл. После этого начинается его выполнение.

Сначала производится вход в цикл. После этого начинается его выполнение.

Структура цикла

Структура заголовка цикла

Внутри заголовка счетчику первоначально присваивается значение i = j. Затем выполняется блоки, образующие тело цикла. Обработка блоков внутри цикла производится по часовой стрелке. В результате после первого выполнения тела цикла управление вновь передается заголовку. Здесь к текущему значению счетчика добавится шаг. Теперь, если новое значение счетчика не вышло за свои пределы (т. е. не стало больше своего конечного значения при положительном шаге или меньше конечного значения – при отрицательном шаге), то снова выполняется тело цикла, вновь после возврата к заголовку к счетчику добавляется шаг. Так цикл будет выполняться до тех пор, пока значение счетчика однажды не выйдет за предписанный предел. Как только такой предел будет преодолен, произойдет выход из цикла и управление будет передано блоку, который следует сразу за циклом.

Вернемся к блок-схеме рис. Заголовок ее цикла представлен блоком 4. Роль счетчика цикла играет переменная i, которая должна в цикле изменяться от 1 до N. Поскольку шаг явно не указан, то по умолчанию он подразумевается равным 1. Тело цикла образуют блоки 5 и 6.

Сразу после входа в цикл переменн

|

|

|

История развития хранилищ для нефти: Первые склады нефти появились в XVII веке. Они представляли собой землянные ямы-амбара глубиной 4…5 м...

Автоматическое растормаживание колес: Тормозные устройства колес предназначены для уменьшения длины пробега и улучшения маневрирования ВС при...

Организация стока поверхностных вод: Наибольшее количество влаги на земном шаре испаряется с поверхности морей и океанов (88‰)...

Таксономические единицы (категории) растений: Каждая система классификации состоит из определённых соподчиненных друг другу...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!