Эмиссия газов от очистных сооружений канализации: В последние годы внимание мирового сообщества сосредоточено на экологических проблемах...

Кормораздатчик мобильный электрифицированный: схема и процесс работы устройства...

Эмиссия газов от очистных сооружений канализации: В последние годы внимание мирового сообщества сосредоточено на экологических проблемах...

Кормораздатчик мобильный электрифицированный: схема и процесс работы устройства...

Топ:

Методика измерений сопротивления растеканию тока анодного заземления: Анодный заземлитель (анод) – проводник, погруженный в электролитическую среду (грунт, раствор электролита) и подключенный к положительному...

Устройство и оснащение процедурного кабинета: Решающая роль в обеспечении правильного лечения пациентов отводится процедурной медсестре...

Определение места расположения распределительного центра: Фирма реализует продукцию на рынках сбыта и имеет постоянных поставщиков в разных регионах. Увеличение объема продаж...

Интересное:

Инженерная защита территорий, зданий и сооружений от опасных геологических процессов: Изучение оползневых явлений, оценка устойчивости склонов и проектирование противооползневых сооружений — актуальнейшие задачи, стоящие перед отечественными...

Аура как энергетическое поле: многослойную ауру человека можно представить себе подобным...

Мероприятия для защиты от морозного пучения грунтов: Инженерная защита от морозного (криогенного) пучения грунтов необходима для легких малоэтажных зданий и других сооружений...

Дисциплины:

|

из

5.00

|

Заказать работу |

|

|

|

|

Применение для двухфакторной аутентификации пользователей внешних носителей информации (смарт-карт и USB-токенов) позволяет заметно повысить защищенность системы. В отличие от паролей, владелец быстро узнает о краже внешнего носителя информации и может сразу принять необходимые меры для предотвращения ее негативных последствий.

Аутентификацию на основе смарт-карт и USB-токенов сложнее обойти, так как используется уникальный физический объект, которым должен обладать человек, чтобы войти в систему. Двухфакторная аутентификация на основе смарт-карт и USB-токенов намного надежнее аутентификации с применением многоразовых паролей.

В отличие от простой аутентификации, когда пользователю предоставляется доступ к системе после введения своих имени и пароля, двухфакторная аутентификация имеет другой порядок: взамен пароля пользователь должен предъявить физический носитель – смарт-карту или токен, содержащий сертификат и секретный ключ пользователя. При этом пользователь должен предъявить не только данный носитель секретного ключа, но и ввести PIN-код доступа к носителю, причем ни секретный ключ, ни PIN-код ни в каком виде по корпоративной сети не передаются. Отсутствие передачи секретного ключа и PIN-кода через сеть значительно повышает безопасность процесса аутентификации.

Идентификаторы iButton

Идентификатор iButton относится к классу электронных контактных идентификаторов. В общем виде идентификатор iButton представляет собой микросхему (чип), вмонтированную в герметичный стальной корпус. Питание микросхемы (чипа) обеспечивает миниатюрная литиевая батарейка. Корпус отдаленно напоминает батарейку для наручных часов (рис. 5.4) и имеет диаметр 17,35 мм при высоте 5,89 мм (корпус F5) или 3,1 мм (корпус F3).

|

|

Корпус обеспечивает высокую степень защищенности идентификатора от воздействия агрессивных сред, пыли, влаги, внешних электромагнитных полей, механических ударов и т.п. Идентификатор легко крепится на носителе (карточке, брелоке).

Рис. 5.4. Идентификатор iButton

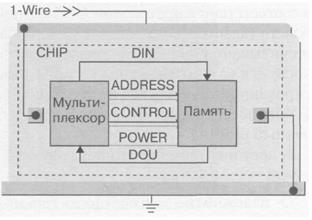

Основу чипа составляют мультиплексор и память (рис. 5.5). Память идентификаторов iButton состоит из следующих компонентов:

· ПЗУ;

· энергонезависимая NV (nonvolatile) оперативная память NV RAM;

· сверхоперативная SM (scratchpad memory), или блокнотная, память.

Рис. 5.5. Структура iButton

В ПЗУ хранится 64-разрядный код, состоящий из 48-разрядного уникального серийного номера (идентификационного признака), восьмиразрядного кода типа идентификатора и восьмиразрядной контрольной суммы.

Память NV RAM может быть использована для хранения как общедоступной, так и конфиденциальной информации (криптографических ключей, паролей доступа и других данных).

Память SM является буферной и выполняет функции блокнотной памяти. Существует несколько модификаций идентификаторов iButton семейства DS199X, которые различаются емкостью памяти и функциональными возможностями.

Помимо этого некоторые типы идентификаторов содержат дополнительные компоненты. Например, в идентификаторе DS1963S имеется микроконтроллер, предназначенный для вычисления в соответствии со стандартом хэш-функции SHA-1 160-разрядного кода аутентификации сообщений и генерации ключей доступа для страниц памяти, а в корпус идентификатора DS1994L встроены часы реального времени.

Обмен информацией между идентификатором и компьютером происходит в соответствии с протоколом 1-Wire с помощью разнообразных считывающих устройств (адаптеров последовательного, параллельного и USB-портов). Для записи и считывания данных из идентификатора нужно, чтобы корпус iButton соприкоснулся со считывающим устройством. Время контакта – не более 5 мс, гарантированное количество контактов составляет несколько миллионов. Интерфейс 1-Wire обеспечивает обмен информацией на скоростях 16 или 142 Кбит/с (ускоренный режим).

|

|

К достоинствам идентификаторов на базе электронных ключей iButton относятся:

· надежность, долговечность (время хранения информации в памяти идентификатора составляет не менее 10 лет);

· высокая степень механической и электромагнитной защищенности;

· малые размеры;

· относительно невысокая стоимость.

Недостатком этого устройства является зависимость его срабатывания от точности соприкосновения идентификатора и считывателя, осуществляемого вручную.

Применение смарт-карт

Смарт-карта – это пластиковая карта со встроенным микропроцессором, выполняющим функции контроля доступа к памяти смарт-карты и производящим также ряд специфических функций. Важная особенность смарт-карты состоит в том, что она осуществляет не только хранение, но и обработку содержащейся информации. Содержимое микросхемы смарт-карты надежно защищено от постороннего доступа. Это является одним из главных достоинств смарт-карты. Смарт-карты можно классифицировать по следующим признакам:

· тип микросхемы;

· способ считывания информации с карты;

· соответствие стандартам;

· область применения.

В зависимости от встроенной микросхемы все смарт-карты делятся на два основных типа: карты с памятью и микропроцессорные карты.

Карты с памятью предназначены для хранения информации. Память на таких типах карт может быть свободной для доступа или содержать логику контроля доступа к памяти карты для ограничения операций чтения и записи данных. Карты памяти могут защищаться PIN-кодом.

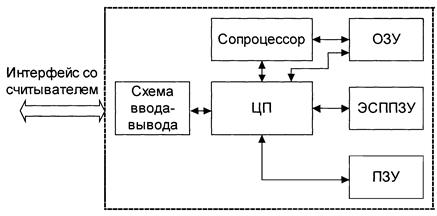

Микропроцессорные карты используются в задачах, требующих сложной обработки информации. Микропроцессорная карта содержит микроконтроллер, центральный процессор которого соединен с сопроцессором, оперативным запоминающим устройством ОЗУ, постоянным запоминающим устройством ПЗУ и электрически стираемым программируемым ПЗУ - ЭСППЗУ (рис. 5.6).

Рис. 5.6. Блок-схема микроконтроллера,

встраиваемого в микропроцессорную смарт-карту

В состав микроконтроллера для смарт-карты входят:

· центральный микропроцессор с тактовой частотой до 10 МГц;

· оперативное ЗУ (RAM). Это память для временного хранения данных, например результатов вычислений, произведенных микропроцессором. Емкость этой памяти составляет несколько килобайтов. Данные, хранимые в ОЗУ, при отключении напряжения питания теряются;

|

|

· постоянное ЗУ (ROM). В ПЗУ записывается набор программ, являющийся операционной системой смарт-карты. Емкость ПЗУ может составлять десятки килобайтов;

· электрически стираемое программируемое постоянное запоминающее устройство ЭСППЗУ (EEPROM). Информация в это ЗУ может быть многократно перезаписана и считана. Емкость памяти составляет десятки и сотни килобайтов. В этой памяти хранятся пользовательские данные, которые могут считываться, записываться и модифицироваться, и конфиденциальные данные (например, криптографические ключи), недоступные для прикладных программ. Данные в ЭСППЗУ при отключении питания не теряются;

· схема ввода/вывода (I/O). Предназначена для обмена данными с внешними устройствами;

· система безопасности (Security features). Встроенная система безопасности для защиты данных, хранящихся и обрабатываемых в смарт-карте; может быть выполнена в виде специализированного сопроцессора.

На этот сопроцессор возлагается реализация различных процедур, необходимых для повышения защищенности СИА, в том числе:

· генерация криптографических ключей;

· реализация криптографических алгоритмов (ГОСТ 28147-89, DES, 3-DES, RSA, SHA-1);

· выполнение операций с электронной цифровой подписью (генерация и проверка);

· выполнение операций с PIN-кодом и др.

В ПЗУ записан специальный набор программ, называемый операционной системой карты COS (Card Operation System). Информация в ПЗУ записывается на этапе производства смарт-карты. Операционная система поддерживает файловую систему, базирующуюся в ЭСППЗУ и обеспечивающую регламентацию доступа к данным. При этом часть данных может быть доступна только внутренним программам карты. Чтение и запись в сегмент памяти ЭСППЗУ контролируется операционной системой.

Микропроцессорные смарт-карты являются очень гибким средством. В современных смарт-карточных системах возможна интеграция в одной карте различных приложений. Программы конкретных приложений не загружаются в ЭСППЗУ до окончания изготовления карты и могут быть инициированы через операционную систему. Опция программирования микропроцессорных карт способствует быстрой адаптации к новым приложениям.

|

|

Микропроцессорные смарт-карты осуществляют защиту хранящейся на карте информации при ее передаче, чтении и записи.

Существует разновидность микропроцессорных смарт-карт – карты с криптографической логикой. Эти карты используются в системах защиты информации для принятия непосредственного участия в процессе шифрования данных или выработки криптографических ключей, электронных цифровых подписей и другой информации, необходимой для работы системы.

По способу считывания информации с карты различают следующие типы смарт-карт:

· контактные;

· бесконтактные;

· со сдвоенным интерфейсом.

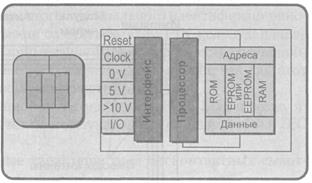

Контактная смарт-карта состоит из трех частей: чипа с интегральной схемой (микроконтроллера карты); пластиковой основы и контактной области. В контактной области располагается 6 или 8 контактов (рис. 5.7). Размеры пластиковой основы карты и позиции контактов определены Международной организацией по стандартизации и соответствуют стандарту ISO-7816.

Контактные смарт-карты взаимодействуют со считывателем посредством физического соприкосновения своих металлических контактов с контактами считывателя. При этом смарт-карта получает от считывателя через контактные поверхности энергию питания и тактовые импульсы и передает считывателю после проведения аутентификации пользователя и терминала запрашиваемую информацию. Передача данных между считывателем и картой происходит через двунаправленный последовательный интерфейс (I/O-порт). Данный метод считывания реализуется достаточно просто, но при частом использовании повышается износ контактов карты. Недостатком смарт-карт с контактами является уязвимость контактов к износу, коррозии и загрязнению. Используемые считыватели сравнительно дороги и имеют тенденцию к неправильному срабатыванию. Кроме того, считыватели доступные для всех (например, в телефонных аппаратах), не могут быть защищены от вандализма.

Рис. 5.7. Контактная микропроцессорная смарт-карта

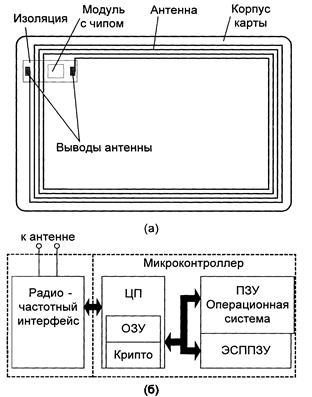

Бесконтактные смарт-карты в отличие от контактных смарт-карт дополнительно имеют радиочастотный модуль со встроенной антенной, необходимой для связи со считывателем и питания микросхемы. Такие карты реализуют технологию радиочастотной идентификации RFID (Radio Frequency IDentification).

В состав бесконтактной смарт-карты входят встроенные в корпус индуктивная антенна и чип с интегральной схемой. Для лучшей механической защиты чип с интегральной схемой помещается в миниатюрный модуль, который подключается к концам антенны. На рис. 5.8 показаны конструктивные элементы микропроцессорной смарт-карты с бесконтактным интерфейсом и архитектура ее интегральной схемы (чипа). Встроенная интегральная схема состоит из двух частей – бесконтактного радиочастотного (РЧ) интерфейса и микроконтроллера. Схема РЧ интерфейса соединяется с выводами антенны смарт-карты и использует переменное электромагнитное поле, излучаемое считывателем, для получения энергии питания для смарт-карты и обмена данными между картой и считывателем.

|

|

Считыватель генерирует электромагнитное излучение определенной частоты, и при внесении карты в зону действия считывателя это излучение через встроенную в карту антенну и РЧ интерфейс обеспечивает электропитание для микросхемы карты. Получив необходимую энергию для работы, карта пересылает на считыватель свой идентификационный номер с помощью электромагнитных импульсов определенной формы и частоты.

Бесконтактные смарт-карты срабатывают на расстоянии от 10 см до 1 м от считывателя в зависимости от его рабочей частоты и не требуют четкого позиционирования, что обеспечивает их устойчивую работу и удобство использования, высокую пропускную способность. Для срабатывания бесконтактной карты ее достаточно просто поднести к считывателю.

Рис. 5.8. Микропроцессорная смарт-карта с бесконтактным интерфейсом:

а) конструктивные элементы бесконтактной смарт-карты;

б) архитектура интегральной схемы (чипа) бесконтактной смарт-карты

Для повышения уровня защищенности может использоваться персональный идентификационный код PIN (Personal Identification Number), известный только законному владельцу карты. Для набора этого персонального идентификационного кода (PIN-кода) устанавливают вместе со считывателем PIN-кодовую панель (клавиатуру). Следует отметить, что применение PIN-кода в качестве основного идентификатора в системах контроля доступа не рекомендуется, так как этот метод характеризуется низким уровнем секретности.

Бесконтактные смарт-карты функционируют на частоте 13,56 МГц и разделяются на два класса, которые базируются на международных стандартах ISO/IEC 14443 и ISO/IEC 15693.

В табл. 5.1 представлены основные характеристики бесконтактных смарт-карт.

Для использования смарт-карт в компьютерных системах необходимо считывающее устройство (или считыватель) смарт-карт. Устройства чтения смарт-карт могут подключаться к компьютеру посредством последовательного порта, слота PCMCIA или USB.

Смарт-карты осуществляют хранение сертификатов пользователей и ключевого материала в самом устройстве, поэтому секретный ключ пользователя не попадает во враждебную внешнюю среду. Для проведения успешной аутентификации требуется вставить смарт-карту в считывающее устройство и ввести пароль (PIN-код). Операционная система считывает идентификатор пользователя и соответствующий ему ключ.

Таблица 5.1. Характеристики бесконтактных смарт-карт

| Характеристика | Смарт-карта, стандарт ISO/IEC 14443 | Смарт-карта, стандарт ISO/IEC 15694 |

| Частота радиоканала, МГц | 13,56 | 13,56 |

| Дистанция чтения | До 10 см | До 1 м |

| Встроенные типы чипов | Микросхема памяти, микросхема с «жесткой» логикой, процессор | Микросхема памяти, микросхема с «жесткой» логикой |

| Функции памяти | Чтение/запись | Чтение/запись |

| Емкость памяти | 64 байт - 64 Кб | 256 байт - 2 Кб |

| Алгоритмы шифрования и аутентификации | Технология MIFARE, DES, 3-DES, AES, RSA, ЕСС | DES, 3-DES |

| Механизм антиколлизии | Есть | Есть |

Для хранения и применения закрытого ключа используются разные подходы. Наиболее простой из них – использование устройства аутентификации в качестве защищенного носителя аутентификационной информации: при необходимости карта экспортирует закрытый ключ и криптографические операции осуществляются на рабочей станции. Этот подход является не самым совершенным с точки зрения безопасности, но зато он относительно легко реализуем и предъявляет невысокие требования к устройству аутентификации.

Два других подхода более безопасны, поскольку предполагают выполнение устройством аутентификации криптографических операций.

При первом подходе пользователь генерирует ключи на рабочей станции и сохраняет их в памяти устройства. При втором подходе пользователь генерирует ключи при помощи устройства. В обоих случаях после того, как закрытый ключ сохранен, его нельзя извлечь из устройства и получить любым другим способом.

Генерация ключевой пары вне устройства. В этом случае пользователь может сделать резервную копию закрытого ключа. Если устройство выйдет из строя, будет потеряно, повреждено или уничтожено, пользователь сможет сохранить тот же закрытый ключ в памяти нового устройства. Это необходимо, если пользователю требуется расшифровать какие-либо данные или сообщения, зашифрованные с помощью соответствующего открытого ключа. Однако при этом закрытый ключ пользователя подвергается риску быть похищенным, что означает его компрометацию.

Генерация ключевой пары с помощью устройства. При этом закрытый ключ не появляется в открытом виде и нет риска его похищения. Единственный способ использования закрытого ключа – это обладание устройством аутентификации. Являясь наиболее безопасным, это решение выдвигает высокие требования к возможностям самого устройства: оно должно обладать функциональностью генерации ключей и осуществления криптографических преобразований. Это решение также предполагает, что закрытый ключ не может быть восстановлен в случае выхода устройства из строя.

Интеллектуальные смарт-карты способны самостоятельно проверять правильность пароля на доступ к ключевой информации. При аутентификации пользователя с использованием интеллектуальной карты проверку пароля на доступ к карте может производить не операционная система, а сама карта. Интеллектуальная карта может быть запрограммирована на стирание хранимой информации после превышения максимально допустимого количества неправильных попыток ввода пароля, что не позволяет подбирать пароль без частого копирования карты, а это весьма дорого.

Недостатком смарт-карт является низкая мобильность, поскольку для работы с ними требуется считывающее устройство.

Применение USB-токенов

USB-токены являются преемниками контактных смарт-карт. Структуры и функциональность USB-токенов и смарт-карт практически идентичны. В состав USB-токенов могут входить:

· микропроцессор – управление и обработка данных;

· криптографический процессор – реализация алгоритмов ГОСТ 28147-89, DES, 3-DES, RSA, DSA, MD5, SHA-1 и других криптографических преобразований;

· USB-контроллер – обеспечение интерфейса с USB-портом компьютера;

· оперативная память (RAM) – хранение изменяемых данных;

· защищенная память (EEPROM) – хранение ключей шифрования, паролей, сертификатов и других важных данных;

· постоянная память (ROM) – хранение команд и констант.

Конструктивно USB-ключи выпускаются в виде брелоков (рис. 5.9), которые легко размещаются на связке с обычными ключами. Каждый идентификатор имеет прошиваемый при изготовлении собственный уникальный 32/64-разрядный серийный номер.

Рис. 5.9. Идентификатор eToken R2

USB-токены со встроенным чипом обладают всеми преимуществами смарт-карт, связанными с безопасным хранением конфиденциальных сведений и осуществлением криптографических операций прямо внутри токена, но лишены их основного недостатка, то есть не требуют дорогостоящего аппаратного считывателя. USB-токен подключается к USB-порту непосредственно или с помощью соединительного кабеля.

Процесс двухфакторной аутентификации с применением USB-токенов проходит в два этапа: пользователь подключает устройство к компьютеру и вводит PIN-код.

Поддержка спецификаций PC/SC позволяет переходить от смарт-карт к USB-ключам и встраивать их как в существующие приложения, так и в новые.

В табл. 5.2 представлены некоторые характеристики USB-токенов.

Многофункциональность токенов обеспечивает широкие возможности их применения – от строгой аутентификации и организации безопасного локального или удаленного входа в вычислительную сеть до построения на основе токенов систем юридически важного электронного документооборота, шифрования файлов, организации защищенных каналов передачи данных, управления правами пользователя, осуществления безопасных транзакций и др.

Достоинствами USB-токенов являются малые размеры и удобство хранения, отсутствие аппаратного считывателя, простота подсоединения к USB-порту, высокая мобильность. Слабым местом USB-токенов является ограниченный ресурс их USB-разъемов. Например, для идентификаторов семейства eToken гарантированное число подключений составляет 5000 раз. К недостаткам можно также отнести относительно высокую стоимость и слабую механическую защищенность брелока.

Таблица 5.2. Характеристики USB-токенов

| Изделие | Емкость памяти, Кб | Разрядность серийного номера | Алгоритмы шифрования |

| iKey 20xx | 8/32 | DES (режимы ЕСВ и СВС), 3-DES, RC2, RC4, RC5, MD5, RSA- 1024/2048 | |

| eToken R2 | 16/32/64 | DESХ(ключ 120бит), MD5 | |

| eToken PRO | 16/32 | RSA/1024, DES, 3-DES, SHA-1 | |

| ePass1000 | 8/32 | MD5, MD5-HMAC | |

| ePass2000 | 16/32 | RSA, DES, 3-DES, DSA, MD5, SHA-1 | |

| ruToken | 8/16/32/64/128 | ГОСТ 281 47-89, RSA, DES, 3-DES, RC2, RC4, MD4, MD5, SHA-1 |

|

|

|

Историки об Елизавете Петровне: Елизавета попала между двумя встречными культурными течениями, воспитывалась среди новых европейских веяний и преданий...

Адаптации растений и животных к жизни в горах: Большое значение для жизни организмов в горах имеют степень расчленения, крутизна и экспозиционные различия склонов...

История развития пистолетов-пулеметов: Предпосылкой для возникновения пистолетов-пулеметов послужила давняя тенденция тяготения винтовок...

Опора деревянной одностоечной и способы укрепление угловых опор: Опоры ВЛ - конструкции, предназначенные для поддерживания проводов на необходимой высоте над землей, водой...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!