Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

Индивидуальные очистные сооружения: К классу индивидуальных очистных сооружений относят сооружения, пропускная способность которых...

Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

Индивидуальные очистные сооружения: К классу индивидуальных очистных сооружений относят сооружения, пропускная способность которых...

Топ:

Определение места расположения распределительного центра: Фирма реализует продукцию на рынках сбыта и имеет постоянных поставщиков в разных регионах. Увеличение объема продаж...

История развития методов оптимизации: теорема Куна-Таккера, метод Лагранжа, роль выпуклости в оптимизации...

Интересное:

Берегоукрепление оползневых склонов: На прибрежных склонах основной причиной развития оползневых процессов является подмыв водами рек естественных склонов...

Искусственное повышение поверхности территории: Варианты искусственного повышения поверхности территории необходимо выбирать на основе анализа следующих характеристик защищаемой территории...

Финансовый рынок и его значение в управлении денежными потоками на современном этапе: любому предприятию для расширения производства и увеличения прибыли нужны...

Дисциплины:

|

из

5.00

|

Заказать работу |

|

|

|

|

ИНДИВИДУАЛЬНЫЙПРОЕКТ

по дисциплине «Информатика»

Шифрование с использованием закрытого ключа

Обучающийся группы Со-ЗИ912 Курносова Е.Н.

Преподаватель Алфимова М.Н.

КУРСК-2020

Содержание

Введение. 2

1. Криптография с древнейших времен и до наших дней. 5

1.1. Основные понятия криптографии. 5

1.2. История развития криптографии. 8

1.3.Закрытый ключ. 12

1.4.Примеры использования закрытого ключа. 12

1.5. Ключевые носители. 13

1.6. Генерация закрытого ключа. 13

1.7. Преимущества использования смарт-карты.. 13

1.8. Научная основа шифрования с закрытым ключом. 14

2. Шифрование с закрытым ключом в нашей жизни. 16

2.1. Социальные сети и шифрование с закрытым ключом. 16

2.2.Шифрование с закрытым ключом на Интернет сайтах. 16

2.3.Принцип работы закрытого ключа в Веб-сайтах. 16

3. Методы шифрования с закрытым ключом. 19

3.1. Методы шифрования с закрытым ключом. 19

3.2. Методы замены.. 20

3.3. Пропорциональные шифры.. 25

3.4.Методы гаммирования. 27

Ключевые термины.. 31

Заключение. 33

Список использованных источников. 34

Приложение. 36

Введение

Каждый из нас знает такое слово как «шифрование». Шифрование входит в состав криптографии. Криптографии уже более 4-х тысяч лет. Она появилась впервые в Древнем Египте. Имеются свидетельства, что криптография как техника защиты текста возникла вместе с письменностью, и способы тайного письма были известны уже древним цивилизациям Индии, Египта и Месопотамии.

В древнеиндийских текстах среди 64 искусств названы способы изменения текста, некоторые из них можно отнести к криптографическим. Сегодня, в век цифровых технологий, каждый из нас сталкивается с шифрованием, даже не замечая этого.

|

|

Мы ежедневно пользуемся разными Интернет-ресурсами, которые зашифровывают данные для того, чтобы избежать получения этих данных третьими лицами. Набирая текст в поисковой строке, поисковик шифрует доступные ему данные. В наш век очень ценна информация. Вряд ли Вы хотите, чтобы Ваше сообщение прочитал кто-то другой, а не получатель.

Многие передают в сообщениях очень много конфиденциальной и ценной информации. Как раз, чтобы эта информация не попала злоумышленнику, большинство сервисов обмена сообщений поддерживают шифрование. А самое безопасное — шифрование с закрытым ключом. Было издано много технической литературы на эту тему, а также много материалов в Интернете.

Актуальность работы: В настоящее время безопасность данных является критической задачей во многих отраслях, а потому заинтересованность информационного сообщества в более стойких к взлому, а также более быстрых в своей работе алгоритмах может и будет проявляться как сейчас, так и в дальнейшем.

Цель работы: проанализировать существующие алгоритмы шифрования данных и узнать эффективный алгоритм криптоанализа.

Задачи работы:

- Раскрыть тему шифрования с закрытым ключом;

- Раскрыть принципы работы области применения;

- Изучить анализ существующих криптографических элементов.

Методы: анализ литературы, изучение и обобщение отечественной и зарубежной практики по изучаемому вопросу, теоретический анализ и синтез известных экспериментов, конкретизация, обобщение, отбор и интерпретация необходимой информации.

Криптография с древнейших времен и до наших дней

Основные понятия криптографии

Криптография – это греческое слово, обозначающее в переводе «тайнопись». В общем смысле, криптография – это наука, которая изучает математические методы преобразования информации [1]. Наряду с понятием криптография часто используют термины «криптоанализ» и «криптология». Криптоанализ – это наука о способах вскрытия шифров, в то время как криптология используется для обозначения всей области секретной связи.

|

|

Криптографические алгоритмы широко применяются в современном обществе для хранения и обработки паролей пользователей в сети, при передаче бухгалтерских отчетов через удаленные каналы связи, в случаях обслуживания банковских пластиковых карт и т.п [1].

Все задачи, которые решаются с помощью криптографии существенно зависят от уровня развития техники и технологии, от применяемых средств связи и способов передачи информации [1]. Кроме этого, криптография использует достижения фундаментальных наук, и прежде всего, математики.

Для рассмотрения примеров методов шифрования необходимо ввести основные понятия криптографии. Исходное сообщение, которое требуется защитить при передаче по каналам связи, обычно называют открытым текстом или сообщением. Совокупность заранее оговоренных способов преобразования открытого сообщения с целью его защиты называют шифром. Сообщение, полученное после преобразования с использованием любого шифра, называется шифрованным сообщением (закрытым текстом, криптограммой). Процесс преобразования открытого текста в шифрованное сообщение называется шифрованием.

Шифрование – это способ защит информации ценного характера от организованной преступности. Несмотря на то, что шифрование изначально должно было использоваться только в военных целях, в информационном обществе оно стало одним из главных способов обеспечения безопасности доступа к ресурсам, электронным платежам, деловой переписке и т.п [1].

Обратный процесс, заключающийся в процессе преобразования закрытого текста в исходное сообщение, называется расшифрованием.

Осуществить процессы шифрования и расшифрования сообщений можно только с использованием специальной информации, которая называется ключом [1].

В криптоанализе как науке о методах и способах вскрытия шифров основными понятиями являются стойкость шифра и атака на шифр.

Стойкость шифра – это характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа.

Атака на шифр – это попытка вскрытия шифра какими-либо методами. Вскрытием (взламыванием) шифра является процесс получения защищаемой информации из шифрованного сообщения без знания примененного шифра. «Любой шифр может быть вскрыт, если только в этом есть настоятельная необходимость и информация, которую предполагается получить, стоит затраченных средств, усилий и времени…» – Норберт Винер [1].

|

|

Получение строгих доказуемых оценок стойкости для каждого конкретного шифра – проблема нерешенная. Это объясняется тем, что до сих пор нет необходимых для решения такой проблемы математических результатов. Поэтому стойкость конкретного шифра оценивается только путем всевозможных попыток его вскрытия и зависит от квалификации криптоаналитиков, атакующих шифр. Такая процедура называется проверкой стойкости шифра.

Задачей криптоаналитика является получение открытого текста и ключа на основе анализа шифротекста [1].

Обычно считается, что противник, то есть человек или организация, стремящаяся вскрыть какой-то текст, знает шифр и имеет возможности для его предварительного изучения. Противник также знает некоторые характеристики открытых текстов, например, общую тематику сообщений. Можно выделить несколько возможностей для противника:

− противник может перехватить все шифрованные сообщения, но не имеет соответствующих им открытых текстов;

− противник может перехватить все шифрованные сообщения и добывать соответствующие им открытые тексты;

− противник имеет доступ к шифру, но не к ключам, поэтому может шифровать и дешифровать любую информацию.

Кроме перехвата и вскрытия шифра противник может пытаться получить защищаемую информацию многими другими способами. Например, известен агентурный метод, когда противник каким-либо путем склоняет одного из законных пользователей к сотрудничеству и с помощью этого агента получает доступ к защищаемой информации. В такой ситуации криптография бессильна. Также противник может пытаться не получить, а уничтожить или модифицировать информацию в процессе ее передачи. Для защиты от таких угроз разрабатываются свои специфические методы. Таким образом, передаваемая информация может защищаться различными способами [2].

|

|

Основная классификация криптографических методов делит их на две большие части:

− методы шифрования с закрытым ключом (симметричное шифрование);

− методы шифрования с открытым ключом (асимметричное шифрование). При шифровании с закрытым ключом используется один и тот же ключ как для шифрования, так и для расшифрования сообщения, который обе стороны стараются хранить в секрете от противника.

В зависимости от характера воздействий, производимых над данными, алгоритмы делятся на следующие виды:

− перестановочные, в которых блоки информации (биты, байты и т.п.) не изменяются сами по себе, но изменяется их порядок следования, что делает информацию недоступной стороннему наблюдателю;

− подстановочные, в которых изменяются по определенным правилам непосредственно блоки информации.

В зависимости от размера блока информации криптоалгоритмы могут делиться на следующие группы:

− потоковые шифры, в которых единицей шифрования является один бит. Результат кодирования в таких шифрах не зависит от прошедшего ранее входного потока. Схема применяется в системах передачи потоков информации, то есть в тех случаях, когда передача информации начинается и заканчивается в произвольные моменты времени и может случайно прерываться;

− блочные шифры, в которых единицей шифрования является блок байтов. Результат шифрования в этом случае зависит от всех исходных байтов блока. Схема применяется при пакетной передаче информации [2].

Закрытый ключ

Закрытый ключ — сохраняемый в тайне компонент ключевой пары, применяющейся в асимметричных шифрах, то есть таких шифрах, в которых для прямого и обратного преобразований используются разные ключи. В отличие от закрытого ключа, другой компонент ключевой пары — открытый ключ, как правило, не хранится в тайне, а защищается от подделки и публикуется[3].

Примеры использования закрытого ключа

Существует несколько методов использования закрытого ключа. Один из них — электронная подпись. При которой закрытый ключ применяется при вычислении электронной цифровой подписи (ЭП). При проверке ЭП применяется открытый ключ, соответствующий использованному при вычислении ЭЦП закрытому ключу. При условии использования стойкого алгоритма цифровой подписи без обладания закрытым ключом нельзя подделать цифровую подпись. Второй — шифрование сообщений. При использовании этого метода применяется открытый ключ, соответствующий закрытому ключу получателя шифрограммы. При расшифровке сообщения получатель использует свой закрытый ключ. Если применяется стойкий асимметричный шифр, без обладания закрытым ключом нельзя прочесть шифрограмму.

|

|

Ключевые носители

Сохранение закрытого ключа в тайне — важнейшее условие его безопасного использования. Наилучшим способом хранения электронного закрытого ключа является использование носителя, с которого закрытый ключ невозможно скопировать. К таким носителям относятся смарт-карты и их аналоги, а также устройства HardwareSecurityModule (HSM).

Генерация закрытого ключа

Генерация ключа – процесс создания уникального набора мета-данных. Подбирается он случайным образом, сам процесс требует от пользователя выполнения хаотичных действий с мышью (или тачпадом). Помимо применения надёжных шифров и ключевых носителей, важным условием обеспечения безопасности при использовании закрытого ключа является его непредсказуемость, которая достигается путём использования качественных датчиков случайных чисел. Как правило, смарт-карты и HSM содержат в себе качественные датчики случайных чисел и механизмы, позволяющие осуществлять асимметричные криптографические преобразования. Благодаря этому закрытый ключ может генерироваться и использоваться только внутри смарт-карты или HSM [3].

1.7. Преимущества использования смарт-карты

Преимуществом использования таких аппаратных средств, как смарт-карты и HSM, для генерации и применения закрытого ключа является то, что при условии надёжности этих средств и неприменения высоко-технологического аппаратного взлома обеспечивается 100%-ная гарантия сохранения закрытого ключа в тайне. Недостатком же является то, что утрата или поломка смарт-карты или HSM ведёт к безвозвратной потере закрытого ключа и невозможности расшифровать сообщения, зашифрованные с использованием открытого ключа, соответствующего утраченному закрытому ключу.

Методы замены

Методы шифрования заменой (подстановкой) основаны на том, что символы исходного текста, обычно разделенные на блоки и записанные в одном алфавите, заменяются одним или несколькими символами другого алфавита в соответствии с принятым правилом преобразования.

Одноалфавитная замена

Одним из важных подклассов методов замены являются одноалфавитные (или моноалфавитные) подстановки, в которых устанавливается однозначное соответствие между каждым знаком ai исходного алфавита сообщений A и соответствующим знаком ei зашифрованного текста E. Одноалфавитная подстановка иногда называется также простой заменой, так как является самым простым шифром замены.

Примером одноалфавитной замены является шифр Цезаря, рассмотренный ранее. В рассмотренном примере первая строка является исходным алфавитом, вторая (с циклическим сдвигом на k влево) – векторомзамен.

В общем случае при одноалфавитной подстановке происходит однозначная замена исходных символов их эквивалентами из вектора замен (или таблицы замен). При таком методе шифрования ключом является используемая таблица замен [4, c. 260 - 289].

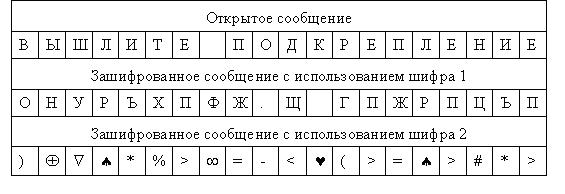

Подстановка может быть задана с помощью таблицы, например, как показано на рисунке 3.2

Рисунок3.2–Пример таблицы замен для двух шифров

Рисунок3.2–Пример таблицы замен для двух шифров

В таблице на рисунке 3.2на самом деле объединены сразу две таблицы. Одна (шифр 1) определяет замену русских букв исходного текста на другие русские буквы, а вторая (шифр 2) – замену букв на специальные символы. Исходным алфавитом для обоих шифров будут заглавные русские буквы (за исключением букв "Ё" и "Й"), пробел и точка.

Зашифрованное сообщение с использованием любого шифра моноалфавитной подстановки получается следующим образом. Берется очередной знак из исходного сообщения. Определяется его позиция в столбце "Откр. текст" таблицы замен. В зашифрованное сообщение вставляется шифрованный символ из этой же строки таблицы замен.

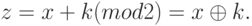

Попробуем зашифровать сообщение "ВЫШЛИТЕ ПОДКРЕПЛЕНИЕ" c использованием этих двух шифров рисунке 3.3 Для этого берем первую букву исходного сообщения "В". В таблице на рисунке 3.2 в столбце "Шифр 1" находим для буквы "В" заменяемый символ. Это будет буква "О". Записываем букву "О" под буквой "В". Затем рассматриваем второй символ исходного сообщения – букву "Ы". Находим эту букву в столбце "Откр. текст" и из столбца "Шифр 1" берем букву, стоящую на той же строке, что и буква "Ы". Таким образом получаем второй символ зашифрованного сообщения – букву "Н". Продолжая действовать аналогично, зашифровываем все исходное сообщение.

Рисунок 3.3 – Пример шифрования сообщения

Рисунок 3.3 – Пример шифрования сообщения

Пример шифрования методом прямой замены

Полученный таким образом текст имеет сравнительно низкий уровень защиты, так как исходный и зашифрованный тексты имеют одинаковые статистические закономерности. При этом не имеет значения, какие символы использованы для замены – перемешанные символы исходного алфавита или таинственно выглядящие знаки.

Зашифрованное сообщение может быть вскрыто путем так называемого частотного криптоанализа. Для этого могут быть использованы некоторые статистические данные языка, на котором написано сообщение.

Известно, что в текстах на русском языке наиболее часто встречаются символы О, И. Немного реже встречаются буквы Е, А. Из согласных самые частые символы Т, Н, Р, С. В распоряжении криптоаналитиков имеются специальные таблицы частот встречаемости символов для текстов разных типов – научных, художественных и т.д.

Криптоаналитик внимательно изучает полученную криптограмму, подсчитывая при этом, какие символы сколько раз встретились. Вначале наиболее часто встречаемые знаки зашифрованного сообщения заменяются, например, буквами О. Далее производится попытка определить места для букв И, Е, А. Затем подставляются наиболее часто встречаемые согласные. На каждом этапе оценивается возможность "сочетания" тех или иных букв. Например, в русских словах трудно найти четыре подряд гласные буквы, слова в русском языке не начинаются с буквы Ы и т.д. На самом деле для каждого естественного языка (русского, английского и т.д.) существует множество закономерностей, которые помогают раскрыть специалисту зашифрованные противником сообщения [5, с. 329-400].

Возможность однозначного криптоанализа напрямую зависит от длины перехваченного сообщения. Посмотрим, с чем это связано. Пусть, например, в руки криптоаналитиков попало зашифрованное с помощью некоторого шифра одноалфавитной замены сообщение:ТНФЖ.ИПЩЪРЪ

Это сообщение состоит из 11 символов. Пусть известно, что эти символы составляют целое сообщение, а не фрагмент более крупного текста. В этом случае наше зашифрованное сообщение состоит из одного или нескольких целых слов. В зашифрованном сообщении символ Ъ встречается 2 раза. Предположим, что в открытом тексте на месте зашифрованного знака Ъ стоит гласная О, А, И или Е. Подставим на место Ъ эти буквы и оценим возможность дальнейшего криптоанализа (таблица 3.4).

Таблица 3.4 – Варианты первого этапа криптоанализа

| Зашифрованное сообщение ТНФЖ.ИПЩЪРЪ |

| После замены Ъ на О О О |

| После замены Ъ на А А А |

| После замены Ъ на И И И |

| После замены Ъ на Е Е Е |

Все приведенные варианты замены могут встретиться на практике. Попробуем подобрать какие-нибудь варианты сообщений, учитывая, что в криптограмме остальные символы встречаются по одному разу (таблица 3.5).

Таблица 3.5 – Варианты второго этапа криптоанализа

| Зашифрованное сообщение ТНФЖ.ИПЩЪРЪ |

| Варианты подобранных дешифрованных сообщений |

| ЖДИ СУМРАКА |

| ДЖОНА УБИЛИ |

| ВСЕХ ПОБЕДИЛИ |

| МЫ ПОБЕДИЛИ |

Кроме представленных (на таблице3.5) сообщений можно подобрать еще большое количество подходящих фраз. Таким образом, если нам ничего не известно заранее о содержании перехваченного сообщения малой длины, дешифровать его однозначно не получится.

Если же в руки криптоаналитиков попадает достаточно длинное сообщение, зашифрованное методом простой замены, его обычно удается успешно дешифровать. На помощь специалистам по вскрытию криптограмм приходят статистические закономерности языка. Чем длиннее зашифрованное сообщение, тем больше вероятность его однозначного дешифрования.

Пропорциональные шифры

К одноалфавитным методам подстановки относятся пропорциональные или монофонические шифры, в которых уравнивается частота появления зашифрованных знаков для защиты от раскрытия с помощью частотного анализа.Для знаков, встречающихся часто, используется относительно большое число возможных эквивалентов. Для менее используемых исходных знаков может оказаться достаточным одного или двух эквивалентов. При шифровании замена для символа открытого текста выбирается либо случайным, либо определенным образом (например, по порядку) [2].

При использовании пропорционального шифра в качестве замены символам обычно выбираются числа. Например, поставим в соответствие буквам русского языка трехзначные числа, как указано на таблице6.

Таблица 3.6 – Таблица замен для пропорционального шифра

| Символ | Варианты замен | Символ | Варианты |

| А | 760 128 350 201 | С | 800 767 105 |

| Б | 101 | Т | 759 135 214 |

| В | 210 106 | У | 544 |

| Г | 351 | Ф | 560 |

| Д | 129 | Х | 768 |

| Е | 761 130 802 352 | Ц | 545 |

| Ж | 102 | Ч | 215 |

| З | 753 | Ш | 103 |

| И | 762 211 131 | Щ | 752 |

| К | 754 764 | Ъ | 561 |

| Л | 132 354 | Ы | 136 |

| М | 755 742 | Ь | 562 |

| Н | 763 756 212 | Э | 750 |

| О | 757 213 765 133 353 | Ю | 570 |

| П | 743 766 | Я | 216 104 |

| Р | 134 532 | Пробел | 751 769 758 801 849 035… |

В этом случае сообщение

БОЛЬШОЙ СЕКРЕТможет быть зашифровано следующим образом:

101757132562103213762751800761754134130759В данном примере варианты замен для повторяющихся букв (например, "О") выбирались по порядку.

Интересно, что шифры, в которых производится замена букв несколькими символами, пропорционально встречаемости в открытом тексте, описывали итальянские ученые еще в XIV-XV веках.

Пропорциональные шифры более сложны для вскрытия, чем шифры простой одноалфавитной замены. Однако, если имеется хотя бы одна пара "открытый текст – шифротекст", вскрытие производится тривиально. Если же в наличии имеются только шифротексты, то вскрытие ключа, то есть нахождение таблицы замен, становится более трудоемким, но тоже вполне осуществимым [5, с. 363-370].

Методы гаммирования

Еще одним частным случаем многоалфавитной подстановки является гаммирование. В этом способе шифрование выполняется путем сложения символов исходного текста и ключа по модулю, равному числу букв в алфавите. Если в исходном алфавите, например, 33 символа, то сложение производится по модулю 33. Такой процесс сложения исходного текста и ключа называется в криптографии наложением гаммы.

Пусть символам исходного алфавита соответствуют числа от 0 (А) до 32 (Я). Если обозначить число, соответствующее исходному символу, x, а символу ключа – k, то можно записать правило гаммирования следующим образом:

z = x + k (mod N),где z – закодированный символ, N - количество символов в алфавите, а сложение по модулю N - операция, аналогичная обычному сложению, с тем отличием, что если обычное суммирование дает результат, больший или равный N, то значением суммы считается остаток от деления его на N. Например, пусть сложим по модулю 33 символы Г (3) и Ю (31):

3 + 31 (mod 33) = 1,то есть в результате получаем символ Б, соответствующий числу 1.

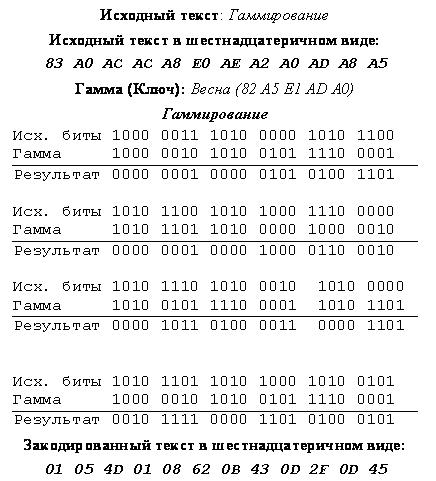

Наиболее часто на практике встречается двоичное гаммирование. При этом используется двоичный алфавит, а сложение производится по модулю два. Операция сложения по модулю 2 часто обозначается  , то есть можно записать:

, то есть можно записать:

Операция сложения по модулю два в алгебре логики называется также "исключающее ИЛИ" или по-английски XOR.

Рассмотрим пример. Предположим, нам необходимо зашифровать десятичное число 14 методом гаммирования с использованием ключа 12. Для этого вначале необходимо преобразовать исходное число и ключ (гамму) в двоичную форму: 14(10)=1110(2), 12(10)=1100(2). Затем надо записать полученные двоичные числа друг под другом и каждую пару символов сложить по модулю два. При сложении двух двоичных знаков получается 0, если исходные двоичные цифры одинаковы, и 1, если цифры разные:

Сложим по модулю два двоичные числа 1110 и 1100:

Исходное число 1 1 1 0

Гамма 1 1 0 0

Результат 0 0 1 0

В результате сложения получили двоичное число 0010. Если перевести его в десятичную форму, получим 2. Таким образом, в результате применения к числу 14 операции гаммирования с ключом 12 получаем в результате число 2.

Каким же образом выполняется расшифрование? Зашифрованное число 2 представляется в двоичном виде и снова производится сложение по модулю 2 с ключом:

Зашифрованное число 0 0 1 0

Гамма 1 1 0 0

Результат 1 1 1 0

Переведем полученное двоичное значение 1110 в десятичный вид и получим 14, то есть исходное число.

Таким образом, при гаммировании по модулю 2 нужно использовать одну и ту же операцию как для зашифрования, так и для расшифрования. Это позволяет использовать один и тот же алгоритм, а соответственно и одну и ту же программу при программной реализации, как для шифрования, так и для расшифрования.

Операция сложения по модулю два очень быстро выполняется на компьютере (в отличие от многих других арифметических операций), поэтому наложение гаммы даже на очень большой открытый текст выполняется практически мгновенно [5, c. 390- 400].

Благодаря указанным достоинствам метод гаммирования широко применяется в современных технических системах сам по себе, а также как элемент комбинированных алгоритмов шифрования [5, с. 376 - 390].

Сформулируем, как производится гаммирование по модулю 2 в общем случае:

· символы исходного текста и гамма представляются в двоичном коде и располагаются один под другим, при этом ключ (гамма) записывается столько раз, сколько потребуется;

· каждая пара двоичных знаков складывается по модулю два;

· полученная последовательность двоичных знаков кодируется символами алфавита в соответствии с выбранным кодом.

· На рисунке3.7 показано, как применяется гаммирование к тексту с русскими символами. Символы кодируются в соответствии с принятой кодировкой, а затем производится сложение по модулю 2.

· При использовании метода гаммирования ключом является последовательность, с которой производится сложение – гамма. Если гамма короче, чем сообщение, предназначенное для зашифрования, гамма повторяется требуемое число раз. Так в примере на рис. 6 длина исходного сообщения равна двенадцати байтам, а длина ключа – пяти байтам. Следовательно, для зашифрования гамма должна быть повторена 2 раза полностью и еще один раз частично.

Рисунок 3.7 – Применения гаммирования к тексту с русскими символами

Механизм гаммирования

Чем длиннее ключ, тем надежнее шифрование методом гаммирования. Связь длины ключа с вероятностью вскрытия сообщения, а также некоторые принципы дешифрования сообщений, закрытых методом гаммирования, обсуждаются в "Поточные шифры и генераторы псевдослучайных чисел. Часть 2" и "Шифрование, помехоустойчивое кодирование и сжатие информации". На практике длина ключа ограничена возможностями аппаратуры обмена данными и вычислительной техники, а именно выделяемыми объемами памяти под ключ, временем обработки сообщения, а также возможностями аппаратуры подготовки и записи последовательностей ключей. Кроме того, для использования ключа вначале необходимо каким-либо надежным способом доставить его обеим сторонам, обменивающимся сообщениями. Это приводит к возникновению проблемы распределения ключей, сложность решения которой возрастает с увеличением длины ключа и количества абонентов в сети передачи сообщений [5, с. 400-423].

Ключевые термины

Гаммирование – метод шифрования, основанный на "наложении" гамма-последовательности на открытый текст. Обычно это суммирование в каком-либо конечном поле (суммирование по модулю). Например, в поле GF(2) такое суммирование принимает вид обычного "исключающего ИЛИ". При расшифровке операция проводится повторно, в результате получается открытый текст [3].

Пропорциональные или монофонические шифры – методы замены, в которых уравнивается частота появления зашифрованных знаков.

Шифры замены (подстановки) основаны на том, что символы исходного текста, обычно разделенные на блоки и записанные в одном алфавите, заменяются одним или несколькими символами другого алфавита в соответствии с принятым правилом преобразования [1].

Шифр многоалфавитной замены (или подстановки) – группа методов шифрования подстановкой, в которых для замены символов исходного текста используется не один, а несколько алфавитов по определенному правилу.

Шифры перестановки основаны на том, что входной поток исходного текста делится на блоки, в каждом из которых выполняется перестановка символов. Ключом такого шифра является используемая при шифровании перестановочная матрица или вектор, указывающий правило перестановки [2].

Шифр простой (или одноалфавитной) замены, простой подстановочный шифр, моноалфавитный шифр— группа методов шифрования, которые сводятся к созданию по определённому алгоритму таблицы шифрования, в которой для каждой буквы открытого текста существует единственная сопоставленная ей буква шифртекста. Само шифрование заключается в замене букв согласно таблице. Для расшифровки достаточно иметь ту же таблицу, либо знать алгоритм, по которой она генерируется.

Симметричное шифрование (шифрование с закрытым ключом) – методы обратимого преобразования данных, в которых используется один и тот же ключ, который обе стороны информационного обмена должны хранить в секрете от противника. Все известные из истории шифры, например, шифр Цезаря – это шифры с закрытым ключом [3].

Заключение

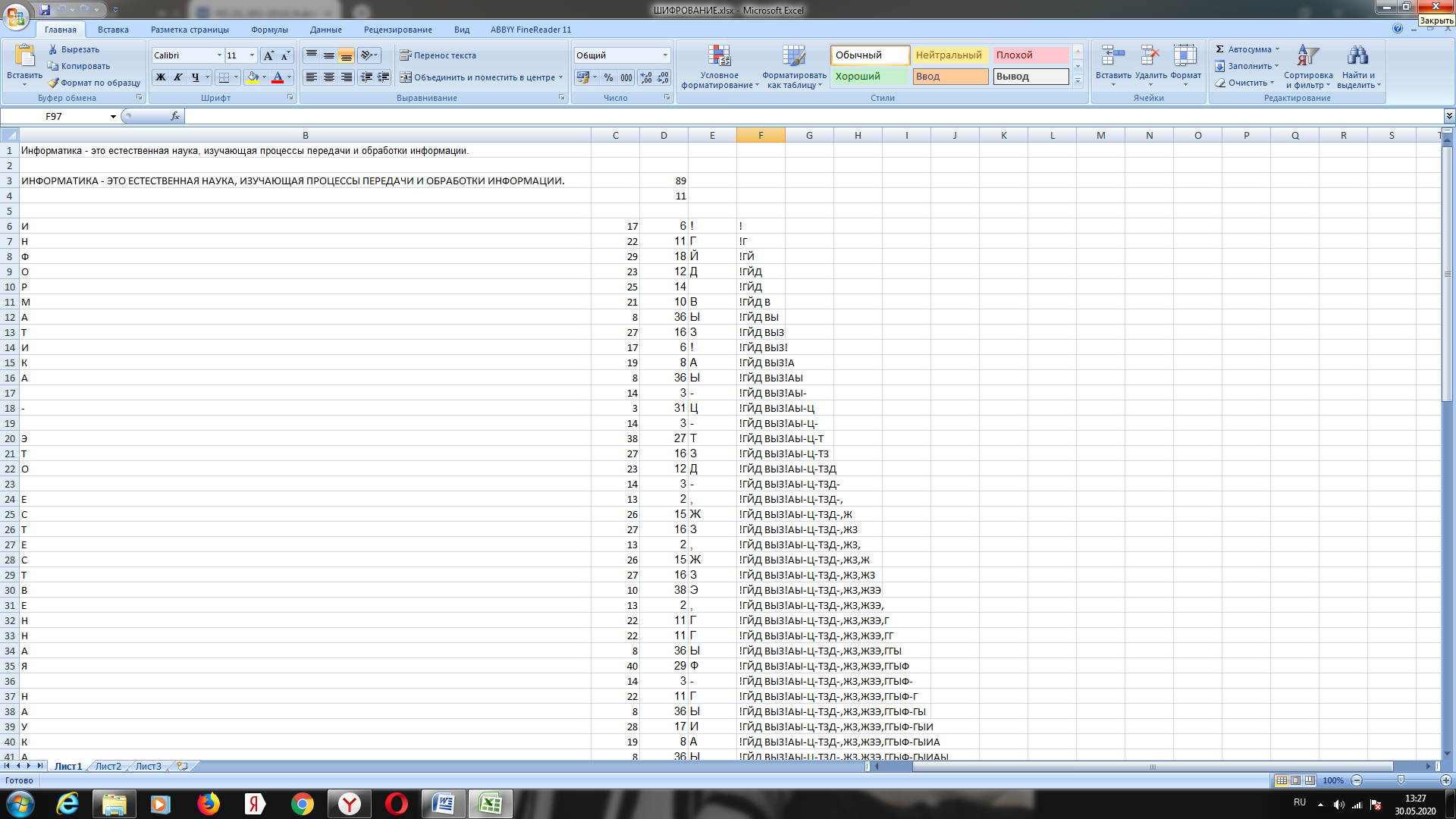

Хорошие криптографические системы создаются таким образом, чтобы сделать их вскрытие как можно более трудным делом. Можно построить системы, которые на практике невозможно вскрыть (хотя доказать сей факт обычно нельзя). При этом не требуется очень больших усилий для реализации. Единственное, что требуется - это аккуратность и базовые знания. Нет прощения разработчику, если он оставил возможность для вскрытия системы. Все механизмы, которые могут использоваться для взлома системы надо задокументировать и довести до сведения конечных пользователей. В ходе работы я проанализировала существующие алгоритмы, шифрование данных и узнала эффективный алгоритм криптоанализа. Раскрыла тему шифрования с закрытым ключом, принципы работы области применения, изучила анализ существующих криптографических элементов и выполнила шифрование фразы в программе Excel.

Результаты проведенных исследований показали, что в ходе выполнения работы основная цель была достигнута. Поставленные в работе задачи решены.

Приложение

Рисунок (1) – Шифрование фразы в программе Excel

Рисунок (2) – Шифрование фразы в программе Excel

Рисунок (3) – Шифрование фразы в программе Excel

ИНДИВИДУАЛЬНЫЙПРОЕКТ

по дисциплине «Информатика»

Шифрование с использованием закрытого ключа

Обучающийся группы Со-ЗИ912 Курносова Е.Н.

Преподаватель Алфимова М.Н.

КУРСК-2020

Содержание

Введение. 2

1. Криптография с древнейших времен и до наших дней. 5

1.1. Основные понятия криптографии. 5

1.2. История развития криптографии. 8

1.3.Закрытый ключ. 12

1.4.Примеры использования закрытого ключа. 12

1.5. Ключевые носители. 13

1.6. Генерация закрытого ключа. 13

1.7. Преимущества использования смарт-карты.. 13

1.8. Научная основа шифрования с закрытым ключом. 14

2. Шифрование с закрытым ключом в нашей жизни. 16

2.1. Социальные сети и шифрование с закрытым ключом. 16

2.2.Шифрование с закрытым ключом на Интернет сайтах. 16

2.3.Принцип работы закрытого ключа в Веб-сайтах. 16

3. Методы шифрования с закрытым ключом. 19

3.1. Методы шифрования с закрытым ключом. 19

3.2. Методы замены.. 20

3.3. Пропорциональные шифры.. 25

3.4.Методы гаммирования. 27

Ключевые термины.. 31

Заключение. 33

Список использованных источников. 34

Приложение. 36

Введение

Каждый из нас знает такое слово как «шифрование». Шифрование входит в состав криптографии. Криптографии уже более 4-х тысяч лет. Она появилась впервые в Древнем Египте. Имеются свидетельства, что криптография как техника защиты текста возникла вместе с письменностью, и способы тайного письма были известны уже древним цивилизациям Индии, Египта и Месопотамии.

В древнеиндийских текстах среди 64 искусств названы способы изменения текста, некоторые из них можно отнести к криптографическим. Сегодня, в век цифровых технологий, каждый из нас сталкивается с шифрованием, даже не замечая этого.

Мы ежедневно пользуемся разными Интернет-ресурсами, которые зашифровывают данные для того, чтобы избежать получения этих данных третьими лицами. Набирая текст в поисковой строке, поисковик шифрует доступные ему данные. В наш век очень ценна информация. Вряд ли Вы хотите, чтобы Ваше сообщение прочитал кто-то другой, а не получатель.

Многие передают в сообщениях очень много конфиденциальной и ценной информации. Как раз, чтобы эта информация не попала злоумышленнику, большинство сервисов обмена сообщений поддерживают шифрование. А самое безопасное — шифрование с закрытым ключом. Было издано много технической литературы на эту тему, а также много материалов в Интернете.

Актуальность работы: В настоящее время безопасность данных является критической задачей во многих отраслях, а потому заинтересованность информационного сообщества в более стойких к взлому, а также более быстрых в своей работе алгоритмах может и будет проявляться как сейчас, так и в дальнейшем.

Цель работы: проанализировать существующие алгоритмы шифрования данных и узнать эффективный алгоритм криптоанализа.

Задачи работы:

- Раскрыть тему шифрования с закрытым ключом;

- Раскрыть принципы работы области применения;

- Изучить анализ существующих криптографических элементов.

Методы: анализ литературы, изучение и обобщение отечественной и зарубежной практики по изучаемому вопросу, теоретический анализ и синтез известных экспериментов, конкретизация, обобщение, отбор и интерпретация необходимой информации.

|

|

|

Организация стока поверхностных вод: Наибольшее количество влаги на земном шаре испаряется с поверхности морей и океанов (88‰)...

Историки об Елизавете Петровне: Елизавета попала между двумя встречными культурными течениями, воспитывалась среди новых европейских веяний и преданий...

Механическое удерживание земляных масс: Механическое удерживание земляных масс на склоне обеспечивают контрфорсными сооружениями различных конструкций...

Общие условия выбора системы дренажа: Система дренажа выбирается в зависимости от характера защищаемого...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!