Кормораздатчик мобильный электрифицированный: схема и процесс работы устройства...

Типы сооружений для обработки осадков: Септиками называются сооружения, в которых одновременно происходят осветление сточной жидкости...

Кормораздатчик мобильный электрифицированный: схема и процесс работы устройства...

Типы сооружений для обработки осадков: Септиками называются сооружения, в которых одновременно происходят осветление сточной жидкости...

Топ:

Характеристика АТП и сварочно-жестяницкого участка: Транспорт в настоящее время является одной из важнейших отраслей народного хозяйства...

Генеалогическое древо Султанов Османской империи: Османские правители, вначале, будучи еще бейлербеями Анатолии, женились на дочерях византийских императоров...

Когда производится ограждение поезда, остановившегося на перегоне: Во всех случаях немедленно должно быть ограждено место препятствия для движения поездов на смежном пути двухпутного...

Интересное:

Как мы говорим и как мы слушаем: общение можно сравнить с огромным зонтиком, под которым скрыто все...

Что нужно делать при лейкемии: Прежде всего, необходимо выяснить, не страдаете ли вы каким-либо душевным недугом...

Национальное богатство страны и его составляющие: для оценки элементов национального богатства используются...

Дисциплины:

|

из

5.00

|

Заказать работу |

|

|

|

|

SSL (Secure Sockets Layer) – протокол защищенных сокетов разработан совместно Netscape Communications и RSA Data Security (рисунок 9.1). Версия SSLv3 была взята IETF за основу для разработки свободно распространяемого протокола TLS (Transport Layer Security) – протокола безопасности транспортного уровня.

Задача SSL – аутентификация сервера (опционально и клиента) путем использования SSL-сертификатов и надежная и защищенная передача данных. SSL разработан таким образом, что поверх его легко могут накладываться другие протоколы (рисунок 9.1) либо для повышения степени защиты целевых информационных потоков, либо для адаптации криптографических способностей SSL под какую-нибудь прикладную задачу.

Рисунок 9.1 – Соотношение протокола SSL и модели OSI

Для доступа к web-страницам, защищенным протоколом SSL, в URL вместо обычного префикса http, как правило, применяется префикс https – стандартный TCP-порт для соединения по протоколу SSL - 443.

Криптографические алгоритмы, с которыми работает SSL, можно разделить на следующие группы:

1 Алгоритмы обмена ключами (RSA, Diffie-Hellman, DSA, SRP, и PSK).

2 Симметричные криптоалгоритмы (RC4, 3DES, AES, Camellia, IDEATM).

3 Алгоритмы хеширования (HMAC-MD5, HMAC-SHA).

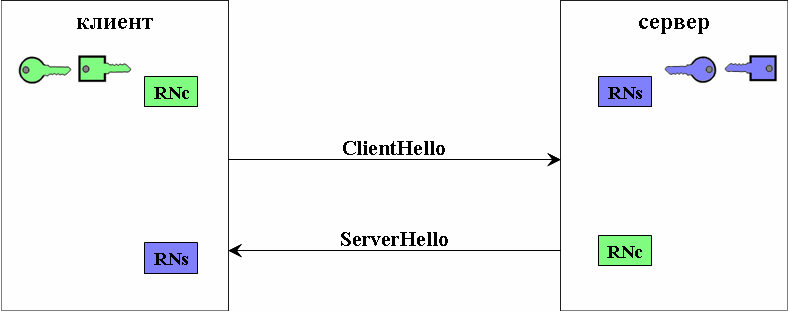

В работе SSL можно выделить следующие фазы (рисунок 9.2):

1 Согласование алгоритмов:

– клиент сообщает версию протокола, случайное число (RNc) и список поддерживаемых алгоритмов – ClientHello;

– сервер сообщает выбранную версию протокола, свое случайное число (RNs) и выбранные алгоритмы – ServerHello.

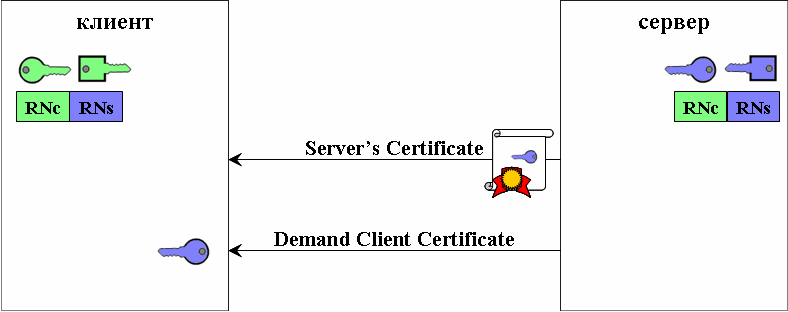

2 Аутентификация сервера:

– сервер высылает свой сертификат (X.509 или OpenPGP);

– сервер может запросить сертификат клиента, чтобы аутентифицировать его;

– клиент проверяет сертификат сервера, используя PKI.

3 Аутентификация клиента (опционально):

|

|

– клиент может предоставить свой сертификат, тогда сервер, используя PKI, проверяет аутентичность клиента;

– фаза аутентификации заканчивается сообщением ServerHelloDone.

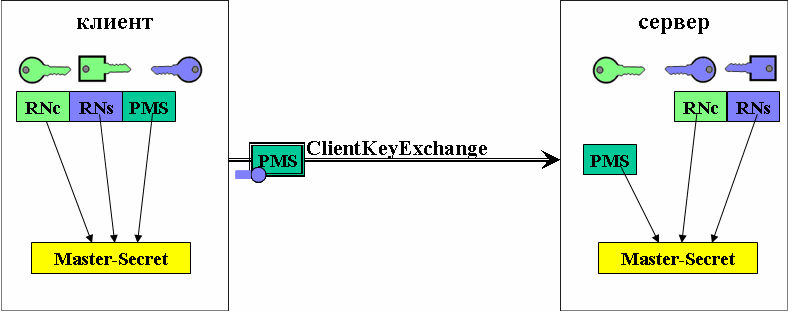

4 Генерация ключа сессии:

– клиент генерирует случайную 48-байтную последовательность Pre-Master-Secret (PMS) – часть совместного секрета, известного только серверу и клиенту; шифрует ее на открытом ключе сервера, полученном в сертификате сервера, и пересылает его серверу в сообщении ClientKeyExchange;

– клиент и сервер на основе RNc, RNs и PMS генерируют ключ для симметричного криптоалгоритма.

| Фаза согласования алгоритмов в протоколе SSL |

| Фаза аутентификации сервера в протоколе SSL |

| Фаза генерации ключа сессии в протоколе SSL |

| Фаза завершения квитирования в протоколе SSL |

|

Рисунок 9.2 – Установление безопасного соединения SSL | |

5 Завершение квитирования:

– клиент посылает сообщение о переходе в режим шифрования ChangeCipherSpec и посылает зашифрованное сообщение о завершении квитирования с хешем всех сообщений.

Следует отметить, что на практике часто предусматривается возможность повторного использования одних и тех же идентификационных данных. Например, когда после установления соединения с SSL-сервером пользователь открывает еще одно окно браузера и через него осуществляет еще одно подключение к одному и тому же SSL-серверу. В этом случае браузер может отправить серверу идентификатор сессии предыдущего соединения, и если сервер примет этот идентификатор, набор параметров будет взят от предыдущего соединения.

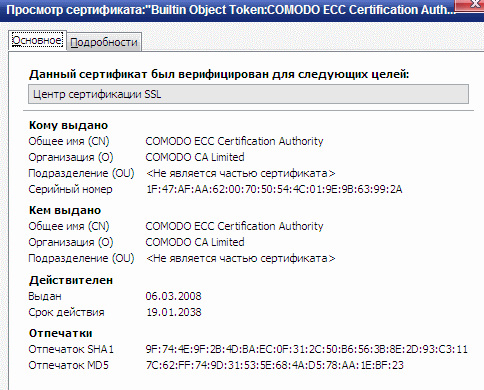

9.1.2 Сертификаты SSL

Протокол SSL использует сертификаты стандарта X.509. Он представлен на рисунке 9.3

Рисунок 9.3 – Пример SSL сертификата (в окне

браузера Mozilla Firefox)

SSL-сертификат (рисунок 9.3) содержит следующую информацию о личности владельца сертификата и источнике сертификатов:

Субъект: отличительное имя, открытый ключ.

Кем выдан: отличительное имя, подпись.

Сроки действия: дата начала действия, дата окончания действия

|

|

Служебная информация: версия, порядковый номер.

SSL-сертификат можно получить следующим образом:

– использовать сертификат от источника сертификатов;

– использовать самоподписанный сертификат;

– использовать «пустой» сертификат.

Источники сертификатов (CA – Certificate Authority) – это организации, которым доверяет вся отрасль и которые занимаются выдачей интернет-сертификатов. Популярные web-браузеры заранее настроены доверять сертификатам, выданным определенными источниками.

Самоподписанный сертификат – это сертификат, созданный самим пользователем. При использовании такого сертификата издатель совпадает с владельцем сертификата. Удобство такого решения в том, что для создания самоподписанного сертификата нужно меньше времени, чем для получения сертификата, подписанного источником сертификатов. Однако самоподписанный сертификат требует, чтобы любой клиент, подключающийся по SSL к серверу, установившему такой сертификат, был настроен доверять подписавшему сертификат. Так как сертификат был подписан самим пользователем, такая подпись скорее всего не окажется в файле списка доверенных источников клиента и поэтому должна быть туда добавлена. Самоподписанные сертификаты полезны только тогда, когда каждого клиента, взаимодействующего с сервером, можно настроить так, чтобы он доверял данному сертификату.

Использование «пустого» сертификата. Как правило, такие сертификаты содержат фиктивную информацию, используемую в качестве временного решения для настройки SSL и проверки его функционирования в конкретной среде.

Одним из самых показательных критериев уровня защиты является размер используемых ключей. Чем больше этот размер, тем надежнее защита. Браузеры в основном используют три размера: 40, 56 и 128 битов, соответственно. Причем 40-битный вариант ключа недостаточно надежен.

Значительную угрозу для пользователя могут представлять вовремя не отозванные сертификаты. Дело в том, что браузеры обычно поставляются с вполне определенным набором действительных сертификатов, но автоматического механизма проверки этой годности по прошествии некоторого времени не существует. Таким образом, возможно, что действие того или иного используемого клиентом сертификата уже давно кончилось; мог истечь срок годности, мог быть потерян контроль над личным ключом, соответствующим этому сертификату и.т.д. В любом из этих случаев сертификат автоматически отзывается и помещается в специальный так называемый revocation list, или список негодных сертификатов, создаваемый и обновляемый той или иной организацией выдачи сертификатов. Но если не удалить такой сертификат из браузера, он по-прежнему будет числиться как годный.

|

|

SSL в электронной коммерции

Протокол SSL является составной частью всех известных браузеров и web-северов. Это означает, что фактически любой владелец карты, пользуясь стандартными средствами доступа в Интернет, получает возможность провести транзакцию с использованием SSL.

Другие достоинства SSL – простота протокола для понимания всех участников транзакции и хорошие операционные показатели (скорость реализации транзакции). Последнее связанно с тем, что протокол в процессе передачи данных использует симметричные алгоритмы шифрования, которые на 2 – 4 порядка быстрее асимметричных при том же уровне криптостойкости.

В то же время протокол SSL в приложении к электронной коммерции обладает существенным недостатком. Протоколы электронной коммерции, основанные на использовании SSL, не поддерживают аутентификацию клиента интернет-магазином, поскольку сертификаты клиента в таких протоколах почти не используются.

Для осуществления безопасных транзакций в электронной коммерции необходимо, чтобы сертификат клиента устанавливал связь между номером карты клиента и его банком-эмитентом. Причем любой интернет-магазин, в который обращается за покупкой владелец карты с сертификатом, должен иметь возможность проверить эту связь (возможно, с помощью своего обслуживающего банка). Другими словами, такой сертификат должен быть получен клиентом в своем банке-эмитенте. Формат сертификата, специальные процедуры маскировки номера карты в сертификате (очевидно, что номер карты не должен присутствовать в сертификате в открытом виде), процедуры распространения и отзыва сертификатов, а также многое другое в этом случае должно быть оговорено между всеми участниками транзакции. Таким образом, необходимо создание иерархической инфраструктуры центров сертификации.

|

|

Для гарантированной аутентификации клиента сервером банка необходимы дополнительные технические средства, а именно: применение ключей, записанных, как правило, на дискете, обеспечивающих «уникальное» для каждого клиента определение ключей при SSL-соединении с web-банком. Магнитный носитель с ключами клиент получает при заключении договора с банком на интернет-обслуживание. В конкретных системах может применяться не только базовый протокол SSL, поддерживаемый практически всеми современными серверами, но и сертифицированные решения криптозащиты, которые часто являются встраиваемыми алгоритмами SSL.

В Беларуси сертификацией средств криптозащиты занимается ОАЦ РБ. Такие алгоритмы и средства криптозащиты могут помещаться на носителе с ключами либо требуют установки дополнительного программного обеспечения на компьютер.

Протокол SET

Протокол защищенных электронных транзакций SET (Security Electronics Transaction) разработан компаниями MasterCard и VISA при значительном участии IBM, GlobeSet и других партнеров и основан на использовании цифровых сертификатов по стандарту Х.509. SET обеспечивает кросс-аутентификацию счета держателя карточки, продавца и банка продавца для проверки готовности оплаты товара, целостность и секретность сообщения, шифрование ценных и уязвимых данных. Поэтому SET можно назвать стандартной технологией или системой протоколов выполнения безопасных платежей с использованием пластиковых карточек через Интернет.

SET обеспечивает следующие специальные требования защиты операций электронной коммерции:

– секретность данных оплаты и конфиденциальность информации заказа, переданной вместе с данными об оплате;

– сохранение целостности данных платежей; целостность обеспечивается при помощи ЭЦП;

– криптографию с открытым ключом для проведения аутентификации;

– аутентификацию держателя по кредитной карте, которая обеспечивается применением ЭЦП и сертификатов держателя карт;

– аутентификацию продавца и его возможностей принимать платежи по пластиковой карте с применением цифровой подписи и сертификатов продавца;

– подтверждение того, что банк продавца является действующей организацией, которая может принимать платежи по пластиковым картам через связь с процессинговой системой; это подтверждение обеспечивается с помощью ЭЦП и сертификатов банка продавца;

– готовность оплаты транзакций в результате аутентификации сертификата с открытым ключом для всех сторон;

– безопасность передачи данных посредством преимущественного использования криптографии.

|

|

В протоколе SET используются алгоритмы шифрования – DES и RSA.

Основное преимущество SET перед многими существующими системами обеспечения информационной безопасности заключается в использовании цифровых сертификатов стандарта X.509 ver.3 для аутентификации держателя карточки, продавца и банка продавца с рядом банковских учреждений использующих платежные системы VISA и MasterCard [22].

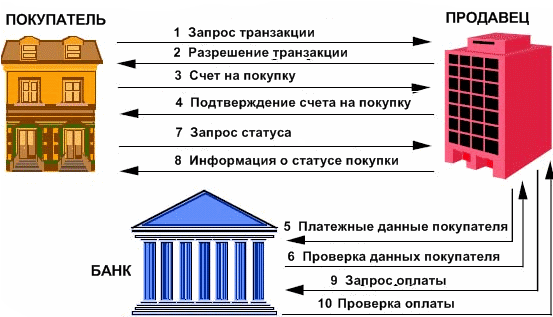

Схема электронной транзакции по протоколу SET приведена на рисунке 9.4 [23].

Рисунок 9.4 – Последовательность операций электронной

транзакции в соответствии со спецификацией SET

Каждый шаг схемы сопровождается аутентификацией. Это препятствует какому-либо внешнему субъекту стать посредником и видоизменять сообщения. Для работы протокола SET все участники должны зарегистрироваться и снабдить партнеров своим общедоступным ключом.

Несмотря на технологическое совершенство протокола SET, его использование в мире весьма ограничено. Решающей причиной является высокая стоимость внедрения и эксплуатации системы на базе протокола SET (стоимость SET-решения колеблется от 600 тыс. до 1500 тыс. дол.). Протокол SSL, напротив, обеспечивая лишь конфиденциальность данных транзакции при их передаче через сеть общего пользования, является существенно более дешевым для внедрения. В результате подавляющее число современных систем электронной коммерции используют протокол SSL.

Банки также должны корректно настроить и включить в свою систему специальное программное обеспечение – Payment Gateway, так же, как и пользователи – Cardholder Wallet. Кроме того, каждый из участников должен получить сертификат в специальном центре. И если банки и интернет-магазины легко идут на это, то многие пользователи отказываются, что в результате снижает популярность SET. Также в качестве недостатка следует упомянуть использование алгоритма шифрования DES, который, несмотря на повсеместное применение, считается устаревшим [24].

Электронные деньги

Постановление Правления Национального банка РБ от 26.11.2003 г. № 201 (в редакции постановления Правления Национального банка РБ от 16.02.2007 г. № 52, от 29.06.2009 г. № 91) «Правила осуществления операций с электронными деньгами» дает определение электронных денег. Электронные деньги – это хранящиеся в электронном виде единицы стоимости, принимаемые в качестве средства платежа при осуществлении расчетов как с эмитентом данных единиц стоимости, так и с иными лицами, и выражающие сумму безусловного и безотзывного обязательств эмитента по погашению данных единиц стоимости любому лицу, предъявившему их для погашения. Этим же постановлением вводится понятие электронного кошелька – пластиковой карты, программного обеспечения персонального компьютера, иного программно-технического устройства, содержащего электронные деньги и (или) обеспечивающее к ним доступ.

В РБ разрешено использование двух отличных в принципе платежных систем электронных денег – международной WebMoney Transfer и территориальной EasyPay.

WebMoney Transfer [7] – универсальная электронная система онлайн-платежей между зарегистрированными участниками, получившими уникальный идентификатор пользователя (WMID). Учетные единицы системы называются WM-units и они эквивалентны различным валютам, хранящиеся на кошельках соответствующих типов:

WMR –российские рубли на R-кошельках, WMZ – доллары США на

Z-кошельках, WME – евро на E-кошельках и WMB – белорусский рубли на B-кошельках. Для работы с системой используется клиентское программное обеспечение WM Keeper.

Эмиссию титульных знаков определенного типа в системе WMT осуществляет Гарант. Гарантом по WMR-операциям является ООО «ВМР» – компания, представляющая WebMoney Transfer на территории России. Гарантом по WMZ- и WME-операциям выступает компания Amstar Holdings Limited, S.A. Гарант по WMB – ОАО «Технобанк».

В системе WebMoney Transfer персонализация счета обязательна, анонимность платежей поддерживается и остается на усмотрение пользователя. Пользователь системы имеет возможность получить цифровое свидетельство (аттестат), составленное на основании предоставленных им персональных данных.

Существует три типа аутентификации: WMID, файлов кошельков и ключей, персональных цифровых сертификатов и системы E-Num. При этом информация всегда передается в закодированном виде, используются криптографические алгоритмы с открытым ключом длиной более 1024 бита и уникальные сеансовые ключи. В системе реализована устойчивость к обрывам связи. Можно ограничить доступ к электронному кошельку, привязав его к одному IP-адресу или адресам определенного диапазона.

EasyPay [25] является отечественной платежной системой и действует только на территории РБ. Электронной валютой счета в EasyPay является белорусский рубль. Система состоит из двух компонентов – «Банка» и «Процессингового Центра». «Банк» – это банковская система расчетов с использованием электронных денег, обслуживаемая ОАО «Белгазпромбанк», а «Процессинговый Центр» – это система дистанционного управления электронным кошельком, поддерживаемая ООО «Открытый Контакт». Система поддерживает SMS-сервис.

Для работы в системе EasyPay не требуется установки специального программного обеспечения, доступ к виртуальным средствам осуществляется через web-интерфейс.

Возможна анонимная регистрация нового пользователя в системе EasyPay по адресу электронной почты. Анонимному пользователю можно вносить деньги в систему и выполнять любые платежи. Однако для того чтобы получить возможность погашения электронных денег (вывод наличных), восстановления утерянных реквизитов, получения идентификационной карты EasyPay, получение Карты Одноразовых Контрольных Кодов, блокировки кошелька по инициативе пользователя, последнему необходимо заполнить специальную анкету, содержащую информацию о нем, в том числе и паспортные данные.

Платежная система имеет два уровня безопасности. На первом уровне безопасности платежная система EasyPay использует 128-битовые сертификаты SSL. Работа с кошельком происходит по защищенному каналу. Сертификат выдан компанией Thawte.

Второй уровень – подтверждение платежных операций при помощи одноразовых контрольных кодов. Одноразовые пароли находятся на выполненной специальной карте. Во время совершения оплаты пользователь стирает защитный слой с запрошенного системой пароля и использует его для подтверждения операции. На одной карте находится 30 одноразовых паролей. Последний пароль используется для активации новой карты.

Дополнительно пользователь может контролировать информацию о сеансах работы в EasyPay, а именно дату, время и IP-адрес компьютера, с которого осуществлялся доступ.

Для защиты от клавиатурных шпионов пользователю предоставляется возможность работы с экранной клавиатурой.

Средством защиты от фишинга[§§] является возможность задавания уникальной для каждого пользователя приветственной фразы в интерфейсе электронного кошелька, что относится к третьему уровню безопасности.

После трижды неверно введенного пароля доступ к кошельку EasyPay блокируется на час. А после трижды неверно введенного контрольного кода кошелек блокируется, и для разблокировки необходимо обратиться к администратору системы.

Контрольные вопросы

1. Каково назначение протокола SSL? С какими уровнями модели OSI работает протокол SSL?

2. Какие криптографические алгоритмы используются в SSL?

3. Назовите основные фазы установления SSL-соединения.

4. На основе какого стандарта строится SSL-сертификат? Какую информацию содержит SSL-сертификат?

5. Каким образом можно получить SSL-сертификат?

6. Как называется список отозванных сертификатов?

7. Какие достоинства и недостатки имеет SSL для электронной коммерции?

8. Каково назначение протокола SET?

9. В чем заключаются отличия SET от SSL?

10. Какой стандарт сертификатов используется в SET?

11. Опишите схему электронной транзакции в соответствии с

протоколом SET.

12. Дайте определения электронных денег и электронного кошелька в соответствии с законодательством РБ.

13. Какие платежные системы электронных денег используются в РБ? Охарактеризуйте использованные в них механизмы защиты.

Литература

1. Голиков, В. Ф. Правовые и организационно-технические методы защиты информации / В. Ф. Голиков [и др.]. – Минск: БГУИР, – 2004. – 78 c.

2. Лыньков, Л. М. Методы и средства защиты объектов от несанкционированного доступа: учеб.-метод. пособие / Л. М. Лыньков, Т. В. Борботько, Н. И. Мухуров. – Минск: БГУИР, 2007. – 82 c.

3. Варлатая, С. К. Программно-аппаратная защита информации / С. К. Варлатая, М. В. Шаханова. – Владивосток: Изд-во ДВГТУ, 2007. – 318 c.

4. Официальный сайт Оперативно-аналитического центра при Президенте РБ [Электронный ресурс]. – Электронные данные. – Режим доступа: http://oac.gov.by. – Дата доступа: 11.08.2010 г.

5. Баричев, С. Г. Основы современной криптографии / С. Г. Баричев, В. В. Гончаров, Р. Е. Серов. – М.: Горячая линия – Телеком, 2001. – 120 с.

6. Шнайер, Б. Прикладная криптография. Протоколы, алгоритмы и исходные тексты на языке С / Б. Шнайер. – М.: Триумф, ‑ 2002. – 816 с.

7. Официальный сайт платежной системы Webmoney [Электронный ресурс]. – Режим доступа: http://www.webmoney.ru. – Дата доступа: 11.12.2009 г.

8. Занкович, А.П. Защита информации и санкционирование доступа в банковских системах. Конспект лекций / А.П. Занкович. – Минск: БГУИР, 2006. – 110 с.

9. Борботько, Т.В. Основы защиты информации. Конспект лекций для специальностей 45 01 01 «Многоканальные системы телекоммуникаций», 45 01 02 «Системы радиосвязи, радиовещания и телевидения», 45 01 03 «Системы телекоммуникаций» / Т.В. Борботько, Л.М. Лыньков, В.Ф. Голиков. – Минск: БГУИР, 2005. – 93 с.

10. Каналы утечки информации, передаваемой по оптическим линиям связи. Материал из Википедии [Электронный ресурс]. – Режим доступа: http://ru.wikipedia.org. – Дата доступа: 13.07.2010.

11. Боос, А. В. Анализ проблем обеспечения безопасности информации, передаваемой по оптическим каналам связи, и пути их решения / А. В Боос, О. Н. Шухардин // Информационное противодействие угрозам терроризма. – 2007. – № 5. – С. 162.

12. Корольков, А. В. Проблемы защиты информации, передаваемой по волоконно-оптическим линиям связи, от несанкционированного доступа / А. В. Корольков, [и др.] // Информационное общество. – 1997. – № 1. – С. 74.

13. Бузов, Г. А. Защита от утечки информации по техническим каналам: уч. пособие. / Г. А. Бузов, С. В.Калинин, А. В. Кондратьев. – М.: Горячая линия – Телеком, 2005. – 416 c.

14. Зайцев, А. П. Технические средства и методы защиты информации: Учебник для вузов / А. П. Зайцев [и др.]; под ред. А. П. Зайцева и А. А. Шелупанова. – М.: ООО «Издательство Машиностроение», 2009. - 508 с.

15. Хорев, А. А. Защита информации от утечки по техническим каналам. Часть 1. Технические каналы утечки информации / А. А. Хорев. – М.: Гостехкомиссия РФ, 1998. – 320 с.

16. Домарев, В. В. Безопасность информационных технологий. Системный подход / В. В. Домарев – Киев: ДиаСофт. – 2004. – 992 с.

17. Классификация и характеристика методов и

средств поиска электронных устройств перехвата информации

[Электронный ресурс] // Аналитика. – Режим доступа: http://www.analitika.info/poisk.php?page=1&full=block_article35&articlepage=3. – Дата доступа: 07.09.2010 г.

18. Романец, Ю. В. Защита информации в компьютерных системах и сетях / Ю. В. Романец, П. А. Тимофеев, В. Ф. Шаньгин; под ред. В. Ф. Шаньгина. – М.: Радио и связь. – 2001. – 376 с.

19. Щеглов, А. Ю. Защита компьютерной информации от несанкционированного доступа / А. Ю. Щеглов. – СПб: Наука и техника, – 2004 – 384 с.

20. Kerberos [Электронный ресурс] // Wikipedia. – Режим доступа: http://ru.wikipedia.org/wiki/Kerberos. – Дата доступа: 11.12.2009 г.

21. Современные методы и средства сетевой защиты

[Электронный ресурс] // Информационный сайт по проблемам

защиты информации. Разведка.ru. – Режим доступа: http://www.razvedka.ru/catalog/577/589/9592.htm. ‑ Дата доступа: 13.08.2009.

22. Столингс, В. Криптография и защита сетей: принципы и практика / В. Столингс. – М.: Вильямс. – 2001. – 672 с.

23. Семенов, Ю. А. Алгоритмы телекоммуникационных сетей / Ю. А. Семенов. – М.: Бином. – 2007. – 640 с.

24. Давлетханов, М. Международные стандарты

обеспечения информационной безопасности. Протокол SET

[Электронный ресурс] / М. Давлетханов. – Режим доступа: http://www.infobez.com/article.asp?ob_no=1645. – Дата доступа 11.12.2009.

25. Официальный сайт платежной системы EasyPay [Электронный ресурс]. – Режим доступа: https://ssl.easypay.by/input. – Дата доступа: 11.12.2009 г.

Св. план 2010, поз.

Учебное издание

Криштопова Екатерина Анатольевна

ОСНОВЫ ЗАЩИТЫ ИНФОРМАЦИИ

Методическое пособие

для студентов специальности

1 - 36 04 02 «Промышленная электроника»,

1 - 39 02 01 «Моделирование и компьютерное проектирование

радиоэлектронных средств»,

1 - 40 02 01 «Вычислительные машины, системы и сети»,

1 - 45 01 02 «Системы радиосвязи, радиовещания и телевидения»,

1 - 53 01 07 «Информационные технологии и управление в технических системах»

Редактор Т. П. Андрейченко

Корректор Т. П. Андрейченко

Компьютерная верстка Е. А. Криштопова

__________________________________________________________________________________

Подписано в печать..2011 Формат 60х84 1/16. Бумага офсетная.

Гарнитура «Таймс» Отпечатно на ризографе Усл.печ.л.

Уч.-изд.л. 9,0 Тираж 50 экз. Заказ 913.

__________________________________________________________________________________

Издатель и полиграфическое исполнение: учреждение образования

«Белорусский государственный университет информатики и радиоэлектроники».

ЛИ №02330/0494371 от 16.03.2009. ЛП №02330/0494175 от 03.04.2009.

220013, Минск, П. Бровки, 6

[*] Синонимом информационного объекта в литературе является объект защиты.

[†] Увеличение количества ветвей, а не размерности каждой ветви связано с тем, что наиболее популярными до сих пор остаются процессоры с 32-разрядными словами, следовательно, оперировать 32-разрядными словами эффективнее, чем с 64-разрядными.

[‡] Данный метод носит название «решето Эратосфена» и решает более общую задачу составления списка всех простых числе на отрезке натурального ряда 1, 2, …, n.

[§] Другие современные сотовые сети обычно также применяют другие модули идентификации, обычно внешне схожие с SIM и выполняющие аналогичные функции: USIM в сетях UMTS, R-UIM в сетях CDMA и пр.

[**] TDMA (Time Division Multiple Access) – множественный доступ с разделением по времени) – способ использования радиочастот, когда в одном частотном интервале находятся несколько абонентов, разные абоненты используют разные временные слоты (интервалы) для передачи. В GSM один частотный интервал делится на 8 временных слотов

[††] Эмитент – банк, выпускающие электронную пластиковую карту по согласованию с платежной системой, например MasterCard или Visa.

[‡‡] Из-за особенностей функционирования платежных систем существует возможность списания с карты клиента суммы большей, чем на ней имеется. В случае если таковое списание произошло без дополнительного согласия клиента с банком, говорят, что возник запрещенный (или технический) овердрафт. Однако так как овердрафт в общем случае представляет собой кредит под высокий процент, который доложен быть погашен в течение месяца, то технический овердрафт может принести владельцу карты убытки. Этим иногда пользуются некоторые банки в других странах.

[§§] Фишинг ‑ вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей путем проведения массовых рассылок электронных писем и личных сообщений внутри различных сервисов от имени банков и сервисов. В таких письмах содержится прямая ссылка на сайт банка, внешне неотличимый от настоящего, либо на сайт с редиректом, на которых пользователь может указать свои личные секретные данные, например ключ к банковскому счету.

|

|

|

Кормораздатчик мобильный электрифицированный: схема и процесс работы устройства...

Археология об основании Рима: Новые раскопки проясняют и такой острый дискуссионный вопрос, как дата самого возникновения Рима...

Своеобразие русской архитектуры: Основной материал – дерево – быстрота постройки, но недолговечность и необходимость деления...

Организация стока поверхностных вод: Наибольшее количество влаги на земном шаре испаряется с поверхности морей и океанов (88‰)...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!