Для того, чтобы сконфигурировать стандартный IР АСLs на маршрутизаторе Сisсо, надо создать стандартный IР АСL и применить его к интерфейсу.

В режиме глобальной конфигурации для создания строки стандартного списка контроля доступа надо ввести команду ассе ss - list с номером от 1 до 99 или от 1300 до 1999.

Router(config)# ассе ss-list access-list-number [ permit | deny ] source [source-wildcard][log]

| Параметры команды ассе ss - list

| Описание

|

| access-list-number

| Идентифицирует список, к которому принадлежит строка:

число от 1 до 99 или от 1300 до 1999

|

| permit| deny

| Показывает действие строки АСL над пакетом, совпавшим с условием:

пропустить или блокировать

|

| source

| Идентифицирует IР адрес источника

|

| source - wildcard

| Показывает, какие биты надо проверять с полем адреса:

маска по умолчанию равна 0.0.0.0

|

| log

| Регистрация пакета в системном журнале

|

Затем сформированный список контроля доступа должен быть активирован (применен) на интерфейсе. Для этого в подрежиме конфигурирования интерфейса надо ввести команду iр access - group. Разрешается только один АСL для одного протокола на одном направлении одного интерфейса.

Router(config-if)# ip access-group [access-list-number| access-list-name] in | out

| Параметры команды i р access - group

| Описание

|

| access – list-number

| Указывает номер АСL, который применяется к этому интерфейсу

|

| in | о ut

| Указывает, в каком направлении АСL. привязывается к интерфейсу: как входящий или исходящий:

по умолчанию — исходящий

|

Для того, чтобы удалить IР АСL с интерфейса, сначала в подрежиме конфигурации интерфейса надо ввести команду no ip access - group, а затем в режиме глобальной конфигурации команду no ip access - list для удаления самого АСL.

Пример:

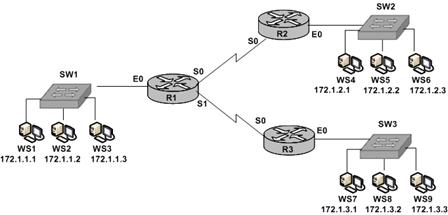

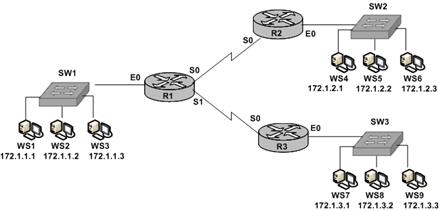

Администратору необходимо сформировать стандартный АСL, который бы разрешал доступ в подсеть 172.1.1.0 только из подсети 172.1.3.0.

Рис 7

Поскольку сеть, в которую быть ограничен доступ, подключена к маршрутизатору R1 через интерфейс Е0, то ACL будем размещать на R1.

R1(config)#access-list 1 permit 172.1.3.0 0.0.0.255

R1(config)#interface Ethernet 0

R1(config-if)#ip access-group 1 out

Этот АСL пропускает в сеть 172.1.1.0 только пакеты от сети источника 172.1.3.0. Трафик от других сетей будет блокироваться на выходе интерфейса E0 маршрутизатора R1.

Пример:

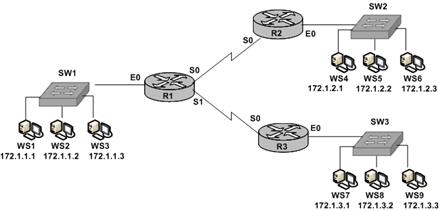

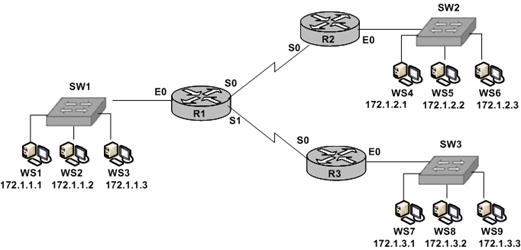

Администратору необходимо сформировать стандартный АСL, который бы запрещал доступ в подсеть 172.1.1.0 только узлу с адресом 172.1.3.1.

Рис 7

Поскольку сеть, в которую быть ограничен доступ, подключена к маршрутизатору R1 через интерфейс Е0, то ACL будем размещать на R1.

R1(config)#access-list 1 deny172.1.3.1 0.0.0.0

R1(config)#access-list 1 permit 0.0.0.0 255.255.255.255

R1(config)#interface Ethernet 0

R1(config-if)#ip access-group 1 out

Этот АСL блокирует поступление в сеть 172.1.1.0 только пакетов от узла с адресом 172.1.3.1. Весь другой трафик будет разрешен.

Данный список контроля доступа можно написать, используя ключевые слова any и host.

R1(config)#access-list 1 deny172.1.3.1 host

R1(config)#access-list 1 permit any

Пример:

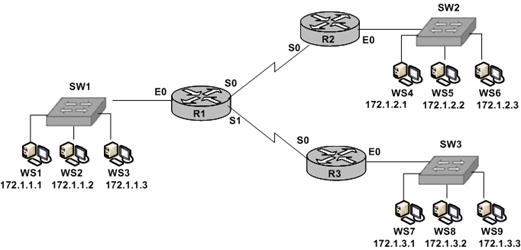

Администратору необходимо сформировать стандартный АСL, который бы запрещал доступ в подсеть 172.1.1.0 только узлам с адресами 172.1.2.1, 172.1.2.2, 172.1.2.3 из подсети 172.1.2.0

Рис 7

Поскольку сеть, в которую быть ограничен доступ, подключена к маршрутизатору R1 через интерфейс Е0, то ACL будем размещать на R1.

Для того чтобы описать три адреса в одной строке ACL, необходимо расчитать инверсную маску.

Первые три октета должны проверяться (172.1.2)

В последнем октете два младших бита могут принимать любое значение.

00000000 – номер сети – пакета с таким адресом источника не будет;

00000001 – 1;

00000010 – 2;

00000011 – 3.

00000011 – 3 - маска

Последний октет в инверсной маске будет равен 3. Следовательно, инверсная маска будет иметь вид - 0.0.0.3

R1(config)#access-list 1 deny 172.1.2.0 0.0.0.3

R1(config)#access-list 1 permit any

R1(config)#interface Ethernet 0

R1(config-if)#ip access-group 1 out

Этот АСL блокирует поступление в сеть 172.1.1.0 только пакетов от узлов с адресами 172.1.2.1, 172.1.2.2, 172.1.2.3. Весь другой трафик будет разрешен.