Лекция 1

Основы нормативной базы организации защиты информации в Российской федерации

Содержание лекции

- Российская федерация. Федеральный закон об информации, информатизации и защите информации.

- Доктрина информационной безопасности Российской федерации.

- Основные термины и определения.

Российская федерация. Федеральный закон

Об информации, информатизации и защите информации

320.02.95 N 24-ФЗ Москва, Кремль

Принят Государственной Думой 25 января 1995 года

ГЛАВА 1. ОБЩИЕ ПОЛОЖЕHИЯ

Статья 1. Сфера действия настоящего Федерального закона

Статья 2. Термины, используемые в настоящем Федеральном законе, их определения

Статья 3. Обязанности государства в сфере формирования информационных ресурсов и информатизации

ГЛАВА 2. ИHФОРМАЦИОHHЫЕ РЕСУРСЫ

Статья 4. Основы правового режима информационных ресурсов

Статья 5. Документирование информации

Статья 6. Информационные ресурсы как элемент состава имущества и объект права собственности

Статья 7. Государственные информационные ресурсы

Статья 8. Обязательное представление документированной информации для формирования государственных информационных ресурсов

Статья 9. Отнесение информационных ресурсов к общероссийскому национальному достоянию

Статья 10. Информационные ресурсы по категориям доступа

Статья 11. Информация о гражданах (персональные данные)

ГЛАВА 3. ПОЛЬЗОВАHИЕ ИHФОРМАЦИОHHЫМИ РЕСУРСАМИ

Статья 12. Реализация права на доступ к информации из информационных ресурсов

Статья 13. Гарантии предоставления информации

Статья 14. Доступ граждан и организаций к информации о них

Статья 15. Обязанности и ответственность владельца информационных ресурсов

ГЛАВА 4. ИHФОРМАТИЗАЦИЯ. ИHФОРМАЦИОHHЫЕ СИСТЕМЫ, ТЕХHОЛОГИИ И СРЕДСТВА ИХ ОБЕСПЕЧЕHИЯ

Статья 16. Разработка и производство информационных систем, технологий и средств их обеспечения

Статья 17. Право собственности на информационные системы, технологии и средства их обеспечения

Статья 18. Право авторства и право собственности на информационные системы, технологии и средства их обеспечения

Статья 19. Сертификация информационных систем, технологий, средств их обеспечения и лицензирование деятельности по формированию и использованию информационных ресурсов

ГЛАВА 5. ЗАЩИТА ИHФОРМАЦИИ И ПРАВ СУБЪЕКТОВ В ОБЛАСТИ ИHФОРМАЦИОHHЫХ ПРОЦЕССОВ И ИHФОРМАТИЗАЦИИ

Статья 20. Цели защиты

Статья 21. Защита информации

Статья 22. Права и обязанности субъектов в области защиты информации

Статья 23. Защита прав субъектов в сфере информационных процессов и информатизации

Статья 24. Защита права на доступ к информации

Статья 25. Вступление в силу настоящего Федерального закона

1. Hастоящий Федеральный закон вступает в силу со дня его официального опубликования.

2. Предложить Президенту Российской Федерации привести в соответствие с настоящим Федеральным законом изданные им правовые акты.

3. Поручить Правительству Российской Федерации:

· привести в соответствие с настоящим Федеральным законом изданные им правовые акты;

· подготовить и внести в Государственную Думу в трехмесячный срок в установленном порядке предложения о внесении изменений и дополнений в законодательство Российской Федерации в связи с принятием настоящего Федерального закона;

· принять нормативные правовые акты, обеспечивающие реализацию настоящего Федерального закона.

Президент Российской Федерации

Б. Ельцин

Список литературы.

1. Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. – 3-е изд. – М.: Академический проект: Трикста. – 2005. –544 с.

2. Бузов Г.А., Калинин С.В., Кондратьев А.В. Защита от утечки информации по техническим каналам: Учебное пособие. М.: Горячая линия-Телеком, 2005.-416 с.

3. Торокин А.А. Основы инженерно-техническеой защиты информации.-М.: Издательство «Ось-89», 1998, 336 с.

4. ГОСТ Р 50922-96. Защита информации. Основные термины и определения. М.: Госстандарт России, 1996.

Лекция 2

Основные направления инженерно-технической защиты информации

Содержание лекции

- Задачи инженероно-технической защиты информации.

- Принципы инженерно-технической защиты информации.

- Основные методы защиты информации техническими средствами.

- Способы и средства инженерной защиты и технической охраны объектов.

Список литературы.

5. Торокин А.А. Основы инженерно-техническеой защиты информации.-М.: Издательство «Ось-89», 1998, 336 с.

6. Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. – 3-е изд. – М.: Академический проект: Трикста. – 2005. –544 с.

7. Бузов Г.А., Калинин С.В., Кондратьев А.В. Защита от утечки информации по техническим каналам: Учебное пособие. М.: Горячая линия - Телеком, 2005.-416 с.

Лекция 3

Содержание лекции

- Защита информации от утечки по техническим каналам.

- Характеристика технических каналов утечки информации.

- Визуально-оптические каналы утечки информации.

- Акустические каналы утечки информации.

- Электромагнитные каналы утечки информации.

- Материально-вещественные каналы утечки информации.

Рис. 3.2. Модульная цветная видеокамера ACE-200СP4

Основные технические характеристики:

· ПЗС-матрица 1/4``

· Разрешение 380 ТВ линий

· Объектив f=3,6мм; F2.0

· Чувствительность 0.5 Лк;

· Видеосигнал 1В, 75 Ом;

· Электропитание DC12В; 0,11A

· Размер 32´32´18 мм.

Рис. 3.3. Компактный прибор ночного видения "Дедал-Handy"

Основные технические

Основные технические

характеристики:

· Увеличение ´3,6 раз

· Угол поля зрения 11°

· Объектив 58мм/1:2.0

· Источник питания -

батарейка типа AAA 2 шт

· Габаритные размеры 150´59´57 мм

· Вес 330 грамм

Рис. 3.4. Волоконно-оптический эндоскоп ЭТ-10-1,0АП

Список литературы.

8. Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. – 3-е изд. – М.: Академический проект: Трикста. – 2005. –544 с.

9. Торокин А.А. Основы инженерно-техническеой защиты информации.-М.: Издательство «Ось-89», 1998, 336 с.

10. Бузов Г.А., Калинин С.В., Кондратьев А.В. Защита от утечки информации по техническим каналам: Учебное пособие. М.: Горячая линия - Телеком, 2005.-416 с.

11. Специальная техника и информационная безопасность. Учебник. Под ред. В.И. Кирина. Том 1. Академия управления МВД России. Москва, 2000.- 779 с.

Лекция 4

Методы и средства защиты информации от утечки по

техническим каналам

Содержание лекции

- Защита информации от утечки по визуально-оптическим каналам.

- Защита информации от утечки по акустическим каналам.

- Защита информации от утечки по электромагнитным каналам.

- Защита информации от утечки по материально-вещественным

каналам.

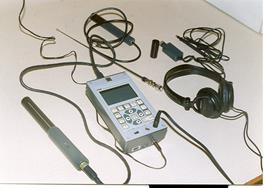

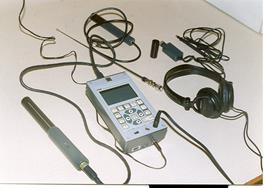

Назначение:

· Проведение специальных акустических и виброакустческих измерений.

· Оценка свойств акустических и виброакустических каналов утечки и эффективности систем активной защиты помещений.

Измерения проводятся с помощью специальных микрофонов и акселерометров, подключенных к звуковой плате персонального компьютера.

Решение о защищенности речевого сообщения принимается на основании сопоставления уровней речевого сигнала и помехи в стандартных частотных полосах и расчетов разборчивости речи.

Рис. 4.11. Многофункциональный поисковый прибор ST031P «Пиранья»

Прибор позволяет осуществлять контроль акустической и электромагнитной (в том числе в инфракрасном диапазоне) обстановки в помещениях в 7 режимах.

Технические характеристики:

· диапазон рабочих частот:

0,1 - 2000 МГц;

· спектральная плотность шума:

45-75 дБ;

Рис. 4.22. Подавитель радиовзрывателей

Предназначен для защиты легковых автомобилей от радиоуправляемых взрывных устройств.

Технические характеристики:

· рабочий диапазон частот 20...1000 МГц;

· выходная мощность 64 Вт;

· время непрерывной работы на одном комплекте батарей - 8 ч.

· габариты - 490х390х170 мм;

· вес – 18 кГ.

Рис. 4.23. Скоростной поисковый приемник СКОРПИОН

Позволяет:

· производить изучение радиоэлектронной обстановки с запоминанием частот сигналов;

· обнаруживать и определять местоположение нелегально существующего передатчика в контролируемом помещении;

· подавлять канал приема сигнала обнаруженного передатчика путем постановки на его частоте прицельной помехи.

Основные технические характеристики:

· диапазон принимаемых частот: 30 - 2000 МГц;

· чувствительность: 50 мкВ;

· полоса пропускания на промежуточной частоте: 200 кГц;

· время просмотра диапазона: 15 c;

Рис. 4.24. Интеллектуальный мультистандартный блокиратор сотовой связиИМБИРЬ

Блокиратор в течение короткого интервала времени (порядка 200-300 микросекунд) обнаруживает в контролируемой зоне наличие работающего или входящего в связь мобильного телефона, определяет параметры сигнала и принадлежность к стандарту сотовой связи, вычисляет номер частотного канала и временный слот, выделенный данному телефону. После вычисления частотно-временных параметров обнаруженного телефона блокиратор излучает сигнал подавления на конкретном частотном канале в диапазоне работы базовой станции в те моменты времени, в которые, в соответствии со стандартом, телефон принимает сигнал канала управления от базовой станции.

Блокиратор в течение короткого интервала времени (порядка 200-300 микросекунд) обнаруживает в контролируемой зоне наличие работающего или входящего в связь мобильного телефона, определяет параметры сигнала и принадлежность к стандарту сотовой связи, вычисляет номер частотного канала и временный слот, выделенный данному телефону. После вычисления частотно-временных параметров обнаруженного телефона блокиратор излучает сигнал подавления на конкретном частотном канале в диапазоне работы базовой станции в те моменты времени, в которые, в соответствии со стандартом, телефон принимает сигнал канала управления от базовой станции.

Основные технические характеристики:

· эффективное блокирование сотовой связи стандартов - NMT450i, CDMA-2000, DAMPS/TDMA, CDMA800, GSM900/1800, DECT;

· минимальный уровень излучения блокирующего сигнала;

· строго адресный характер излучения; воздействие на мобильные телефоны исключительно внутри установленной зоны;

· не создает помех для работы сотовой сети и другой аппаратуры.

· Экранирование помещений и оборудования. Ослабление уровней излучения за пределами контролируемой зоны может быть достигнуто путем применения экранирования приборов, создающих излучения или целиком помещений, для которых существует опасность утечки информации за счет электромагнитных излучений.

Самое надежное экранирование приборов и помещений выполняется с использованием металлических (медных или стальных) экранирующих конструкций, представляющих собой замкнутые объемы. Наличие щелей и отверстий значительно понижает качество экранирования, поэтому требуются дополнительные элементы, обеспечивающие подвод проводов внутрь экрана без нарушения целостности экранирующей конструкции.

Если экранируется помещение, то возникает проблема создания условий для нахождения в нем человека: вентиляция, отопление, освещение и т.д. В, целом, конструкции экранированных помещений, обладающих высокой степенью экранированности в широком диапазоне частот, оказываются очень сложными и дорогостоящими.

В настоящее время разработано достаточно много экранирующих и поглощающих материалов и конструкций, позволяющих реализовать экранирование с небольшими затратами, особенно если требования к степени экранировки не слишком высоки. В специальных каталогах предлагаются экранирующие лаки и краски, экранирующие ткани и пленки, ферритовые конструкции для экранирования кабелей и другие.

В качестве примера ниже приводятся характеристики и описание полимерных поглощающих пирамид, позволяющих создавать безэховые камеры и улучшать степень экранирования экранных конструкций, и описание экранирующей ткани. Данные материалы представляет фирма ООО «ТЕХНО» (www.techno.ru).

Токопроводящая ткань

Токопроводящая ткань состоит из полиэстеровых нитей, на которых гальваническим способом осаждены медь и никель в качестве базового слоя (рис. 28). Лицевой слой ткани обеспечивает минимальное поверхностное сопротивление, что позволяет обеспечивать требования ЭМС в тех местах и полостях, где невозможно применить жесткие формы, например, токопроводящие прокладки.

Токопроводящая ткань состоит из полиэстеровых нитей, на которых гальваническим способом осаждены медь и никель в качестве базового слоя (рис. 28). Лицевой слой ткани обеспечивает минимальное поверхностное сопротивление, что позволяет обеспечивать требования ЭМС в тех местах и полостях, где невозможно применить жесткие формы, например, токопроводящие прокладки.

Рис. 4.27. Токопроводящая ткань

Рис. 4.28. Конструкция ткани

Рис. 4.28. Конструкция ткани

Низкое поверхностное сопротивление материала обеспечивает хорошее экранирование при обеспечении замкнутого контура.

Ткань подходит для создания экранированных комнат путем наклейки ее на стены, потолок и пол. Возможно применять ткань в медицинских учреждениях, например, при проведении ЭКГ в качестве накладываемых контактных площадок на участки тела. Ткань изготавливается нескольких фактур поверхности и имеет несколько видов покрытий как рабочей (лицевой) стороны, так и оборотной.

· Применение электрических фильтров. Во многих случаях для защиты от утечки информации в системах с проводными коммуникациями полезным является применение электрических фильтров обеспечивающих пропускание сигнала в рабочей области частот и задержание в области частот вне рабочего диапазона, чаще всего, в высокочастотной области (для исключения возможности передачи сигналов на высокочастотной несущей, для защиты от высокочастотного навязывания и т.д.).

Фильтры защищают работающие системы не только от утечки информации, но и от внешних помех.

Специальные фильтры с ограничением амплитуды внешних воздействий обеспечивают защиту систем, предназначенных для выполнения ответственных функций от созданных злоумышленником разрушающих воздействий в виде высоковольтных импульсов.

Электрические фильтры применяются практически во всех проводных системах с целью обеспечения работоспособности.

Особую группу представляют фильтры, предназначенные для работы в сети 220 В. К этим фильтрам наряду с жесткими требованиями по обеспечению фильтрации предъявляются требования по силовым характеристикам: рабочий ток (от единиц до сотен ампер), рабочее напряжение (220 В и выше).

Важность сетевых помехоподавляющих фильтров потребовала стандартизации их характеристик, внесения сетевых фильтров в перечень специального оборудования.

В качестве примера на рис. 29 показаны три сертифицированных фильтра с кратким описанием их характеристик.

Фильтры предназначены для предотвращения утечки информации по цепям электропитания, а также для защиты средств оргтехники от внешних помех.

Фильтры предназначены для предотвращения утечки информации по цепям электропитания, а также для защиты средств оргтехники от внешних помех.

ФСП-1Ф-7А ФСПК-200

ФСП-1Ф-7А-  Номинальный ток 7 А;

Номинальный ток 7 А;

Габариты - 150×115×270 мм;

Вес – 1,4 кГ

ФСПК-200- Номинальный ток 200 А;

Габариты - 800×300×92 мм;

Вес – 18 кГ

ЛФС-40-1Ф - Номинальный ток 40 А;

Габариты - 430×155×75 мм;

Вес – 5 кГ

ЛФС-40-1Ф

Рис. 4.29. Сетевые помехоподавляющие фильтры

Фильтр ЛФС-40-1Ф представляет собой фильтр нижних частот, включаемый в сеть напряжением 220±10% В с частотой 50 Гц без соблюдения полярности. Для уменьшения связи между входом и выходом элементы фильтра размещены в трех экранированных отсеках, образованных стенками и шасси изделия. Конструктивно устройство выполнено в корпусе из оцинкованной стали.

Все фильтры создают ослабление помех и сигналов в частотном диапазоне от 0,1 – 1000 МГц более 60 дБ.

· Защита информации в телекоммуникационных системах за счет структурной скрытности сигналов.

В современных системах телекоммуникации все более широкое применение находят цифровые методы передачи данных с использованием сложных широкополосных сигналов. Примерами являются цифровая телефонная связь, беспроводные цифровые интерфейсы (Bluetooth, Wi-Fi), радиоканалы передачи данных (например, ZigBee), проводные компьютерные сети и т.д.

Применение цифровых методов передачи информации с использованием сложных сигналов обеспечивает возможность построения многоканальных систем, оперирующих с большими объемами информации, передаваемой с большой скоростью. Сложные сигналы и совершенные алгоритмы обработки информации (протоколы) позволяют достичь повышенной помехозащищенности цифровых систем по сравнению с классическими системами связи.

Цифровые системы со сложными сигналами попутно в значительной мере решают задачу обеспечения информационной безопасности за счет структурной скрытности сигналов и самой системы. Описываемые системы являются практически невидимыми для классических поисковых приборов (сканирующих приемников, узкополосных анализаторов спектра, широкополосных индикаторов поля).

В лучшем случае с помощью эти приборов можно зафиксировать факт работы широкополосных систем. Чтобы выделить передаваемую информацию требуется большая подготовительная работа по разведке вида сигналов, алгоритмов работы системы, построению специальной аппаратуры перехвата.

· Защита информации в телекоммуникационных системах за счет информационной скрытности.

Информационная скрытность передачи информации по каналам связи состоит в применении шифрования передаваемых данных.

Современные цифровые системы связи позволяют естественным образом, без существенного усложнения аппаратуры, применить шифрование с целью дополнительного увеличения степени защищенности информации от перехвата.

Шифрование применяется и в классических аналоговых системах связи, в телефонных системах, в аналоговых системах радиосвязи. Шифрование информации в этих системах производится в виде скремблирования.

Особенность преобразования передаваемых данных в телефонных системах и узкополосных системах радиосвязи состоит в том, что преобразованный (зашифрованный) сигнал не должен иметь ширину спектра большую, чем исходный сигнал. Это требование накладывает существенные ограничения на способы шифрования.

Шифрование, применяемое в названных системах, называют скремблированием. Классическим видом скремблирования является инверсия спектра передаваемого сообщения. В настоящее время разработаны сложные, устойчивые к расшифровыванию алгоритмы скремблирования.

Каталоги спецтехники предлагают широкий выбор скремблеров, предназначенных для работы в различных условиях. На рис. 30, 31 показаны два примера скремблеров.

Рис. 4.30. Скремблеры накладные (на телефонные трубки) ASC-2

Рис. 4.31. Скремблер Референт GSM

Предназначен для предотвращения возможности прослушивания разговоров по мобильному телефону как на уровне операторов сотовой связи, так и с помощью комплексов перехвата GSM.

Принцип действия: исходная речь подвергается аналого-цифровому преобразованию, образующему высокоскоростной 64 Кбит цифровой поток. Этот поток сжимается до скорости 2,4 Кбит/с, а затем шифруется специальным алгоритмом шифрования.

Устройство «Референт-GSM» предназначено для работы с мобильными телефонами производства Ericsson и Sony-Ericsson и снабжено соответствующим выходным разъемом для стыка с модемным входом телефона.

4. Защита информации от утечки по материально-вещественным

каналам

Защита информации от утечки по материально-вещественным каналам – это комплекс мероприятий, исключающих или уменьшающих возможность выхода конфиденциальной информации за пределы контролируемой зоны в виде производственных отходов, не полностью уничтоженной информации на магнитных и других носителях, неиспользованных, списанных материалов и оборудования, рекламных и выставочных образцов новой продукции.

Защита информации от утечки по материально-вещественным каналам – это комплекс мероприятий, исключающих или уменьшающих возможность выхода конфиденциальной информации за пределы контролируемой зоны в виде производственных отходов, не полностью уничтоженной информации на магнитных и других носителях, неиспользованных, списанных материалов и оборудования, рекламных и выставочных образцов новой продукции.

Рис. 4.32. Устройство быстрого стирания информации с магнитных носителей Стек-НС1

Изделие может быть использовано для стирания информации с жестких дисков ПЭВМ и других носителей, имеющих аналогичные магнитные свойства и целиком помещающиеся в рабочую камеру. При стирании полностью уничтожается информация пользователя и служебная разметка жесткого магнитного диска, поэтому его повторное использование без применения спецоборудования проблематично. Устройство быстрого стирания имеет сетевое электропитание.

Технические характеристики модели:

·конструктивное исполнение: моноблок 210х140х135 мм

·напряженность стирающего магнитного поля: не менее 400 кА/м.

·продолжительность стирания информации на одном носителе: не более 0,1 с

Рис. 4.33. Система для мгновенного уничтожения информации с магнитных носителей Раскат- серия «Mobil Rack»

Рис. 4.33. Система для мгновенного уничтожения информации с магнитных носителей Раскат- серия «Mobil Rack»

Система для мгновенного уничтожения информации с магнитных носителей при помощи разряда электромагнитного импульса. Для перезарядки требуется 3-5 сек. Данный вариант исполнения предусматривает все возможности системы Раскат серии "Модуль". Разница в функции горячей замены жесткого диска. Есть внешний однодисковый вариант исполнения.

Рис. 4.34. Устройство для быстрого уничтожения черновых и неудачных распечаток документов.

Технические характеристики:

· лист А4 разрезается на полосы шириной 5 мм;

· время уничтожения одного листа – 1 с;

· питание – от сети 220 В.

Список литературы.

12. Специальная техника и информационная безопасность. Учебник. Под ред. В.И. Кирина. Том 1. Академия управления МВД России. Москва, 2000.- 779 с.

13. Каторин Ю.Ф., Куренков Е.В., Лысов А.В., Остапенко А.Н. Большая энциклопедия промышленного шпионажа.- СПб.: ООО «Издательство Полигон», 2000.- 896 с.

14. Специальная техника для контроля и защиты информации. Компания ГРОТЕК, 1994. – 89 с.

15. Специальная техника. Системы безопасности и защиты. – М.: Knowledge Express Inc., 1994. – 30 с.

16. Специальная техника защиты и контроля информации. Каталог фирмы Маском, 1995.

17. Специальная техника. Каталог фирмы Нелк. – 1995.

18. Технические средства защиты информации’ 99. – М.: ЗАО «АННА», 1999. – 394 с.

19. Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. – 3-е изд. – М.: Академический проект: Трикста. – 2005. –544 с.

20. Меньшаков Ю.К. Защита объектов и информации от технических средств разведки: Учеб. Пособие/ Ю.К. Меньшаков. – М.: РГГУ, 2002.

21. Бузов Г.А., Калинин С.В., Кондратьев А.В. Защита от утечки информации по техническим каналам: Учебное пособие. М.: Горячая линия-Телеком, 2005.-416 с.

22. Торокин А.А. Основы инженерно-техническеой защиты информации.-М.: Издательство «Ось-89», 1998, 336 с.

Лекция 5

Содержание лекции

Последовательное включение

Рис. 5.6 Последовательное включение

Рис. 5.6 Последовательное включение

Существует необходимость использования последовательного включения тогда, когда при поднятой трубке напряжение в линии становится примерно равным нулю. Оно таково, что недостаточно для питания С.Р., подключенного параллельно.

Минус такого способа – необходим разрыв провода.

Проведем наблюдение за ВАХ телефонной линии.

Рис 5.7 Схема телефонной линии

Рис 5.7 Схема телефонной линии

Когда к линии не подключены средства разведки

Рис 5.8 ВАХ телефонной линии без средств разведки

Рис 5.8 ВАХ телефонной линии без средств разведки

При последовательном подключении средства разведки

Рис 5.9 Напряжение на средстве разведки при

Рис 5.9 Напряжение на средстве разведки при

последовательном включении

Устройство имеет стабилизатор питания. Стабилизатор имеет определенную величину напряжения Uуст. Пока трубка опущена напряжение на средстве разведки нулевое, при подъеме трубки переменный ток в линии растет, и, следовательно, напряжение увеличивается

Рис 5.10 ВАХ линии при последовательном включении

Рис 5.10 ВАХ линии при последовательном включении

Измеритель напряжения должен быть очень точным 0.3% от Imax и 0.3% от Uл. По линейности ВАХ можно сделать вывод о существовании в линии закладного устройства.

Параллельное включение

Рис 5.11. Ток на средстве разведки при

Рис 5.11. Ток на средстве разведки при

параллельном включении

Даже если устройство выключено, в его состав входит какой-то измерительный элемент, а значит, потребляет некий минимальный ток. Таким образом, напряжение в линии не может быть больше некоторого определенного значения.

Если же устройство включено, оно потребляет определенный установившийся ток, который должен быть минимальным, чтобы устройство себя не выдавало.

Рис 5.12. ВАХ линии при параллельном включении

Рис 5.12. ВАХ линии при параллельном включении

Список литературы.

23. Бузов Г.А., Калинин С.В., Кондратьев А.В. Защита от утечки информации по техническим каналам: Учебное пособие. М.: Горячая линия-Телеком, 2005.-416 с.

24. Торокин А.А. Основы инженерно-техническеой защиты информации.-М.: Издательство «Ось-89», 1998, 336 с.

25. Лагутин В.С., Петраков А.В. Утечка и защита информации в телефонных каналах. М.: Энергоатомиздат, 1996, 304 с.

26. Надеждин В.С. Технические средства защиты от диктофонов и подслушивающих устройств. Защита информации. 1995. № 3.- с. 72-76.

27. Попугаев Ю. Телефонные переговоры: способы защиты. Частный сыск и охрана. 1995. № 3. С. 78-84.

28. Хорев А.А. Технические средства и способы промышленного шпионажа. М.: ЗАО «Дальснаб». 1997. 230 с.

29.

Лекция 6

Содержание лекции

Применение рефлектометров.

Метод нелинейной локации.

Последовательное включение

Рис 6.3 Линия с закладным устройством

С1 – большая блокировочная емкость, иначе усилитель средства разведки перейдет в режим самовозбуждения. Метод определения средства разведки основан на обнаружении именно этого конденсатора.

Рассмотрим влияние включенного в линию закладного устройства на напряжение в ней.

Параллельное включение

Рис 6.6 Линия с закладным устройством

Рис 6.6 Линия с закладным устройством

Когда устройство выключено напряжение на зажимах емкости нулевое. Емкость параллельна телефонной линии. При замыкании ключа напряжение в линии закорачивается емкостью, то есть в момент времени t1 напряжение в линии равно нулю. Начнется зарядка емкости, которая будет продолжаться до того момента, когда ключ вновь разомкнут.

Рис 6.7 Изменение напряжения в линии с параллельно включенным

Закладным устройством

Для того, чтобы устройство разведки не было обнаружено, необходимо выбирать емкость как можно меньше.

Применение рефлектометров

Рефлектометр – устройство, которое исследует проводную линию как длинную линию.

Длинная линия, линия в которой выполняется следующее условие: время распространения сигнала больше длительности импульса.

Рефлектометр – это устройство, которое с помощью импульсных сигналов позволяет исследовать однородность электрической линии.

Длинная линия

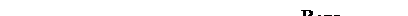

Рис 6.8 Длинная линия

Рис 6.8 Длинная линия

Длинная линия имеет постоянное волновое сопротивление  .

.

У витой пары волновое сопротивление

Длинная линия согласована, если она нагружена на сопротивление  . Коэффициент отражения в длинной линии находится следующим образом:

. Коэффициент отражения в длинной линии находится следующим образом:

В общем случае Г – комплексный.

При определенных значениях нагрузки:

Скорость передвижения сигнала в линии:

Если в линию подать короткий импульс, то через некоторое время можно обнаружить реакцию. Если линия согласована, то отклика не будет. Если линия содержит какие-либо неоднородности вдоль своей длины, то будут наблюдаться дополнительные отклики. По временной задержке этих импульсов можно сказать, где расположены включения в линию.

Линия без средств разведки:

Рис 6.9 Сигналы в длинной линии без включений

Рис 6.9 Сигналы в длинной линии без включений

Линия с включениями:

Рис 6.10 Сигналы в длинной линии с включениями

Рис 6.10 Сигналы в длинной линии с включениями

Устройство, подключенное к телефонной линии будет выдавать себя некоторым сопротивлением на высокой частоте.

Метод нелинейной локации

Выявляет нелинейные элементы, включенные в телефонную линию. При подключении к телефонной линии источника гармонического напряжения, если в линии есть диоды, транзисторы, то в токе появляются высшие гармоники, которые можно выделить с помощью анализаторов спектра. По выявленным высшим гармоникам можно сделать вывод о находящихся в линии нелинейных устройствах.

Пример устройства:

Рис 6.11 Часть средства разведки,

включенного в телефонную линию

Список литературы.

1. Попов В.П. Основы теории цепей. - М.: Высшая школа, -1985.- 496 с.

2. Атабеков Г.И. Основы теории цепей. - М.: Энергия, 1969.- 424 с.

3. Мелешко Е.А. Наносекундная электроника в экспериментальной физике. – М.: Энергоатомиздат, 1987. – 216 с.

4. Прытко С.М., Топоровский Л.Н. Нелинейная радиолокация: принцип действия, область применения, приборы и системы. Системы безопасности связи и телекоммуникаций. 1995. № 6. С. 52-55.

Лекция 7

Содержание лекции

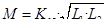

Пример построения устройства прослушивания телефонной линии с питанием от линии, с последовательным включением.

Индуктивный съём

Оценим величину напряжения, которое может быть получено на устройстве с индуктивным съёмом:

А. Б.

Рис 7.2 Виды индуктивного съема информации

Рис 7.2 Виды индуктивного съема информации

1. Рассмотрим первый вариант:

1. Рассмотрим первый вариант:

Эквивалентная схема:

Рис 7.3 Эквивалентная схема цепи, при индуктивном

съеме информации с линии

l=2см

L1=20нГн

L2=20мкГн

, где 0 – отсутствие связи, 1 – полная связь

, где 0 – отсутствие связи, 1 – полная связь

Пусть Ксв = 0.5,

Ec = 1 В – Амплитуда речевого сигнала

RT = 300 Ом

RАТС = 1.5 кОм

- наводимое напряжение

- наводимое напряжение

Следовательно,

Уровень наведённого шума будет небольшой, то есть по шумовым характеристикам это устройство реализуемо. Однако уровень сигнала очень слабый, следовательно, различить его на фоне помех достаточно сложно.

Реализация индуктивного съёма в такой конструкции не актуальна, следовательно, нужно использовать другие методы построения устройства:

Можно увеличить индуктивность L1 до 20мкГн, тогда Uвых возрастёт в несколько раз, но при этом такое устройство будет легко обнаруживаемым. Маленькие напряжения EM получаются из-за низких частот:

Обычно данную схему модифицируют:

Рис 7.4 Аналог индуктивного съёма с использованием ёмкости.

Рис 7.4 Аналог индуктивного съёма с использованием ёмкости.

Утечка информации за счёт акустоэлектрического преобразования

Рис 7.5 Телефонная линия с устройством съёма сигнала, полученного за счет электроакустического преобразования

Рис 7.5 Телефонная линия с устройством съёма сигнала, полученного за счет электроакустического преобразования

Электромеханический звонок представляет из себя хороший микрофон, поэтому он является одним из каналов утечки информации. Опасным он является при опущенной трубке. В современных аппаратах таким каналом может быть сам телефонный микрофон.

Лекция 8

Лекция 9

Содержание лекции

Автокомпенсатор.

Скремблирование.

Надо, чтобы N1 и  были идеально одинаковы на самом деле ситуация обстоит иначе.

были идеально одинаковы на самом деле ситуация обстоит иначе.

Шум  будет искажён.

будет искажён.

Назовём  иначе:

иначе:  - искажённый.

- искажённый.

Искажение обусловлено несколькими причинами:

|

|

|

Основные технические

Основные технические

Блокиратор в течение короткого интервала времени (порядка 200-300 микросекунд) обнаруживает в контролируемой зоне наличие работающего или входящего в связь мобильного телефона, определяет параметры сигнала и принадлежность к стандарту сотовой связи, вычисляет номер частотного канала и временный слот, выделенный данному телефону. После вычисления частотно-временных параметров обнаруженного телефона блокиратор излучает сигнал подавления на конкретном частотном канале в диапазоне работы базовой станции в те моменты времени, в которые, в соответствии со стандартом, телефон принимает сигнал канала управления от базовой станции.

Блокиратор в течение короткого интервала времени (порядка 200-300 микросекунд) обнаруживает в контролируемой зоне наличие работающего или входящего в связь мобильного телефона, определяет параметры сигнала и принадлежность к стандарту сотовой связи, вычисляет номер частотного канала и временный слот, выделенный данному телефону. После вычисления частотно-временных параметров обнаруженного телефона блокиратор излучает сигнал подавления на конкретном частотном канале в диапазоне работы базовой станции в те моменты времени, в которые, в соответствии со стандартом, телефон принимает сигнал канала управления от базовой станции. Токопроводящая ткань состоит из полиэстеровых нитей, на которых гальваническим способом осаждены медь и никель в качестве базового слоя (рис. 28). Лицевой слой ткани обеспечивает минимальное поверхностное сопротивление, что позволяет обеспечивать требования ЭМС в тех местах и полостях, где невозможно применить жесткие формы, например, токопроводящие прокладки.

Токопроводящая ткань состоит из полиэстеровых нитей, на которых гальваническим способом осаждены медь и никель в качестве базового слоя (рис. 28). Лицевой слой ткани обеспечивает минимальное поверхностное сопротивление, что позволяет обеспечивать требования ЭМС в тех местах и полостях, где невозможно применить жесткие формы, например, токопроводящие прокладки. Рис. 4.28. Конструкция ткани

Рис. 4.28. Конструкция ткани Фильтры предназначены для предотвращения утечки информации по цепям электропитания, а также для защиты средств оргтехники от внешних помех.

Фильтры предназначены для предотвращения утечки информации по цепям электропитания, а также для защиты средств оргтехники от внешних помех.

Номинальный ток 7 А;

Номинальный ток 7 А;

Защита информации от утечки по материально-вещественным каналам – это комплекс мероприятий, исключающих или уменьшающих возможность выхода конфиденциальной информации за пределы контролируемой зоны в виде производственных отходов, не полностью уничтоженной информации на магнитных и других носителях, неиспользованных, списанных материалов и оборудования, рекламных и выставочных образцов новой продукции.

Защита информации от утечки по материально-вещественным каналам – это комплекс мероприятий, исключающих или уменьшающих возможность выхода конфиденциальной информации за пределы контролируемой зоны в виде производственных отходов, не полностью уничтоженной информации на магнитных и других носителях, неиспользованных, списанных материалов и оборудования, рекламных и выставочных образцов новой продукции. Рис. 4.33. Система для мгновенного уничтожения информации с магнитных носителей Раскат- серия «Mobil Rack»

Рис. 4.33. Система для мгновенного уничтожения информации с магнитных носителей Раскат- серия «Mobil Rack»

Рис. 5.6 Последовательное включение

Рис. 5.6 Последовательное включение Рис 5.7 Схема телефонной линии

Рис 5.7 Схема телефонной линии

Рис 5.8 ВАХ телефонной линии без средств разведки

Рис 5.8 ВАХ телефонной линии без средств разведки Рис 5.9 Напряжение на средстве разведки при

Рис 5.9 Напряжение на средстве разведки при Рис 5.10 ВАХ линии при последовательном включении

Рис 5.10 ВАХ линии при последовательном включении Рис 5.11. Ток на средстве разведки при

Рис 5.11. Ток на средстве разведки при

Рис 5.12. ВАХ линии при параллельном включении

Рис 5.12. ВАХ линии при параллельном включении

Рис 6.6 Линия с закладным устройством

Рис 6.6 Линия с закладным устройством

Рис 6.8 Длинная линия

Рис 6.8 Длинная линия .

.

. Коэффициент отражения в длинной линии находится следующим образом:

. Коэффициент отражения в длинной линии находится следующим образом:

Рис 6.9 Сигналы в длинной линии без включений

Рис 6.9 Сигналы в длинной линии без включений Рис 6.10 Сигналы в длинной линии с включениями

Рис 6.10 Сигналы в длинной линии с включениями

Рис 7.2 Виды индуктивного съема информации

Рис 7.2 Виды индуктивного съема информации 1. Рассмотрим первый вариант:

1. Рассмотрим первый вариант:

, где 0 – отсутствие связи, 1 – полная связь

, где 0 – отсутствие связи, 1 – полная связь

- наводимое напряжение

- наводимое напряжение

Рис 7.4 Аналог индуктивного съёма с использованием ёмкости.

Рис 7.4 Аналог индуктивного съёма с использованием ёмкости. Рис 7.5 Телефонная линия с устройством съёма сигнала, полученного за счет электроакустического преобразования

Рис 7.5 Телефонная линия с устройством съёма сигнала, полученного за счет электроакустического преобразования были идеально одинаковы на самом деле ситуация обстоит иначе.

были идеально одинаковы на самом деле ситуация обстоит иначе. - искажённый.

- искажённый.