Для осуществления той или иной угрозы нарушитель применяет атаки.

Наиболее простая атака – субъективная. Вилли внимательно рассматривает изображение (слушает аудиозапись), пытаясь определить “на глаз”, имеется ли в нем скрытое сообщение. Ясно, что подобная атака может быть проведена лишь против совершенно незащищенных стегосистем. Тем не менее, она, наверное, наиболее распространена на практике, по крайней мере, на начальном этапе вскрытия стегосистемы. Первичный анализ также может включать в себя следующие мероприятия:

1. Первичная сортировка стего по внешним признакам.

2. Выделение стего с известным алгоритмом встраивания.

3. Определение использованных стегоалгоритмов.

4. Проверка достаточности объема материала для стегоанализа.

5. Проверка возможности проведения анализа по частным случаям.

6. Аналитическая разработка стегоматериалов. Разработка методов вскрытия стегосистемы.

7. Выделение стего с известными алгоритмами встраивания, но неизвестными ключами и т.д.

По аналогии с криптоанализом в стегоанализе можно выделить следующие типы атак.

- Атака на основе известного заполненного контейнера. В этом случае у нарушителя есть одно или несколько стего. В последнем случае предполагается, что встраивание скрытой информации осуществлялось Алисой одним и тем же способом. Задача Вилли может состоять в обнаружении факта наличия стегоканала (основная), а также в его извлечении или определения ключа. Зная ключ, нарушитель получит возможность анализа других стегосообщений.

- Атака на основе известного встроенного сообщения. Этот тип атаки в большей степени характерен для систем защиты интеллектуальной собственности, когда в качестве водяного знака используется известный логотип фирмы. Задачей анализа является получение ключа. Если соответствующий скрытому сообщению заполненный контейнер неизвестен, то задача крайне трудно решаема.

- Атака на основе выбранного скрытого сообщения. В этом случае Вилли имеет возможность предлагать Алисе для передачи свои сообщения и анализировать получающиеся стего.

- Адаптивная атака на основе выбранного скрытого сообщения. Эта атака является частным случаем предыдущей. В данном случае Вилли имеет возможность выбирать сообщения для навязывания Алисе адаптивно, в зависимости от результатов анализа предыдущих стего.

- Атака на основе выбранного заполненного контейнера. Этот тип атаки больше характерен для систем ЦВЗ. Стегоаналитик имеет детектор стего в виде «черного ящика» и несколько стего. Анализируя детектируемые скрытые сообщения, нарушитель пытается вскрыть ключ.

У Вилли может иметься возможность применить еще три атаки, не имеющие прямых аналогий в криптоанализе.

- Атака на основе известного пустого контейнера. Если он известен Вилли, то путем сравнения его с предполагаемым стего он всегда может установить факт наличия стегоканала. Гораздо интереснее сценарий, когда контейнер известен приблизительно, с некоторой погрешностью (как это может иметь место при добавлении к нему шума).

- Атака на основе выбранного пустого контейнера. В этом случае Вилли способен заставить Алису пользоваться предложенным ей контейнером. Например, предложенный контейнер может иметь большие однородные области (однотонные изображения), и тогда будет трудно обеспечить секретность внедрения.

- Атака на основе известной математической модели контейнера или его части. При этом атакующий пытается определить отличие подозрительного сообщения от известной ему модели. Например, допустим, что биты внутри отсчета изображения коррелированы. Тогда отсутствие такой корреляции может служить сигналом об имеющемся скрытом сообщении. Задача внедряющего сообщение заключается в том, чтобы не нарушить статистики контейнера. Внедряющий и атакующий могут располагать различными моделями сигналов, тогда в информационно-скрывающем противоборстве победит имеющий лучшую модель.

Вопрос 32.Принципы сжатия.

Очень редко изображения, получаемые в информационных системах, имеют цифровую форму. Поэтому их преобразование к этому виду является обязательной операцией, если предполагается использовать цифровую обработку, передачу, хранение. Как и при одномерных сигналах, данное преобразование включает в себя две процедуры. Первая состоит в замене непрерывного кадра дискретным и обычно называется дискретизацией, а вторая выполняет замену непрерывного множества значений яркости множеством квантованных значений и носит название квантования. При цифровом представлении каждому из квантованных значений яркости ставится в соответствие двоичное число, чем и достигается возможность ввода изображения в ЭВМ.

Пусть имеется непрерывный сигнал x(t ), заданный на интервале

.

. При переходе к оцифровке происходит следующая операция.

Выбирается шаг дискретизации  ,

, и вместо исходного сигнала получается последовательность

. Далее,

выбирается формат оцифровки r. Обычно он бывает кратным 8, хотя это не обязательно. Предположим, что существует такое число

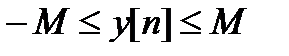

М, что выполнены неравенства:

для всех

n. Интервал

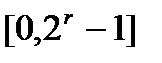

[-M,M] разбивается на

частей. После этого каждое значение

заменяется номером интервала, в который попало соответствующее значение. В результате последовательность

заменяется новой последовательностью

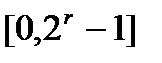

, но теперь каждый член новой последовательности принимает значения из интервала

. При желании вместо указанного представления можно перейти к представлению сигнала целыми числами со знаком.

На каждом из упомянутых шагов происходит огрубление сигнала. исходного сигнала. Дальнейшая Первая задача цифровой обработки заключается в оценке искажения обработка состоит в извлечении из полученного сигнала нужной информации и подавлении шумов. Это осуществляется с помощью цифровой фильтрации. Даже оцифрованный сигнал занимает много места, и следующий шаг обработки заключается в сжатии сигнала. Обычно имеется в виду сжатие с потерей информации. Здесь важно установить критерии допустимой потери информации. В зависимости от выбранного критерия выбирается способ сжатия. Хотя последовательность бесконечна, в реальных условиях мы имеем дело лишь с конечными последовательностями. В этой связи нужна оценка потерь, связанных с усечением последовательностей.

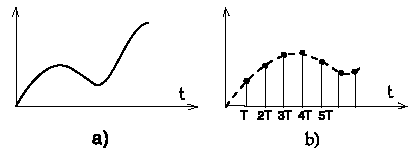

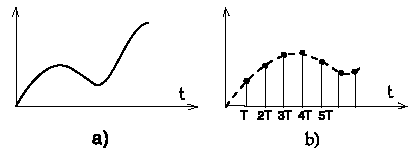

Рис. 6.3. а) непрерывный (аналоговый) сигнал; b) дискретный сигнал.

. При переходе к оцифровке происходит следующая операция. Выбирается шаг дискретизации

. При переходе к оцифровке происходит следующая операция. Выбирается шаг дискретизации  , и вместо исходного сигнала получается последовательность

, и вместо исходного сигнала получается последовательность  . Далее, выбирается формат оцифровки r. Обычно он бывает кратным 8, хотя это не обязательно. Предположим, что существует такое число М, что выполнены неравенства:

. Далее, выбирается формат оцифровки r. Обычно он бывает кратным 8, хотя это не обязательно. Предположим, что существует такое число М, что выполнены неравенства:  для всех n. Интервал [-M,M] разбивается на

для всех n. Интервал [-M,M] разбивается на

частей. После этого каждое значение

частей. После этого каждое значение  заменяется номером интервала, в который попало соответствующее значение. В результате последовательность

заменяется номером интервала, в который попало соответствующее значение. В результате последовательность  заменяется новой последовательностью

заменяется новой последовательностью  , но теперь каждый член новой последовательности принимает значения из интервала

, но теперь каждый член новой последовательности принимает значения из интервала  . При желании вместо указанного представления можно перейти к представлению сигнала целыми числами со знаком.

. При желании вместо указанного представления можно перейти к представлению сигнала целыми числами со знаком.