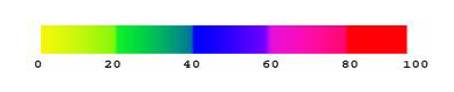

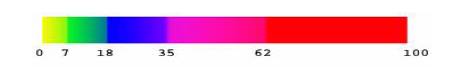

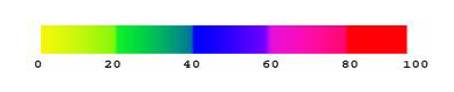

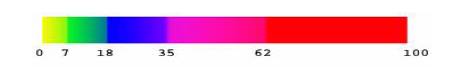

При работе с алгоритмом используется шкала от 0 до 100%. Максимальное число уровней – 100, т.е. шкалу можно разбить на 100 уровней. При разбиении шкалы на меньшее число уровней, каждый уровень занимает определенный интервал на шкале. Причем, возможно два варианта разделения:

· равномерное;

· логарифмическое.

Расчет рисков по угрозе информационной безопасности

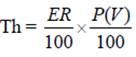

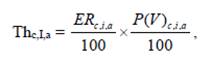

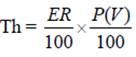

1. На первом этапе рассчитываем уровень угрозы по уязвимости Th на основе критичности и вероятности реализации угрозы через данную уязвимость. Уровень угрозы показывает, насколько критичным является воздействие данной угрозы на ресурс с учетом вероятности ее реализации.

,

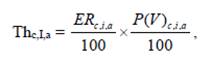

,

где ERc,i,a – критичность реализации угрозы (указывается в %);

P(V)c,I,a – вероятность реализации угрозы через данную уязвимость (указывается в %).

Вычисляем одно или три значения в зависимости от количества базовых угроз. Получаем значение уровня угрозы по уязвимости в интервале от 0 до 1.

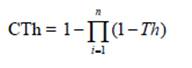

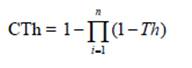

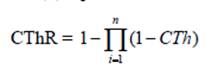

2. Чтобы рассчитать уровень угрозы по всем уязвимостям CTh, через которые возможна реализация данной угрозы на ресурсе, просуммируем полученные уровни угроз через конкретные уязвимости по следующей формуле:

2.1. Для режима с одной базовой угрозой:

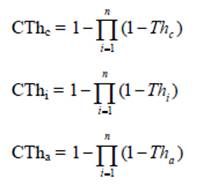

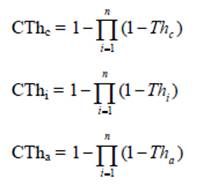

2.2. Для режима с тремя базовыми угрозами:

Значения уровня угрозы по всем уязвимостям получим в интервале от 0 до 1.

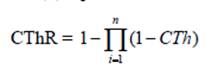

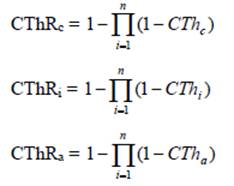

3. Аналогично рассчитываем общий уровень угроз по ресурсу CThR (учитывая все угрозы, действующие на ресурс):

3.1. Для режима с одной базовой угрозой:

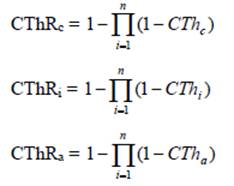

3.2. Для режима с тремя базовыми угрозами:

Значение общего уровня угрозы получим в интервале от 0 до 1.

4. Риск по ресурсу R рассчитывается следующим образом:

4.1. Для режима с одной базовой угрозой:

R = CThR× D,

где D – критичность ресурса. Задается в деньгах или уровнях.

В случае угрозы доступность (отказ в обслуживании) критичность ресурса в год вычисляется по следующей формуле:

Da/год= Da/час ×T

Для остальных угроз критичность ресурса задается в год.

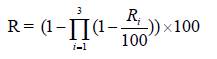

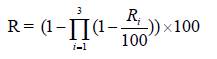

4.2. Для режима с трем

я базовыми угрозами:

Rc = CThRс×D

Ri = CThRi×D

Ra = CThRa×D

Da,c,i – критичность ресурса по трем угрозам. Задается в деньгах или уровнях.

R - суммарный риск по трем угрозам.

Таким образом, получим значение риска по ресурсу в уровнях (заданных пользователем) или деньгах.

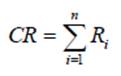

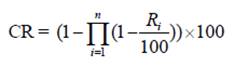

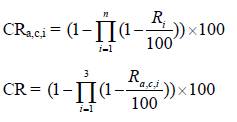

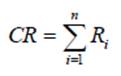

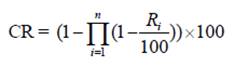

5. Риск по информационной системе CR рассчитывается по формуле:

5.1. Для режима с одной базовой угрозой:

5.1.1. Для режима работы в деньгах:

5.1.2. Для режима работы в уровнях:

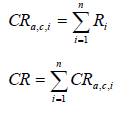

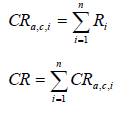

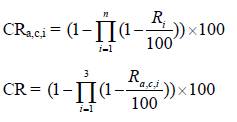

5.2. Для режима работы с тремя угрозами:

5.2.1. Для режима работы в деньгах:

CRa,c,I – риск по системе по каждому виду угроз.

CR – риск по системе суммарно по трем видам угроз.

5.2.2. Для режима работы в уровнях:

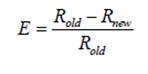

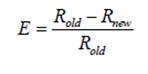

Задание контрмер

Для расчета эффективности введенной контрмеры необходимо пройти последовательно по всему алгоритму с учетом заданной контрмеры. Т.е. на выходе пользователь получает значение двух рисков – риска без учета контрмеры (Rold) и риск с учетом заданной контрмеры (Rnew) (или с учетом того, что уязвимость закрыта). Эффективность введения контрмеры рассчитывается по следующей формуле (E):

В результате работы алгоритма пользователь системы получает следующие данные:

· Риск реализации по трем базовым угрозам (или по одной суммарной угрозе) для ресурса;

· Риск реализации суммарно по всем угрозам для ресурса;

· Риск реализации по трем базовым угрозам (или по одной суммарной угрозе) для информационной системы;

· Риск реализации по всем угрозам для информационной системы;

· Риск реализации по всем угрозам для информационной системы после задания контрмер;

· Эффективность контрмеры;

· Эффективность комплекса контрмер.

Пример расчета риска информационной безопасности на основе модели угроз и уязвимостей

Рассмотрим расчет рисков для одной угрозы информационной безопасности, т.к. для остальных угроз риск рассчитывается аналогично.

Входные данные

| Ресурс

| Угрозы

| Уязвимости

|

| Сервер

(критичность ресурса 100

у.е.)

| Угроза 1

Неавторизованное

проникновение нарушителя

внутрь охраняемого

периметра (одного из

периметров)

| Уязвимость 1

Отсутствие регламента

доступа в помещения с

ресурсами, содержащими

ценную информацию

|

| Уязвимость 2

Отсутствие системы

Наблюдения (видеонаблюдение, сенсоры и т.д.) за объектом (или

существующая система

наблюдения охватывает не

все важные объекты)

|

| Угроза 2

Неавторизованная

модификация информации в

системе электронной

почты, хранящейся на

ресурсе

| Уязвимость 1

Отсутствие авторизации

для внесения изменений в систему электронной

почты

|

| Уязвимость 2

Отсутствие регламента

работы с системой

криптографической

защиты электронной корреспонденции

|

| Угроза 3

Разглашение

конфиденциальной

информации сотрудниками

компании

| Уязвимость 1

Отсутствие соглашений о конфиденциальности

|

| Уязвимость 2

Распределение атрибутов

безопасности (ключи

доступа, шифрования)

между несколькими

доверенными сотрудниками

|

| Угроза/Уязвимость

| Вероятность реализации

угрозы через данную

уязвимость в течение года (%), P(V)

| Критичность реализации угрозы через уязвимость (%), ER

|

| Угроза 1/Уязвимость 1

|

|

|

| Угроза 1/Уязвимость 2

|

|

|

| Угроза 2/Уязвимость 1

|

|

|

| Угроза 2/Уязвимость 2

|

|

|

| Угроза 3/Уязвимость 1

|

|

|

| Угроза 3/Уязвимость 2

|

|

|

Уровень угрозы

| Угроза/Уязвимость

| Уровень угрозы (%), Th

| Уровень угрозы по всем

уязвимостям, через которые реализуется данная угроза (%), СTh

|

| Угроза 1/Уязвимость 1

| 0,3

| 0,384

|

| Угроза 1/Уязвимость 2

| 0,12

|

| Угроза 2/Уязвимость 1

| 0,24

| 0,270

|

| Угроза 2/Уязвимость 2

| 0,04

|

| Угроза 3/Уязвимость 1

| 0,08

| 0,669

|

| Угроза 3/Уязвимость 2

| 0,64

|

,

,