Лабораторная работа № 1

по дисциплине

УПРАВЛЕНИЕ РИСКАМИ

Модель анализа угроз и уязвимостей

Теоретический материал

Для оценки рисков информационной системы организации защищенность каждого ценного ресурса определяется при помощи анализа угроз, действующих на конкретный ресурс, и уязвимостей, через которые данные угрозы могут быть реализованы. Оценивая вероятность реализации актуальных для ценного ресурса угроз и степень влияния реализации угрозы на ресурсы, анализируются информационные риски ресурсов организации.

В результате работы алгоритма представляются следующие данные:

1. Инвентаризацию ресурсов;

2. Значения риска для каждого ценного ресурса организации;

3. Значения риска для ресурсов после задания контрмер (остаточный риск);

4. Эффективность контрмер.

Введение в модель

Даная модель основана на построении модели угроз и уязвимостей.

Для того чтобы оценить риск информации, необходимо проанализировать все угрозы, действующие на информационную систему, и уязвимости, через которые возможна реализация угроз.

Исходя из введенных владельцем информационной системы данных, можно построить модель угроз и уязвимостей, актуальных для информационной системы компании. На основе полученной модели будет проведен анализ вероятности реализации угроз информационной безопасности на каждый ресурс и, исходя из этого, рассчитаны риски.

Основные понятия и допущения модели

Базовые угрозы информационной безопасности – нарушение конфиденциальности, нарушение целостности и отказ в обслуживании.

Ресурс – любой контейнер, предназначенный для хранения информации, подверженный угрозам информационной безопасности (сервер, рабочая станция, переносной компьютер). Свойствами ресурса являются: перечень угроз, воздействующих на него, и критичность ресурса.

Угроза – действие, которое потенциально может привести к нарушению безопасности. Свойством угрозы является перечень уязвимостей, при помощи которых может быть реализована угроза.

Уязвимость – это слабое место в информационной системе, которое может привести к нарушению безопасности путем реализации некоторой угрозы. Свойствами уязвимости являются: вероятность (простота) реализации угрозы через данную уязвимость и критичность реализации угрозы через данную уязвимость.

Критичность ресурса (АС)– степень значимости ресурса для информационной системы, т.е. как сильно реализация угроз информационной безопасности на ресурс повлияет на работу информационной системы. Задается в уровнях (количество уровней может быть в диапазоне от 2 до 100) или в деньгах. В зависимости от выбранного режима работы, может состоять из критичности ресурса по конфиденциальности, целостности и доступности (АСс, АCi, ACa).

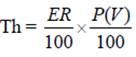

Критичность реализации угрозы (ER) – степень влияния реализации угрозы на ресурс, т.е. как сильно реализация угрозы повлияет на работу ресурса. Задается в процентах. Состоит из критичности реализации угрозы по конфиденциальности, целостности и доступности (ERc, ERi, ERa).

Вероятность реализации угрозы через данную уязвимость в течение года (P(V)) – степень возможности реализации угрозы через данную уязвимость в тех или иных условиях. Указывается в процентах.

Максимальное критичное время простоя (Tmax) – значение времени простоя, которое является критичным для организации. Т.е. ущерб, нанесенный организации при простаивании ресурса в течение критичного времени простоя, максимальный. При простаивании ресурса в течение времени, превышающего критичное, ущерб, нанесенный организации, не

увеличивается.

Принцип работы алгоритма

Входные данные:

· Ресурсы;

· Критичность ресурса;

· Отделы, к которым относятся ресурсы;

· Угрозы, действующие на ресурсы;

· Уязвимости, через которые реализуются угрозы;

· Вероятность реализации угрозы через данную уязвимость;

· Критичность реализации угрозы через данную уязвимость.

С точки зрения базовых угроз информационной безопасности существует два режима работы алгоритма:

· Одна базовая угроза (суммарная);

· Три базовые угрозы.

Задание контрмер

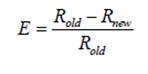

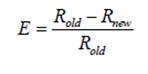

Для расчета эффективности введенной контрмеры необходимо пройти последовательно по всему алгоритму с учетом заданной контрмеры. Т.е. на выходе пользователь получает значение двух рисков – риска без учета контрмеры (Rold) и риск с учетом заданной контрмеры (Rnew) (или с учетом того, что уязвимость закрыта). Эффективность введения контрмеры рассчитывается по следующей формуле (E):

В результате работы алгоритма пользователь системы получает следующие данные:

· Риск реализации по трем базовым угрозам (или по одной суммарной угрозе) для ресурса;

· Риск реализации суммарно по всем угрозам для ресурса;

· Риск реализации по трем базовым угрозам (или по одной суммарной угрозе) для информационной системы;

· Риск реализации по всем угрозам для информационной системы;

· Риск реализации по всем угрозам для информационной системы после задания контрмер;

· Эффективность контрмеры;

· Эффективность комплекса контрмер.

Пример расчета риска информационной безопасности на основе модели угроз и уязвимостей

Рассмотрим расчет рисков для одной угрозы информационной безопасности, т.к. для остальных угроз риск рассчитывается аналогично.

Входные данные

| Ресурс

| Угрозы

| Уязвимости

|

| Сервер

(критичность ресурса 100

у.е.)

| Угроза 1

Неавторизованное

проникновение нарушителя

внутрь охраняемого

периметра (одного из

периметров)

| Уязвимость 1

Отсутствие регламента

доступа в помещения с

ресурсами, содержащими

ценную информацию

|

| Уязвимость 2

Отсутствие системы

Наблюдения (видеонаблюдение, сенсоры и т.д.) за объектом (или

существующая система

наблюдения охватывает не

все важные объекты)

|

| Угроза 2

Неавторизованная

модификация информации в

системе электронной

почты, хранящейся на

ресурсе

| Уязвимость 1

Отсутствие авторизации

для внесения изменений в систему электронной

почты

|

| Уязвимость 2

Отсутствие регламента

работы с системой

криптографической

защиты электронной корреспонденции

|

| Угроза 3

Разглашение

конфиденциальной

информации сотрудниками

компании

| Уязвимость 1

Отсутствие соглашений о конфиденциальности

|

| Уязвимость 2

Распределение атрибутов

безопасности (ключи

доступа, шифрования)

между несколькими

доверенными сотрудниками

|

| Угроза/Уязвимость

| Вероятность реализации

угрозы через данную

уязвимость в течение года (%), P(V)

| Критичность реализации угрозы через уязвимость (%), ER

|

| Угроза 1/Уязвимость 1

|

|

|

| Угроза 1/Уязвимость 2

|

|

|

| Угроза 2/Уязвимость 1

|

|

|

| Угроза 2/Уязвимость 2

|

|

|

| Угроза 3/Уязвимость 1

|

|

|

| Угроза 3/Уязвимость 2

|

|

|

Уровень угрозы

| Угроза/Уязвимость

| Уровень угрозы (%), Th

| Уровень угрозы по всем

уязвимостям, через которые реализуется данная угроза (%), СTh

|

| Угроза 1/Уязвимость 1

| 0,3

| 0,384

|

| Угроза 1/Уязвимость 2

| 0,12

|

| Угроза 2/Уязвимость 1

| 0,24

| 0,270

|

| Угроза 2/Уязвимость 2

| 0,04

|

| Угроза 3/Уязвимость 1

| 0,08

| 0,669

|

| Угроза 3/Уязвимость 2

| 0,64

|

Риск ресурса

Критичность ресурса (ущерб, который понесет Компания от потери ресурса) – 100 у.е.

Для угрозы доступность, критичность ресурса задается в час (а не в год, как для остальных угроз). Поэтому, чтобы получить критичность ресурса в год, необходимо умножить критичность ресурса в час на максимально критичное время простоя ресурса за год.

| Угроза/Уязвимость

| Общий уровень угроз по ресурсу (%), CThR

| Риск ресурса (у.е.), R

R = CThR × D

|

| Угроза 1/Уязвимость 1

| 0,8511

| 85,11

|

| Угроза 1/Уязвимость 2

|

| Угроза 2/Уязвимость 1

|

| Угроза 2/Уязвимость 2

|

| Угроза 3/Уязвимость 1

|

| Угроза 3/Уязвимость 2

|

Таким образом, получим риск ресурса, рассчитанный по модели угроз и уязвимостей.

Задание на лабораторную работу.

Задание 1.

1. Выберете информационный ресурс. Разработайте модель угроз и уязвимостей ресурса. Выберете количество 3 угрозы и по 2 уязвимости на каждую угрозу. Заполненную таблицу внесите в отчет.

| Ресурс

| Угрозы

| Уязвимости

|

|

| Угроза 1

| Уязвимость 1

|

| Уязвимость 2

|

| Угроза 2

| Уязвимость 1

|

| Уязвимость 2

|

| Угроза 3

| Уязвимость 1

|

| Уязвимость 2

|

2. Задайте P(V) и ER (значения не должны совпадать с данными примера). Заполненную таблицу внесите в отчет.

| Угроза/Уязвимость

| Вероятность реализации

угрозы через данную

уязвимость в течение года (%), P(V)

| Критичность реализации угрозы через уязвимость (%), ER

|

| Угроза 1/Уязвимость 1

|

|

|

| Угроза 1/Уязвимость 2

|

|

|

| Угроза 2/Уязвимость 1

|

|

|

| Угроза 2/Уязвимость 2

|

|

|

| Угроза 3/Уязвимость 1

|

|

|

| Угроза 3/Уязвимость 2

|

|

|

Задание 2.

1. Выберете другой информационный ресурс (отличный от выбранного в задании 1). Разработайте модель угроз и уязвимостей ресурса. Выберете 4 угрозы, для угрозы_1 и угрозы_3 определите по 2 уязвимости, для угрозы_2 одну уязвимость, для угрозы_4 определите 3 уязвимости.

2. Задайте значение вероятностей реализации угрозы через данную уязвимость в течение года (%) и критичность реализации угроз через уязвимости в денежном эквиваленте.

3. Произведите расчет риска ресурса, рассчитанный по модели угроз и уязвимостей.

4. Введите контрмеры и рассчитайте их эффективность.

5. Оформите проделанную работу в виде отчета.

Лабораторная работа № 1

по дисциплине

УПРАВЛЕНИЕ РИСКАМИ

Модель анализа угроз и уязвимостей

Теоретический материал

Для оценки рисков информационной системы организации защищенность каждого ценного ресурса определяется при помощи анализа угроз, действующих на конкретный ресурс, и уязвимостей, через которые данные угрозы могут быть реализованы. Оценивая вероятность реализации актуальных для ценного ресурса угроз и степень влияния реализации угрозы на ресурсы, анализируются информационные риски ресурсов организации.

В результате работы алгоритма представляются следующие данные:

1. Инвентаризацию ресурсов;

2. Значения риска для каждого ценного ресурса организации;

3. Значения риска для ресурсов после задания контрмер (остаточный риск);

4. Эффективность контрмер.

Введение в модель

Даная модель основана на построении модели угроз и уязвимостей.

Для того чтобы оценить риск информации, необходимо проанализировать все угрозы, действующие на информационную систему, и уязвимости, через которые возможна реализация угроз.

Исходя из введенных владельцем информационной системы данных, можно построить модель угроз и уязвимостей, актуальных для информационной системы компании. На основе полученной модели будет проведен анализ вероятности реализации угроз информационной безопасности на каждый ресурс и, исходя из этого, рассчитаны риски.

Основные понятия и допущения модели

Базовые угрозы информационной безопасности – нарушение конфиденциальности, нарушение целостности и отказ в обслуживании.

Ресурс – любой контейнер, предназначенный для хранения информации, подверженный угрозам информационной безопасности (сервер, рабочая станция, переносной компьютер). Свойствами ресурса являются: перечень угроз, воздействующих на него, и критичность ресурса.

Угроза – действие, которое потенциально может привести к нарушению безопасности. Свойством угрозы является перечень уязвимостей, при помощи которых может быть реализована угроза.

Уязвимость – это слабое место в информационной системе, которое может привести к нарушению безопасности путем реализации некоторой угрозы. Свойствами уязвимости являются: вероятность (простота) реализации угрозы через данную уязвимость и критичность реализации угрозы через данную уязвимость.

Критичность ресурса (АС)– степень значимости ресурса для информационной системы, т.е. как сильно реализация угроз информационной безопасности на ресурс повлияет на работу информационной системы. Задается в уровнях (количество уровней может быть в диапазоне от 2 до 100) или в деньгах. В зависимости от выбранного режима работы, может состоять из критичности ресурса по конфиденциальности, целостности и доступности (АСс, АCi, ACa).

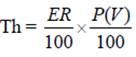

Критичность реализации угрозы (ER) – степень влияния реализации угрозы на ресурс, т.е. как сильно реализация угрозы повлияет на работу ресурса. Задается в процентах. Состоит из критичности реализации угрозы по конфиденциальности, целостности и доступности (ERc, ERi, ERa).

Вероятность реализации угрозы через данную уязвимость в течение года (P(V)) – степень возможности реализации угрозы через данную уязвимость в тех или иных условиях. Указывается в процентах.

Максимальное критичное время простоя (Tmax) – значение времени простоя, которое является критичным для организации. Т.е. ущерб, нанесенный организации при простаивании ресурса в течение критичного времени простоя, максимальный. При простаивании ресурса в течение времени, превышающего критичное, ущерб, нанесенный организации, не

увеличивается.

Принцип работы алгоритма

Входные данные:

· Ресурсы;

· Критичность ресурса;

· Отделы, к которым относятся ресурсы;

· Угрозы, действующие на ресурсы;

· Уязвимости, через которые реализуются угрозы;

· Вероятность реализации угрозы через данную уязвимость;

· Критичность реализации угрозы через данную уязвимость.

С точки зрения базовых угроз информационной безопасности существует два режима работы алгоритма:

· Одна базовая угроза (суммарная);

· Три базовые угрозы.