По характеру воздействия: пассивные и активные

По цели воздействия:

С нарушением конфиденциальности; -С нарушением целостности; -С нарушением доступности; -С комплексным воздействием на информацию

По условию начала процесса реализации угрозы:

Угрозы, реализуемые по запросу ИС; -Угрозы, реализуемые по наступлению ожидаемого события в ИС; -Безусловные

По наличию обратной связи с ИС:

С обратной связью; -Без обратной связи с ИС (однонаправленная атака)

По расположению субъекта атаки относительно ИС:

Внутрисегментные; -Межсегментные

По соотношению количества нарушителей и хостов, на которых реализуется угроза:

Угроза "Один к одному"; -Угроза "Один ко многим”; -Распределенные (скоорд-ые) угрозы

По уровню эталонной модели OSI:

-Угрозы на физическом уровне;- На канальном уровне; -На сетевом уровне; -На транспортном уровне; -На сеансовом; -На представительском уровне; -На уровне приложений

По условию начала процесса реализации угрозы:

-Угрозы, реализуемые по запросу ИС; -Угрозы, реализуемые по наступлению ожидаемого события в ИС; -Безусловные

По наличию обратной связи с ИС:

С обратной связью; - Без обратной связи с ИС (однонаправленная атака)

По расположению субъекта атаки относительно ИС:

Внутрисегментные; -Межсегментные

По соотношению количества нарушителей и хостов, на которых реализуется угроза:

-Угроза "Один к одному"; -Угроза "Один ко многим”; -Распределенные (скоорд-ые) угрозы

По уровню эталонной модели OSI:

-Угрозы на физ. уровне; -На канальном уровне; -На сетевом уровне; -На транспортном уровне; - На сеансовом; -На представительском уровне; -На уровне приложений

Основные уязвимости локальных сетей при подключении к сетям большего масштаба.

Уязвимости: - слабость сетевых протоколов; - наличие вредоносных программ;

- иных атак на сетевые ресурсы.

1. Анализ сетевого трафика.

Исследование характеристик сетевого трафика, перехват передаваемых данных, в том числе идентификаторов и паролей пользователей

2. Сканирование сети

Определение протоколов, доступных портов, сетевых служб, законов формирования идентификаторов соединений, активных сетевых сервисов, идентификаторов и паролей пользователей

3. Угрозы выявления пароля.

Выполнение любого действия, связанного с получением несанкционированного доступа

4. Подмена доверенного объекта сети и передача по каналам связи сообщений от его имени с присвоением его прав доступа.

Изменение трассы прохождения сообщений, несанкционированное изменение маршрутно-адресных данных. Несанкционированный доступ к сетевым ресурсам, навязывание ложной информации

5. Навязывание ложного маршрута сети.

Несанкционированное изменение маршрутно-адресных данных, анализ и модификация передаваемых данных, навязывание ложных сообщений

6. Внедрение ложного объекта сети

Перехват и просмотр трафика. Несанкционированный доступ к сетевым ресурсам, навязывание ложной информации

7. Отказ в обслуживании.

Частичное или полное исчерпание ресурсов, нарушение логической связности между атрибутами, данными, объектами

8. Удаленный запуск приложений

Нарушение конфиденциальности, целостности, доступности информации; скрытое управление системой

Основные способы и средства обеспечения безопасности информации при межсетевом взаимодействии: краткая характеристика.

— Идентификация и аутентификация, управление доступом к ресурсам

—  Защита передаваемой информации посредством шифрования, электронной подписи и цифрового сертификата

Защита передаваемой информации посредством шифрования, электронной подписи и цифрового сертификата

— Применение виртуальных частных сетей VPN.

— Защищенная электронная почта

— Межсетевые экраны (Firewall)

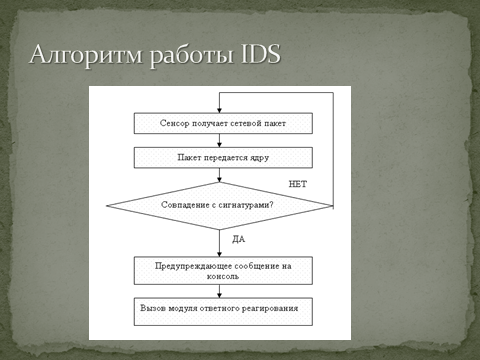

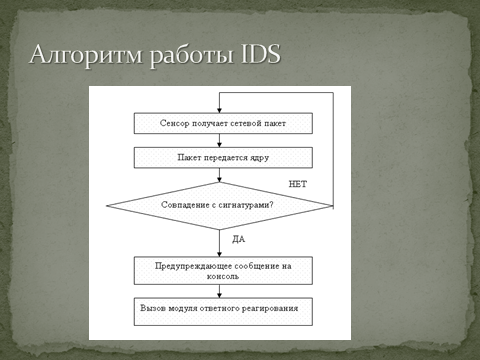

— Средства обнаружения атак (IDS)

— Антивирусные и "антитроянские" программы, вообще ПО для защиты от вредоносных программ.

— Средства активного аудита (Анализаторы уязвимостей ОС, ПО и средств защиты, средства выявления топологии сети и сканеры портов, вскрыватели паролей).

— Оперативная установка исправлений для прикладных, служебных программ и ОС (Patching)

Защита передаваемой информации посредством шифрования, электронной подписи и цифрового сертификата

Защита передаваемой информации посредством шифрования, электронной подписи и цифрового сертификата