Системы мобильной связи уязвимы. Шифрование – преобразование исходного кода в шифрованный по какому-то заранее известному правилу.

В системах сотовой связи от данной схемы пришлось отказаться. Используются ассиметричные системы шифрования, двухключевые или системы с открытым ключом.

В асимметричных системах шифрования каждый абонент имеет два связанных между собой ключа: открытый и секретный. При необходимости установления секретной связи абоненты обмениваются открытыми ключами

по незащищенным каналам, и, следовательно, открытые ключи могут быть известны всем пользователям (и злоумышленнику). Секретный ключ хранится абонентом в тайне. Определение секретного ключа по открытому практически невозможно, так как требует несоизмеримых с ценностью получаемой

информации вычислительных затрат. Любой абонент может послать шифрованное сообщение другому

абоненту, используя его открытый ключ. Вскрыть такое сообщение может только адресат по своему секретному ключу. Таким образом, отпадает необходимость в распределении ключей шифрования между абонентами.

Предложено много асимметричных систем шифрования (RSA, ранцевая система, Эль-Гамаля, Мак-Элиса и др.), основанных на использовании односторонних или однонаправленных функций. Функция Y = f(X) называется односторонней, если для вычисления У по X существует алгоритм полиномиальной сложности, а для определения X по У известны только алгоритмы экспоненциальной сложности. Иначе, найти У по X

легко, а Х по У трудно. Строгого доказательства, что данная функция является односторонней, не

существует, так как прогресс в математике может привести в будущем к получению решения приемлемой сложности для задач, ранее считавшихся трудноразрешимыми. Известны многие функции, претендующие на звание односторонних. Ярким представителем этого множества является показательная функция в кольце вычетов по некоторому модулю Y = ax mod n.

Аутентификация абонента

Назначением аутентификации абонента является установление подлинности абонента, претендующего на услуги сети. Для этого разработаны криптографические протоколы, в результате выполнения которых законные

пользователи достигают своих целей, а притязания злоумышленников отвергаются.

Самым распространенным методом аутентификации является использование паролей - секретной последовательности символов (букв и/или цифр). При попытке доступа к устройству абонент вводит свой пароль, который сравнивается с хранящимся в памяти устройства и приписанным данному абоненту. Доступ разрешается только в случае их совпадения. Так, в стандарте GSM пароль, так называемый PIN (personal identification number) код, служит для активизации МС. Трехкратный неправильный ввод PIN кода блокирует SIM карту и работа данной МС запрещается. Парольная аутентификация обладает хорошей стойкостью при условии использования достаточно длинного, случайного пароля, а также, если предусмотрена защита от перехвата пароля при его вводе и от несанкционированного считывания его из памяти устройства. Так как МС при вводе PIN кода находится в руке абонента, можно считать, что эти требования выполняются. Для удаленных устройств используются более сложные протоколы, защищающие от возможного перехвата передаваемых сигналов. Они реализуют принцип доказательства с нулевым знанием или с нулевым

разглашением. Абонент (МС) не предъявляет проверяющему (ЦКМС) собственный секрет, а только демонстрирует, что им владеет. Обычно абоненту предлагается вычислить значение некоторой функции и сообщить его проверяющему, который также способен провести подобные вычисления.

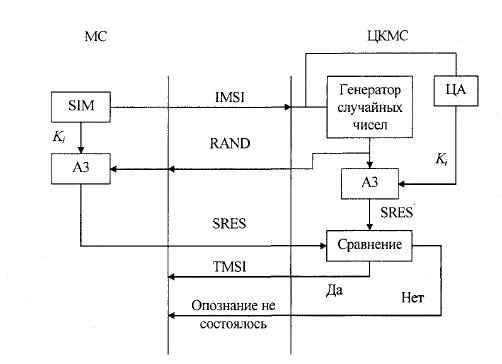

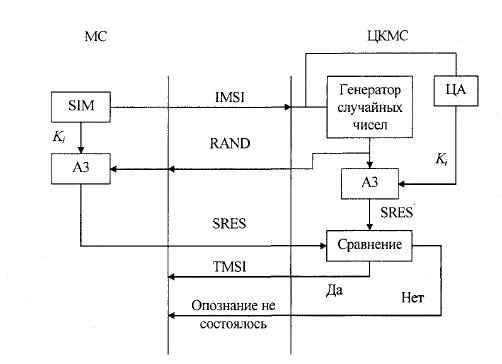

Сравнение этих значений позволяет установить подлинность абонента. На рис приведена упрощенная схема аутентификации МС в сотовой системе стандарта GSM. При поступлении от МС запроса

ЦКМС передает в ответ случайное число RAND. По алгоритму A3 с помощью секретного числа Кi, полученного МС при регистрации и хранящегося в SIM, абонент вычисляет отклик SRES (signed response) и сообщает его ЦКМС. Центр коммутации независимо вычисляет SRES и сравнивает его с принятым по

радиоканалу. При их совпадении МС посылается сигнал подтверждения о состоявшейся аутентификации. При несовпадении - сигнал о том, что опознание не состоялось.

26.Процедура шифрования сообщения в системе сотовой связи GSM.

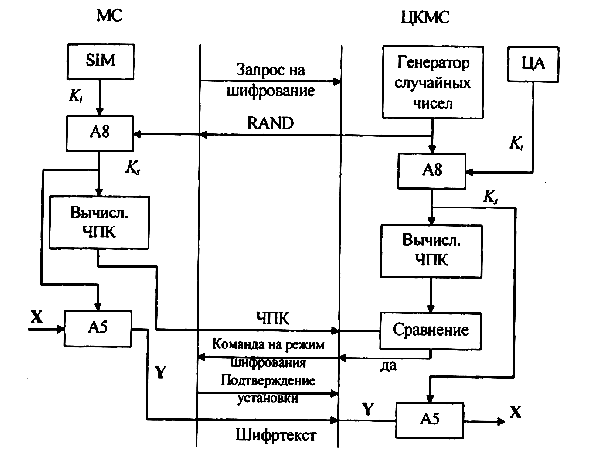

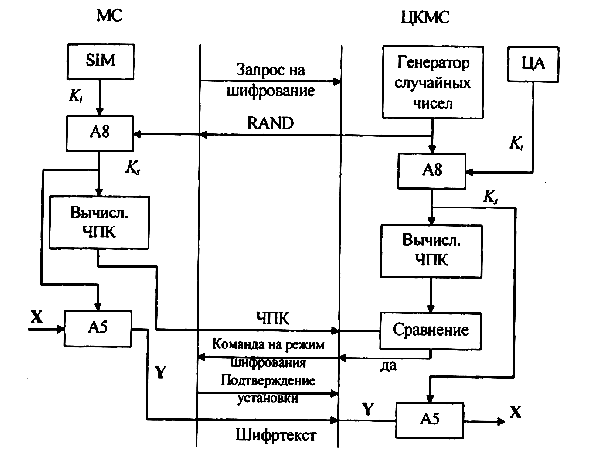

При необходимости осуществить секретную связь МС посылает запрос на шифрование. ЦКМС генерирует случайное число RAND (random number), которое передается на МС и используется на обеих сторонах для вычисления единого сеансового ключа KS по алгоритму А8. Из-за помех в радиоканале возможно искажение RAND, и ключ на МС будет отличаться от вычисленного ЦКМС. Для проверки идентичности ключей служит числовая последовательность ключа (ЧПК), являющаяся кодом его хэш-функции. Любые изменения ключа KS с большой вероятностью приводят к изменению ЧПК, но по ЧПК трудно определить значение KS. Поэтому перехват ЧПК в радиоканале не снижает стойкости шифра. После подтверждения правильности установки ключей производится поточное шифрование данных по алгоритму А5. В системах мобильной связи общего пользования для шифрования используются алгоритмы, предусмотренные соответствующими спецификациями (стандартный уровень секретности). В корпоративных системах допускается использование своих, оригинальных шифров (повышенный уровень секретности).