Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

История развития хранилищ для нефти: Первые склады нефти появились в XVII веке. Они представляли собой землянные ямы-амбара глубиной 4…5 м...

Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

История развития хранилищ для нефти: Первые склады нефти появились в XVII веке. Они представляли собой землянные ямы-амбара глубиной 4…5 м...

Топ:

Проблема типологии научных революций: Глобальные научные революции и типы научной рациональности...

Когда производится ограждение поезда, остановившегося на перегоне: Во всех случаях немедленно должно быть ограждено место препятствия для движения поездов на смежном пути двухпутного...

Эволюция кровеносной системы позвоночных животных: Биологическая эволюция – необратимый процесс исторического развития живой природы...

Интересное:

Отражение на счетах бухгалтерского учета процесса приобретения: Процесс заготовления представляет систему экономических событий, включающих приобретение организацией у поставщиков сырья...

Распространение рака на другие отдаленные от желудка органы: Характерных симптомов рака желудка не существует. Выраженные симптомы появляются, когда опухоль...

Влияние предпринимательской среды на эффективное функционирование предприятия: Предпринимательская среда – это совокупность внешних и внутренних факторов, оказывающих влияние на функционирование фирмы...

Дисциплины:

|

из

5.00

|

Заказать работу |

|

|

|

|

Информационная безопасность

(практикум)

Описание информационной системы персональных данных организации ИСПДн «Бухгалтерия»

Организация: БУ «Республиканский противотуберкулезный диспансер» МЗЧР

Главный врач: Еленкина Жанна Валерьевна.

Заместитель главного врача: Андреев Михаил Анатольевич.

Главный бухгалтер: Иванова Любовь Николаевна.

Сотрудники бухгалтерии: 6 человек.

Описание ИСПДн:

Состав:

· Персональные данные сотрудников организации:

§ фамилия, имя, отчество

§ дата и место рождения

§ пол

§ сведения об образовании

§ сведения о предыдущем месте работы

§ семейное положение (ФИО жены/мужа, ФИО и даты рождения детей)

§ адреса регистрации и фактического проживания

§ номера контактных телефонов

§ индивидуальный номер налогоплательщика

§ номер страхового свидетельства пенсионного страхования

§ номер полиса обязательного медицинского страхования

§ данные водительского удостоверения

В информационной системе одновременно обрабатываются данные 450 субъектов персональных данных (сотрудников) в пределах Организации.

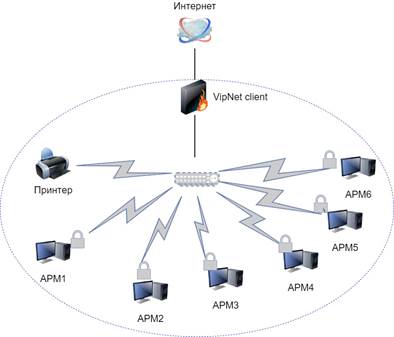

· Шесть автоматизированных рабочих места (АРМ) пользователей, принтер, удаленый сервер, коммутационное оборудование.

Топология: АРМ и сервер составляют сегмент корпоративной вычислительной сети (см. схему).

Корпоративная сеть Организации не имеет подключения к сетям связи общего пользования и сетям международного информационного обмена.

В состав каждого АРМ входит HDD на котором установлена операционная система, прикладное программное обеспечение и общедоступная справочная информация.

Комплект АРМ №1-6 (см. схему): Системный блок № 644001-6, Монитор Benq S2723 – серийный номер ZH89768101-06, Сетевой принтер Kyosera P2235dn №6440031.

|

|

Серверное оборудование установленное удаленно к нему предоставлен доступ по защищенному каналу связи по средствам VipNet coordinnator тем самым обеспечена полная безопасность персональных данных. Каждый из бухгалтеров подключается к 1с по своему личному персональному логину и паролю, осуществление денежных операций и подписание документов осуществляется по средствам электронной подписи.

· Технология обработки персональных данных:

Обработка персональных данных сотрудников включает весь перечень действий.

К работе на АРМ допущены сотрудники бухгалтерии и главный бухгалтер и его заместитель.

Полный доступ ко всей информации в БД 1С имеют заместитель главного бухгалтера и главный бухгалтер.

Сотрудники бухгалтерии имеют полный доступ только к каталогу, размещённой на удаленном сервере на своем АРМ, и только на чтение информации из бд «1с фреш» на сервере.

Системный администратор сегмента сети не имеет доступа к информации, составляющей персональные данные. Имеет права на инсталляцию, настройку программного обеспечения, программных (программно-аппаратных) средств защиты сервера и АРМ № 1-6.

Режим работы - одновременный.

Расположение: Отдельный кабинет по адресу: РФ, г. Чебоксары, ул. Пирогова, дом 4в. Помещение офиса оборудовано охранной сигнализацией и в нерабочее время сдается под охрану. Доступ в помещение ограничен распорядительными актами Организации и автоматизированной системой контроля и управления доступа.

| УТВЕРЖДАЮ ______________________________________ (должность руководителя организации) ______________________________________ (подпись) «_____» __________ 201 ____г. |

Частная модель угроз

Безопасности персональных данных

При их обработке в ИСПДн

__________________________________________________________________

(наименование ИСПДн)

| СОГЛАСОВАНО ______________________________ «____» _______________ 201___ г. | СОГЛАСОВАНО ______________________________ «____» _______________ 201___ г. |

|

|

2022 г.

Содержание

Сокращения и условные обозначения

Термины и определения

Введение

Описание ИСПДн

Описание условий создания и использования ПДн

Описание форм представления ПДн

Описание структуры ИСПДн

Описание характеристик безопасности

Описание подхода к моделированию угроз безопасности ПДн

Классификация угроз безопасности ПДн, обрабатываемых в ИСПДн

Общее описание угроз безопасности ПДн, обрабатываемых в ИСПДн

4.1.

4.2.

Модель угроз безопасности ПДн, обрабатываемых в ИСПДн

5.1.

5.2.

5.3.

5.4.

5.5.

Заключение

Информационная система персональных данных – это информационная система, представляющая собой совокупность персональных данных, содержащихся в базе данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации илибез использования таких средств.

Информационные технологии – процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов.

Источник угрозы безопасности информации – субъект доступа, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации.

Контролируемая зона – это пространство, в котором исключено неконтролируемое пребывание сотрудников и посетителей оператораи посторонних транспортных, технических и иных материальных средств.

Конфиденциальность персональных данных – обязательное для соблюдения оператором или иным получившим доступ к персональным данным лицом требование не допускать их распространения без согласия субъекта персональных данных или наличия иного законного основания.

|

|

Межсетевой экран – локальное (однокомпонентное) или функционально-распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в информационную систему персональных данных и (или) выходящей из информационной системы.

Нарушитель безопасности персональных данных – физическое лицо, случайно или преднамеренно совершающее действия, следствием которых является нарушение безопасности персональных данных при их обработке техническими средствами в информационных системах персональных данных.

Недекларированные возможности – функциональные возможности средств вычислительной техники, не описанные или не соответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации.

Несанкционированный доступ (несанкционированные действия) – доступ к информации или действия с информацией, осуществляемые с нарушением установленных прав и (или) правил доступа к информации или действий с ней с применением штатных средств информационной системыили средств, аналогичных им по своим функциональному предназначению и техническим характеристикам.

Носитель информации – физическое лицо или материальный объект, в том числе физическое поле, в котором информация находит свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Обработка персональных данных – действия (операции) с персональными данными, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных.

Оператор – государственный орган, муниципальный орган, юридическое или физическое лицо, организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели и содержание обработки персональных данных.

Перехват (информации) – неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов.

|

|

Персональные данные – любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация.

Побочные электромагнитные излучения и наводки – электромагнитные излучения технических средств обработки защищаемой информации, возникающие как побочное явление и вызванные электрическими сигналами, действующими в их электрических и магнитных цепях, а также электромагнитные наводки этих сигналов на токопроводящие линии, конструкции и цепи питания.

Пользователь информационной системы персональных данных – лицо, участвующее в функционировании информационной системы персональных данных или использующее результаты ее функционирования.

Правила разграничения доступа – совокупность правил, регламентирующих права доступа субъектов доступа к объектам доступа.

Программная закладка – скрытно внесенный в программное обеспечение функциональный объект, который при определенных условиях способен обеспечить несанкционированное программное воздействие. Программная закладка может быть реализована в виде вредоносной программы или программного кода.

Программное (программно-математическое) воздействие ‑ несанкционированное воздействие на ресурсы автоматизированной информационной системы, осуществляемое с использованием вредоносных программ.

Ресурс информационной системы – именованный элемент системного, прикладного или аппаратного обеспечения функционирования информационной системы.

Средства вычислительной техники – совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем.

Субъект доступа (субъект) – лицо или процесс, действия которого регламентируются правилами разграничения доступа.

Технические средства информационной системы персональных данных – средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки персональных данных (средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации), программные средства (операционные системы, системы управления базами данных и т.п.), средства защиты информации.

|

|

Технический канал утечки информации – совокупность носителя информации (средства обработки), физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация.

Угрозы безопасности персональных данных – совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий при их обработке в информационной системе персональных данных.

Уничтожение персональных данных – действия, в результате которых невозможно восстановить содержание персональных данных в информационной системе персональных данных или в результате которых уничтожаются материальные носители персональных данных.

Утечка (защищаемой) информации по техническим каналам – неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.

Уязвимость – некая слабость, которую можно использовать для нарушения системы или содержащейся в ней информации.

Введение.

Современная система обеспечения информационной безопасности должна строиться на основе комплексирования разнообразных мер защиты и должна опираться на современные методы прогнозирования, анализа и моделирования возможных угроз безопасности информации и последствий их реализации.

Результаты моделирования предназначены для выбора адекватных оптимальных методов парирования угроз.

На стадии моделирования проведено изучение и анализ существующей обстановки и выявлены актуальные угрозы безопасности ПДн в составе ИСПДн БУ Республиканский противотуберкулезный диспансер МЗЧР.

Модель угроз построена в соответствии с требованиями Федерального Закона от 27.07.2006 г. № 152-ФЗ «О персональных данных», Постановления Правительства Российской Федерации от 1 ноября 2012 г. N 1119 "Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных".

Описание ИСПДн

1.1. Описание условий создания и использования ПДн

Должны быть описаны условия создания и использования персональных данных. Для этого определяются характер и структура обрабатываемых персональных данных:

-цель обработки ПДн;

-состав ПДн (фамилия, имя, отчество, дата рождения, паспортные данные, сведения о состоянии здоровья (перечислить) и т.п.);

-действия осуществляемые с данными в ходе их обработки (действия (операции) с персональными данными, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных);

-условия прекращения обработки;

-субъекты, создающие персональные данные (в качестве такого субъекта может выступать лицо или его представитель в виде программного или технического средства);

-субъекты, которым персональные данные предназначены;

-правила доступа к защищаемой информации;

-информационные технологии, базы данных, технические средства, используемые для создания и обработки персональных данных;

-используемые в процессе создания и использования персональных данных объекты, которые могут быть объектами угроз, создающими условия для появления угроз персональным данным. Такого рода объектами могут быть, например, технические и программные средства.

-Определение условий создания и использования ПДн осуществляется на основании Отчета о результатах проведения внутренней проверки.

1.2. Описание форм представления ПДн

Персональные данные имеют различные формы представления (носители ПДн) с учетом используемых в информационной системе информационных технологий и технических средств.

Носитель ПДн – материальный объект, в том числе физическое поле, в котором ПДн находит свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Носители ПДн могут содержать информацию, представленную в следующих видах:

-акустическая (речевая) информация, содержащаяся непосредственно в произносимой речи пользователя ИСПДн при осуществлении им функции голосового ввода ПДн в ИСПДн, либо воспроизводимой акустическими средствами ИСПДн (если такие функции предусмотрены технологией обработки ПДн), а также содержащаяся в электромагнитных полях и электрических сигналах, которые возникают за счет преобразований акустической информации;

-видовая информация, представленная в виде текста и изображений различных устройств отображения информации средств вычислительной техники, информационно-вычислительных комплексов, технических средства обработки графической, видео- и буквенно-цифровой информации, входящих в состав ИСПДн;

-информация, обрабатываемая (циркулирующая) в ИСПДн, в виде электрических, электромагнитных, оптических сигналов;

-информация, обрабатываемая в ИСПДн, представленная в виде бит, байт, IP-протоколов, файлов и других логических структур.

Необходимо дать описание носителей персональных данных.

Основными носителями ПДн в ИСПДн Учреждений являются:

-видовая информация;

-информация, обрабатываемая в ИСПДн, представленная в виде бит, байт, IP-протоколов, файлов и других логических структур.

-Остальные типы носителей можно исключить по следующим причинам:

-акустическую (речевую) информацию, если в ИСПДн не производится голосового ввода персональных данных;

-информация, обрабатываемая (циркулирующая) в ИСПДн, в виде электрических, электромагнитных, оптических сигналов, если все элементы ИСПДн находятся внутри контролируемой зоны.

-Формы представления и носители ПДн определятся на основании Отчета о результатах проведения внутренней проверки.

1.3. Описание структуры ИСПДн

На основе анализа условий создания и использования персональных данных должны быть определены элементы и информация, сопутствующая процессам создания и использования персональных данных.

После этого должна быть описана структура и представлена схеме ИСПДн, а так же описаны элементы ИСПДн:

Технические средства ИСПДн, в том числе:

Описание серверов баз данных, где хранятся ПДн. Если сервера БД имеют уникальную программную, техническую или логическую структуру, необходимо описание каждого сервера.

Описание серверов БД, расположенных вне пределов контролируемой зоны или являющихся частью других ИСПДн, с которыми ваша информационная система обменивается данными.

Описание АРМ пользователей. Если в вашей информационной системе АРМ пользователей унифицированы, то достаточно перечислить программное обеспечение используемое, при обработке ПДн и установленные средства безопасности.

Используемые каналы связи, с помощью которых ИСПДн обменивается данными с другими системами. Каналом связи так же является подключение всей ИСПДн или ее элементов к сети международного обмена Интернет, даже если режим работы информационной системы не предполагает служебной необходимости передачи данных по сетям общего пользования и международного обмена.

Описание канала производится в форме:

Характеристика канала (выделенный канал, модемное подключение и т.п.);

Получатели данных (орган исполнительной власти (название), контролирующие органы (название) и т.п.);

Характер и вид пересылаемых данных (консолидированные отчеты, синхронизация данных между БД и т.п.).

Программные средства ИСДН, в их числе:

Используемые операционные системы;

Используемые программно-аппаратные комплексы, участвующие в обработке ПДн;

Основное пользовательское программное обеспечение, участвующие в обработке ПДн;

ПО собственной разработки или стандартные программы, специально доработанные под нужды организации;

Антивирусную защиту.

Циркулирующие в ИСПДн информационные потоки, в виде:

отправитель (физическое или юридическое лицо, процесс, программный модуль и т.п.) – получатель (физическое или юридическое лицо, процесс, программный модуль и т.п.): формат обмена данными (ежемесячные (квартальные) отчеты, регистры, реестры, запросы абонентов и т.п.).

Описать используемые технические средства и принципы защиты, отобразить их на общей схеме ИСПДн. Могут включать в себя:

Межсетевые экраны;

Граничное телекоммуникационное оборудование;

Оборудование формирующие виртуальные частные сети (VPN);

Разделение на виртуальные локальные сети (VLAN, Virtual Local Area Network).

Структура ИСПДн определяется на основании Отчета о результатах проведения внутренней проверки.

1.4. Описание характеристик безопасности

Так же необходимо определить характеристики безопасности элементов системы и всей ИСПДн в целом.

Основными (классическими) характеристиками безопасности являются конфиденциальность, целостность и доступность.

Конфиденциальность информации – обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя.

Целостность информации – способность средства вычислительной техники или информационной системы обеспечивать неизменность информации в условиях случайного и/или преднамеренного искажения (разрушения).

Доступность информации – состояние информации (ресурсов автоматизированной информационной системы), при котором субъекты, имеющие право доступа, могут реализовывать их беспрепятственно.

При обработке персональных данных в ИСПДн учреждений Минздравсоцразвития России необходимо обеспечить следующие характеристики безопасности – конфиденциальность, целостность.

Выбранные характеристики безопасности ПДн отражаются в Акте классификации информационной системы персональных данных.

Таблица 1

Категории нарушителей

| Категория нарушителя | Способ доступа и полномочия |

| Внутренние | |

| 2 | Главный бухгалтер – имеет полный доступ ко всей информации на сервере и корпоративной сети |

| 2 | Зам. Главного бухгалтера – имеет полный доступ ко всей информации на сервере и корпоративной сети |

| 2 | Старший бухгалтер – имеет полный доступ ко всей информации на сервере и корпоративной сети |

| 2 | Бухгалтер - имеет полный доступ ко всей информации на сервере |

| 2 | Бухгалтер - имеет полный доступ ко всей информации на сервере |

| 2 | Бухгалтер - имеет полный доступ ко всей информации на сервере |

| 4 | Системный администратор – не имеет доступа к информации, составляющей персональные данные. Имеет права на инсталляцию, настройку программного обеспечения, программных (программно-аппаратных а так же криптографических) средств защиты информации, сервера и АРМ № 1-6. |

| Внешние | |

| 1 | Технический персонал - не имеет доступа к информации, составляющей персональные данные. |

| 7,8 | Злоумышленник - не имеет доступа к информации, но имеет физический доступ к сегментам сети |

5.2.1.2. Носитель вредоносной программы.

Носителем вредоносной программыможет быть аппаратный элемент компьютера или программный контейнер. Если вредоносная программа не ассоциируется с какой-либо прикладной программой, то в качестве ее носителя рассматриваются:

· отчуждаемый носитель;

· встроенные носители информации;

· микросхемы внешних устройств.

Если вредоносная программа ассоциируется с какой-либо прикладной программой, с файлами, имеющими определенные расширения или иные атрибуты, с сообщениями, передаваемыми по сети, то ее носителями являются:

1. пакеты передаваемых по компьютерной сети сообщений;

2. файлы (текстовые, графические, исполняемые и т.д.).

5.2.1.3. Аппаратная закладка.

В ИСПДн имеется опасность применения аппаратных средств, предназначенных для регистрации вводимой с клавиатуры информации, например:

· Аппаратный считыватель данных клавиатуры.

В ИСПДн отсутствует возможность неконтролируемого пребывания физических лиц в служебных помещениях или в непосредственной близости от них, соответственно отсутствует возможность установки аппаратных закладок посторонними лицами.

Существование данного источника угроз маловероятно также из-за несоответствия стоимости аппаратных закладок, сложности их скрытой установки и полученной в результате информации.

Таблица 2

| № п /п | Признак классификации | Тип угрозы | Описание |

| 1 | Характер угрозы | Пассивные | Это угроза, при реализации которой не оказывается непосредственное влияние на работу ИСПДн, но могут быть нарушены установленные правила разграничения доступа к ПДн или сетевым ресурсам. |

| Активные | Это угроза, связанная с воздействием на ресурсы ИСПДн, при реализации которой оказывается непосредственное влияние на работу системы (изменение конфигурации, нарушение работоспособности и т.д.), и с нарушениемустановленных правил разграничения доступа к ПДн или сетевым ресурсам. | ||

| 2 | Цель реализации угрозы | Угрозы с нарушением конфиденциальности информации | |

| Угрозы с нарушением целостности информации | |||

| Угрозы с нарушением доступности информации | |||

| Угрозы с комплексным воздействием на информацию | |||

| 3 | Условие начала осуществления процесса реализации угрозы | По запросу от объекта, относительно которого реализуется угроза | В этом случае нарушитель ожидает передачи запроса определенного типа, который и будет условием начала осуществления несанкционированного доступа |

| По наступлению ожидаемого события на объекте, относительно которого реализуется угроза | В этом случае нарушитель осуществляет постоянное наблюдение за состоянием операционной системы ИСПДн и при возникновении определенного события в этой системе начинает несанкционированный доступ; | ||

| Безусловное воздействие | В этом случае начало осуществления несанкционированного доступа безусловно по отношению к цели доступа, то есть угроза реализуется немедленно и безотносительно к состоянию системы. | ||

| 4 | Наличие обратной связи с ИСПДн. | С обратной связью | Характеризуется тем, что на некоторые запросы, переданные на ИСПДн, нарушителю требуется получить ответ. Следовательно, между нарушителем и ИСПДн существует обратная связь, которая позволяет нарушителю адекватно реагировать на все изменения, происходящие в ИСПДн |

| Без обратной связи | Не требуется реагировать на какие-либо изменения, происходящие в ИСПДн | ||

| 5 | Расположение нарушителя относительно ИСПДн. | Внутрисегментный | Нарушитель имеет физический доступ к аппаратным элементам ИСПДн |

| Межсегментный | Нарушитель располагается вне ИСПДн, реализуя угрозу из другой сети или из другого сегмента ИСПДн | ||

| 6 | Уровень эталонной модели взаимодействия открытых систем (ISO/OSI), на котором реализуется угроза | На физическом уровне | |

| На канальном | |||

| Сетевом уровне | |||

| На транспортном уровн | |||

| На сеансовом уровне | |||

| На представительном и прикладном уровне модели ISO/OSI | |||

| 7 | Соотношение количества нарушителей и элементов ИСПДн, относительно которых реализуется угроза | Угроза «один к одному» | Реализуемых одним нарушителем относительно одного технического средства ИСПДн |

| Угроза «один ко многим» | Реализуемых сразу относительно нескольких технических средств ИСПДн | ||

| Распределенные или комбинированные угрозы | Реализуемых несколькими нарушителями с разных компьютеров относительно одного или нескольких технических средств ИСПДн | ||

С учетом проведенной классификации можно выделить ___4____угроз,реализуемых с использованием протоколов межсетевого взаимодействия:

· Угроза выявления пароля.

· Подмена доверенного объекта сети и передача по каналам связи сообщений от его имени с присвоением его прав доступа

· Внедрение ложного объекта сети

· Отказ в обслуживании.

5.2.4.1. Анализ сетевого трафика.

Эта угроза реализуется с помощью специальной программы-анализатора пакетов (sniffer), перехватывающей все пакеты, передаваемые по сегменту сети, и выделяющей среди них те, в которых передаются идентификатор пользователя и его пароль. В ходе реализации угрозы нарушитель изучает логику работы сети – то есть стремится получить однозначное соответствие событий, происходящих в системе, и команд, пересылаемых при этом хостами, в момент появления данных событий.В дальнейшем это позволяет злоумышленнику на основе задания соответствующих команд получить, например, привилегированные права на действия в системе или расширить свои полномочия в ней, перехватить поток передаваемых данных, которыми обмениваются компоненты сетевой операционной системы, для извлеченияконфиденциальной или идентификационной информации (например, статических паролей пользователей длядоступа к удаленным хостам по протоколам FTP и TELNET, не предусматривающим шифрование), ее подмены, модификации и т.п.

5.2.4.2. Сканирование сети.

Сканирование сети из вне а именно из другой подсети ни к чему не приведет т.к. она закрыта и шифруется по средствам Vip Net координатора. Сущность процесса реализации угрозы заключается в передаче запросов сетевым службам хостов ИСПДн и анализе ответов от них. Цель – выявление используемых протоколов, доступных портов сетевых служб, законов формирования идентификаторов соединений, определение активных сетевых сервисов, подбор идентификаторов и паролей пользователей.

5.2.4.3. Угроза выявления пароля.

Цель реализации угрозы состоит в получении НСД путем преодоления парольной защиты. Злоумышленник может реализовывать угрозу с помощью целого ряда методов, таких как простой перебор, перебор с использованием специальных словарей, установка вредоносной программы для перехвата пароля, подмена доверенного объекта сети (IP-spoofing) и перехват пакетов (sniffing). В основном для реализации угрозы используются специальные программы, которые пытаются получить доступ к хосту путем последовательного подбора паролей. В случае успеха, злоумышленник может создать для себя «проход» для будущего доступа, который будет действовать, даже если на хосте изменить пароль доступа.

5.2.4.4. Подмена доверенного объекта сети и передача по каналам связи сообщений от его имени с присвоением его прав доступа.

Рисунок 7. Схема реализации угрозы«Подмена доверенного объекта сети»

5.2.4.5. Навязывание ложного маршрута сети.

Данная угроза реализуетсяодним из двух способов: путем внутрисегментного или межсегментного навязывания. Возможность навязывания ложного маршрута обусловлена недостатками, присущими алгоритмам маршрутизации (в частности, из-за проблемы идентификации сетевых управляющих устройств), в результате чего можно попасть, например, на хост или в сетьзлоумышленника, где можно войти в операционную среду технического средства в составе ИСПДн. Реализация угрозы основывается

на несанкционированном использовании протоколов маршрутизации (RIP, OSPF, LSP) и управления сетью (ICMP, SNMP) для внесения изменений

в маршрутно-адресные таблицы. При этом нарушителю необходимо послать от имени сетевого управляющего устройства (например, маршрутизатора) управляющее сообщение

5.2.4.6. Внедрение ложного объекта сети.

Эта угроза основана на использовании недостатков алгоритмов удаленного поиска. В случае, если объекты сети изначально не имеют адресной информации друг о друге, используются различные протоколы удаленного поиска (например, SAP в сетях NovellNetWare; ARP, DNS, WINS в сетях со стеком протоколов TCP/IP), заключающиеся в передаче по сети специальных запросов и получении на них ответов с искомой информацией. При этом существует возможность перехвата нарушителем поискового запроса и выдачи на него ложного ответа, использование которого приведет к требуемому изменению маршрутно-адресных данных. В дальнейшем весь поток информации, ассоциированный с объектом-жертвой, будет проходить через ложный объект сети (рисунки 10 ‑ 13).

5.2.4.7. Отказ в обслуживании.

Эти угрозы основаны на недостатках сетевого программного обеспечения, его уязвимостях, позволяющих нарушителю создавать условия, когда операционная система оказывается не в состоянии обрабатывать поступающие пакеты.

Могут быть выделены несколько разновидностей таких угроз:

а) скрытый отказ в обслуживании, вызванный привлечением части ресурсов ИСПДн на обработку пакетов, передаваемых злоумышленником со снижением пропускной способности каналов связи, производительности сетевых устройств, нарушением требований ко времени обработки запросов. Примерами реализации угроз подобного рода могут служить: направленный шторм эхо-запросов по протоколуICMP (Pingflooding), шторм запросов на установление TCP-соединений (SYN-flooding), шторм запросов к FTP-серверу;

б) явный отказ в обслуживании, вызванный исчерпанием ресурсов ИСПДн при обработке пакетов, передаваемых злоумышленником (занятие всей полосы пропускания каналов связи, переполнение очередей запросов на обслуживание), при котором легальные запросы не могут быть переданы через сеть из-за недоступности среды передачи либо получают отказ в обслуживании ввиду переполнения очередей запросов, дискового пространства памяти и т.д. Примерами угроз данного типа могут служить шторм широковещательных ICMP-эхо-запросов (Smurf), направленный шторм (SYN-flooding), шторм сообщений почтовому серверу (Spam);

в) явный отказ в обслуживании, вызванный нарушением логической связности между техническими средствами ИСПДн при передаче нарушителем управляющих сообщений от имени сетевых устройств, приводящих

к изменению маршрутно-адресных данных (например, ICMPRedirectHost,

DNS-flooding) или идентификационной и аутентификационной информации;

г) явный отказ в обслуживании, вызванный передачей злоумышленником пакетов с нестандартными атрибутами (угрозы типа «Land», «TearDrop», «Bonk», «Nuke», «UDP-bomb») или имеющих длину, превышающую максимально допустимый размер (угроза типа «PingDeath»), что может привести к сбою сетевых устройств, участвующих в обработке запросов, при условии наличия ошибок в программах, реализующих протоколы сетевого обмена.

Результатом реализации данной угрозы может стать нарушение работоспособности соответствующей службы предоставления удаленного доступа к ПДн в ИСПДн, передача с одного адреса такого количества запросов на подключение к техническому средству в составе ИСПДн, какое максимально

|

|

|

Археология об основании Рима: Новые раскопки проясняют и такой острый дискуссионный вопрос, как дата самого возникновения Рима...

Папиллярные узоры пальцев рук - маркер спортивных способностей: дерматоглифические признаки формируются на 3-5 месяце беременности, не изменяются в течение жизни...

Индивидуальные очистные сооружения: К классу индивидуальных очистных сооружений относят сооружения, пропускная способность которых...

Таксономические единицы (категории) растений: Каждая система классификации состоит из определённых соподчиненных друг другу...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!