«выпало 3 очка»

Интерпретатором называется программа-транслятор, осуществляющая …

+ покомандный перевод исходной программы в машинный код и исполнение этого кода

Среди представленных имен переменных неправильным является …

+ 100%_praviljnoe_imya

Алгоритм задан блок-схемой:

Если последовательно вводить вместо  числа

числа  , то в результате выполнения алгоритма будут выведены значения …

, то в результате выполнения алгоритма будут выведены значения …

+

Для создания фигурного текста в MS Office используется встроенное средство …

+ «WordArt»

Первой операционной системой, работающей с файловой системой FAT32, была …

+ Windows 98

Количество всевозможных двузначных чисел, в которых цифры различны и отличны от нуля и единицы, равно …

+56

Понятие «луч» не определяется через понятие …

+ «плоскость»

Для установления соответствия между символами (буквами, цифрами, знаками и т.д.) и двоичными кодами в компьютере используются …

+ кодовые таблицы

Основу любой интеллектуальной экспертной системы составляет …

+ база знаний

Топология компьютерной сети типа «звезда» схематически изображена на рисунке …

Алгоритм для определения, является ли простым число, введенное с клавиатуры, представлен блок-схемой:

.

.

Если ввести значение  , то алгоритм завершится через ____ шагов.

, то алгоритм завершится через ____ шагов.

+ 6

Дан алгоритм в словесной форме:

1) переменным A и B присвоить значение (ввести с клавиатуры);

2) присвоить переменным X и Y значения  и

и

3) получить R – остаток от деления X на Y;

4) если  то присвоить

то присвоить  и перейти к пункту 6;

и перейти к пункту 6;

5) присвоить  и

и  затем идти к пункту 3;

затем идти к пункту 3;

6) вычислить

7) вывести значение K;

8) закончить.

Если  и

и  то результатом выполнения алгоритма будет значение K, равное …

то результатом выполнения алгоритма будет значение K, равное …

+ 144

В качестве имен переменных в языках высокого уровня нельзя использовать ________ слова.

+ зарезервированные

Информационно-решающие системы по степени воздействия выработанных результатов могут быть …

+ управляющими

+ советующими

Правовые методы защиты программных продуктов включают …

+ патентную защиту

+ лицензионные соглашения и контракты

Физическую среду или объект, которые используются для соединения компьютеров в сети, принято называть …

+ линией связи

Бросают 2 игральные кости. Вероятность того, что выпадет не менее 11 очков, равна …

+

Функция распределения непрерывной случайной величины X имеет вид:

Тогда значение плотности распределения  при

при  равно …

равно …

+ 0

Для того чтобы выделить определенные моменты или подчеркнуть основные идеи презентации в процессе ее демонстрации, можно использовать …

+ рисование на слайдах

Для извлечения данных из таблиц и предоставления их пользователю в удобном виде служит объект базы данных …

+ запрос

Дано множество  . Тогда истинны следующие высказывания:

. Тогда истинны следующие высказывания:

+

+

Разность множеств A и B, то есть A B, заштрихована на диаграммах …

+

+

Программа «Очистка диска» позволяет удалить файлы с …

+ расширением.tmp

1. Основу любой интеллектуальной экспертной системы составляет …

| | база знаний

|

| |

| |

| |

2. В экспертных системах нуждаются предметные области: медицина, фармакология, химия, геология, экономика, юриспруденция и др., в которых большая часть знания …

| | является личным опытом специалистов высокого уровня

|

| |

| |

| |

3. Конечной стадией существования экспертной системы является …

| | коммерческая система

|

4. Экспертные системы используются тогда, когда …

| | исходные данные хорошо формализуются, но для принятия решения требуются специальные обширные знания

|

5. Сходство экспертных систем с прочими прикладными программами заключается в том, что они …

| | предназначены для решения определенного круга задач

|

|

|

6. Применение экспертной системы целесообразно, если …

| | необходимо решать задачу в окружении, враждебном для человека

|

| |

| |

| |

7. Ядро экспертной системы не реализуется на …

| | языках разметки гипертекста

|

| |

| |

| |

8. Характерной особенностью любой экспертной системы, отличающей ее от других компьютерных информационных систем, является …

| | | способность к саморазвитию

|

| |

| |

| |

9. Основными классами экспертных систем являются …

| | | системы диагностики неисправностей

|

| |

| |

| |

1. Быстродействие накопителя информации характеризуется …

| | средним временем доступа и скоростью передачи

|

2. В основу построения большинства компьютеров положены следующие принципы, сформулированные Джоном фон Нейманом: принцип программного управления, принцип однородности памяти и принцип …

| | адресности

|

|

|

| |

| | | | |

3. Принцип «открытой архитектуры» при разработке персональных компьютеров, серийное производство которых было начато в 80-х гг. XX в., реализован фирмой …

4. Успех семейства машин IBM PC в первую очередь обеспечивается …

| | | построением по принципу открытой архитектуры

|

5. Сигналы, определяющие характер обмена информацией (ввод или вывод), передаются по шине …

| | | управления

|

6. Из перечисленных компакт-дисков для записипользователемсвоих файлов не предназначен …

| | | CD-ROM

|

7. Основными компонентами архитектуры персонального компьютера являются процессор, внутренняя память, видеосистема, устройства ввода-вывода, …

| | внешняя память

|

8. BIOS (Basic Input Output System) является …

| | группой программ в постоянном запоминающем устройстве

|

9. 28 триггеров могут хранить ___ байт информации.

| | | 3,5

|

10. В 1896 г. ___________ основывает фирму по производству табуляционных машин, которая в 1924 г. после серии слияний и переименований превратилась в знаменитую фирму ИБМ (IBM, International Business Machines Corporation).

| | Герман Холлерит

|

| | |

| | |

| | |

11. Наиболее эффективным способом защиты локального компьютера от несанкционированного доступа при его включении является …

| | | использование программно-аппаратных средств защиты

|

12. Для запоминания 8 байт информации потребуется ___ триггер (-а,-ов).

13. Первая отечественная ЭВМ была разработана под руководством …

| | | С.А. Лебедева

|

14. К основным параметрам лазерных принтеров не относятся …

| | | ширина каретки, максимальная скорость печати

|

| | | буфер данных, уровень шума

|

15. Микропроцессоры различаются между собой …

| | | тактовой частотой и разрядностью

|

16. Из перечисленных видов памяти наибольшей информационной емкостью обладает …

| | оперативная память

|

17. Быстродействие накопителя информации характеризуется …

| | средним временем доступа и скоростью передачи

|

| | |

| | |

| | |

18. Фирма  первоначально занималась …

первоначально занималась …

| | | выпуском электрического оборудования

|

| |

| |

| |

19. Электронная вычислительная машина (ЭВМ) – это …

| | | комплекс технических средств, предназначенных для автоматической обработки информации

|

| |

| |

| |

20. Одним из параметров накопителя на жестких дисках является форм-фактор, который означает …

| | диаметр дисков в дюймах

|

| |

| |

| |

21. Первая в континентальной Европе ЭВМ называлась …

| | МЭСМ

|

22. Небольшая по объему высокоскоростная буферная память для хранения команд и данных – это …

| | кэш-память

|

|

|

23. Основными компонентами архитектуры персонального компьютера являются процессор, внутренняя память, видеосистема, устройства ввода-вывода, …

| | | внешняя память

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

24. Целью создания «пятого поколения ЭВМ» являлось(-лась) …

| | реализация возможности моделирования человеческого интеллекта

|

| |

| |

| |

Решение:

В 1981 г. японский Комитет научных исследований в области ЭВМ опубликовал проект, согласно которому предполагалось, что к 1991 г. будут созданы принципиально новые компьютеры, ориентированные на решение задач искусственного интеллекта. Планировалось осуществить качественный переход от хранения и обработки данныхк хранению и обработке знаний. Для компьютеров пятого поколения не пришлось бы писать программ, а достаточно было бы объяснить на «почти естественном» языке, что от них требуется. Учитывая сложность реализации поставленных перед пятым поколением задач, вполне возможно разбиение его на более обозримые и лучше ощущаемые этапы, первый из которых во многом реализован в рамках настоящего четвертого поколения.

25.

. На рисунке представлена функциональная схема ЭВМ, предложенная …

| | | Дж. фон Нейманом

|

| |

| |

| |

26. В состав микропроцессора входит …

| | | устройство управления

|

| |

| |

| |

27. В основу построения большинства компьютеров положены следующие принципы, сформулированные Джоном фон Нейманом: принцип программного управления, принцип однородности памяти и принцип …

| | | адресности

|

| | | |

|

| | | |

|

| | | |

|

28. Основными параметрами, характеризующими запоминающие устройства компьютера, являются …

| | | информационная емкость, время доступа, стоимость

|

29. Автоматическое шифрование-расшифрование информации при записи на носители обеспечивает файловая система …

| | | NTFS

|

30.На некотором жестком диске размер кластера составляет 512 байт. На этот диск записаны четыре файла размерами 100, 200, 1000 и 2500 байт. Для хранения всех четырех файлов необходимо ___________ кластера(-ов).

31.Периферийные устройства выполняют функцию …

| | | ввода-вывода информации

|

32. По принципам действия средства вычислительной техники подразделяют на …

| | | цифровые, аналоговые, комбинированные

|

33. Информация на магнитных дисках записывается …

| | | по концентрическим дорожкам и секторам

|

34. Из перечисленных видов памяти компьютера самой быстродействующей является …

| | | микропроцессорная память

|

35. Электронная микросхема EPROM является …

| | | ПЗУ с возможностью перепрограммирования

|

36. В состав служебного программного обеспечения входят …

| | | средства диагностики

|

| | | средства обеспечения компьютерной безопасности

|

| |

| |

37. В состав мультимедиа-компьютера обязательно входит …

| | | CD-ROM-дисковод

|

38. Во флэш-накопителях используется ____________ память.

| | | полупроводниковая

|

39. Идею механической машины с идеей программного управления соединил …

| | | Чарльз Беббидж

|

40. Основными понятиями иерархической структуры являются …

| | | уровень, узел, связь

|

|

|

41. Для увеличения скорости выполнения математических операций в ПК используется …

| | | сопроцессор

|

42. Недостатком систем шифрования с открытым ключом является …

| | | низкая производительность

|

43. Архитектура персонального компьютера, основными признаками которой являются наличие общей информационной шины, модульное построение, совместимость новых устройств и программных средств с предыдущими версиями по принципу «сверху-вниз», носит название …

| | | открытой

|

44. В 1974 г. Эдвард Робертс создал микрокомпьютер «Альтаир», явившийся, по сути, первым коммерчески реализуемым персональным компьютером. В 1975 г. Билл Гейтс и ___________ создали для него интерпретатор языка Бейсик, заработанные средства от которого стали стартовым капиталом фирмы Microsoft Corporation.

| | | Пол Аллен

|

45. Динамическая память служит базой для построения …

| | | модулей оперативной памяти

|

46. Наибольшую скорость обмена информацией среди перечисленных устройств имеет …

| | | оперативная память

|

47. Наглядное средство представления состава и структуры системы называется …

| | | графом

|

|

|

|

|

|

|

|

|

|

|

|

|

|

48. Среди архитектур ЭВМ выделяют …

| | | однопроцессорные, многопроцессорные, суперскалярные

|

| | | |

| | | |

| | | |

49. Автоматическое шифрование-расшифрование информации при записи на носители обеспечивает файловая система …

| | | NTFS

|

| | | |

| | | |

| | | |

50. Свое современное название фирма  получила в _______ году.

получила в _______ году.

51. Для сопряжения ЭВМ с одним каналом связи используется устройство …

| | | адаптер

|

|

|

|

|

|

|

|

|

|

|

|

|

52. ПЗС-матрицы (приборы с зарядовой связью), предназначенные для преобразования оптического изображения в аналоговый электрический сигнал, используются в таких периферийных устройствах, как …

| | | сканер

|

| | | цифровая фотокамера

|

53. При отключении питания компьютера информация не сохраняется в устройстве памяти …

| | | RAM

|

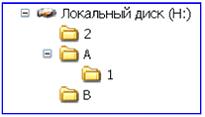

1. На локальном диске H: выполнена последовательность действий:

1) создать папку A;

2) открыть папку A;

3) создать папку 1;

4) закрыть папку A;

5) создать папку B;

6) создать папку 2.

Структурой папок, созданной в результате этих действий, будет …

2. Преподаватель работал в папке

D:\Материалы к занятиям\Группа 11\Лабораторные работы.

Затем перешел в дереве папок на уровень выше, спустился в папку Лекции и удалил из нее файл Введение. Полным именем файла, который удалил преподаватель, будет …

| | | D:\Материалы к занятиям\Группа 11\Лекции\Введение

|

| | | |

| | | |

| | | |

3. На некотором жестком диске размер кластера составляет 512 байт. На этот диск записаны четыре файла размерами 100, 200, 1000 и 2500 байт. Для хранения всех четырех файлов необходимо ___________ кластера(-ов).

4. Общим признаком объединена группа расширений имен файлов …

| | | .bmp,.jpeg,.cdr,.png

|

5. Имя файла newgames666. exe не удовлетворяет маске имен файлов …

| | *game?.*x?

|

6. Расширением имени файла, созданного в графическом редакторе Paint, является …

| | | .bmp

|

|

|

|

|

7. В качестве имени файла недопустимо использовать последовательность символов …

| | Лабораторная работа: кодирование информации.doc

|

8. Графические файлы, позволяющие хранить анимированные изображения, имеют расширение…

| | | .gif

|

| | | |

| | | |

| | | |

9. В некоторой папке хранятся файлы:

Имена всех этих файлов удовлетворяют маске …

| | | p*a_??.c*

|

10. Пользователь, перемещаясь из одной папки в другую, последовательно посетил папки ACADEMY, COURSE, GROUP, E:\, PROFESSOR, LECTIONS. При каждом перемещении пользователь либо спускался на уровень ниже, либо поднимался на уровень выше. Полным именем папки, из которой начал перемещение пользователь, будет …

| | E:\GROUP\COURSE\ACADEMY

|

| |

| |

| |

11. В некоторой папке хранится список файлов, первоначально упорядоченный по дате:

Производится сортировка файлов по имени в порядке возрастания. Последним в списке окажется файл …

| | | 6А.doc

|

12. На некотором жестком диске размер кластера составляет 4096 байт. На этот диск записаны четыре файла размерами 500, 10000, 8000 и 5000 байт. Для хранения всех четырех файлов необходимо _________ кластеров(-а).

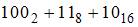

1. В системе счисления с основанием ____ десятичное число 26 записывается в виде 101.

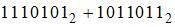

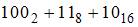

2. Значение суммы  в шестнадцатеричной системе счисления равно …

в шестнадцатеричной системе счисления равно …

| | | 800016

|

суммы  в десятичной системе счисления равно …

в десятичной системе счисления равно …

4. Значение выражения  в двоичной системе счисления равно …

в двоичной системе счисления равно …

| | | 11002

|

5. Десятичному числу  соответствует шестнадцатеричное число …

соответствует шестнадцатеричное число …

| | | F79D

|

| |

|

|

|

| |

|

|

|

| |

|

|

|

6. Разность шестнадцатеричных чисел  равна …

равна …

| | | 6EF016

|

| | | |

| |

| |

7. Значение суммы чисел  в восьмеричной системе счисления равно …

в восьмеричной системе счисления равно …

8. Двоичному числу  соответствует шестнадцатеричное число …

соответствует шестнадцатеричное число …

| | | 5D16

|

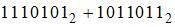

9. Разность двоичных чисел  равна …

равна …

| | | 100102

|

|

|

1. Если адрес сервера – www.academia.edu.ru, то именем домена верхнего уровня в нем является …

| | ru

|

| | |

|

2. Аппаратное обеспечение локальной вычислительной сети включает …

| | рабочие станции, сервер, коммуникационное оборудование

|

| |

| |

| |

3. Персональный компьютер, подключенный к сети и обеспечивающий доступ пользователя к ее ресурсам, называется …

| | рабочей станцией

|

4. Устройство, обеспечивающее соединение административно независимых коммуникационных сетей, – это …

| | роутер

|

5. Сетевые операционные системы – это комплекс программ, которые …

| | обеспечивают одновременную работу группы пользователей

|

| |

| |

| |

6. Задан адрес электронной почты в сети Интернет – [email protected]. Именем почтового сервиса в нем является …

| | mail

|

| |

| |

| |

7.Прокси-сервер сети Интернет …

| | | обеспечивает анонимизацию доступа к различным ресурсам

|

8. Шлюз – это устройство, которое …

| | | позволяет организовать обмен данными между двумя сетями, использующими различные протоколы взаимодействия

|

9. Сетевым протоколом является …

| | | PPP

|

10. Поставщиком Интернет-услуг является …

| | | провайдер

|

| |

| |

| |

12. На сервере graphics.sc находится файл picture.gif, доступ к которому осуществляется по протоколу ftp. Правильно записанным адресом указанного файла является …

| | | ftp://graphics.sc/picture.gif

|

13. В соответствии со стандартом скорость передачи информации по сети может измеряться в …

| | | Кбит/с

|

| |

| |

| |

14. Для быстрого перехода от одного www-документа к другому используется …

| | | гиперссылка

|

15. Документ запрашивается со страницы сайта университета по следующему адресу: http://university.faculty.edu/document.txt. Доменным именем компьютера, в котором находится документ, является …

| | | university.faculty.edu

|

17. Компьютер, подключенный к Интернету, обязательно должен …

| | | получить IP-адрес

|

18. Для просмотра web-страниц используются …

| | | браузеры

|

| | |

| | |

19. Наиболее эффективным средством контроля данных в сети являются …

| | | пароли, идентификационные карты и ключи

|

| |

| |

| |

20. Мост – это устройство, соединяющее …

| | | две сети, использующие одинаковые методы передачи данных

|

| |

| |

| |

21. Для того чтобы наладить обмен электронными сообщениями, имеющими цифровую подпись, необходимо передать получателю сообщений …

| | | открытый ключ шифрования

|

| |

| |

| |

22. Топологиями локальных вычислительных сетей являются …

| | звезда, шина, кольцо

|

| |

| |

| |

23. Наиболее эффективным способом защиты локального компьютера от несанкционированного доступа при его включении является …

| | использование программно-аппаратных средств защиты

|

| | |

| | |

| | |

24. Компьютер, подключенный к сети Интернет, может иметь два следующих адреса:

| | | цифровой и доменный

|

| |

| |

| |

25. В Интернете используются различные сервисы: электронная почта, телеконференции, Интернет-пейджер, Интернет-магазин и т.д. Сервисная система, при помощи которой можно общаться через сеть Интернет с другими людьми в режиме реального времени, имеет наименование …

| | IRC

|

| |

| |

| |

26. Система обмена через Интернет мгновенными сообщениями называется …

| | | ICQ

|

27. Сетевой сервис FTP предназначен для …

| | | перемещения данных между различными операционными системами

|

| | | |

| | | |

| | | |

28. Наиболее эффективным способом защиты локального компьютера от несанкционированного доступа при его включении является …

| | | использование программно-аппаратных средств защиты

|

| | | |

| | | |

| | | |

29. Как известно, IP-адрес компьютера состоит из четырех чисел, разделенных точками. Каждое из чисел IP-адреса может принимать десятичные значения от 0 до …

30. Необходимо послать электронное сообщение удаленному адресату. При этом получатель должен знать, что это именно то самое сообщение. Для этого нужно …

| | | использовать цифровую подпись

|

| | | |

| | | |

| | | |

31. Для того чтобы наладить обмен электронными сообщениями, имеющими цифровую подпись, необходимо передать получателю сообщений …

| | | открытый ключ шифрования

|

| | | |

| | | |

| | | |

32. Для создания web-приложений не используется язык …

| | | ALGOL

|

1. В состав программного обеспечения (ПО) вычислительных систем входят …

| | системное ПО

|

| | служебное ПО

|

| | |

| | |

2. BIOS (Basic Input Output System) является …

| | | группой программ в постоянном запоминающем устройстве

|

- В состав системного программного обеспечения входят …

| | программы, отвечающие за взаимодействие с конкретными устройствами

|

| | программы, отвечающие за взаимодействие с пользователем

|

| | |

| | |

4. В состав прикладного программного обеспечения входят …

| | системы автоматизированного проек |

|

|

|

числа

числа  , то в результате выполнения алгоритма будут выведены значения …

, то в результате выполнения алгоритма будут выведены значения …

.

. , то алгоритм завершится через ____ шагов.

, то алгоритм завершится через ____ шагов. и

и

то присвоить

то присвоить  и перейти к пункту 6;

и перейти к пункту 6; и

и  затем идти к пункту 3;

затем идти к пункту 3;

и

и  то результатом выполнения алгоритма будет значение K, равное …

то результатом выполнения алгоритма будет значение K, равное …

при

при  равно …

равно … . Тогда истинны следующие высказывания:

. Тогда истинны следующие высказывания:

первоначально занималась …

первоначально занималась …

в шестнадцатеричной системе счисления равно …

в шестнадцатеричной системе счисления равно … в десятичной системе счисления равно …

в десятичной системе счисления равно … в двоичной системе счисления равно …

в двоичной системе счисления равно … соответствует шестнадцатеричное число …

соответствует шестнадцатеричное число … равна …

равна … в восьмеричной системе счисления равно …

в восьмеричной системе счисления равно … соответствует шестнадцатеричное число …

соответствует шестнадцатеричное число … равна …

равна …