Специальность 09.02.02. «Компьютерные сети»

КУРСОВОЙ ПРОЕКТ

По дисциплине: “МДК 02.02. Организация администрирования компьютерных систем”

Тема: “ Внедрение технологий и методик для объединения удаленных сегментов сети”.

Выполнил студент КС-41 группы:

Литягин Виктор Александрович

Руководитель работы:

Подольских Владимир Петрович

СОДЕРЖАНИЕ

СОДЕРЖАНИЕ. 2

ВВЕДЕНИЕ. 3

I ТЕОРЕТИЧЕСКАЯ ЧАСТЬ. 5

1.1 Структуризация как средство построения больших сетей. 5

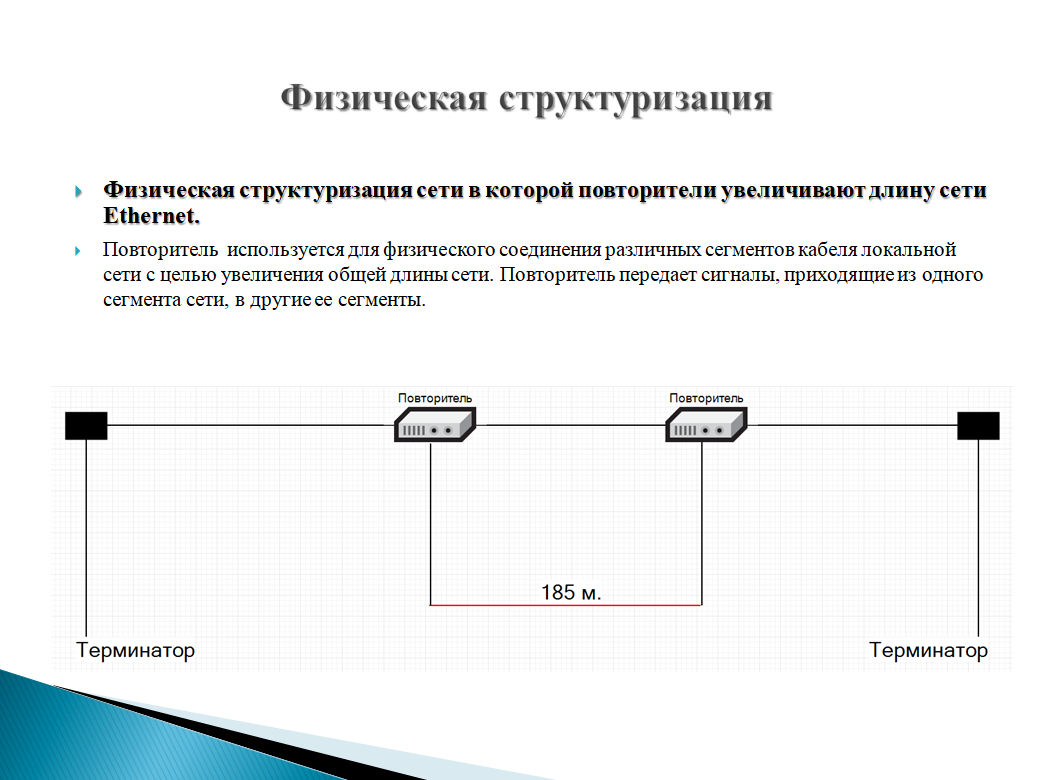

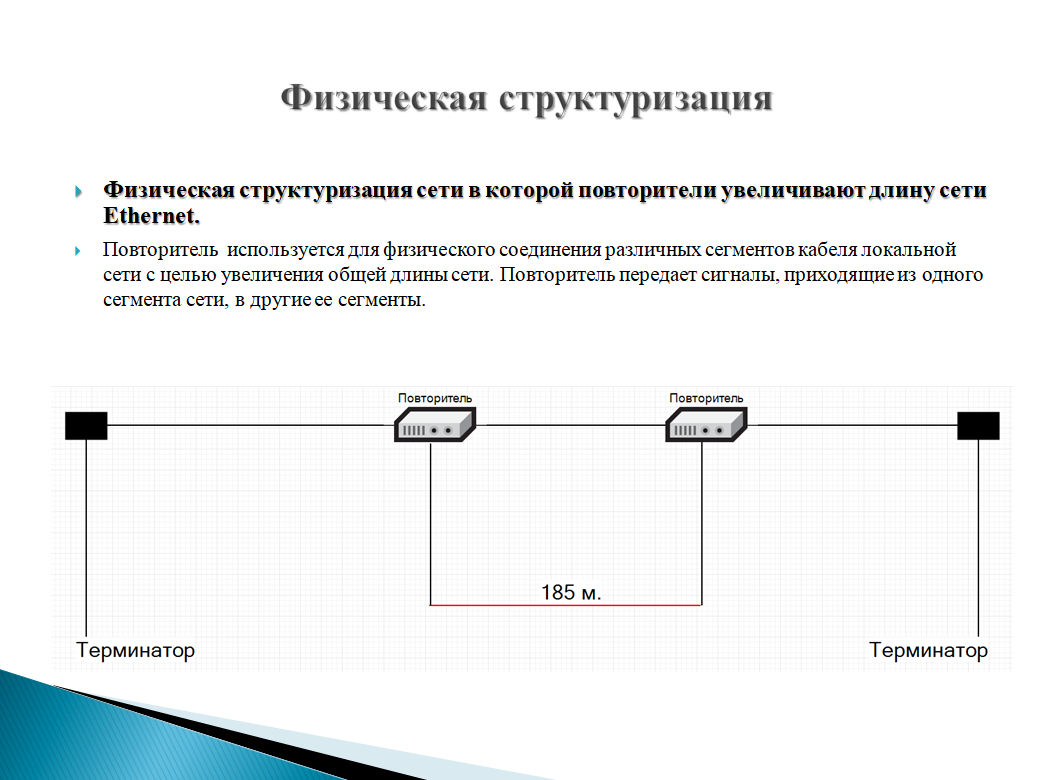

1.2 Физическая и логическая структуризация. 5

1.3 Физическая структуризация сети. 6

1.4 Логическая структуризация сети с помощью моста. 7

1.5 Логическая структуризация сети с помощью маршрутизатора. 9

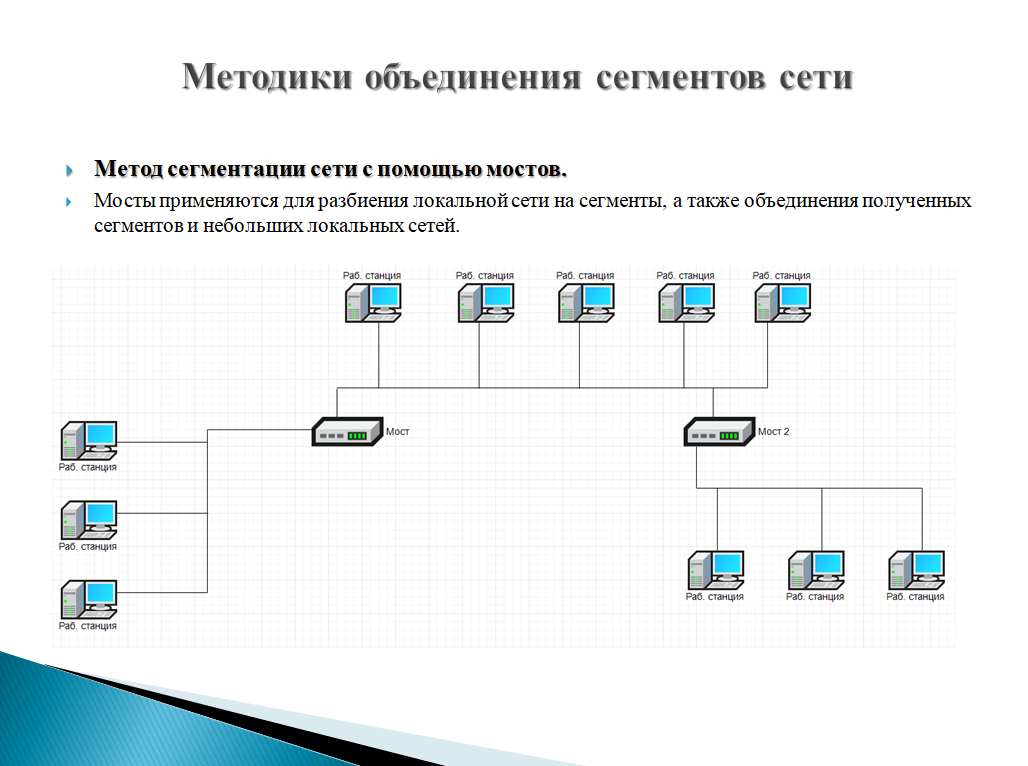

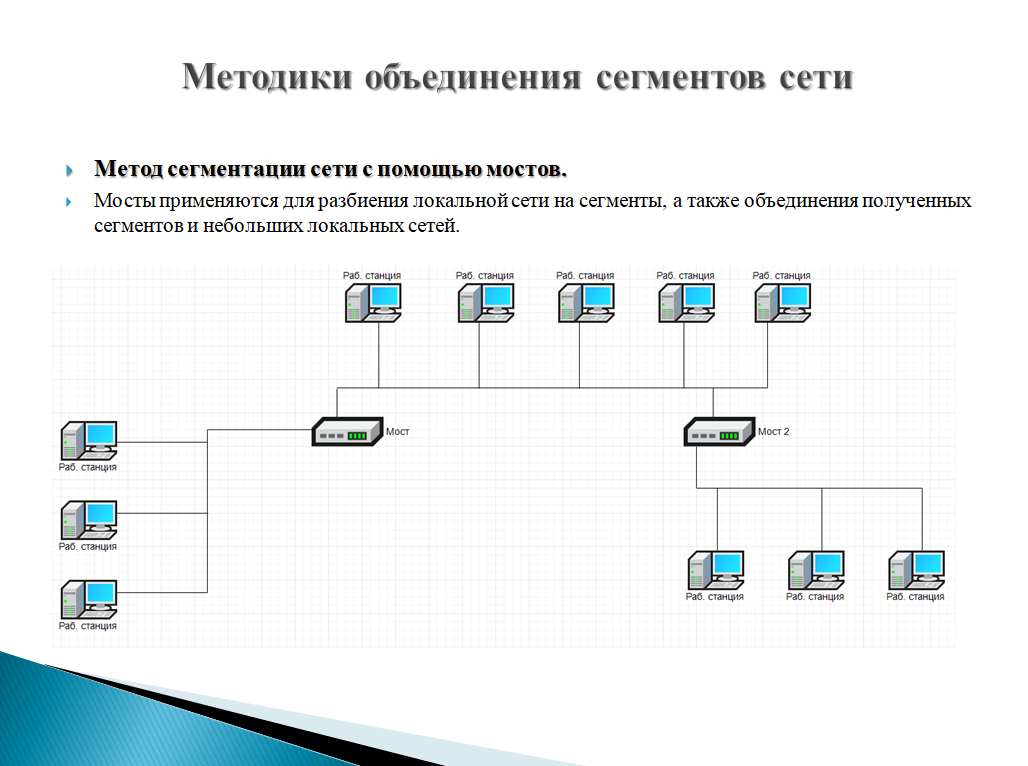

1.6 Технология функционирования моста. 11

1.7 Методики объединения сегментов сети. 13

1.7.2 Сегментация сетей с помощью коммутаторов. 14

1.7.3 Сегментация сети с помощью мостов. 15

1.8 Сетевые службы.. 16

II ПРАКТИЧЕСКАЯ ЧАСТЬ. 20

2.1 Настройка и развертка служб AD DS,DNS,DHCP Windows Server 2016. 20

2.2 Создание и настройка VPN Сервера. 29

2.3 Установка роли Remote Access и настройка службы Direct Access. 30

СПИСОК ИСПОЛЬЗУЕМЫХ ИСТОЧНИКОВ.. 39

ПРИЛОЖЕНИЕ А.. 41

| Внедрение технологий и методик для объединения удаленных сегментов сети

|

ВВЕДЕНИЕ

Целью данного курсового проекта является:

· описание технологий объединения сегментов сети

· описание методик необходимых для объединения сегментов сети.

Компьютерной сетью называют совокупность узлов (компьютеров, терминалов, периферийных устройств), имеющих возможность информационного взаимодействия друг с другом с помощью специального коммуникационного оборудования и программного обеспечения. Размеры сетей варьируются в широких пределах - от пары соединенных между собой компьютеров, стоящих на соседних столах, до миллионов компьютеров, разбросанных по всему миру (часть из них может находиться и на космических объектах).

Понятие интранет (intranet, интрасеть) обозначает внутреннюю сеть организации, где важны два момента:

1) изоляция или защита внутренней сети от внешней (Интернет);

2) использование сетевого протокола IP и Web-технологий (прикладного протокола HTTP).

В аппаратном аспекте применение технологии интранет означает, что все абоненты сети в основном обмениваются данными с одним или несколькими серверами, на которых сосредоточены основные информационные ресурсы предприятия.

В сетях применяются различные сетевые технологии, из которых в локальных сетях наиболее распространены Ethernet, TokenRing, l00VG-AnyLAN, ARCnct, FDDI. В глобальных сетях применяются иные технологии. Каждой технологии соответствуют свои типы оборудования.

Оборудование сетей подразделяется на активное — интерфейсные карты

компьютеров, повторители, концентраторы и т. п. и пассивное — кабели, соединительные разъемы, коммутационные панели и т. п. Кроме того, имеется вспомогательное оборудование — устройства бесперебойного питания, кондиционирования воздуха и аксессуары — монтажные стойки, шкафы, кабелепроводы различного вида. Активное оборудование - это устройства, которым необходима подача энергии для генерации сигналов, пассивное обору

дование подачи энергии не требует.

Пропускная способность линий связи, называемая также полосой пропускания, определяется как количество информации, проходящей через линию за единицу времени. При этом оговаривается и размер структур (пакетов, кадров, ячеек), для которого измеряется скорость обработки. Для организации обмена информацией должен быть разработан комплекс программных и аппаратных средств, распределенных по разным устройствам сети.

I ТЕОРЕТИЧЕСКАЯ ЧАСТЬ.

1.1 Структуризация как средство построения больших сетей

В сетях с небольшим (10-30) количеством компьютеров чаще всего используется одна из типовых топологий - общая шина, кольцо, звезда или полносвязная сеть. Все компьютеры в такой сети имеют одинаковые права в отношении доступа к другим компьютерам. Однако при построении больших сетей однородная структура связей превращается из достоинства в недостаток. В таких сетях использование типовых структур порождает различные ограничения, важнейшими из которых являются:

· ограничения на длину связи между узлами;

· ограничения на количество узлов в сети;

· ограничения на интенсивность трафика, порождаемого узлами сети.

Для снятия этих ограничений используются специальные методы структуризации сети и специальное структурообразующее оборудование - повторители, концентраторы, мосты, коммутаторы, маршрутизаторы. Данное оборудование также называют коммуникационным.

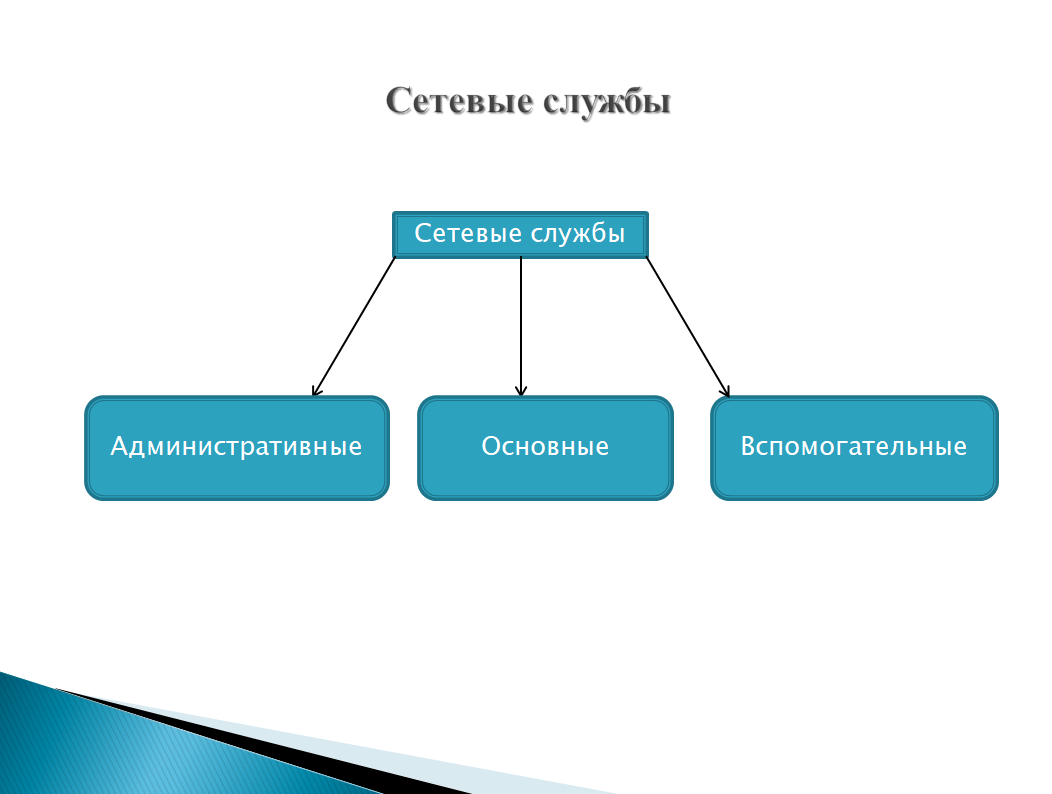

Сетевые службы

Для конечного пользователя сеть - это набор сетевых служб, с помощью которых он получает возможность просмотреть список имеющихся в сети компьютеров, прочитать

удаленный файл, распечатать документ на «чужом» принтере или послать почтовое сообщение. Именно совокупность предоставляемых возможностей - насколько широк их выбор, насколько они удобны, надежны и безопасны - определяет для пользователя облик той или иной сети. Кроме собственного обмена данными, сетевые службы должны решать и другие, более специфические задачи, например, задачи, порождаемые распределенной обработкой данных. К таким задачам относится обеспечение непротиворечивости нескольких копий данных, размещенных на разных машинах (служба репликации), или организация выполнения одной задачи параллельно на нескольких машинах сети (служба вызова удаленных процедур).

Среди сетевых служб можно выделить административные, то есть такие, которые в основном ориентированы не на простого пользователя, а на администратора и служат для организации правильной работы сети в целом. Служба администрирования учетных записей о пользователях, которая позволяет администратору вести общую базу данных о пользователях сети, система мониторинга сети, позволяющая захватывать и анализировать сетевой трафик, служба безопасности, в функции которой может входить среди прочего выполнение процедуры логического входа с последующей проверкой пароля, - все это примеры административных служб. Реализация сетевых служб осуществляется программными средствами.

Основные службы - файловая служба и служба печати - обычно предоставляются сетевой операционной системой, а вспомогательные, например служба баз данных, факса или передачи голоса, - системными сетевыми приложениями или утилитами, работающими в тесном контакте с сетевой ОС. Вообще говоря, распределение служб между ОС и утилитами достаточно условно и меняется в конкретных реализациях ОС. При разработке сетевых служб приходится решать проблемы, которые свойственны любым распределенным приложениям: определение протокола взаимодействия между клиентской и серверной частями, распределение

функций между ними, выбор схемы адресации приложений и др.

Одним из главных показателей качества сетевой службы является ее удобство. Для одного и того же ресурса может быть разработано несколько служб, по-разному решающих в общем-то одну и ту же задачу. Отличия могут заключаться в производительности или в уровне удобства предоставляемых услуг. Например, файловая служба может быть основана на использовании команды передачи файла из одного компьютера в другой по имени файла, а это требует от пользователя знания имени нужного файла. Та же файловая служба может быть и так, что пользователь монтирует удаленную файловую систему к локальному каталогу, а далее обращается к удаленным файлам как к своим собственным, что гораздо более удобно. Качество сетевой службы зависит и от качества пользовательского интерфейса - интуитивной понятности, наглядности, рациональности. При определении степени удобства разделяемого ресурса употребляют термин «прозрачность».

Прозрачный доступ - это доступ, при котором пользователь не замечает, где расположен нужный ему ресурс - на его компьютере или на удаленном. После того как он смонтировал удаленную файловую систему в свое дерево каталогов, доступ к удаленным файлам становится для него совершенно прозрачным.

Операция монтирования также может иметь разную степень прозрачности - в сетях с меньшей прозрачностью пользователь должен знать и задавать в команде имя компьютера, на котором хранится удаленная файловая система, в сетях с большей степенью прозрачности соответствующий программный компонент сети производит поиск разделяемых томов файлов безотносительно мест их хранения, а затем предоставляет их пользователю в удобном для него виде, например в виде списка или набора пиктограмм.

Для обеспечения прозрачности важен способ адресации (именования) разделяемых сетевых ресурсов. Имена разделяемых сетевых ресурсов не должны зависе

ть от их физического расположения на том или ином компьютере. Пользователь не должен ничего менять в своей работе, если администратор сети переместил том или каталог с одного компьютера на другой. Сам администратор и сетевая операционная система имеют информацию о расположении файловых систем, но от пользователя она скрыта. Такая степень прозрачности пока редко встречается в сетях, - обычно для получения доступа к ресурсам определенного компьютера сначала приходится устанавливать с ним ло

гическое соединение. Такой подход применяется, например, в сетях Windows NT.

II ПРАКТИЧЕСКАЯ ЧАСТЬ

2.1 Настройка и развертка служб AD DS,DNS,DHCP Windows Server 2016

После установки системы, обязательно обновить систему до актуального состояния. Изменить имя ПК (прим. PC-1) и перезапутить.

путь(этот/мой компьютер – свойства - изменить параметры - изменить).

В настройках TCP/IPv4 указать статические IP -адреса

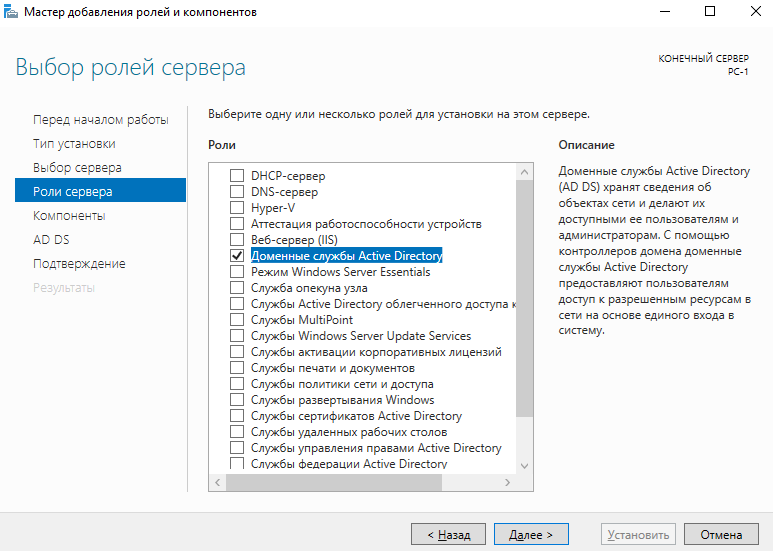

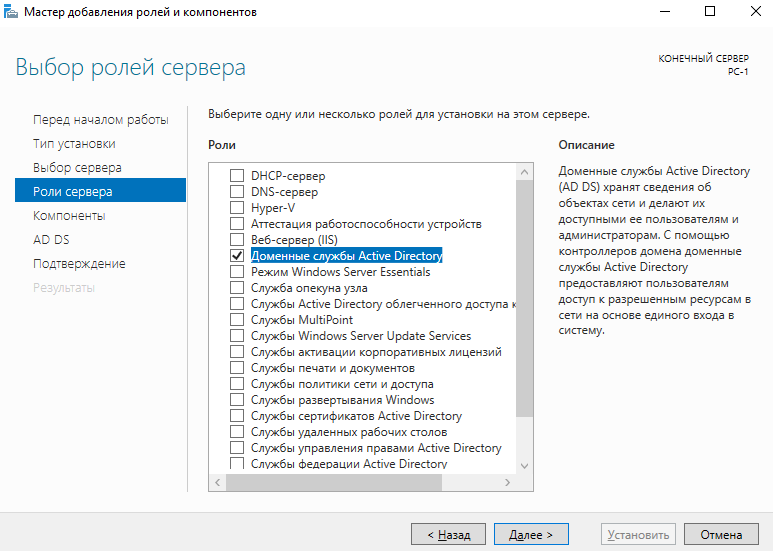

Добавить новую роль Диспетчер сервера — Добавить роли и компоненты. Отметить галочкой пункт пропустить эту страницу по умолчанию (чтобы в будущем не видеть эту страницу) и нажать далее.

Выбрать первый пункт Базовая установка ролей и компонентов. Второй пункт установка служб удаленных рабочих столов предназначен только для установки роли удаленных рабочих столов. Нажать далее.

Выбрать выбрать сервер из пула серверов и выбрать сервер на котором будет развернута роль. Пункт выбрать виртуальный жесткий диск позволяет указать сервер расположенный на VHD -диске. Нажимать далее. Отметить галочкой роль Доменные службы Active Directory, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD.

Нажать Добавить компоненты и после нажать далее. (рисунок 8)

Рисунок 8. Роли

сервера

В этом окне предлагается выбрать дополнительные компоненты, в Данном случае дополнительные компоненты не нужны, поэтому Нажать далее.

Информационная страница на которой обращается внимание на то что желательно иметь несколько контроллеров домена, на случай выхода из строя основного.

Служба AD DS требует установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить, а так же AD DS требует установки дополнительных служб пространства имен репликации и Файловой репликации. Нажать Далее. На завершающей странице мастера отображается информация по устанавливаемым компонентам. Так же здесь можно экспортировать конфигурацию в xml-файл, на случай если нужно развернуть идентичный сервер. Нажать Далее - Установить.

После установки Роли, в диспетчере серверов, нажать на значок Флажка с восклицательным знаком и выбрать Повысить этот сервер до контроллера домена. Запустится мастер конфигурирования AD DS. (Рисунок. 9.)

Рисунок 9. уведомление о настройке роли

Необходимо выбрать вариант развертывания

AD DS.

o добавить дополнительный контроллер домена в существующем домене.

o добавить новый домен в существующем лесу:

o корневой домен нового дерева в существующем лесу

o Дочерний домен в существующем лесу

o создать новый корневой домен в новом лесу.

Выбрать вариант создать новый корневой домен в новом лесу.

Указать корневое имя домена, Нажать Далее. В параметрах контроллера домена(Рисунок 10) оставить по умолчанию функционал леса и домена. Проверить отмечен ли галочкой пункт (DNS), будет автоматически поднята роль DNS, необходимо задать пароль для режима восстановления служб каталогов. Нажать Далее.

Рисунок 10. Параметры контроллера домена

Рисунок 10. Параметры контроллера домена

Игнорируя

на предупреждение ошибки делегирования для этого

DNS-сервера, т.к. роль DNS поднимается в процессе конфигурации

AD DS. Нажать

Далее. Оставить подставленное мастером

NetBIOS имя. Нажать

Далее. Пути к каталогам Оставить по-умолчанию. Нажать

Далее. Производится вывод сводной информации по настройке

AD DS. Нажать

Далее. Дождаться выполнения предварительной проверки и если проверка прошла успешно, то мастер сообщит об этом: Все предварительные проверки пройдены успешно.

Нажмите кнопку «установить», чтобы начать установку. Нажать Установить. В ходе установки конфигурации AD DS, система будет перезагружена. После перезагрузки добавить зону обратного просмотра в DNS. Зоны обратного просмотра служат для разрешения IP -адресов в имена устройств. Запустить Диспетчер сервера, выбрать роль DNS и на сервере нажать правой кнопкой мыши. Выбрать пункт Диспетчер DNS. Выделить вкладку Зоны обратного просмотра, Нажать правой кнопкой и выбрать Создать новую зону.

Задаем тип добавляемой зоны:

· Основная зона. Зона хранится на DNS-сервере, является основной. DNS-сервер становится основным источником сведений об этой зоне.

· Дополнительная зона. DNS-сервер становится дополнительным источником сведений о зоне. Зона на этом сервере должна быть получена от другого удаленного ком

пьютера DNS-сервера, который также хранит зону.

· Зона заглушка. DNS-сервер становится источником сведений только о полномочных серверах имен для этой зоны.

Выбрать Основную зону и Нажать Далее. Предлагается выбрать как будет выполняться репликация добавляемой зоны:

· — Репликации во всем лесу AD включая все деревья доменов.

· — Репликация внутри текущего домена и его дочерних доменов.

· — Репликация на все контроллеры домена внутри текущего домена и его дочерних доменов.

· — Репликация на все контроллеры домена, но DNS-зона располагается в специальном каталоге приложений. Поле будет доступно для выбора, после создания каталога.

Выбрать Репликация на все контроллеры домена. Нажать Далее.

Выбрать протокол заданный по умолчанию Зона обратного просмотра IPv4. Нажать Далее.

Задать параметр Идентификатор ID. В данном случае 192.168.1.1

В поле обратной зоны просмотра автоматически подставится адрес зоны обратного просмотра. Нажать Далее.

Выбор параметра динамического обновления:

· Разрешить только безопасные динамические обновления.

· Разрешить любые динамические обновления, как безопасные, так и нет.

· Не разрешать динамические об

новления.

Выбрать Разрешить любые динамические обновления, как безопасные так и нет.

Нажать Далее. В завершении добавлении зоны обратного просмотра Нажать Готово. Теперь укажем Серверы пересылки. Серверы пересылки служат для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это нужно для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет. В оснастке Диспетчер DNS Выделить сервер и Нажать правой кнопкой мыши. Выбрать Свойства. Перейти во вкладку Сервера пересылки и Нажать на Изменить. (Рисунок 11)

Рисунок 11. Свойства – сервер пересылки

В поле Щелкните здесь чтобы добавит

ь ip-адресс или DNS-имя ввести IP-адрес или DNS имя, (например провайдера или можно

8.8.8.8 (DNS Google). Нажать

OK. Теперь локальные компьютеры, состоящие в доменной сети, смогут выходить в интернет. Открыть службу DHCP и выполняем ее настройку (повторение шагов в случае с установкой DNS).

Необходимо добавить новую роль. Выбрать первый пункт Базовая установка ролей и компонентов. Нажать Далее. Отметить галочкой роль DHCP Сервер, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server Нажать Добавить компоненты и после Нажать Далее. В случае если требуется установить дополнительные компоненты, необходимо отметить их галочкой и нажимать Далее. Откроется информационная страница, на которой обращается внимание на то что необходимо настроить на компьютере статический IP -адрес и перед установкой DHCP сервера нужно спланировать подсеть, области и исключения. Нажать Далее. На завершающем этапе установки, Нажать Установить.

После установки роли Диспетчера сервера Нажать на значок Флажка с восклицательным знаком и выбрать Завершить конфигурацию DHCP. Запустится мастер после установочной конфигурации DHCP. Информационная страница, на которой сообщается что будут созданы группы безопасности администратора и пользователя DHCP -сервера, и будет

произведена авторизация в

AD. Нажать

Далее. На следующем экране Нажать

Фиксировать что бы завершить процесс авторизации в

Active Directory.

Если процесс создания групп безопасности и авторизация в AD прошли успешно, то получим вывод Завершить. Нажать Закрыть. Запустить Server Manager, выбрать роль DHCP и на сервере нажать правой кнопкой мыши. Выбрать пункт Диспетчер DHCP. Выполнить настройку DHCP. Создать рабочий диапазон адресов из которого будут выдаваться адреса клиентам. Создавать диапазон требуется в зоне IPv4. Выбрать протокол IPv4 с помощью правой кнопки мыши и Нажать создать область или на иконку отмеченную ниже. Задать имя области и ее описание. Нажать Далее. (Рисунок 12)

Рисунок 12. Описание области DHCP

Определить начальный и коне

чный адрес диапазона подсети.

Рисунок 13. Диапазон адресов для DHCP сервера

Нажать Далее (Рисунок 13).

По желанию можно задать диапазон адресов которые не будут выдаваться клиентам. Для задания диапазона исключения указать начальный адрес и конечный и Нажать

Добавить. По окончании Нажать

Далее. (Рисунок 14)

Рисунок 14. диапазон исключений IP-адресов

Задаем время аренды выданного IP -адреса. Нажать Далее.

Указать Да, я хочу настроить опции сейчас. Нажать Далее. Указать адрес шлюза. Нажать Далее. Параметры задания доменного имени, DNS сервера и WINS сервера пропустить, Оставить указанные значения по умолчанию. Нажать Далее. Соглашаемся с активацией заданной области, выбрать Да,я хочу активировать эту область сейчас.

На этом установка и настройка AD DS, DNS, DHCP завершена.

Первый этап

Указать, что разворачивается полноценный DirectAccess сервер с возможностью доступа клиентов и их удаленного управления. Далее, нажав кнопку добавить нужно указать группы безопасности AD, в которой будут находиться учетные записи компьютеров, которым разрешено подключаться к корпоративной сети через DirectAccess (Рисунок 19)

Рисунок 19. Выбор групп

Рисунок 19. Выбор групп

Опция Разрешить DirectAccess только для мобильных компьютеров – позволяет ограничить подключение через DA только для мобильных устройств (ноутбуки, планшеты).

Опция Использовать принудительное туннелирование – означает, что удаленные клиенты при доступе к любым удаленным ресурсам (в том числе обычным веб-сайтам) всегда использовать сервера DA (т.е. весь внешний трафик клиента проходит через корпоративный шлюз). Следующий шаг – указать список внутренних сетевых имен или URL-адресов, с помощью которых клиент может проверить (Ping или HTTP запрос), что он подключен к корпоративной сети. Здесь же можно указать контактный email службы helpdesk и наименование подключения DirectAccess (так оно будет отображаться в сетевых подключениях на клиенте.(Рисунок 20) В случае необходимос

ти можно включить опцию

разрешить клиентам DirectAccess использовать лок. Разрешение имен, позволяющую разрешить клиенту использовать внутренние DNS-серве

ра компании (адреса DNS серверов могут получаться по DHCP).

Рисунок 20. Ресурс необходимый для подключения к внутренней сети

Рисунок 20. Ресурс необходимый для подключения к внутренней сети

Второй этап -настройка сервера удаленного доступа. Указать, что сервер удаленного доступа представляет собой конфигурацию с одной сетевой картой, которая находится в корпоративной сети. Нужно указать внешнее DNS имя или IP адрес в Интернете (именно с этого адреса пробрасывается 443 порт на внешний интерфейс сервера DirectAccess), к которому должны подключаться клиенты DA.(Рисунок 21)

Рисунок 21. Выбо

Рисунок 21. Выбо

р адаптера

.

Рисунок 22. Сертификат

На следующем шаге мастера выбрать способ аутентификации клиентов Direct Access. Указать, что используется аутентификация по логину и паролю AD (Active Directory credentials – username/password). Отметить использовать сертификаты компьютеров и использовать данный сертификат. Нажав кнопку просмотреть, нужно указать центр сертификации, который будет отвечать за выдачу сертификатов клиентов(Рисунок 22).

Третий

этап – настройка инфраструктурных серверов. Будет предложено указать адрес сервера сетевой инфраструктуры, находящегося внутри корпоративной сети.

Сервер сетевой инфраструктуры — это сервер, с помощью которого клиент может определить, что он находится во внутренней сети организации, т.е. не требуется использовать DA для подключения. NLS – сервером может быть любой внутренний веб-сервер, основное требование – сервер NLS не должен быть доступен снаружи корпоративной сети. Далее указать список DNS серверов для разрешения имен клиентами. Рекомендуется оставить опцию Использовать локальное разрешение имен, если имя не существует в DNS или DNS-серверы недоступны для клиентского компьютера, находящегося в частной сети). Затем указать DNS-суффиксы внутренних доменов в порядке приоритета их использования. В окне настройки управления ничего указывать не требуется.

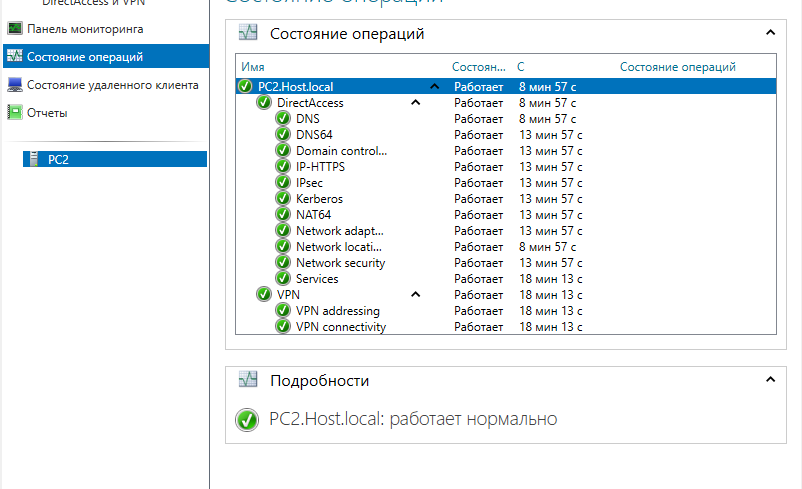

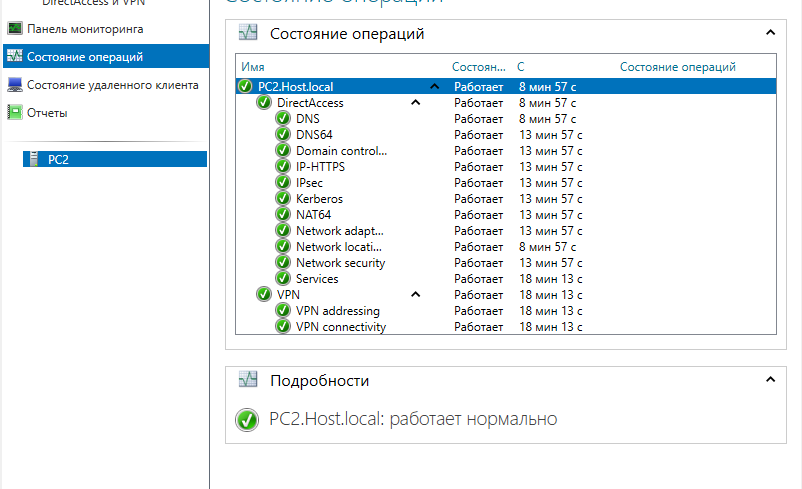

Четвертый этап - настройка серверов приложений. На этом этапе можно настроить дополнительную аутентификацию и шифрование трафика между внутренними серверами приложений и клиентами DA. Выбрать опцию Не использовать сквозную проверку подлинности для выбранных серверов-приложений. На этом мастер настройки роли Remote Access завершен, необходмо сохранить изменения. (Рисунок 23)

Рисунок 23. Состояние работы DirectAccess

Рисунок 23. Состояние работы DirectAccess

После окончания работы мастер соз

даст две новые групповые политики DirectAccess Client Settings и DirectAcess Server Settings, которые прикреплены к корню домена.

ЗА

КЛЮЧЕНИЕ

Поскольку целью курсового проекта является описание технологий а также описание методики сегментации для технологий объединения удаленных сегментов сети, то в данном курсовом проекте были выполнены след. задачи:

Представлено описание и схема физической и логической структуризации сети, а также описание технологии функционирования моста, произведено описание методов сегментации с помощью мостов, маршрутизатора, коммутатора. Описаны основные сетевые службы, их цели и задачи, благодаря которым осуществляется стабильная работа, обеспечивающая весь функционал сервера. Произведена развертка и пошаговая настройка основных сетевых служб необходимых для выполнения повседневных основных задач, таких как AD DS,DHCP,DNS для серверной ОС Windows Server 2016, а также установка и настройка служб удаленного доступа - VPN сервера и службы прямого доступа(Direct Access)необходимой для маршрутизации пользователей.

ПРИЛОЖЕНИЕ А

Специальность 09.02.02. «Компьютерные сети»

КУРСОВОЙ ПРОЕКТ

По дисциплине: “МДК 02.02. Организация администрирования компьютерных систем”

Тема: “ Внедрение технологий и методик для объединения удаленных сегментов сети”.

Выполнил студент КС-41 группы:

Рисунок 10. Параметры контроллера домена

Рисунок 10. Параметры контроллера домена

Рисунок 19. Выбор групп

Рисунок 19. Выбор групп Рисунок 20. Ресурс необходимый для подключения к внутренней сети

Рисунок 20. Ресурс необходимый для подключения к внутренней сети Рисунок 21. Выбо

Рисунок 21. Выбо

Рисунок 23. Состояние работы DirectAccess

Рисунок 23. Состояние работы DirectAccess