Кормораздатчик мобильный электрифицированный: схема и процесс работы устройства...

Биохимия спиртового брожения: Основу технологии получения пива составляет спиртовое брожение, - при котором сахар превращается...

Кормораздатчик мобильный электрифицированный: схема и процесс работы устройства...

Биохимия спиртового брожения: Основу технологии получения пива составляет спиртовое брожение, - при котором сахар превращается...

Топ:

Когда производится ограждение поезда, остановившегося на перегоне: Во всех случаях немедленно должно быть ограждено место препятствия для движения поездов на смежном пути двухпутного...

Установка замедленного коксования: Чем выше температура и ниже давление, тем место разрыва углеродной цепи всё больше смещается к её концу и значительно возрастает...

Основы обеспечения единства измерений: Обеспечение единства измерений - деятельность метрологических служб, направленная на достижение...

Интересное:

Финансовый рынок и его значение в управлении денежными потоками на современном этапе: любому предприятию для расширения производства и увеличения прибыли нужны...

Берегоукрепление оползневых склонов: На прибрежных склонах основной причиной развития оползневых процессов является подмыв водами рек естественных склонов...

Отражение на счетах бухгалтерского учета процесса приобретения: Процесс заготовления представляет систему экономических событий, включающих приобретение организацией у поставщиков сырья...

Дисциплины:

|

из

5.00

|

Заказать работу |

|

|

|

|

ОГЛАВЛЕНИЕ

1. Комплексная система защиты информации «Панцирь+» для ОС Microsoft Windows. 3

2. Общие положения. 4

3. Анализ и классификация уязвимостей среды функционирования КСЗИ «Панцирь+» в общем виде 6

4. Анализ концепции защиты от угроз целевых атак, реализуемой КСЗИ «Панцирь+». 9

5. Анализ актуальности концепции защиты от угроз целевых атак, реализуемой КСЗИ «Панцирь+» 12

6. Анализ архитектурных особенностей КСЗИ «Панцирь+». 14

7. Анализ возможностей КСЗИ «Панцирь+» по нейтрализации угроз целевых атак. 20

7.1. Защита от угроз атак, реализующих внедрение вредоносного исполнимого или командного файла. 20

7.2. Защита от угроз атак на уязвимости приложений, исполняемых непривилегированными учетными записями. 40

7.3. Защита от угроз атак на уязвимости приложений, исполняемых привилегированными учетными записями (администраторами) 48

7.3.1. Защита от угроз атак на компрометацию учетной записи администратора. 49

7.3.2. Защита от угроз атак на обрабатываемые данные под учетной записью администратора 58

7.3.3. Защита от угроз атак на системные объекты под учетной записью администратора. 63

7.3.3.1. С использованием средств администрирования. 64

7.3.3.2. С использованием средств олицетворения. 77

7.3.3.3. С использованием средств межпроцессного обмена данными. 80

7.3.3.4. С использованием внедрения (инжектирования) кода в процесс. 85

7.3.4. Защита от угроз атак на уязвимости системных программных средств. 90

8. Анализ наличия уязвимостей в КСЗИ «Панцирь+». 105

9. Заключительные положения. 118

1. Комплексная система защиты информации «Панцирь+»

Для ОС Microsoft Windows

Комплексная система защиты информации «Панцирь+» для ОС Microsoft Windows (КСЗИ «Панцирь+») предназначена для защиты от несанкционированного доступа к информации (СЗИ НСД) – для защиты обрабатываемых в информационной системе данных.

|

|

КСЗИ «Панцирь+» - это сертифицированная ФСТЭК России инновационная система защиты конфиденциальной информации (сертификат № 3473 от 17 декабря 2015 года).

КСЗИ «Панцирь+» обеспечивает защиту информации в корпоративной сети предприятия с выделенным рабочим местом администратора безопасности, либо защиту автономных компьютеров.

КСЗИ «Панцирь+» реализована как программный комплекс по технологии клиент-сервер и содержит:

· Клиентскую часть, решающую собственно задачи защиты информации и устанавливаемую на защищаемые объекты информатизации - рабочие станции и серверы;

· Серверную часть (рабочее место администратора безопасности), устанавливаемую на выделенном компьютере администратора безопасности с целью удаленного управления клиентскими частями;

· Север аудита – отдельный компонент КСЗИ «Панцирь+», предназначенный для удаленного сбора событий аудита безопасности в реальном времени со всех защищаемых компьютеров в корпоративной сети, на которых установлены клиентские части КСЗИ «Панцирь+».

Для защиты собственно сервера администратора безопасности и сервера аудита на компьютеры, на которые установлены данные компоненты системы защиты, также устанавливается клиентская часть КСЗИ «Панцирь+».

Принципиальным отличием инновационного программного средства КСЗИ «Панцирь+» от иных СЗИ НСД является то, что задача защиты от целевых атак, в том числе нейтрализация угроз атак на уязвимости среды функционирования (операционной системы и приложений), является одной из ключевых задач, решаемых этой системой защиты.

Защита от угроз целевых атак реализуется КСЗИ «Панцирь+» в общем виде и предполагает не детектирование программных средств и их поведения в системе на наличие в них вредоносных свойств, эксплуатирующих известные уязвимости среды функционирования, а защиту от угроз атак, создаваемых наличием в системе, в том числе, и не известных уязвимостей.

|

|

Осуществляемая КСЗИ «Панцирь+» защита обрабатываемых в информационной системе данных базируется на реализации разграничительной политики доступа пользователей и процессов к защищаемым данным и системным объектам.

Общие положения

К наиболее актуальным угрозам атак сегодня относят угрозы целевых (или, так называемых, таргетированных) атак – это атаки, направленные в отношении конкретных коммерческих организаций или государственных ведомств.

Подобные атаки отличаются тем, что они тщательно планируются злоумышленниками, в том числе, используемые при атаке средства и деструктивные воздействия на информационную систему перед осуществлением атаки детектируются на возможность их обнаружения системами защиты информации. Ввиду целенаправленности подобных атак, на практике их реализация связана с наиболее значительными потерями, в том числе, финансовыми.

Достаточно часто при реализации целевой атаки используются уязвимости нулевого дня, не устраненные в программных средствах разработчиками на момент осуществления атаки.

Основной задачей реализации целевых атак является получение прибыли, поэтому в большинстве случаев цель этих атак состоит в осуществлении несанкционированного доступа к информации, т.е. к обрабатываемым в информационных системах данным, с целью нарушения их конфиденциальности (хищение), целостности (модификация), доступности (например, шифрование, что характерно для вредоносных программ «вымогателей»).

Сказанное позволяет следующим образом сформулировать задачу защиты от целевых атак - реализовать защиту информации (обрабатываемых в информационной системе данных) от несанкционированного доступа, в предположении о том, что угрозу атаки несет в себе системный или прикладной процесс, с той или иной вероятностью наделяемый вредоносными свойствами, что невозможно детектировать, как следствие, идентифицировать факт заражения процесса.

Ключевым моментом в данной постановке задачи защиты, что многократно усложняет ее решение, является то, что она должна решаться в общем виде, а не применительно к отдельным известным уязвимостям, поскольку факт наделения процесса вредоносными свойствами в данном случае невозможно детектировать, как следствие, задача защиты должна решаться в предположении о том, что любой процесс, как системный, так и прикладной, с той или иной вероятностью, может быть заражен, что будет проэксплуатировано при осуществлении целевой атаки.

|

|

В документе изложены и обоснованы реализуемые КСЗИ «Панцирь+» инновационные технологии и технические средства защиты от угроз целевых атак, в том числе, эксплуатирующих уязвимости среды функционирования. Данные решения, позволяющие решать задачу защиты от угроз целевых атак в общем виде, основаны на реализации разграничительной политики доступа пользователей и процессов к защищаемым данным и системным объектам.

Для подтверждения возможностей КСЗИ «Панцирь+» при необходимости проведены соответствующие проверки, в том числе, и на наличие уязвимостей собственно средств защиты КСЗИ «Панцирь+», вызванных особенностями архитектурных решений.

В некоторых случаях проведение проверок сопровождалось проведением соответствующих испытаний, результаты которых отражены в настоящем документе.

Проведенные проверки и испытания КСЗИ «Панцирь+» методически основывались на проведенном анализе актуальности современных угроз атак на уязвимости ОС и приложений.

При проверках и испытаниях использовались следующие инструменты и средства:

· ОС Microsoft Windows 8.1 64 bit (см. рис.1).

· ОС Microsoft Windows Server 2012 R2 64 bit (см. рис.2).

· Microsoft Office 2010.

· Internet Explorer.

· Утилиты, обеспечивающие проведение требуемых испытаний, доступные из открытых источников (на каждую из которых будет указано при описании проведенного испытания).

Замечание. Утилиты использованы при испытаниях для моделирования атак, эксплуатирующих соответствующие уязвимости среды функционирования КСЗИ «Панцирь+».

Рис. 1. Свойства используемой в испытаниях клиентской операционной системы

Рис. 2. Свойства используемой в испытаниях серверной операционной системы

3. Анализ и классификация уязвимостей среды функционирования КСЗИ «Панцирь+» в общем виде

Задача анализа.

Должен быть проведен анализ уязвимостей и угроз атак, эксплуатирующих эти уязвимости, с целью получения классификации уязвимостей в общем виде для последующего анализа возможностей нейтрализации соответствующих угроз атак, эксплуатирующих выявляемые уязвимости, механизмами защиты из состава КСЗИ «Панцирь+».

|

|

Проведен анализ уязвимостей в общедоступных базах данных уязвимостей: база данных уязвимостей ФСТЭК России (http://bdu.fstec.ru/vul), база данных уязвимостей CVE (http://cve.mitre.org/) и национальной базе данных уязвимостей США (https://nvd.nist.gov/).

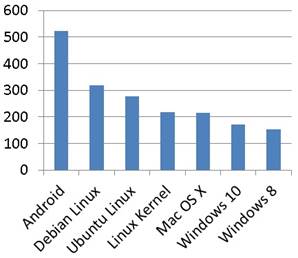

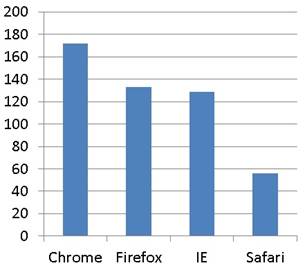

Проведен анализ статистики уязвимостей и оценка меры их опасности для информационных систем. Сводная статистика уязвимостей по бюллетеням безопасности, выпущенным корпорацией Microsoft и CVE за 2015-2017 годы, представлена на рис.3 – рис.5.

а) выявленные уязвимости в ОС

а) выявленные уязвимости в браузерах

Рис.3. Статистика выявленных в 2016 году уязвимостей в системных средствах и в приложениях

Рис. 4. Статистика выявленных в ОС Microsoft в 2016 году уязвимостей по типам

Рис. 5. Распределение уязвимостей ОС Microsoft Windows за 2017 год по шкале критичности CVSS (36% > 7,5)

Проведенное исследование уязвимостей среды функционирования, а также проведенный анализ угроз атак, эксплуатирующих соответствующие уязвимости, по базе данных угроз атак ФСТЭК России (http://bdu.fstec.ru/threat), позволило получить следующую классификацию уязвимостей (типов уязвимостей) в общем виде:

- Уязвимости, позволяющие осуществить внедрение вредоносного исполнимого или командного файла соответственно с правами интерактивного пользователя, администратора, системы;

- Уязвимости приложений, исполняемых под непривилегированными учетными записями, эксплуатация которых позволяет осуществить несанкционированный доступ к обрабатываемым данным под этими учетными записями;

- Уязвимости приложений, исполняемых под привилегированными учетными записями (администраторами), эксплуатация которых позволяет получить практически неограниченный доступ к обрабатываемым в информационной системе данным и к системным средствам – к исполнимым файлам и к настройкам системы и приложений;

- Уязвимости приложений, исполняемых под привилегированными учетными записями (администраторами), эксплуатация которых позволяет повысить их привилегии до системных;

- Уязвимости системных программных средств, эксплуатация которых позволяет получить неограниченный доступ ко всем ресурсам, закрепиться в системе, осуществить заражение иных компьютеров в составе корпоративной сети;

- Уязвимости систем защиты, позволяющие эксплуатировать уязвимости системных программных средств и приложений.

По способу эксплуатации уязвимостей, они по результатам проведенного исследования в общем виде классифицированы следующим образом:

|

|

- Уязвимости, требующие/не требующие для их эксплуатации злоумышленником возникновения ошибок программирования в программных средствах;

- Уязвимости, требующие/не требующие для их эксплуатации злоумышленником наличия дополнительных инструментальных средств – исполнимых и командных файлов или эксплоитов и шелл-кодов;

- Уязвимости, требующие/не требующие для их эксплуатации злоумышленником внедрения на компьютер исполнимого или командного файла (с сохранением в файл);

- Уязвимости, требующие/не требующие для их эксплуатации злоумышленником дополнительного внедрения на компьютер исполнимого кода (шелл-кода), отсутствие подобного требования предполагает внедрение эксплоита (реализующего уязвимость) и шелл-кода (реализующего вредоносное воздействие на систему) в одном документе без дополнительной загрузки шелл-кода.

Результаты проведенного анализа. Получена классификация угроз уязвимостей среды функционирования и создаваемых ими угроз атак в общем виде для последующего анализа возможностей нейтрализации соответствующих угроз атак, эксплуатирующих выявляемые уязвимости, механизмами защиты из состава КСЗИ «Панцирь+».

.

4. Анализ концепции защиты от угроз целевых атак, реализуемой КСЗИ «Панцирь+»

Задача анализа.

Должен быть проведен анализ концепции защиты от угроз атак на уязвимости среды функционирования (защита от угроз целевых атак), реализуемой КСЗИ «Панцирь+», с целью определения основных ее положений и выявления дополнительных угроз атак, создаваемых реализацией данной концепции защиты.

К наиболее актуальным угрозам атак, как отмечали, сегодня относят угрозы целевых (или, так называемых, таргетированных) атак. Наиболее опасные целевые атаки характеризуются использованием злоумышленниками неизвестных, либо еще неисправленных уязвимостей в программных средствах, включая системные.

Особенность постановки задачи защиты при этом состоит в том, что в каком программном средстве и какая уязвимость будет использована при реализации целевой атаки в общем случае неизвестно, поскольку при реализации таких атак очень часто используется, так называемая, уязвимость нулевого дня (0-day атака). Это, а также развивающиеся в последнее время техники сокрытия вирусов, в частности, с использованием шифрования, делают антивирусные решения во многом бесполезными для защиты от возникновения «эпидемий». То же можно сказать и в отношении систем обнаружения и предотвращения вторжений, использующих те же принципы контроля, что и антивирусные решения. При этом задача подобных средств сводится к защите от развития начавшейся эпидемии.

Однако злоумышленники все чаще используют техники заражения с отложенной реализацией атаки. Если вирус, либо иное деструктивное воздействие на информационную систему нельзя детектировать при заражении, то это становится возможным только в результате выявления осуществленной атаки. Именно это событие – регистрация успешной атаки, уже становится исходной точкой для последующего обнаружения заражений и уязвимостей.

Техника же отложенной реализации атаки состоит в том, чтобы сначала заразить максимально большое число (либо требуемые) информационных систем, без внешнего проявления признаков заражения – подготовить реализацию массовой атаки (эпидемии), и лишь после этого реализовать массовую атаку. При такой технике реализации атаки задача защиты от развития начавшейся эпидемии уже становится не менее актуальной.

Сказанное обусловливает необходимость решения задачи в общем виде, не применительно к нейтрализации отдельных известных уязвимостей, а предполагающей нейтрализацию создающих возникновением потенциально возможных уязвимостей различных типов потенциально возможных угроз атак, что и составляет основу концепции защиты от угроз атак на уязвимости среды функционирования (от угроз целевых атак), реализуемой КСЗИ «Панцирь+».

Это одна из основных задач защиты, решаемых КСЗИ «Панцирь+», поэтому далее будет проведена оценка того, каким образом и насколько эффективно КСЗИ «Панцирь+» решаются задачи защиты от угроз атак на уязвимости среды функционирования.

Основные декларативные положения концепции защиты.

1. КСЗИ «Панцирь+» является СЗИ НСД, назначение которой состоит в защите от несанкционированного доступа к информации – к обрабатываемым в информационной системе данным.

2. КСЗИ «Панцирь+» реализует защиту от внедрения и использования в системе вредоносных программ, и от наделения вредоносными свойствами легально используемых в системе программных средств.

3. КСЗИ «Панцирь+» реализует защиту обрабатываемых в информационной системе данных от атак со стороны программных средств, наделенных вредоносными свойствами, за счет эксплуатации выявленных в них уязвимостей, в общем виде, без необходимости их детектирования. Защита реализуется на всех уровнях иерархии системы:

- на уровне непривилегированного пользователя;

- на уровне администратора;

- на уровне работы ОС.

4. КСЗИ «Панцирь+» обнаруживает программные средства, наделенные вредоносными свойствами, включая системные, не по средством детектирования их кода, либо по путем анализа их поведения (аномалии) в системе (что реализуется антивирусными решениями средствами сигнатурного и поведенческого анализа), а по средством регистрации (аудита) отражения осуществляемых ими атак.

Основной принцип реализации защиты - к обрабатываемым в информационной системе данным (к конфиденциальной информации) должны иметь доступ только создавшие их пользователи и только необходимыми для работы с этими данными приложениями.

Средства реализации.

1. Основу защиты КСЗИ «Панцирь+» составляет реализация механизмов контроля и разграничения прав доступа субъектов к объектам.

2. Субъектами доступа в КСЗИ «Панцирь+» выступают приложения и системные процессы и службы, которые с той или иной вероятностью могут наделяться вредоносными свойствами.

3. Субъектами доступа в КСЗИ «Панцирь+» выступают все учетные записи, включая администраторов и системные, под которыми может осуществляться несанкционированный доступ к обрабатываемым данным, в результате заражения запущенных ими процессов.

4. Возможность запрета доступа к обрабатываемым данным для учетных записей администраторов и системы обеспечивается механизмом самозащиты КСЗИ «Панцирь+», который реализован на уровне системы, и потому на него невозможно воздействовать без эксплуатации соответствующей уязвимости системного уровня.

5. Для обеспечения возможности воздействия на самозащиту КСЗИ «Панцирь+» только в результате эксплуатации уязвимости системного уровня, которые обнаруживаются крайне редко, в КСЗИ «Панцирь+» реализованы механизмы защиты от повышения привилегий процессов до системного уровня и механизмы, предотвращающие наделение процессов, запущенных с системными правами, вредоносными свойствами.

Таким образом, реализация данной концепции защиты предполагает, что для осуществления несанкционированного доступа к обрабатываемым данным - в обход реализованной средствами защиты КСЗИ «Панцирь+» разграничительной политики доступа, при использовании любой выявленной уязвимости – любого типа, в том числе, и в системном программном средстве, необходимо соответствующее воздействие на КСЗИ «Панцирь+», нарушающее ее работу, что возможно только при определенных условиях и только с системными правами.

С учетом сказанного, требуется добавить к полученному ранее списку актуальных угроз атак еще одну, наиболее актуальную, при использовании КСЗИ «Панцирь+», угрозу атаки на самозащиту КСЗИ «Панцирь+», реализуемую с целью вывода ее из эксплуатации, либо нарушение условий ее эксплуатации.

Результаты проведенного анализа.Определены основные положения реализованной в КСЗИ «Панцирь+» концепции защиты от угроз атак на уязвимости среды функционирования, позволяющей реализовать защиту обрабатываемых в информационной системе данных в общем виде - без детектирования вредоносных воздействий на информационную систему. Определены основные задачи, решаемые КСЗИ «Панцирь+» для защиты от угроз целевых атак и основные способы их решения, применительно к возникновению уязвимостей среды функционирования различных типов, классификация которых представлена в разделе 3 Документа. Определен основной источник актуальной угрозы атаки на КСЗИ «Панцирь+».

5. Анализ актуальности концепции защиты от угроз целевых атак, реализуемой КСЗИ «Панцирь+»

Задача анализа.

Должен быть проведен анализ актуальности реализованной в КСЗИ «Панцирь+» концепции защиты от угроз атак на уязвимости среды функционирования (защиты от угроз целевых атак), с учетом использования в настоящее время для защиты от этих угроз сканеров безопасности, в первую очередь, антивирусных решений.

Проведенный анализ концепции защиты от уязвимостей угроз атак среды функционирования, реализованной КСЗИ «Панцирь+», не позволяет рассматривать КСЗИ «Панцирь+» и антивирусные средства защиты в качестве альтернативных решений. Это обусловливается тем, что данные виды средств защиты решают совершенно различные задачи защиты и совершенно различными способами.

Обоснование. КСЗИ «Панцирь+», в первую очередь, предназначена для защиты обрабатываемых в информационной системе данных, в то время, как антивирусные средства – в первую очередь, для защиты системных объектов (противодействуют заражению и выведению из строя системных программных средств), КСЗИ «Панцирь+» реализует защиту в предположении о том, что в любом программном средстве может быть выявлена и эксплуатироваться любая уязвимость, а антивирусные средства предназначены как раз для выявления подобных зараженных программных средств.

Вывод. КСЗИ «Панцирь+» и антивирусные средства защиты нельзя рассматривать в качестве альтернативных решений, поскольку по решаемым задачам защиты и реализованным технологиям защиты они дополняют друг друга и на практике могут использоваться одновременно.

Отметим, что антивирусное средство защиты, в случае наделения его вредоносными свойствами, является идеальным инструментом для реализации атаки на обрабатываемые в информационной системе данные, т.е. наиболее потенциально опасным системным средством.

Это обосновывается тем, что антивирус сканирует, если ему это не запретить – соответствующему системному процессу антивируса, в том числе средствами КСЗИ «Панцирь+», все файлы, т.е. имеет санкционированный доступ ко всем обрабатываемым в информационной системе данным. Если же такое право доступа антивирусному средству запретить, то его практическое использование теряет какой-либо практический смысл.

При использовании же антивируса совместно с КСЗИ «Панцирь+», антивирус будет осуществлять доступ ко всем файлам, который КСЗИ «Панцирь+» будет отнесен к санкционированному, такое право доступа будет разрешено.

Вывод. Антивирусное средство защиты потенциально опасно, т.к. выявление в нем уязвимости крайне критично для информационной системы. В случае использования антивирусного средства защиты совместно с КСЗИ «Панцирь+», это средство становится единственным системным средством, реализация атаки которым на обрабатываемые в информационной системе данные, в результате его наделения вредоносными свойствами, не потребует предварительного воздействия на самозащиту КСЗИ «Панцирь+».

Отметим, что это один из ключевых недостатков собственно технологии антивирусной защиты, никак не связанный с применением КСЗИ «Панцирь+». Противоречие собственно технологии защиты, реализуемой антивирусными средствами, состоит в том, что решая задачи защиты, эти средства одновременно несут в себе наиболее актуальную угрозу атаки на обрабатываемые в информационной системе данные, поскольку их обращение ко всем хранимым на компьютере файлам, хранящим обрабатываемые данные, является штатной возможностью таких программ.

Примеры соответствующего вредоносного воздействия на антивирусные средства защиты существуют. В частности, это 0-day атака DoubleAgent («Двойной агент»), осуществляемая с использованием уязвимости в Microsoft Application Verifier. Данный инструмент помогает разработчикам исправлять ошибки в своих приложениях. При взломе стандартное средство проверки приложений может быть заменено на модифицированное средство верификации, которое позволяет злоумышленнику получить системные права (атака возможна с правами администратора, но именно администратором и должна использоваться антивирусное средство защиты в корпоративных приложениях). Следующим этапом атаки является регистрация взломанной динамической библиотеки (PE DLL) для процесса, относящегося к антивирусному ПО, что в свою очередь позволяет выполнить вредоносные действия. Данной уязвимости были подвержены практически все антивирусы.

КСЗИ «Панцирь+» реализует принципиально иную технологию защиты, которая не то, что требует доступа ко всем обрабатываем данным, а, наоборот, предотвращает подобный доступ, в том числе, для администраторов и для системных субъектов.

Результаты проведенного анализа. КСЗИ «Панцирь+» и антивирусные средства защиты не являются альтернативными решениями, поскольку по решаемым задачам защиты и реализованным технологиям защиты они дополняют друг друга и на практике могут использоваться одновременно. При одновременном использовании в информационной системе КСЗИ «Панцирь+» и антивирусного средства защиты, именно данное потенциально опасное средство несет в себе наиболее актуальную угрозу атаки на обрабатываемые в информационной системе данные, поскольку реализация подобной атаки, осуществляемой в результате наделения антивирусного средства защиты вредоносными свойствами, не потребует предварительного воздействия на самозащиту КСЗИ «Панцирь+».

6. Анализ архитектурных особенностей КСЗИ «Панцирь+»

Задачи анализа.

Должен быть проведен анализ архитектурных особенностей КСЗИ «Панцирь+», позволяющих осуществлять защиту от атак на уязвимости среды функционирования, что необходимо для проведения последующих проверок, в том числе, и для последующего анализа потенциально возможных уязвимостей собственно механизмов защиты из состава КСЗИ «Панцирь+» (объекта испытаний). Должны быть проверены реализованные в КСЗИ «Панцирь+» на патентную чистоту.

При этом будем учитывать то, что КСЗИ «Панцирь+» - это единственное на сегодняшний день решение задачи защиты от целевых атак средствами защиты от несанкционированного доступа к обрабатываемым в информационной системе данным.

Основные определенные архитектурные особенности КСЗИ «Панцирь+», позволяющие осуществлять защиту от атак на уязвимости среды функционирования.

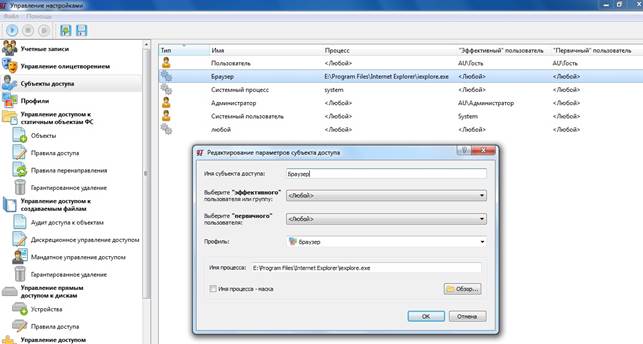

1. Субъект доступа в разграничительной политике идентифицируется тремя сущностями – первичный идентификатор пользователя (от лица которого запускается процесс), эффективный идентификатор пользователя (от лица которого запрашивается доступ к объекту) имя процесса (полнопутевое имя исполнимого файла), которым запрашивается доступ к объекту, см. рис.5.

Рис.5. Меню задания субъектов доступа и интерфейс отображения созданных субъектов

При задании любой сущности, идентифицирующей субъект доступа, могут использоваться маски, в частности маска «*» обозначает «Любой».

Данное решение позволяет задавать в разграничительной политике доступа какому пользователю каким процессом разрешается/запрещается соответствующее право доступа. Наличие в субъекте доступа двух сущностей – первичный и эффективный пользователь, позволяет проводить идентификацию и аутентификацию пользователя при доступе к ресурсам. При этом существует возможность разграничивать права доступа к объектам при смене процессом (потоком) той учетной записи, от которой он запущен, в частности, запрещенным является смена учетной записи непривилегированного пользователя на учетную запись администратора или системы, что может использоваться для обхода разграничительной политики доступа. Права доступа к объектам могут разграничиваться для любых пользователей, включая администраторов и системных пользователей, для любых процессов, включая системные процессы и службы.

2. Правила доступа присваиваются субъектам, а не задаются для объектов, см. рис.6, где представлен интерфейс настройки правил доступа к файловым объектам. При этом при выборе субъекта (профиля), см. рис.6, в одном окне отображаются все его права доступа к файловым объектам – на жестком диске и на внешних накопителях, что делает соответствующий интерфейс достаточно наглядным и существенно упрощает задачу администрирования.

Рис.6. Меню задания правил доступа к файловым объектам

При такой реализации соответствующего механизма контроля доступа появляется возможность разграничивать права доступа с использованием масок, что существенно упрощает задачу администрирования, и переменных среды окружения, что требуется для тиражирования настроек.

С учетом того, что один и тот же реальный запрос доступа может соответствовать нескольким правилам при использовании масок, реализован алгоритм выбора требуемого для анализа запроса доступа правила, по наиболее точному указателю в нем параметров реального анализируемого запроса доступа. Алгоритм выбора правила (с учетом наследования прав доступа), представлен на рис.7.

При этом соответствующим одним правилом – любому пользователю (маска «*») запрещен доступ к любому объекту (маска «*»), реализуется разрешительная политика доступа, состоящем в запрете любому субъекту всех прав доступа к любому объекту (используются наименее точные из возможных указателей субъекта и объекта доступа). В результате реализации данного правила будет разрешен только тот доступ, который определяется правилами с более точными указателями субъекта и объекта в разграничительной политике доступа. Важным является и то, что при этом невозможен будет и доступ к какому-либо объекту от лица несанкционированно созданной в ОС учетной записи, в том числе, администратора.

Техническое решение запатентовано [Щеглов А.Ю., Щеглов К.А. Система контроля доступа к ресурсам компьютерной системы с субъектом доступа "пользователь, процесс" // Патент на изобретение №2534599, правообладатель ООО «НПП «ИТБ», Щеглов А.Ю., Щеглов К.А. Система контроля доступа к ресурсам компьютерной системы с субъектом "исходный пользователь, эффективный пользователь, процесс" // Патент на изобретение №2534488, правообладатель ООО «НПП «ИТБ»].

Подобным образом в КСЗИ «Панцирь+» реализуется разграничительная политика доступа ко всем объектам:

o локальные и разделенные в сети файловые объекты - файлы, каталоги, подкаталоги, логические диски;

o внешние файловые накопители - файлы, каталоги, подкаталоги на внешних накопителях;

o объекты реестра ОС - ключи и ветви реестра;

o локальные и разделенные в сети принтеры;

o сетевые адаптеры и исходящие из них/поступающих в них фильтруемые сетевым экраном в соответствии с заданными правилами сетевые пакеты;

o и т.д.

Рис.7. Реализованный алгоритм анализа запроса доступа

Данное решение позволяет разграничивать права доступа к несуществующим в системе файловым объектам, поскольку права доступа задаются для субъектов, и по созданию соответствующих объектов. Например, запретив запись для несуществующего объекта, задаваемого в разграничительной политике доступа маской *.exe, в системе будет запрещаться создание новых и модификация существующих файлов с подобным расширением.

При запрете переименования заданного подобным образом файла, такой файл не сможет быть переименован в иной и, что очень важно, никакой иной файл, имеющий иное расширение, не сможет быть переименован в файл с расширением exe.

Техническое решение запатентовано [Щеглов А.Ю., Щеглов К.А. Система разграничения доступа по расширениям файлов // Патент на изобретение № 2572385, правообладатель ООО «НПП «ИТБ»].

3. В КСЗИ «Панцирь+» реализован контроль доступа к создаваемым объектам, к которым отнесены создаваемые файлы и данные, временно сохраняемые приложениями в буфере обмена (два различных механизма защиты). Здесь уже реализуется не контроль доступа к наименованному объекту, а разграничение прав доступа ко всем объектам, создаваемым соответствующим субъектом, см. рис.8 (на примере контроля доступа к файловым объектам). Во второй колонке интерфейса выбирается субъект доступа, к файлам, создаваемым которым, разграничиваются права доступа иных субъектов, выбираемых в первой колонке.

Пример заданных подобным образом правил доступа приведен на рис.8.

Рис.8. Меню задания правил доступа к создаваемым файлам и интерфейс отображения созданных правил доступа

Данный механизм защиты предназначен для реализации полностью, либо частично изолированной обработки данных различными субъектами доступа, в том числе, различными приложениями. Важность данного механизма защиты в составе КСЗИ «Панцирь+» обусловливается тем, что именно в создаваемых объектах хранятся обрабатываемые в информационной системе защищаемые данные, и в таких объектах сохраняются тем или иным способом загруженные на компьютер программные средства, в том числе, вредоносные программы.

Техническое решение запатентовано [Щеглов А.Ю., Щеглов К.А. Система контроля доступа к файлам на основе их автоматической разметки // Патент на изобретение №2524566, правообладатель ООО «НПП «ИТБ», Щеглов А.Ю., Щеглов К.А. Система контроля доступа к файлам на основе их ручной и автоматической разметки // Патент на изобретение № 2543556, правообладатель ООО «НПП «ИТБ»].

4. В составе КСЗИ «Панцирь+» реализовано ряд дополнительных механизмов именно с целью защиты от угроз атак на уязвимости среды функционирования, которые будут приведены далее, при описании проведенных проверок решения соответствующих задач защиты.

Результаты проведенного анализа. Все ключевые механизмы защиты из состава КСЗИ «Панцирь+» принципиально отличаются от соответствующих механизмов защиты, реализованных в иных известных СЗИ НСД, что обусловливает актуальность задачи проведения проверки на наличие уязвимостей в объекте испытаний. Разработчик и производитель КСЗИ «Панцирь+» ООО «НПП «ИТБ» имеет исключительные права на реализацию технических решений, использованных в механизмах защиты КСЗИ «Панцирь+».

7. Анализ возможностей КСЗИ «Панцирь+» по нейтрализации угроз целевых атак

Задача анализа.

Должен быть проведен анализ возможностей механизмов защиты из состава КСЗИ «Панцирь+» по нейтрализации угроз атак на уязвимости среды функционирования системных средств и приложений без необходимости детектирования данных уязвимостей, в рамках декларируемой разработчиком концепции ее построения, состоящей в следующем - задача защиты по нейтрализации уязвимостей в системных средствах и приложениях решается КСЗИ «Панцирь+» в общем виде, при этом осуществляется не нейтрализация отдельных известных уязвимостей, а нейтрализация возможных угроз атак, предполагающих эксплуатацию выявляемых в процессе эксплуатации информационной системы уязвимостей.Результаты проведенного анализа должны быть подтверждены проведенными испытаниями и проверками с учетом известных на настоящий момент времени уязвимостей (типов уязвимостей, позволяющих реализовать различные угрозы атак) и реализующих их средств.

Данный анализ должен проводиться с учетом того, что защита от атак на уязвимости среды функционирования (от угроз целевых атак) является одной из ключевых задач защиты, решаемых КСЗИ «Панцирь+» - комплексной системы защиты информации.

|

|

|

Состав сооружений: решетки и песколовки: Решетки – это первое устройство в схеме очистных сооружений. Они представляют...

Архитектура электронного правительства: Единая архитектура – это методологический подход при создании системы управления государства, который строится...

Типы оградительных сооружений в морском порту: По расположению оградительных сооружений в плане различают волноломы, обе оконечности...

Индивидуальные очистные сооружения: К классу индивидуальных очистных сооружений относят сооружения, пропускная способность которых...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!