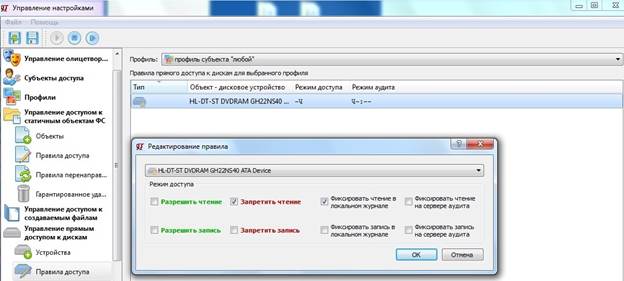

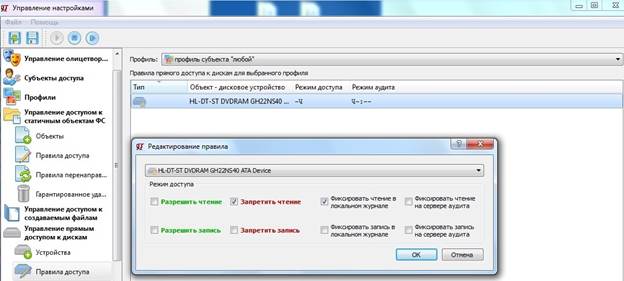

а. Меню задания правил доступа

Рис.58. Интерфейс механизма управления прямым доступом к дискам

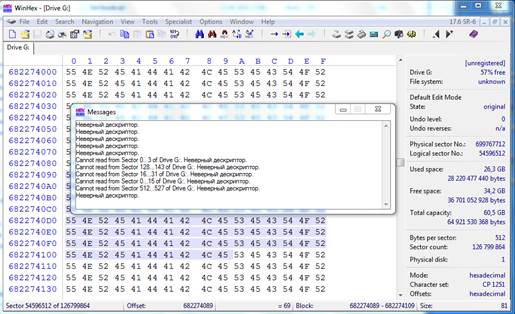

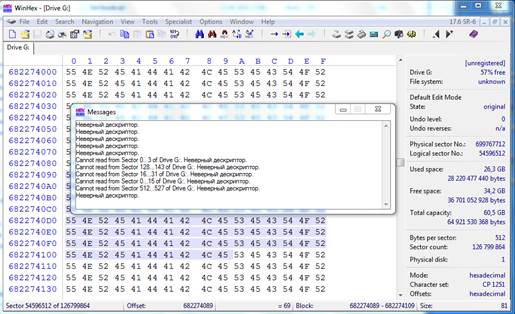

При повторном проведении эксперимента с этой утилитой был зафиксирован отказ в доступе, см. рис.59.

Рис.59. Просмотр остаточной информации программой WinHex заданными разграничениями

Вывод. Контроль и разграничение прав доступа к дискам реализуется КСЗИ «Панцирь+» корректно.

Естественно, что при защите обрабатываемых данных от атак на учетную запись администратора, для нее требуется запрещать прямой доступ к дискам.

Проведенный анализ того, почему этим и рассматриваемым далее механизмами защиты требуется реализация именно разграничительной политики доступа, а не установка подобного запрета доступа «по умолчанию».

Данная уязвимость и ряд рассматриваемых далее не вызваны возникновением ошибок программирования системного средства - это штатные возможности ОС, предоставляемые системой разработчикам приложений, которые с позиций безопасности могут быть отнесены к уязвимостям, при соответствующем их использовании.

Поскольку это штатная возможность, ею пользуются разработчики приложений, некоторые приложения не смогут корректно функционировать при запрете им прямого доступа к дискам. Эту потенциально опасную возможность требуется приложению разрешить, либо заменить такое приложение иным. Естественно, что решение такой задачи невозможно без реализации разграничительной политики доступа для субъекта доступа процесс.

Разрешительная политика доступа реализуется с использованием общего запрещающего правила, проиллюстрированного на рис.58.б. (запрет прямого доступа для субъекта доступа «Любой», к защищаемому диску, если защищаются все диски, объект доступа должен идентифицироваться в разграничительной политике доступа маской «*», см. рис.58.а). В рамках же данного запрета уже требуется устанавливать разрешения для соответствующих приложений, более точно идентифицируя их в разграничительной политике доступа.

Как следствие, перед использованием соответствующего правила запрета, требуется некоторое время провести тестовую эксплуатацию системы с контролем (без запрета) использования в системе этой возможности. По результатам такого контроля, при необходимости, следует сделать исключения из общего правила - соответствующим приложениям разрешить подобное необходимое право прямого доступа к дискам. При этом данные правила будут анализироваться КСЗИ «Панцирь+» в первую очередь, т.к. субъект доступа в них будут определен более точно, чем субъект «Любой».

Данный подход к защите, основанной на реализации разграничительной политики доступа, также наглядно иллюстрирует еще одно принципиальное отличие КСЗИ «Панцирь+» от антивирусных средств защиты, создаваемых для использования на личных компьютерах. Для повышения привлекательности антивирусных решений, достигаемой упрощением задачи администрирования, «по умолчанию» реализуется контроль некоторых действий приложений в системе. Настраивать при этом ничего не требуется. А раз настройка отсутствует, то у средства защиты существует три возможности – разрешить контролируемое событие при этом уведомить пользователя о происшедшем событии, «по умолчанию» запретить контролируемое событие, предоставить пользователю самому принять решение в отношении соответствующего зарегистрированного события - разрешить или запретить (что, как правило, и используется на практике).

Т.е. проблема сложности администрирования при осмысленном принятии решения в отношении возникновения зарегистрированного контролируемого события, никуда при этом не девается, она просто переносится на другой этап функционирования системы, при этом создается иллюзия простоты администрирования подобных средств. Но это не так безобидно. Предположим, что пользователь получил сообщение, на подобии представленного на рис.33 в отношении того, что какое-то приложение совершило прямой доступ к диску. И что он с ним будет делать? Он же не подготовлен к формированию той или иной реакции на такое сообщение. Для осознания проблемы и осмысленного принятия решения, ему необходимо будет провести соответствующее исследование, причем не заранее, что реализуется при настройке соответствующей разграничительной политики доступа, а в реальном времени, поскольку проблема безопасности возникла и на нее срочно нужно отреагировать. Как следствие, рядовые пользователи подобные уведомления на практике, как правило, игнорируют, что естественно снижает уровень безопасности системы.

Возникает вопрос, насколько оправдан такой подход к защите? Для защиты личных компьютеров, безусловно, оправдан. Трудно себе представить, что рядовой пользователь на личном компьютере справится с настройкой КСЗИ «Панцирь+», да и вообще захочет этим заниматься, что и учитывает реализация данного подхода к защите.

Корпоративные же информационные системы отличаются наличием администраторов (в общем случае системного и безопасности), реализация защиты информационной системы для которых является их прямой обязанностью. Естественно, что для этих приложений уже целесообразно использовать подход к защите, реализуемый КСЗИ «Панцирь+».

Вывод. Механизмы защиты, позволяющие контролировать и разграничивать права доступа к предоставляем системой потенциально опасным функциям, должны реализовывать в корпоративных информационных системах в вид, позволяющем задавать соответствующие правила доступа на их использование, что реализуется КСЗИ «Панцирь+».