Для настройки новой политики ниже будет подробно описана последовательность действий, определяемая следующими шагами:

1. Создание новой политики безопасности IP.

2. Определение нового правила:

− списка IP-фильтров (назначение используемых сетевых протоколов и адресов взаимодействующих хостов);

− действия фильтра (выбор используемых криптографических алгоритмов);

− методов проверки подлинности (назначение способа установления доверительных отношений между компьютерами);

− типа подключения (удалённый доступ, локальная сеть);

− параметров туннеля (использовать или нет туннельный вариант протокола IPSec).

Практическое задание №8

1. Создание новой политики

В левой части окна «Локальные параметры безопасности» выбрать пункт «Политики безопасности IP на Локальный компьютер» и создать новую политику либо «кликнув» на значке меню, либо выбрав пункт контекстного меню (вызываемого при нажатии правой кнопки «мыши» в правой части окна) «Создать политику безопасности». При этом открывается окно «Мастер политики IP-безопасности». Щёлкнуть «Далее» для перехода к следующему окну диалога.

Рисунок 13 – Начальное окно мастера политики IP-безопасности

Ввести любое имя новой политики и, если это необходимо, её описание. Щёлкнуть «Далее» для перехода к следующему окну диалога.

Рисунок 14 – Определение названия политики безопасности

Отменить установку флажка «Использовать правило по умолчанию», в результате чего для данной политики можно будет определить пользовательское правило. Щёлкнуть «Далее» для перехода к следующему окну диалога.

Рисунок 15 – Окно определения активизации политики

после задания параметров

Удостовериться, что флажок «Изменить свойства» установлен, и щёлкнуть «Готово».

Рисунок 16 – Окно завершения назначения новой политики IP-безопасности

2. Редактирование свойств политики безопасности IP;

При этом создание новой политики заканчивается и открывается окно «Свойства».

Рисунок 17 – Окно правил для вновь созданной политики

Необходимо отменить установку флажка «Использовать мастер» и щёлкнуть «Добавить». При этом открывается окно «Свойства: Новое правило».

Рисунок 18 – Окно создания нового правила

3. Созданиеновогофильтра;

На закладке «Список фильтров» щёлкнуть «Добавить», при этом открывается окно «Список фильтров IP».

Ввести любое имя фильтра и, если это необходимо, его описание. Отмените флажок «Использовать мастер» и щёлкнуть «Добавить». При этом открывается окно «Свойства: Фильтр».

Рисунок 19 – Определение названия фильтра IP

Выбрать закладку «Адресация» и установить следующие параметры:

− адрес источника пакетов – Определённый IP-адрес»;

− IP-адрес – IP-адрес вашего компьютера;

− адрес назначения пакетов – Определённый IP-адрес;

− IP-адрес – адрес компьютера, с которым устанавливается защищенное соединение;

− проверить установку флажка «Отраженный».

Рисунок 20 – Назначение адресов и источника IP-пакетов для фильтра

Выбрать закладку «Протокол» и установить «Тип протокола» – «Любой».

Рисунок 21 – Выбор типа протокола, который должен обрабатываться фильтром

Закончить описание свойств фильтра, щёлкнув «OK» в окне «Свойства: Фильтр».

Щёлкнуть «Закрыть (OK)» в окне «Список фильтров IP».

На закладке «Список фильтров IP» в окне «Свойства: Новое правило» поставить точку в строке, отображающей только что созданный новый фильтр.

4. Создание нового действия;

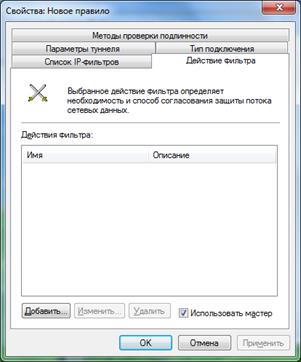

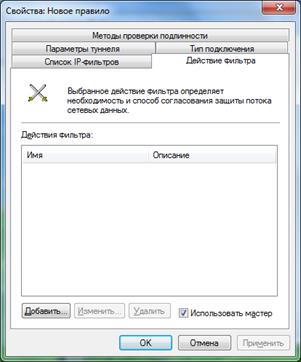

Выбрать закладку «Действие фильтра» в окне «Свойства: Новое правило».

Рисунок 22 – Закладка «Действие фильтра»

Отменить установку флажка «Использовать мастер» и щёлкнуть «Добавить». При этом открывается окно «Свойства: Создание действия фильтра».

Рисунок 23 – Определение методов безопасности,

используемых для фильтра

На закладке «Методы безопасности» выбрать пункт «Согласовать безопасность» и щёлкнуть «Добавить», при этом открывается окно «Создать метод безопасности».

Рисунок 24 – Создание метода безопасности

Выбрать пункт «Настраиваемая безопасность» и щёлкнуть «Параметры...». При этом открывается окно «Параметры особого метода безопасности», в котором необходимо установить значения.

Рисунок 25 – Определение криптографических настроек IPSec-протокола

Щёлкнуть «OK» в этом окне и окне «Создать метод безопасности».

В окне «Свойства: Создание действия фильтра» флажок должен быть установлен только на пункте «Принимать небезопасную связь, но отвечать с помощью IPSec». На закладке «Общие» заполнить имя и, если это необходимо, описание.

Щёлкнуть «OK».

На закладке «Действие фильтра» в окне «Свойства: Новое правило» поставить точку в строке, отображающей только что созданное новое действие фильтра.

5. Установка параметров туннеля и типа подключения;

Выбрать закладку «Параметры туннеля» в окне «Свойства: Новое правило» и сохранить заданную по умолчанию настройку «Правило не определяет туннель».

Рисунок 26 – Выбор использования туннелирования при соединении

Выберать закладку «Тип подключения» в окне «Свойства: Новое правило». Можно выбрать пункт «Все сетевые подключения», но лучше выбрать конкретный тип: либо «Локальное сетевое подключение (LAN)», либо «Удалённый доступ».

Рисунок 27 – Определение типа подключения для правила

6. Установка метода проверки подлинности;

Выбрать закладку «Методы проверки подлинности» в окне «Свойства: Новое правило». По умолчанию Kerberos устанавливается в качестве метода проверки подлинности.

Рисунок 28 – Определение методов проверки подлинности

Щёлкнуть «Добавить», при этом откроется окно «Свойства: Изменить способ проверки подлинности».

Рисунок 29 – Задание методов проверки подлинности для фильтра

Выбрать пункт «Использовать данную строку для защиты обмена ключами» и внести в окно пароль, который будет использоваться для установления защищенной связи между компьютерами.

Щёлкнуть «OK».

Удалить из списка методов все, кроме созданного вами.

Щёлкнуть в окне «Свойства: Новое правило –> ОК».

На этом создание нового правила закончено.

Некоторые пояснения для возможных методов установления доверительных отношений:

«Стандарт Windows 2000 Kerberos V5» – протокол Kerberos задан по умолчанию, и если все участники находятся в одном домене, это будет лучшим вариантом, поскольку облегчает конфигурирование.

«Использовать сертификат данного Центра сертификации» – безопасность, основанная на применении сертификатов. Можно использовать сертификаты для инициализации защищенного соединения. Они совместимы со многими системами сертификации.

«Использовать данную строку для защиты обмена ключами» – использование предварительно совместно используемых строк является наиболее нежелательным методом обеспечения безопасности, если строка будет сфальсифицирована, невозможно гарантировать конфиденциальность. Однако подобный метод можно использовать в том случае, если поддерживаются внешние операционные системы или устройства.