История развития пистолетов-пулеметов: Предпосылкой для возникновения пистолетов-пулеметов послужила давняя тенденция тяготения винтовок...

Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

История развития пистолетов-пулеметов: Предпосылкой для возникновения пистолетов-пулеметов послужила давняя тенденция тяготения винтовок...

Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

Топ:

История развития методов оптимизации: теорема Куна-Таккера, метод Лагранжа, роль выпуклости в оптимизации...

Методика измерений сопротивления растеканию тока анодного заземления: Анодный заземлитель (анод) – проводник, погруженный в электролитическую среду (грунт, раствор электролита) и подключенный к положительному...

Отражение на счетах бухгалтерского учета процесса приобретения: Процесс заготовления представляет систему экономических событий, включающих приобретение организацией у поставщиков сырья...

Интересное:

Мероприятия для защиты от морозного пучения грунтов: Инженерная защита от морозного (криогенного) пучения грунтов необходима для легких малоэтажных зданий и других сооружений...

Наиболее распространенные виды рака: Раковая опухоль — это самостоятельное новообразование, которое может возникнуть и от повышенного давления...

Средства для ингаляционного наркоза: Наркоз наступает в результате вдыхания (ингаляции) средств, которое осуществляют или с помощью маски...

Дисциплины:

|

из

5.00

|

Заказать работу |

|

|

|

|

Уязвимость информационной системы – недостаток или слабое место в системном или прикладном программном (программно-аппаратном) обеспечении автоматизированной информационной системы, которые могут быть использованы для реализации угрозы безопасности информации.

Причинами возникновения уязвимостей являются:

· ошибки при проектировании и разработке программного (программно-аппаратного) обеспечения;

· преднамеренные действия по внесению уязвимостей в ходе проектирования и разработки программного (программно-аппаратного) обеспечения;

· неправильные настройки программного обеспечения, неправомерное изменение режимов работы устройств и программ;

· несанкционированное внедрение и использование неучтенных программ с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях);

· внедрение вредоносных программ, создающих уязвимости в программном и программно-аппаратном обеспечении;

· несанкционированные неумышленные действия пользователей, приводящие к возникновению уязвимостей;

· сбои в работе аппаратного и программного обеспечения (вызванные сбоями в электропитании, выходом из строя аппаратных элементов в результате старения и снижения надежности, внешними воздействиями электромагнитных полей технических устройств и др.).

Классификация основных уязвимостей приведена на рисунке

Ниже представлена общая характеристика основных групп уязвимостей информационной системы, включающих:

· уязвимости системного программного обеспечения (в том числе протоколов сетевого взаимодействия);

· уязвимости прикладного программного обеспечения (в том числе средств защиты информации).

|

|

Уязвимости системного программного обеспечения необходимо рассматривать с привязкой к архитектуре построения вычислительных систем.

При этом возможны уязвимости:

· в микропрограммах, в прошивках ПЗУ, ППЗУ;

· в средствах операционной системы, предназначенных для управления локальными ресурсами информационной системы (обеспечивающих выполнение функций управления процессами, памятью, устройствами ввода/вывода, интерфейсом с пользователем и т.п.), драйверах, утилитах;

· в средствах операционной системы, предназначенных для выполнения вспомогательных функций, – утилитах (архивирования, дефрагментации и др.), системных обрабатывающих программах (компиляторах, компоновщиках, отладчиках и т.п.), программах предоставления пользователю дополнительных услуг (специальных вариантах интерфейса, калькуляторах, играх и т.п.), библиотеках процедур различного назначения (библиотеках математических функций, функций ввода/вывода и т.д.);

· в средствах коммуникационного взаимодействия (сетевых средствах) операционной системы.

Уязвимости протоколов сетевого взаимодействия связаны с особенностями их программной реализации и обусловлены ограничениями на размеры применяемого буфера, недостатками процедуры аутентификации, отсутствием проверок правильности служебной информации и др.

50. Сущность «Оранжевой книги» и её роль в становлении процессов защиты информации.

Исторически первым оценочным стандартом, получившим широкое распространение и оказавшим огромное влияние на базу стандартизации ИБ во многих странах, стал стандарт Министерства обороны США "Критерии оценки доверенных компьютерных систем".

Данный труд, называемый чаще всего по цвету обложки "Оранжевой книгой", был впервые опубликован в августе 1983 года. Уже одно его название требует комментария. Речь идет не о безопасных, а о доверенных системах, то есть системах, которым можно оказать определенную степень доверия.

|

|

"Оранжевая книга" поясняет понятие безопасной системы, которая "управляет, с помощью соответствующих средств, доступом к информации, так что только должным образом авторизованные лица или процессы, действующие от их имени, получают право читать, записывать, создавать и удалять информацию".

Очевидно, однако, что абсолютно безопасных систем не существует, это абстракция. Есть смысл оценивать лишь степень доверия, которое можно оказать той или иной системе.

В "Оранжевой книге" доверенная система определяется как "система, использующая достаточные аппаратные и программные средства, чтобы обеспечить одновременную обработку информации разной степени секретности группой пользователей без нарушения прав доступа".

Степень доверия оценивается по двум основным критериям.

1. Политика безопасности - набор законов, правил и норм поведения, определяющих, как организация обрабатывает, защищает и распространяет информацию. В частности, правила определяют, в каких случаях пользователь может оперировать конкретными наборами данных. Чем выше степень доверия системе, тем строже и многообразнее должна быть политика безопасности. В зависимости от сформулированной политики можно выбирать конкретные механизмы обеспечения безопасности. Политика безопасности - это активный аспект защиты, включающий в себя анализ возможных угроз и выбор мер противодействия.

2. Уровень гарантированности - мера доверия, которая может быть оказана архитектуре и реализации ИС. Доверие безопасности может проистекать как из анализа результатов тестирования, так и из проверки (формальной или нет) общего замысла и реализации системы в целом и отдельных ее компонентов. Уровень гарантированности показывает, насколько корректны механизмы, отвечающие за реализацию политики безопасности. Это пассивный аспект защиты.

Безопасность и доверие оцениваются в данном стандарте с точки зрения управления доступом к информации, что и является средством обеспечения конфиденциальности и целостности.

Вслед за «Оранжевой книгой» появилась целая «Радужная серия». Наиболее значимой в ней явилась интерпретация «Оранжевой книги» для сетевых конфигураций, где в первой части интерпретируется «Оранжевая книга», а во второй части описываются сервисы безопасности, специфичные для сетевых конфигураций.

|

|

51. Энергетические и семантические характеристики речевой информации как объекта защиты.

Речь человека – определенная последовательность звуков, характерных для данного языка, произносимых, обычно, слитно с паузами после отдельных слов или групп звуков. Речь создается артикуляционными органами человека и в силу неодинаковости их размера у разных людей речь любого человека индивидуальна. Речь представляется тремя группами характеристик: - физические; - семантические; - фонетические. Семантические характеристики речи – характеристики смысла передаваемых понятий. К энергетическим характеристикам звукового поля относят интенсивность звука. Интенсивностью звука или силой звука называют количество энергии, проходящее в секунду через единицу площади, перпендикулярной к направлению распространения волны (Вт/м2).

Защита речевой информации является одной из важнейших задач в общем комплексе мероприятий по обеспечению информационной безопасности объекта или учреждения.

Для ее перехвата предполагаемый «противник» (лицо или группа лиц, заинтересованных в получении информации) может использовать широкий арсенал портативных средств акустической речевой разведки, позволяющих перехватывать речевую информацию по прямому акустическому, виброакустическому, электроакустическому и оптико-электронному (акустооптическому) каналам, к основным из которых относятся:

• портативная аппаратура звукозаписи (малогабаритные диктофоны, магнитофоны и устройства записи на основе цифровой схемотехники);

• направленные микрофоны;

• электронные стетоскопы;

• электронные устройства перехвата речевой информации (закладные устройства) с датчиками микрофонного и контактного типов с передачей перехваченной информации по радио, оптическому (в инфракрасном диапазоне длин волн) и ультразвуковому каналам, сети электропитания, телефонным линиям связи, соединительным линиям вспомогательных технических средств или специально проложенным линиям;

• оптико-электронные (лазерные) акустические системы и т.д.

Портативная аппаратура звукозаписи и закладные устройства с датчиками микрофонного типа (преобразователями акустических сигналов, распространяющихся в воздушной и газовой средах) могут быть установлены при неконтролируемом пребывании физических лиц («агентов») непосредственно в выделенных (защищаемых) помещениях. Данная аппаратура обеспечивает регистрацию речи средней громкости при удалении микрофона на расстояние до 10-15 м от источника речи [9].

Электронные стетоскопы и закладные устройства с датчиками контактного типа позволяют перехватывать речевую информацию без физического доступа «агентов» в выделенные помещения. При этом датчики закладных устройств наиболее часто устанавливаются вблизи мест возможной утечки речевой информации:

• микрофонного типа (в выходах кондиционеров и каналах систем вентиляции);

• контактного типа (преобразователи виброакустических сигналов, распространяющихся по строительным конструкциям зданий, инженерным коммуникациям и т. п.) (на наружных поверхностях зданий, на оконных проемах и рамах, в смежных (служебных и технических) помещениях за дверными проемами, ограждающими конструкциями, на перегородках, трубах систем отопления и водоснабжения, коробах воздуховодов вентиляционных и других систем).

|

|

52. Физические и электрические характеристики информационных сигналов как объекта защиты.

1. Длительность сигнала (?Тs) — это время, в течении которого передается сигнал.

?Ts= t2 — t1 (1)

где t1 — время начала передачи сигнала;

t2 — время окончания передачи сигнала.

2. Динамический диапазон сигнала (Ds) — показывает пределыизменения мгновенной мощности или напряжения сигнала, выраженные в децибелах

Ds=10 lg pmax/pmin = 20 lg Umax/Umin (2)

где pmax — наибольшая мгновенная мощность сигнала;

pmin — наименьшая мгновенная мощность сигнала;

Umax — амплитуда напряжения сигнала;

Umin — наименьшее значение напряжения сигнала.

3. Ширина спектра сигнала (?fs) — диапазон частот, в пределах которого сосредоточена вся или наибольшая доля (95%) энергии сигнала

?fs=fmax – fmin (3)

где fmax — верхняя граница диапазона частот занимаемого сигналом;

fmin — нижняя граница диапазона частот занимаемого сигналом.

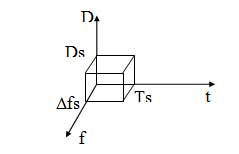

4. Объем сигнала (Vs) — обобщающая характеристика, характеризующая свойства сигнала как переносчика сообщения.

Vs=?Ts • Ds •?fs (4)

Объем сигнала является безразмерной величиной.

Объем сигнала можно представить графически в виде геометрической диаграммы параллелограмма (рисунок 7)

Рисунок 7 - Диаграмма объема сигнала

Для неискаженной передачи сообщения в системе электросвязи необходимо передать весь объем сигнала.

5. Коэффициент амплитуды (К?А) — характеризует отношение максимальной мгновенной мощности сигнала к его средней мощности, выраженное в децибелах

|

|

К?А=10 lg pmax/Pcp (5)

где Рср — средняя мощность сигнала.

6. База сигнала (Вs) — равна количеству отсчетов дискретизированного сигнала.

Вs=2fmax •?Ts=fД •?Ts (6)

где fд — частота дискретизации

Для одного и того же сигнала база может быть различной и будет определяться частотой дискретизации, причем fд? 2fmax.

7. Мощность сигнала (р)

Мощность сигнала, выделяемая на сопротивлении R определяется как

p(t) = i?(t) • R = u?(t)/R. (7)

При теоретических расчетах зачастую сопротивление принимают равным 1 Ом, в этом случае мощность определяется как

p(t) = i?(t)= u?(t). (8)

8. Энергия сигнала (Ws)

Энергия сигнала на интервале от t1 до t2 может быть определена через мгновенную мощность сигнала:

|

|

|

Таксономические единицы (категории) растений: Каждая система классификации состоит из определённых соподчиненных друг другу...

Эмиссия газов от очистных сооружений канализации: В последние годы внимание мирового сообщества сосредоточено на экологических проблемах...

Двойное оплодотворение у цветковых растений: Оплодотворение - это процесс слияния мужской и женской половых клеток с образованием зиготы...

История создания датчика движения: Первый прибор для обнаружения движения был изобретен немецким физиком Генрихом Герцем...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!