ИНДИВИДУАЛЬНЫЙ ПРОЕКТ

«Безопасность в Интернет»

по ОДУ.11 «Информатика»

Обучающийся(щаяся) группы № ______

Шифр_______________________

___________И.О.Фамилия

00.00.0000

Руководитель

___________И.О.Фамилия

00.00.0000

Оценка выполнения и защиты проекта ______________________

2021 г.

ОГЛАВЛЕНИЕ

ВВЕДЕНИЕ

В современных условиях развития общества компьютер стал для обучающегося и «другом» и «помощником» и даже «воспитателем», «учителем». Всеобщая информатизация и доступный, высокоскоростной Интернет уравнял жителей больших городов и малых деревень в возможности получить качественное образование.

Актуальность темы: Современный обучающийся стремиться в совершенстве овладеть компьютерной техникой и технологией. Задача преподавателя и родителей состоит в том, чтобы показать возможности использования и применения этой техники и технологии в получении новых знаний.

Вышеизложенное в целом на теоретико-методологическом уровне определило проблему настоящего исследования: показать обучающемуся, что компьютер и сеть Интернет – это непросто игровая установка, а машина, с помощью которой быстро постигается и узнается новое, а также обеспечить безопасность физическому и психическому здоровью

Цель исследования: предложить рекомендации для обучающихся по безопасной работе в сети Интернет.

Объект исследования: интернет и его ресурсы.

Предмет исследования: выяснить отрицательные стороны работы в интернете.

Задачи исследования:

1. Изучить современные угрозы интернет.

2. Изучить классификацию интернет-угроз

3. Усвоить механизмы распространения интернет-угроз.

4. Дать рекомендации по безопасной работе в сети Интернет.

СОВРЕМЕННЫЕ УГРОЗЫ ИНТЕРНЕТ

Современные угрозы интернет

Таблица 1

| № п/п

| Разновидность

| Характеристика

|

| 1.

| Фишинг

| Выуживание данных аккаунта через электронную почту

|

| 2.

| Фарминг

| Переадресация на сайт злоумышленника

|

| 3.

| Тайпсквоттинг

| Опечатка в адресе легитимного сайта перенаправляет на сайт злоумышленника

|

| 4.

| Вредоносное ПО (вирусы,

черви)

| Вредоносный код, которые копирует собственное тело в другие коды или документы.

Самовоспроизводящее вредоносное ПО

|

| 5.

| Шпионское ПО (клавиатурные шпионы (кейлоггеры), экранные шпионы, перехватчик запросов браузера)

| Программное обеспечение, устанавливаемое на рабочих станциях, которое собирает информацию и отправляет ее внешним серверам

|

| 6.

| Троянские кони

| Маскируются под безвредное приложение, открывает порт для внедрение вредосносного ПО

|

| 7.

| Руткиты

| Программа, которая внедряется непосредственно в ядро ОС компьютера

|

| 8.

| Компьютеры-зомби (ботнеты)

| Компьютер, на который без ведома пользователя установлен вредоносный программный код.

После установки хакер может удаленно обратиться к зараженному компьютеру, чтобы инициировать атаку или выполнить любое злонамеренное действие, например DDOS-атаки

|

| 9.

| Спам

| Ботнеты используются для рассылки спама. Спамеры скрываются за компьютеры зомби

|

| 10.

| Кибервымогательство: интернет-шантаж

| Хакеры просят выкуп за возвращение данных пользователя (атаки с шифрованием).

|

КЛАССИФИКАЦИЯ ИНТЕРНЕТ-УГРОЗ

1) Контентные риски (неподобающий и незаконный контент)

2) Риски, связанные с электронной безопасностью (кибердеятельностью хакеров)

а) Вредоносное ПО

б) Рекламное ПО

в) Шпионское ПО

г) Браузерный эксплойт

д) Спам

е) Кибермошенничество

3) Коммуникационные риски (межличностное отношение интернет-пользователей, киберпреследование

МЕХАНИЗМЫ РАСПРОСТРАНЕНИЯ ИНТЕРНЕТ-УГРОЗ

«ВАМ ПИСЬМО» – спам и вирусы (видимые угрозы)

Веб-угрозы – шпионское и вредоносное ПО (скрытые угрозы)

Внедрение контента на лигитимные сайты

3.1 «Троянцы»-шифровальщики

Trojan.Encoder.225 может попасть в операционную систему с помощью письма, содержащего вложения в виде документа RTF (но с расширением.doc), эксплуатирующего уязвимость Microsoft Office.

На компьютер жертвы устанавливается троянец-загрузчик, который в свою очередь скачивает с управляющего сервера Trojan.Encoder.

Руткит

Руткит (англ. rootkit) — набор программных средств (например, исполняемых файлов, скриптов, конфигурационных файлов), для обеспечения:

а) маскировки объектов (процессов, файлов, директорий, драйверов)

б) контроля (событий происходящих в системе)

в) сбора данных (параметров системы)

В систему руткит может быть установлен различными способами:

а) загрузка посредством эксплойта, после получения доступа с удаленного устройства

б) в исходном коде или ресурсах программного продукта

Браузерный эксплойт

«Атака браузера» или «незапрашиваемая загрузка» - форма вредоносного кода, которая использует уязвимость в браузере или компоненте системы, с целью изменить настройки без Вашего ведома.

Если в Вашем браузере есть «слабые места», хакер может их использовать.

Например, скрипты ActiveX могут загружаться самостоятельно и использоваться для изменения общих настроек или отдельных компонентов, что усложняет процесс их удаления.

Браузерный эксплойт может быть в виде сообщения, отображаемого во время работы браузера. Сайты злоумышленников могут предоставлять инструкции по установке дополнительного программного модуля для корректного просмотра сайта и других сервисов, уверяя пользователя, что они получают расширение браузера или обновлении системы

РЕКОМЕНДАЦИИ ПО БЕЗОПАСНОСТИ В ИНТЕРНЕТ

Правило 1:

Используйте надежное решение для защиты компьютера и регулярно обновляйте его.

Всегда устанавливайте брандмауэры и программы для обнаружения вторжений, обновляйте их и поддерживайте в работоспособном состоянии.

Решение: Включить файрволл, встроенный в Windows (брандмауэр Windows), можно следующим образом:

Microsoft Windows 7: Пуск > Панель управления (просмотр по категориям) > Система и безопасность > Брандмауэр Windows > Включение и отключение брандмауэра Windows (в левом меню страницы). Включите брандмауэр для всех сетей — доменных, частных и общественных.

Microsoft Windows 10: Пуск > Параметры > Обновления и Безопасность > Безопаснось Windows > Безопасность и защита сети

Правило 2:

Используйте последние версии веб-браузеров и устанавливайте исправления для системы безопасности. Если вы используете ОС Microsoft Windows (лицензионную версию), настройте обновления по удобному для вас сценарию

Решение: Microsoft Windows 7: Пуск > Панель управления (просмотр по категориям) > Система и безопасность > Включение и отключение автоматического обновления > Важные обновления. В выпадающем списке выберите пункт Устанавливать обновления автоматически (рекомендуется).

Microsoft Windows 10: Пуск > Параметры > Обновления и Безопасность > Центр обновления Windows

Правило 3:

Используйте надежные пароли. Не используйте один пароль для электронной почты, социальных сетей, интернет сервисов.

Решение:

1. Используйте сложные пароли

2. Хороший пароль содержит не меньше 8 символов и содержит цифры, буквы и специальные символы:! # $ % ^ { } [ ] () ": \ |.

3. Не используйте простые и легко подбираемые пароли — «123456»,

«qwerty», «password» и т. д.

Мошенники часто взламывают учетные записи, просто перебирая пароли из таких списков.

Рекомендуем менять пароли не реже чем раз в три месяца

Опрос № 4: Какие пароли Вы используете для своих учетных записей?

Таблица 5

| Возможные варианты ответа

| Полученный ответ, %

|

| Разные пароли для всех учетных записей

| 51

|

| Разные пароли для наиболее важных, одинаковые – для остальных учетных записей

| 36

|

| Одинаковые пароли для остальных учетных записей

| 12

|

| Другое

| 1

|

Опрос № 5: Какая длина у Вашего пароля?

Таблица 6

| Возможные варианты ответа

| Полученный ответ, %

|

| До 5 символов

| 1

|

| От 6 до 8 символов

| 43

|

| От 9 до 10 символов

| 27

|

| Более 10 символов

| 26

|

| Затрудняюсь ответить

| 3

|

Опрос № 6: Из каких символов состоит Ваш пароль?

Таблица 7

| Возможные варианты ответа

| Полученный ответ, %

|

| Из символов, букв и цифр (@#$...,abc…,123..)

| 26

|

| Из букв и цифр (abc…,123..)

| 66

|

| Из символов и букв (@#$...,abc..)

| 2

|

| Только из цифр (123..)

| 2

|

| Только из букв (abc…)

| 2

|

Опрос № 7: Где Вы храните пароли?

Таблица 8

| Возможные варианты ответа

| Полученный ответ, %

|

| Почтовые сервисы

| Социальные сети

|

| 1

| 2

| 3

|

| Помню наизусть

| 69

| 64

|

| Записываю на бумаге(например в блокноте)

| 29

| 35

|

| 1

| 2

| 3

|

| Сохраняю в компьютере или ноутбуке в электронном виде

| 10

| 12

|

| Сохраняю в браузере

| 12

| 11

|

| Сохраняю в специальном приложении для смартфона или планшета

| 3

| 3

|

| Делаю скриншот в смартфоне или планшете

| 1

| 1

|

Опрос № 8: Какие меры предосторожности Вы соблюдаете при использовании электронной почты?

Таблица 9

| Возможные варианты ответа

| Полученный ответ, %

|

| Основной ящик

| Дополнительный ящик

|

| Внимательно проверяю адрес ссылки, содержащейся в письме, прежде чем перейти

| 74

| 54

|

| Не подключаю несколько ящиков к одному сервису

| 49

| 47

|

| Ничего не делаю

| 5

| 5

|

| Использую дополнительный почтовый ящик только для определенных целей/соц.сетей/сайтов/игр

| 2

| 3

|

| Не читаю/удаляю не читая письма из неизвестных источников

| 2

| 2

|

| Другое

| 7

| 13

|

Правило 4

Остерегайтесь веб-сайтов, которые требуют установить программное обеспечение.

Решение: Всегда внимательно читайте лицензионные соглашения и отменяйте установку, если вместе с требуемым приложением предполагается установка других программ

Правило 5

Вводите личную информацию только на тех веб-сайтах, где в используется зашифрованного соединения по протоколу HTTPS.

Решение: Проверить, включено ли у интернет-ресурса защищенное соединение, можно в адресной строке браузера (а адресной строке https или иконка в виде замка).

Правило 6

Чтобы защитить электронную почту, используйте решения для борьбы со спамом.

Решение:

1. Заведите себе несколько адресов электронной почты

2. Никогда не отвечайте на спам

3. Подумайте, прежде чем пройти по ссылке «Отказаться от подписки»

4. Своевременно обновляйте браузер

5. Используйте спам-фильтры

Правило 7

Остерегайтесь неожиданных или необычных электронных сообщений.

Решение: Никогда не открывайте вложения и не переходите по ссылкам в подозрительных сообщениях.

С осторожностью относитесь к письмам, в которых запрашиваются данные банковских счетов, и ни в коем случае не предоставляйте личную информацию в ответ на несанкционированные запросы.

4.1.8. Правило 8. Никогда не сохраняйте пароль на чужом компьютере.

4.1.9. Правило 9. Используйте антивирус (лицензионный или бесплатный) с актуальными базами.

4.1.10. Правило 10. Пользуйтесь учетной записью с ограниченными правами

Решение: Если права пользователя операционной системы ограничены, вирус не сможет внедриться в систему, даже если он проникнет в компьютер.

Учетную запись системного администратора при этом нужно защитить достаточно сложным паролем.

4.1.11. Правило 11. Используйте легальное ПО

Решение: Старайтесь избегать неофициальных сборок и взломанных программ, скачивайте программы с официальных сайтов. В установочные файлы, выложенные на других сайтах, могут быть внедрены вирусы. Будьте особенно внимательны, скачивая взломанные программы, — запуская их, вы слепо доверяете взломщикам

4.1.12. Правило 12. Используйте службу проверки репутации веб-сайтов

Решение: Подозрительный сайт можно на специальном сайте Site Safety Center (англ.). http:// global. sitesafety. trendmicro. com /. Подобные службы помечают сайты, которые могут нанести вред компьютеру

4.1.13.Правило 13. Делайте резервные копии ценных данных.

Решение: Вирусы могут портить данные на жестких дисках или шифровать их, предлагая разблокировку за деньги. Платить деньги в таком случае — значит финансировать разработку новых, еще более изощренных вирусов. Делайте резервные копии на других носителях (внешние диски, флеш- накопители, облачные сервисы).

4.1.14. Правило 14. Делайте резервные копии ценных данных.

Решение: Вирусы могут портить данные на жестких дисках или шифровать их, предлагая разблокировку за деньги. Платить деньги в таком случае — значит финансировать разработку новых, еще более изощренных вирусов.

Делайте резервные копии на других носителях (внешние диски, флеш- накопители, облачные сервисы).

4.1.15. Правило 15. Не храните персональные данные в электронном виде

Решение: Не выкладывайте в открытый доступ и не храните в электронной почте отсканированные копии документов, например паспорта. Копии документов часто требуют в качестве удостоверения личности в интернете: если вашу почту взломают, мошенники могут воспользоваться этими копиями без вашего ведома. Если письмо с такими данными сохранилось в папке «Отправленные», «Удаленные» или «Черновики», злоумышленники также могут получить к нему доступ.

4.1.16. Правило 16. Проверяйте скаченные файлы

Решение:

1. Проверяйте скаченный файлы антивирусом перед открытием

2. Обращайте внимание на расширение скаченных файлов

3. Включите отображение расширений для всех файлов

Microsoft Windows Пуск > Панель управления > Параметры папок > Вид. Снимите флажок Скрывать расширения для зарегистрированных типов файлов.

Пуск – Проводник – Вид – Расширения имен файлов

Проверка скаченных файлов

1) Не игнорируйте предупреждения антивируса и операционной системы, когда вы загружаете файлы или запускаете скачанные программы. Предложение отключить антивирус, чтобы решить какую-то проблему, также должно насторожить вас.

2) Если вам прислали файл по почте (даже если это «просто картинка» и вы знаете отправителя), лучше сохранить файл на диск и проверить антивирусом, прежде чем открывать его. Помимо антивируса, файлы можно проверять с помощью онлайн-сканеров https://www.virustotal.com/gui/home/upload.

Потенциально опасны:

а) Исполняемые файлы, с расширениями.exe,.com,.bat,.cmd,.js,.vbs,.pif,.swf,.jar,.reg,.msi,.gg,.gadget,.htm/.html,.xhtml,.mht,.chm.

б) Файлы MS Office (.doc,.xls,.ppt и другие), а также PDF-документы могут содержать макровирусы.Иногда в имени файла вируса дописывают псевдорасширение, например: postcard.jpg.exe. По умолчанию Windows скрывает настоящее расширение файла, поэтому имя файла отображается как postcard.jpg. Такой файл легко спутать с картинкой и запустить по ошибке. Включите отображение расширений для всех файлов.

4.3 Основные рекомендации по защите данных

1) Будьте внимательны при работе в интернете. Помните, что защита ваших личных данных, банковских счетов и других данных на вашем компьютере находится, в первую очередь, под вашей ответственностью.

2) Не запускайте сомнительные программы, полученные от знакомых и незнакомых людей — особенно если программа была скачана с сайта, распространяющего нелегальный контент (взломанные программы, нелицензионные фильмы или музыку).

3) Не записывайте номера ваших счетов и другую личную информацию в легкодоступных местах.

4) Не диктуйте секретную информацию по телефону (номер банковской карты, пароль от карт предоплаты и т. д.).

5) Не вводите пароли в необычные формы авторизации (например, в текстах электронных писем).

6) Прежде чем вводить пароль, убедитесь, что в адресной строке браузера указан верный адрес сайта. Поддельные формы регистрации часто размещают на веб-страницах с адресами, очень похожими на настоящие (например, yanclex.ru вместо yandex.ru).

7) Не игнорируйте предупреждения браузера о проблемах с сертификатом или о всплывающих окнах

8) Будьте осторожны при работе на чужих компьютерах, например в интернет-кафе. Не ставьте флажок запомнить пароль, если компьютером могут пользоваться другие люди. Всегда выходите с сайтов, на которых вы авторизовались на чужом компьютере: на большинстве сайтов для этого предназначены специальные ссылки — Завершение работы или Выход. После окончания работы закройте браузер.

9) Если домашним компьютером пользуются несколько человек, используйте для них разные профили операционной системы.

10) Не выкладывайте в открытый доступ и не храните в электронной почте отсканированные копии документов, например паспорта. Копии документов часто требуют в качестве удостоверения личности в интернете: если вашу почту взломают, мошенники могут воспользоваться этими копиями без вашего ведома. Если письмо с такими данными сохранилось в папке «Отправленные», «Удаленные» или «Черновики», злоумышленники также могут получить к нему доступ.

11) Не отправляйте свои пароли открытым текстом по электронной почте, через мессенджеры (например, ICQ) или в SMS.

12) Проверяйте все скачанные файлы антивирусом.

13) Регулярно проверяйте антивирусом съемные диски, флеш-карты и прочие носители информации, которые вы подключаете к чужим компьютерам

4.4 Потенциально уязвимые компоненты браузера:

1) Интерпретаторы JavaScript и Java

2) Плагины для воспроизведения Flash и отображения PDF

3)  Автосохранение пароля

Автосохранение пароля

4) Куки

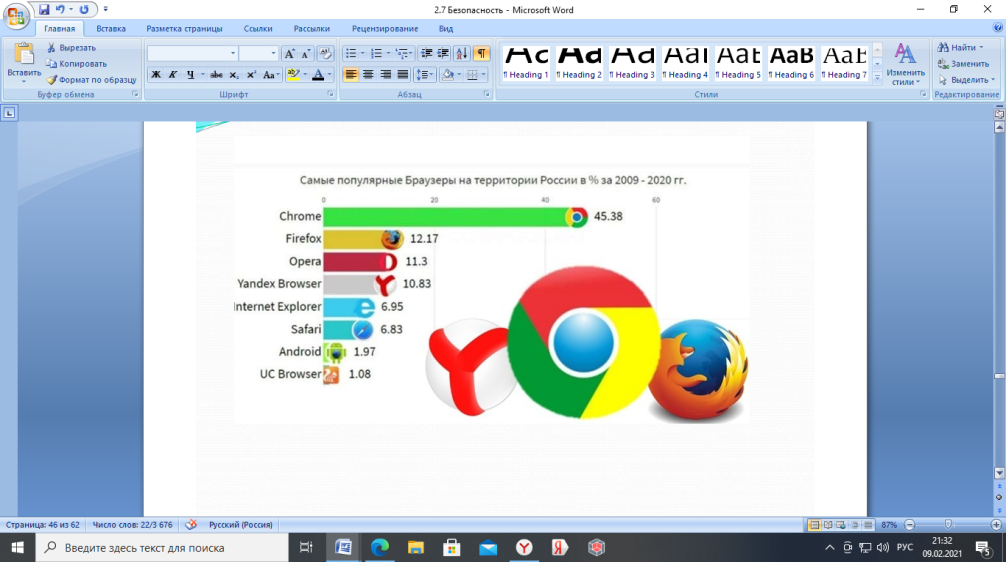

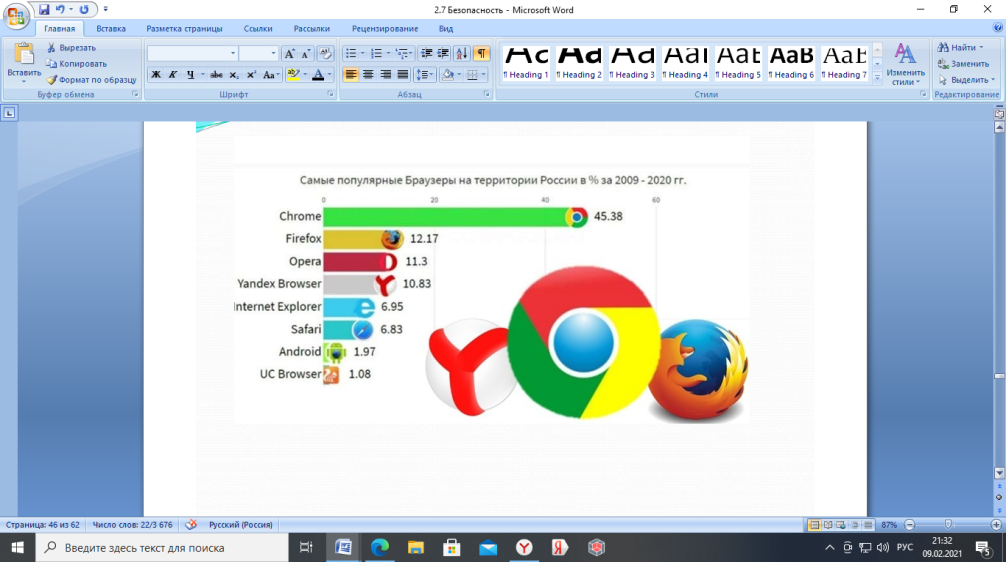

Рис.1 Самые популярные Браузеры на территории России в % за 2009-2020 гг.

ЗАКЛЮЧЕНИЕ

Мы выполнили проект на тему «Безопасность в Интернет».

Индивидуальный проект состоит из 2-х глав: теоретической и практической.

Теоретическая часть содержит следующие сведения:

1. Современные угрозы интернет (описана разновидность угроз, дана характеристика).

2. Классификация интернет-угроз.

Практическая часть включает в себя:

1. Механизмы распространения интернет-угроз (раскрыта их значимость, результаты опроса).

2. Рекомендации по безопасности в интернет (описаны результаты опроса, даны рекомендации по безопасности в интернет)

Таким образом, цель исследования достигнута. Все задачи решены. Наш индивидуальный проект имеет определенное теоретическое и практическое значение.

Теоретическая значимость заключается в расширении и дополнении методики обучения по интернет безопасности.

Практическая значимость исследования заключается в том, что мы приобрели результаты опроса по безопасности в интернет. Этот опыт может пригодиться нам в жизни и будущей профессиональной деятельности.

ИНДИВИДУАЛЬНЫЙ ПРОЕКТ

«Безопасность в Интернет»

по ОДУ.11 «Информатика»

Обучающийся(щаяся) группы № ______

Шифр_______________________

___________И.О.Фамилия

00.00.0000

Руководитель

___________И.О.Фамилия

00.00.0000

Оценка выполнения и защиты проекта ______________________

2021 г.

ОГЛАВЛЕНИЕ

ВВЕДЕНИЕ

В современных условиях развития общества компьютер стал для обучающегося и «другом» и «помощником» и даже «воспитателем», «учителем». Всеобщая информатизация и доступный, высокоскоростной Интернет уравнял жителей больших городов и малых деревень в возможности получить качественное образование.

Актуальность темы: Современный обучающийся стремиться в совершенстве овладеть компьютерной техникой и технологией. Задача преподавателя и родителей состоит в том, чтобы показать возможности использования и применения этой техники и технологии в получении новых знаний.

Вышеизложенное в целом на теоретико-методологическом уровне определило проблему настоящего исследования: показать обучающемуся, что компьютер и сеть Интернет – это непросто игровая установка, а машина, с помощью которой быстро постигается и узнается новое, а также обеспечить безопасность физическому и психическому здоровью

Цель исследования: предложить рекомендации для обучающихся по безопасной работе в сети Интернет.

Объект исследования: интернет и его ресурсы.

Предмет исследования: выяснить отрицательные стороны работы в интернете.

Задачи исследования:

1. Изучить современные угрозы интернет.

2. Изучить классификацию интернет-угроз

3. Усвоить механизмы распространения интернет-угроз.

4. Дать рекомендации по безопасной работе в сети Интернет.

СОВРЕМЕННЫЕ УГРОЗЫ ИНТЕРНЕТ

Современные угрозы интернет

Таблица 1

| № п/п

| Разновидность

| Характеристика

|

| 1.

| Фишинг

| Выуживание данных аккаунта через электронную почту

|

| 2.

| Фарминг

| Переадресация на сайт злоумышленника

|

| 3.

| Тайпсквоттинг

| Опечатка в адресе легитимного сайта перенаправляет на сайт злоумышленника

|

| 4.

| Вредоносное ПО (вирусы,

черви)

| Вредоносный код, которые копирует собственное тело в другие коды или документы.

Самовоспроизводящее вредоносное ПО

|

| 5.

| Шпионское ПО (клавиатурные шпионы (кейлоггеры), экранные шпионы, перехватчик запросов браузера)

| Программное обеспечение, устанавливаемое на рабочих станциях, которое собирает информацию и отправляет ее внешним серверам

|

| 6.

| Троянские кони

| Маскируются под безвредное приложение, открывает порт для внедрение вредосносного ПО

|

| 7.

| Руткиты

| Программа, которая внедряется непосредственно в ядро ОС компьютера

|

| 8.

| Компьютеры-зомби (ботнеты)

| Компьютер, на который без ведома пользователя установлен вредоносный программный код.

После установки хакер может удаленно обратиться к зараженному компьютеру, чтобы инициировать атаку или выполнить любое злонамеренное действие, например DDOS-атаки

|

| 9.

| Спам

| Ботнеты используются для рассылки спама. Спамеры скрываются за компьютеры зомби

|

| 10.

| Кибервымогательство: интернет-шантаж

| Хакеры просят выкуп за возвращение данных пользователя (атаки с шифрованием).

|

Автосохранение пароля

Автосохранение пароля