Датапубликацииуязвимости: 2006/08/23.

Резюме: Arbitrary code can be executed on the remote host due to a flaw in the 'Server' service.

Описание: The remote host is vulnerable to a buffer overrun in the 'Server' service that may allow an attacker to execute arbitrary code on the remote host with 'SYSTEM' privileges.

Факторриска: Critical/ CVSS Base Score: 10.0

Идентификатор CVE: CVE-2006-3439.

Решение: Исправление опубликовано в MicrosoftSecurityBulletinMS06-040.

6. Пример удачного выполнения эксплойта

I. Поиск машины-жертвы и выполнение эксплойта:

1) Запустить MetasploitArmitage;

2) ВыбратьHosts->NmapScan->QuickScan (OSdetect) и в открывшемся окне ввести диапазон IPадресов, которые будут сканироваться при поиске машины или добавить машину с известнымIPчерез Hosts->AddHosts;

3) Выделить атакуемую машину и выбрать Attacks->FindAttacks;

4) В свойствах атакуемой машины выбрать нужныйэксплойт.

5) Выберемэксплойтms08_067_netapi – ониспользуетуязвимость MS08-067:Microsoft Windows Server Service Crafted RPC Request Handling Remote Code Execution(958644);

6) Впоявившемсяокнеставимгалочку «Useareverseconnection» инажимаемLaunch;

Появление вкладкиMeterpreterговорит о том, что эксплойт успешно применен.

II. Создание нового пользователя на машине Oracle:

1) ВыбратьMeterpreter->Interact-> Command Shell;

2) Создадим нового пользователя ROOTи паролем «toor» – для этого воспользуемся командой «netuser».

3) Проверим, какие пользователи уже есть в системе. Выполним: «net user»;

4) Добавляем пользователя: «net user ROOT toor /add»;

5) Добавляем пользователя в группу Администраторы: «netlocalgroupAdminisrtatorsROOT /add»;

6) Проверяем: «net user».

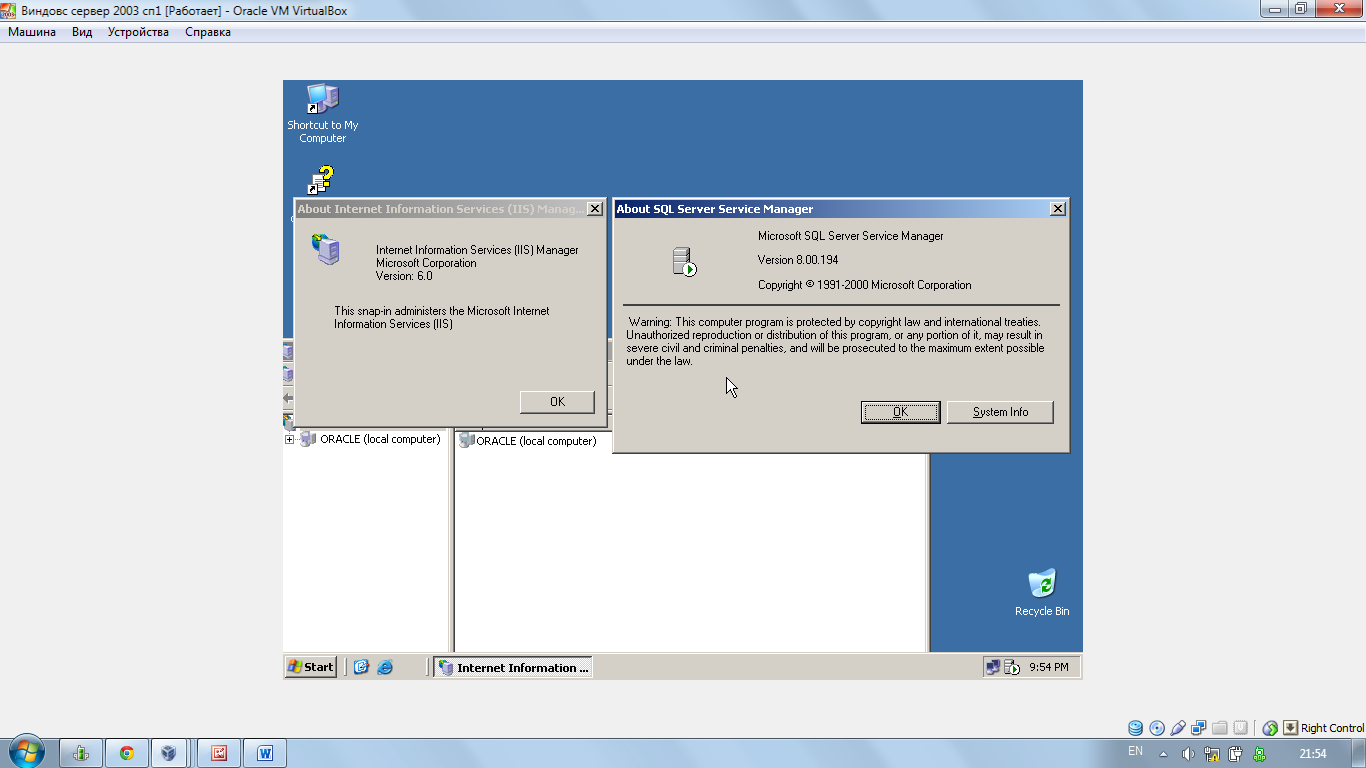

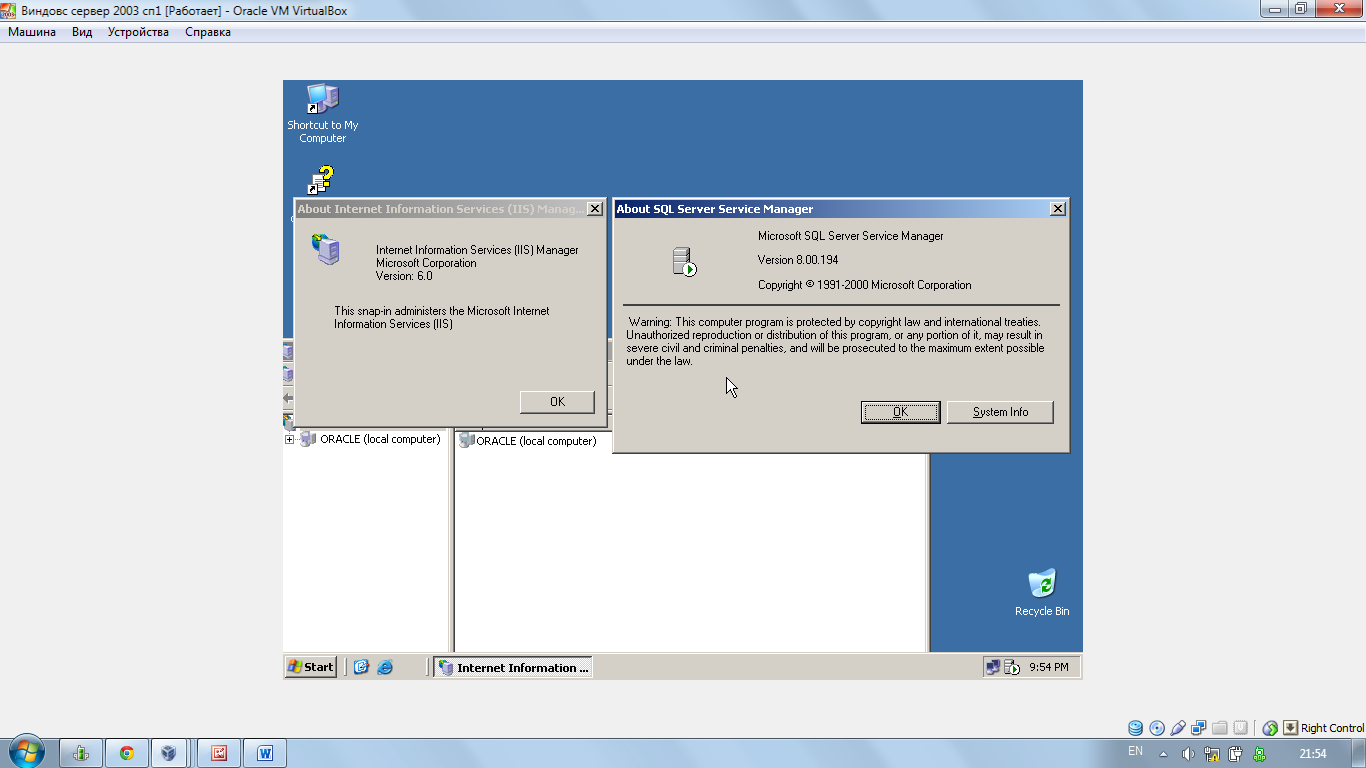

7. Уязвимые приложения

ДляпримераустановимнамашинуOracle MS SQL Server 2000Personal Edition иInternet Information Services 6.0.

I. В настоящее время MSSQLServer 2000 (8.00.194)подвержен следующим критическим уязвимостям (в порядке убывания оценки CVSSот 10 до 5):

Vulnerability in Microsoft SQL Server Could Allow Remote Code Execution (959420)

Дата публикации: 2008/12/10. Тип уязвимости: Удаленное исполнение кода.

Описание: Heap-based buffer overflow in Microsoft SQL Server 2000 SP4, 8.00.2050, 8.00.2039, and earlier; SQL Server 2000 Desktop Engine (MSDE 2000) SP4; SQL Server 2005 SP2 and 9.00.1399.06; SQL Server 2000 Desktop Engine (WMSDE) on Windows Server 2003 SP1 and SP2; and Windows Internal Database (WYukon) SP2 allows remote authenticated users to cause a denial of service (access violation exception) or execute arbitrary code by calling the sp_replwritetovarbin extended stored procedure with a set of invalid parameters that trigger memory overwrite, aka "SQL Server sp_replwritetovarbin Limited Memory Overwrite Vulnerability."

Факторриска: CVSS Base Score: 9.0 Идентификатор CVE: CVE-2008-5416.

Решение: Исправление опубликовано в MicrosoftSecurityBulletinMS08-040(KB948110).