Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

Механическое удерживание земляных масс: Механическое удерживание земляных масс на склоне обеспечивают контрфорсными сооружениями различных конструкций...

Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

Механическое удерживание земляных масс: Механическое удерживание земляных масс на склоне обеспечивают контрфорсными сооружениями различных конструкций...

Топ:

Процедура выполнения команд. Рабочий цикл процессора: Функционирование процессора в основном состоит из повторяющихся рабочих циклов, каждый из которых соответствует...

Техника безопасности при работе на пароконвектомате: К обслуживанию пароконвектомата допускаются лица, прошедшие технический минимум по эксплуатации оборудования...

Определение места расположения распределительного центра: Фирма реализует продукцию на рынках сбыта и имеет постоянных поставщиков в разных регионах. Увеличение объема продаж...

Интересное:

Наиболее распространенные виды рака: Раковая опухоль — это самостоятельное новообразование, которое может возникнуть и от повышенного давления...

Уполаживание и террасирование склонов: Если глубина оврага более 5 м необходимо устройство берм. Варианты использования оврагов для градостроительных целей...

Национальное богатство страны и его составляющие: для оценки элементов национального богатства используются...

Дисциплины:

|

из

5.00

|

Заказать работу |

|

|

|

|

Организация ЭВМ

1. Общая структура ЭВМ. Назначение основных блоков. Взаимодействие программного и аппаратного обеспечения ЭВМ.

Структура типовой ЭВМ:

В общем случае структуру вычислительной машины можно представить в следующем виде:

Назначение основных блоков:

АЛУ – предназначено для выполнения арифметических и логических преобразований над данными определенной длины.

Память - предназначена для хранения информации (данных и программ). Часто состоит из оперативной памяти и внешнего запоминающего устройства.

Как правило, данные, к которым может обращаться АЛУ находятся в ОП

ВЗУ – используется для долговременного хранения данных

Управляющее устройство - автоматически без участия человека управляет вычислительным процессом, посылая сигналы всем устройствам для реализации определенных действий (например, для выполнения определенной операции АЛУ).

УУ в своей работе руководствуется программой. Программа состоит из команд, каждая из которых, определяет какое либо действие и операнд. Программа в свою очередь основывается на алгоритме решения поставленной задачи.

Пульт управления - позволяет оператору вмешиваться в процесс решения задачи, т.е. давать директивы устройству управления.

Устройство ввода - позволяет ввести программу решения задачи и исходные данные в ЭВМ и поместить их в ОП. В зависимости от типа устройства ввода исходные данные для решения задачи вводятся непосредственно с клавиатуры (дисплей, пишущая машина), либо должны быть предварительно помещены на какой-либо носитель - перфокарты, перфоленты, магнитные карты, магнитные ленты, магнитные и оптические диски и т.д.

Устройство вывода - служит для вывода из ЭВМ результатов обработки исходной информации. Чаще всего это символьная информация, которая выводится на экран дисплея. В ряде случаев это графическая информация в виде чертежей и рисунков, которые могут быть выведены с помощью графических дисплеев, графопостроителей, принтеров, плоттеров и т.д.

|

|

Такой способ управления процессом решения задачи называется принципом программного управления.

Как правило, программы хранятся также в ОП наравне с данными. При этом перед выполнением программы собственно программа и данные должны быть помещены в ОП. Чаще всего это происходит через устройство ввода информации (клавиатура, диск). Команды выполняются в порядке следования в программе кроме команд перехода.

Устройства вывода служат для выдачи информации, результатов (например, на дисплей, принтер).

Пульт управления используется оператором для контроля хода выполнения программ и возможно для его прерывания.

Взаимосвязь аппаратных и программных средств ЭВМ:

Поскольку в основу принципа работы ЭВМ положен принцип программного управления, то это означает, что для решения задачи в ЭВМ используются средства двух видов: аппаратные и программные.

Структура системного программного обеспечения ЭВМ.

Операционная система - вычислительная и центральная часть ПО: управление вычислительным процессом, планирование работы, распределения ресурсов ЭВМ, автоматизация процессов подготовки программ и организация их выполнения, облегчение общения оператора с ЭВМ.

Пользователь не может напрямую общаться с аппаратными ресурсами. Эту задачу берет на себя ОС.

Программа технического обслуживания - для проверки оборудования, диагностики, тестирования.

Пакеты прикладных программ - базы данных, текстовые процессоры.

Подразумеваемый операнд.

В команде не содержится явных указаний об адресе операнда, операнд подразумевается и фактически задается кодом операции:

|

|

INC INX r (r) <- (r) + 1

Подразумеваемый адрес

В команде отсутствует адрес операнда или результата, но этот адрес подразумевается.

ADD B (A)<- (A) + (B)

Непосредственная адресация

В команде содержится не адрес, а сам операнд. Используется обычно для констант. Выборка операнда и формирование его адреса не нужно.

Прямая адресация

Исполнительный адрес соответствует адресному коду. В команде находится сам адрес.

“-” длинный адрес, необходимо считывать.

Укороченная адресация

Адресный код содержит только часть адреса (младшие или старшие разряды). Остальное подразумевается. Может использоваться только совместно с другими способами адресации.

Используется для уменьшения длины команды.

Регистровая адресация

Частный случай укороченной адресации

16 РОН - 4 разряда адреса

Косвенная адресация

Адресный код команды указывает адрес ячейки памяти, в которой находится адрес операнда.

Стековая адресация.

Стековая память реализует безадресное задание операндов.

Стек представляет собой группу последовательно пронумерованных регистров или ячеек памяти снабженных указателями стека (регистрами), в которой автоматически поддерживается номер (адрес) последней занятой ячейки (вершина).

При записи заносимое в стек слово помещается в следующую свободную ячейку стека, а при считывании извлекается последнее поступившее в него слово. Принцип LIFO.

Регистровая архитектура.

Регистровая архитектура определяет наличие большого регистрового файла внутри БИС МП (поле памяти с произвольной записью и выборкой информации).

“+” высокая скорость работы.

“+” использование сокращенной адресации (меньше длина команд).

“-” при частой смене программ (мультипрограммирование, задачи управления) эффективность падает, т.к. при переключении необходимо сохранять и перегружать содержимое регистров.

“-” большое количество регистров трудно расположить на кристалле из-за меньшей плотности расположения логических схем, чем схем памяти.

Часто регистровое поле называют регистровым сегментом RSEG.

Стековая архитектура.

Стековая архитектура использует поле памяти с упорядоченной последовательностью записи и выборки информации.

“+” эффективна при работе с подпрограммами (задачи управления).

|

|

“-” стек на кристалле мал и быстро переполняется.

Данная архитектура практически не применяется как самостоятельная, а служит дополнением к другим видам архитектур.

Способы защиты памяти.

1. Защита отдельных ячеек памяти.

2. Метод программных регистров.

3. Метод ключей защиты.

1. Защищается от записи каждая ячейка памяти. К каждому байту добавляется специальный бит, установка которого запрещает запись в эту ячейку.

“ —” 1. Большое количество специальной информации.

2. Отсутствие защиты от считывания (мало режимов защиты)

В системах с мультипрограммной обработкой большого числа программ, защищаются не отдельные ячейки, а области памяти или блоки, на которые делится вся ОП. При этом для каждого блока указываются для разных блоков различные допустимые режимы обращения.

2. Метод граничных регистров

Состоит во введении двух граничных регстров, указывающих верхнюю и нижнюю границы области ОП, куда программа имеет право доступа.

При каждом обращении к ОП проверяется находится ли адрес в установленных границах. При выходе за границы обращение подавляется и формируется запрос на прерывание, передающий управление ОС. Содержание граничных регистров устанавливается ОС перед активизацией программ. Команды загрузки должны относиться к привилегированным командам.

— доступ ограничивается линейным пространством

3. Метод ключей защиты.

Является наиболее гибким. Он позволяет ограничивать доступ к областям памяти, расположенным не подряд.

Память в логическом отношении делится на одинаковые блоки. Каждому блоку ставится в соответствие код, называемый ключом защиты памяти, а каждой программе присваивается код ключа программы. Доступ программы к данному блоку памяти разрешен, если ключи совпадают, или один из них имеет код 0.

Коды ключей защиты ОП хранятся в более быстродействующей, чем ОП (КЭШ -памяти).

Длина ключа определяется максимальным количеством выполняемых одновременно задач (4 — при 16 прогр. на ЕС ЭВМ).

Если код ключа программы = 0000, то эта ОС имеет доступ ко всему.

Если код ключа защиты ОП = 0000, то это общедоступная программа.

|

|

Коды ключей устанавливаются ОС и относятся к привилегированным операциям.

22. Поддержка мультизадачности в МП i486+. Использование сегмента состояния задачи (TSS – Task State Segment).

В процессорах i486+ поддерживается аппаратные средства мультизадачности. Процедура переключения задач во многом аналогична процедуре прерываний.

Мультизадачность однопроцессорной среды реализуется через механизм разделения времени, т.е. каждой задаче выделяется квант времени и создаётся иллюзия параллельности выполняющихся программ. Переключение задач в общем случае похоже на вызовы, но при этом хранится больше информации. Для поддержки мультизадачности в МП i486+ используется: TSS, дескриптор TSS, регистр задач и дескриптор шлюза задач. TSS служит для сохранения информации о задаче. Это сегмент данных для считывания и записи, к которому может обратиться только МП (доступ программы к нему запрещен). TSS определяется дескриптором.

| База | U | Предел | Р | DPL | 10B1 | База | |||

| База | Предел | ||||||||

U – User. B – бит занятости (Busy) – активна ли задача в данный момент. Предел ³ 64 Н. DPL определяет того, кто имеет возможность переключения задач (обычно = 0). Дескрипторы TSS размещается только в GDT и выбирается селектором, который находится в регистре TR.

Одновременно реализуется одна задача (процесс). Ей соответствует контекст (среда). Специальных команд переключения задач нет. Используются команды межсегментного перехода (JMP) или межсегментного вызова (CALL), а также прерывания, в том числе, особые случаи. JMP и CALL могут быть прямые — сразу с выходом на дескриптор TSS (сегмента состояния задачи) в GDT или косвенные — черезшлюз задачи ШЗ (в IDT). Переключение задач по прерываниям — только косвенное — через ШЗ. Обычный вызов подпрограммы CALL сохраняет содержимое нужных регистров в стеке, программы могут быть реентрантными (обладающими свойством повторной входимости). При переключении задач по CALL создается новая среда, содержимое EFLAGS сохраняется, но не в стеке, а в сегменте TSS. Задачи нереентрантны.

Различают два варианта сегмента TSS — 16- и 32-битный. В 16-битном размещается содержимое 8 регистров общего назначения (AX, BX, CX, DX, BP, SP, SI, DI), 4 сегментных регистров (CS, SS, DS, ES), 2 регистров IP, FLAGS, системного регистра LDT (LDTR), селектора адреса возврата («Обратная связь»), 3 пары (SS, SP) для 3 стеков. Три стека используются в связи с четырьмя уровнями (кольцами) привилегий так называемой защиты памяти по привилегиям — 0, 1, 2, 3.

Процедура переключения задач («выходящая» задача сменяется «входящей» задачей) связана с изменением содержимого системного регистра TR. Там будет находиться селектор виртуального адреса TSS. Индекс из этого селектора адресует дескриптор TSS (в GDT), сначала старый, потом — новый. Под управлением старого DTSS происходит выгрузка регистрового контекста в сегмент TSS выходящей задачи, а затем — под управлением нового DTSS — загрузка в регистры содержимого соответствующих элементов сегмента TSS входящей задачи.

|

|

Модели архитектур памяти ВС

Приведенная ниже классификация моделей архитектур памяти будет действительна как для класса MIMD, так и для SIMD.

Ceти ЭBM

1. Сети ЭВМ: понятие, становление, преимущества сетевой обработки данных.

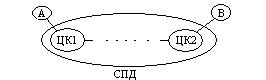

Вычислительная сеть – это совокупность территориально рассредоточенных терминалов, вычислительных систем (компьютеров), средств передачи данных, предназначенных для объединения в единую систему обработки данных с целью коллективного использования расположенных на большой территории вычислительных систем с развитым программным, техническим и информационным обеспечением.

Операционные возможности

это перечень основных услуг, предоставляемых сетью пользователю по обработке, хранению и передаче данных

Данные возможности определяются качеством предоставленных услуг пользователю

Некоторые показатели качества имеют количественную меру

Треакции<=Тнекот. ограничения*; Pr{t^ > t *}<=s* ; производительность nпроизв>=nпорог*

Время реакции сети

это интервал времени между моментом возникновения запроса пользователя какой-либо сетевой службы и моментом получения ответа на данный запрос

случайное время складывается из нескольких составляющих:

1) время подготовки запроса пользователя

2) время доступа запроса к средствам передачи данных

3) время передачи запроса до адресата (через промежуточные средства коммуникации сети)

4) время обработки запроса и подготовки ответа адресату

Пропускная способность

это объем данных, передаваемых в сеть за единицу времени, измеряется в [бит/с] и является, наряду с задержкой передач, характеристикой, показывающей качество передачи данных

Т» 1 / V

Т – пропускная способность

V - задержка

Среднее значение пропускной способности обычно предоставляется

Производительность сети

это суммарная производительность всех вычислительных систем, входящих в сеть и характеризует мощность сети в целом

Общая шина

Технология Ethernet

Достоинства

Достоинства

Простота организации

Дешевизна

Широковещательность передачи

Недостатки

· Низкая надежность

· Невысокая производительность

Звезда

Звезда

Достоинства

Большая надежность

В К фильтрация данных

Недостатки

Более высокая стоимость

Ограниченность расширения сети

Кольцо

Кольцо

Маркерный метод доступа

Достоинства

Простота организации

Относительная дешевизна

Удобная организация обработки данных

Недостатки

Низкая надежность

Невысокая производительность

5. Методы коммутации в вычислительных сетях.

В вычислительных сетях используют различные способы восстановления связи между абонентами. Существует три способа:

1. Коммутация каналов (цепей) - телефонные сети

2.

|

3.  Коммутация пакетов – более современный способ

Коммутация пакетов – более современный способ

Данные методы возникают из-за ограничения средств передачи данных.

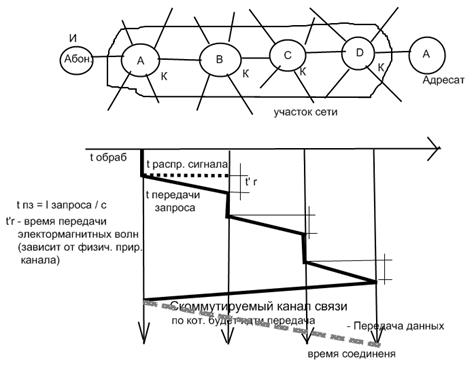

Коммутация каналов

Разделяем на 2 класса:

- сеть с динамической (временной) коммутацией

- сети с постоянной коммутацией (выделенный канал связи)

Многие сети используют эти оба способа вместе.

Коммутация каналов предполагает, что между абонентами составляется (как динамический, так и постоянный) физический составной непрерывный канал связи.

Пример:

Достоинства метода:

1) Гарантированная пропускная способность.

2) Непрерывность передачи (синхронность, последовательность передачи данных).

3) Гарантированная доставка данных (при установленном соединении).

Недостатки:

1) Все коммутаторы, составляющие данный канал связи, должны иметь одинаковую пропускную способность (из-за отсутствия промежуточного хранения)

2) Монопольное владение данным соединением всеми каналами связи, которые входят в его состав.

3) Неэффективное использование каналов связи -> Низкая пропускная способность всей сети в целом.

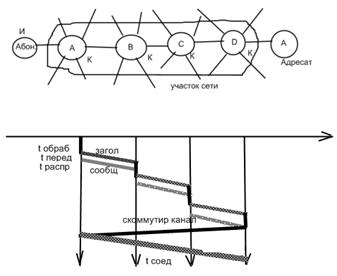

Коммутация сообщений

- это логически функциональный завершенный набор данных, нет ограничения на длину сообщения

Каждое сообщение обязательно имеет заголовок и адрес назначения, все остальное – информация.

За время обработки обрабатывается заголовок, определяется выходной канал связи и следующий коммутатор.

Достоинства:

1) нет монопольного владения каналом связи (в любой момент времени занят только один канал связи)

2) пропускные способности каналов связи могут иметь разные значения (из-за присутствия промежуточного хранения)

Недостатки:

1) длина сообщений не ограничена и существует промежуточное хранение, предполагает, что этих сообщений много, происходит переполнение буфера, из-за чего последующая передача по каналу приостанавливается.

На сегодняшний день данный метод применяется для передачи коротких сообщений, которые не требуют хранения.

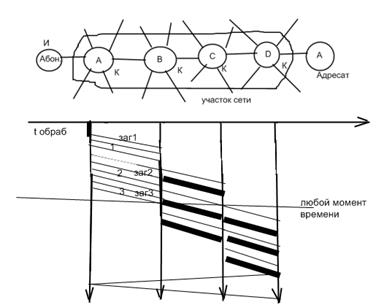

Коммутация пакетов

Исходное сообщение разбивается на ряд пакетов с фиксированной максимальной длиной (Ethernet – 1500 байт)

Каждый пакет нумеруется и снабжается заголовком – номер пакета и адреса источника и назначения.

В любой момент времени на разных участках передаются разные пакеты.

Достоинства:

1) из-за разбиения сообщения на пакеты значительно уменьшается время его передачи (разные пакеты передаются на разных участках в один и тот же момент времени)

2) При коммутации пакетов каналы связи могут иметь любое значение пропускных способностей.

3) Малая длина пакета требует малый объем памяти для их хранения.

Недостаток:

1) пакеты передаются как независимый набор данных, они могут передаваться разными маршрутами (разными путями) и в конечный адресат могут придти в разное время, поэтому возможно возникновения потери на линии – это проблема сборки сообщения, которое было разбито на пакеты (этот способ называется дейтаграммным, передача происходит без проверки вышестоящего уровня по OSI, способом передачи пакетов).

Данный метод используется для передачи некритичных данных.

6. Семиуровневая модель взаимодействия открытых систем. Функции уровней.

Open System Interconnection

Open System Interconnection

Любая система, построенная с общепринятыми стандартами называется открытой системой.

Все уровни могут быть отнесены к одной из двух групп: сетенезависимые и сетезависимые.

Нижние 3 – сетезависимые, протоколы данных уровней тесно связаны с использованием оборудования и технической организации сети.

Верхние 3 – ориентированы на приложения и мало зависят от конкретной реализации сети.

Транспортный – промежуточный и скрывает детали функционирования нижних от верхних.

1) Физический – обеспечение передачи последовательности бит между двумя узлами, которые соединены физической линией. Определяются элементы:

а) характеристики линии связи (пропускная способность, помехазащищенность)

б) методы физического кодирования

в) методы модуляции сигналов

г) типы и виды разъемов

Этот уровень присутствует в любой сети

2) Канальный управляет физическим и обнаруживает ошибки

а) проверяет доступность среды передачи данных

б) реализует механизм коррекции и обнаружения ошибок

в) исправляет ошибки повторной передачи данных

Функция исправления ошибок не обязательна

3) Сетевой служит для образования единой транспортной системы, соединяющей несколько сетей, образуя сквозную линию передачи данных.

а) доставка данных между сетями

б) функции маршрутизации

в) выбор наилучшего пути в соответствии с критерием передачи данных.

г) управление потоком данных для предотвращения перегрузок

д) согласование разных технологий на межсетевом уровне

е) фильтрация трафика

ж) гибкая адресация

4) Транспортный. Обеспечивает вышележащим уровням передачу данных с требуемой надежностью.

а) разборка и сборка сообщений на сегменты определенной длины

б) объединение нескольких сеансов между приложениями в одно транспортное соединение

в) обнаружение и коррекция ошибок на сетевом уровне и восстановление потерянных сегментов

г) назначение приоритетов передаваемым данным

Уровень обеспечивает сквозную передачу данных между двумя модулями сеансового уровня и эта передача является надежной.

5) Сеансовый обеспечивает управление потоками данных:

а) координирует связь между приложениями

б) определяет какая из сторон является активной

в) сообщает каждой из сторон о состоянии другой

г) производит повторную синхронизацию приложений при потере связи

д) следит за выполнением прав доступа в сети

6) Представительный. Обеспечивает независимость нижележащих уровней от форматов данных передаваемых прикладным уровнем

а) безопасность доступа к данным

б) шифрование данных

в) сжатие данных

7) Прикладной – интерфейс между пользователем и остальной частью модели OSI. Представляет из себя набор различных протоколов.

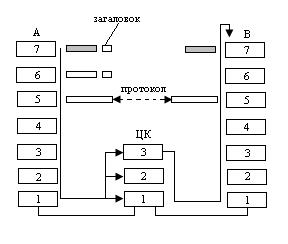

Прохождение данных через уровни модели OSI. Функции уровней (6 вопр.)

Предположим что абонент А формирует сообщение

Предположим что абонент А формирует сообщение

Центр коммутации имеет только 3 уровня.

Есть сообщения. Оно с начало проходит на 7 уровень, где к нему приписывается заголовок. Затем оно переходит на 6 уровень, где к сообщению добавляется свой заголовок и т.д. Заголовки добавляются до физического уровня.

Есть сообщения. Оно с начало проходит на 7 уровень, где к нему приписывается заголовок. Затем оно переходит на 6 уровень, где к сообщению добавляется свой заголовок и т.д. Заголовки добавляются до физического уровня.

На втором уровне ЦК из сообщения изымается заголовок который был приписан на втором уровне станции А, затем сообщение передается на 3 уровень, на 3 уровне изымается соответствующий заголовок.

Набор или множество правил и форматов, которые определяют взаимодействие одноимённых уровней для реализации соответствующих функций – называется протоколом.

Правило взаимодействие двух смежных уровней - называется интерфейсом.

Набор протоколов построенных по иерархической многоуровневой схеме – называется стеком. Наиболее популярный стек TCP/IP. В модели TCP/IP 4-ого уровня. I уровень моделей TCP/IP соответствует 1 и 2 уровням модели OSI; II – 3; III – 4; IV – 5,6,7 уровням соответственно.

| IV | Прикладной уровень (http, FTP, DNS…) |

| III |  Транспортный, TCP Транспортный, TCP

|

| II | Сетевой, IP |

| I | Уровень сетевых интерфейсов, уровень доступа к подсетсям |

| 5,6,7 | IV |

| Транспортный (4) | III |

| Сетевой (3) | II |

| Физический, (2) | I |

| канальный уровни (1) |

8. Протоколы и функции канального уровня.

Они отвечают за надежную и правильную доставку данных между двумя модулями одного уровня.

Существует 2 метода управления линиями передачи данных:

1. Асинхронные методы передачи, SS-методы (start-stop)

2. Синхронные методы передачи данных – чаще используются на канальном уровне

Асинхронные методы

Каждый байт сопровождается двумя символами (start и stop).

| Start | Байт |  stop stop

|

| Start | Байт | stop |

Нет четкой связи

Синхронные методы передачи

Каждый бит передается как последовательность непрерывных потоков информации с возможностью определения начала и конца файла, добавляются флаги, синхробайты или синхробиты. Разделяется на 2 подгруппы:

- байт-ориентированные методы передачи

В качестве флага используется специальный символ или набор символов.

| Флаг | Кадр | Флаг |

Используется протокол (устаревший) – Binary Synchronous Control - BSC

Он обеспечивает передачу через другой протокол, SLIP, Serial Line IP, организовывающий передачу по прямой линии

| С0, End |  … …

| C0 | … | С0, End = синхробайт |

Мы меняем C0 в кадре на любой другой символ, ранее оговоренный, чтобы не менять структуру кадра, были ясны начало и конец кадра.

- бит-ориентированные методы передачи

Наиболее известный протокол в вычислительных сетях – HDLC – H igh LeveL D ata L ink C ontrol – высокоуровневое управление линиями связи.

В нем предусмотрено все, потому что реально используемые протоколы являются подмножествами протокола HDLC.

Канальный уровень делится на:

- Media Access Control

- Linc Logical Control

1. LLC1

2. LLC2 – HDLC работает здесь

3. LLC3

Link Access Protocol – LAP

Модем {LAP-B(X25), LAP-M, LAP-F, LAP-D, PPP}

LAP-B – сбалансированный LAP

F – frame relay

D – digital, Интегрированные сети с цифровым обслуживанием

IBM – такой же протокол – SDLC – Synchronous Date Logic Control – не отличается от LLС

Этот стандарт обеспечивает передачу данных различным схемам соединений (двухточечные и множественного доступа)

Этот стандарт поддерживает три режима передачи данных:

1. Режим нормального ответа

Передачи между первичной и вторичной станциями не существует.

Режим оповещения.

2. Режим асинхронного ответа

Вторичная станция может запрашивать передачу данных.

3. асинхронный сбалансированный режим – обычно встречается в Х25- сетях

Нет понятия первичной и вторичной станций, станции равноправны, дуплексный канал связи.

9. Протоколы повторной передачи.

ARQ-методы

ARQ-методы

Возможен ряд вариантов повторной передачи данных:

1. каждый правильно переданный кадр, который дошел без ошибок, может быть подтвержден специальным кадром подтверждения, положительной квитанцией ASK. S – кадр, [3,4]= 00

2. Подтверждение кадром, речь идет об информационном кадре.

Каждый правильно переданный кадр может быть подтвержден путем ASK, который «вставлен» в информационные кадры, передаваемые по обратному направлению.

3. Использование отрицательного подтверждения – отрицательная квитанция NAК, или S – кадр где [3,4] = 01 *** передающая сторона не будет долго ожидать, если не получает подтверждения, наступает метод 4

4. Использование процедур (механизма) Timeout’а – передающая сторона по истечении некоторого времени повторно передает кадр, для которого истекло время ожидания.

Три метода (протокола) повторной передачи

1. Метод (протокол) с остановками и ожиданием (метод с простоями) – это простейший метод ARQ: в процессе передачи передающая сторона передает кадр и ждет его подтверждения. Если получен «ASK», то передается новый кадр. А если передается « NAK » или истекает Timeout, то происходит повторная передача (этот метод используется в полудуплексных каналах связи)

2. Протокол (метод) с N-возвращениями (N шагов назад) (метод непрерывной передачи) – самый распространенный реально используемый протокол повторной передачи.

Передача производится непрерывно с передающей стороны без ожидания подтверждения. Число N показывает максимальное количество кадров, находящихся в процессе передачи.

Номер этого текущего кадра определяется как: No = i + N, где N – размер окна.

Размер окна оговаривается с помощью ненумерованных кадров в ходе установления соединения.

N = 0..7 или 0..127

0 1 2 3 4 5 6 7 8 9 10 11…

N=5, Текущий кадр - подчеркнут

0 1 2 3 4 5 6 7 8 9 10 11… - на 1 пришел ASK, тогда -

0 1 2 3 4 5 6 7 8 9 10 11 – на 4 пришел ASK тогда

0 1 2 3 4 5 6 7 8 9 10 11 – на 6 пришел NAK тогда

0 1 2 3 4 5 6 7 8 9 10 11 – и так далее

Метод скользящего окна используется не только на канальном уровне, а и в протоколе TCP по своей методике реализации.

3. Метод выборочного повторения (селективного отказа) – реализуется с помощью 4-го типа S-кадров, [3,4] = 11

Метод скользящего окна – когда передвигается постоянно окно N.

Если например, 7 и 6 пришли без ошибки, а 6 с ошибкой, то за нового передают и 6, и 7, и 8.

Размер окна устанавливается на этапе соединения. В ненадежных сетях, когда кадры часто искажаются размер окна необходимо уменьшить. Повторно передается только тот кадр, который пришел с ошибкой. Возникает проблема упорядочивания кадров по номерам.

Адрес класса А

Если 1 бит IP-адреса = 0 -> класс А

0 0

|

Адрес Адрес узла

сети

Граница

0000 0000. 0000 0000. 0000 0000. 0000 0000

0111 111. 0.0.0 – граница этого класса

0 – особый адрес, устанавливающий границу класса – нельзя пользоваться

127 – зарезервирован

В классе А доступно пространство от 1 до 126 включительно.

Это громадные сети, до 224 = 16,8 млн адресов, поэтому редко встречаются

Адрес класса В

Адрес класса В

Адрес сети Адрес узла

Граница

1000 0000. 0000 0000. 0. 0

1011 111. 1111 1111 .0.0 – граница этого класса

128.0.0.0

191.255.0.0 – границы класса

№ сети 214 сетей

Узлов 216 - средние сети

Адреса класса С

Адреса класса С

Адрес сети адрес узла

2 21 возможностей вариантов подсетей

28 – 256 вариантов узлов

Самые распространенные системы адресации в сетях

Сети небольшие, но имеют широкие возможности

Адреса класса D

1110 0000. 0. 0. 0 – Класс групповых адресов

|<- 28 бит под адреса различных узлов->

Граница 28 адресов

28 бит – это адрес multicast, выделен группе

От 1110 0000. 0. 0. 0

До 1110 1111. 255. 255. 255

Т.е. от 224.0.0.0 до 239.255.255.255

Имеем 228 таких адресов

Если в пакете адрес назначения является multicast, то этот пакет должен быть сразу доставлен нескольким узлам, которые и образуют группу с соответствующими адресами.

Основное назначение групповой адресации – это распространение информации по схеме для всей модели: 1 источник – много адресатов (аудио, видео- информация)

Для распространения информации многим адресатам используется IGMP – Internet Group Management Protocol, и маршрутизаторы, которые поддерживают данный протокол доводят информацию до всех узлов. Все станции, желающие подключиться к этому протоколу, информируют источника создания инициатора группы. Модифицируются сами маршрутизаторы и их протоколы.

Адреса класса Е

Адреса класса Е

1111 0 000. 0.0 0.

Граница

От 240.0.0.0 до 247.255.255.255

Адреса этого класса реально не используются, они все зарезервированы.

А: 0 – 127

В: 128 – 191

С: 192 – 223

D: 224 – 239

Е: 240 – 247

Т.о. 141.35.27.80 – класс В

141.35.0.0 – подсеть

0.0.27.80 – узел

Адреса класса С

Не все 256 адреса узлов могут быть использованы из комбинации 28 из-за особых IP-адресов.

Особые IP-адреса

[ IP-адрес] = 0 = 0.0.0.0- такой адрес не используется

[ IP-адрес] = 1 = 255.255.255.255 – нет соответствующего разделения на адреса сети и узлов, пакет с таким адресом передается всем узлам той же сети, которой принадлежит источник – ограниченная широковещательная передача (в рамках одной подсети)

[Адрес сети] = 0 - адреса такого пакета предполагаемо принадлежат одной и той же сети.

[Адрес узла] = 1 – такой пакет будет передан всем узлам той подсети, адрес которой указан в IP-пакете – широковещательная неограниченная передача

Особый смысл имеет IP-адрес, у которого первой содержимое – 127 – loopback – он используется для передачи данных самому себе, имитируя таким образом работу в сети – используется для тестирования работы всех уровней стека

Стек TCP/IP

| |

Некоторые IP-адреса зарезервированы для локального использования, например в класса А: 10.0.0.0

В: 172.16.0.0 – 172.31.0.0 – 16 адресов

С: 192.168.0.0 – 192.168.255.0 – 256 адресов

Система адресации является негибкой системой и для достижения определенной гибкости был предусмотрен механизм масок, который имеет широкое распространение.

Маска – это 4х байтовое число, которое используется в паре с IP-адресом и позволяет гибко устанавливать границу между адресами сетей и узлов.

В тех разрядах, которые относятся к адресу сети, в маске установлена единица (непрерывная последовательность 1) и «налагая» - умножая – IP-адрес на маску из IP-адреса можно извлечь адрес сети.

А: 10.0.0.0 – адрес

А: 10.0.0.0 – адрес

255.0.0.0 – маска

В: 141.35.27.80 - адрес

В: 141.35.27.80 - адрес

255.255.0.0 - маска

С: 192.168.254.1 – адрес

С: 192.168.254.1 – адрес

255.255.255.0 - маска

Пример

141.35.27.80

141 35 27 80

IP 1000 1101. 00100011. 0001 1011. 0101 0000

IP 1000 1101. 00100011. 0001 1011. 0101 0000

х

М 1111 1111. 1111 1111. 0000 0000. 0000 0000

= Адрес сети

1111 1111. 1111 1111. 1111 0000. 0000 0000

<-Расширенная маска-> Адреса узлов

Размер маски как правило кратен 8, но это не обязательно

141.35.16.0 – адреса сети

0.0.11.80 – адреса узлов

Расширяем маску на 2 бита, остается 214 на адреса, минус 2 адреса – точки соединения маршрутизаторов, и еще 2 адреса – особые адреса

Расширяем маску на 2 бита, остается 214 на адреса, минус 2 адреса – точки соединения маршрутизаторов, и еще 2 адреса – особые адреса

IP: 141.35.0.0

141.35.64.0

141.35.128.0 + М: 255.255.192.0

141.35.192.0

Сеть разбита на 4 части

Экономное израсходование адресов используется с использованием масок с переменной длиной

Маска для 2х-точечных соединений:

255.255.255.252 ->оптимальная маска для соединения 2х станций

…………….253 – если без особых адресов, не очень правильно

1 бит (0 и 1) и особый адрес

1…1. 1…1. 1…1. 111111 _ _ - адрес сети

Протокол IP

Локальная сеть может состоять из нескольких подсетей. Глобальная сеть (например, Интернет) может быть образована из множества самостоятельных сетей (например, SONET, X.25, ISDN и др.). Internet Protocol (IP) позволяет передавать пакет в различные подсети локальной сети и разные сети, входящие в глобальную сеть, при соблюдении единственного требования: эт

|

|

|

Общие условия выбора системы дренажа: Система дренажа выбирается в зависимости от характера защищаемого...

Папиллярные узоры пальцев рук - маркер спортивных способностей: дерматоглифические признаки формируются на 3-5 месяце беременности, не изменяются в течение жизни...

Организация стока поверхностных вод: Наибольшее количество влаги на земном шаре испаряется с поверхности морей и океанов (88‰)...

Биохимия спиртового брожения: Основу технологии получения пива составляет спиртовое брожение, - при котором сахар превращается...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!