5.1 Настройка VLAN на коммутаторах MES-2324

VLAN обеспечивает возможность контроля над трафиком и позволяет повысить безопасность сети, определив с помощью фильтров, настроенных на коммутаторе политику взаимодействия пользователей из разных VLAN.

Обмен данными в сети будет осуществляться в соответствии с правилами обработки пакетов. Технология VLAN позволит создать гибкую систему предприятия с объединением удаленного оборудования и разграничением доступа между функциональными сегментами сети.

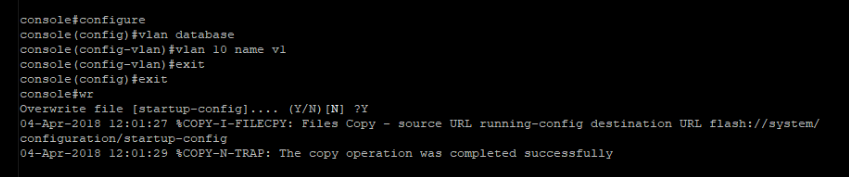

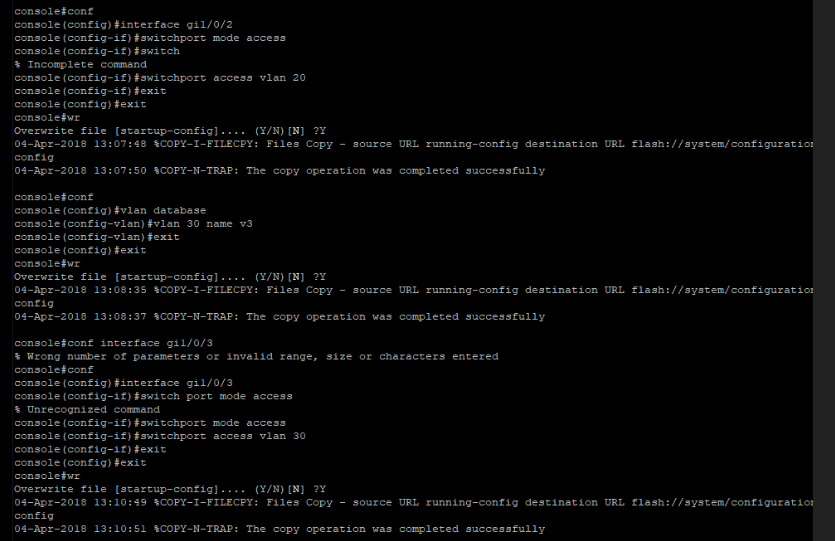

Настройку VLAN осуществляем через интерфейс telnet: вводим пароль «telnet» и приступаем к настройке. Через команду showvlan проверяем наличие VLAN на коммутаторе, и, убедившись в его отсутствии, начинаем его настройку.

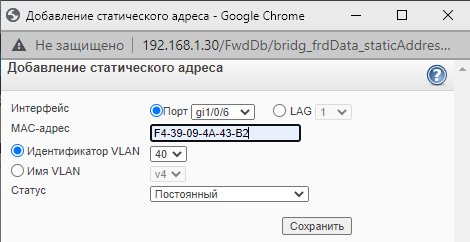

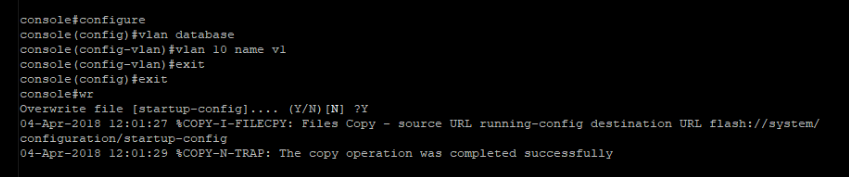

Для примера мы создаём 10 VLAN с именем v1

console#

console#configure

console(config)#vlan database

console(config-vlan)#vlan 10 name v1

console(config-vlan)#exit

console(config)#exit

console#wr

Рисунок 10 – Создание первого VLAN

Нужный VLANдобавлен. Теперь осталось задать ему клиентские порты, а именно gi1/0/1 и gi1/0/2.

console#

console#conf

console(config)#intr gi1/0/1-2

console(config-if-range)#switchport mode access

console(config-if-range)#switchport access vlan 10

console(config-if-range)#exit

console(config)#exit

console#wr

Рисунок 11 – Добавление портов в VLAN

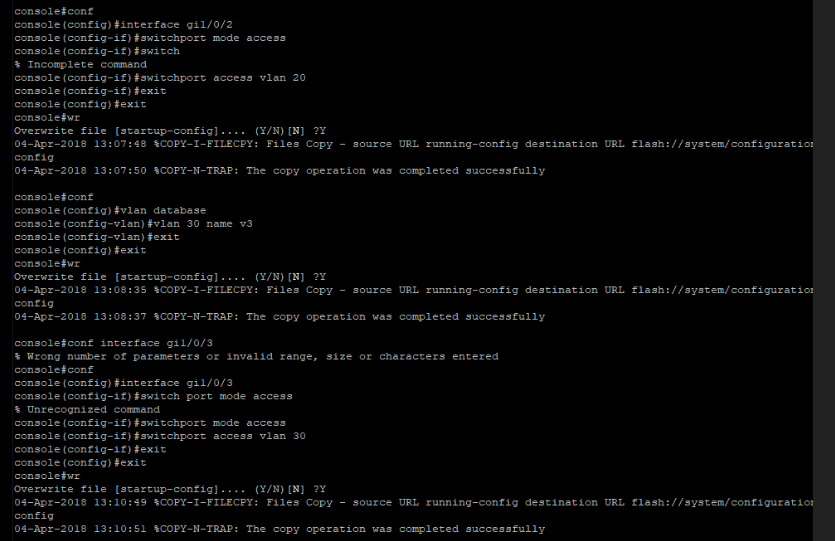

По такому же принципу создаём vlan 20 и vlan30 с именем v2 и v3 на портах gi1/0/3-4 и gi1/0/5-6

Рисунок 12 – Создание второго и третьего VLAN

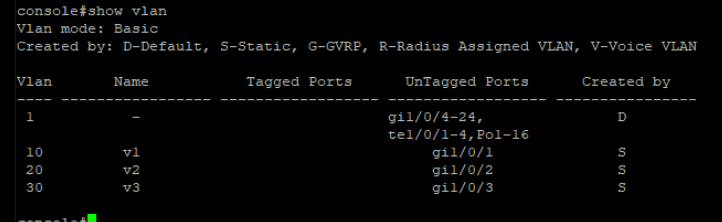

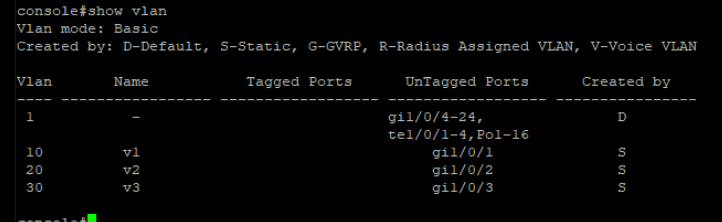

После сохранения настроек, проверяем VLANкомандой «showvlan»

Рисунок 13 – Результаты настройки VLANv1,v2,v3.

5.2НастройкафункцииAccessControlList

ACL - средство фильтрации потоков данных без потери производительности, т.к. проверка содержимого пакетов выполняется на аппаратном уровне. Фильтруя потоки данных, администратор может ограничить типы приложений, разрешенных для использования в сети, контролировать доступ пользователей к сети и определять устройства, к которым они могут подключаться.

Функционал ACL состоит в классификации трафика, который нужно проверить, а затем permit (разрешить) либо deny (запретить). Если пакет совпал с условием, дальше он не обрабатывается, если никакое из условий не совпадает, пакет просто уничтожается. Обозначаются списки доступа символьными именами.

Сами ACL создаются отдельно, это список, который создается в глобальной конфигурации, потом он присваивается к интерфейсу и только тогда он и начинает работать.

Базовый ACL применяется к модулю политики трафика, чтобы устройство могло фильтровать пакеты от внутренних хостов в интернет, таким образом, препятствовать доступу внутренних хостов к Интернету.

Switch должен запретить некоторым хостам домовой сети подключаться к Интернету для обеспечения информационной безопасности

HaSwitch выполняются следующие конфигурации:

- настройка базовых ACL и классификатора трафика на основе ACL для фильтрации пакетов;

-настройка поведения трафика, чтобы отбросить пакеты, соответствующие ACL.

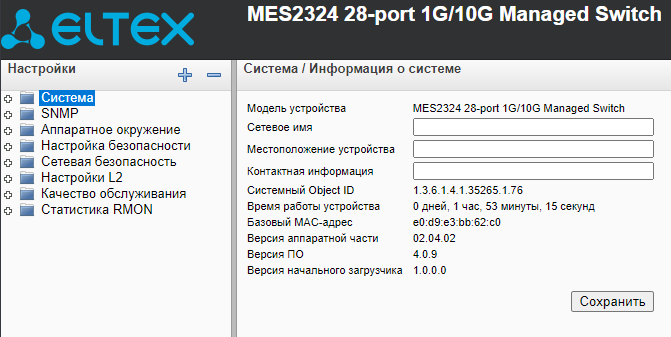

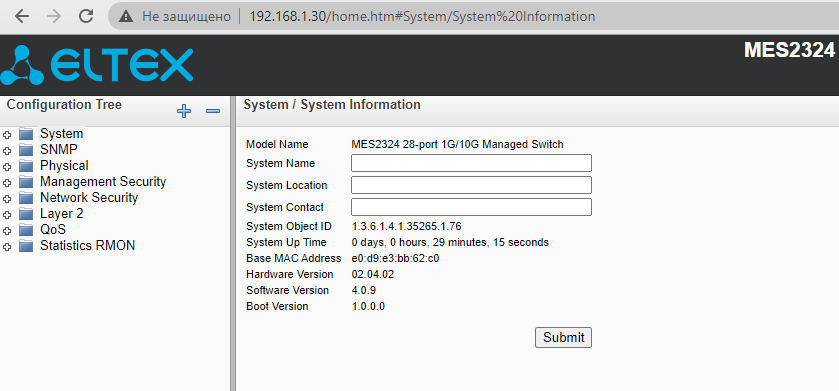

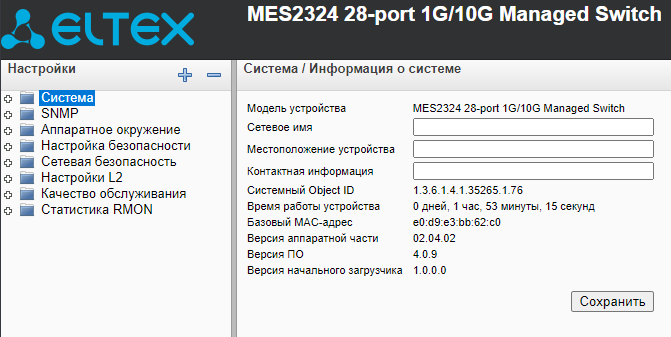

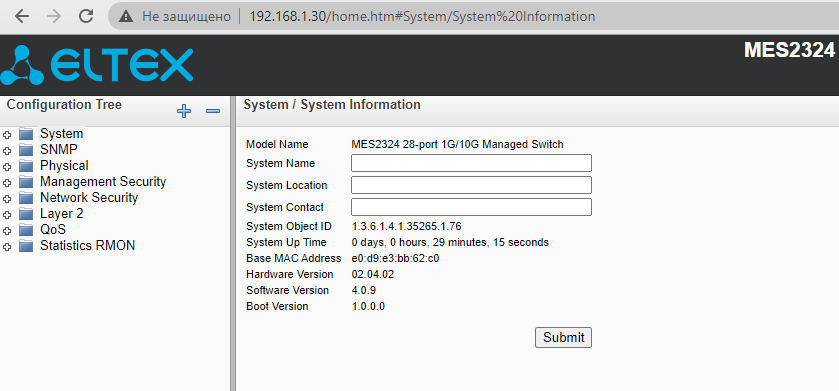

Настройки выполняем через WEB-интерфейс. В поисковой строке

прописываем ір-адрес нашего коммутатора 10.102.12.XX. Вводим логин admin и пароль admin. На главной странице появляется информация о системе.

Рисунок 14 – Главная страница Web-интерфейса

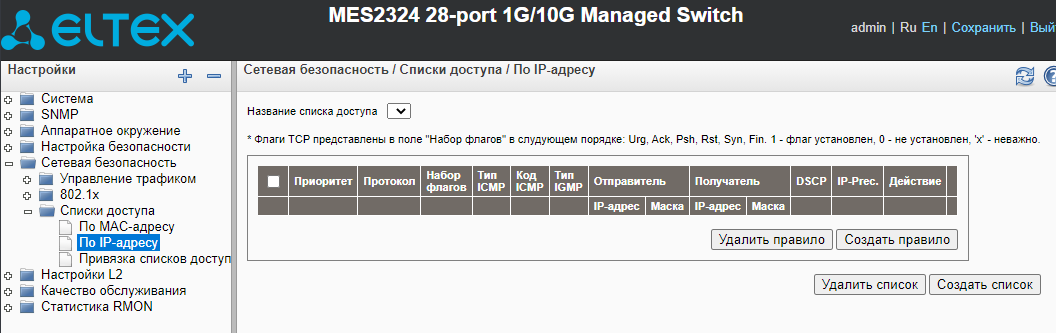

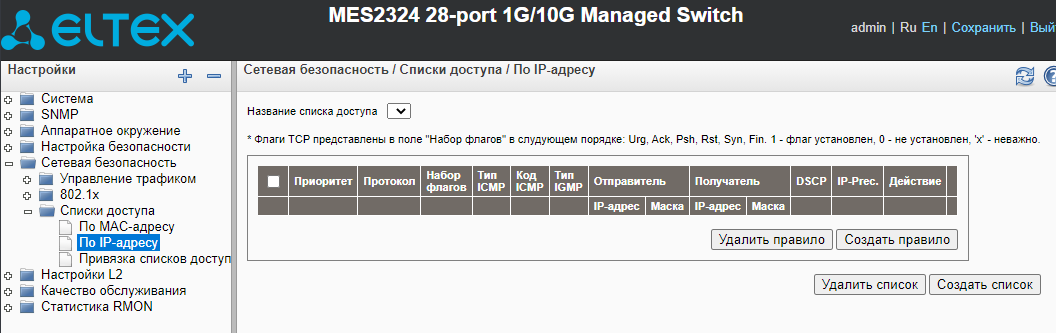

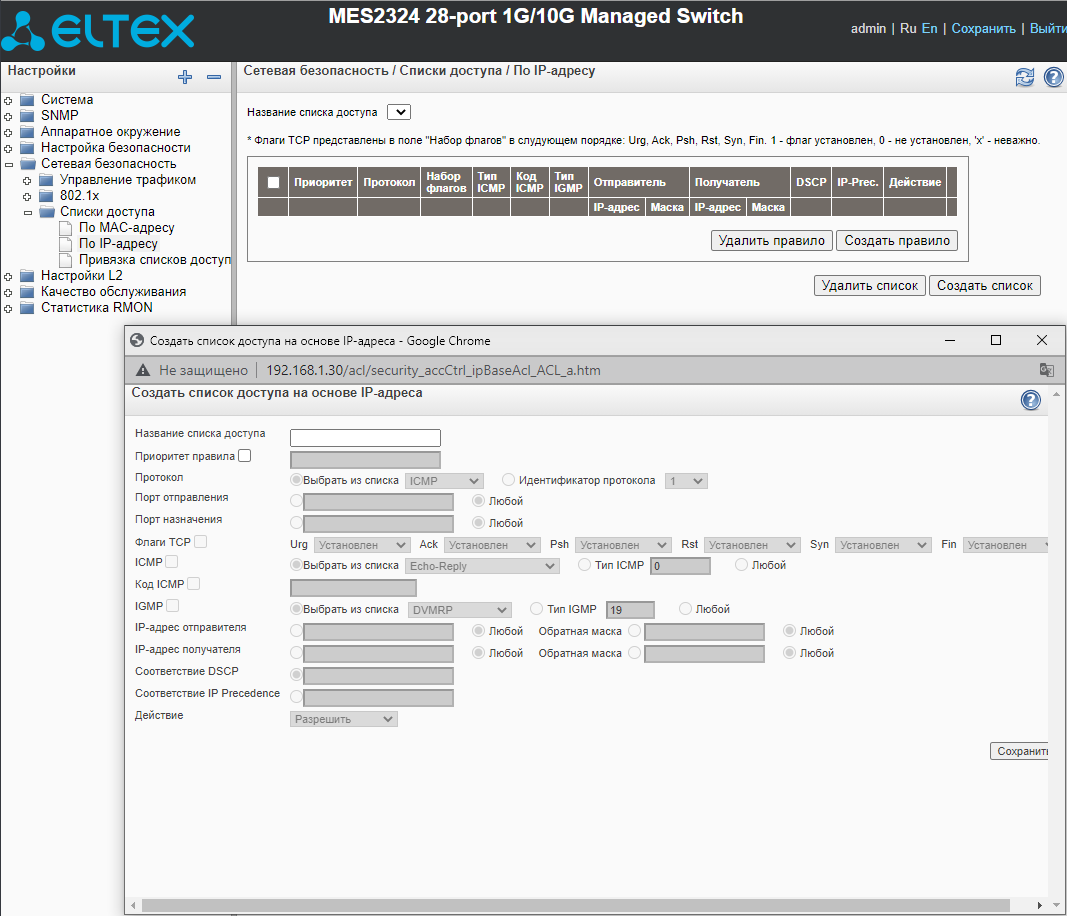

Переходим по пути «Сетевая безопасность» затем «Списки доступа» и выбираем «По Ip-адресу».

Рисунок 15– Пункт настроек по Ip-адресу

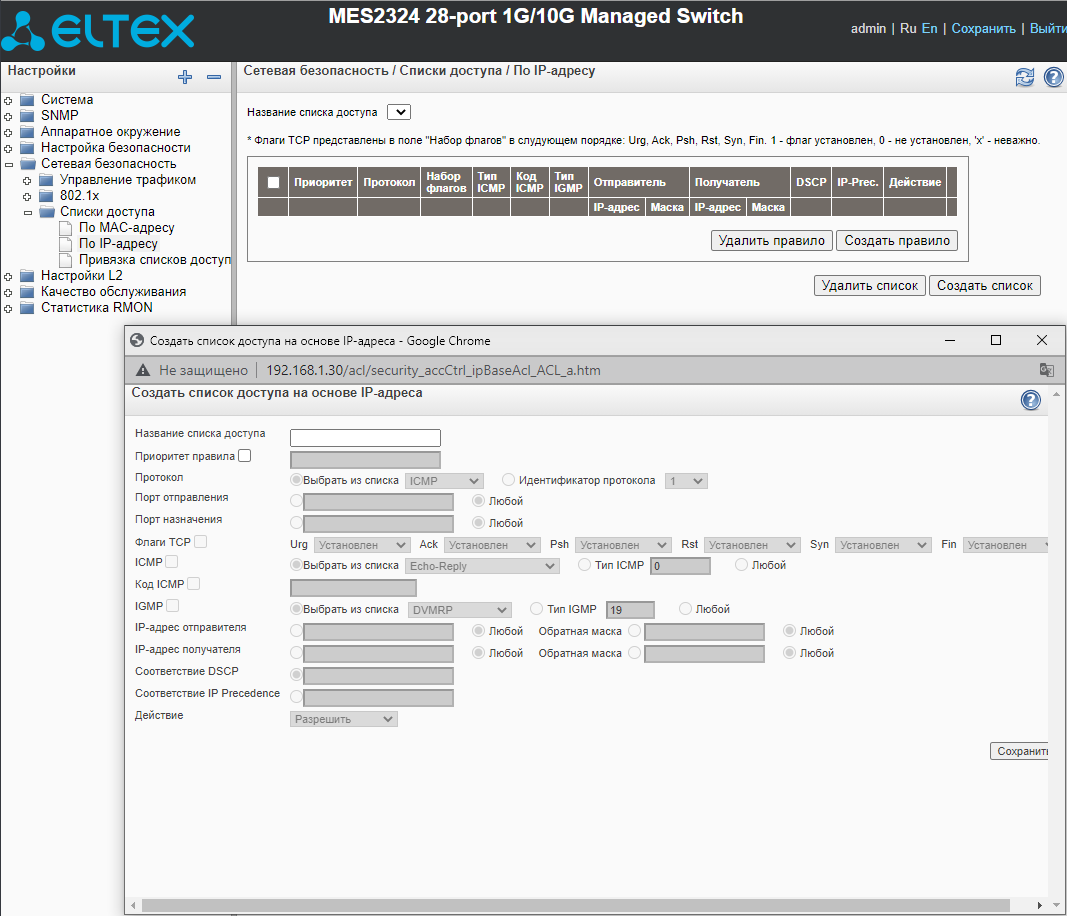

Следующим действием кликаем Создать список,открывается окно где мы будем производить настройку.

Рисунок 16– Окно настройки доступа по Ip-адресу

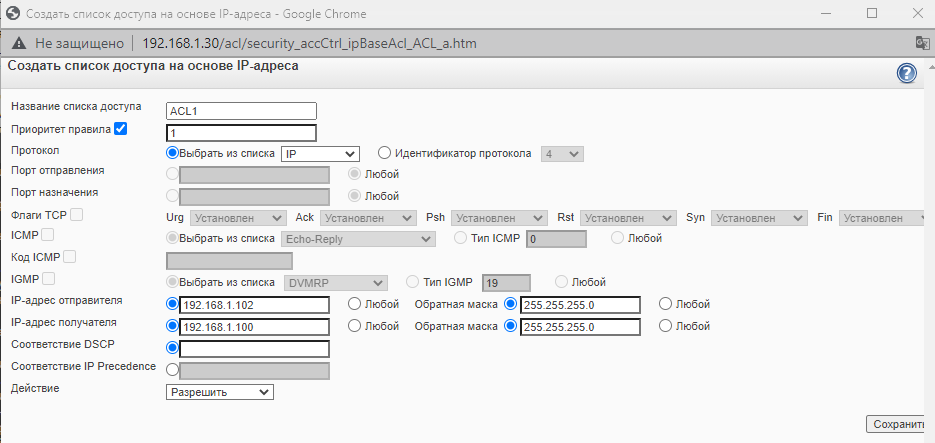

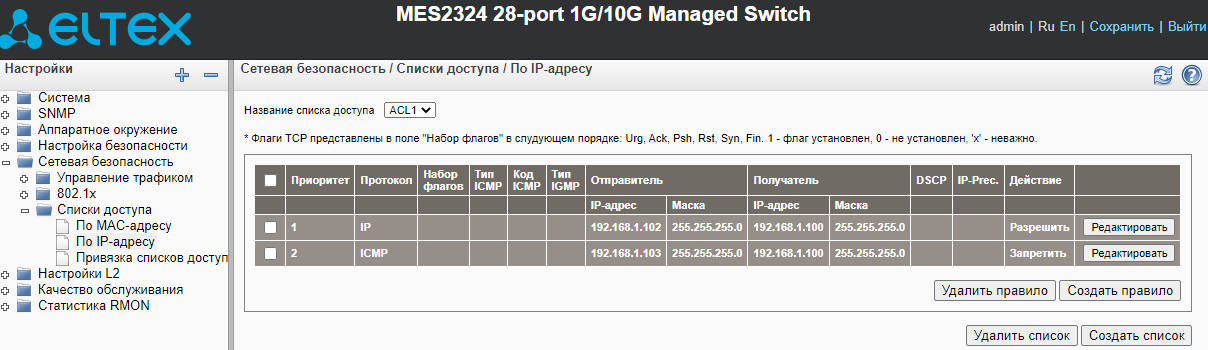

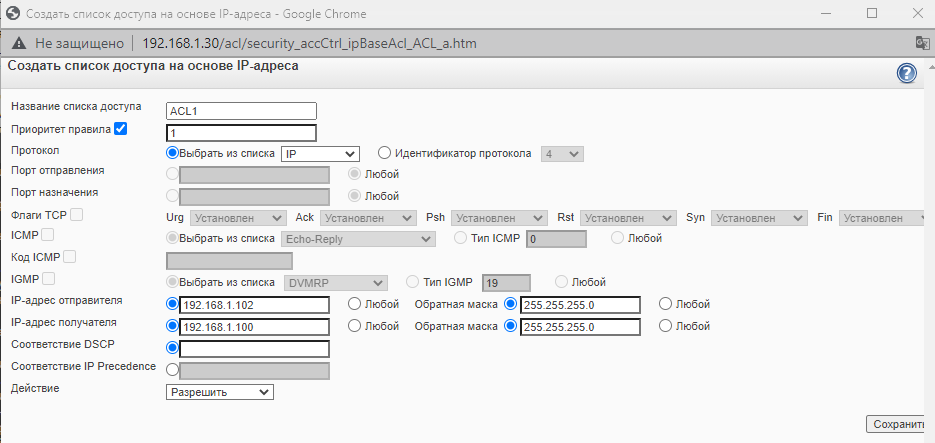

Прописываем параметры для настройки:

- название списка доступа «ACL1»

- приоритет правила«1»

-протокол«IP»

-Ip-адрессотправителя«10.102.12.XXX» (ПК ваш)

- Ip-адрессполучателя«10.102.12.100» (Сервер)

- маска отправителя«255.255.255.0»

- маска получателя«255.255.255.0»

- Действие«Разрешить»

Рисунок 17– окно добавления параметров ACL

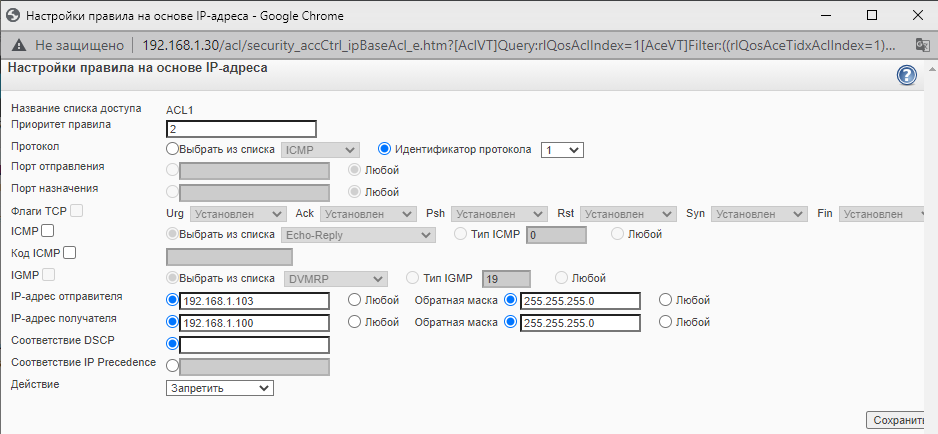

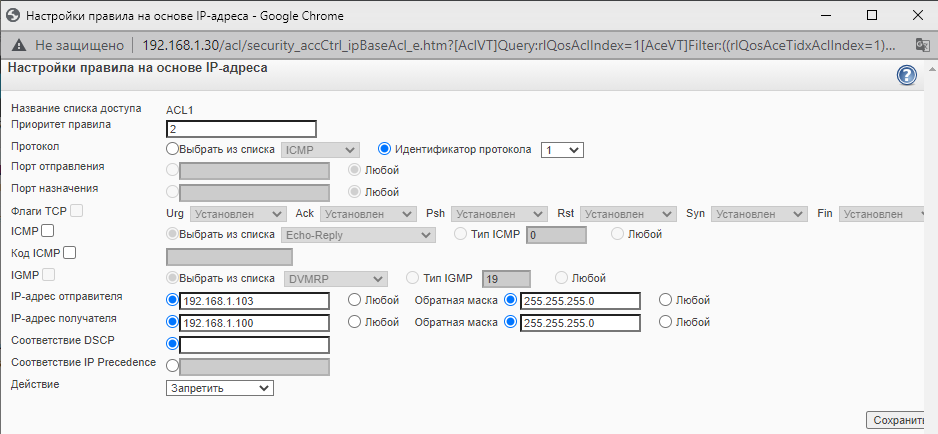

Теперь мы хотим запретить доступ (ПК3) к серверу. Заходим в уже созданный список и создаем новое правило.

- название списка доступа «ACL1»

- приоритет правила«2»

-протокол«IP»

-Ip-адрессотправителя«10.102.1.YYY» (ПК другой)

- Ip-адрессполучателя«10.102.12.100» (Сервер)

- маска отправителя«255.255.255.0»

- маска получателя«255.255.255.0»

- Действие«Запретить»

Рисунок 18– Окно добавления параметров ACL

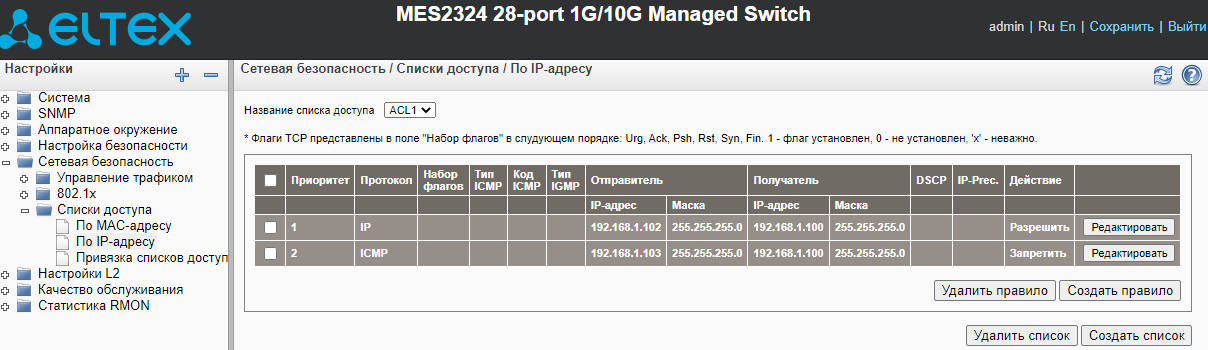

В конце мы получаем список доступа «ACL1».В списке указано, какиеIp-адреса имеют доступ к серверу, а у каких доступ запрещен.

Рисунок 19– Список с адресами доступа

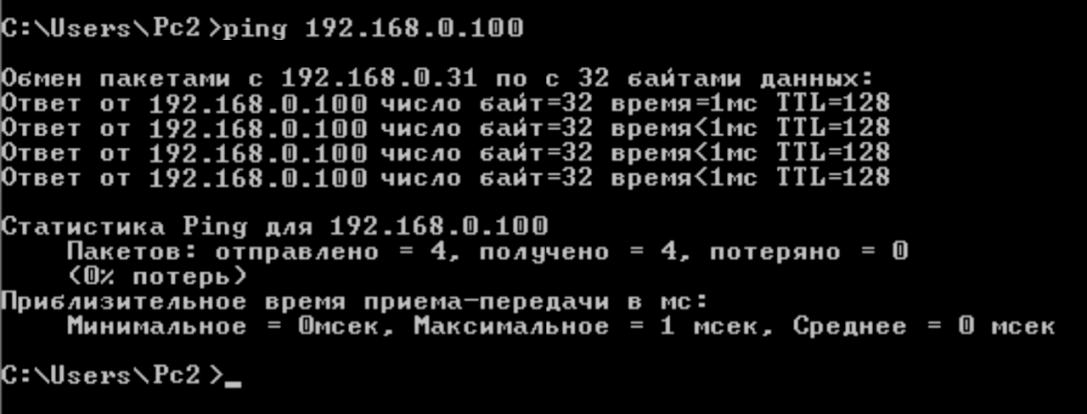

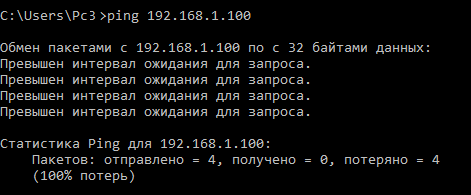

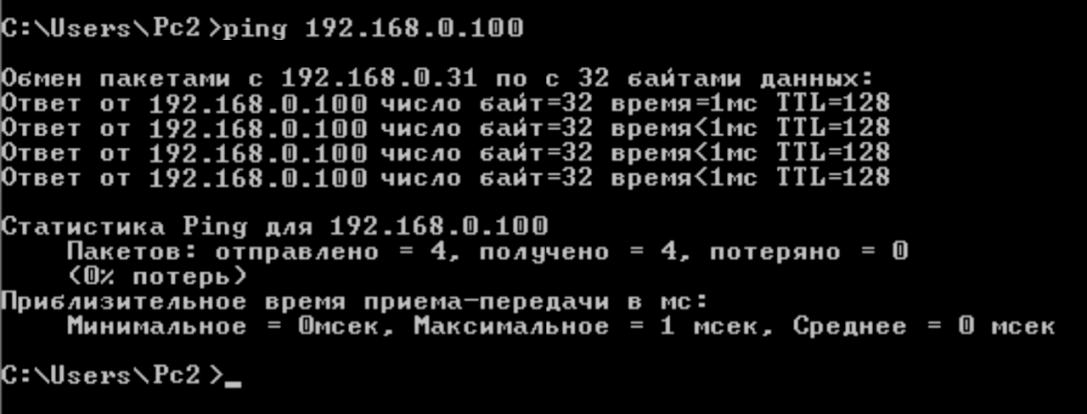

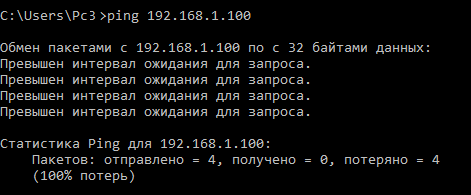

Пускаем Ping на сервер что бы убедиться в правильности наших настроек, со своего ПКдолжен проходить Ping, а с ПК другого Ping не должен проходить.

Рисунок 20– Ping с ПК-XXX идет на сервер

Рисунок 21– Ping с ПК-YYY не идет на сервер

5.3 Настройка функции PortSecurity

PortSecurity — это функция канального уровня, создана для

предотвращения несанкционированной смены МАС адреса сетевого

подключения. Также, защищает коммутатор от атак, которые могут быть направлены на переполнение таблицы МАС адресов. С помощью PortSecurity можно ограничить (на канальном уровне) количество подключений (МАС адресов) на интерфейсе, а так же, при необходимости, ввести безопасные МАС адреса вручную (статические МАС адреса).

Существует два способа введения ограничений на МАС адреса:

- статический - когда администратор перечисляет, какие адресаразрешены;

-динамический - когда администратор указывает, сколько адресовразрешено, а коммутатор обучается, запоминая, какие адреса в настоящиймомент обращаются через указанный порт.

Настройка функции portsecurity осуществлялась через web-интерфейс 10.102.12.XX.

Рисунок 22– Главная страница Web-интерфейса Eltex

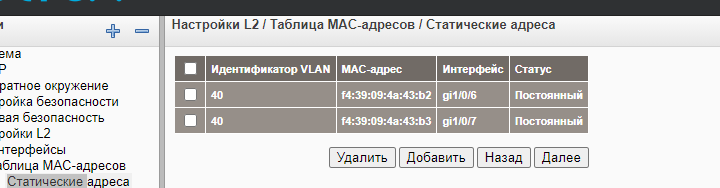

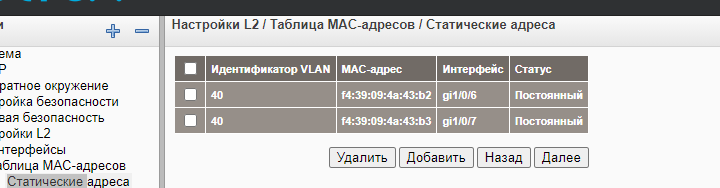

На странице переходим в пункт Настройки L2, далее выбираем пункт Таблица MAC-адресов и приступаем к настройке статических адресов.

Рисунок 23–Пункт Статические адреса, нажимаем кнопку Добавить

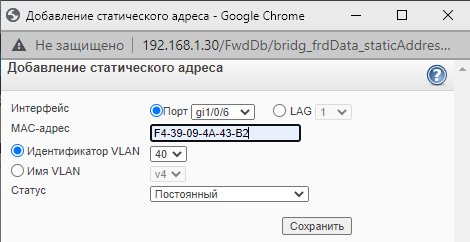

В открывшемся окне пописываем необходимые параметры для настройки PortSecurity:

- Интерфейс порт gi1/0/6

- MACадрес – F4-39-09-4A-43-B2 (ПК- XXX)

- Идентификатор VLAN – 40

- Имя VLAN – v4

- Статус - постоянный

Рисунок 24– Добавление статического MAC

Сохраняем настройки. Так же добавляем MAC-адрес ПК-YYY:

- Интерфейс порт gi1/0/7

- MACадрес – F4-39-09-4A-43-B3 (ПК-YYY)

- Идентификатор VLAN – 40

- Имя VLAN – v4

- Статус - постоянный

Рисунок 25– Добавление второго MAC

Мы настроили постоянные MAC-адреса на портах 6 и 7 в VLAN40, теперь к порту 6 имеет доступ только ПК-XXX, а к порту 7 может подключится только ПК-YYY. Подобным образом можно привязать абонентов жилого дома к определенный портам что даст им доступ к определенным услугам.

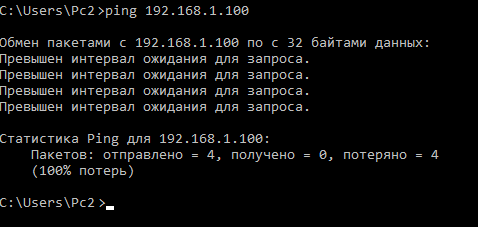

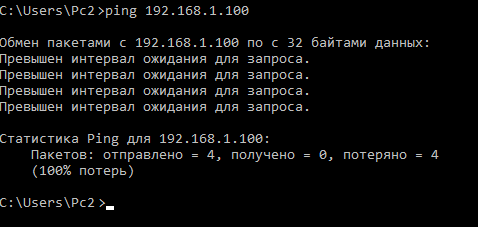

Меняем местами подключенные пк в портах и пускаем Ping, тем самым проверяем есть ли доступ к серверу через не разрешенный порт.

Рисунок 26– Ping с ПК-YYY не идет