Введение

Прикладная криптосистема PGP (Pretty Good Privacy – довольно хорошая секретность) разработана и опубликована в Интернет в 1991 году программистом и математиком Массачусетского Политеха Филиппом Циммерманом. Это был первый программный продукт подобного уровня, представленный для свободного доступа всему миру, за что впоследствии Циммерман поплатился несколькими годами уголовного преследования со стороны Таможенной службы США, т.к. в то время экспорт стойких криптотехнологий за пределы Штатов был запрещён. Изначальной целью разработки была защита гражданских прав пользователей глобальной сети, а главной задачей программы стала криптографическая защита электронной почты – шифрование.

Программный продукт PGP основан на так называемой асимметричной криптографии, использующей взаимосвязные пары ключей: закрытый, хранящийся только у владельца для цели расшифрования данных и их цифрового подписания, и открытый, который не нуждается в защите, может быть широко распространен и используется для шифрования и проверки цифровых подписей. Все эти уникальные возможности системы PGP достигаются засчёт особого математического аппарата.

Сегодня PGP – это несколько линеек приложений, различающихся назначением и перечнем решаемых задач, функциональностью, принципами работы и средой исполнения, но объединённых полной совместимостью благодаря стандарту OpenPGP, а также своей исключительной надёжностью в обеспечении защиты информации [4,13,14].

OpenPGP – это стандарт де-факто, выросший из программы PGP, был принят организацией IETF в качестве интероперативного стандарта Интернета и получил в Интернете к середине 90-х повсеместное распространение как надёжное средство шифрования электронной почты.

Система PGP имеет ряд преимуществ перед большинством программ и стандартов (таких, как X.509 и S/MIME) криптографической защиты информации, а именно:

-основана на шифровании открытым ключом, что исключает необходимость передавать адресату секретный пароль (как при обычном шифровании);

-поддерживает асимметричные ключи длиной до 4096 бит, перекрывающие стойкость 128-битовых симметричных шифров;

-поддерживает блочные шифры с длиной ключа вплоть до 256 бит;

-пользователь самостоятельно генерирует свои пары открытых / закрытых ключей и выбирает используемые алгоритмы шифрования;

-пользователь может иметь множество ключей для различных задач и целей и самостоятельно заменять их в любое время по желанию или по необходимости;

-в качестве модели отношений доверия реализована распределённая децентрализованная схема Web of Trust, где каждый пользователь лично выбирает источники доверия ключей, а также сам может выступать заверителем чужих ключей, поручительствуя в их благонадёжности;

-использует только опубликованные, проверенные временем и проанализированные лучшими криптографами мира алгоритмы;

-исходные тексты программы (для версий 1.x, 2.x, 5.x, 6.x, 8.0 и выше) опубликованы и доступны для свободного изучения;

-является стандартом де-факто шифрования электронной почты с огромной пользовательской базой;

-программа бесплатна для частного некоммерческого использования;

-обеспечивает сквозное шифрование и безопасную связь с пользователями любой операционной системы, email-клиента и почтовой службы;

-криптографические преобразования информации производятся только на компьютерах пользователей с помощью ключей, хранящихся только на компьютерах пользователей;

-поддерживает симметричное шифрование (шифрование только секретным паролем). Позволяет создавать саморасшифровывающиеся архивы (SDA), защищённые симметричным ключом, которые может распаковать пользователь, не имеющий установленной системы PGP;

-поддерживает электронные цифровые подписи (ЭЦП), позволяющие заверить авторство и целостность передаваемой информации;

-не имеет встроенных "закладок", "люков", "потайных ходов", механизмов депонирования и восстановления ключей, что не допускает возможности получения несанкционированного доступа к зашифрованной информации;

-система имеет некоторые дополнительные функции в виде шреддера для уничтожения файлов и очистки свободного пространства дисков от остатков удалённой информации, а также PGPdisk для хранения больших объёмов данных на зашифрованных логических дисках.

Сегодня PGP применяется как встраиваемое средство в различных приложениях и системах для криптографической защиты данных.

Программная система PGP 8.0 использует двухключевую технологию шифрования и обеспечивает выполнение следующих базовых функции защиты передаваемой информации:

1. обеспечение конфиденциальности передаваемых данных с помощью криптографического закрытия файлов и сообщений;

2. обеспечение целостности и подлинности передаваемой информации посредством формирования и проверки цифровых подписей файлов и сообщений.

PGP, кроме перечисленных базовых функции, эффективно реализует функции по управлению ключевой информацией:

1. генерация криптографически стойких ключей асимметричного и симметричного шифрования на основе строго случайных параметров;

2. безопасное распределение и накопление ключевой информации на основе ее криптографического закрытия, цифровой подписи и резервирования;

3. задание уровней доверия к заверителям открытых ключей (пользователям, подписывающим открытые ключи) и вычисление уровней действительности асимметричных ключей.

Кроме того, система PGP (начиная с пятой версии) позволяет реализовать следующие технологические возможности:

1. выбор для шифрования сразу нескольких файлов и сообщений;

2. кэширование пароля;

3. шифрование выборочных фрагментов текста через буфер обмена;

4. гарантированное уничтожение заданных файлов;

5. создание групп открытых ключей, для владельцев которых можно одновременно зашифровывать и подписать файлы и сообщения.

Перед криптографическим закрытием данных система PGP осуществляет их сжатие, что позволяет экономить время передачи информации по каналам связи, дисковое пространство и усиливает криптографическую безопасность. На сжатие исходной информации требуется дополнительное время, но с точки зрения безопасности это оправдано. Файлы, имеющие очень низкую степень компрессии или слишком малые по объему, PGP не сжимает. Кроме того, PGP распознает наиболее популярные форматы архивов, например, ZIP – формат, и не пытается упаковывать уже сжатые файлы.

Начиная с пятой версии, в системе PGP для симметричного шифрования используется алгоритм DES (Data Encryption Standard) и реализованы также стандарт цифровой подписи DSS (Digital Signature Standard) и асимметричная криптосистема Эль-Гамаля, а для вычисления хэш – кода сообщений используется 160-битный алгоритм хеширования SHA-1.

Для возможности криптографической защиты передаваемых пользователями друг другу файлов и сообщений с помощью системы PGP каждый из участников информационного взаимодействия должен сгенерировать пару асимметричных криптографических ключей и обменяться своим открытым ключом с другими участниками. Основными способами поддержания подлинности распространяемых открытых ключей являются сверка с владельцами их эталонных характеристик и цифровая подпись открытых ключей доверительными лицами или органами.

Стандарт OpenPGP

Спецификации стандарта OpenPGP предписывают механизм Iterated-salted String-to-Key, и именно он реализован в последних версиях программы.

Стандарт OpenPGP основан на ключевой фразе, которая дополняется специальной случайной последовательностью (salt) для усложнения атак "по словарю" и получения уникального ключа даже при одинаковых ключевых фразах. Из результирующей строки последовательно вычисляется несколько 160-битовых хэш-значений, что создаёт цикл задержки, повышающий ресурсоёмкость атаки. Конечный результат конвертируется в симметричный ключ, которым зашифровывается асимметричный закрытый ключ при помощи предпочтительного алгоритма шифрования (Preferred Algorithm), определяемый в настройках PGP.

Если это 128-битовый алгоритм (IDEA, CAST, AES-128), все лишние биты от 160 битов хэш – значения отбрасываются, а оставшиеся используются как ключ. Если это 256-битовый алгоритм (AES-256, Twofish), то вычисляется второе хэш – значение ключевой фразы, дополненной одним шестнадцатеричным октетом 00h. Оба хэш – значения конкатенируются, все биты сверх 256 отбрасываются, а оставшиеся 256 бит используются как ключ. Для алгоритмов AES-196 и 168-битового TripleDES используется аналогичный метод.

Подобный механизм применяется и для симметричного шифрования в PGP (Conventional Encryption), только вместо закрытого ключа шифруется симметричный сеансовый ключ, которым зашифрованы данные.

Такой подход не приводит к снижению стойкости шифрования до длины выхода хэш – алгоритма и гарантирует, что если взломщик не знает вашей ключевой фразы, у него не будет никакой возможности воспользоваться закрытым ключом. Единственное, что остаётся злоумышленнику, это попытаться подобрать ключевую фразу или взломать ключ "в люб", т.е. полным перебором всего пространства ключей, что технически невыполнимо. Надёжность защиты закрытого ключа всецело опирается на качество выбранной ключевой фразы, вот почему критически важно, чтобы она была достаточно сложна.

Цифровая подпись Эль-Гамаля

Рассмотрим систему цифровой подписи, носящую имя ее изобретателя Эль-Гамаля и основанную на схеме формирования открытых и секретных ключей, которая используется в методе Диффи-Хеллмана. Пусть мы имеем большое простое число р, такое, что разложение числа р - 1 содержит по крайней мере один большой простой множитель, и первообразный корень a по модулю р.

Механизм подписывания состоит в следующем. Некоторый абонент А выбирает секретный ключ хA, по которому формирует открытый ключ  . Подписью абонента А под документом М (подписываемое сообщение должно иметь длину меньше простого модуля р, т.е. М < р) служит пара чисел (r, s), где 0 £ r < р - 1 и 0 £ s < р - 1, которое удовлетворяет уравнению

. Подписью абонента А под документом М (подписываемое сообщение должно иметь длину меньше простого модуля р, т.е. М < р) служит пара чисел (r, s), где 0 £ r < р - 1 и 0 £ s < р - 1, которое удовлетворяет уравнению

Данное уравнение служит для проверки того факта, что документ подписан абонентом А. Значение уA == ai является открытым ключом абонента А и доступно для всех пользователей, что позволяет каждому возможность убедиться в том, что данное сообщение действительно подписано абонентом А, i=хA.

Данная система электронной цифровой подписи основана на том, что только действительный владелец секретного ключа а может выработать пару чисел (r,s), удовлетворяющую уравнению проверки подписи. Используя значение а, абонент А вырабатывает подпись по следующему алгоритму:

1. Сгенерировать случайное число k, удовлетворяющее условию: 0< k<р-1 и НОД(k, р- 1) = 1.

2. Вычислить: r == ak (mod p),

3. Вычислить s из уравнения

4. Сформировать подпись как  .

.

Из теории чисел известно, что последнее уравнение имеет решение для s, если НОД(k, р - 1) ==1. Это уравнение получается путем подстановки в уравнение проверки подписи значения r = ak mod р:

На приеме подпись проверяется путем проверки тождества по принятым М¢,  и s, т.е.

и s, т.е.

Из двух последних формул видно, что владелец секретного ключа может подписать документ, а его подпись может быть проверена по его открытому ключу. Нахождение пары чисел (r,s) без знания секретного ключа вычислительно сложно. Различных подписей, соответствующих данному документу может быть чрезвычайно много (заметим, что k может иметь разные значения), но выработать правильную подпись может только владелец секретного ключа. Множество возможных подписей отличаются значением r, но для данного r найти соответствующее значение s без знания секретного ключа практически невозможно. Для вычисления секретного ключа по открытому необходимо решить задачу дискретного логарифмирования, которая является вычислительно сложной.

Особенностью системы цифровой подписи Эль-Гамаля является генерация случайного числа k. В этой криптосистеме одно и то же значение k не допускается использовать для формирования подписи для двух разных сообщений. Это связано с тем, что на основе двух разных подписей, сформированных при одном и том же значении k, имеется возможность вычислить секретный ключ. Поэтому, использованные при выработке значения k подлежат гарантированному уничтожению. Если нарушитель сможет получить значение k, то он также сможет вычислить секретный ключ. В реально используемых системах реализуется случайная генерация числа k большого размера и некоторый механизм его уничтожения после выработки подписи. При программной реализации обеспечивается такая схема формирования подписи, при которой число k появляется только в регистрах микропроцессора и оперативной памяти, а механизм уничтожения состоит в записи нового случайного значения в ячейки памяти, которые до этого содержали значение k.

Выше мы рассмотрели механизмы двухключевой криптографии, которые дают возможность подписывать сообщения ограниченной длины (порядка 103 бит). Если сообщение имеет большой размер, то при прямолинейном использовании таких механизмов потребуется разбить исходное сообщение на большое число блоков меньшего размера и выработать столько подписей сколько блоков будет содержаться в сообщении. Это сильно усложняет проблему хранения подписей и самих подписанных сообщений и организации баз данных, содержащих большое число подписанных документов. Для упрощения этой проблемы подписывается не сам документ, а некоторый его цифровой образ небольшого размера, полученный по специальным криптографическим процедурам, называемым хэшированием.

Состав системы PGP 8.0

В состав системы PGP 8.0 включены следующие программные компоненты:

1. транзитная программа PGPkeys, предназначенная для генерации асимметричных ключей и управления этими ключами;

2. резидентная программа PGPmail, обеспечивающая отображение автономной панели инструментов для вызова программы PGPkeys и активизации файловых функций системы PGP;

3. резидентная программа PGPtray, позволяющая вызывать динамическое меню по активизации различных функций PGP над содержимым буфера обмена, а также запускать программы PGPkeys и PGPmail;

4. резидентная программа PGPdisk,позволяющая защитить часть или весь логический диск посредством шифрования.

Автономная панель инструментов, отображаемая с помощью вызова программы PGPmail, содержит следующие по порядку инструментальные кнопки для вызова соответствующих команд (см. рисунок 5. 1):

PGPkeys – для вызова программы PGPkeys;

Encrypt – для шифровывания файлов;

Sign – для формирования цифровой подписи файлов;

Encrypt and Sign – для одновременного шифровывания файлов и формирования их цифровой подписи;

Decrypt and Verify – для расшифровывания файлов и проверки их цифровой подписи;

Wipe – для гарантированного уничтожения файлов;

Freespace Wipe – для гарантированного удаления данных на диске.

Рисунок.5.1.Автономная панель инструментов, отображаемая

с помощью вызова программы PGPmail.

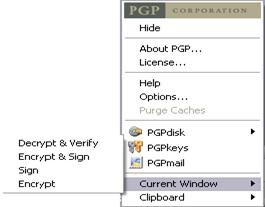

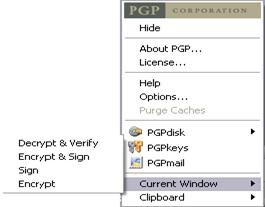

Динамическое меню, отображаемое с помощью программы PGPtray, позволяет активизировать функции системы PGP по шифрованию файлов и формированию цифровой подписи (рисунок 5.2,а) над содержимым буфера обмена (рисунок 5.2,б), а также запускать программы PGPkeys, PGPmail и другие вспомогательные программные компоненты.

а) б)

Рисунок 5.2. – Динамическое меню программы PGPtray

Первый способ

1. Ознакомиться с содержимым появившегося информационного окна подпрограммы PGP Key Generation Wizard, описывающим назначение пары асимметричных ключей, и нажать кнопку Далее.

2. При появлении окна запроса сведений о владельце генерируемой пары ключей в поле Full name необходимо ввести свой идентификатор (имя), а в поле Email address – свой электронный адрес, выбрав затем кнопку Далее.

3. В поля Passphrase (пароль) и Confirmation (подтверждение) появившегося окна дважды ввести пароль для последующего доступа к генерируемому закрытому ключу. Флажок Hide Typing (скрыть символы) в данном окне задает режим отображения на экране набираемого на клавиатуре пароля. По умолчанию этот флажок установлен и блокирует отображение вводимых символов пароля. Чем длиннее и нетривиальнее пароль, тем меньше шансов у злоумышленника при подборе пароля. Длина пароля должна быть более семи символов. В противном случае при нажатии кнопки Далее появится окно с предупреждением о повышенной вероятности подбора пароля. Повторное нажатие кнопки Далее приведет к игнорированию предупреждения. Для смены пароля следует нажатием кнопки Назад вернуться в предыдущее окно, а затем обратно войти в данное окно.

4. Далее начинается процесс генерации пары ключей. Если PGP не располагает достаточным для генерации ключей количеством случайных данных (количество символов пароля меньше восьми символов), то перед процессом генерации пары ключей к введенному паролю случайным образом добавляется недостающее количество символов, необходимое для создания уникальной пары ключей. Генерация случайных символов отображается в окне заполнением полосы индикации, а процесс генерации ключей сопровождается отображением в нижней части окна сообщения "Generating...", по окончании которого необходимо нажать кнопку Далее.

5. Окончание генерации ключей сопровождается отображением в нижней части окна сообщения "Complete" (завершение) и подтверждается нажатием кнопки Готово.

Второй способ

1. В информационном окне подпрограммы PGP Key Generation Wizard нажать кнопку Expert.

2. В появившемся окне вводятся сведения о владельце генерируемой пары ключей (идентификатор и электронный адрес), выбирается тип генерируемой пары ключей (DH/DSS или RSA), определяется их длина ( от 1024 до 4096 бит ) и срок действительности ( без ограниченного срока действия (Key Expiration never) или явное задание даты окончания срока действия пары ключей), затем требуется нажать кнопку Далее.

3. В следующем окне задается пароль и его подтверждение для последующего доступа к генерируемому закрытому ключу. Далее повторяются действия из первого способа.

После нажатия кнопки Готово в обоих случаях осуществляется возврат к главному окну программы PGPkeys, в котором появляется новая запись о сгенерированной паре ключей.

Сгенерированный закрытый ключ будет зашифрован симметричным способом по указанному пользователем паролю и занесен в файл закрытых ключей secring.skr каталога размещения системы PGP. Сгенерированный открытый ключ автоматически подписывается по соответствующему ему закрытому ключу и заносится в файл открытых ключей pabring.pkr этого же каталога. В файл открытых ключей помещаются также все импортируемые открытые ключи.

Пара ключей DH/DSS в главном окне PGPkeys обозначается в виде значка с двумя ключами желтого цвета, а пара ключей RSA – в виде значка с двумя ключами синего (серого) цвета. Значок с одним ключом (желтый или синий) обозначает открытый ключ (DH/DSS или RSA), для которого отсутствует соответствующий ему закрытый ключ (импортируемый открытый ключ).

Если для сгенерированной пары ключей был задан срок ее действия, то по истечении этого срока пара ключей в файле открытых ключей автоматически будет помечена знаком "часы" и открытый ключ нельзя будет использовать для зашифровывания данных, а закрытый ключ – для формирования цифровой подписи. Однако просроченные ключи могут применяться для расшифровывания информации и проверки цифровой подписи.

Если компьютер подключен к сети Internet, то по окончании генерации ключей система PGP предлагает по умолчанию отправить сгенерированный открытый ключ на общедоступный сервер ключей путем установки в последнем окне флажка Send my key to the default server now.

Внимание: данную услугу системы необходимо проигнорировать, данный флажок не устанавливать!

5.8.Обмен открытыми ключами

С помощью системы PGP пользователи могут обмениваться своими открытыми ключами как непосредственно друг с другом (прямой обмен), так и через общедоступный сервер открытых ключей.

Удобство прямого обмена открытыми ключами связано с возможностью системы PGP представлять открытые ключи в виде блоков текста. Блок текста, задающий открытый ключ, каждый пользователь может непосредственно передать другому пользователю одним из двух способов:

1. включение открытого ключа в отдельный файл и передача файла с открытым ключом (передача файлом);

2. пересылка ключа по электронной почте путем его включения в почтовое сообщение или как вложенный в сообщение файл (пересылка по электронной почте).

Защита файлов ключей

Файлы ключей (secring.skr и pabring.pkr) следует резервировать. Резервирование файлов ключей предотвращает их потерю, а соответственно – потерю зашифрованных данных, ставших недоступными по причине отсутствия соответствующих закрытых ключей. Кроме того, потеря закрытых ключей приводит к невозможности формирования цифровой подписи сообщений. При этом, если открытые ключи можно восстановить, потратив на это дополнительное время, например, путем получения их с сервера ключей или непосредственно от других пользователей, то закрытые ключи, если они не были зарезервированы, восстановлению не принадлежат.

Резервировать файлы ключей необходимо после их каждого обновления программой PGPkeys – генерации и импортирования новых ключей, а также изменения свойств ключей.

Если в процессе работы PGPkeys осуществлялась генерация ключей, то при завершении этой программы появится окно запроса с тремя командными кнопками:

1. Save Backup Now – зарезервировать файлы ключей;

2. Don't save – игнорировать резервирование;

3. Cancel – отменить выход из программы PGPkeys.

При нажатии в окне запроса кнопки Save Backup Now пользователю будет представлена возможность выбора диска и каталога для резервного копирования файлов ключей. Резервирование целесообразно выполнять на диск или дискету, состояние которой будет независимо от состояния жесткого диска. После изменения свойств ключей или импортирования каких-либо открытых ключей резервирование файлов secring.skr и pabring.pkr, находящихся в каталоге расположения системы PGP, необходимо выполнять самостоятельно. Так как файлы ключей не занимают много места, выполнять их резервирование с помощью специализированного архиватора нет необходимости.

Подписывание файлов

Для подписывания файлов без их шифрования необходимо выполнить следующие действия:

1. с помощью программы PGPmail или PGPtray необходимо активизировать команду Sign;

2. в появившемся окне выбора файлов найти выделить подлежащие подписыванию файлы, нажав далее кнопку Открыть;

3. в появившемся окне "PGP Signing Passphrase" задать необходимые параметры: в раскрывающемся списке поля Signing key выбрать необходимый закрытый ключ для подписывания выделенных файлов, а в поле Enter passphrase... ввести пароль для доступа к значению закрытого ключа;

4. для получения результирующих файлов в текстовом формате необходимо установить флажок Text Output;

5. для отмены режима формирования цифровой подписи выделенного файла в отдельном файле (без включения в результирующий файл содержимого исходного файла) требуется сбросить флажок Detached signature file (отменить подписывание файлов).

После формирования цифровых подписей исходные файлы сохраняются без изменения. Результирующие файлы помещаются в каталог размещения исходных файлов и им присваиваются имена, состоящие из имен и расширений исходных файлов, а также расширения, присваиваемого программой PGP в зависимости от параметров, заданных в окне "PGP Signing Paaphrase".

Если в окне задания параметров подписи не установлен режим формирования цифровой подписи каждого выделенного файла в отдельном файле, то каждый полученный результирующий файл будет содержать как содержимое соответствующего исходного файла, так и цифровую подпись этого содержимого. Если в этом случае для результирующих файлов в качестве выходного был задан текстовый формат, то к исходным именам и расширениям будет добавлено расширение.asc. В противном случае к исходным именам и расширения будет добавлено расширение.pgp.

Текстовый формат результирующего файла не позволяет прочитать имеющееся в нем содержимое исходного файла, т.к. информация в нем представлена в промежуточной кодировке. Как и в случае зашифрованных файлов, текстовый формат позволяет лишь скопировать содержимое результирующего файла через буфер обмена в сообщение электронной почты или другой текстовый файл.

Если в окне задания параметров подписи установлен режим формирования цифровой подписи каждого выделенного файла в отдельном файле, то каждый полученный результирующий файл будет содержать только цифровую подпись соответствующего исходного файла. В этом случае, независимо от того, задан ли текстовый формат для результирующих файлов или нет, в качестве их расширения будет определено расширение.sig.

Режим формирования цифровых подписей в отдельных файлах удобно задавать при подписывании одних и тех же файлов по нескольким закрытым ключам. Файлы с цифровыми подписями должны передаваться получателями вместе с исходными файлами, для которых эти подписи сформированы. Имена и расширения исходных файлов отражаются именами файлов с цифровыми подписями *.sig.

5.20. Расшифровывание файлов и проверка

их цифровых подписей

Для расшифровывания файлов и проверки их цифровых подписей требуется выполнить следующие действия:

1. с помощью программы PGPmail или PGPtray необходимо активизировать команду Decrypt and Verify (расшифровать/проверить);

2. в появившемся окне выделить зашифрованные файлы и файлы с цифровыми подписями, нажав затем кнопку Открыть;

3. для расшифровываемых файлов на появляющиеся запросы ввести требуемые пароли;

4. при наличии в выделенных файлах цифровых подписей дождаться появления окна "PGPlog" и ознакомиться с результатами их проверки, где каждая строка таблицы данного окна описывает отдельный файл, цифровая подпись которого проверена. Результаты проверки отображаются в столбце Signed (подписи) этого окна. Если указывается дата и время формирования подписи, то подпись является истинной. Если же указывается Bad Signature (плохая подпись), то подпись является ложной – целостность и подлинность соответствующего файла нарушена.

Расшифрованные файлы, а также файлы, преобразованные в исходный вид после проверки их подписей, помещаются в каталог размещения обрабатываемых защищенных файлов и им присваиваются их исходные имена и расширения. При возникновении конфликта имен, когда предпринимается попытка назначения новому файлу имени и расширения уже имеющегося в каталоге файла, буден выдан запрос на изменение спецификации формируемого файла.

5.21. Криптографическая защита

сообщений электронной почты

Для криптографической защиты сообщений электронной почты система PGP с помощью резидентной программы PGPtray предоставляет следующие возможности:

1. криптографическая защиты сообщений через буфер обмена;

2. формирование сообщения в виде отдельного файла, криптографическая защита файла с помощью программы PGPmail и присоединение этого файла к отправляемому открытому сообщению как вложение.

При этом компьютер пользователя при отправке и получении электронных сообщений должен быть подключен к Internet.

Шифрование и подписывание отправляемых

сообщений через буфер обмена

Для криптографической защиты подготовленного для отправления по электроноой почте сообщения следует выполнить следующие действия:

1. вызвать программу электронной почты Microsoft Outlook Express, входящую в состав пакета Internet Explorer;

2. с помощью инструментальной кнопки Создать сообщение или по команде Сообщение/Создать главного окна Outlook Express вызвать окно создания сообщения, в котором необходимо набрать текст отправляемого сообщения;

3. выделить содержимое созданного сообщения и перенести его в буфер обмена по команде Правка/Вырезать;

4. вызвать динамическое меню программы PGPtray и выдать одну из следующих команд:

Encrypt Clipboard – зашифровать содержимое буфера обмена;

Sign Clipboard –подписать содержимое буфера обмена;

Encrypt and Sign Clipboard – зашифровать и подписать содержимое буфера обмена;

5. если была задана функция шифрования содержимого буфера обмена, то в появившемся окне "PGP – Key Selection Dialog" необходимо указать получателей зашифровываемых файлов путем перетаскивания мышью соответствующих им записей из верхнего списка в нижний список окна;

6. если была задана функция подписывания содержимого буфера обмена (автономного или вместе с зашифровыванием), то в появившемся окне запроса пароля по доступу к закрытому ключу из верхнего раскрывающегося списка следует выбрать один из имеющихся у пользователя закрытых ключей, а в нижнее поле ввести пароль по доступу к выбранному ключу;

7. вернуться в среду почтовой программы и скопировать содержимое буфера обмена в окно отправляемого сообщения по команде Правка/Вставить.

Для отправления криптографически защищенного сообщения необходимо воспользоваться инструментальной кнопкой Отправить или командой Файл/Отправить главного окна программы электронной почты Microsoft Outlook Express.

Дешифровывание и проверка подписи полученных

сообщений через буфер обмена

Расшифровывание и проверка подписи полученного криптографически защищенного сообщения через буфер обмена выполняется с помощью следующих действий:

1. вызвать программу электронной почты Microsoft Outlook Express, входящую в состав пакета Internet Explorer;

2. с помощью инструментальной кнопки Доставить почту или команды Сервис/Доставить почту получить электронные сообщения из сервера сети;

3. просмотреть список полученных сообщений, раскрыв папку Входящие щелчком на ее значке или выбрав команду Сервис/Чтение почты;

4. в списке полученных почтовых сообщений выбрать защищенное сообщение и выдать команду Файл/Открыть или выполнить двойной щелчок на строке его описания;

5. в появившемся окне отображения выбранного защищенного сообщения выделить содержимое этого сообщения и перенести его в буфер обмена с помощью команды Правка/Вырезать;

6. для расшифровывания и проверки цифровой подписи содержимого буфера обмена необходимо вызвать динамическое меню программы PGPtray и выдать команду Decrypt/Verify Clipboard;

7. если содержимое буфера обмена зашифровано, то на появившейся запрос требуется ввести пароль по доступу к указанному закрытому ключу, соответствующему открытому ключу, по которому было зашифровано содержимое буфера обмена;

8. если содержимое буфера обмена подписано, то ознакомиться с результатом проверки его цифровой подписи, отображаемом в окне "PGPlog";

9. в появившемся окне "Text Viewer" ознакомиться с исходным сообщением, полученным после расшифровывания и/или проверки подписи содержимого буфера обмена, и осуществить его копирование в буфер обмена, нажав кнопку Copy to Clipboard, в противном случае, при нажатии кнопки ОК, в буфере обмена останется содержимое защищенного сообщения, а содержимое исходного сообщения будет утеряно;

10. если расшифрованное и проверенное сообщение скопировано в буфер обмена, то при необходимости его дальнейшего сохранения следует в среде почтовой программы или любого редактора скопировать содержимое буфера обмена в отдельное окно по команде Правка/Вставить и затем сохранить содержимое этого окна в файле с помощью соответствующей команды;

11. для редактирования или очистки содержимого буфера обмена необходимо вызвать динамическое меню программы PGPtray и выдать команду Edit Clipboard Text (отредактировать содержимое буфера обмена)или Empty Clipboard (очистить содержимое буфера обмена).

5.22.Отправка и получение защищенного файла

вместе с почтовым сообщением

Современные программы электронной почты позволяют присоединять к отправляемому сообщению любые файлы как вложение этого сообщения. Соответственно к отправляемым сообщениям можно присоединять и файлы, защищенные с помощью системы PGP.

Для присоединения файла к сообщению необходимо выполнить следующие действия:

1. в окне нового сообщения, подготовленного с помощью среды почтовой программы Microsoft Outlook Express, выдать команду Вставка/Вложение файла;

2. в появившемся окне выбрать присоединяемый предворительно защищенный файл и активизировать кнопку Вложить.

В результате выбранный файл будет присоединен к подготовленному сообщению как его вложение. Следующие файлы присоединяются к сообщению указанным выше способом. Все подсоединенные к сообщению файлы отображаются в нижней части окна сообщения и передаются с сообщением при его отправке. При этом файлы, отправленные вместе с сообщением, в своих исходных местах размещения, из которых они были присоединены, не удаляются.

Для отсоединения перед отправкой сообщения ошибочно присоединенного файла следует в окне сообщения выполнить правый щелчок на значке соответствующего файла и выдать команду Удалить. В результате указанный файл будет отсоединен от сообщения.

При получении в среде почтовой программы Microsoft Outlook Express электронного сообщения с присоединенными к нему защищенными файлами для отсоединения каждого из них необходимо выполнить следующие действия:

1. в списке полученных почтовых сообщений выполнить двойной щелчок на строке описания сообщения с присоединенными защищенными файлами или выделить эту строку щелчком и выдать команду Файл/Открыть;

2. в появившемся окне отображения выбранного сообщения выполнить правый щелчок на значке соответствующего присоединенного файла и выдать команду Сохранить как;

3. в появившемся окне выбрать каталог, куда должен быть помещен присоединенный файл, и нажать кнопку Сохранить.

В результате в указанном каталоге сохраняется копия присоединенного защищенного файла, а сам присоединенный файл остается как вложение полученного сообщения.

Удаление полученного сообщения вместе с присоединенными к нему защищенными файлами после их сохранения осуществляется в среде почтовой программы Microsoft Outlook Express с помощью команды Удалить.

Следует иметь в виду, что режим снятия криптозащиты с сообщений после их приема не распространяется на присоединенные к сообщениям файлы. Криптозащиту с присоединенных файлов необходимо снимать после их сохранения с помощью программы PGPmail или PGPtray системы PGP.

Введение

Прикладная криптосистема PGP (Pretty Good Privacy – довольно хорошая секретность) разработана и опубликована в Интернет в 1991 году программистом и математиком Массачусетского Политеха Филиппом Циммерманом. Это был первый программный продукт подобного уровня, представленный для свободного доступа всему миру, за что впоследствии Циммерман поплатился неск

. Подписью абонента А под документом М (подписываемое сообщение должно иметь длину меньше простого модуля р, т.е. М < р) служит пара чисел (r, s), где 0 £ r < р - 1 и 0 £ s < р - 1, которое удовлетворяет уравнению

. Подписью абонента А под документом М (подписываемое сообщение должно иметь длину меньше простого модуля р, т.е. М < р) служит пара чисел (r, s), где 0 £ r < р - 1 и 0 £ s < р - 1, которое удовлетворяет уравнению

.

.

и s, т.е.

и s, т.е.