· Заведите себе еще одну учетную запись

Сегодня электронная почта превратилась в универсальный идентификатор личности сетевого пользователя. Поэтому, прежде всего, стоит позаботиться о втором (третьем, четвертом) адресе электронной почты. Это может быть как просто дополнительный аккаунт Hotmail, так и один из специальных почтовых сервисов, описанных в этой статье. После этого зарегистрируйте на него новые учетные записи в социальных сетях и других необходимых сервисах. Никогда не смешивайте свой публичный и частный профиль.

· Не пользуйтесь отечественными сервисами

Я ничего не имею против наших поисковых, почтовых, социальных сайтов, во многом они даже лучше. Хуже они только в том, что, при необходимости, заинтересованные люди или структуры могут довольно легко выцарапать необходимую им информацию о вас. Поэтому не пользуйтесь сервисами той страны, в которой вы проживаете.

· Меняйте место подключения

Если вы хотите еще более усложнить работу потенциальных преследователей, то не сидите дома, а прогуляйтесь по окрестностям. Внимательный и вдумчивый поиск подскажет вам десятки доступных кафе, компьютерных клубов, библиотек из которых вы можете пользоваться услугами сети Интернет, не рискуя засветить своей реальный и сетевой адрес.

Также дополнительные меры:

· Не указывать своё реальное имя и фамилию, не указывать свою дату рождения;

· Не указывать контактный телефон, т.к сейчас любой может приобрести краденные базы как городских, так и мобильных телефонов;

· Не указывать свой адрес электронной почты, если он зарегистрирован на Ваше реальное имя.

Американская некоммерческая организация Electronic Frontier Foundation (EFF), занимающаяся защитой свободы слова, неприкосновенности частной жизни и прав потребителей в Интернете, выпустила руководство по сохранению анонимности во время поиска во всемирной сети. EFF рекомендует:

· Не используйте в запросах такую персональную идентификационную информацию, как имя и фамилия, телефонный номер, e-mail или IP-адрес;

· Не используйте поисковые сервисы, предлагаемые провайдером, так как провайдер может с легкостью идентифицировать пользователя;

· Не пользуйтесь почтовыми сервисами, такими как Gmail и Yahoo Mail, они могут привести к раскрытию личных данных пользователя в то время, когда он подключен к своей учетной записи и работает с почтой;

· Блокируйте cookies от поисковых движков. Это предотвратит сопоставление данных о запросе с данными о пользователе;

· Используйте отдельный профиль браузера или браузера для поиска и для других действий.

Технические средства

· Прокси-серверы

Глобально, когда говорят прокси-сервер, то имеют в виду что-то, выступающее посредником между клиентом и адресатом.

В разрезе же обеспечения анонимности прокси-серверы бывают:

1. HTTP-(веб)-прокси-серверы. Такие серверы пропускают через себя только HTTP-траффик, по умолчанию добавляя в передаваемый траффик данные о применении прокси;

2. SOCKS-прокси-серверы. В отличие от HTTP-прокси-серверов, SOCKS передаёт всю информацию, ничего не добавляя от себя. Протокол SOCKS находится на сеансовом уровне модели OSI, этим достигается независимость от высокоуровневых протоколов: HTTP, FTP, РОРЗ и др., что и позволяет SOCKS пропускать через себя весь траффик, а не только HTTP;

3. отдельно стоит упомянуть CGI-прокси или «анонимайзеры», которые по сути представляют собой web-сервер с формой, где клиент вводит адрес нужного сайта. После чего открывается страница запрошенного ресурса, но в адресной строке браузера виден адрес CGI-прокси. CGI-прокси, как и любой web-сервер может использовать https для защиты канала связи между собой и клиентом.

Схему работы прокси-серверов вы видите на картинке, тут всё просто:

Плюсы прокси-серверов:

Ø прокси дешевы, в сети можно найти много бесплатных прокси.

Минусы прокси-серверов:

Ø надо доверять прокси-серверу;

Ø для http-прокси надо фильтровать HTTP-заголовки: «HTTP_X_FORWARDED_FOR: client, ip1...», HTTP_VIA, HTTP_FORWARDED и др.;

Ø протоколы прокси (http, SOCKSx) НЕ поддерживают шифрование между HTTP/SOCKS/Elite/Anonymous-прокси и клиентом. А SSL-прокси означает лишь то, что клиент может работать с https-ресурсами;

Ø цепочки прокси неэффективны:

Ø необходимость настройки прокси-сервера для каждого приложения либо использование отдельных программ-соксификаторов, например, Proxifier.

· VPN/SSH

Рассмотрим VPN, подразумевая также и SSH-туннели. Так как, несмотря на некоторые различия, основной принцип у них одинаков.

Схема работы VPN показана на картинке:

В настоящее время коммерческими провайдерами предлагаются следующие протоколы VPN:

Ø PPTP – используется наиболее широко, быстрый, легко настраивается, однако считается «наименее защищённым» по сравнению с остальными;

Ø L2TP + IPSec. L2TP обеспечивает транспорт, а IPSec отвечает за шифрование. Данная связка имеет более сильное шифрование, чем PPTP, устойчива к уязвимостям PPTP, обеспечивает также целостность сообщений и аутентификацию сторон;

Ø OpenVPN – безопасный, открытый, а следовательно, распространённый, позволяет обходить многие блокировки, но требует отдельного программного клиента;

Ø SSTP – такой же безопасный, как и OpenVPN, отдельного клиента не требует, однако сильно ограничен в платформах: Vista SP1, Win7, Win8.

Практически все коммерческие VPN-провайдеры предлагаю выбор из двух протоколов: OpenVPN и PPTP. Реже предлагается протокол L2TP+IPSec. И совсем единицы предлагают протокол SSTP.

Отдельно стоит отметить сервисы, предоставляющие «DoubleVPN», когда перед тем, как выйти в Интернет, траффик проходит 2 разных VPN-сервера в разных странах, или даже «QuadVPN», когда используется 4 сервера, которые пользователь может выбрать сам и расположить в произвольном порядке.

VPN-провайдерам были заданы вопросы:

· Храните ли вы журналы, позволяющие вам или третьим лицам сопоставить ip-адрес или временную отметку с вашим клиентом? Если да, то какие данные вы храните?

· Под какой юрисдикцией работает ваша компания, и при каких обстоятельствах вы раскроете данные третьей стороне?

· В случае, если вы получите DMCA-уведомление или его европейский аналог, что вы с ним сделаете?

· С какими платежными системами Вы работаете, и как они связаны с учетными записями пользователей?

Резюмируя, стоит отметить, что большинство VPN-провайдеров в своих ответах единодушны: «Журналы не хранятся, а если и хранятся, то очень недолго, по ним вычислить абонента нельзя. На нас очень трудно надавить и заставить выдать хоть что-то». Разумеется, других ответов от сервисов, главной целью которых является обеспечения анонимности пользователей, ожидать не приходится.

Плюсы VPN/SSH:

· быстро и удобно, не надо отдельно настраивать приложения.

Минусы VPN/SSH:

· нужно доверять VPN/SSH-серверу/провайдеру.

Отмечу, что большинство тематических дополнений для браузеров и «программ для анонимности» используют в своей основе именно прокси-серверы и VPN-серверы для скрытия ip-адреса клиента.

· Tor

Tor — это система маршрутизаторов, в которой клиент соединяется с Интернетом через цепочку узлов. Как правило, цепочка состоит из трех узлов, каждому из них неизвестны адреса клиента и ресурса одновременно. Кроме того, Tor шифрует сообщения отдельно для каждого узла, а открытый трафик виден только выходному роутеру.

Сейчас Tor — это 10 авторитетных (управляющих) узлов, около 4200 узлов-посредников, в том числе примерно 900 выходных узлов.

На картинке упрощённая схема работы Тоr

Отмечу, что обратно траффик идет в открытом виде, на выходном узле он зашифровывается временным симметричным ключом и передается по цепочке (да-да, непосредственно сам траффик шифруется на симметричных ключах, а эти ключи шифруются уже на ассиметричных ключах).

Тоr ругают потому, что требуют от него слишком многого: безопасно передавать в сеть траффик любых приложений, защиты от глобального наблюдателя, конфиденциальности передаваемых данных и пр. Но он решает главную задачу при своей модели угроз: достаточно высокий уровень анонимности клиента при передаче только http-траффика.

Плюсы Tor:

· высокая степень анонимности клиента при соблюдении всех правил;

· простота использования (скачал Tor Browser Bundle, запустил и пользуйся).

Минусы Tor:

· выходной траффик прослушивается;

· низкая скорость;

· наличие управляющих серверов.

I2P

I2P — это анонимная сеть, работающая поверх Интернета. В ней есть свои сайты, форумы и другие сервисы. По своей архитектуре она полностью децентрализована, также в I2P нигде не используются ip-адреса.

В I2P есть два главных понятия:

· «туннель» – это временный однонаправленный путь через некоторый список узлов. Туннели бывают входящие и исходящие;

· «сетевая база NetDb», которая в той или иной мере распределена по всем клиентам I2P. Её цель – хранение информации о том, как клиенту соединиться с определенным адресатом.

База NetDb хранит в себе:

· RouterInfos – контактные данные роутеров (клиентов), используются для построения туннелей (упрощая, они представляют собой криптографические идентификаторы каждого узла);

· LeaseSets – контактные данные адресатов, используются для связи исходящих и входящих туннелей.

На начало 2013 года I2P включала в себя 25.000 роутеров и 3.000 LeaseSets.

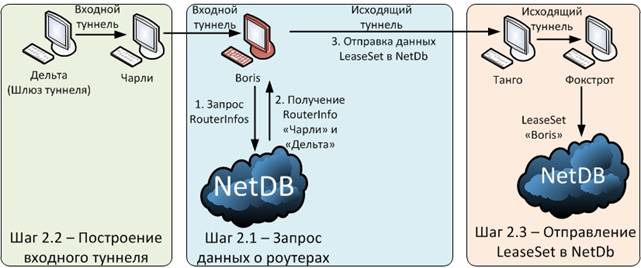

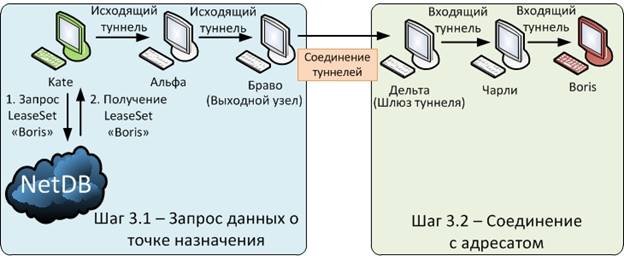

Расскажу про алгоритм взаимодействия узлов:

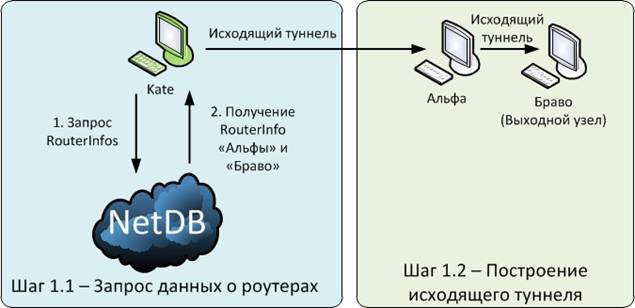

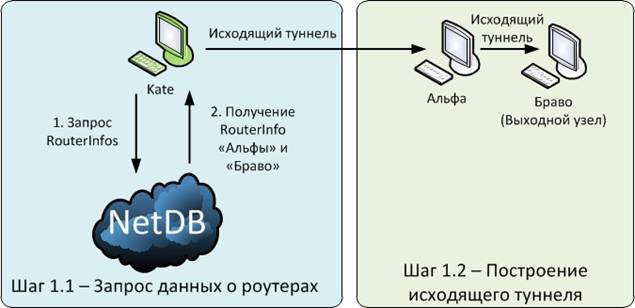

Шаг первый. Узел «Kate» строит исходящие туннели. Она обращается к NetDb за данными о роутерах и строит туннель с их участием.

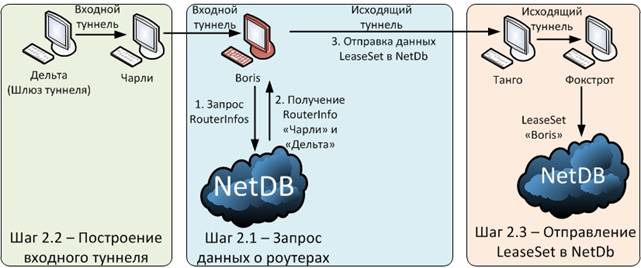

Шаг второй. «Boris» строит входной туннель аналогично тому, как и строится исходящий туннель. Затем он публикует свои координаты или так называемый «LeaseSet» в NetDb (здесь отметьте, что LeaseSet передается через исходящий туннель).

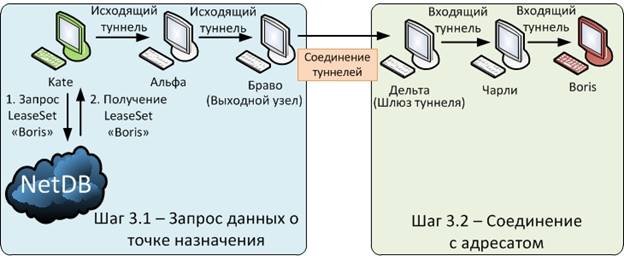

Шаг третий. Когда «Kate» хочет оправить сообщение «Boris’у», она запрашивает в NetDb LeaseSet «Boris’а». И по исходящим туннелям пересылает сообщение к шлюзу адресата.

У I2P есть возможность выхода в Интернет через специальные Outproxy, но они неофициальные и по совокупности факторов даже хуже выходных узлов Тоr. Разработчики I2P говорят: «Хотите Интернет – используйте Тоr».

Плюсы I2P:

· высокая степень анонимности клиента;

· полная децентрализация, что ведёт к устойчивости сети;

· конфиденциальность данных: сквозное шифрование между клиентом и адресатом.

Минусы I2P:

· низкая скорость;

· «свой Интернет».