Анонимность. Деанонимизация

Цели:

1. Анализ перспектив полной анонимности;

2. Обзор технических и организационных средств для обеспечения анонимности;

3. Попытаться имеющимися способами создать анонимного пользователя;

4. Анализ основных решений для деанонимизации;

5. Попытка деанонимизировать конкретного пользователя.

План:

1. Перспектива полной анонимности в сети;

http://fuza.ru/poleznye-sovety/15483-kak-stat-anonimnym-v-seti-internet.html

2. Цели анонимности;

http://dedushka.org/blog/7092.html

https://whoer.net/blog/anonimnost-v-internete/

http://chajnikam.ru/internet/706-zachem-nuzhna-anonimnost-v-internete.html

3. Задача анонимности;

http://traditio.wiki/%D0%97%D0%B0%D1%89%D0%B8%D1%82%D0%B0_%D0%BA%D0%BE%D0%BD%D1%84%D0%B8%D0%B4%D0%B5%D0%BD%D1%86%D0%B8%D0%B0%D0%BB%D1%8C%D0%BD%D1%8B%D1%85_%D0%B4%D0%B0%D0%BD%D0%BD%D1%8B%D1%85_%D0%B8_%D0%B0%D0%BD%D0%BE%D0%BD%D0%B8%D0%BC%D0%BD%D0%BE%D1%81%D1%82%D1%8C_%D0%B2_%D0%B8%D0%BD%D1%82%D0%B5%D1%80%D0%BD%D0%B5%D1%82%D0%B5#.D0.A1.D0.BB.D1.83.D1.87.D0.B0.D0.B8_.D1.83.D1.89.D0.B5.D0.BC.D0.BB.D0.B5.D0.BD.D0.B8.D1.8F_.D1.81.D0.B2.D0.BE.D0.B1.D0.BE.D0.B4.D1.8B_.D1.81.D0.BB.D0.BE.D0.B2.D0.B0

4. Организационные меры;

http://terevenki.com.ua/showthread.php?t=55

http://lifehacker.ru/2014/01/27/kak-stat-anonimnym-v-seti-internet/

5. Технические средства для обеспечения анонимности в сети (proxy, vpn, tor, l2p);

https://habrahabr.ru/post/190396/

6. Анонимность мобильного трафика

https://cryptoworld.su/bulletprof-android/

https://cryptoworld.su/%D0%9F%D0%B5%D1%80%D0%B5%D1%85%D0%B2%D0%B0%D1%82-%D1%82%D1%80%D0%B0%D1%84%D0%B8%D0%BA%D0%B0-%D0%BC%D0%BE%D0%B1%D0%B8%D0%BB%D1%8C%D0%BD%D0%BE%D0%B3%D0%BE-%D0%98%D0%BD%D1%82%D0%B5%D1%80%D0%BD%D0%B5/

7. Анонимность онлайн платежей

https://habrahabr.ru/company/ubank/blog/227333/

8. Информация из различных аккаунтов

9. Вредоносное ПО

10. Человеческий фактор при анонимном использовании сети;

http://detectivebooks.ru/book/download/34005111/

11. Ошибки, ведущие к нарушению анонимности;

http://detectivebooks.ru/book/download/34005111/

12. Проблемы обеспечения анонимности;

http://revolution.allbest.ru/law/00237401_0.html

13. Цели деанонимизации (виды);

http://www.wikireality.ru/wiki/%D0%94%D0%B5%D0%B0%D0%BD%D0%BE%D0%BD%D0%B8%D0%BC%D0%B8%D0%B7%D0%B0%D1%86%D0%B8%D1%8F

13.1Деанонимизирующая информация, оставляемая ПО (ip, mac, dns);

http://labipt.com/%D0%90%D0%BD%D0%BE%D0%BD%D0%B8%D0%BC%D0%BD%D0%BE%D1%81%D1%82%D1%8C-%D0%B2-%D0%B8%D0%BD%D1%82%D0%B5%D1%80%D0%BD%D0%B5%D1%82%D0%B5-%D0%B8-%D0%BF%D0%BE%D0%BB%D0%B8%D1%82%D0%B8%D1%87%D0%B5%D1%81%D0%BA/

13.2Информация, оставляемая пользователями.

http://labipt.com/%D0%90%D0%BD%D0%BE%D0%BD%D0%B8%D0%BC%D0%BD%D0%BE%D1%81%D1%82%D1%8C-%D0%B2-%D0%B8%D0%BD%D1%82%D0%B5%D1%80%D0%BD%D0%B5%D1%82%D0%B5-%D0%B8-%D0%BF%D0%BE%D0%BB%D0%B8%D1%82%D0%B8%D1%87%D0%B5%D1%81%D0%BA/

14. Примеры

http://www.wikireality.ru/wiki/%D0%94%D0%B5%D0%B0%D0%BD%D0%BE%D0%BD%D0%B8%D0%BC%D0%B8%D0%B7%D0%B0%D1%86%D0%B8%D1%8F

15. Выводы. Что делать что бы стать анонимным

Перспективы полной анонимности в сети

Полная анонимность в сети практически недостижима. Приведу цитату с главной страницы проекта I2P: «У анонимности нет однозначного порога, после которого можно расслабиться — мы не пытаемся создать нечто «абсолютно анонимное», но работаем над тем чтобы атаки на такую сеть становились бы всё более и более «дорогими» для злоумышленников». Каждый компьютер имеет свой ip-адрес, по которому можно идентифицировать владельца и его действия. Да, процесс идентификации можно значительно усложнить, но полностью избежать, без специальных технических средств, недоступных простым смертным, практически невозможно. Имейте это в виду.

Тем не менее, это не значит, что надо опускать руки. Ситуация похожа на защиту от воров. Хотя не существует замка, который было бы невозможно открыть, в наших силах сделать этот процесс настолько сложным и длительным, что ни один взломщик, без острой необходимости, за него не возьмется. Давайте посмотрим, что мы можем сделать.

Цели анонимности

Перечислим основные сферы деятельности пользователей в интернете, которые они пытаются анонимизировать в силу различных причин:

1. Всё, что мы делаем за своим компьютером, сохраняется и бережно хранится, потом фильтруется и сортируется. У систем аналитики (Google Analytics, Яндекс.Метрика, Liveinternet) и провайдеров есть портреты каждого из миллионов пользователей сети: пол, возраст, интересы, страхи, любимая музыка и фильмы, политические пристрастия, сколько зарабатывает, какой шоколад ест... Этот портрет включает все данные, которые мы хоть раз оставляли в сети, и динамически обновляется. Анонимность исключает подобную слежку.

2. С анонимностью пользователь получает способность к обходу сетевой цензуры. Можно не думать, какой сайт завтра запретят депутаты или можно ли «сходить» на форум по своим сетевым делам, в независимости от того запрещен ли данный ресурс на территории государства пользователя и не беспокоиться за дальнейшее вмешательство в личную жизнь.

3. Анонимность делает обычного пользователя неподконтрольным государственным органам, а они могут доставить много неприятностей – вплоть до прямых затрат времени, здоровья и денег. Оставаясь в Интернете «открытым», Вы даете возможность нехорошим личностям «насолить» Вам. Такие риски проще нивелировать техническими средствами.

4. А реклама? Чем больше реальных данных пользователь оставляет в сети, тем больше целевой рекламы и откровенного спама получит в дальнейшем.

Итак, мы поняли, что в сети желательно быть анонимным. Какие же методы, платные и бесплатные, для этого существуют? Рассмотрим их вкратце.

Задача анонимности

Есть разные причины скрываться от опознания. Правительства, работодатели и преподаватели учебных заведений нередко ограничивают доступ к информации и ущемляют свободу выражения подчинённых им людей под всевозможными предлогами. Наблюдается тенденция усиления слежки, в Сети и вообще. Кроме того, многим людям просто нравится ощущение приватности и невозможности слежки за ними через Сеть, это их право. Право, защищённое 23 и 24 статьями конституции Российской Федерации.

Технические средства

· Прокси-серверы

Глобально, когда говорят прокси-сервер, то имеют в виду что-то, выступающее посредником между клиентом и адресатом.

В разрезе же обеспечения анонимности прокси-серверы бывают:

1. HTTP-(веб)-прокси-серверы. Такие серверы пропускают через себя только HTTP-траффик, по умолчанию добавляя в передаваемый траффик данные о применении прокси;

2. SOCKS-прокси-серверы. В отличие от HTTP-прокси-серверов, SOCKS передаёт всю информацию, ничего не добавляя от себя. Протокол SOCKS находится на сеансовом уровне модели OSI, этим достигается независимость от высокоуровневых протоколов: HTTP, FTP, РОРЗ и др., что и позволяет SOCKS пропускать через себя весь траффик, а не только HTTP;

3. отдельно стоит упомянуть CGI-прокси или «анонимайзеры», которые по сути представляют собой web-сервер с формой, где клиент вводит адрес нужного сайта. После чего открывается страница запрошенного ресурса, но в адресной строке браузера виден адрес CGI-прокси. CGI-прокси, как и любой web-сервер может использовать https для защиты канала связи между собой и клиентом.

Схему работы прокси-серверов вы видите на картинке, тут всё просто:

Плюсы прокси-серверов:

Ø прокси дешевы, в сети можно найти много бесплатных прокси.

Минусы прокси-серверов:

Ø надо доверять прокси-серверу;

Ø для http-прокси надо фильтровать HTTP-заголовки: «HTTP_X_FORWARDED_FOR: client, ip1...», HTTP_VIA, HTTP_FORWARDED и др.;

Ø протоколы прокси (http, SOCKSx) НЕ поддерживают шифрование между HTTP/SOCKS/Elite/Anonymous-прокси и клиентом. А SSL-прокси означает лишь то, что клиент может работать с https-ресурсами;

Ø цепочки прокси неэффективны:

Ø необходимость настройки прокси-сервера для каждого приложения либо использование отдельных программ-соксификаторов, например, Proxifier.

· VPN/SSH

Рассмотрим VPN, подразумевая также и SSH-туннели. Так как, несмотря на некоторые различия, основной принцип у них одинаков.

Схема работы VPN показана на картинке:

В настоящее время коммерческими провайдерами предлагаются следующие протоколы VPN:

Ø PPTP – используется наиболее широко, быстрый, легко настраивается, однако считается «наименее защищённым» по сравнению с остальными;

Ø L2TP + IPSec. L2TP обеспечивает транспорт, а IPSec отвечает за шифрование. Данная связка имеет более сильное шифрование, чем PPTP, устойчива к уязвимостям PPTP, обеспечивает также целостность сообщений и аутентификацию сторон;

Ø OpenVPN – безопасный, открытый, а следовательно, распространённый, позволяет обходить многие блокировки, но требует отдельного программного клиента;

Ø SSTP – такой же безопасный, как и OpenVPN, отдельного клиента не требует, однако сильно ограничен в платформах: Vista SP1, Win7, Win8.

Практически все коммерческие VPN-провайдеры предлагаю выбор из двух протоколов: OpenVPN и PPTP. Реже предлагается протокол L2TP+IPSec. И совсем единицы предлагают протокол SSTP.

Отдельно стоит отметить сервисы, предоставляющие «DoubleVPN», когда перед тем, как выйти в Интернет, траффик проходит 2 разных VPN-сервера в разных странах, или даже «QuadVPN», когда используется 4 сервера, которые пользователь может выбрать сам и расположить в произвольном порядке.

VPN-провайдерам были заданы вопросы:

· Храните ли вы журналы, позволяющие вам или третьим лицам сопоставить ip-адрес или временную отметку с вашим клиентом? Если да, то какие данные вы храните?

· Под какой юрисдикцией работает ваша компания, и при каких обстоятельствах вы раскроете данные третьей стороне?

· В случае, если вы получите DMCA-уведомление или его европейский аналог, что вы с ним сделаете?

· С какими платежными системами Вы работаете, и как они связаны с учетными записями пользователей?

Резюмируя, стоит отметить, что большинство VPN-провайдеров в своих ответах единодушны: «Журналы не хранятся, а если и хранятся, то очень недолго, по ним вычислить абонента нельзя. На нас очень трудно надавить и заставить выдать хоть что-то». Разумеется, других ответов от сервисов, главной целью которых является обеспечения анонимности пользователей, ожидать не приходится.

Плюсы VPN/SSH:

· быстро и удобно, не надо отдельно настраивать приложения.

Минусы VPN/SSH:

· нужно доверять VPN/SSH-серверу/провайдеру.

Отмечу, что большинство тематических дополнений для браузеров и «программ для анонимности» используют в своей основе именно прокси-серверы и VPN-серверы для скрытия ip-адреса клиента.

· Tor

Tor — это система маршрутизаторов, в которой клиент соединяется с Интернетом через цепочку узлов. Как правило, цепочка состоит из трех узлов, каждому из них неизвестны адреса клиента и ресурса одновременно. Кроме того, Tor шифрует сообщения отдельно для каждого узла, а открытый трафик виден только выходному роутеру.

Сейчас Tor — это 10 авторитетных (управляющих) узлов, около 4200 узлов-посредников, в том числе примерно 900 выходных узлов.

На картинке упрощённая схема работы Тоr

Отмечу, что обратно траффик идет в открытом виде, на выходном узле он зашифровывается временным симметричным ключом и передается по цепочке (да-да, непосредственно сам траффик шифруется на симметричных ключах, а эти ключи шифруются уже на ассиметричных ключах).

Тоr ругают потому, что требуют от него слишком многого: безопасно передавать в сеть траффик любых приложений, защиты от глобального наблюдателя, конфиденциальности передаваемых данных и пр. Но он решает главную задачу при своей модели угроз: достаточно высокий уровень анонимности клиента при передаче только http-траффика.

Плюсы Tor:

· высокая степень анонимности клиента при соблюдении всех правил;

· простота использования (скачал Tor Browser Bundle, запустил и пользуйся).

Минусы Tor:

· выходной траффик прослушивается;

· низкая скорость;

· наличие управляющих серверов.

I2P

I2P — это анонимная сеть, работающая поверх Интернета. В ней есть свои сайты, форумы и другие сервисы. По своей архитектуре она полностью децентрализована, также в I2P нигде не используются ip-адреса.

В I2P есть два главных понятия:

· «туннель» – это временный однонаправленный путь через некоторый список узлов. Туннели бывают входящие и исходящие;

· «сетевая база NetDb», которая в той или иной мере распределена по всем клиентам I2P. Её цель – хранение информации о том, как клиенту соединиться с определенным адресатом.

База NetDb хранит в себе:

· RouterInfos – контактные данные роутеров (клиентов), используются для построения туннелей (упрощая, они представляют собой криптографические идентификаторы каждого узла);

· LeaseSets – контактные данные адресатов, используются для связи исходящих и входящих туннелей.

На начало 2013 года I2P включала в себя 25.000 роутеров и 3.000 LeaseSets.

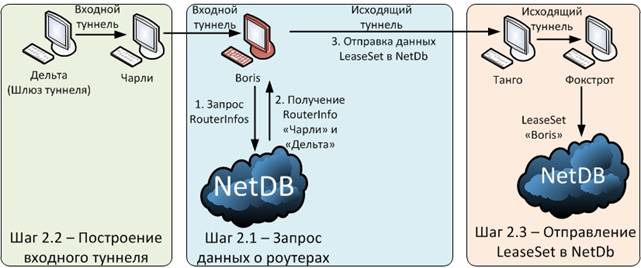

Расскажу про алгоритм взаимодействия узлов:

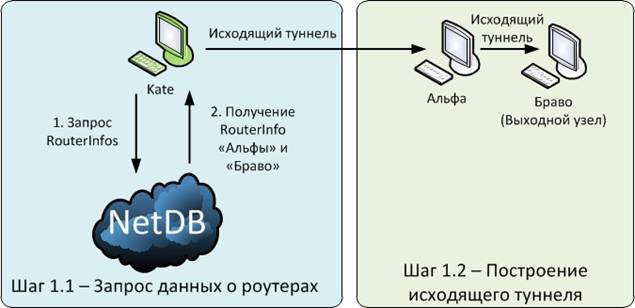

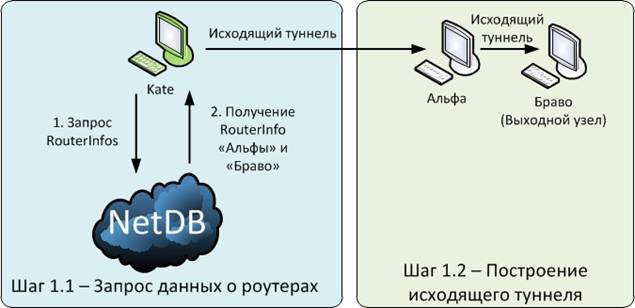

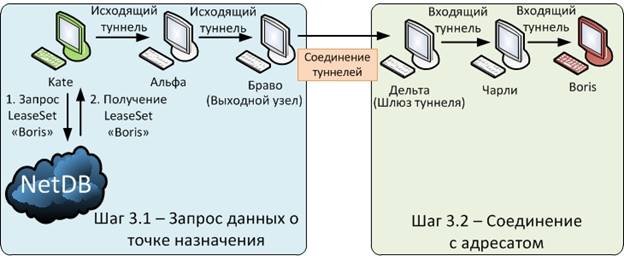

Шаг первый. Узел «Kate» строит исходящие туннели. Она обращается к NetDb за данными о роутерах и строит туннель с их участием.

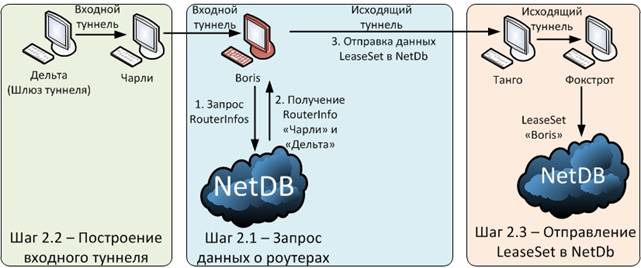

Шаг второй. «Boris» строит входной туннель аналогично тому, как и строится исходящий туннель. Затем он публикует свои координаты или так называемый «LeaseSet» в NetDb (здесь отметьте, что LeaseSet передается через исходящий туннель).

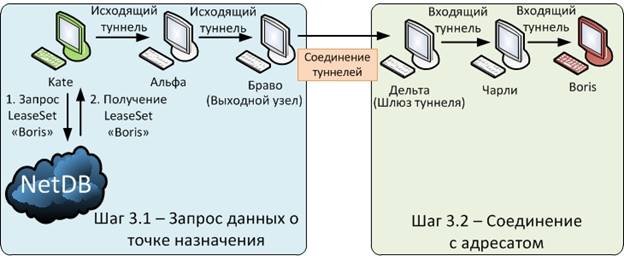

Шаг третий. Когда «Kate» хочет оправить сообщение «Boris’у», она запрашивает в NetDb LeaseSet «Boris’а». И по исходящим туннелям пересылает сообщение к шлюзу адресата.

У I2P есть возможность выхода в Интернет через специальные Outproxy, но они неофициальные и по совокупности факторов даже хуже выходных узлов Тоr. Разработчики I2P говорят: «Хотите Интернет – используйте Тоr».

Плюсы I2P:

· высокая степень анонимности клиента;

· полная децентрализация, что ведёт к устойчивости сети;

· конфиденциальность данных: сквозное шифрование между клиентом и адресатом.

Минусы I2P:

· низкая скорость;

· «свой Интернет».

Подмена DNS на GGSN

Цель: подслушивание трафика жертвы, фишинг.

Вектор атаки: злоумышленник действует через Интернет.

В случае получения доступа к GGSN (что, как мы уже заметили, вполне возможно) можно подменить адрес DNS на свой, перенаправить весь абонентский трафик через свой узел и таким образом осуществить «подслушивание» всего мобильного трафика.

Результат: подслушивание или подмена трафика всех абонентов, сбор конфиденциальных данных, фишинг.

Некоторые подобные атаки были бы невозможны при правильной настройке оборудования. Но результаты исследования Positive Technologies говорят о том, что некорректная настройка — отнюдь не редкость в мире телекоммуникационных компаний. Зачастую и производители устройств оставляют включенными некоторые сервисы, которые должны быть отключены на данном оборудовании, что дает нарушителям дополнительные возможности. В связи с большим количество узлов подобный контроль рекомендуется автоматизировать с использованием специализированных средств, таких как MaxPatrol.

В целом, необходимые для защиты от таких атак меры безопасности включают правильную настройку оборудования, использование межсетевых экранов на границах сети GRX и Интернета, использование рекомендаций 3GPP TS 33.210 для настройки безопасности внутри сети PS-Core, мониторинг защищенности периметра, а также выработку безопасных стандартов конфигурации оборудования и периодический контроль соответствия этим стандартам.

Ряд специалистов возлагают надежды на новые стандарты связи, которые включают и новые технологии безопасности. Однако, несмотря на появление таких стандартов (3G, 4G), совсем отказаться от сетей старого поколения (2G) не удастся. Причиной этого являются особенности реализации мобильных сетей, в частности то, что у базовых станций 2G лучше покрытие, а также то, что на их инфраструктуре работают и сети 3G. В стандарте LTE все так же используется протокол GTP, а поэтому необходимые меры по защите будут актуальными в обозримом будущем.

Анонимность онлайн платежей

Мечты о необычайной легкости денежных переводов в интернете от одного пользователя другому похоже, остались в прошлом. Никакой анонимности, никаких неидентифицированных физических лиц, переводящих деньги онлайн, следует из новой редакции федерального закона № 110, утвержденной российским президентом. Вдруг вы отмываете нелегальные доходы, финансируете террористов или просто помогаете материально, кому не следует? Отныне любой отправитель должен быть известен.

1. Главное, что сделал закон: запретил пополнять банковские карты и счета из виртуальных кошельков, если их владелец никак не идентифицирован (то есть если он указал в онлайн-сервисе при регистрации только свою электронную почту или номер телефона).

Например, в UBANK это моментально привело к полному отключению сервиса перевода денег на банковскую карту, причем даже в тех случаях, когда по закону делать это можно. Никто не запрещает переводить деньги со своей карты, привязанной к аккаунту в UBANK. В этом случае вы как клиент идентифицированы в банке, а значит, вроде бы не подпадаете под запрет.

Но для партнера UBANK, который обеспечивал работу этого сервиса, чисто технически не было разницы между переводом с виртуального счета или с банковской карты. Поэтому пришлось отрубить все. К счастью, основную часть функционала уже удалось восстановить — теперь можно переводить с карты на карту (а это было наиболее востребованной услугой). Но анонимные переводы (гораздо менее популярные) канули в лету навсегда.

2.Под вопросом — переводы внутри соцсетей.

3. Отмена виртуальных банковских карт.

В последнее время банки и онлайн-сервисы активно экспериментировали с виртуальными картами. Их можно было завести прямо в интернете. Похожим образом можно было получить не виртуальную, но тоже анонимную карту — в качестве подарка, например, по почте, или вместе с какой-то покупкой. Для финансовых компаний такие карты — интересный маркетинговый инструмент, который позволяет привлечь дополнительную аудиторию. Ведь для того, чтобы начать пользоваться такой картой, людям не нужно куда-то ехать и что-то подписывать. Но теперь в раздаче неименных карт стало намного меньше смысла. Их функционал радикально ограничен, поскольку анонимные карты оказались так же вне закона, как и виртуальные кошельки.

4.Закон позволяет анонимному пользователю платежной системы переводить деньги для погашения кредитов. То есть люди, которые имеют обыкновение в последний день месяца вдруг вспомнить о платеже за ипотеку и бежать к терминалу или переводить деньги через онлайн-сервис, вроде бы от закона не пострадают. Но есть нюанс: с технической точки зрения для платежных сервисов нет разницы между переводом на карту или на счет для погашения кредита — все это просто переводы на банковский счет. Кто будет нести ответственность, если вместо погашения кредита деньги уйдут на обычный счет? Пользователь, который вводил данные? Платежный сервис, отправивший деньги? Банк, принявший такой платеж? Ответов пока никто не знает. И у большинства игроков на рынке одна стратегия — отключить вообще все, чтобы чего-нибудь не нарушить.

5.Как получить ганорар?

Многие фрилансеры использовали электронные деньги для того, чтобы получать оплату за выполненную работу. Что меняется для них? Переводить деньги с карты на анонимный кошелек по-прежнему можно, поскольку в этом случае плательщик идентифицирован. Так что для заказчиков все по-прежнему. Как и раньше, вы можете спокойно перекинуть на кошелек исполнителя заработанный им гонорар. И пока он электронными деньгами оплачивает мобильную связь или ЖКХ, фрилансер тоже в порядке. Но вот чтобы перевести электронные деньги на карточку и обналичить, ему придется проходить идентификацию в системе, показав свой паспорт. Вряд ли для людей, которые регулярно получают деньги за свою работу, это станет большой проблемой. Многие из них давно прошли процедуру идентификации.

8. Информация из различных аккаунтов

Если вы хотите быть максимально анонимными в сети, то вы должны запомнить, что все возможные аккаунты на сайтах, форумах, кошельках, которые вы регистрируете при помощи своего e-mail, можно легко найти в интернете. Т.е. любая информация, указанная на этих аккаунтах может легко быть найдена. Так что не следует нигде указывать достоверное имя, фамилию, дату рождения, - всю информацию, которая может вам деанонимизировать.

Для примера, можно воспользоваться простым поиском. Тут можно найти большое количество информации вплоть до где зарегистрирован, чем интересуется, с кем общается, есть ли дополнительная информация, например, альтернативные ники и средства связи.

Рассмотрим Gmail, этот почтовый сервис может помочь нам деанонимизировать персону. Для начала создай аккаунт в Gmail и добавь в контакты своего анонима. После этого делаем следующее: заходим в социальную сеть VK и выполняем поиск друзей через Gmail и сервисы. VK сам произведет импорт контактов и выдаст список ссылок на найденные аккаунты. Однако для того, чтобы узнать, кто есть кто, лучше все-таки добавлять контакты по одному. В Facebook аналогичную функцию выполняет страничка «Пригласить друзей», в которой есть окно «Добавить личные контакты», а там присутствует поле «Другая электронная почта».

В отличие от соцсетей, если WebMoney находит подтвержденный аккаунт, то там будет достоверная информация, таким образом можно узнать адрес и телефон.

Из всего этого следует, что не стоит указывать нигде достоверную информацию, которая может вас деанонимизировать, посколько сейчас много сервисов связаны, есть импорт и синхронизация с другими сервисами.

9. Вредоносное ПО

В настоящее время существует огромное количество вредоносных программ, которые направленны на различного рода векторы. Также существуют и те, которые могут помочь рассекретить вашу личность в интернете. В связи с этим рассмотрим две классификации вируса:

· Троянские программы (Trojans): программы, которые выполняют на поражаемых компьютерах несанкционированные пользователем действия, т.е. в зависимости от каких-либо условий уничтожают информацию на дисках, приводят систему к "зависанию", воруют конфиденциальную информацию и т.д. Данный класс вредоносных программ не является вирусом в традиционном понимании этого термина (т.е. не заражает другие программы или данные); троянские программы не способны самостоятельно проникать на компьютеры и распространяются злоумышленниками под видом "полезного" программного обеспечения. При этом вред, наносимый ими, может во много раз превышать потери от традиционной вирусной атаки.

· Программы-шпионы: программное обеспечение, позволяющее собирать сведения об отдельно взятом пользователе или организации без их ведома. О наличии программ-шпионов на своем компьюртере вы можете и не догадываться. Как правило, целью программ-шпионов является:

1. отслеживание действий пользователя на компьютере;

2. сбор информации о содержании жесткого диска; в этом случает чаще всего речь идет о сканировании некоторых каталогов и системного реестра с целью составления списка программного обеспечения, установленного на компьютере;

3. сбор информации о качестве связи, способе подключения, скорости модема и т.д.

Однако данные программы не ограничиваются только сбором информации, они представляют реальную угрозу безопасности. Как минимум две из известных программ – Gator и eZula – позволяют злоумышленнику не просто собирать информацию, но и контролировать чужой компьютер. Другим примером программ-шпионов являются программы, встраивающиеся в установленный на компьютере браузер и перенаправляющие трафик. Наверняка вы встречались с подобными программами, если при запросе одного адреса веб-сайта открывался совсем другой.

Цели деанонимизации

В большинстве случаев цели деанонимизации крайне просты – это рассекретить пользователя, ради получения прибыли. Но также она необходима в тех случаях, когда на кону стоят человеческие жизни, безопасность государства или важных, влиятельных организаций.

Есть несколько видов деанонимизаций, классифицируемых по способу и целям их осуществления:

§ Добровольная — участник осознанно сообщает личную информацию.

§ Случайная — участник по тем или иным причинам неосознанно раскрывает личную информацию о себе.

§ Злонамеренная — разглашение личных данных участника другим человеком с недобросовестными намерениями (травля, вандализм).

§ В воспитательных целях — разглашение персональных данных, осуществляемое для морального избиения и тем самым воспитания деанонимизируемого.

Отдельно может выделяться деанонимизация на основании авторитетных источников — когда деанонимизующая информация публикуется в авторитетном и заслуживающем доверия независимом источнике.

Примеры

· деанонимизация Хакера Хелла — ряд попыток был сделан Прибыловским, степень их успешности не очень понятна.

· деанонимизация Голополосова Подковыровым.

· деанонимизация Барнаула — деанонимизация бывшего википедиста Барнаула на основе информации из открытых источников.

· деанонимизация Романенко: администратор русской Википедии «Андрей Романенко» оказался виртуалом бывшего администратора Дмитрия Кузьмина.

· деанонимизация Ориона — публикация в Луркоморье личных данных Ориона.

· деанонимизация Скорпиона — признание факта тождественности учётных записей администратора Scorpion-811 и известного в прошлом кукловода Подземный Крот. Деанонимизация начата вандалами и завершена чекюзерами. В итоге Scorpion-811 вынужден был признаться, что он действительно Подземный Крот.

· деанонимизация Лили Желевой — произошла в 2008 году на Дваче и вызвала значительный общественный резонанс.

· деанонимизация Garden Radish — произошла летом 2010 года в Википроектах. Как выяснилось, участница Википедии является активистом форума Песикот, блоггером и администратором ЖЖ-сообщества «Защитники животных — ни дня без действий». Разглашалось также имя и фамилия участницы.

· так называемое Самоубийство Евгения Вольнова, 25 января 2014 года была взломана страничка Евгения Вольнова ВКонтакте, на которой появились по-видимому реальные его ФИО, год рождения и фотография.

· Судебное дело Rentabiliweb против Hi-Media - французский суд раскрыл личность человека, сделавшего правку во французской Википедии с IP-адреса.

Анонимность. Деанонимизация

Цели:

1. Анализ перспектив полной анонимности;

2. Обзор технических и организационных средств для обеспечения анонимности;

3. Попытаться имеющимися способами создать анонимного пользователя;

4. Анализ основных решений для деанонимизации;

5. Попытка деанонимизировать конкретного пользователя.

План:

1. Перспектива полной анонимности в сети;

http://fuza.ru/poleznye-sovety/15483-kak-stat-anonimnym-v-seti-internet.html

2. Цели анонимности;

http://dedushka.org/blog/7092.html

https://whoer.net/blog/anonimnost-v-internete/

http://chajnikam.ru/internet/706-zachem-nuzhna-anonimnost-v-internete.html

3. Задача анонимности;

http://traditio.wiki/%D0%97%D0%B0%D1%89%D0%B8%D1%82%D0%B0_%D0%BA%D0%BE%D0%BD%D1%84%D0%B8%D0%B4%D0%B5%D0%BD%D1%86%D0%B8%D0%B0%D0%BB%D1%8C%D0%BD%D1%8B%D1%85_%D0%B4%D0%B0%D0%BD%D0%BD%D1%8B%D1%85_%D0%B8_%D0%B0%D0%BD%D0%BE%D0%BD%D0%B8%D0%BC%D0%BD%D0%BE%D1%81%D1%82%D1%8C_%D0%B2_%D0%B8%D0%BD%D1%82%D0%B5%D1%80%D0%BD%D0%B5%D1%82%D0%B5#.D0.A1.D0.BB.D1.83.D1.87.D0.B0.D0.B8_.D1.83.D1.89.D0.B5.D0.BC.D0.BB.D0.B5.D0.BD.D0.B8.D1.8F_.D1.81.D0.B2.D0.BE.D0.B1.D0.BE.D0.B4.D1.8B_.D1.81.D0.BB.D0.BE.D0.B2.D0.B0

4. Организационные меры;

http://terevenki.com.ua/showthread.php?t=55

http://lifehacker.ru/2014/01/27/kak-stat-anonimnym-v-seti-internet/

5. Технические средства для обеспечения анонимности в сети (proxy, vpn, tor, l2p);

https://habrahabr.ru/post/190396/

6. Анонимность мобильного трафика

https://cryptoworld.su/bulletprof-android/

https://cryptoworld.su/%D0%9F%D0%B5%D1%80%D0%B5%D1%85%D0%B2%D0%B0%D1%82-%D1%82%D1%80%D0%B0%D1%84%D0%B8%D0%BA%D0%B0-%D0%BC%D0%BE%D0%B1%D0%B8%D0%BB%D1%8C%D0%BD%D0%BE%D0%B3%D0%BE-%D0%98%D0%BD%D1%82%D0%B5%D1%80%D0%BD%D0%B5/

7. Анонимность онлайн платежей

https://habrahabr.ru/company/ubank/blog/227333/

8. Информация из различных аккаунтов

9. Вредоносное ПО

10. Человеческий фактор при анонимном использовании сети;

http://detectivebooks.ru/book/download/34005111/

11. Ошибки, ведущие к нарушению анонимности;

http://detectivebooks.ru/book/download/34005111/

12. Проблемы обеспечения анонимности;

http://revolution.allbest.ru/law/00237401_0.html

13. Цели деанонимизации (виды);

http://www.wikireality.ru/wiki/%D0%94%D0%B5%D0%B0%D0%BD%D0%BE%D0%BD%D0%B8%D0%BC%D0%B8%D0%B7%D0%B0%D1%86%D0%B8%D1%8F

13.1Деанонимизирующая информация, оставляемая ПО (ip, mac, dns);

http://labipt.com/%D0%90%D0%BD%D0%BE%D0%BD%D0%B8%D0%BC%D0%BD%D0%BE%D1%81%D1%82%D1%8C-%D0%B2-%D0%B8%D0%BD%D1%82%D0%B5%D1%80%D0%BD%D0%B5%D1%82%D0%B5-%D0%B8-%D0%BF%D0%BE%D0%BB%D0%B8%D1%82%D0%B8%D1%87%D0%B5%D1%81%D0%BA/

13.2Информация, оставляемая пользователями.

http://labipt.com/%D0%90%D0%BD%D0%BE%D0%BD%D0%B8%D0%BC%D0%BD%D0%BE%D1%81%D1%82%D1%8C-%D0%B2-%D0%B8%D0%BD%D1%82%D0%B5%D1%80%D0%BD%D0%B5%D1%82%D0%B5-%D0%B8-%D0%BF%D0%BE%D0%BB%D0%B8%D1%82%D0%B8%D1%87%D0%B5%D1%81%D0%BA/

14. Примеры

http://www.wikireality.ru/wiki/%D0%94%D0%B5%D0%B0%D0%BD%D0%BE%D0%BD%D0%B8%D0%BC%D0%B8%D0%B7%D0%B0%D1%86%D0%B8%D1%8F

15. Выводы. Что делать что бы стать анонимным

Перспективы полной анонимности в сети

Полная анонимность в сети практически недостижима. Приведу цитату с главной страницы проекта I2P: «У анонимности нет однозначного порога, после которого можно расслабиться — мы не пытаемся создать нечто «абсолютно анонимное», но работаем над тем чтобы атаки на такую сеть становились бы всё более и более «дорогими» для злоумышленников». Каждый компьютер имеет свой ip-адрес, по которому можно идентифицировать владельца и его действия. Да, процесс идентификации можно значительно усложнить, но полностью избежать, без специальных технических средств, недоступных простым смертным, практически невозможно. Имейте это в виду.

Тем не менее, это не значит, что надо опускать руки. Ситуация похожа на защиту от воров. Хотя не существует замка, который было бы невозможно открыть, в наших силах сделать этот процесс настолько сложным и длительным, что ни один взломщик, без острой необходимости, за него не возьмется. Давайте посмотрим, что мы можем сделать.

Цели анонимности

Перечислим основные сферы деятельности пользователей в интернете, которые они пытаются анонимизировать в силу различных причин:

1. Всё, что мы делаем за своим компьютером, сохраняется и бережно хранится, потом фильтруется и сортируется. У систем аналитики (Google Analytics, Яндекс.Метрика, Liveinternet) и провайдеров есть портреты каждого из миллионов пользователей сети: пол, возраст, интересы, страхи, любимая музыка и фильмы, политические пристрастия, сколько зарабатывает, какой шоколад ест... Этот портрет включает все данные, которые мы хоть раз оставляли в сети, и динамически обновляется. Анонимность исключает подобную слежку.

2. С анонимностью пользователь получает способность к обходу сетевой цензуры. Можно не думать, какой сайт завтра запретят депутаты или можно ли «сходить» на форум по своим сетевым делам, в независимости от того запрещен ли данный ресурс на территории государства пользователя и не беспокоиться за дальнейшее вмешательство в личную жизнь.

3. Анонимность делает обычного пользователя неподконтрольным государственным органам, а они могут доставить много неприятностей – вплоть до прямых затрат времени, здоровья и денег. Оставаясь в Интернете «открытым», Вы даете возможность нехорошим личностям «насолить» Вам. Такие риски проще нивелировать техническими средствами.

4. А реклама? Чем больше реальных данных пользователь оставляет в сети, тем больше целевой рекламы и откровенного спама получит в дальнейшем.

Итак, мы поняли, что в сети желательно быть анонимным. Какие же методы, платные и бесплатные, для этого существуют? Рассмотрим их вкратце.

Задача анонимности

Есть разные причины скрываться от опознания. Правительства, работодатели и преподаватели учебных заведений нередко ограничивают доступ к информации и ущемляют свободу выражения подчинённых им людей под всевозможными предлогами. Наблюдается тенденция усиления слежки, в Сети и вообще. Кроме того, многим людям просто нравится ощущение приватности и невозможности слежки за ними через Сеть, это их право. Право, защищённое 23 и 24 статьями конституции Российской Федерации.