Московский Инженерно-Физический Институт

Факультет автоматики и электроники

Кафедра 26

Реферат

На тему

«Определение безопасности интранет сетей. Основные факторы риска для интранет, примерные процентные соотношения»

выполнил студент группы А9-08:

Растеряев М.К

Москва 2012г.

Введение. 3

Особенности. 4

Очевидная выгода использования Интранет.. 4

Преимущества веб-сайта в Интранет перед клиентскими программами архитектуры клиент-сервер. 5

Недостатки Интранет.. 5

Угрозы ресурсам интранета.. 6

Общая классификация угроз интранету. 6

Проявления угроз информационной безопасности. 7

Частота обнаружения атак. 8

Атаки на открытые системы.. 8

Удаленные атаки на открытые системы.. 8

Характерные признаки атак. 9

Анализ сетевого трафика. 9

Подмена доверенного объекта или субъекта. 10

Уровни атак. 11

Уровень 1. 11

Уровни 2 и 3. 11

Уровень 4. 11

Уровни 5 и 6. 12

Способы вторжения в интранет. 12

Средства реализации атак. 12

Технологии защиты сетей Интранет. 13

Межсетевые экраны.. 13

Идентификация и аутентификация пользователей. 14

Трансляция сетевых адресов. 16

Проблемы безопасности МЭ. 16

Система обнаружения вторжений. 17

Модель обнаружения аномалий (AD) 18

Преимущества и недостатки AD. 19

Модель обнаружения признаков. 20

Преимущества и недостатки обнаружения признаков. 20

Выбор между МЭ и IDS. 21

Список использованной литературы.. 22

Введение

Интранет (англ. Intranet, также употребляется термин интрасеть) — в отличие от сети Интернет, это внутренняя частная сеть организации. Как правило, Интранет — это Интернет в миниатюре, который построен на использовании протокола IP для обмена и совместного использования некоторой части информации внутри этой организации. Это могут быть списки сотрудников, списки телефонов партнёров и заказчиков. Чаще всего под этим термином имеют в виду только видимую часть Интранет — внутренний веб-сайт организации. Основанный на базовых протоколах HTTP и HTTPS и организованный по принципу клиент-се́рвер, интранет-сайт доступен с любого компьютера через браузер. Таким образом, Интранет — это «частный» Интернет, ограниченный виртуальным пространством отдельно взятой организации. Intranet допускает использование публичных каналов связи, входящих в Internet, (VPN), но при этом обеспечивается защита передаваемых данных и меры по пресечению проникновения извне на корпоративные узлы.

Приложения в Intranet основаны на применении Internet-технологий и в особенности Web-технологии: гипертекст в формате HTML, протокол передачи гипертекста HTTP и интерфейс се́рверных приложений CGI. Составными частями Intranet являются Web-се́рверы для статической или динамической публикации информации и браузеры для просмотра и интерпретации гипертекста.

Как утверждает Стивен Лотон (Stephen Lawton), термин «интранет» впервые появился 24 апреля 1995 года в журнале «Digital News & Review», техническим редактором которого он являлся, в его статье под заголовком «Intranets fuel growth of Internet access tools».

Особенности

Интранет построен на базе тех же понятий и технологий, которые используются для Интернета, такие как архитектура клиент-сервер и стек протоколов Интернет (TCP/IP). В Интранете встречаются все из известных интернет-протоколов, например, протоколы HTTP (веб-службы), SMTP (электронная почта), и FTP(передача файлов). Интернет-технологии часто используются для обеспечения современными интерфейсами функции информационных систем, размещающих корпоративные данные.

Интранет можно представить как частную версию Интернета, или как частное расширение Интернета, ограниченного организацией с помощью брандмауэра. Первые интранет-веб-сайты и домашние страницы начали появляться в организациях в 1990—1991. Однако по неофициальным данным, термин Интранет впервые стал использоваться в 1992 году в таких учреждениях, как университеты и корпорации, работающие в технической сфере.

Интранет также противопоставляют Экстранету; доступ к Интранету предоставлен только служащим организации, в то время как к Экстранету могут получить доступ клиенты, поставщики, или другие утверждённые руководством лица. В Экстранет-технологии помимо частной сети, пользователи имеют доступ к Интернет ресурсам, но при этом осуществляются специальные меры для безопасного доступа, авторизации, и аутентификации.

Интранет компании не обязательно должен обеспечивать доступ к Интернету. Когда такой доступ всё же обеспечивается, обычно это происходит через сетевой шлюз с брандмауэром, ограждая Интранет от несанкционированного внешнего доступа. Сетевой шлюз часто также осуществляет пользовательскую аутентификацию, шифрование данных, и часто — возможность соединения по виртуальной частной сети (VPN) для находящихся за пределами предприятия сотрудников, чтобы они могли получить доступ к информации о компании, вычислительным ресурсам и внутренним контактам.

Недостатки Интранет

· Сеть может быть взломана и использована в целях хакера;

· Непроверенная или неточная информация, опубликованная в Интранет, приводит к путанице и недоразумениям;

· В свободном интерактивном пространстве могут распространяться нелегитимные и оскорбительные материалы;

· Легкий доступ к корпоративным данным может спровоцировать их утечку к конкурентам через недобросовестного работника;

· Работоспособность и гибкость Интранет требуют значительных накладных расходов на разработку и администрирование.

Угрозы ресурсам интранета

Угрозы осуществляются на практике в результате стечения случайных обстоятельств (ошибки, пропуски, сбои электроэнергии, природные бедствия) либо из-за преднамеренных действий злоумышленников.

Возможна классификация по следующим признакам:

1) цели реализации (цели могут быть связаны, например, со свойствами конфиденциальности, целостности и доступности информации, которые собирается нарушить злоумышленник, или с расширением прав доступа и получением полного контроля над работой компьютера пользователя или определенным сервером);

2) принципу воздействия на систему (например, взлом парольной защиты или нападение на основе сетевого протокола);

3) характеру воздействия на систему (например, пассивный перехват трафика или активная подмена данных);

4) причине появления используемой ошибки защиты (например, из-за отсутствия средств обнаружения вторжений, неправильной настройки средств защиты или неустановки защищающих обновлений);

5) объекту атаки (например, данные, программы, сетевое обеспечение);

6) используемым средствам атаки;

7) состоянию объекта атаки (например, явное изменение состояния или отсутствие каких бы то ни было изменений, так как осуществляется лишь пассивный перехват входящих и исходящих пакетов или почтовых сообщений);

8) по источнику угроз и т. п.

Частота обнаружения атак

По статистике, проведенной ФБР в 2003 году в Америке:

· вирусы — 85 %;

· злоупотребления в интернете со стороны сотрудников — 78 %;

· НСД со стороны сотрудников — 38 %;

· "отказ в обслуживании" — 40 %;

· атаки внешних злоумышленников — 40 %;

· кража конфиденциальной информации — 20 %;

· саботаж — 8 %;

· финансовые мошенничества — 12 %;

· мошенничества с телекоммуникационными устройствами — 9 %.

Атаки на открытые системы

Характерные признаки атак

Можно выделить следующий ряд характерных признаков атак:

- явные признаки — сбои, неправильное функционирование программ, повтор определенных событий, неправильные команды, непредвиденные атрибуты, несоответствующие параметры сетевого трафика и т. п.;

- отсутствие/повреждение некоторых файлов, появление новых;

- откорректированые файлы регистрации;

- использование уязвимостей;

- необъяснимые проблемы;

- обнаружено, что пользователи входили в систему из странных мест в неподходящее время или выполняли странные команды, и др.

Анализ сетевого трафика

Анализ сетевого трафика (или прослушивание канала связи с помощью специальных средств — снифферов) позволяет:

· изучить логику работы сети — получить однозначное соответствие событий, происходящих в системе, и команд, пересылаемых при этом хостами, в момент появления данных событий; в дальнейшем это позволит злоумышленнику на основе задания соответствующих команд получить, например, привилегированные права на действия в системе или расширить свои полномочия в ней;

· перехватить поток передаваемых данных, которыми обмениваются компоненты сетевой ОС, для извлечения секретной или идентификационной информации (например, статических паролей пользователей для доступа к удаленным хостам по протоколам FTP и Telnet, не предусматривающих шифрование), ее подмены, модификации и т. п.

По классификации УА анализ сетевого трафика — пассивное воздействие. Осуществление атаки без обратной связи ведет кнарушению конфиденциальности информации внутри одного сегмента сети на канальном уровне OSI.

Уровни атак

Атаки можно подразделить по серьезности последствий от их реализации на шесть уровней:

Уровень 1.

Атаки включают "отказ в обслуживании" (DoS) и почтовые бомбы. Их цель — доставить кому-то неприятности. В большинстве случаев решить эти проблемы можно, применяя схему, описанную в предупреждении Computer Security Advisory 95-13 (SATAN Update).

Большинство DoS-атак представляет небольшую угрозу и не требует от атакующего особо глубоких знаний. Даже если они вызывают перезагрузку системы — это лишь проблема времени. DoS-атаки по последствиям несравнимы с атаками, когда кто-то получает контроль над сетью. Правда, если в сети есть неопределенные конфигурации, то DoS-атака может вызвать более серьезные последствия.

DoS-атаки довольно обычны, хотя не столь обычны, как почтовые бомбы. Посылаемые бомбы, как правило, легко отслеживаются. Кроме того, bozo-файлы (файлы- убийцы) и схемы таких атак в основном безопасны. Единственная реальная проблема здесь — это частота таких "бомбежек" и их объем, что выводит из строя почтовый сервер.

"Наводнение" и DoS — это часто предшественники (или даже составные части) других атак.

Другая атака первого уровня — это инициализация Telnet-сессии с серверами почты или новостей, выявляющая разделяемые ресурсы. Если сеть должным образом защищена, такие атаки не страшны. Если разделяемые ресурсы должным образом не сконфигурированы или если используются r-сервисы (или другие средства, которые не должны применяться), атаки первого уровня могут стать реальностью.

Уровни 2 и 3.

Это атаки, когда локальные пользователи получают доступ для чтения и записи к файлам (или директориям), к которым такой доступ им не разрешен. Далее все зависит от содержимого этих файлов. Локальный пользователь — это пользователь, который имеет пароль для входа в компьютер внутри интранета и имеет свою директорию на диске (независимо от цели использования этой директории: веб-узел, локальный жесткий диск на одной из рабочих станций и т. д). Угроза от локальных пользователей сильно зависит от самого интранета. Атака, инициированная локальными пользователями на этом уровне, обычно связана с Telnet.

Есть два вида атак второго уровня. Менее серьезные атаки реализуются любопытным пользователем, плохо знакомым с предметом и поэтому интересующимся всем (он может напечатать passwd-файл в STDOUT, попробовать прочитать любые привилегированные файлы и т. д.). И наоборот, это организованные и хорошо продуманные атаки, когда атакующий хорошо знает конфигурацию системы. Причины успешности таких атак — либо неправильная конфигурация сети, либо лазейки в ПО.

В ОС, где нет контроля доступа, атаки второго уровня могут легко перерасти в атаки высших уровней. Для анализа ситуации показательно наблюдение за трафиком к портам 137 — 139, где поддерживается процесс разделения ресурсов.

Уровень 4.

Данные атаки обычно связаны с внешними нарушителями, пытающимися получить доступ квнутренним файлам интранета. Вид доступа может варьироваться от простой проверки существования некоторых файлов до их чтения. Проблемы здесь связаны с уязвимостями из-за наличия удаленных пользователей, способных выполнять ограниченный набор команд в интранете. Большинство угроз объясняется неправильной настройкой серверов, плохими CGI и проблемами переполнения буфера.

Уровни 5 и 6.

Любые атаки данного уровня — фатальны, так как они связаны с возникновением ситуаций, которых в принципе быть не должно. Например, удаленные пользователи могут читать, писать и выполнять файлы. Если в интранете есть защита от атак уровней 2-4, то маловероятна реализация атак уровней 5 и 6. Тогда атака уровня 6 возможна только из-за ошибок в ПО.

Средства реализации атак

Средства (механизмы) реализации атак, которые доступны в среде злоумышленников, довольно разнообразны:

· информационный обмен (для сбора информации ожертве и ее уязвимостях);

· команды пользователей (ввод команд в интерфейсе командной строки или процесса);

· скрипты или программы;

· автономный агент;

· комплекты утилит (toolkit, rootkit и т. п.);

· распределенные средства (по нескольким узлам сети).

Межсетевые экраны

Наиболее распространенными и важными средствами защиты сетей являются межсетевые экраны и прокси-серверы.

Межсетевой экран(МЭ) - это специализированный комплекс межсетевой защиты, называемый также брандмауэром или системой firewall. Межсетевой экран позволяет разделить общую сеть на две или более частей и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую. Как правило, эта граница проводится между корпоративной (локальной) сетью предприятия и глобальной сетью Internet.

Прокси-серверы используются для обработки запросов под видом внутренних пользователей при соединении с объектами и сетями, не пользующимися доверием. Прокси-службы могут обеспечиваться напрямую с помощью межсетевого экрана или на отдельном узле, работающем совместно с межсетевым экраном.

Эффективные межсетевые экраны обладают следующими свойствами:

· Все соединения должны проходить через межсетевой экран. Межсетевой экран пропускает только авторизованный трафик. Если он не способен четко дифференцировать авторизованный и неавторизованный трафик, или если он настроен на пропуск опасных или ненужных соединений, то польза снижается. При сбое или перегрузке МЭ должен всегда переключаться в состояние «отказ» или закрытое состояние, чтобы не оставлять систему незащищенной.

· Межсетевой экран должен противостоять атакам против самого себя, так как для его защиты не устанавливаются дополнительные устройства.

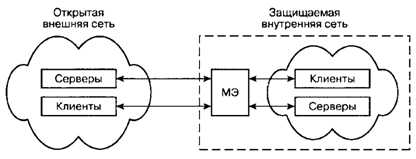

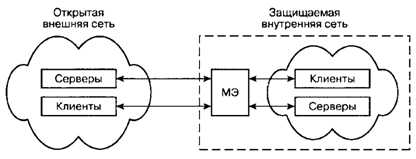

Для противодействия несанкционированному межсетевому доступу межсетевой экран должен располагаться между защищаемой сетью организации, являющейся внутренней, и потенциально враждебной внешней сетью (рис. 2.1). При этом все взаимодействия между этими сетями должны осуществляться только через межсетевой экран. Организационно межсетевой экран входит в состав защищаемой сети.

Рисунок 1. Схема подключения межсетевого экрана

Межсетевой экран, защищающий сразу множество узлов внутренней сети, призван решить две основные задачи:

- ограничение доступа внешних (по отношению к защищаемой сети) пользователей к внутренним ресурсам корпоративной сети. Такими пользователями могут быть партнеры, удаленные пользователи и хакеры, пытающие получить доступ к серверам баз данных, защищаемых межсетевым экраном;

· разграничение доступа пользователей защищаемой сети к внешним ресурсам. Решение этой задачи позволяет, например, регулировать доступ к серверам, не требующимся для выполнения служебных обязанностей.

До сих пор не существует единой и общепризнанной классификации межсетевых экранов. Основываясь на описаниях выпускаемых в настоящее время МЭ, их можно классифицировать по следующим основным признакам.

По функционированию на уровнях модели OSI:

· пакетный фильтр (экранирующий маршрутизатор - screeningrouter);

· шлюз сеансового уровня (экранирующий транспорт);

· прикладнойшлюз (application gateway);

· шлюзэкспертногоуровня (stateful inspection firewall).

По используемой технологии:

· контроль состояния протокола (statefulinspection);

· на основе модулей посредников (proxy).

По исполнению:

· аппаратно-программный;

· программный.

По схеме подключения:

· схема единой защиты сети;

· схема с защищаемым закрытым и не защищаемым открытым сегментами сети;

· схема с раздельной защитой закрытого и открытого сегментов сети

Трансляция сетевых адресов

Для реализации многих атак злоумышленнику необходимо знать адрес своей жертвы. Чтобы скрыть эти адреса, а также топологию всей сети, межсетевые экраны выполняют очень важную функцию - трансляцию внутренних сетевых адресов (networkaddresstranslation, NAT).

Данная функция реализуется по отношению ко всем пакетам, следующим из внутренней сети во внешнюю. Для этих пакетов выполняется автоматическое преобразование IP-адресов компьютеров-отправителей в один «надежный» IP-адрес.

Трансляция внутренних сетевых адресов может осуществлять двумя способами: динамически и статически. В первом случае адрес выделяется узлу в момент обращения к firewall. После завершения соединения адрес освобождается и может быть использован любым другим узлом корпоративной сети. Во втором случае адрес узла всегда привязывается к одному адресу firewall, из которого передаются все исходящие пакеты. IP-адрес firewall становится единственным активным IP-адресом, который попадает во внешнюю сеть. В результате все исходящие из внутренней сети пакеты оказываются отправленными firewall, что исключает прямой контакт между авторизованной внутренней сетью и являющейся потенциально опасной внешней сетью.

При таком подходе топология внутренней сети скрыта от внешних пользователей, что усложняет задачу несанкционированного доступа. Кроме повышения безопасности трансляция адресов позволяет иметь внутри сети собственную систему адресации, не согласованную с адресацией во внешней сети, например в Internet. Это эффективно решает проблему расширения адресного пространства внутренней сети и дефицита адресов внешней сети.

Проблемы безопасности МЭ

Межсетевой экран не в состоянии решить все проблемы безопасности корпоративной сети. Наряду с описанными выше достоинствами межсетевых экранов существуют ограничения в их использовании и ряд угроз безопасности, от которых межсетевые экраны не могут защитить. Отметим наиболее существенные ограничения в применении межсетевых экранов.

Возможное ограничение пропускной способности. Традиционные межсетевые экраны являются потенциально узким местом сети, так как все соединения должны проходить через межсетевой экран.

Отсутствие встроенных механизмов защиты от вирусов. Традиционные firewalls не могут защитить от пользователей, загружающих зараженные вирусами программы из архивов Internet или при передаче таких программ в качестве приложений к письму. Проблема вирусов может быть решена с помощью других антивирусных мер защиты.

Отсутствие эффективной защиты от получаемого из Internet опасного содержимого - апплетов Java, управляющих элементов ActiveX, кода Shockwave, сценариев JavaScript, Jscipt и VBScript и т.п. - с помощью этих технологий можно выполнить большое число несанкционированных действий на компьютере.

Межсетевой экран, как любое другое средство, не может защитить от ошибок и некомпетентности администраторов и пользователей. Экранирующая система не защищает также от нападения по не контролируемым ею каналам связи.

Традиционные МЭ являются, по существу, средствами, только блокирующими атаки. В большинстве случаев они защищают от атак, которые уже находятся в процессе осуществления. Для организации упреждения атак необходимо использовать средства обнаружения вторжений которые будут рассмотрены в следующей главе.

Для защиты информационных ресурсов корпоративных информационных систем необходимо применение комплексной системы информационной безопасности, которая позволит эффективно использовать достоинства межсетевых экранов и компенсировать их недостатки с помощью других средств безопасности.

Модель обнаружения аномалий (AD)

Суть технологии обнаружения аномалий (AnomalyDetection, AD) заключается в установке определенных базовых шаблонов и выявлении отклонений от них. Шаблоны могут устанавливаться для конкретного узла или определенного сегмента сети.

Цель AD заключается в том, чтобы обеспечить возможность обнаружения широкого спектра вредоносных вторжений, включая те, для которых не существует предустановленных признаков. Определяя нормальное поведение систем, AD оповещает обо всех отклонениях.

Установленным шаблоном может быть, например, степень использования сети в конкретном сетевом сегменте не выше 20% с присутствием лишь протоколов HTTP, FTP и SMTP-трафика. Шаблон AD может подразумевать отсутствие unicast-пакетов между рабочими станциями, и такие пакеты могут присутствовать лишь между серверами и рабочими станциями. Если в результате DoS-атаки уровень использования сети начинает превышать 20% на протяжении определенного интервала времени или если кто-то пытается подключиться с помощью telnet к серверу в отслеживаемом сегменте, IDS сгенерирует событие нарушения безопасности.

После установки система AD отслеживает узел или сеть и создает политику мониторинга на базе установленного шаблона. Администратор выбирает, для каких событий и в течение какого времени следует проводить оценку, чтобы определить базовый шаблон. При этом необходимо убедиться, что в процессе первичного измерения в сети не происходит ничего необычного, чтобы не внести искажение в шаблон.

Аномалии измеряются опытным путем как статистически заметные отклонения от базового шаблона. В некоторых случаях, для вызова сигнала оповещения AD-системы достаточно лишь одного события. В случае с нормальными повторяющимися событиями оповещение генерируется после двух или более отклонений от базового шаблона.

Ниже приведены некоторые другие события, которые могут отслеживаться и пресекаться системами AD:

· необычная активность учетной записи пользователя;

· слишком активный доступ к файлам и объектам;

· высокая степень использования процессора;

· некорректное использование протокола;

· необычное местоположение входа пользователя на рабочей станции;

· необычная частота процедур входа в систему;

· высокое число фактов единовременного входа в систему;

· высокое число сеансов;

· любые операции над программным кодом;

· неожиданные попытки использования привилегий или эскалации;

· необычное содержимое (в т.ч. большое количество повторяющихся символов – возможная атака с использованием переполнения буфера).

Преимущества AD

AD-системы прекрасно подходят для обнаружения неожиданно высокого значения какого-либо показателя. Им не требуется конкретный признак угрозы.

Недостатки AD

AD-системы IDS совершенно бессильны в установке базового шаблона и в обнаружении вредоносной активности, не нарушающей приемлемую норму поведения, особенно если речь идет о вредоносном содержимом.

Так как AD-системы используют в своей работе соотношение время/событие, злоумышленник может проявлять активность через некоторый интервал времени, чтобы ADIDS не обнаружила событие как статистически значительное. Кроме того, злоумышленники могут обмануть AD-систему, «переучив» средство защиты для работы по новому шаблону.

Еще одним большим недостатком является то, что определить нормальное значение базового шаблона в постоянно изменяющейся среде затруднительно.

Выбор между МЭ и IDS

По мере роста важности предотвращения вторжений, большая часть межсетевых экранов начинает во многом походить на IDS, а системы IDS становятся похожими на межсетевые экраны. Четкие различия между ними отсутствуют, но, если устройство проверяет полезную нагрузку содержимого для вынесения решения или идентифицирует вредоносный код по названию, то это IDS. Исторически сложилось так, что межсетевые экраны принимают решения по IP-адресам и номерам порта на третьем и четвертом уровнях. IDS могут действовать так же, но они обладают возможностью идентификации конкретного вредоносного кода при наличии соответствующей предопределенной схемы-признака.

К примеру, межсетевой экран может сообщить о блокировке несанкционированного входящего соединения по порту 31337, в то время как система IDS назвала бы данное действие пресечением удаленного троянского сканера BackOrifice.

IDS может связать друг с другом несколько различных попыток установки соединения, распознать их как часть единой попытки сканирования портов и, возможно, даже определить, с помощью какой утилиты осуществлялось сканирование (например X-Spider или nmap). Межсетевой экран составляет отчеты при каждой попытке соединения, как об отдельном событии. Системы IDS обладают более широкими возможностями и идентифицируют вредоносные данные по общепринятому названию.

Список использованной литературы

· «Защита информации в сети. Анализ технологий и синтез решений» Галицкий А. В., Рябко С. Д., Шаньгин В. Ф. Издательство: ДМК пресс, 2004 г. ISBN 5-94074-244-0;

· «Информационная безопасность открытых систем. В 2 томах. Том 1. Угрозы, уязвимости, атаки и подходы к защите» С. В. Запечников, Н. Г. Милославская, А. И. Толстой, Д. В. Ушаков. Издательство: Горячая Линия - Телеком, 2006 г. ISBN 5-93517-291-1, 5-93517-319-0;

· www.wikipedia.org.

Московский Инженерно-Физический Институт

Факультет автоматики и электроники

Кафедра 26

Реферат

На тему

«Определение безопасности интранет сетей. Основные факторы риска для интранет, примерные процентные соотношения»

выполнил студент группы А9-08:

Растеряев М.К

Москва 2012г.

Введение. 3

Особенности. 4

Очевидная выгода использования Интранет.. 4

Преимущества веб-сайта в Интранет перед клиентскими программами архитектуры клиент-сервер. 5

Недостатки Интранет.. 5

Угрозы ресурсам интранета.. 6

Общая классификация угроз интранету. 6

Проявления угроз информационной безопасности. 7

Частота обнаружения атак. 8

Атаки на открытые системы.. 8

Удаленные атаки на открытые системы.. 8

Характерные признаки атак. 9

Анализ сетевого трафика. 9

Подмена доверенного объекта или субъекта. 10

Уровни атак. 11

Уровень 1. 11

Уровни 2 и 3. 11

Уровень 4. 11

Уровни 5 и 6. 12

Способы вторжения в интранет. 12

Средства реализации атак. 12

Технологии защиты сетей Интранет. 13

Межсетевые экраны.. 13

Идентификация и аутентификация пользователей. 14

Трансляция сетевых адресов. 16

Проблемы безопасности МЭ. 16

Система обнаружения вторжений. 17

Модель обнаружения аномалий (AD) 18

Преимущества и недостатки AD. 19

Модель обнаружения признаков. 20

Преимущества и недостатки обнаружения признаков. 20

Выбор между МЭ и IDS. 21

Список использованной литературы.. 22

Введение

Интранет (англ. Intranet, также употребляется термин интрасеть) — в отличие от сети Интернет, это внутренняя частная сеть организации. Как правило, Интранет — это Интернет в миниатюре, который построен на использовании протокола IP для обмена и совместного использования некоторой части информации внутри этой организации. Это могут быть списки сотрудников, списки телефонов партнёров и заказчиков. Чаще всего под этим термином имеют в виду только видимую часть Интранет — внутренний веб-сайт организации. Основанный на базовых протоколах HTTP и HTTPS и организованный по принципу клиент-се́рвер, интранет-сайт доступен с любого компьютера через браузер. Таким образом, Интранет — это «частный» Интернет, ограниченный виртуальным пространством отдельно взятой организации. Intranet допускает использование публичных каналов связи, входящих в Internet, (VPN), но при этом обеспечивается защита передаваемых данных и меры по пресечению проникновения извне на корпоративные узлы.

Приложения в Intranet основаны на применении Internet-технологий и в особенности Web-технологии: гипертекст в формате HTML, протокол передачи гипертекста HTTP и интерфейс се́рверных приложений CGI. Составными частями Intranet являются Web-се́рверы для статической или динамической публикации информации и браузеры для просмотра и интерпретации гипертекста.

Как утверждает Стивен Лотон (Stephen Lawton), термин «интранет» впервые появился 24 апреля 1995 года в журнале «Digital News & Review», техническим редактором которого он являлся, в его статье под заголовком «Intranets fuel growth of Internet access tools».

Особенности

Интранет построен на базе тех же понятий и технологий, которые используются для Интернета, такие как архитектура клиент-сервер и стек протоколов Интернет (TCP/IP). В Интранете встречаются все из известных интернет-протоколов, например, протоколы HTTP (веб-службы), SMTP (электронная почта), и FTP(передача файлов). Интернет-технологии часто используются для обеспечения современными интерфейсами функции информационных систем, размещающих корпоративные данные.

Интранет можно представить как частную версию Интернета, или как частное расширение Интернета, ограниченного организацией с помощью брандмауэра. Первые интранет-веб-сайты и домашние страницы начали появляться в организациях в 1990—1991. Однако по неофициальным данным, термин Интранет впервые стал использоваться в 1992 году в таких учреждениях, как университеты и корпорации, работающие в технической сфере.

Интранет также противопоставляют Экстранету; доступ к Интранету предоставлен только служащим организации, в то время как к Экстранету могут получить доступ клиенты, поставщики, или другие утверждённые руководством лица. В Экстранет-технологии помимо частной сети, пользователи имеют доступ к Интернет ресурсам, но при этом осуществляются специальные меры для безопасного доступа, авторизации, и аутентификации.

Интранет компании не обязательно должен обеспечивать доступ к Интернету. Когда такой доступ всё же обеспечивается, обычно это происходит через сетевой шлюз с брандмауэром, ограждая Интранет от несанкционированного внешнего доступа. Сетевой шлюз часто также осуществляет пользовательскую аутентификацию, шифрование данных, и часто — возможность соединения по виртуальной частной сети (VPN) для находящихся за пределами предприятия сотрудников, чтобы они могли получить доступ к информации о компании, вычислительным ресурсам и внутренним контактам.