Симметричные алгоритмы шифрования основаны на том, что отправитель и получатель информации используют один и тот же ключ. Этот ключ должен храниться в тайне и передаваться способом, исключающим его перехват.

Обмен информацией осуществляется в 3 этапа:

1. отправитель передает получателю ключ;

2. отправитель, используя ключ, зашифровывает сообщение, которое пересылается получателю;

3. получатель получает сообщение и расшифровывает его.

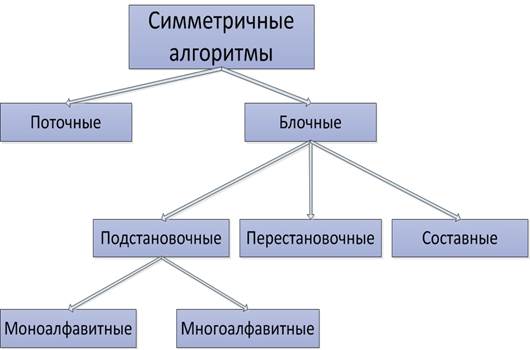

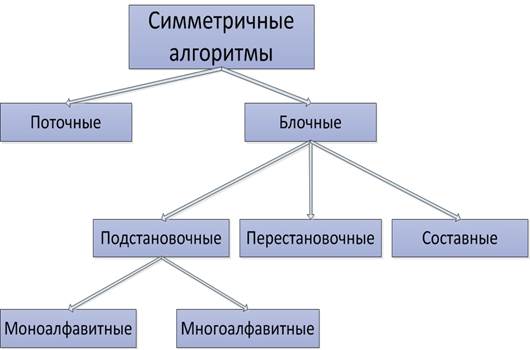

Классификация симметричных алгоритмов представлена на рис. 1.1.

Рис. 1.1. Классификация симметричных алгоритмов шифрования

В зависимости от размера блока шифруемой информации симметричные криптоалгоритмы подразделяются на блочные и поточные шифры. Единицей кодирования в поточных шифрах является один бит. Результат кодирования не зависит от прошедшего ранее входного потока. Схема применяется в системах передачи потоков информации, то есть в тех случаях, когда передача информации начинается и заканчивается в произвольные моменты времени и может случайно прерываться. Для блочных шифров единицей кодирования является блок из нескольких байтов. Результат кодирования зависит от всех исходных байтов этого блока. Схема применяется при пакетной передаче информации и кодировании файлов.

Критерием классификации симметричных блочных криптоалгоритмов является тип выполняемых преобразований над блоками открытого текста. По этому критерию криптоалгоритмы разделяют на подстановочные и перестановочные. В перестановочных шифрах блоки информации не изменяются сами по себе, но изменяется их порядок следования, что делает информацию недоступной стороннему наблюдателю. Подстановочные шифры (шифры замены) изменяют сами блоки информации по определенным законам. В современных криптографических системах, как правило, используются оба способа шифрования. Такой шифратор называют составным. Он является более стойким, чем шифратор, использующий только замены или перестановки.

Деление криптоалгоритмов на моноалфавитные и многоалфавитные характерно для подстановочных шифров. Моноалфавитные криптоалгоритмы заменяют блок входного текста (символ входного алфавита) на один и тот же блок шифротекста (символ выходного алфавита). В многоалфавитных шифрах одному и тому же блоку входного текста могут соответствовать разные блоки шифротекста, что существенно затрудняет криптоанализ.

К итеративным блочным алгоритмам относят:

1. DES. Федеральный стандарт шифрования США в 1977-2001 годах. DES имеет блоки по 64 бита и 16 цикловую структуру сети Фейстеля, для шифрования использует ключ с длиной 56 бит. Алгоритм использует комбинацию нелинейных (S-блоки) и линейных (перестановки E, IP, IP-1) преобразований. В декабре 2001 года утратил свой статус в связи с введением в действие нового стандарта. В настоящее время может быть взломан полным перебором.

2. Triple-DES. Вариация алгоритма DES, в которой базовый DES выполняется трижды на одном блоке данных, за счет чего стойкость ключа повышается в два (три) раза.

3. AES. В настоящее время является федеральным стандартом шифрования США. Обладает простым дизайном, который облегчает его анализ, малым размером исполняемого кода и требованиям к памяти, высокой скоростью и некоторыми другим параметрам, отличающим его от конкурентов. Несмотря на незначительно меньший «запас прочности» (то есть способность противостоять атакам в своих ослабленных вариантах с меньшим числом раундов), тем не менее, такой дизайн не несет практической угрозы безопасности алгоритма.

4. CAST. Существуют CAST-128 и CAST-256. Канада, где был разработан алгоритм, рассматривает его в качестве государственного стандарта шифрования. Дизайн основан на формальной архитектуре DES с доказанной стойкостью. Не имеет слабых ключей. Совершенно устойчив к линейному и дифференциальному криптоанализу, может быть взломан только полным перебором.

5. IDEA. Считается одним из лучших опубликованных шифров, отчасти благодаря своей прочной теоретической базе. Имеет класс слабых ключей. Ряд групп академических и военных исследователей не опубликовали свои результаты криптоанализа алгоритма, что может означать достижение успеха в его взломе.

6. Blowfish. Сложная схема выработки ключевых элементов существенно затрудняет атаку на алгоритм методом перебора, однако делает его непригодным для использования в системах, где ключ часто меняется, и на каждом ключе шифруется небольшие по объему данные. Алгоритм лучше всего подходит для систем, в которых на одном и том же ключе шифруются большие массивы данных.

7. Twofish. Обладает сравнительно низкой скоростью и сложностью, затрудняющей формальный анализ. По мнению некоторых криптографов, алгоритм неустойчивым к атакам, организованным по принципу «разделяй и властвуй». Однако при анализе пока никому не удалось провести ни одну из подобных атак.

8. ГОСТ 28147-89. Стандарт Российской Федерации на шифрование данных. Обладает сравнительно большим классом слабых ключей.

Основные параметры рассмотренных алгоритмов итеративного блочного шифрования представлены в таблице 1.1.

Таблица 1.1

Сравнение основных параметров итеративных блочных алгоритмов

| Алгоритм

| Ключ, бит

| Блок, бит

|

| DES

| 56

| 64

|

| Triple-DES

| 168

| 64

|

| AES

| 128, 192, 256

| 128

|

| CAST

| 128

| 64

|

| IDEA

| 128

| 64

|

| Blowfish

| max 448

| 64

|

| Twofish

| 256

| 128

|

| ГОСТ 28147-89

| 256

| 64

|

Алгоритм ГОСТ 28147-89

ГОСТ 28147-89 — советский и российский стандарт симметричного шифрования, введённый в 1990 году, также является стандартом СНГ. Полное название — «ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования». Блочный шифроалгоритм. При использовании метода шифрования с гаммированием, может выполнять функции поточного шифроалгоритма.

По некоторым сведениям, история этого шифра гораздо более давняя. Алгоритм, положенный впоследствии в основу стандарта, родился, предположительно, в недрах Восьмого Главного управления КГБ СССР (ныне в структуре ФСБ), скорее всего, в одном из подведомственных ему закрытых НИИ, вероятно, ещё в 1970-х годах в рамках проектов создания программных и аппаратных реализаций шифра для различных компьютерных платформ.

С момента опубликования ГОСТа на нём стоял ограничительный гриф «Для служебного пользования», и формально шифр был объявлен «полностью открытым» только в мае 1994 года. История создания шифра и критерии разработчиков по состоянию на 2010 год не опубликованы.

ГОСТ 28147-89 — блочный шифр с 256-битным ключом и 32 циклами преобразования, оперирующий 64-битными блоками. Основа алгоритма шифра — Сеть Фейстеля. Базовым режимом шифрования по ГОСТ 28147-89 является режим простой замены (определены также более сложные режимы гаммирование, гаммирование с обратной связью и режим имитовставки).

Достоинства алгоритма

1. Бесперспективность силовой атаки (XSL-атаки в учёт не берутся, так как их эффективность на данный момент полностью не доказана).

2. Эффективность реализации и соответственно высокое быстродействие на современных компьютерах.

3. Наличие защиты от навязывания ложных данных (выработка имитовставки) и одинаковый цикл шифрования во всех четырех алгоритмах ГОСТа.

4. В режиме гаммирования все элементы гаммы различны для реальных шифруемых массивов и, следовательно, результат зашифрования даже двух одинаковых блоков в одном массиве данных будет различным.

5. Элементы гаммы вырабатываются одинаковыми порциями в 64 бита, но использоваться может и часть такого блока с размером, равным размеру шифруемого блока.

Недостатки алгоритма

Основные проблемы ГОСТа связаны с неполнотой стандарта в части генерации ключей и таблиц замен. Тривиально доказывается, что у ГОСТа существуют «слабые» ключи и таблицы замен, но в стандарте не описываются критерии выбора и отсева «слабых». Также стандарт не специфицирует алгоритм генерации таблицы замен (S-блоков). С одной стороны, это может являться дополнительной секретной информацией (помимо ключа), а с другой, поднимает ряд проблем:

1. Нельзя определить криптостойкость алгоритма, не зная заранее таблицы замен;

2. Реализации алгоритма от различных производителей могут использовать разные таблицы замен и могут быть несовместимы между собой;

3. Возможность преднамеренного предоставления слабых таблиц замен лицензирующими органами РФ;

4. Потенциальная возможность (отсутствие запрета в стандарте) использования таблиц замены, в которых узлы не являются перестановками, что может привести к чрезвычайному снижению стойкости шифра.

Конструкторская часть