- Реализация до 100% политики безопасности

- Управляемый доступ

- Защита сетевых ресурсов от внешних угроз

- Обнаружение и защита от типовых Dos-атак

- Скрытие структуры локальной сети

- Конфиденциальность внешних сетевых соединений

- Аудит событий безопасности

- Управление сетевым трафиком

Типовые варианты подключения МЭ

- Dual-homed

- Экранирующий МЭ

- Экранирующая подсеть

От чего не может защитить МЭ

- Внутренние угрозы

- Несанкционированные модемные соединения

33. Архитектура МЭ.

34. Классификация МЭ.

Классификация МЭ по типу защищаемых объектов

Классификация МЭ по уровням модели OSI

35. Технология NAT

- Динамическая трансляция

- Динамическая трансляция с динамической выборкой IP-адресов

- Статическая трансляция

- Трансляция с динамической выборкой IP-адресов

- Комбинированный режим

Назначение

- Сокрытие адресного пространства защищаемых сетей

- Защита сетей от удаленных механизмов исследования

- Подключение к глобальным сетям при отсутствии достаточного количества зарегистрированных IP-адресов Интернет

- Прозрачное подключение к ресурсам защищаемых сетей

- Балансировка нагрузки

- Принудительное прокcирование

NAT. Динамическая трансляция (пример)

36. Технология обеспечения безопасности, реализуемые в МЭ

v Сетевая трансляция адресов

- Динамическая трансляция

- Динамическая трансляция с динамической выборкой IP-адресов

- Статическая трансляция

- Трансляция с динамической выборкой IP-адресов

- Комбинированный режим

Назначение

- Сокрытие адресного пространства защищаемых сетей

- Защита сетей от удаленных механизмов исследования

- Подключение к глобальным сетям при отсутствии достаточного количества зарегистрированных IP-адресов Интернет

- Прозрачное подключение к ресурсам защищаемых сетей

- Балансировка нагрузки

- Принудительное прокcирование

NAT. Динамическая трансляция (пример)

v Трансляция портов

v Антивирусная защита

- Деструктивный программный код

· Вирусы

· Троянские программы

· DDos-агенты

· Активное содержимое протокола HTTP (Java, JavaScript, ActiveX)

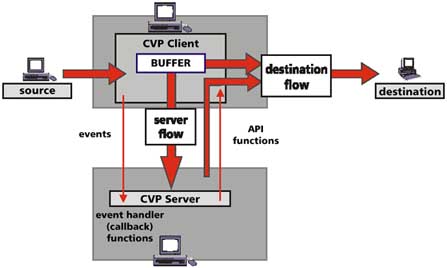

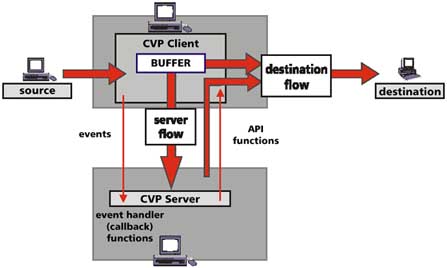

- Защита транспортных потоков

· Антивирусные шлюзы

· Антивирусные шлюзы в составе МЭ

· Сервера CVP

v Аутентификация

- Прозрачность аутентификации

- Типы аутентификации

- Протоколы и схемы аутентификации

- Управление бюджетами пользователей

v Обнаружение вторжений и необычной активности

- Сложность реализации функций IDS

- Отложенный анализ на основе журналов событий

v Управление бюджетами пользователей

v Контроль времени действия правил политики безопасности

- Усиление и гибкость политики безопасности

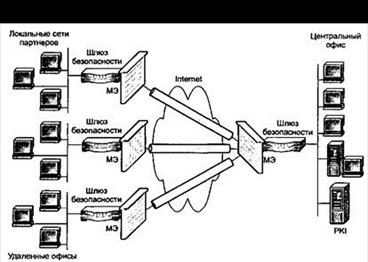

v Виртуальные частные сети

v Split DNS

v Балансировка нагрузки и управление полосой пропускания

- Проблемы стека TCP/IP

- Гарантирование полосы пропускания

- Управление нагрузкой на прикладные сервисы

37. Отличительные особенности от классических СрЗИ

Под DLP (Data Leak Prevention)-системами принято понимать программные продукты, защищающие организации от утечек конфиденциальной информации.

Подобного рода системы создают защищенный цифровой «периметр» вокруг организации, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информацией должен быть не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности на внешних носителях, распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth и т.д.

Поскольку DLP-система должна препятствовать утечкам конфиденциальной информации, то она в обязательном порядке имеет встроенные механизмы определения степени конфиденциальности документа, обнаруженного в перехваченном трафике. Как правило, наиболее распространены два способа: путём анализа специальных маркеров документа и путём анализа содержимого документа. В настоящее время более распространен второй вариант, поскольку он устойчив перед модификациями, вносимыми в документ перед его отправкой, а также позволяет легко расширять число конфиденциальных документов, с которыми может работать система.

38. Угрозы, нейтрализуемые/парируемые DLP-системами, и плюсы от их внедрения.

Основной задачей DLP-систем, что очевидно, является предотвращение передачи конфиденциальной информации за пределы информационной системы. Такая передача (утечка) может быть намеренной или ненамеренной. Практика показывает, что большая часть ставших известными утечек (порядка 3/4) происходит не по злому умыслу, а из-за ошибок, невнимательности, безалаберности, небрежности работников.Выявлять подобные утечки проще. Остальная часть связана со злым умыслом операторов и пользователей информационных систем.

Кроме основной перед DLP-системой могут стоять и вторичные (побочные) задачи. Они таковы:

- архивирование пересылаемых сообщений на случай возможных в будущем расследований инцидентов;

- предотвращение передачи вовне не только конфиденциальной, но и другой нежелательной информации (обидных выражений, спама, эротики, излишних объёмов данных и т.п.);

- предотвращение передачи нежелательной информации не только изнутри наружу, но и снаружи вовнутрь информационной системы;

- предотвращение использования работниками казённых информационных ресурсов в личных целях;

- оптимизация загрузки каналов, экономия трафика;

- контроль присутствия работников на рабочем месте;

- отслеживание благонадёжности сотрудников, их политических взглядов, убеждений, сбор компромата.

39. Способы детектирования информации

Контейнерный анализ

Этот метод анализирует свойства файла или другого контейнера, в котором находится информация. Каждый контейнер содержит некую метку, которая однозначно определяет тип содержащегося внутри контейнера контента. Упомянутые методы практически не требуют вычислительных ресурсов для анализа перемещаемой информации, поскольку метка полностью описывает права пользователя на перемещение контента по любому маршруту. Плюсы такого подхода очевидны: быстрота анализа и полное отсутствие ошибок второго рода (когда открытый документ система ошибочно детектирует как конфиденциальный). Минусы — система заботится только о помеченной информации: если метка не поставлена, контент не защищен. Слабость таких систем проявляется и в организации расстановки меток. Если их расставляет автор документа, то по злому умыслу он имеет возможность не пометить информацию, которую собирается похитить. Метки обычно подразделяют на атрибутные, форматные и внешние. Как следует из названия, первые размещаются в атрибутах файлов, вторые — в полях самого файла и третьи — прикрепляются к файлу (ассоциируются с ним) внешними программами.

Контентный анализ

Задача этих технологий — извлечь значащий контент из контейнера или перехватить передачу по каналу связи и проанализировать информацию на наличие запрещенного содержимого. Основными технологиями в определении запрещенного контента в контейнерах являются контроль сигнатур, контроль на основе хеш-функций и лингвистические методы.

Сигнатуры

Самый простой метод контроля — поиск в потоке данных некоторой последовательности символов

К достоинствам этого метода можно отнести независимость от языка и простоту пополнения словаря запрещенных терминов. Недостатки становятся очевидными при использования не-английского языка. К сожалению, большинство производителей систем анализа текстов работают для американского рынка, а английский язык очень «сигнатурен» — формы слов чаще всего образуются с помощью предлогов без изменения самого слова.

Маски

Расширением функционала поиска сигнатур «стоп-слов» является поиск их масок. Он представляет собой поиск такого содержания, которое невозможно точно указать в базе «стоп-слов», но можно указать его элемент или структуру. К такой информации следует отнести любые коды, характеризующие персону или предприятие: ИНН, номера счетов, документов и т.д. Маска учитывает не только произвольный номер, но и любой регистр и даже подмену русских букв латинскими. Маска записана в стандартной нотации «REGEXP», хотя у различных DLP-систем могут быть собственные, более гибкие нотации.

Хеш-функции

Набирается база образцов конфиденциальных документов. С каждого из них снимается «отпечаток», т.е. из документа извлекается значимое содержимое, которое приводится к некоторому нормальному, например (но не обязательно) текстовому виду, затем снимаются хеши всего содержимого и его частей, например абзацев, предложений, пятерок слов и т.д., детализация зависит от конкретной реализации. Эти отпечатки хранятся в специальной базе данных. Перехваченный документ точно так же очищается от служебной информации и приводится к нормальному виду, затем с него по тому же алгоритму снимаются отпечатки-шиндлы. Полученные отпечатки ищутся в базе данных отпечатков конфиденциальных документов, и если находятся — документ считается конфиденциальным. Большинство преимуществ такого метода являются одновременно его недостатками. Прежде всего, это требование использования образцов документов. С одной стороны, пользователю не надо беспокоиться о стоп-словах, значимых терминах и другой информации, совершенно неспецифической для офицеров безопасности деятельности. С другой стороны, «нет образца — нет защиты», что порождает те же самые проблемы с новыми и входящими документами, что и при обращении к технологиям, базирующимся на метках. Очень важным плюсом такой технологии является ее нацеленность на работу с произвольными последовательностями символов. Низкоуровневые хеш-функции неустойчивы к примитивному кодированию. Они легко справляются с изменением порядка слов, перестановкой абзацев и другими ухищрениями «плагиаторов», но, например, изменение букв по всему документу разрушает хеш-образец и такой документ становится невидимым для перехватчика.

Лингвистические методы

Метод работает только с текстами. Лингвистика как наука состоит из многих дисциплин — от морфологии до семантики. Поэтому лингвистические методы анализа тоже различаются между собой. Есть методы, использующие лишь стоп-слова, только вводящиеся на уровне корней, а сама система уже составляет полный словарь; есть базирующиеся на расставлении весов встречающихся в тексте терминов.

Достоинством метода является полная нечувствительность к количеству документов, т.е. редкая для корпоративной информационной безопасности масштабируемость. Лингвистические системы наряду с сигнатурной фильтрацией так распространены, поскольку позволяют начать работать без изменений в компании сразу после инсталляции. Недостатки. Зависимость от языка. Еще один недостаток — высокий процент ошибок второго рода, (Соответственно, ошибку второго рода иногда называют пропуском события или ложноотрицательным срабатыванием. человек болен, но анализ крови этого не показал, или у пассажира имеется холодное оружие, но рамка металлодетектора его не обнаружила (например, из-за того, что чувствительность рамки отрегулирована на обнаружение только очень массивных металлических предметов).) для снижения которого требуется квалификация в области лингвистики (для тонкой настройки базы фильтрации). Лингвистические методы выбирают тогда, когда хотят минимизировать вмешательство в бизнес, когда служба защиты информации не имеет административного ресурса изменить существующие процессы создания и хранения документов. Они работают всегда и везде, хотя и с упомянутыми недостатками.

40. Компоненты DLP-систем

В состав DLP-систем входят компоненты (модули) сетевого уровня и компоненты уровня хоста. Сетевые компоненты контролируют трафик, пересекающий границы информационной системы. Обычно они стоят на прокси-серверах, серверах электронной почты, а также в виде отдельных серверов. Компоненты уровня хоста стоят обычно на персональных компьютерах работников и контролируют такие каналы, как запись информации на компакт-диски, флэш-накопители и т.п. Хостовые компоненты также стараются отслеживать изменение сетевых настроек, инсталляцию программ для туннелирования, стеганографии и другие возможные методы для обхода контроля. DLP-система должна иметь компоненты обоих указанных типов плюс модуль для централизованного управления.

41. Примеры DLP-систем

- Code Green;

- InfoWatch;

- McAfee (Onigma);

- Orchestria;

- Reconnex;

- RSA/EMC (Tablus);

- Symantec (Vontu);

- Trend Micro (Provilla);

- Verdasys;

- Vericept;

- Websense (PortAuthority);

- Workshare.

На сегодняшний день из вышеупомянутых 12 вендоров на российском рынке в той или иной степени представлены только InfoWatch и Websense.

Рассматривая функциональность DLP-систем, аналитики (Forrester, Gartner, IDC) вводят категоризацию объектов защиты — типов информационных объектов подлежащих мониторингу. Подобная категоризация позволяет в первом приближении оценить область применения той или иной системы. Выделяют три категории объектов мониторинга.

- Data-in-motion (данные в движении) — сообщения электронной почты, интернет-пейджеров, сетей peer-to-peer, передача файлов, Web-трафик, а также другие типы сообщений, которые можно передавать по каналам связи.

- Data-at-rest (хранящиеся данные) — информация на рабочих станциях, лаптопах, файловых серверах, в специализированных хранилищах, USB-устройствах и других типах устройств хранения данных.

- Data-in-use (данные в использовании) — информация, обрабатываемая в данный момент.

42. Ограничения DLP-систем

Практически во всех странах охраняется законом право на тайну связи и право на тайну частной жизни (приватность, privacy). Использование DLP-систем может противоречить местным законам в некоторых режимах или требовать особого оформления отношений между работниками и работодателем. Поэтому при внедрении DLP-системы необходимо привлекать юриста на самом раннем этапе проектирования.

Взаимоотношения DLP-систем с российским законодательством рассмотрены в ряде работ Защита информации и тайна связи: кто кого? Законодательные основы защиты прав и интересов работника и работодателя в процессе обеспечения информационной безопасности предприятия.

Информационная безопасность также описывается в ГОСТ, например, в ГОСТ 17799-2005.

43. Основное протоколы построения сетей VPN

Для построения VPN используются протоколы следующих уровней:

- канального;

- сетевого;

- транспортного.

К протоколам канального уровня относятся

- PPTP (Point to Point Tunneling Protocol) - инкапсулирует IP - пакеты для передачи по сети. Позволяет передавать через туннель пакеты PPP.

- L2TP (Layer 2 Tunneling Protocol) - позволяет передавать через туннель пакеты SLIP и PPP. Позволяет создавать туннель не только в сетях IP, но и в таких, как ATM, X.25 и Frame Relay.

- MPLS (Multiprotocol Label Switching) - механизм передачи данных, эмулирующий свойства различных сетей. был разработан с целью обеспечения универсальной службы передачи данных как для клиентов сетей с коммутацией каналов, так и сетей с коммутацией пакетов. С помощью MPLS можно передавать трафик самой разной природы, такой как IP-пакеты, ATM, SONET и кадры Ethernet.

К протоколам сетевого уровня относятся:

- IPSec - согласованный набор открытых стандартов. Ядром IPSec являются три протокола:

· AH (Authentication Header) - гарантирует целостность и аутентичность данных.

· ESP (Encapsulating Security Payload) - шифрует передаваемые данные, обеспечивая их конфиденциальность, поддерживает средства аутентификации и обеспечения целостности данных.

· IKE (Internet Key Exchange) - решает задачу автоматического предоставления конечным пользователям защищенного канала секретных ключей, необходимых для работы протоколов аутентификации и шифрования.

К протоколам транспортного уровня относятся:

- SSL/TLS (Secure Socket Layer/Transport Layer Security) - реализует шифрование и аутентификацию между транспортными уровнями приемника и передатчика. Применяется для защиты TCP - трафика, не может применяться для UDP.

44. Основные схемы организации VPN-соединений

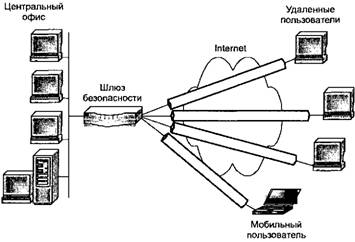

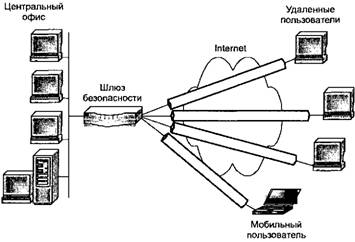

VPN с удаленным доступом позволяют значительно сократить ежемесячные расходы на использование коммутируемых и выделенных линий. Принцип их работы прост: пользователи устанавливают соединения с местной точкой доступа к глобальной сети, после чего их вызовы туннелируются через Интернет, что избавляет от платы за междугородную и международную связь или выставления счетов владельцам бесплатных междугородных номеров; затем все вызовы концентрируются на соответствующих узлах и передаются в корпоративные сети.

VPN с удаленным доступом позволяют значительно сократить ежемесячные расходы на использование коммутируемых и выделенных линий. Принцип их работы прост: пользователи устанавливают соединения с местной точкой доступа к глобальной сети, после чего их вызовы туннелируются через Интернет, что избавляет от платы за междугородную и международную связь или выставления счетов владельцам бесплатных междугородных номеров; затем все вызовы концентрируются на соответствующих узлах и передаются в корпоративные сети.

Преимущества перехода от частно управляемых dial networks к Remote Access VPN:

• возможность использования местных dial-in numbers вместо междугородних позволяет значительно снизить затраты на междугородние телекоммуникации;

• эффективная система установления подлинности удаленных и мобильных пользователей обеспечивает надежное проведение процедуры аутентификации;

• высокая масштабируемость и простота развертывания для новых пользователей, добавляемых к сети;

• сосредоточение внимания компании на основных корпоративных бизнес-целях вместо отвлечения на проблемы обеспечения работы сети.

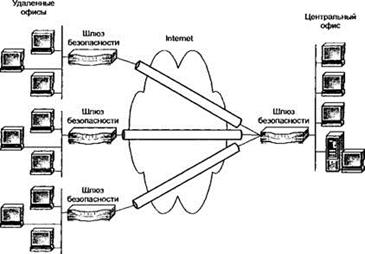

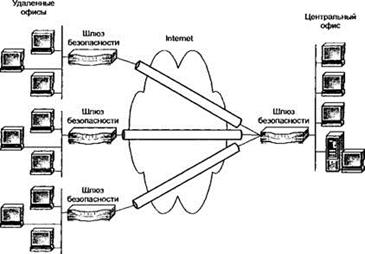

Внутрикорпоративные сети VPN строятся с использованием Internet или разделяемых сетевых инфраструктур, предоставляемых сервис-провайдерами.

Внутрикорпоративные сети VPN строятся с использованием Internet или разделяемых сетевых инфраструктур, предоставляемых сервис-провайдерами.

Достоинства Intranet VPN:

Достоинства Intranet VPN:

• применение мощных криптографических протоколов шифрования данных для защиты конфиденциальной информации;

• надежность функционирования при выполнении таких критических приложений, как системы автоматизированной продажи и системы управления базами данных;

• гибкость управления эффективным размещением быстро возрастающего числа новых пользователей, новых офисов и новых программных приложений.

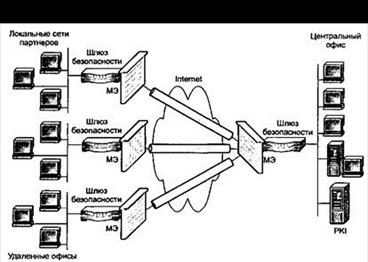

Межкорпоративная сеть VPN — это сетевая технология, которая обеспечивает прямой доступ из сети одной компании к сети другой компании и, таким образом, способствует повышению надежности связи, поддерживаемой в ходе делового сотрудничества.

Сети Extranet VPN в целом похожи на внутрикорпоративные виртуальные частные сети с той лишь разницей, что проблема защиты информации является для них более острой. Для Extranet VPN характерно использование стандартизированных VPN-продуктов, гарантирующих способность к взаимодействию с различными VPN-решениями, которые деловые партнеры могли бы применять в своих сетях.

Когда несколько компаний принимают решение работать вместе и открывают друг для друга свои сети, они должны позаботиться о том, чтобы их новые партнеры имели доступ только к определенной информации. При этом конфиденциальная информация должна быть надежно защищена от несанкционированного использования. Именно поэтому в межкорпоративных сетях большое значение придается контролю доступа из открытой сети посредством МЭ. Важна и аутентификация пользователей, призванная гарантировать, что доступ к информации получают только те, кому он действительно разрешен. Вместе с тем, развернутая система защиты от несанкционированного доступа не должна привлекать к себе внимания.

Соединения Extranet VPN развертываются, используя те же архитектуру и протоколы, которые применяются при реализации Intranet VPN и Remote AccessVPN. Основное различие заключается в том, что разрешение доступа, которое дается пользователям Extranet VPN, связано с сетью их партнера.

45. Задачи, решаемые SIEM-системами

Для повышения эффективности принятия решений по реагированию на события, связанные с нарушением безопасности рекомендуется использовать специализированные системы мониторинга, которые могут автоматизировать процесс сбора и анализа информации, поступающей от различных средств защиты. В западной терминологии системы мониторинга обозначаются аббревиатурой SIM (Security Information Management) или SIEM (Security Information and Event Management).

В состав системы мониторинга включаются следующие компоненты:

· агенты мониторинга, предназначенные для сбора информации, поступающей от различных средств защиты;

· сервер событий, обеспечивающий централизованную обработку информации о событиях безопасности, которая поступает от агентов. Обработка осуществляется в соответствии с правилами, которые задаются администратором безопасности;

· хранилище данных, содержащее результаты работы системы, а также данные, полученные от агентов;

· консоль управления системой, позволяющая в реальном масштабе времени просматривать результаты работы системы, а также управлять её параметрами.

Типовая структура системы мониторинга информационной безопасности отображена ниже.

46. Примеры SIEM-систем

В настоящее время наибольшее распространение получили следующие коммерческие системы мониторинга событий информационной безопасности: ArcSight, Cisco MARS, RSA Envision, NetForensics, NetIQ, Symantec, и др. Необходимо отметить, что кроме коммерческих существуют также и бесплатные системы мониторинга с открытым кодом. Примером такой системы является продукт Prelude Universla SIM.

Согласно исследованиям аналитических компаний IDC и Gartner одну из лидирующих позиций среди компаний-производителей систем мониторинга информационной безопасности на сегодняшний день занимает ArcSight, которая в 2011 была приобретена корпорацией HP.

Система мониторинга и корреляции событий ArcSight ESM позволяет собирать и анализировать сообщения о событиях безопасности, поступающих от средств защиты, операционных систем, прикладного программного обеспечения и др. Данная информация собирается в едином центре, обрабатывается и подвергается анализу в соответствии с заданными правилами по обработке событий, связанных с информационной безопасностью. Результаты анализа в режиме реального времени предоставляются администраторам безопасности в удобном виде для принятия решений по реагированию на инциденты безопасности.

Технология функционирования ArcSight ESM предусматривает разделение процесса обработки событий безопасности на пять основных этапов: фильтрация, нормализация, агрегирование, корреляция и визуализация. В процессе фильтрации система удаляет события, которые не имеют прямого отношения к обеспечению информационной безопасности. На этапе нормализации события приводятся к единому формату сообщений ArcSight ESM. Агрегирование позволяет удалить повторяющиеся события, описывающие один и тот же инцидент. Эта процедура позволяет значительно сократить объем информации, который хранится и обрабатывается в системе мониторинга. Сформированные сообщения затем обрабатываются, используя механизмы корреляции, основанные как на статистических методах, а также правилах встроенной экспертной системы. И, наконец, ArcSight ESM выдает полученные результаты на централизованную консоль, работающую в режиме реального времени.

47. Ограничения SIEM-систем

48. Штатные механизмы защиты информации в СУБД

· Идентификация и проверка пользователей

Обычно в СУБД для идентификации и проверки подлинности пользователей применяются либо соответствующие механизмы операционной системы, либо SQL-оператор CONNECT. Например, в случае СУБД Oracle оператор CONNECT имеет следующий вид:

CONNECT пользователь[/пароль] [@база_данных];

Так или иначе, в момент начала сеанса работы с сервером баз данных, пользователь идентифицируется своим именем, а средством аутентификации служит пароль. Детали этого процесса определяются реализацией клиентской части приложения.

Обратим внимание на следующее обстоятельство. Некоторые операционные системы, такие как UNIX, позволяют во время запуска программы менять действующий идентификатор пользователя. Приложение, работающее с базой данных, как правило, имеет привилегии, значительно превосходящие привилегии обычных пользователей. Естественно, что при этом приложение предоставляет тщательно продуманный, строго фиксированный набор возможностей. Если пользователь сумеет тем или иным способом завершить приложение, но сохранить подключение к серверу баз данных, ему станут доступны по существу любые действия с данными.

· Поддержание целостности данных в СУБД

С точки зрения пользователя СУБД, основными средствами поддержания целостности данных являются ограничения и правила

· Средства поддержания высокой готовности

Применительно к СУБД средства поддержания высокой готовности должны обеспечивать нейтрализацию аппаратных отказов, особенно касающихся дисков, а также восстановление после ошибок обслуживающего персонала или прикладных программ.

· Мандатная защита

Средства мандатной защиты предоставляются специальными (trusted) версиями СУБД.

Мандатное управление доступом (mandatory access control) — это разграничение доступа субъектов к объектам данных, основанное на характеризуемой меткой конфиденциальности информации, которая содержится в объектах, и на официальном разрешении (допуске) субъектов обращаться к информации такого уровня конфиденциальность

49. Штатные механизмы защиты информации в активном сетевом оборудовании

Сетевое оборудование

• Неуправляемые

– Концентраторы

– Коммутаторы

• Управляемые

– Маршрутизаторы

– Управляемые коммутаторы

– Межсетевые экраны

– Сетевые шлюзы

• Проводные

• Беспроводные

•

Механизмы защиты

Разграничение прав доступа

• Идентификация (login)

• Аутентификация (password)

• Авторизация

Регистрация событий

• Ведение журналов аудита

– Регистрация действий пользователей (вход/выход, изменение настроек)

– Состояние сетевого устройства (сбой работы, ошибки конфигурации)

– Журналы событий (фильтрация трафика, инциденты)

Защита подключения

Ведение журналов аудита

– Регистрация действий пользователей (вход/выход, изменение настроек)

– Состояние сетевого устройства (сбой работы, ошибки конфигурации)

– Журналы событий (фильтрация трафика, инциденты)

Беспроводные сети

• Использование алгоритмов обеспечения безопасности:

– WEP (Wired Equivalent Privacy)

– WPA, WPA2 (Wi-Fi Protected Access)

• Фильтрация по MAC-адресам

• Скрытие SSID

50. Штатные механизмы защиты информации в средствах виртуализации

Реализация виртуализации

в более ранних версиях

в более ранних версиях

Виртуализация на основе я гипервизора

VPN с удаленным доступом позволяют значительно сократить ежемесячные расходы на использование коммутируемых и выделенных линий. Принцип их работы прост: пользователи устанавливают соединения с местной точкой доступа к глобальной сети, после чего их вызовы туннелируются через Интернет, что избавляет от платы за междугородную и международную связь или выставления счетов владельцам бесплатных междугородных номеров; затем все вызовы концентрируются на соответствующих узлах и передаются в корпоративные сети.

VPN с удаленным доступом позволяют значительно сократить ежемесячные расходы на использование коммутируемых и выделенных линий. Принцип их работы прост: пользователи устанавливают соединения с местной точкой доступа к глобальной сети, после чего их вызовы туннелируются через Интернет, что избавляет от платы за междугородную и международную связь или выставления счетов владельцам бесплатных междугородных номеров; затем все вызовы концентрируются на соответствующих узлах и передаются в корпоративные сети. Внутрикорпоративные сети VPN строятся с использованием Internet или разделяемых сетевых инфраструктур, предоставляемых сервис-провайдерами.

Внутрикорпоративные сети VPN строятся с использованием Internet или разделяемых сетевых инфраструктур, предоставляемых сервис-провайдерами. Достоинства Intranet VPN:

Достоинства Intranet VPN:

в более ранних версиях

в более ранних версиях