Раньше:

программа login для доступа в систему;

пароль хранится в файле, к которому можно получить доступ;

у каждого приложения – свои механизмы

Сейчас:

Стандартный механизм обеспечения безопасности в Linux-системах:

Pluggable Authentication Modules

(PAM, подключаемые модули аутентификации)

Разграничение прав в Linux

Наличие привилегированных и неприви-легированных пользователей

• root (суперпользователь);

• user (обычный пользователь)

Разграничение доступа к каталогам, файлам и процессам

Права назначаются пользователям, группам пользователей, всем остальным пользователям

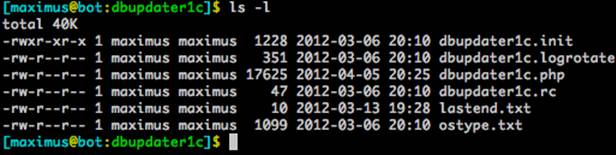

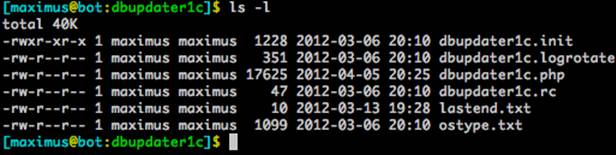

24. Атрибуты файлов в ОС Linux

Возможные действия над файлом:

r (read) – просмотр или чтение файла;

w (write) – запись или изменение файла;

x (execution) – исполнение файла

Права устанавливаются отдельно для:

владельца файла;

группы-владельца файла;

всех остальных

Тип файла; права доступа владельца, группы-владельца, всех остальных; владелец файла; группа-владелец файла

Дополнительные флаги (атрибуты) для файлов:

• -a – Append (дополнение) – разрешается дополнять, нельзя изменять;

• -i – Immutable (неизменный) – запрещаются любые изменения;

• -d – No Dump (не создавать backup) – игнорируются попытки создания backup;

• -s – Secure Deletion (безопасное удаление) – при удалении – перезапись блоков диска нулями

И другие…

25. PAM-аутентификация

PAM – набор подключаемых модулей

У каждого модуля – свой механизм аутентификации

Плюсы:

единый механизм аутентификации для всех приложений;

позволяет создать свой сценарий аутентификации;

поддерживается в AIX, DragonFly BSD, FreeBSD, HP-UX, GNU/Linux, Mac OS X, NetBSD и Solaris

Минусы:

PAM не хватает для реализации Kerberos

Kerebros сетевой протокол аутентификации, позволяющий передавать данные через незащищённые сети для безопасной идентификации. Он ориентирован в первую очередь на клиент-серверную модель и обеспечивает взаимную аутентификацию — оба пользователя через сервер подтверждают личности друг друга.

Типы модулей PAM

Модуль аутентификации - аутентификация или создание и удаление учетных данных;

Модуль управления учетными записями - контроль доступа, истечения учетных данных или записей, правил и ограничений для паролей и т. д.;

Модуль управления сеансами - создание и завершение сеансов;

Модуль управления паролями - операции, связанные с изменением и обновлением пароля

Порядок полей в конфигурационном файле:

имя службы, имя подсистемы, управляющий флаг, имя модуля и параметры модуля

26. Регистрация событий в ОС Linux

Регистрация событий в Linux:

на локальной машине и удаленно;

настраиваемые уровни регистрации событий;

настраиваемые файлы для хранения логов;

обеспечивается демоном syslogd (или rsyslogd);

все события собираются из сокета /dev/log, порта UDP - 514, а так же от "помощника" - демона klogd

Конфигурационный файл / etc / syslog. conf (или / etc / rsyslog. conf):

• главный конфигурационный файл для демона syslogd;

• содержит набор правил, которые в зависимости от источника события и приоритета данного источника определяют действия демона

Источники событий и приоритеты

Источники событий

| Уровни приоритетов

| | 0 - kern

| 9 - cron

|

| 0 - emerg ency

|

| 1 - user

| 10 - authpriv

|

| 1 - alert

|

| 2 - mail

| 11 - ftp

|

| 2 - cri tical

|

| 3 - daemon

| 12 - NTP

|

| 3 - er ror

|

| 4 - auth

| 13 - log audit

|

| 4 - warning

|

| 5 - syslog

| 15 - clock daemon

|

| 5 - notice

|

| 6 - lpr

| с 16 по 23 local0 - local7

|

| 6 - info

|

| 7 - news (не используется)

| mark (не имеющая цифрового эквивалента)

|

| 7 - debug

|

| 8 - uucp

|

|

|

|

Действием может быть:

• запись в обычный файл;

• использовать именованный канал (fifo) в качестве приемника сообщений;

• пересылать сообщения на терминал и консоль;

• пересылать сообщения на другие машины;

• пересылать сообщения определенным или всем пользователям

• Для журналирования событий ядра – отдельный демон klogd;

• Команда logrotate (демон cron) создает резервные копии журналов и новые чистые файлы журналов, кофигурируется файлом / etc / logrotate. conf;

• записи в журналах обычно содержат метку времени, имя хоста, на котором выполняется описываемый процесс, и имя процесса

27. Базовые механизмы защиты ОС MS Windows (перечень, назначение)

Идентификация и аутентификация с использованием различных механизмов

- Использование многофакторной аутентификации

- Аутентификация с использованием биометрии и устройств генерации одноразового пароля

- Легкий механизм создания нестандартных способов аутентификации

- Использование данных аутентификации для доступа к приложениям

Служба DirectAccess для обеспечения безопасности мобильных пользователей

- Прозрачное подключение к сети для мобильных пользователей

- Нет необходимости использовать соединение по VPN каналу

- Легкое администрирование машин, подключенных с помощью DirectAccess

- Использование протоколов IPsec для аутентификации и шифрования (возможно применение смарт-карт и интеграция с системой NAP)

Локальные и групповые политики безопасности

- Возможность применения нескольких локальных политик безопасности к одному компьютеру

- Гибкая настройка правил для пользователей

- Поддержка групповых политик безопасности для доменной структуры сети

Встроенные средства резервного копирования и восстановления

- Возможность архивации и восстановления как отдельных файлов и каталогов, так и всего раздела

- Ручной и автоматический режим работы

- Механизм теневого копирования

- Тесная интеграция с групповыми политиками

Клиент обновлений Windows Update с поддержкой сервера обновлений WSUS

- Обновления могут устанавливаться без участия пользователей

- Проверка цифровых подписей обновлений

Электронно-цифровая подпись - дополнительная цепочка бит прикрепляемая к передаваемому сообщению и выполняет две функции:

1. подтверждение авторства (аутентификация)

2. Подтверждение целостности предаваемого сообщения

ЭЦП является аналогом рукописной подписи.

-

- Интеграция со службой WSUS (Windows Server Update Services)

- Поддержка службы BITS (Background Intelligent Transfer Service) для повышенной надежности передачи файлов обновлений

Система регистрации событий Windows Event Architecture (логирование)

- Возможность гибкой настройки журналов событий

- Подписка на события

- Интеграция с оболочкой PowerShell

- Тесная интеграция с AD (Active Directory)

28. Встроенные механизмы защиты MS Windows- групповые и локальные политики безопасности

Локальные и групповые политики безопасности

- Возможность применения нескольких локальных политик безопасности к одному компьютеру

- Гибкая настройка правил для пользователей

- Поддержка групповых политик безопасности для доменной структуры сети

29. Встроенные механизмы защиты MS Windows-защита от вирусов

UAC (User Account Control) – контроль учетных записей пользователя

- Обычный пользователь может выполнять большинство задач без прав администратора

- Контроль за приложениями из группы Автозагрузка

- Применение групповых политик

- Все приложения запускаются с минимально возможными правами

- Аудит повышения привилегий и других событий

- Виртуализация запросов к защищенным ресурсам

AppLocker – система управления приложениями (доступен в выпусках Window7 Максимальная и корпоративная)

- Контроль приложений

- Контроль динамических библиотек (DLL

- Применение групповых политик

- Определение правил на основе атрибутов цифровой подписи (издатель, имя файла, версия) (Publisher Rules)

- Определение правил на основе путей к исполняемым файлам (Path Rules

- Определение правил на основе хэша (Hash Rules)

- Настраиваемые сообщения об ошибках

- Управление доступом к критичным библиотекам (DLL)

- Управление с помощью PowerShell

Windows Defender – приложение для защиты от вредоносных программ

- Автоматическое сканирование

· Быстрое сканирование

· Полное сканирование

- Защита в реальном времени

· Проверка скачиваемых файлов и приложений

· Проверка программ, запущенных на компьютере

- Microsoft SpyNet

· Стандартное участие в программе

· Расширенное участие в программе

30. Встроенные механизмы защиты MS Windows-защита от данных

RMS Встроенный клиент службы управления правами (Windows Rights Management Services)

BitLocker Шифрование разделов системы и съемных носителей (Доступен в выпусках Windows 7 Максимальная и Корпоративная)

- BitLocker: Шифрование логических разделов Windows

- BitLocker To Go: Шифрование съемных носителей

EFS Шифрующая файловая система (Encrypting File System)

- Использование смарт-карт для хранения ключей пользователя

- Работа системы шифрования не заметна для пользователя

- Шифрование системного файла подкачки

- Использование симметричного и ассиметричного шифрования

Гост на Симметричное шифрование – ГОСТ 28147-89

31. Встроенные механизмы защиты MS Windows-управление обновлениями в ОС

32. Определение МЭ. Преимущества использования МЭ. Способы подключения. От каких угроз не защищает МЭ.

МЭ по ФСТЭК

} Руководящий документ. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа. Показатели защищенности от несанкционированного доступа к информации». 1997 г.

Показатели защищенности

Классы защищенности

| | 5

| 4

| 3

| 2

| 1

|

| Управление доступом (фильтрация данных и трансляция адресов)

| +

| +

| +

| +

| =

|

| Идентификация и аутентификация

| -

| -

| +

| =

| +

|

| Регистрация

| -

| +

| +

| +

| =

|

| Администрирование: идентификация и аутентификация

| +

| =

| +

| +

| +

|

| Администрирование: регистрация

| +

| +

| +

| =

| =

|

| Администрирование: простота использования

| -

| -

| +

| =

| +

|

| Целостность

| +

| =

| +

| +

| +

|

| Восстановление

| +

| =

| =

| +

| +

|

| Тестирование

| +

| +

| +

| +

| +

|

| Руководство администратора защиты

| +

| =

| =

| =

| =

|

| Тестовая документация

| +

| +

| +

| +

| +

|

| Конструкторская (проектная) документация

| +

| =

| +

| =

| +

|

МЭ – программный, аппаратный или программно-аппаратный комплекс, реализующий функции фильтрации сетевого трафика (информационных потоков) между двумя (или более) автоматизированными системами по некоторому набору правил, определяемых политикой безопасности защищаемой сети и поддерживаемых функционально МЭ