Сегодня мы рассмотрим вопрос установки агента DPM 2012 SP1 на RODC. Продвинутый в DPM читатель спросит – а что его рассматривать? Берем документ Installing Protection Agents on a Read-Only Domain Controller, выполняем все пункты и готово! Тем более, вопрос уже с десяток раз поднимался на форумах TechNet. И как всегда тут есть одно «но» – указанный документ является для меня лидером по количеству ошибок и неточностей на раздел справочного материала.

Кроме того, этот раздел справки не обновлялся для версии агента 2012 SP1, хотя «шапка» свидетельствует об обратном, а в форумах ответом является либо ссылка на TechNet со всеми его ошибками, либо разрозненные комментарии администраторов, вынужденных открывать support case в Microsoft.

Убедил?:) Хорошо, давайте же посмотрим – как агент устанавливается на самом деле.

Исходные данные

Сервер System Center Data Protection Manager 2012 SP1

Защищаемый сервер — Windows 2012 с ролью Read only Domain Controller (далее RODC). Для Windows 2008 ситуация аналогична.

Подготовка к установке

Необходимо сразу отметить, что привычная администраторам утилита SetDpmServer.exe полностью неприменима для RODC. Таким образом, нам необходимо выполнять ее работу вручную. И, если на защищаемом сервере включен брандмауэр, нужно подкорректировать его настройки для работы агента DPM.

Настраиваем Брандмауэр Windows

Если вы применили в своей сети групповые политики для настройки брандмауэра из статьи Компоненты и сетевые соединения DPM (часть 2), то можно сразу переходить к следующему шагу — созданию групп безопасности.

На RODC выполняем команды (цитата из TechNet):

netsh advfirewall firewall set rule group=»@FirewallAPI.dll,-29502″ new enable=yes

netsh advfirewall firewall set rule group=»@FirewallAPI.dll,-34251″ new enable=yes

netsh advfirewall firewall add rule name=dpmra dir=in program=»%PROGRAMFILES%\Microsoft Data Protection Manager\DPM\bin\DPMRA.exe» profile=Any action=allow

netsh advfirewall firewall add rule name=DPMRA_DCOM_135 dir=in action=allow protocol=TCP localport=135 profile=Any

На дворе 2013-ый год и указанные команды, скажем так, несколько устарели. Но все еще работают.

«Непонятные штуки» из первых двух строчек, такие как rule group=»@FirewallAPI.dll,-29502″ и rule group=»@FirewallAPI.dll,-34251″ отвечают за предопределенные в системе группы правил. -29502 соответствует правилам Remote Service Management, а -34251 — Windows Management Instrumentation.

Создаем группы безопасности

На любом контроллере домена не для чтения (примечание — в документации сказано On the primary domain controller) создаем следующие группы в организационной единице Users, заменяя PSNAME на имя защищаемого сервера RODC:

- Локальная доменная группа DPMRADCOMTrustedMachines$PSNAME

- Локальная доменная группа DPMRADmTrustedMachines$PSNAME

- Локальная доменная группа DPMRATrustedDPMRAs$PSNAME

Т.е., для примера, серверу nsk-rdc1 будет соответствовать группа DPMRADCOMTrustedMachines$nsk-rdc1

Powered by wordads.co

We've received your report.

Thanks for your feedback!

Seen too often

Not relevant

Offensive

Broken

Report this ad

Добавляем DPM сервер, который планируется использовать для защиты RODC, в каждую группу (примечание – в документации указано создавать только первые две группы, а группа DPMRATrustedDPMRAs$PSNAME, необходимая для DPM 2012 Service Pack 1 и выше, забыта).

Проверяем, является ли этот DPM сервер членом группы Пользователи DCOM (Distributed COM Users). Если нет – все пропало добавляем.

Обеспечиваем репликацию информации о созданных и исправленных группах на RODC.

Установка и настройка агента

Устанавливаем агента на RODC

Разворачиваем агента, путем запуска на стороне RODC последней версии установщика (DPMAgentInstaller_x64.exe) из папки на сервере DPM

%DPMInstallDir%\DPM\DPM\ProtectionAgents\RA\номер-версии\amd64

для версии ниже DPM 2012 SP1 UR2. Или папки

%DPMInstallDir%\DPM\DPM\ agents \RA\номер-версии\amd64

для версии DPM 2012 SP1 UR2 и выше.

Настройка разрешений DCOM

Вот тут начинаются существенные расхождения с документацией. На стороне сервера RODC (примечание — в документации сказано On the DPM server) предоставим DPM серверу права на службу DPMRA.

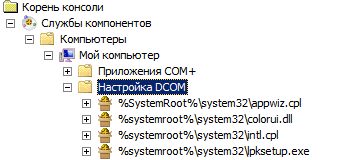

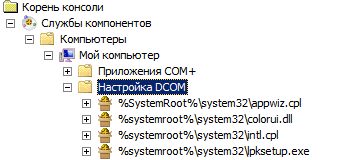

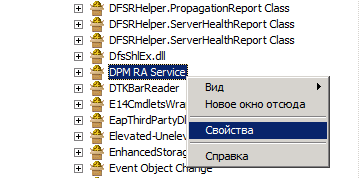

Если у вас RODC не в режиме ядра — вам повезло. Запускаем на нем консоль dcomcnfg.exe, открываем ветку Службы компонентов\Компьютеры\мой компьютер\Настройка DCOM (Component Services\Computers\My Computer\DCOM Config) (примечание — в документации ветка Component Services\Computers\My Computer).

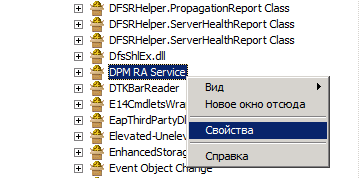

Ищем узел DPMRA, лезем в его свойства.

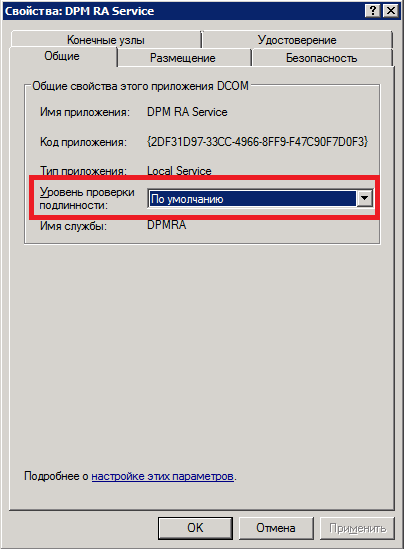

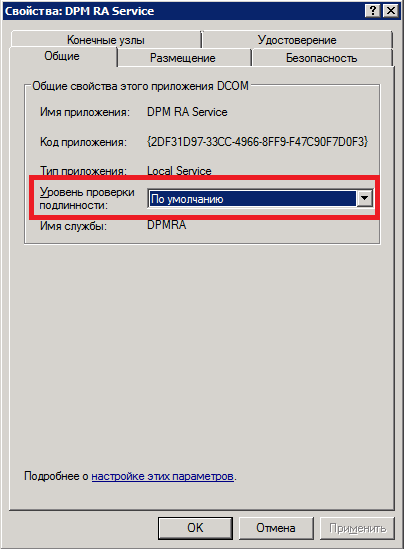

Убеждаемся, что на закладке Общие параметр Уровень проверки подлинности выставлен в значение По умолчанию.

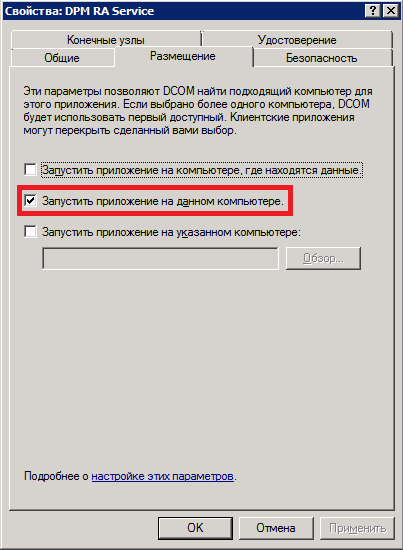

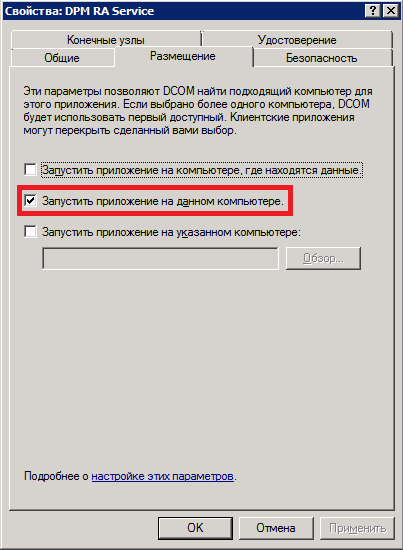

Далее, на закладке Размещение проверяем – должен быть отмечен только пункт Запустить приложение на данном компьютере.

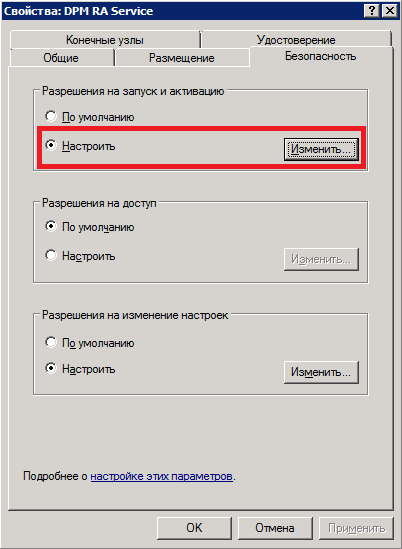

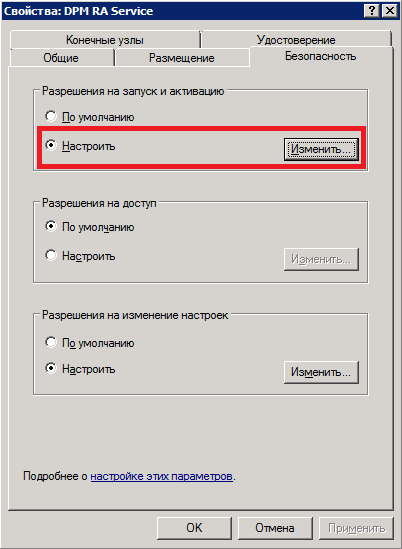

На закладке Безопасность для категории Разрешения на запуск и активацию выбираем Настроить и жмем кнопку Изменить…

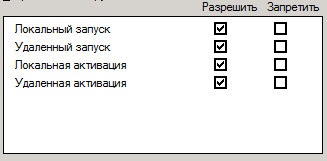

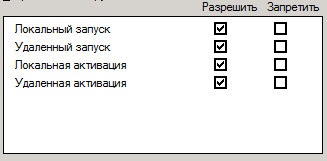

Добавляем в список сервер DPM и даем ему права на все виды запусков и активаций.

Это были мероприятия с разрешениями DCOM для тех, у кого есть графическая оболочка на сервере RODC.

Для режима Server Core консоли dcomcnfg нет, удаленно она, насколько я знаю, с версии Windows Server 2008 R2 не работает. Будем использовать консольные инструменты. А именно утилиту dcomperm.exe. Скачать ее можно со скайдрайва Michael Jacquet.

Для изменения разрешений с помощью dcomperm нам нужно знать DCOM Application ID службы DPMRA. Воспользуемся командой консоли:

wmic dcomapp |findstr /i dpm

На выходе мы получим что-то такое:

{2DF31D97-33CC-4966-8FF9-F47C90F7D0F3} DPM RA Service

DPM RA Service

DPM RA Service

В фигурных скобках наш искомый ID (примечание — я еще не встречал других ID для DPMRA, они всегда одинаковые, но мало ли).

Теперь используем dcomperm.exe, подставив вместо domain\dpmserver соответствующие вашей среде значения:

dcomperm -al {2DF31D97-33CC-4966-8FF9-F47C90F7D0F3} set domain\dpmserver$ permit level:ll,rl,la,ra

На выходе утилита сообщит, что все и всем успешно назначено.

Настройка агента

Теперь нужно настроить агента DPM на стороне RODC утилитой setagentcfg.exe. Занятно, но ее тоже нет в «комплекте поставки агента».

Возьмем ее с сервера DPM из папки

%DPMInstallDir%\DPM\DPM\setup

и скопируем на RODC в папку

%DPMInstallDir%\DPM\bin\

(примечание — в документации конечной папкой указана несуществующая на защищаемых серверах папка <drive letter>:\Program Files\Microsoft DPM\DPM\setup, так же указана необходимость копирования еще двух файлов traceprovider.dll и LKRhDPM.dll, но нам они не нужны, т.к. в папке bin они уже есть).

Из консоли, запущенной с повышенными правами на RODC (не забудьте перейти в папку, содержащую скопированный файл setagentcfg.exe), выполняем команду, подставив вместо domain\dpmserver соответствующие вашей среде значения:

setagentcfg.exe a DPMRA domain\dpmserver

Подготовка агента и среды на стороне RODC закончена.