Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

Индивидуальные очистные сооружения: К классу индивидуальных очистных сооружений относят сооружения, пропускная способность которых...

Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

Индивидуальные очистные сооружения: К классу индивидуальных очистных сооружений относят сооружения, пропускная способность которых...

Топ:

Отражение на счетах бухгалтерского учета процесса приобретения: Процесс заготовления представляет систему экономических событий, включающих приобретение организацией у поставщиков сырья...

Оценка эффективности инструментов коммуникационной политики: Внешние коммуникации - обмен информацией между организацией и её внешней средой...

Устройство и оснащение процедурного кабинета: Решающая роль в обеспечении правильного лечения пациентов отводится процедурной медсестре...

Интересное:

Финансовый рынок и его значение в управлении денежными потоками на современном этапе: любому предприятию для расширения производства и увеличения прибыли нужны...

Мероприятия для защиты от морозного пучения грунтов: Инженерная защита от морозного (криогенного) пучения грунтов необходима для легких малоэтажных зданий и других сооружений...

Подходы к решению темы фильма: Существует три основных типа исторического фильма, имеющих между собой много общего...

Дисциплины:

|

из

5.00

|

Заказать работу |

|

|

|

|

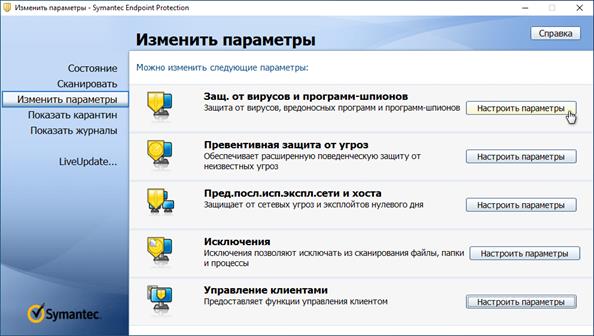

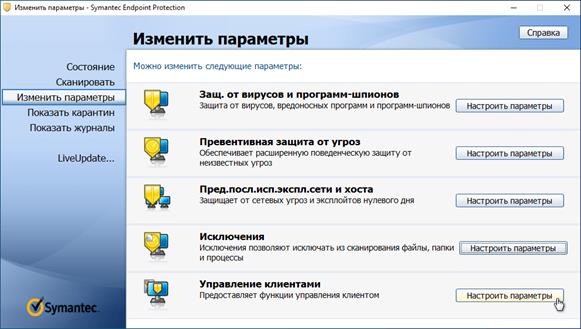

Реализация Client Endpoint Protection и настройка точки Endpoint Protection.

Оптимальная настройка Symantec Endpoint Protection

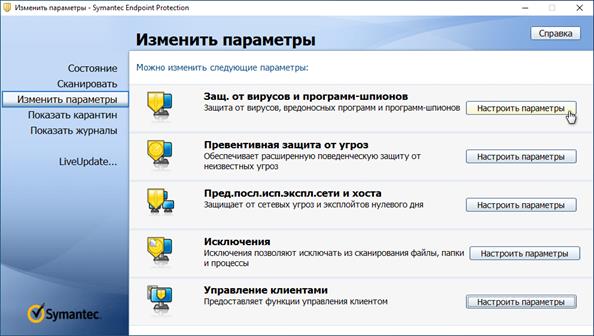

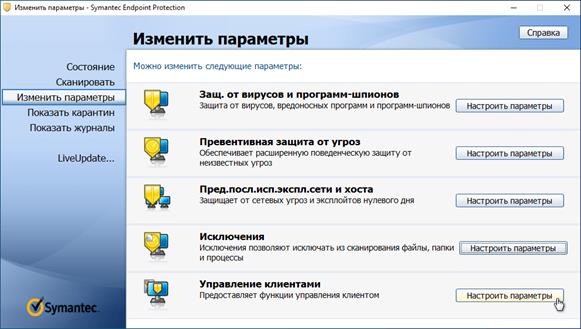

Запустите антивирус и перейдите в меню " Изменить параметры ". Откройте настройки параметров " Защиты от вирусов и программ-шпионов ".

В глобальных настройках задайте компоненту Insight - " Надежность проверена Symantec и сообществом ", это уменьшит количество ложных срабатываний и немного компенсирует следующую настройку. (не забывайте нажимать кнопку " OK " для применения изменений).

Теперь, на вкладке " Download Instinct " можно немного повысить уровень чувствительности — до высокого " 6 ".

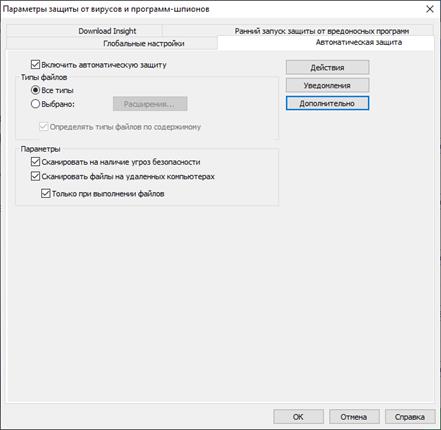

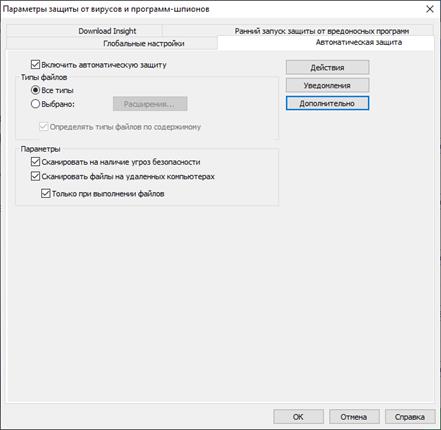

Зайдите в раздел " Автоматическая защита " и нажмите " Дополнительно ".

Активируйте пункт " Сканировать файл при изменении ", если продукт сильно влияет на быстродействие при операциях с файлами и считается что допустимо ослабить защиту.

Снимите галочку с параметра " Повторно сканировать кэш при загрузке новых описаний " - это немного снизит нагрузку на слабых компьютерах.

Откройте настройки " Превентивной защиты от угроз ".

Перейдите на вкладку " Обнаружение изменения системы " и поставьте значение " Блокировать " для изменений " DNS " и файла " Hosts ".

Зайдите в параметры " Защиты от сетевых угроз и эксплойтов нулевого дня ".

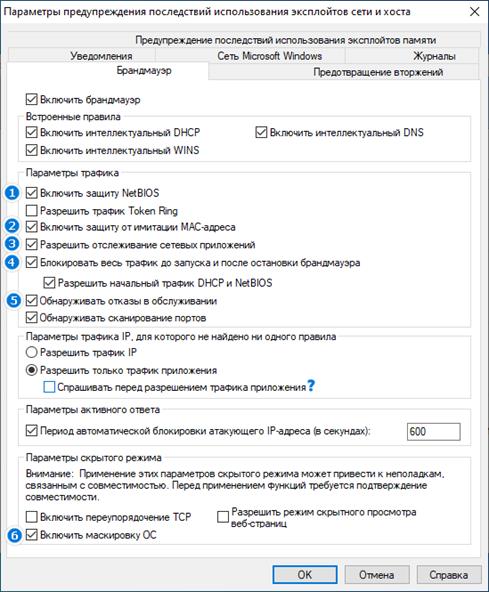

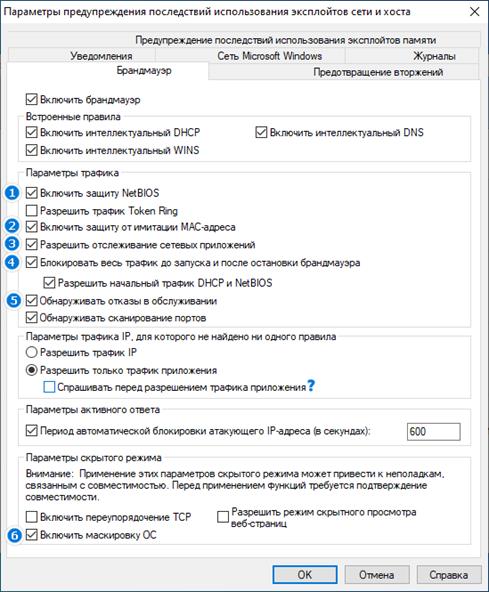

В настройках " Брандмауэра " можно включить:

Примечание. Если вам необходимо контролировать доступ к Интернету для программ вручную, можно поставить галочку на пункт - " Спрашивать перед разрешением трафика приложения ".

|

|

Скрыть объявление

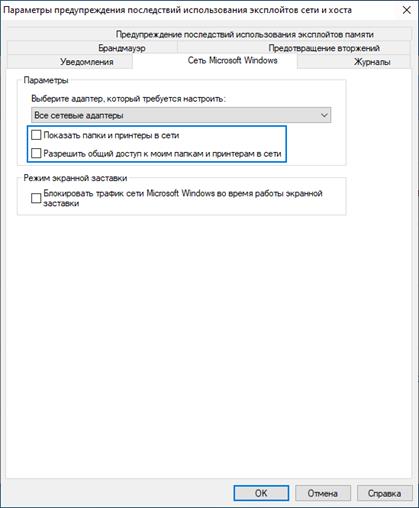

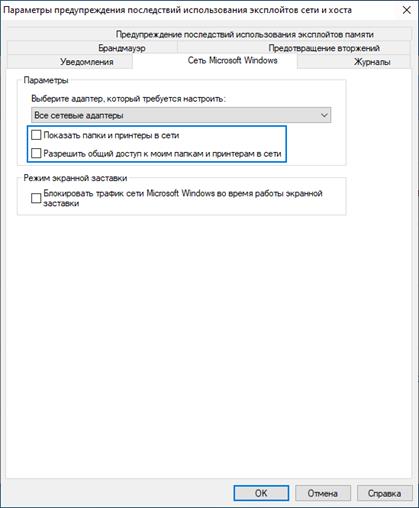

Перейдите в " Сеть Microsoft Windows ", снимите галочки с " Показать папки и принтеры в сети " и " Разрешить общий доступ к моим папкам и принтерам в сети ". Это позволит скрыть ваш компьютер и убережет от хакерских атак.

На завершающей стадии, пройдите в " Параметры управления клиентами ".

И задайте получение автоматических обновлений " LiveUpdate " - каждый час.

После выполнения всех мероприятий по настройке, неуправляемый клиент комплексного антивируса Symantec Endpoint Protection будет защищать ваш компьютер работая оптимальней и надежней.

Настройка Data Protection для данных клиентского компьютера

Вариант 1. Использование встроенных средств DPM консоли

Самый простой и наиболее часто используемый способ мониторинга – просмотр сообщений на вкладке “Monitoring” в консоли DPM сервера. На данной вкладке можно увидеть событие с типом важности (Критично, предупреждение, информирование), когда оно возникло, что послужило причиной и варианты решения.

Также можно настроить оповещение в режиме реального времени через электронную почту.

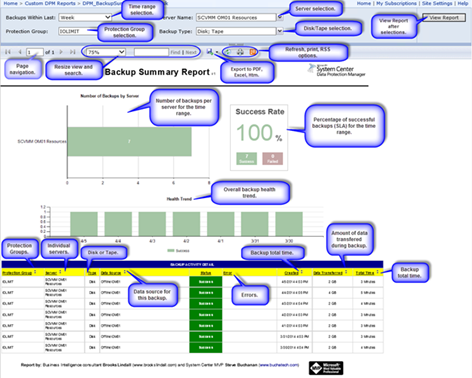

Еще встроенной возможностью DPM является просмотр отчетности, доступной на вкладке “Reporting”.

При желании можно подписаться на один или несколько отчетов

Т.к. используется база MS SQL и служба отчетов, то можно создать собственные отчеты.

Примеры создания:

How to create a custom report in System Center 2012 Data Protection Manager

Building Custom Reports in DPM

Либо скачать готовые - DPM Backup Summary Report

“+” (плюсы):

Это встроенные возможности без дополнительного вложения сил и средств, которые можно использовать сразу же после установки системы резервного копирования.

Нужно удаленно подключаться либо по RDP, либо использовать консоль на рабочей станции, предварительно установив ее (DPM Remote Administration). Удобно для небольшого количества DPM серверов (1-2).

“-” (минусы):

Нет общей центральной консоли для сбора информации и решения вопросов без подключения к DPM серверам.

|

|

Непрактично в использование среднего или большого количества DPM серверов (от 3 и более).

Вариант 2. Использование PowerShell скриптов

Хотел бы привести несколько полезных скриптов, которые призваны помочь в мониторинге за DPM серверами.

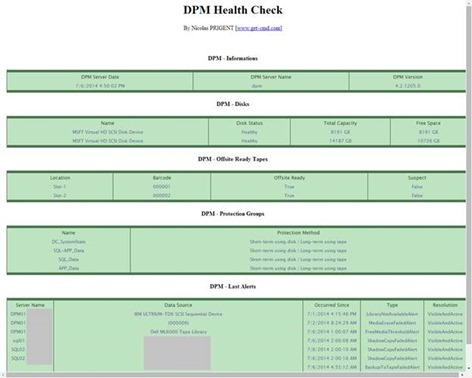

- DPM Health Check - формирует такую информацию как:

Общая DPM информация о сервере

DPM диски

DPM библиотека

DPM отключенные кассеты

DPM группы защиты

DPM последние ошибки

И отправляет на почту в формате HTML.

- Resolve SCDPM Alerts – читает сообщения в DPM и пытается решить.

Примеры ошибок:

- Replica Volume Size Alert

- Shadow Copy Volume Size alert

- Error created by primary DPM

- Tape Errors

- Server or Agent not Responding

- Replica inactive

- Failed to clean up old incremental Backups

- Changes cannot be applied

- Job was canceled

- Protection group was modified

- VSS Error

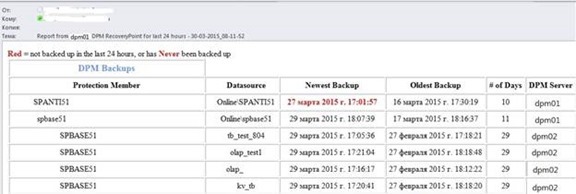

- DPM 2012 R2: Find Recovery Points (HTML Report at e-mail) – поиск самых старых и самых последних точек восстановления за последние 24 часа (можно изменить) и формирования отчета в HTML с последующей отправкой по электронной почте.

“+” (плюсы):

Создание практически любых отчетов в удобочитаемом формате (HTML, csv, Excel, Word) при помощи PowerShell с последующей передачей по почте или сохранением на общий ресурс (общая папка, HTML веб страница и т.д.)

Можно использовать сразу же после установки системы резервного копирования.

“-” (минусы):

Необходимо время для написания скриптов и опыт работы с PowerShell.

Непрактично в использование большого количества DPM серверов (от 7 и более).

Вариант 3. Использование System Center 2012 R2 Operations Manager

Для этого варианта необходима установленная и на строенная система мониторинга от компании Microsoft System Center Operations Manager (SCOM) 2012 R2 и импортированный DPM Management Pack (MP), который расположен на диске (образе) дистрибутива DPM в подкаталоге \SCDPM\ManagementPacks\ в SCOM.

Пример установки интеграции DPM с SCOM:

DPM 2012 R2 – QuickStart Deployment Guide (Install the Central Console)

Install Central Console

Описание управления при помощи центральной консоли DPM в SCOM:

Manage multiple DPM servers with Central Console

При использовании DPM 2012 R2 UR5 (hotfix на UR5) и Reporting Management Pack получаем возможность расширенных отчетов.

Пример интеграции DPM с другими продуктами System Center:

System Center 2012 Integration Guide - Data Protection Manager

Пример информационной панели SCOM для DPM:

New SCOM DPM Dashboard Download Link

“+” (плюсы):

Полноценная центральная консоль мониторинга с возможностью удаленного решения задач, разграничением прав доступа для DPM серверов.

|

|

Использование отчетов в SCOM.

Удобно для среднего или большого количества DPM серверов.

Возможность использования с другими продуктами System Center (например, Orchestrator, SCSM).

“-” (минусы):

Необходима установка и настройка SCOM с последующей интеграцией.

После краткого описания возможностей мониторинга DPM 2012 R2 каждый системный администратор, отвечающий за резервное копирование, самостоятельно подберет себе удобный для него способ (а может будет использовать все три)!

Исходные данные

Сервер System Center Data Protection Manager 2012 SP1

Защищаемый сервер — Windows 2012 с ролью Read only Domain Controller (далее RODC). Для Windows 2008 ситуация аналогична.

Подготовка к установке

Необходимо сразу отметить, что привычная администраторам утилита SetDpmServer.exe полностью неприменима для RODC. Таким образом, нам необходимо выполнять ее работу вручную. И, если на защищаемом сервере включен брандмауэр, нужно подкорректировать его настройки для работы агента DPM.

Настраиваем Брандмауэр Windows

Если вы применили в своей сети групповые политики для настройки брандмауэра из статьи Компоненты и сетевые соединения DPM (часть 2), то можно сразу переходить к следующему шагу — созданию групп безопасности.

На RODC выполняем команды (цитата из TechNet):

netsh advfirewall firewall set rule group=»@FirewallAPI.dll,-29502″ new enable=yes

netsh advfirewall firewall set rule group=»@FirewallAPI.dll,-34251″ new enable=yes

netsh advfirewall firewall add rule name=dpmra dir=in program=»%PROGRAMFILES%\Microsoft Data Protection Manager\DPM\bin\DPMRA.exe» profile=Any action=allow

netsh advfirewall firewall add rule name=DPMRA_DCOM_135 dir=in action=allow protocol=TCP localport=135 profile=Any

На дворе 2013-ый год и указанные команды, скажем так, несколько устарели. Но все еще работают.

«Непонятные штуки» из первых двух строчек, такие как rule group=»@FirewallAPI.dll,-29502″ и rule group=»@FirewallAPI.dll,-34251″ отвечают за предопределенные в системе группы правил. -29502 соответствует правилам Remote Service Management, а -34251 — Windows Management Instrumentation.

Создаем группы безопасности

На любом контроллере домена не для чтения (примечание — в документации сказано On the primary domain controller) создаем следующие группы в организационной единице Users, заменяя PSNAME на имя защищаемого сервера RODC:

Т.е., для примера, серверу nsk-rdc1 будет соответствовать группа DPMRADCOMTrustedMachines$nsk-rdc1

|

|

Powered by wordads.co

We've received your report.

Thanks for your feedback!

Seen too often

Not relevant

Offensive

Broken

Report this ad

Добавляем DPM сервер, который планируется использовать для защиты RODC, в каждую группу (примечание – в документации указано создавать только первые две группы, а группа DPMRATrustedDPMRAs$PSNAME, необходимая для DPM 2012 Service Pack 1 и выше, забыта).

Проверяем, является ли этот DPM сервер членом группы Пользователи DCOM (Distributed COM Users). Если нет – все пропало добавляем.

Обеспечиваем репликацию информации о созданных и исправленных группах на RODC.

Настройка разрешений DCOM

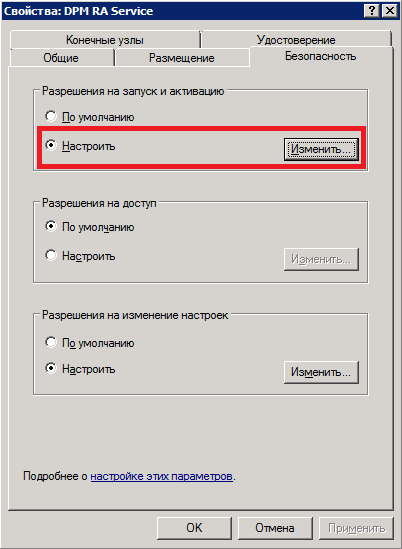

Вот тут начинаются существенные расхождения с документацией. На стороне сервера RODC (примечание — в документации сказано On the DPM server) предоставим DPM серверу права на службу DPMRA.

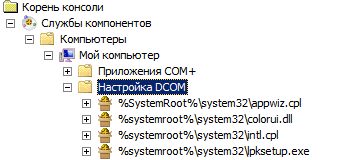

Если у вас RODC не в режиме ядра — вам повезло. Запускаем на нем консоль dcomcnfg.exe, открываем ветку Службы компонентов\Компьютеры\мой компьютер\Настройка DCOM (Component Services\Computers\My Computer\DCOM Config) (примечание — в документации ветка Component Services\Computers\My Computer).

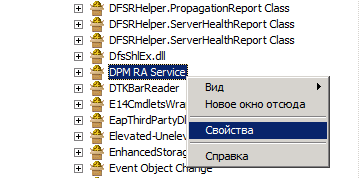

Ищем узел DPMRA, лезем в его свойства.

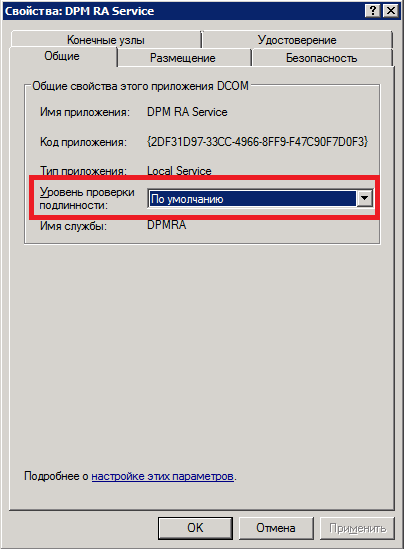

Убеждаемся, что на закладке Общие параметр Уровень проверки подлинности выставлен в значение По умолчанию.

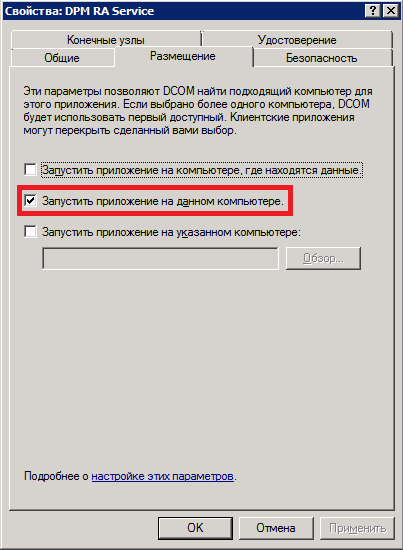

Далее, на закладке Размещение проверяем – должен быть отмечен только пункт Запустить приложение на данном компьютере.

На закладке Безопасность для категории Разрешения на запуск и активацию выбираем Настроить и жмем кнопку Изменить…

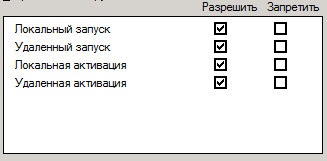

Добавляем в список сервер DPM и даем ему права на все виды запусков и активаций.

Это были мероприятия с разрешениями DCOM для тех, у кого есть графическая оболочка на сервере RODC.

Для режима Server Core консоли dcomcnfg нет, удаленно она, насколько я знаю, с версии Windows Server 2008 R2 не работает. Будем использовать консольные инструменты. А именно утилиту dcomperm.exe. Скачать ее можно со скайдрайва Michael Jacquet.

Для изменения разрешений с помощью dcomperm нам нужно знать DCOM Application ID службы DPMRA. Воспользуемся командой консоли:

wmic dcomapp |findstr /i dpm

На выходе мы получим что-то такое:

{2DF31D97-33CC-4966-8FF9-F47C90F7D0F3} DPM RA Service

DPM RA Service

DPM RA Service

В фигурных скобках наш искомый ID (примечание — я еще не встречал других ID для DPMRA, они всегда одинаковые, но мало ли).

Теперь используем dcomperm.exe, подставив вместо domain\dpmserver соответствующие вашей среде значения:

dcomperm -al {2DF31D97-33CC-4966-8FF9-F47C90F7D0F3} set domain\dpmserver$ permit level:ll,rl,la,ra

На выходе утилита сообщит, что все и всем успешно назначено.

Настройка агента

Теперь нужно настроить агента DPM на стороне RODC утилитой setagentcfg.exe. Занятно, но ее тоже нет в «комплекте поставки агента».

Возьмем ее с сервера DPM из папки

%DPMInstallDir%\DPM\DPM\setup

|

|

и скопируем на RODC в папку

%DPMInstallDir%\DPM\bin\

(примечание — в документации конечной папкой указана несуществующая на защищаемых серверах папка <drive letter>:\Program Files\Microsoft DPM\DPM\setup, так же указана необходимость копирования еще двух файлов traceprovider.dll и LKRhDPM.dll, но нам они не нужны, т.к. в папке bin они уже есть).

Из консоли, запущенной с повышенными правами на RODC (не забудьте перейти в папку, содержащую скопированный файл setagentcfg.exe), выполняем команду, подставив вместо domain\dpmserver соответствующие вашей среде значения:

setagentcfg.exe a DPMRA domain\dpmserver

Подготовка агента и среды на стороне RODC закончена.

Реализация Client Endpoint Protection и настройка точки Endpoint Protection.

Оптимальная настройка Symantec Endpoint Protection

Запустите антивирус и перейдите в меню " Изменить параметры ". Откройте настройки параметров " Защиты от вирусов и программ-шпионов ".

В глобальных настройках задайте компоненту Insight - " Надежность проверена Symantec и сообществом ", это уменьшит количество ложных срабатываний и немного компенсирует следующую настройку. (не забывайте нажимать кнопку " OK " для применения изменений).

Теперь, на вкладке " Download Instinct " можно немного повысить уровень чувствительности — до высокого " 6 ".

Зайдите в раздел " Автоматическая защита " и нажмите " Дополнительно ".

Активируйте пункт " Сканировать файл при изменении ", если продукт сильно влияет на быстродействие при операциях с файлами и считается что допустимо ослабить защиту.

Снимите галочку с параметра " Повторно сканировать кэш при загрузке новых описаний " - это немного снизит нагрузку на слабых компьютерах.

Откройте настройки " Превентивной защиты от угроз ".

Перейдите на вкладку " Обнаружение изменения системы " и поставьте значение " Блокировать " для изменений " DNS " и файла " Hosts ".

Зайдите в параметры " Защиты от сетевых угроз и эксплойтов нулевого дня ".

В настройках " Брандмауэра " можно включить:

Примечание. Если вам необходимо контролировать доступ к Интернету для программ вручную, можно поставить галочку на пункт - " Спрашивать перед разрешением трафика приложения ".

Скрыть объявление

Перейдите в " Сеть Microsoft Windows ", снимите галочки с " Показать папки и принтеры в сети " и " Разрешить общий доступ к моим папкам и принтерам в сети ". Это позволит скрыть ваш компьютер и убережет от хакерских атак.

На завершающей стадии, пройдите в " Параметры управления клиентами ".

И задайте получение автоматических обновлений " LiveUpdate " - каждый час.

После выполнения всех мероприятий по настройке, неуправляемый клиент комплексного антивируса Symantec Endpoint Protection будет защищать ваш компьютер работая оптимальней и надежней.

|

|

|

Двойное оплодотворение у цветковых растений: Оплодотворение - это процесс слияния мужской и женской половых клеток с образованием зиготы...

Кормораздатчик мобильный электрифицированный: схема и процесс работы устройства...

Археология об основании Рима: Новые раскопки проясняют и такой острый дискуссионный вопрос, как дата самого возникновения Рима...

Особенности сооружения опор в сложных условиях: Сооружение ВЛ в районах с суровыми климатическими и тяжелыми геологическими условиями...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!