При совместном использовании симметричные и ассиметричные криптосистемы могут эффективно друг друга дополнить, взаимно компенсируя свои недостатки. Главным достоинством асимметричных криптосистем с открытым ключом является их потенциально высокая безопасность: нет необходимости ни передавать, ни сообщать кому-либо значения секретных ключей, ни убеждаться в их подлинности. Однако быстродействие асимметричных криптосистем с открытым ключом обычно в сотни и более раз меньше быстродействия симметричных криптосистем с секретным ключом. Быстродействующие симметричные криптосистемы имеют существенный недостаток: обновляемый секретный ключ симметричной криптосистемы должен регулярно передаваться партнерам по информационному обмену и во время этих передач возникает опасность раскрытия секретного ключа.

Совместное использование этих криптосистем позволяет эффективно реализовать такую базовую функцию защиты, как криптографическое закрытие передаваемой информации с целью обеспечения ее конфиденциальности.

Комбинированное применение симметричного и асимметричного шифрования позволяет устранить основные недостатки, присущие обоим методам. Комбинированный (гибридный) метод шифрования позволяет сочетать преимущества высокой секретности, предоставляемые асимметричными криптосистемами с открытым ключом, с преимуществами высокой скорости работы, присущими симметричным криптосистемам с секретным ключом.

Метод комбинированного использования симметричного и асимметричного шифрования заключается в следующем: симметричную криптосистему применяют для шифрования исходного открытого текста, а асимметричную криптосистему с открытым ключом – только для шифрования секретного ключа симметричной криптосистемы. В результате асимметричная криптосистема с открытым ключом не заменяет, а лишь дополняет симметричную криптосистему с секретным ключом, позволяя повысить в целом защищенность передаваемой информации. Такой подход называют схемой электронного цифрового конверта.

Пусть пользователь А хочет использовать комбинированный метод шифрования для защищенной передачи сообщения М пользователю В.

Тогда последовательность действий пользователей А и В будет следующей.

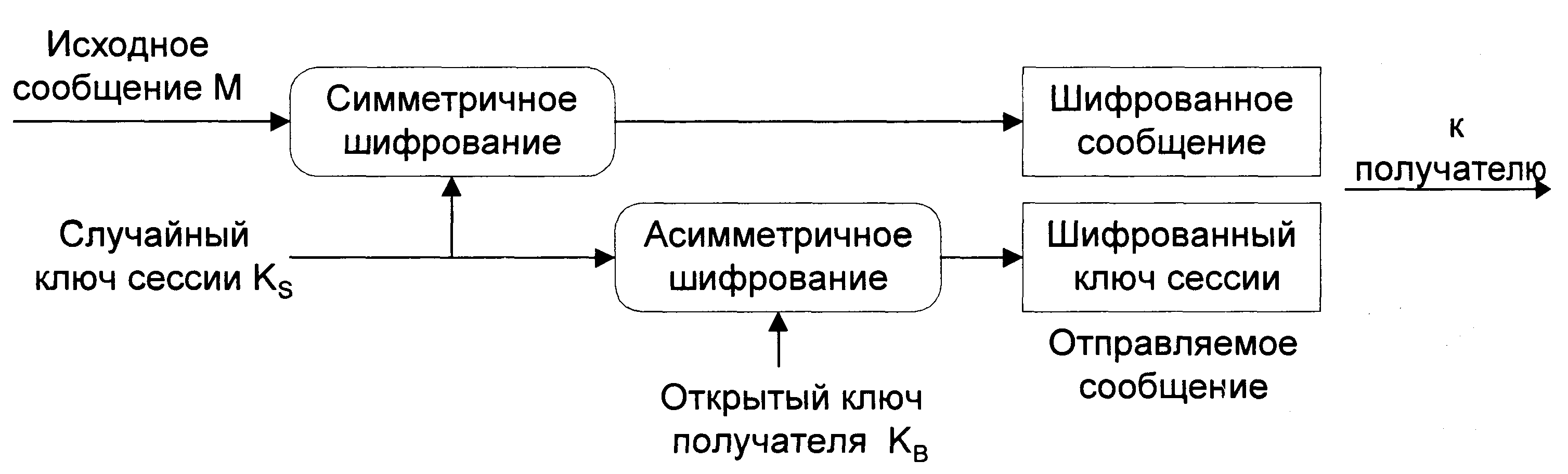

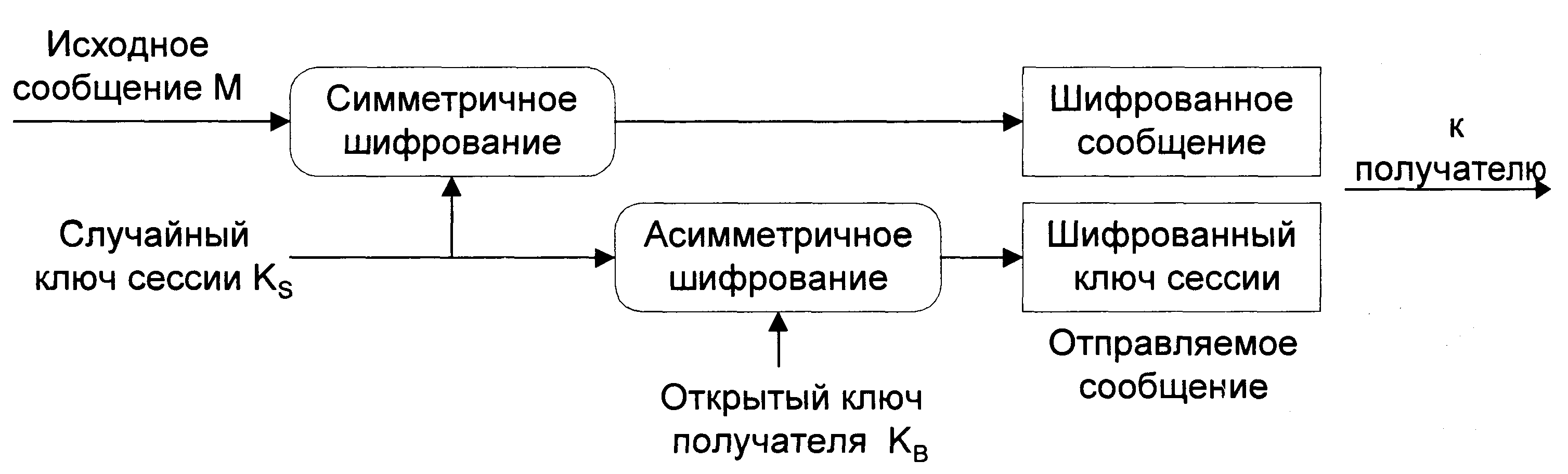

Действия пользователя А (рис. 4.24):

1. Создание сеансового секретного ключа KS, который будет использован в алгоритме симметричного шифрования для зашифрования конкретного сообщения или цепочки сообщений.

2. Зашифровывает симметричным алгоритмом сообщение М на сеансовом секретном ключе KS.

3. Зашифровывает асимметричным алгоритмом секретный сеансовый ключ KS на открытом ключе КВ пользователя В (получателя сообщения).

4. Передает по открытому каналу связи в адрес пользователя В зашифрованное сообщение М вместе с зашифрованным сеансовым ключом KS.

Рис. 4.24. Схема шифрования сообщения комбинированным методом

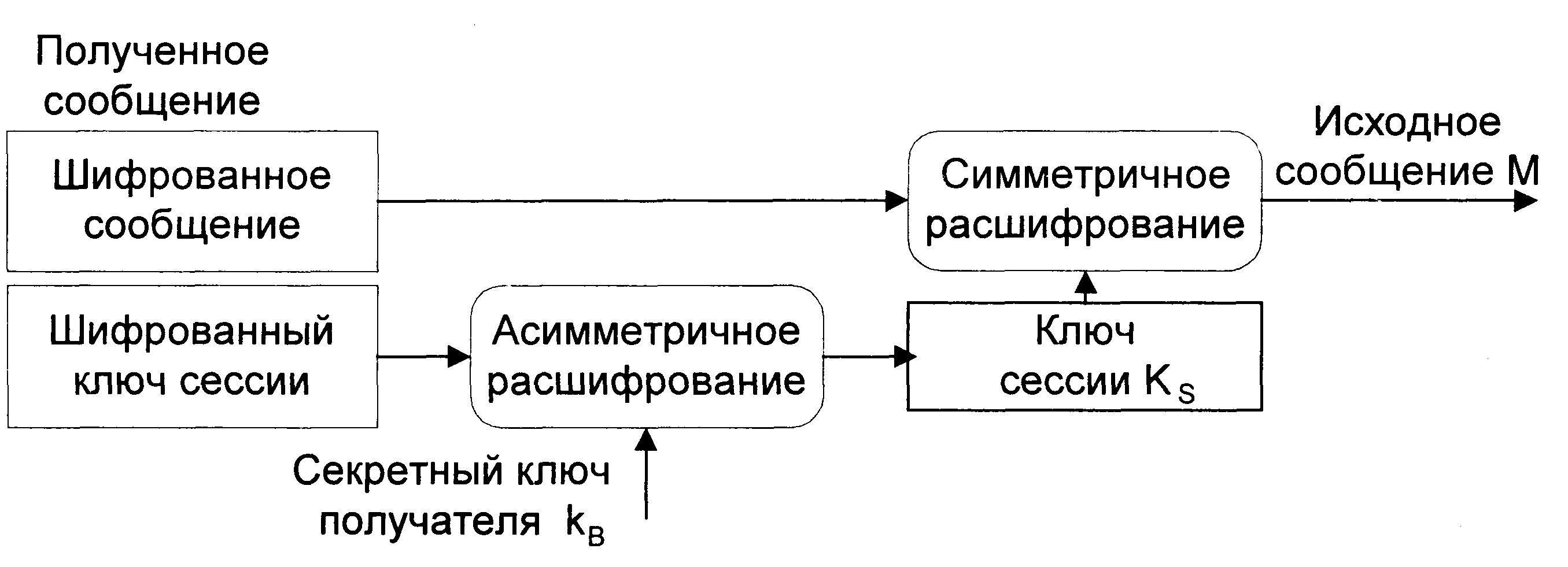

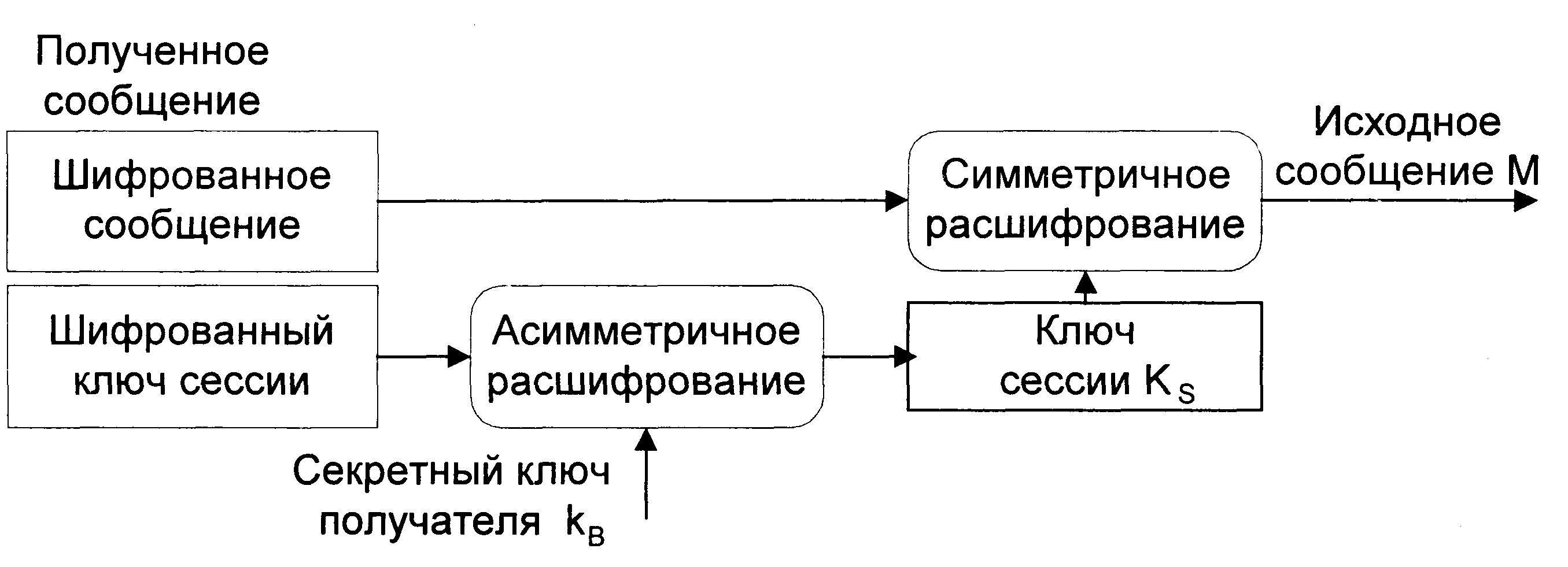

Действия пользователя В (при получении электронного цифрового конверта – зашифрованного сообщения М и зашифрованного сеансового ключа KS) (рис. 4.25):

1. Расшифровывает асимметричным алгоритмом сеансовый ключ KS с помощью своего секретного ключа kB.

2. Расшифровывает симметричным алгоритмом принятое сообщение М с помощью полученного сеансового ключа KS.

Рис. 4.25. Схема расшифрования сообщения комбинированным методом

Полученный электронный цифровой конверт может раскрыть только законный получатель – пользователь В. Только пользователь В, владеющий личным секретным ключом kB, сможет правильно расшифровать секретный сеансовый ключ KS и затем с помощью этого ключа расшифровать и прочитать полученное сообщение М.

При методе цифрового конверта недостатки симметричного и асимметричного криптоалгоритмов компенсируются следующим образом:

· проблема распространения ключей симметричного криптоалгоритма устраняется тем, что сеансовый ключ KS, на котором шифруются сообщения, передается по открытым каналам связи в зашифрованном виде; для зашифрования ключа KS используется асимметричный криптоалгоритм;

· проблемы медленной скорости асимметричного шифрования в данном случае практически не возникает, поскольку асимметричным криптоалгоритмом шифруется только короткий ключ KS, а все данные шифруются быстрым симметричным криптоалгоритмом.

В результате получают быстрое шифрование в сочетании с удобным распределением ключей.

С целью защиты от разглашения секретных ключей симметричного шифрования любая из сторон обмена, когда требуется реализовать протоколы взаимодействия не доверяющих друг другу сторон, использует следующий способ взаимодействия. Для каждого сообщения на основе случайных параметров генерируется отдельный секретный ключ симметричного шифрования, который и зашифровывается асимметричной системой для передачи вместе с сообщением, зашифрованным этим ключом. В этом случае разглашение ключа симметричного шифрования не будет иметь смысла, так как для зашифровывания следующего сообщения будет использован другой случайный секретный ключ.

При комбинированном методе шифрования применяются криптографические ключи как симметричных, так и асимметричных криптосистем. Очевидно, выбор длин ключей для криптосистемы каждого типа следует осуществлять таким образом, чтобы злоумышленнику было одинаково трудно атаковать любой механизм защиты комбинированной криптосистемы.

В табл. 4.4 приведены распространенные длины ключей симметричных и асимметричных криптосистем, для которых трудность атаки полного перебора примерно равна трудности факторизации соответствующих модулей асимметричных криптосистем.

Табл. 4.4. Длины ключей для симметричных и асимметричных криптосистем при одинаковой их криптостойкости

| Длина ключа симметричной криптосистемы, бит

| Длина ключа асимметричной криптосистемы, бит

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Если используется короткий сеансовый ключ (например, 56-битный ключ алгоритма DES), то не имеет значения, насколько велики асимметричные ключи. Злоумышленник будет атаковать не их, а сеансовый ключ.