Содержание: Закон рассматривает понятие гос. Тайны, полномочия органов и должностных лиц в области отнесения сведений к гос. Тайне и их защите, дается перечень сведений составляющих гос. Тайну, описывается процедуры засекречивания и рассекречивания гос. Тайн и другое

10. Федеральные органы исполнительной власти, регламентирующие вопросы защиты информации и области их компетенции

- ФСТЭК России (ранее - Гостехкомиссия) – ТЗИ кроме криптосредств

Основная компетенция – защита гос. Чиновников от прослушивания иностранными разведками, защита информации на всех ее уровнях

- ФСБ России – криптографическая защита информации

Компетенции: Разработка и лицензирование средств защиты информации. предоставление услуг в области шифрования данных

- Минобороны - ТЗИ (кроме криптосредств) в ВС РФ

- Роскомнадзор – ЭМС и защита прав субъектов персональных данных

- + межведомственная комиссия по ЗГТ

11. Ключевые указы Президента РФ в области обеспечения информационной безопасности

- Указ "Об основах государственной политики в сфере информатизации" N 170 от 20.01.94г.

- Указ Президента РФ "Вопросы Межведомственной комиссии по защите государственной тайны" от 6 октября 2004 г. № 1286

- Указ Президента РФ "О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно-телекоммуникационных сетей международного информационного обмена" от 17 марта 2008 г. N 351

Содержание: Документ запрещает подклчение к сети Интернет компьютеров (далее по текстк закона). Размещение технических средств, подключаемых к информационно-телекоммуникационным сетям международного информационного обмена, в помещениях, предназначенных для ведения переговоров, только после получения соответствующего сертификата

Указ Президента РФ "Об утверждении перечня сведений конфиденциального характера" от 6 марта 1997 г. № 188

Содержание: в документе перечисляется сведения имеющий конф. Характер (тайна следствия, сведения о частной жизни гражданина)

- Указ Президента РФ "Вопросы Федеральной службы безопасности Российской Федерации" от 11 июля 2003 года №960

- Указ Президента РФ "Вопросы федеральной службы по техническому и экспортному контролю" от 16 августа 2004 г. № 1085 (с изменениями и дополнениями от 22 марта 2005 г. № 330; от 20 июля 2005 г. №846; от 30 ноября 2006 г. № 1321)

- Указ Президента РФ "Концепция национальной безопасности Российской Федерации" от 17 декабря 1997 г. № 1300 в редакции Указа Президента РФ от 10 января 2000 г. № 24

Содержание: Описывается концепция (система взглядов на обеспечении в РФ безопасности личности, и другое), описываются национальные интересы России, дается перечень угроз безопасности РФ

- Доктрина информационной безопасности Российской Федерации (утверждена Президентом РФ 9.09.2000г. №Пр-1895)

Содержание:представляет собой совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности Российской Федерации.служит основой для:

формирования государственной политики в области обеспечения информационной безопасности Российской Федерации;

разработки целевых программ обеспечения информационной безопасности Российской Федерации.

- Указ Президента РФ №609 «Об утверждении Положения о персональных данных государственного гражданского служащего Российской Федерации и ведении его личного дела»

- Распоряжение Президента РФ N 366-рп «О подписании Конвенции о защите физических лиц при автоматизированной обработке персональных данных»

- Указ Президента РФ от 09.01.1996 N 21 «О мерах по упорядочению разработки, производства, реализации, приобретения в целях продажи, ввоза в Российскую Федерацию и вывоза за ее пределы, а также использования специальных технических средств, предназначенных для негласного получения информации»

12. Ключевые постановления Правительства РФ в области информационной безопасности

• ФСТЭК России (ранее - Гостехкомиссия) – Техническая Защита Информации кроме криптосредств

• ФСБ России – криптографическая защита информации

- ППРФ от 15.09.1993 № 912-51 «Об утверждении Положения о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от ее утечки по техническим каналам»

- ППРФ “О лицензировании деятельности предприятий, учреждений и организаций по проведению работ, связанных с использованием сведений, составляющих государственную тайну, созданием средств защиты информации, а также с осуществлением мероприятий и (или) оказанием услуг по защите государственной тайны" от 15 апреля 1995 г. № 333

- ППРФ от 26 июня 1995 г. № 608 «Об утверждении Положения о сертификации средств защиты информации»

- Постановление Правительства РФ «Об организации лицензирования отдельных видов деятельности» от 26.01.2006г. № 45

- ПП РФ от 18.05.2009 г. № 424 «Об особенностях подключения федеральных государственных информационных систем к информационно-телекоммуникационным сетям»

- ППРФ от 3 ноября 1994 г. № 1233 «Об утверждении Положения о порядке обращения со служебной информацией ограниченного распространения в федеральных органах исполнительной власти»

- ППРФ от 3.02.12 № 79 «О лицензировании деятельности по технической защите конфиденциальной информации»

Содержание: Данный закон описывает сто лиценщирование может проводить только ФСТЭК России, описывается перечень услуг подлежащих лицензированию

- ППРФ от 3 марта 2012. № 171 «О лицензировании деятельности по разработке и (или) производству средств защиты конфиденциальной информации»

Содержание В постановлении утверждается положение о лицензировании. В положении (сами расскажите)

- ППРФ от 17.11.2007 № 781 «Об утверждении положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных»

Содержание: Положение устанавливает требования (далее по тексту закона)

- ППРФ «Об утверждении Положения об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации» от 15.09.2008г. №687

Содержание: по аналогии с предыдущими

- ППРФ №512 «Об утверждении требований к материальным носителям биометрических персональных данных и технологиям хранения таких данных вне информационных систем персональных данных»

- ППРФ №538 «Об утверждении Правил взаимодействия операторов связи с уполномоченными государственными органами, осуществляющими оперативно-розыскную деятельность»

- ППРФ от 29.12.2007г. № 957 «Об утверждении положений о лицензировании отдельных видов деятельности, связанных с шифровальными (криптографическими) средствами»

- ППРФ от 04.09.1995г. № 870 «Об утверждении Правил отнесения сведений, составляющих государственную тайну, к различным степеням секретности»

- ПП РФ от 03.11.1994г. № 1233 «Об утверждении Положения о порядке обращения со служебной информацией ограниченного распространения в федеральных органах исполнительной власти»

13. Руководящие и методические документы ФСТЭК России: документы, устанавливающие требования и рекомендации по защите информации (назначение и содержание)

• ФСТЭК России (ранее - Гостехкомиссия) – Техническая Защита Информации кроме криптосредств

• ФСБ России – криптографическая защита информации

- Специальные требования и рекомендации по защите информации, от утечки по техническим каналам (СТР-К)

- Сборник норм защиты информации от утечки за счет побочных электромагнитных излучений и наводок (ПЭМИН)

К сожалению, найти не удалось – думайте сами.

14. Руководящие и методические документы ФСТЭК России: документы, устанавливающие критерии оценки защищённости информации (нормы эффективности защиты) и методы их контроля (назначение и содержание)

• ФСТЭК России (ранее - Гостехкомиссия) – Техническая Защита Информации кроме криптосредств

• ФСБ России – криптографическая защита информации

- РД. Показатели защищенности информации, обрабатываемой средствами ВТ и в АС, от НСД

НСД – несанкционированный доступ

В данном документе определяется показатели защищенности (табличка в вопросе 32), описывается детально, что должен делать каждый класс защищенности, последнее рассматривается сертификация средств вычислительной технике (СВТ)

- РД. Защита от несанкционированного доступа к информации. Общие технические требования

- Методики оценки защищенности информации от утечки по техническим каналам

Наплетите что-то из криптографии

15. Руководящие и методические документы ФСТЭК России: нормативно-методические документы, определяющие требования по защите информации от НСД (назначение и содержание)

• ФСТЭК России (ранее - Гостехкомиссия) – Техническая Защита Информации кроме криптосредств

• ФСБ России – криптографическая защита информации

- РД. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации.

- РД. Концепция защиты СВТ и АС от несанкционированного доступа к информации.

- РД. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации.

- РД. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации.

- РД. Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей.

Содержание этих законов прорабатывает что такое зашита АС от НСД, описывает классификацию и далее что-то по тексту законов

16. Руководящие и методические документы ФСТЭК России: нормативные документы, определяющие требования по защите персональных данных (назначение и содержание)

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных. (Утверждена заместителем директора ФСТЭК России 15 февраля 2008 г.)

Про базовую модель угроз смотри в вопросе 4

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных. (Утверждена заместителем директора ФСТЭК России 14 февраля 2008 г.)

Дается мега большая табличка классификации угроз ИСПДН (и не дается расшифровки слова)

17. Руководящие и методические документы ФСБ России в области информационной безопасности (назначение и содержание)

- Положение ПКЗ-2005 «Положение о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации»

- Приложение к Приказу ФАПСИ от 13.06.2001г. № 152 «Инструкция об организации и обеспечении хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну»

- Руководящие и методические документы по криптографической защите информации

- Административные регламенты

18. Приказы Минкомсвязи в области информационной безопасности (назначение и содержание)

- Приказ Минкомсвязи России от 25.08.2009г. №104 «Об утверждении Требований по обеспечению целостности, устойчивости функционирования и безопасности информационных систем общего пользования»

- Приказ Минкомсвязи России от 23.03.2009 г. №41 «Об утверждении Требований к технологиям, форматам, протоколам информационного взаимодействия, унифицированным программно-техническим средствам подсистемы удостоверяющих центров общероссийского государственного информационного центра»

- Приказ Минкомсвязи России от 11.03.2009 г. №32 «Об утверждении Положения об общероссийском государственном информационном центре»

Вариант ОтветаТут три закона. В первом описывается требования по обеспечению «трех китов» ИБ – целостность, конфиденциальность, доступность. Во втором описывается требования к (по тексту закона), в последнем (выдержка из закона, пришлось лезть) обеспечивающую информационное взаимодействие информационных систем органов государственной власти между собой, с информационными системами органов местного самоуправления и иными информационными системами в интересах оказания государственных услуг гражданам и организациям в электронном виде.

19. Межведомственные документы в области информационной безопасности (назначение и содержание)

- Приказ «Об утверждении требований о защите информации, содержащейся в информационных система общего пользования (Совместный приказ ФСТЭК и ФСБ от 31 августа 2010 г. № 416/489)

В этом Мега документе от двух Зубров ИБ говорится о том что все органы Гос власти должны иметь антивирусы, МЭ, и подобное барахло (содержанием копирует Положение об обеспечению безопасности от 2007 г)

- Порядок проведения классификации информационных систем персональных данных. (Совместный приказ ФСТЭК России, ФСБ России и Мининформсвязи России от 13 февраля 2008 г. № 55/86/20)

Выдержка из документа: Проведение классификации информационных систем включает в себя следующие этапы:

· сбор и анализ исходных данных по информационной системе:

· присвоение информационной системе соответствующего класса и его документальное оформление.

20. Ключевые государственные стандарты в области информационной безопасности, их назначение

- ГОСТ Р 50739-95. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования

- ГОСТ Р 50922-96. Защита информации. Основные термины и определения

- ГОСТ Р 51188-98. Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство

- ГОСТ Р 51275-99. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения

- ГОСТ Р ИСО 7498-1-99. Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Базовая модель

- ГОСТ Р ИСО 7498-2-99. Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура защиты информации

- ГОСТ Р ИСО/МЭК 15408-1-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель

- ГОСТ Р ИСО/МЭК 15408-2-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности

- ГОСТ Р ИСО/МЭК 15408-3-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Требования доверия к безопасности

- ГОСТ Р ИСО/МЭК 17799-2005. Информационная технология. Практические правила управления информационной безопасностью

- ГОСТ Р ИСО/МЭК 27001-2006. Название: Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования

- ГОСТ Р 34.10-2001. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи»

- ГОСТ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования

Вся это ТЬМА Гостов напралена на стандартизацию и унификацию методов ИБ. Что нибудь наплетите, я в ВАС верю

21. Нормативные правовые акты в области государственной тайны, их назначение

- Федеральный закон от 15.08.1996 N 114-ФЗ "О порядке выезда из Российской Федерации и въезда в Российскую Федерацию"

- ППРФ от 04.07.1992 N 470 "Об утверждении Перечня территорий Российской Федерации с регламентированным посещением для иностранных граждан"

- ППРФ от 04.09.1995 N 870 "Об утверждении Правил отнесения сведений, составляющих государственную тайну, к различным степеням секретности"

- ППРФ от 02.08.1997 N 973 "Об утверждении Положения о подготовке к передаче сведений, составляющих государственную тайну, другим государствам или Международным организациям"

- ППРФ от 06.02.2010 N 63 "Об утверждении Инструкции о порядке допуска должностных лиц и граждан Российской Федерации к государственной тайне"

- Указ Президента РФ от 03.04.1995 N 334 "О мерах по соблюдению законности в области разработки, производства, реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования информации"

- Указ Президента РФ от 30.11.1995 N 1203 "Об утверждении Перечня сведений, отнесенных к государственной тайне"

- Указ Президента РФ от 06.10.2004 N 1286 "Вопросы межведомственной комиссии по защите государственной тайны"

- Указ президента РФ от 09.12.2008 N 1752 "О некоторых вопросах межведомственной комиссии по защите государственной тайны"

- Указ Президента РФ от 26.02.2009 N 228 "Вопросы Межведомственной комиссии по защите государственной тайны"

- Приказ ФСБ РФ от 13.11.1999 N 564 "Об утверждении Положений о системе сертификации средств защиты информации по требованиям безопасности для сведений, составляющих государственную тайну, и о ее знаках соответствия"

- Приказ ФСБ/ГТК РФ от 28.07.2001 N 405/З09 "Об утверждении Положения о постоянно действующих технических комиссиях по защите государственной тайны"

- Постановление Минтруда РФ от 23.12.1994 N 84 "Об утверждении разъяснения "О порядке выплаты процентных надбавок должностным лицам и гражданам, допущенным к государственной тайне" (вместе с разъяснением Минтруда РФ от 23.12.1994 N 10)

- Решение ГТК N 42 от 03.10.1995 "О типовых требованиях к содержанию и порядку разработки руководства по защите информации от технических разведок и от ее утечки по техническим каналам на объекте"

- Приказ Минздрава РФ от 16.03.1999 N 83 "О перечне медицинских противопоказаний для осуществления работы с использованием сведений, составляющих государственную тайну"

- Типовое положение о подразделении по защите информации от иностранных технических разведок и от ее утечки по техническим каналам на предприятии (в учреждении, организации) (рекомендуемая форма) (Приказ Ростехнадзора от 26.06.2006 N 624)

Все эти законы регулирует гос. Тайну, определение, что туда попадает и т.д., перечисляется болезни, при которых нельзя доверять гос. Тайну (психические заболевания и т.д.)

22. Классификация средств защиты информации

Схема классификации:

· По уровню модели ВОС

· По типу блокируемых угроз

· По защищаемым объектам (локальные, сетевые)

· По уровню использования (индивидуальные, корпортаивные)

· По реализации (программные, аппаратные, программно-аппаратные)

Аппаратные средства защиты информации — это различные технические устройства, системы и сооружения, предназначенные для защиты информации от разглашения, утечки и несанкционированного доступа.

По назначению аппаратные средства классифицируют на средства обнаружения, средства поиска и детальных измерений, средства активного и пассивного противодействия. При этом по тех возможностям средства защиты информации могут быть общего на значения, рассчитанные на использование непрофессионалами с целью получения общих оценок, и профессиональные комплексы, позволяющие проводить тщательный поиск, обнаружение и измерения все характеристик средств промышленного шпионажа.

Программно-аппаратные – USB ключи и другие

Классификация средств ИБ по типу блокируемых угроз:

· Антивирусные средства

· Средства защиты от DoS-атак

Система защиты от DDoS атак базируется на уже имеющихся в сети маршрутизаторах и добавляет в сеть свои два компонента:

- устройство для блокирования DDoS атаки. В английском языке это устройство называют mitigator. В связи с отсутствием аналогичных статей по данной теме я введу русский термин: буду называть его блокиратор;

- устройство со встроенным искусственным интеллектом для обнаружения DDoS атаки и перенаправления атаки на блокиратор, буду называть его детектор.

Надо заметить, что в задачу блокиратора входит не только блокирование трафика, но и его замедление. После обнаружения DDoS атаки на какую-то сеть анализатор трафика вставляет в таблицы динамической маршрутизации (при помощи BGP или OSPF) запись, которая говорит, что маршрут в атакуемую сеть лежит через этот блокиратор.

В результате весь трафик атаки начинает проходить через блокиратор, что дает возможность заблокировать трафик атаки, а легитимный трафик передать в защищаемую сеть. Передача в защищаемую сеть осуществляется любым доступным способом, например при помощи инкапсуляции трафика внутри GRE.

После завершения атаки, таблица маршрутизации перенастраивается, чтобы трафик проходил через конечный маршрутизатор, связанный с этой сетью.

Более подробно работу рассмотрим на конкретном примере: связка детекторов Arbor SP + с блокиратором Arbor TMS. SP здесь в названии означает Service Provider, а TMS - Threat Management System. Надо заметить, что детекторы Arbor SP часто используются совместно с блокираторами других компаний, например, они совместно работают с Cisco Guard и CloudShield CS-2000.

· Средства защиты от сетевых атак (МЭ, IDS, IDP)

· Средства защиты от утечек конфиденциальной информации (DLP)

· Средства защиты от несанкционированного доступа:

· Средства управления доступом

· Средства аутентификации

· Средства криптографической защиты

Комплексные

23. Механизмы идентификации и аутентификации, разграничение прав в ОС Linux

Разграничение прав в Linux

Наличие привилегированных и неприви-легированных пользователей

• root (суперпользователь);

• user (обычный пользователь)

Разграничение доступа к каталогам, файлам и процессам

Права назначаются пользователям, группам пользователей, всем остальным пользователям

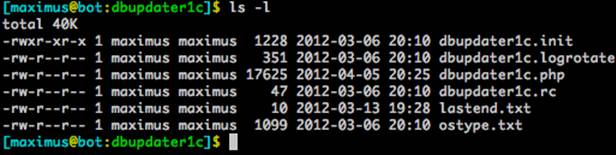

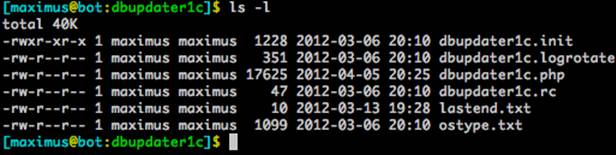

24. Атрибуты файлов в ОС Linux

Возможные действия над файлом:

r (read) – просмотр или чтение файла;

w (write) – запись или изменение файла;

x (execution) – исполнение файла

Права устанавливаются отдельно для:

владельца файла;

группы-владельца файла;

всех остальных

Тип файла; права доступа владельца, группы-владельца, всех остальных; владелец файла; группа-владелец файла

Дополнительные флаги (атрибуты) для файлов:

• -a – Append (дополнение) – разрешается дополнять, нельзя изменять;

• -i – Immutable (неизменный) – запрещаются любые изменения;

• -d – No Dump (не создавать backup) – игнорируются попытки создания backup;

• -s – Secure Deletion (безопасное удаление) – при удалении – перезапись блоков диска нулями

И другие…

25. PAM-аутентификация

PAM – набор подключаемых модулей

У каждого модуля – свой механизм аутентификации

Плюсы:

единый механизм аутентификации для всех приложений;

позволяет создать свой сценарий аутентификации;

поддерживается в AIX, DragonFly BSD, FreeBSD, HP-UX, GNU/Linux, Mac OS X, NetBSD и Solaris

Минусы:

PAM не хватает для реализации Kerberos

Kerebros сетевой протокол аутентификации, позволяющий передавать данные через незащищённые сети для безопасной идентификации. Он ориентирован в первую очередь на клиент-серверную модель и обеспечивает взаимную аутентификацию — оба пользователя через сервер подтверждают личности друг друга.

Типы модулей PAM

Модуль аутентификации - аутентификация или создание и удаление учетных данных;

Модуль управления учетными записями - контроль доступа, истечения учетных данных или записей, правил и ограничений для паролей и т. д.;

Модуль управления сеансами - создание и завершение сеансов;

Модуль управления паролями - операции, связанные с изменением и обновлением пароля

Порядок полей в конфигурационном файле:

имя службы, имя подсистемы, управляющий флаг, имя модуля и параметры модуля

26. Регистрация событий в ОС Linux

Регистрация событий в Linux:

на локальной машине и удаленно;

настраиваемые уровни регистрации событий;

настраиваемые файлы для хранения логов;

обеспечивается демоном syslogd (или rsyslogd);

все события собираются из сокета /dev/log, порта UDP - 514, а так же от "помощника" - демона klogd

Конфигурационный файл / etc / syslog. conf (или / etc / rsyslog. conf):

• главный конфигурационный файл для демона syslogd;

• содержит набор правил, которые в зависимости от источника события и приоритета данного источника определяют действия демона

Источники событий и приоритеты

Источники событий

| Уровни приоритетов

| | 0 - kern

| 9 - cron

|

| 0 - emerg ency

|

| 1 - user

| 10 - authpriv

|

| 1 - alert

|

| 2 - mail

| 11 - ftp

|

| 2 - cri tical

|

| 3 - daemon

| 12 - NTP

|

| 3 - er ror

|

| 4 - auth

| 13 - log audit

|

| 4 - warning

|

| 5 - syslog

| 15 - clock daemon

|

| 5 - notice

|

| 6 - lpr

| с 16 по 23 local0 - local7

|

| 6 - info

|

| 7 - news (не используется)

| mark (не имеющая цифрового эквивалента)

|

| 7 - debug

|

| 8 - uucp

|

|

|

|

Действием может быть:

• запись в обычный файл;

• использовать именованный канал (fifo) в качестве приемника сообщений;

• пересылать сообщения на терминал и консоль;

• пересылать сообщения на другие машины;

• пересылать сообщения определенным или всем пользователям

• Для журналирования событий ядра – отдельный демон klogd;

• Команда logrotate (демон cron) создает резервные копии журналов и новые чистые файлы журналов, кофигурируется файлом / etc / logrotate. conf;

• записи в журналах обычно содержат метку времени, имя хоста, на котором выполняется описываемый процесс, и имя процесса

27. Базовые механизмы защиты ОС MS Windows (перечень, назначение)

Идентификация и аутентификация с использованием различных механизмов

- Использование многофакторной аутентификации

- Аутентификация с использованием биометрии и устройств генерации одноразового пароля

- Легкий механизм создания нестандартных способов аутентификации

- Использование данных аутентификации для доступа к приложениям

Служба DirectAccess для обеспечения безопасности мобильных пользователей

- Прозрачное подключение к сети для мобильных пользователей

- Нет необходимости использовать соединение по VPN каналу

- Легкое администрирование машин, подключенных с помощью DirectAccess

- Использование протоколов IPsec для аутентификации и шифрования (возможно применение смарт-карт и интеграция с системой NAP)

Локальные и групповые политики безопасности

- Возможность применения нескольких локальных политик безопасности к одному компьютеру

- Гибкая настройка правил для пользователей

- Поддержка групповых политик безопасности для доменной структуры сети

Встроенные средства резервного копирования и восстановления

- Возможность архивации и восстановления как отдельных файлов и каталогов, так и всего раздела

- Ручной и автоматический режим работы

- Механизм теневого копирования

- Тесная интеграция с групповыми политиками

Клиент обновлений Windows Update с поддержкой сервера обновлений WSUS

- Обновления могут устанавливаться без участия пользователей

- Проверка цифровых подписей обновлений

Электронно-цифровая подпись - дополнительная цепочка бит прикрепляемая к передаваемому сообщению и выполняет две функции:

1. подтверждение авторства (аутентификация)

2. Подтверждение целостности предаваемого сообщения

ЭЦП является аналогом рукописной подписи.

-

- Интеграция со службой WSUS (Windows Server Update Services)

- Поддержка службы BITS (Background Intelligent Transfer Service) для повышенной надежности передачи файлов обновлений

Система регистрации событий Windows Event Architecture (логирование)

- Возможность гибкой настройки журналов событий

- Подписка на события

- Интеграция с оболочкой PowerShell

- Тесная интеграция с AD (Active Directory)

28. Встроенные механизмы защиты MS Windows- групповые и локальные политики безопасности

Локальные и групповые политики безопасности

- Возможность применения нескольких локальных политик безопасности к одному компьютеру

- Гибкая настройка правил для пользователей

- Поддержка групповых политик безопасности для доменной структуры сети

29. Встроенные механизмы защиты MS Windows-защита от вирусов

UAC (User Account Control) – контроль учетных записей пользователя

- Обычный пользователь может выполнять большинство задач без прав администратора

- Контроль за приложениями из группы Автозагрузка

- Применение групповых политик

- Все приложения запускаются с минимально возможными правами

- Аудит повышения привилегий и других событий

- Виртуализация запросов к защищенным ресурсам

AppLocker – система управления приложениями (доступен в выпусках Window7 Максимальная и корпоративная)

- Контроль приложений

- Контроль динамических библиотек (DLL

- Применение групповых политик

- Определение правил на основе атрибутов цифровой подписи (издатель, имя файла, версия) (Publisher Rules)

- Определение правил на основе путей к исполняемым файлам (Path Rules

- Определение правил на основе хэша (Hash Rules)

- Настраиваемые сообщения об ошибках

- Управление доступом к критичным библиотекам (DLL)

- Управление с помощью PowerShell

Windows Defender – приложение для защиты от вредоносных программ

- Автоматическое сканирование

· Быстрое сканирование

· Полное сканирование

- Защита в реальном времени

· Проверка скачиваемых файлов и приложений

· Проверка программ, запущенных на компьютере

- Microsoft SpyNet

· Стандартное участие в программе

· Расширенное участие в программе

30. Встроенные механизмы защиты MS Windows-защита от данных

RMS Встроенный клиент службы управления правами (Windows Rights Management Services)

BitLocker Шифрование разделов системы и съемных носителей (Доступен в выпусках Windows 7 Максимальная и Корпоративная)

- BitLocker: Шифрование логических разделов Windows

- BitLocker To Go: Шифрование съемных носителей

EFS Шифрующая файловая система (Encrypting File System)

- Использование смарт-карт для хранения ключей пользователя

- Работа системы шифрования не заметна для пользователя

- Шифрование системного файла подкачки

- Использование симметричного и ассиметричного шифрования

Гост на Симметричное шифрование – ГОСТ 28147-89

31. Встроенные механизмы защиты MS Windows-управление обновлениями в ОС

32. Определение МЭ. Преимущества использования МЭ. Способы подключения. От каких угроз не защищает МЭ.

МЭ по ФСТЭК

} Руководящий документ. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа. Показатели защищенности от несанкционированного доступа к информации». 1997 г.

Показатели защищенности

Классы защищенности

| | 5

| 4

| 3

| 2

| 1

|

| Управление доступом (фильтрация данных и трансляция адресов)

| +

| +

| +

| +

| =

|

| Идентификация и аутентификация

| -

| -

| +

| =

| +

|

| Регистрация

| -

| +

| +

| +

| =

|

| Администрирование: идентификация и аутентификация

| +

| =

| +

| +

| +

|

| Администрирование: регистрация

| +

| +

| +

| =

| =

|

| Администрирование: простота использования

| -

| -

| +

| =

| +

|

| Целостность

| +

| =

| +

| +

| +

|

| Восстановление

| +

| =

| =

| +

| +

|

| Тестирование

| +

| +

| +

| +

| +

|

| Руководство администратора защиты

| +

| =

| =

| =

| =

|

| Тестовая документация

| +

| +

| +

| +

| +

|

| Конструкторская (проектная) документация

| +

| =

| +

| =

| +

|

МЭ – программный, аппаратный или программно-аппаратный комплекс, реализующий функции фильтрации сетевого трафика (информационных потоков) между двумя (или более) автоматизированными системами по некоторому набору правил, определяемых политикой безопасности защищаемой сети и поддерживаемых функционально МЭ

Назначение

- Сокрытие адресного пространства защищаемых сетей

- Защита сетей от удаленных механизмов исследования

- Подключение к глобальным сетям при отсутствии достаточного количества зарегистрированных IP-адресов Интернет

- Прозрачное подключение к ресурсам защищаемых сетей

- Балансировка нагрузки

- Принудительное прокcирование

NAT. Динамическая трансляция (пример)

36. Технология обеспечения безопасности, реализуемые в МЭ

v Сетевая трансляция адресов

- Динамическая трансляция

- Динамическая трансляция с динамической выборкой IP-адресов

- Статическая трансляция

- Трансляция с динамической выборкой IP-адресов

- Комбинированный режим

Назначение

- Сокрытие адресного пространства защищаемых сетей

- Защита сетей от удаленных механизмов исследования

- Подключение к глобальным сетям при отсутствии достаточного количества зарегистрированных IP-адресов Интернет

- Прозрачное подключение к ресурсам защищаемых сетей

- Балансировка нагрузки

- Принудительное прокcирование

NAT. Динамическая трансляция (пример)

v Трансляция портов

v Антивирусная защита

- Деструктивный программный код

· Вирусы

· Троянские программы

· DDos-агенты

· Активное содержимое протокола HTTP (Java, JavaScript, ActiveX)

- Защита транспортных потоков

· Антивирусные шлюзы

· Антивирусные шлюзы в составе МЭ

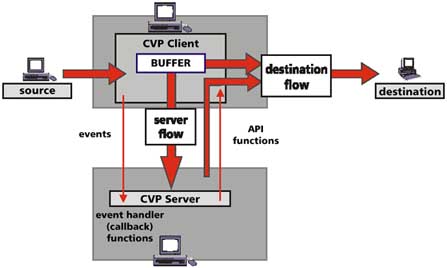

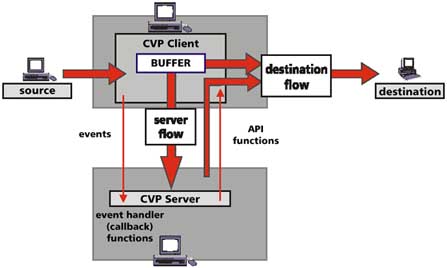

· Сервера CVP

v Аутентификация

- Прозрачность аутентификации

- Типы аутентификации

- Протоколы и схемы аутентификации

- Управление бюджетами пользователей

v Обнаружение вторжений и необычной активности

- Сложность реализации функций IDS

- Отложенный анализ на основе журналов событий

v Управление бюджетами пользователей

v Контроль времени действия правил политики безопасности

- Усиление и гибкость политики безопасности

v Виртуальные частные сети

v Split DNS

v Балансировка нагрузки и управление полосой пропускания

- Проблемы стека TCP/IP

- Гарантирование полосы пропускания

- Управление нагрузкой на прикладные сервисы

37. Отличительные особенности от классических СрЗИ

Под DLP (Data Leak Prevention)-системами принято понимать программные продукты, защищающие организации от утечек конфиденциальной информации.

Подобного рода системы создают защищенный цифровой «периметр» вокруг организации, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информа