Метод анализа графов атак на основе алгоритма Дейкстры сводится к определению на графе атак:

– кратчайших маршрутов между источниками угроз и объектами (хостами) защиты ТКС;

– маршрутов с наибольшей интенсивностью уязвимостей между источниками угроз и объектами (хостами) защиты ТКС;

– маршрутов с наименьшей стоимостью СЗИ объектов (хостов) ТКС.

На основании указанных действий на графе атак сети определяется перечень наиболее критичных уязвимостей объектов (хостов) ТКС.

Кроме этого показывается, что задача определения множества эффективных мер защиты (в смысле стоимости) является NP-трудной (т.е полной, но решаемой за счет применения какого-либо полинома n-степени).

На основании проведенного анализа предлагаются:

- действия по изменению конфигурации модели сети, после чего заново выполняются пересчеты маршрутов по методу Дейкстры, чтобы увидеть повысили ли данные изменения уровень защищенности сети или нет.

– пути достижения минимального критического множества атак – множество атак наименьшей мощности, что приведет к их фактическому удалению из графа атак (из арсенала нарушителя), и приведет к невозможности достижения цели нарушителем.

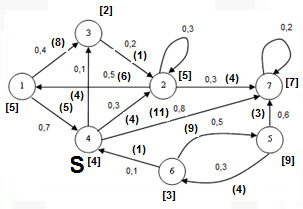

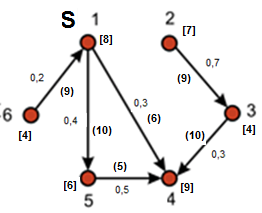

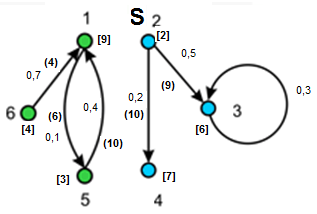

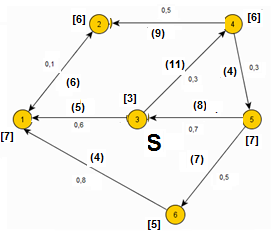

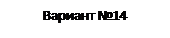

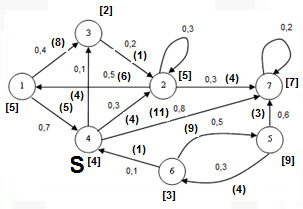

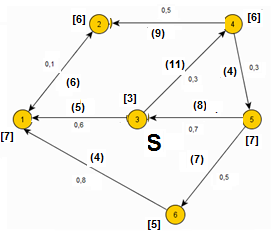

В качестве примера можно рассмотреть анализ риск-ориентированной модели СЗИ в виде ориентированного графа G = (T,C), где вершинами t = { Ti}, n =1..n, будут угрозы объектам (хостам) со стороны злоумышленников, а дугами С — их связи (рис. 6). То есть каждая дуга (tk, ti) будет обозначать связь угрозы tk с угрозой ti, вероятная реализация которой является прямым следствием реализации угрозы tk.

Каждой угрозе поставим в соответствие параметры:

ωti — частота возникновения угрозы ti ;

pti — вероятность реализации угрозы ti (например, вследствие успешной реализации некоторой уязвимости);

dti — коэффициент разрушительности, выражающий степень разрушительности воздействия угрозы ti на объекты (хосты) ТКС;

O ti ⊂ O — набор объектов (хостов) ТКС, на которые направлена угроза ti, где O — множество всех объектов (хостов) ТКС, задействованных в модели;

sti — стоимость средств и мер защиты от реализации угрозы ti.

Каждую связь охарактеризуем величиной вероятности выбора злоумышленником пути реализации связанной угрозы — p(ti, tj…).

Вполне можно ожидать, что такой граф окажется двудольным, поскольку не все угрозы могут быть реализованы непосредственно — осуществление некоторых атак возможно лишь при условии реализации «родительских» угроз. Примером может служить НСД к конфиденциальной информации, требующий физического вмешательства в сетевую инфраструктуру.

Множества угроз и связей, а также их параметры определяются экспертами — специалистами в области ИБ. Благодаря использованию такого набора данных и описанной структуры, появляется возможность устранить недостатки модели безопасности с полным перекрытием, в которой каждой угрозе противопоставлено свое средство защиты, однако вопросам экономической эффективности внимание не уделяется.

Сначала с помощью формул расчета стоимости риска вычисляются вероятные потери от реализации отдельных угроз (1) и угроз, реализуемых друг за другом по некоторому пути P(ta, tb,) (2).

Затем, проводится сравнение стоимости риска с затратами на обеспечение ИБ: sti (от реализации угрозы ti).

2. Задание на лабораторную работу:

2.1. Изучить теоретические положения (п.1.1-1.3);

2.2. Построить матрицу достижимости (рекомендации по построению графа атак согласно Методики №1) по заданному графу сети (согласно варианта задания указанного в Приложении А, номер варианта соответствует порядковому номеру студента в журнале учебной группы по данной дисциплине).

2.3. Построить граф атак для графа телекоммуникационной сети (ТКС) (согласно варианта задания);

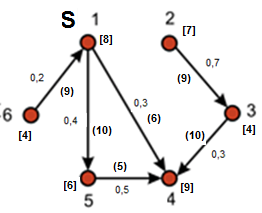

2.4. Оценить уязвимости СЗИ ТКС по графу атак путем определения:

– кратчайших маршрутов между источником угроз (S) и объектами (хостами) защиты ТКС (пронумерованные узлы графа сети);

– маршрутов с наибольшей интенсивностью уязвимостей между источником угроз (S) и объектами (хостами) защиты ТКС;

– маршрутов с наименьшей стоимостью СЗИ объектов (хостов) ТКС (условная стоимость СЗИ указана в скобках рядом с номером узла графа сети).

2.5. Сделать анализ уязвимости СЗИ ТКС на основании результатов полученных при выполнении п.2.4.

Список литературы:

1. Котенко И.В., Дойникова Е.В., Чечулин А.А. Общее перечисление и классификация шаблонов атак (CAPEC): описание и примеры применения // Защита информации. Инсайд, № 4, 2012. С. 54—66.

2. Котенко И.В., Саенко И.Б., Полубелова О.В., Чечулин А.А. Применение технологии управления информацией и событиями безопасности для защиты информации в критически важных инфраструктурах // Труды СПИИРАН. Вып.1 (20). СПб.: Наука, 2012. С. 27—56.

3. Котенко И.В., Саенко И.Б., Полубелова О.В., Чечулин А.А. Технологии управления информацией и событиями безопасности для защиты компьютерных сетей // Проблемы информационной безопасности. Компьютерные системы. № 2, 2012. С. 57—68.

4. Common Platform Enumeration (CPE). http://cpe.mitre.org/.

5. Common Vulnerabilities and Exposures (CVE). http://cve.mitre.org/.

6. Common Attack Pattern Enumeration and Classification (CAPEC). http://capec.mitre.org/.

7. MASSIF Project. http://www.massif-project.eu/.

Приложение А

Варианты графов (заданий на ЛР №2)

На графах сети:

1.S – узел графа сети - источник угроз;

2. Указаны в качестве весовых характеристик дуг графа сети:

– вероятности реализации угроз вследствие успешной реализации уязвимости узлов которым инцидентны соответствующие дуги (т.е. узлов куда дуги входят);

– расстояние между узлами сети (в круглых скобках).

3. Указаны в качестве весовых характеристик узлов графа сети:

– стоимость СЗИ узла графа сети в условных единицах (в квадратных скобках).

Приложение Б

Пример построения графа атак на основе матрицы достижимости и его анализа