Инфраструктура открытых ключей PKI (Public Key Infrastructure) – это набор программных агентов и правил, предназначенных для управления ключами, политикой безопасности и обменом защищенными сообщениями.

Основными задачами PKI являются:

· поддержка жизненного цикла цифровых ключей и сертификатов (то есть генерация ключей, создание и подпись сертификатов, их распределение и пр.);

· регистрация фактов компрометации и публикация черных списков отозванных сертификатов;

· поддержка процессов идентификации и аутентификации пользователей таким образом, чтобы сократить по возможности время допуска каждого пользователя в систему;

· реализация механизма интеграции (основанного на PKI) существующих приложений и всех компонентов подсистемы безопасности;

· предоставление возможности использования единственного токена (ключа) безопасности, единообразного для всех пользователей и приложений и содержащего все необходимые ключевые компоненты и сертификаты.

Токен безопасности – это компактное устройство в виде USB-брелока, которое служит для авторизации пользователя, защиты электронной переписки, безопасного удаленного доступа к информационным ресурсам, а также надежного хранения любых персональных данных.

Приложение, которому требуется система управления ключами, должно взаимодействовать с системой PKI в целом ряде точек (передача сертификата на подпись, получение сертификата и черного списка при установлении взаимодействия и т.п.). Взаимодействие с чужой по отношению к данному приложению системой может осуществляться только при условии полной поддержки международных стандартов, которым удовлетворяет большинство современных PKI-систем (например, Baltimore, Entrust, Verisign).

Для предоставления удаленного доступа мобильным пользователям центр управления должен допускать подключение компьютеров, IP-адрес которых ему заранее неизвестен. Участники информационного обмена опознаются по их криптографическим сертификатам. Так как криптографический сертификат пользователя является электронным паспортом, он, как и любой паспорт, должен соответствовать определенным стандартам. В криптографии это стандарт Х.509.

Концепция инфраструктуры открытых ключей PKI подразумевает, что все сертификаты конкретной PKI (своя PKI может быть у любой организации или организационной единицы) организованы в иерархическую структуру. Пример иерархии сертификатов двух PKI показан на рис. 4.27.

Рис. 4.27. Иерархическая структура сертификатов

Иерархическая схема PKI предусматривает существование четырех типов сертификатов:

1. Сертификат конечного пользователя (описанный выше).

2. Сертификат сертификационного центра. Должен быть доступен для проверки ЭЦП сертификата конечного пользователя и подписан секретным ключом сертификационного центра верхнего уровня, причем эта ЭЦП также должна проверяться, для чего должен быть доступен сертификат сертификационного центра верхнего уровня, и т.д.

3. Самоподписанный сертификат. Является корневым для всей PKI и доверенным по определению. Если в результате проверки цепочки сертификатов сертификационного центра выяснится, что один из них подписан корневым секретным ключом, тогда процесс проверки ЭЦП сертификатов заканчивается.

4. Кросс-сертификат. Кросс-сертификаты позволяют расширить действие конкретной PKI путем взаимоподписания корневых сертификатов двух разных PKI.

Процедура проверки ЭЦП электронного документа происходит в системе PKI следующим образом. Сначала проверяется ЭЦП конкретного документа, а затем – ЭЦП сертификата, с помощью которого проверялась предыдущая ЭЦП. Последняя проверка повторяется в цикле до тех пор, пока цепочка сертификатов не приведет к корневому

ЭЦП документа признается верной лишь в том случае, если верна не только она, но и все проверяемые в данном процессе ЭЦП сертификатов. При обнаружении неверной ЭЦП любого из сертификатов неверными считаются все ЭЦП, проверенные на предыдущих шагах.

Корневых сертификатов может быть несколько: каждая организация (или организационная единица) вправе устанавливать свои корневые сертификаты (один или несколько). Стандартом предусмотрено и наличие корневого сертификата для всего сообщества пользователей Интернета.

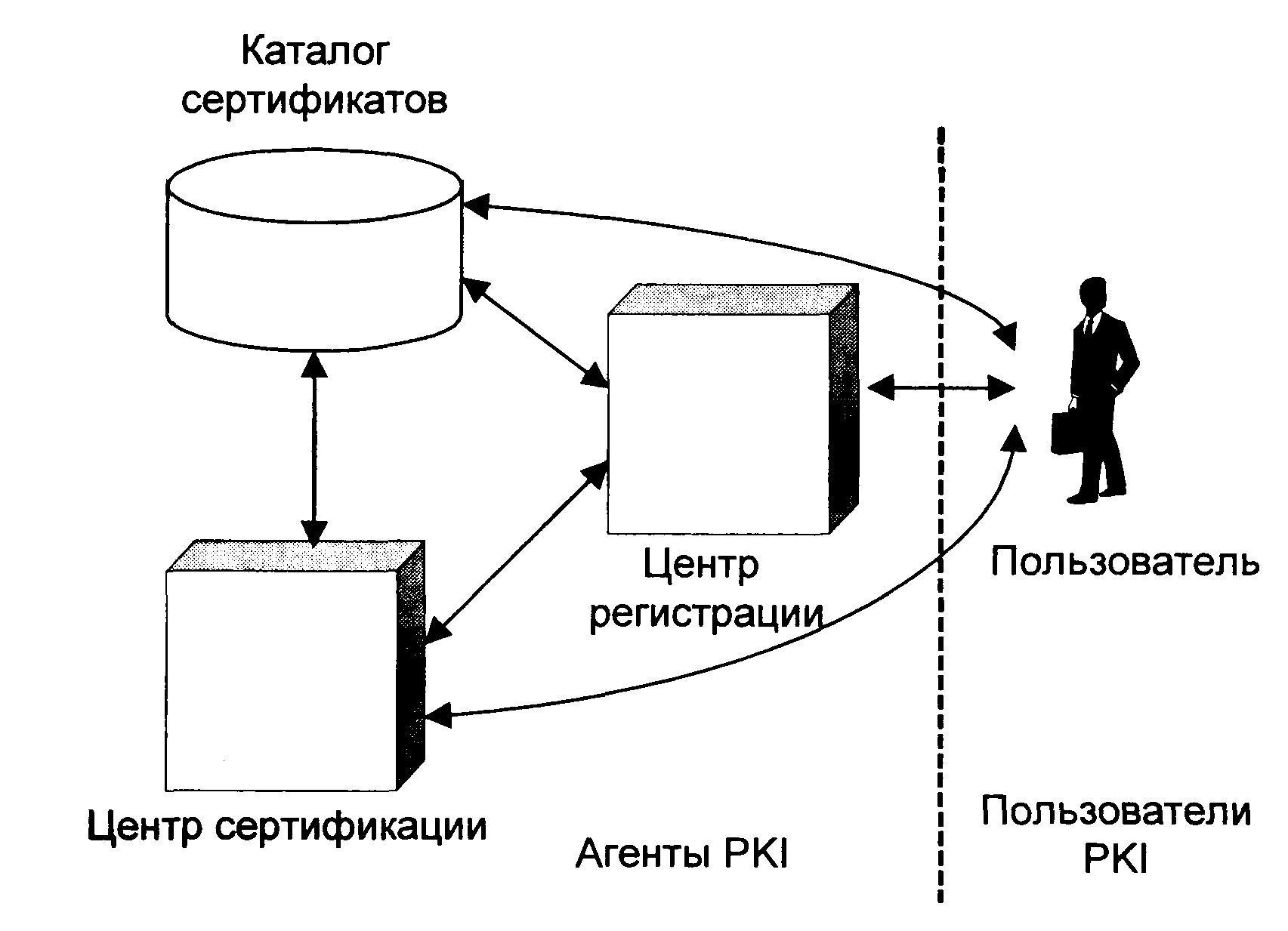

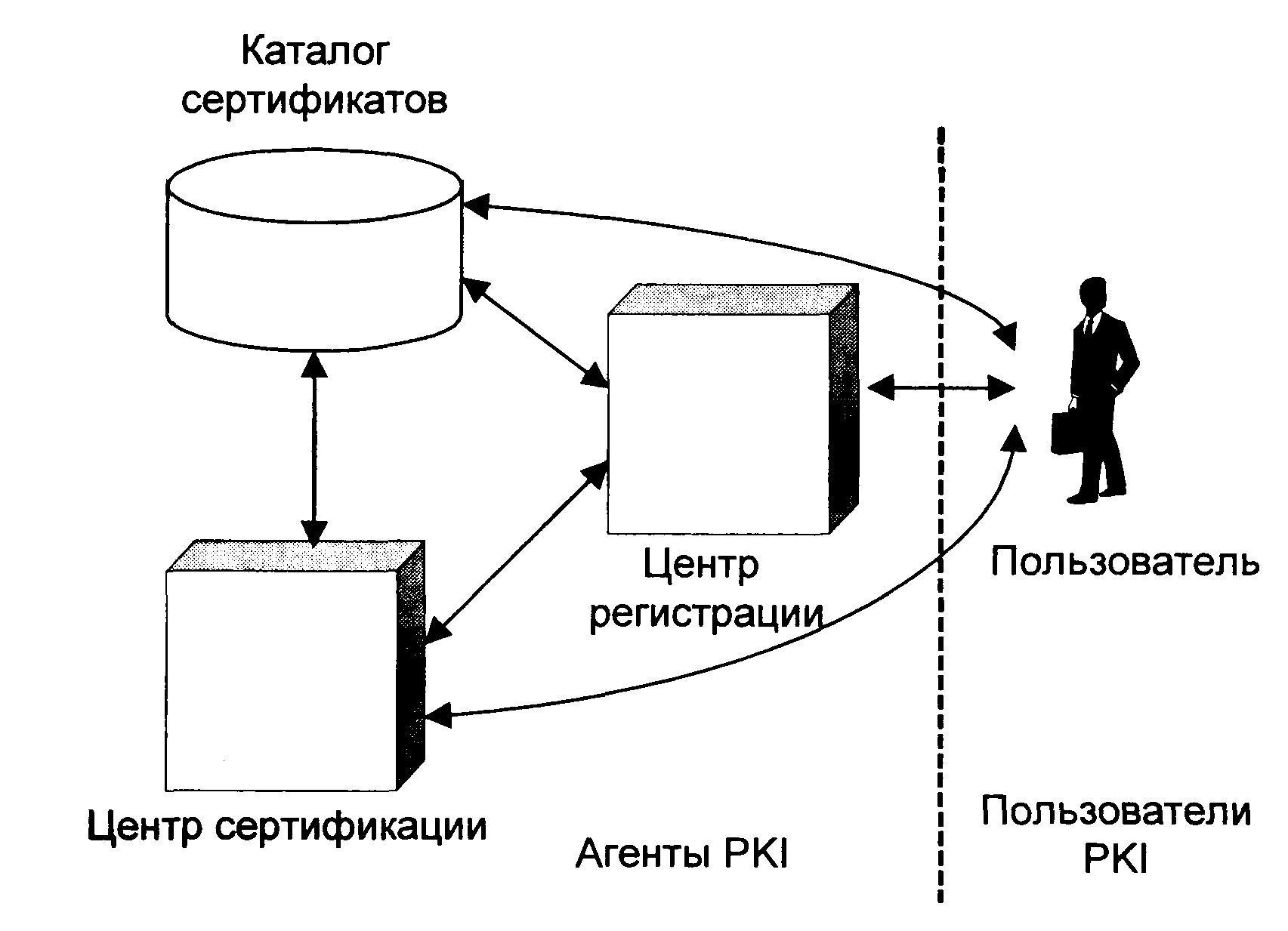

Логическая структура и основные компоненты инфраструктуры управления открытыми ключами PKI приведены на рис. 4.28.

Рис. 4.28. Структура PKI

Компоненты этой структуры имеют следующее назначение:

Каталог сертификатов – общедоступное хранилище сертификатов пользователей. Доступ к сертификатам производится обычно по стандартизованному протоколу доступа к каталогам LDAP (Lightweight Directory Access Protocol).

Центр регистрации RA (Registration Authority) – организационная единица, назначение которой регистрация пользователей системы.

Пользователь – владелец какого-либо сертификата (такой пользователь подлежит регистрации) или любой пользователь, запрашивающий сертификат, хранящийся в каталоге сертификатов.

Центр сертификации (Certification Authority) – организационная единица, назначение которой – сертификация открытых ключей пользователей и их опубликование в каталоге сертификатов.

Общая схема работы центра сертификации выглядит следующим образом:

· центр сертификации генерирует собственные ключи и формирует сертификаты центра сертификации, предназначенные для проверки сертификатов пользователей;

· пользователи формируют запросы на сертификацию и доставляют их центр сертификации тем или иным способом;

· центр сертификации на основе запросов пользователей формирует сертификаты пользователей;

· центр сертификации формирует и периодически обновляет списки отмененных сертификатов CRL (Certificate Revocation List);

· сертификаты пользователей, сертификаты центра сертификации и списки отмены CRL публикуются центром сертификации (рассылаются пользователям либо помещаются в общедоступный справочник).

Функции, выполняемые PKI в целом, можно условно разделить на несколько групп:

· функции управления сертификатами;

· функции управления ключами;

· дополнительные функции (службы).

В состав функций управления сертификатами входят:

· регистрация пользователей. Пользователем может быть физический пользователь, прикладная программа, сетевое устройство и пр.;

· сертификация открытых ключей. По существу, процесс сертификации состоит в связывании имени пользователя и открытого ключа. Центр сертификации подписывает сертификаты пользователей и центра сертификации более низкого уровня;

· сохранение закрытого ключа центра сертификации. Это главная болевая точка системы. Компрометация закрытого ключа центра сертификации разрушает всю систему;

· содержание базы сертификатов и их распределение. Все сертификаты пользователей и промежуточных центра сертификации (кроме самого верхнего уровня) обычно выкладываются на общедоступный сервер – сервер сертификатов;

· обновление сертификата. Процесс активизируется в случае истечения срока действия сертификата и состоит в передаче нового сертификата для открытого ключа пользователя;

· обновление ключей. При генерации новой пары ключей пользователем либо третьей стороной необходима генерация нового сертификата;

· отзыв сертификата. Этот процесс возможен, например, при компрометации ключей, изменении имени, прекращении доступа и пр.;

· определение статуса отзыва сертификата. Пользователь проверяет наличие сертификата в каталоге открытых ключей PKD (Public Key Directory) и в списке отзыва сертификатов CRL.

Функции управления ключами делятся на следующие основные подгруппы:

· генерация ключей;

· распределение ключей.

В состав группы дополнительных функций (служб) входят:

· взаимная сертификация (кросс-сертификация в различных центров сертификации);

· проверка открытого ключа с целью убедиться в соответствии открытого ключа арифметическим требованиям для таких ключей;

· проверка сертификата по просьбе пользователя;

· служба архивирования и др.

Взаимодействие компонентов инфраструктуры открытых ключей

В состав системы управления инфраструктурой открытых ключей могут входить дополнительные компоненты:

· модули интеграции – программные агенты для прикладных и клиентских систем, программные интерфейсы к сетевым приложениям и веб-сервисам;

· средства хранения ключевой информации и сертификатов пользователя – аппаратные токены, смарт-карты, USB-ключи.

Интеграция компонентов инфраструктуры открытых ключей со службой каталога позволяет автоматизировать множество задач, связанных с управлением PKI:

· автоматическое создание сертификатов для объектов каталога, управляемое политиками;

· автоматическая публикация списков отозванных сертификатов и сертификатов СА.

Кроме того, служба каталога может служить доверенным источником информации о сертификатах других участниках криптографического обмена.

Физически система управления инфраструктурой открытых ключей может состоять из нескольких уровней:

· корневой узел в составе центра сертификации, хранилища сертификатов (служба каталогов) и средств администрирования;

· периферийный узел, включающий центр регистрации, используется при географической распределенности подразделений организации и большом количестве пользователей;

· клиентские станции с необходимыми программными компонентами.

Система управления инфраструктурой открытых ключей и ее компоненты являются основой для создания ряда подсистем комплексной системы обеспечения безопасности организации:

· подсистема управления жизненным циклом отчуждаемых ключевых носителей – подсистема, предназначенная для управления и учета аппаратных средств аутентификации пользователей (USB-ключей и смарт-карт) в масштабах предприятия. Эта подсистема является связующим звеном между пользователями, средствами аутентификации, приложениями информационной безопасности и корпоративной политикой безопасности;

· подсистема генерации ключей шифрования и ЭЦП, используемая для:

– создания систем юридически значимой электронной цифровой подписи в системах электронного документооборота (в соответствии с Федеральным законом РФ «Об электронной подписи» от 06.04.2011);

– реализации систем однократной и многофакторной аутентификации при доступе к автоматизированным информационным системам;

· подсистема безопасного хранения и управления ключевой информацией, реализующая следующие функции:

– контроль целостности электронных документов;

– контроль целостности публичных информационных ресурсов;

– проверку подлинности взаимодействующих программных компонентов и конфиденциальности передаваемых данных при информационном взаимодействии;

– обеспечение безопасности и разграничение доступа при взаимодействии субъектов автоматизированных информационных систем;

· подсистема защищенного проставления меток времени, формирующая штампы времени в электронном документообороте, что позволяет создавать доказательство факта существования документа на определенный момент времени.

На рис. 4.29 приведена схема инфраструктуры открытых ключей на базе продуктов Microsoft Active Directory и Microsoft Certification Authority. Удостоверяющие центры образуют в приведенном решении двухуровневую иерархию.

Изолированный корневой удостоверяющий центр физически отключен от сети. Этот удостоверяющий центр издает сертификаты только для нижестоящих удостоверяющих центров. Применение изолированного корневого удостоверяющего центра позволяет уменьшить риск компрометации всей инфраструктуры открытых ключей в случае успешной атаки на удостоверяющий центр.

Издающий удостоверяющий центр в данном решении интегрирован в среду MS Active Directory, что позволяет ему автоматически публиковать списки отозванных сертификатов в службе каталога, а также автоматически обслуживать клиентов Active Directory.

Рис. 4.29. Схема инфраструктуры открытых ключей на базе продуктов Microsoft Active Directory и Microsoft Certification Authority

Публикация списков отозванных сертификатов производится как в службу каталога, так и на корпоративный веб-сервер (для внешних клиентов, не имеющих доступ к службе каталога организации).

Инфраструктуру открытых ключей PKI поддерживает ряд приложений и стандартов:

· операционные системы Linux, FreeBSD, HP-UX, Microsoft Windows, Novell Netware, Sun Solaris, в которые встроены средства, поддерживающие сертификаты открытых ключей;

· системы управления базами данных, в частности Oracle, DB2, Informix, Sybase, которые поддерживают механизмы аутентификации пользователей на основе сертификатов открытых ключей;

· средства организации виртуальных защищенных сетей VPN, реализуемые на основе протокола IPSec, в частности телекоммуникационное оборудование компаний Cisco Systems, Nortel Network, а также специализированное программное обеспечение;

· системы электронного документооборота, например Lotus Notes, Microsoft Exchange, а также почтовые системы, поддерживающие стандарт защищенного почтового обмена S/MIME;

· службы каталогов Microsoft Active Directory, Novell NDS, Netscape iPlanet;

· системы доступа к веб-ресурсам, реализуемые на основе стандарта SSL;

· системы аутентификации пользователей, в частности система Securld компании RSA и др.