Виды шпионажа

Теперь перейдем к классификации представленного нарушения закона. Существуют такие виды шпионажа:

– Экономический. Он предусматривает передачу сведений о финансовых планах страны, а также о экономическо-проектных, опытно-конструкторских работах, которые могут иметь ценность для других стран.

Все чаще находят применение запрещенные способы, формы, методы экономического шпионажа в виде:

кражи и несанкционированного съема информации о ноу-хау, физических и юридических лицах, что в последующем используется для организации производства продукции – подделок низкого качества и создания компроматов;

спланированных конкурентами контактов, перерастающих в подкуп, угрозы или шантаж, и в конечном итоге склонение к инициативному сотрудничеству;

проведения тайного и несанкционированного копирования (размножения) конфиденциальных документов и содержащихся в них технологий с помощью современной оргтехники или шпионских средств;

проникновения в персональные компьютеры и системы (сети) для получения из них информации закрытого характера или персональных данных;

преднамеренного блокирования работы средств защиты информации, нарушения мер разграничения доступа или допуска к сведениям, данным, документам, отнесенным к коммерческой и иной тайне.

– Политический. В этом случае может собираться информация о некоторых деятелях представленной сферы. Причем похищаться могут не только их рабочие планы, исследованию может подвергаться и личная жизнь людей. Полученные таким образом сведения считаются компроматом, способным заставить политика изменить свои решения в соответствии с требованиями противника.

– Военный. Он предусматривает сбор сведений о стратегических и оперативных планах страны, направлениях развития техники, технологические и производственные разработки вооружений.

Нормативная основа

Все информационные массивы делятся на две основные группы:

1. подлежащие защите в соответствии с федеральными законами;

2. подлежащие защите в соответствии с внутренней политикой организации.

К первым относятся данные, содержащие государственную тайну и иные сведения, предусмотренные федеральными законами. Это персональные данные сотрудников и клиентов, защищаемые в соответствии с Законом «О персональных данных». Их бесконтрольное распространение может нанести ущерб личности и ее безопасности. К этой группе сведений относится и банковская тайна, которая охраняется на основании закона «О банках и банковской деятельности», и некоторые другие. Утечка этих сведений способна привести к финансовому ущербу для клиентов, который может быть переложен на виновника в регрессном порядке.

При работе организации со сведениями, содержащими государственную тайну, находящимися, например, в некоторых государственных контрактах, требуется соблюдение специальных режимов защиты информации, это предусмотрено законом «О государственной тайне». Соответствие системы безопасности организации требованиям, предъявляемым к работе с такими сведениями, подтверждается лицензией, выдаваемой органами ФСБ. Ее должно получать большинство компаний, участвующих в тендерах. Для ее получения система мер защиты от утечек будет проверена на соответствие всем требованиям аттестационным центром. Порядок выдачи лицензии регулируется Постановлением Правительства № 333. Коммерческая и профессиональная тайна организации, представляющая интерес для ее конкурентов, охраняется в соответствии с нормами Гражданского и Трудового кодекса и внутренними нормативно-правовыми актами компании. Чаще всего она представляет интерес для конкурентов компании, которые могут использовать ее в борьбе за преимущества на рынках сбыта, но может она иметь и самостоятельную ценность для преступных группировок. Создание ситуации для хищения информации или само преступление преследуются в соответствии с Уголовным кодексом, в котором содержится статья 183 «Незаконные получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну».

Классификация антивирусов

По набору функций и гибкости настроек антивирусы можно разделить на:

Продукты для домашних пользователей:

Собственно антивирусы;

Комбинированные продукты (например, к классическому антивирусу добавлен антиспам, файрвол, антируткит и т. д.);

Корпоративные продукты:

Серверные антивирусы;

Антивирусы на рабочих станциях («endpoint»);

Антивирусы для почтовых серверов;

Антивирусы для шлюзов.

Ложные антивирусы (лжеантивирусы)

В 2012 году различные производители антивирусов стали сообщать о широком распространении нового типа программ — ложных или лжеантивирусов. По сути эти программы или вовсе не являются антивирусами (то есть не способны бороться с вредоносным ПО), или даже являются вирусами (воруют данные кредитных карт и т. п.).

Ложные антивирусы используются для вымогательства денег у пользователей путём обмана. Один из способов заражения ПК ложным антивирусом следующий. Пользователь попадает на «инфицированный» сайт, который выдаёт ему предупреждающее сообщение вроде «На вашем компьютере обнаружен вирус» и предлагает скачать бесплатную программу для удаления вируса. После установки такая программа производит сканирование компьютера и якобы обнаруживает ещё массу вирусов. Для удаления вредоносного ПО ложный антивирус предлагает купить платную версию программы. Шокированный пользователь платит (суммы колеблются от $10 до $80) и ложный антивирус очищает ПК от несуществующих вирусов.

Разработка документации

Все нормативно-правовые акты организации, посвященные защите коммерческой тайны и иных сведений, должны соответствовать самым строгим требованиям, предъявляемым к аналогичным документам, необходимым для получения лицензии. Это связано не только с тем, что они наиболее проработаны, но и с тем, что качественная подготовка этого типа документации даст в будущем возможность защиты позиции компании в суде при возникновении споров об утечке информации.

Работа с персоналом

Персонал является наиболее слабым звеном в любой системе защиты информации от утечек. Это приводит к необходимости уделять работе с ним максимальное внимание. Для компаний, работающих с государственной тайной, предусмотрена система оформления допусков. Иным организациям необходимо принимать различные меры для обеспечения ограничения возможности работы с конфиденциальными данными. Необходимо составить перечень сведений, составляющих коммерческую тайну, и оформить его в качестве приложения к трудовому договору. При работе с информацией, содержащейся в базе данных, должны быть разработаны системы допуска.

Необходимо ограничить все возможности копирования и доступ к внешней электронной почте. Все сотрудники должны быть ознакомлены с инструкциями о порядке работы со сведениями, содержащими коммерческую тайну, и подтвердить это росписями в журналах. Это позволит при необходимости привлечь их к ответственности. Пропускной режим, существующий на объекте, должен предполагать не только фиксацию данных всех посетителей, но и сотрудничество только с охранными предприятиями, которые также соответствуют всем требованиям безопасности. Ситуация, когда сотрудник ЧОПа дежурит в ночное время на объекте, в котором сотрудники для удобства системного администратора записывают свои пароли и оставляют их на рабочем столе, может являться столь же опасной, как и работа хакера-профессионала или заложенные в помещении технические средства перехвата.

Работа с контрагентами

Достаточно часто виновниками утечек информации становятся не сотрудники, а контрагенты компании. Это многочисленные консалтинговые и аудиторские компании, фирмы, поставляющие услуги по разработке и обслуживанию информационных систем. Как достаточно любопытный, хоть и спорный, пример можно привести украинскую ситуацию, где была запрещена работа ряда дочерних компаний 1С из-за подозрений в возможности хищения ее сотрудниками конфиденциальной бухгалтерской информации. Ту же опасность представляют распространенные сегодня облачные CRM-системы, которые предлагают услуги облачного хранения информации. При минимальном уровне их ответственности за сохранность доверенных им сведений никто не сможет гарантировать, что вся база телефонных звонков клиентов, записанная в системе при ее интеграции с IP-телефонией, не станет одномоментно добычей конкурентов. Этот риск должен оцениваться как очень серьезный. При выборе между серверными или облачными программами следует выбирать первые. По данным Microsoft число кибератак на облачные ресурсы в этом году возросло на 300%.

Столь же осторожно необходимо относиться ко всем контрагентам, которые требуют передачи им данных, составляющих коммерческую тайну. Во всех договорах должны быть предусмотрены условия, вводящие ответственность за ее разглашение. Достаточно часто акты оценки собственности и акций, аудиторских проверок, консалтинговых исследований перепродаются конкурирующим организациям.

Планировочные и технические решения

При планировании архитектуры помещения, в котором проводятся переговоры или находится защищаемая информация, должны соблюдаться все требования ГОСТа по способам защиты. Помещения переговорных должны быть способны пройти необходимую аттестацию, должны применяться все современные способы экранирования, звукопоглощающие материалы, использоваться генераторы помех.

Инженерные

Эта категория средств защиты применяется в рамках реализации планировочно-архитектурных решений. Они представляют собой устройства, физически блокирующие возможность проникновения посторонних лиц к охраняемым объектам, системы видеонаблюдения, сигнализации, электронные замки и другие аналогичные технические приспособления.

Аппаратные

К ним относятся измерительные приборы, анализаторы, технические устройства, позволяющие определять места нахождения закладных приборов, все, что позволяет выявить действующие каналы утечки информации, оценить эффективность их работы, выявить значимые характеристики и роль в ситуации с возможной или произошедшей утратой сведений. Среди них присутствуют индикаторы поля, радиочастотометры, нелинейные локаторы, аппаратура для проверки аналоговых телефонных линий. Для выявления диктофонов используются детекторы, которые обнаруживают побочные электромагнитные излучения, по тому же принципу работают детекторы видеокамер.

Программные

Это наиболее значимая группа, так как с ее помощью можно избежать проникновения в информационные сети посторонних лиц, блокировать хакерские атаки, предотвратить перехват информации. Среди них необходимо отметить специальные программы, обеспечивающие системную защиту информации. Это DLP-системы и SIEM-системы, наиболее часто применяемые для создания механизмов комплексной информационной безопасности. DLP-системы – программные продукты, действующие по принципу виртуального защитного контура информационной безопасности, окружающего каждую рабочую станцию в корпоративной информационной сети. Сокращение DLP расшифровывается как DataLeakPrevention, то есть, предотвращение утечек данных. При обнаружении в передаваемых данных конфиденциальной информации DLP-система сообщит об этом в реальном времени специалистам по обеспечению информационной безопасности, и если это необходимо, то блокирует дальнейшую передачу данных. Сегодня они настраиваются в основном на работу с угрозами внутри периметра, то есть исходящими от пользователей корпоративной сети, а не от хакеров. Системы применяют широкий набор приемов выявления точек утраты или преобразования информации и способны блокировать любое несанкционированное проникновение или передачу данных, автоматически проверяя все каналы их отправки. Они анализируют трафик почты пользователя, содержимое локальных папок, сообщения в мессенджерах и при выявлении попытки переправить данные блокируют ее.

SIEM-системы (Security Information and Event Management) управляют информационными потоками и событиями в сети, при этом под событием понимается любая ситуация, которая может повлиять на сеть и ее безопасность. При ее возникновении система самостоятельно предлагает решение об устранении угрозы. Программные технические средства могут решать отдельные проблемы, а могут и обеспечивать комплексную безопасность компьютерных сетей.

Криптографические

Эта категория обеспечивает алгоритмы шифрования всей информации, которая передается по сетям или хранится на сервере. Даже при утрате она не будет представлять интерес для гипотетического конкурента.

Комплексное применение всего диапазона методов защиты может быть избыточным, поэтому для организации систем защиты информации в конкретной компании нужно создавать собственный проект, который окажется оптимальным с ресурсной точки зрения.

Утечки конфиденциальной информации и кибератаки на компании с использованием их собственных сотрудников приносят все больше убытков. Каким образом компании борются с халатными инсайдерами, засланными казачками, и насколько успешной получается эта борьба.

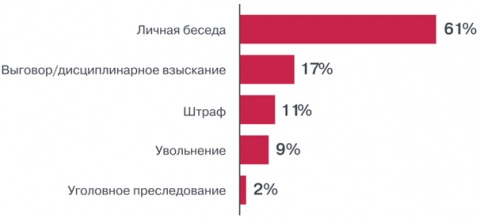

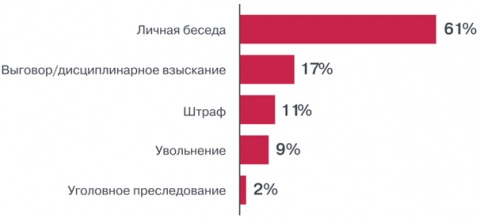

Один из главных факторов, оказывающих серьезное отрезвляющее воздействие на инсайдеров —это ожидание неотвратимого наказания. Именно это ожидание дисциплинирует халатных сотрудников, заставляет их внимательнее относиться к вопросам защиты информации, а преднамеренных инсайдеров удерживает от кражи рабочих файлов. Тем не менее, оказывается, что чаще всего утечки информации сходят сотрудникам с рук, в 2/3 случаев все заканчивается личной беседой виновного сотрудника со службой безопасности или начальством.

Рис. 1. Меры воздействия на инсайдеров.

Санкции в отношении сотрудников сильно отличаются в зависимости от обстоятельств инцидента. При серьезных последствиях непредумышленных утечек работодатели прибегают к официальным выговорам и штрафам (нередко лишают премий). А если в действиях сотрудника выявляют злой умысел, применяются более жесткие меры, инсайдеров увольняют или даже привлекают к юридической ответственности. При этом увольнение не кажется является слишком строгой мерой наказания инсайдеров, отмечают участники исследования. Особенно, когда сотрудник действовал в интересах конкурентов. Один из респондентов, руководитель службы безопасности, рассказал, что однажды в компании поймали сотрудника, который копировал служебную информацию на внешний жесткий диск. Инсайдер был оперативно уволен «по-тихому, по собственному желанию». А уже на следующей неделе он вышел на работу в конкурирующую компанию. До суда дело доходит крайне редко — примерно в 2% случаев. По имеющимся данным, менее чем в 1% случаев компании привлекают инсайдеров к уголовной ответственности. Главные причины, по которым этого не происходит — нежелание афишировать сам факт утечки и трудности с доказательством вины человека.

Ущерб от утечек

Несмотря на отдельные счастливые кейсы, когда утечка никак не сказывается на бизнесе компании, в большинстве случаев компании несут солидные убытки, связанные с прямыми потерями, упущенной выгодой, а также штрафами со стороны регуляторов. В российской практике наибольшие потери компаний приходятся на косвенный ущерб вследствие ухудшения клиентской базы (особенно в высококонкурентных отраслях) или из-за получения конкурентами других преимуществ. В большинстве отраслей штрафы за утечки информации либо отсутствуют вообще, либо относительно невелики. Однако, по мнению одного из респондентов, наихудшим последствием утечки информации из отдела промышленной безопасности и охраны труда было бы административное приостановление деятельности компании на срок до трёх месяцев (90 суток), что, по самым скромным оценкам, привело бы к потерям в десятки миллионов рублей.

Рис. 2. Ущерб компаний от утечек информации.

* - Только по инцидентам, которые респонденты смогли оценить в деньгах

** - Оценка респондентов по предотвращённым утечкам

Ущерб не всегда можно посчитать в точных цифрах, тем по тем случаям, которые респонденты смогли оценить получается, что каждая серьезная утечка в российских компаниях крупного и среднего бизнеса наносит в среднем ущерб порядка $820 тыс. При этом максимальный подтвержденный ущерб составил около $30 млн. Учитывая, что ежегодно в компаниях происходит по нескольку крупных утечек информации, ущерб от информационного шпионажа может быть поистине впечатляющим.

Если говорить о каналах утечки, в российских компаниях чаще всего фиксируют попытки украсть информацию через электронную почту или вынести файлы на флешке.

Рис. 3. Популярные каналы утечек.

* Включая и предотвращённые утечки. Количество ответов более 100%, т. к. респонденты указывали несколько вариантов ответа.

Приведенная статистика является неоднозначной в силу применяемой методологии исследования. В данном случае аналитики опрашивали пользователей DLP-систем, которые не только фиксировали утечки, но и предотвращали их с помощью технических возможностей DLP. В реальности картина утечек получается иной. Если обратиться к данным мировой статистики, наибольшее количество утечек происходит через web-сервисы, а также ноутбуки и планшеты. А, к примеру, доля электронной почты составляет всего 9,2%.

По официальным данным, сегодня в РФ только 25–30 процентов национальных информационных ресурсов являются общегосударственными, созданными за счет налогоплательщиков и средств органов управления всех уровней власти – от федеральных до местных. Остальные 70–75 процентов находятся в руках отечественных и зарубежных собственников. Это свидетельствует о том, что бремя защиты информации, ресурсов, систем и технологий ложится на плечи частников, которые не всегда добросовестны

Излюбленное оружие современного промышленного шпиона – новейшая электронная аппаратура. Грязное ремесло подслушивания, подсматривания взяло себе в служанки науку, изобретения в электронике, оптике, телевидении. Западные монополии не гнушаются никакими методами, чтобы задушить соперника. Более того, промышленный шпионаж обслуживается не только квалифицированными специалистами из различных областей науки, техники и производства, но и кадровыми разведчиками из спецслужб. Большинство из них со временем охотно меняют опасное ремесло на более прибыльное амплуа, что в российских оборонных концернах далеко не всегда учитывается.

Между тем средства, затрачиваемые США на промышленный шпионаж, составляют около миллиарда долларов в год. В области корпоративной контрразведки доходы одного только агентства Пинкертона увеличиваются на порядок каждые 10–15 лет. Сегодня 400 из 500 крупнейших американских компаний – абоненты этого агентства.

Но есть ли эффективная защита от промышленного шпионажа? Сразу скажем, что стопроцентной никто не гарантирует. В США существует ассоциация бывших агентов Федерального бюро расследований (ФБР). Она насчитывает около 4500 членов, которые предлагают промышленности свои услуги для борьбы со шпионами. Ассоциация издает справочную книгу о свободных детективах, а также публикует список уже работающих. В одной компании «Форд» трудятся 39 бывших агентов ФБР, защищая ее промышленные секреты.

К сожалению, в России до сих пор не существует подобных ассоциаций, которые бы выполняли столь нужные функции, в том числе профилактического характера. Что касается органов контрразведки ФСБ, то они, судя по всему, выполняют в основном репрессивные функции и бьют, что называется, «по хвостам», когда утечка информации уже произошла.

Сегодня идет охота за самыми прогрессивными источниками информации, ради чего изобретаются все более хитроумные способы. Если раньше считалось, что стены имеют уши, то сегодня – окна, точнее – стекла. Благодаря их дрожанию лазерные устройства позволяют даже на большом расстоянии слышать, что происходит в помещении.

Есть и более экзотические способы. В американском журнале Space World описывается металлическое насекомое с микрофоном, подающим сигналы. Они могут быть приняты на расстоянии 70 метров любым радиоприемником с частотой в диапазоне от 80 до 90 мегагерц. Насекомое похоже на обычную божью коровку.

Посетитель завода, мойщик окон, шофер взятого напрокат автомобиля могут оказаться шпионами. В США в каталоге, распространенном Союзом потребителей, приводятся подробные данные о приборах и технике промышленного шпионажа, производимых компаниями «Моэлер рисерч», «Кел корпорейшн» и предназначенными исключительно для американской полиции и контрразведки.

Так же обстояло дело с советской техникой для обработки алмазов. Устройство машины, своеобразие которой в том, что она имеет реактивную камеру из бериллия, металла прочного, не пропускающего икс-лучи и позволяющего следить за этапами производства, описывалось в советской брошюре, продававшейся в Париже за 60 сантимов. Однако взятые из нее данные были без всяких изменений проданы за огромную сумму американской компании. Информация, исходящая от промышленного шпиона, внушает больше доверия, чем та же, но распространяемая бесплатно.

Сегодня разрастается шпионская сеть вокруг фирм, работающих над созданием сверхзвуковых пассажирских самолетов, которые являются кладезем самых последних ноу-хау и технологий. Рыцари разведки бьются также над разгадкой секрета транзисторов из пластических материалов, которые можно разрезать обычными ножницами, сгибать и т. п. Будоражит умы конкурентов радиолокационное устройство для пассажирского транспорта, разрабатываемое в Англии и США. В его основу положен эффект Ганна. Оно позволяет избежать железнодорожных и автомобильных катастроф и имеет колоссальный потенциальный рынок, сумма сделок на котором согласно предварительным расчетам составит минимум 500 миллионов долларов в год.

Внимание разведывательных служб в первую очередь направлено на технический персонал корпораций, служащих, которым поручена обобщающая деятельность или воспроизведение чертежей. Особенно интересны программисты и клерки, имеющие дело с документами. Могут оказаться полезны гиды, переводчики, рекламные агенты, лица, которые в силу своих служебных обязанностей встречаются с иностранцами. При этом методы вербовки постоянно совершенствуются.

В феврале 2005 года бизнесмен из Флориды Джо Лопес (Joe Lopez) подал иск против Bank of America: неизвестные хакеры украли у американского предпринимателя с его банковского счета в Bank of America 90 тыс. долларов, которые каким-то образом были переведены в Латвию.

В результате расследования выяснилось, что на компьютере Лопеса присутствовал вирус Backdoor.Win32.Apdoor(Backdoor.Сoreflood), который фиксирует все клавиатурные нажатия пользователя и через Интернет направляет их злоумышленникам. Именно таким образом к хакерам попали пароль и логин Джо Лопеса, который регулярно работал через Интернет со своим счетом в Bank of America.

Исчезновению 90 тыс. долларов со счета Джо Лопеса помог обычный кейлоггер. В переводе с английского keylogger — это регистратор нажатий клавиш. В большинстве источников можно найти следующее определение кейлоггера: кейлоггер (клавиатурный шпион) — программное обеспечение, основным назначением которого является скрытый мониторинг нажатий клавиш и ведение журнала этих нажатий. Это определение не совсем верно, так как в качестве кейлоггеров может использоваться как программное обеспечение, так и аппаратные средства. Аппаратные кейлоггеры встречаются значительно реже, чем программные, однако при защите важной информации о них ни в коем случае нельзя забывать.

В отличие от других типов вредоносного программного обеспечения, для системы кейлоггер абсолютно безопасен. Однако он может быть чрезвычайно опасным для пользователя: с помощью кейлоггера можно перехватить пароли и другую конфиденциальную информацию, вводимую пользователем с помощью клавиатуры. В результате злоумышленник узнает коды и номера счетов в электронных платежных системах, пароли к учетным записям в online-играх, адреса, логины, пароли к системам электронной почты и так далее.

GeneralMotors обвинил российского производителя автомобилей в промышленном шпионаже. Первоначально обвинение в промышленном шпионаже было предъявлено двум бывшим сотрудникам корейского подразделения GeneralMotorsCorp по фактам передачи около тысяч компьютерных файлов с данными по двигателю, дизайну и другой информации по седану TagazVega в дочернюю компанию ТагАза TAGAZ Korea. GeneralMotors обратился в суд с обвинениями в промышленном шпионаже. Спустя полтора года тяжб таганрогский автозавод был признан виновным. Суд назначил российскому автопроизводителю выплатить штраф в размере 9 миллионов корейских вон, что примерно равняется $8 тысяч [6].

Торжественная линейка в лагере Артек, повязанные красные галстуки и строй юных звонких голосов, поющих на английском языке гимн Соединенных Штатов - американского посла прошибла слеза. В тот же миг, под торжественные звуки музыки, четверо пионеров внесли лакированный деревянный щит с вырезанным на нем гербом США.

- Я не могу оторвать от этого чуда глаз! Куда же мне его повесить? – редкий случай, когда Гарриман произнес вслух то, что он думал на самом деле.

- Повесьте у себя над головой – ненавязчиво намекнул Гарриману личный переводчик Сталина товарищ Бережков, - британский посол сгорит от зависти.

Успешно проведенной операции по внедрению «Златоуста» в американское Посольство предшествовала длительная серьезная подготовка: специально организованное мероприятие – празднование 20-летия лагеря Артек, куда пригласили американскую и британскую дипмиссии с целью «выразить благодарность от советских детей за помощь в борьбе с фашизмом» - церемония, от посещения которой было невозможно отказаться. Тщательная подготовка – пионерский хор, линейка, оркестр, идеальная чистота и порядок, особые меры безопасности, переодетые пионервожатыми два батальона бойцов НКВД. И, наконец, сам подарок с «сюрпризом» - уникальное произведение искусства в виде герба США (Great Seal) с вмонтированным внутри «резонатором Термена».

Как показал анализ сигналов «жучка», герб со «Златоустом» занял подобающее ему место – на стене, прямо в кабинете главы американской дипломатической миссии. Именно здесь велись самые откровенные разговоры и проводились чрезвычайные совещания – советское руководство узнавало о принятых послом решениях раньше, чем сам Президент США.

На верхних этажах домов на противоположной стороне улицы, перед американским Посольством появились две конспиративные квартиры НКВД – там установили генератор и приемник отраженных сигналов. Система шпионажа заработала, как часы: янки говорили, советские разведчики записывали

Семь лет русский жучок работал в интересах русской разведки. За это время «Златоуст» пережил четырех послов – всякий раз новые обитатели кабинета стремились поменять всю мебель и интерьеры, лишь чудесный герб неизменно оставался на прежнем месте.

О существовании «жучка» в здании Посольства янки узнали лишь в 1952 году – по официальной версии, радиотехники случайно обнаружили в эфире частоту, на которой работал «Златоуст». Была проведена срочная инспекция помещений Посольства, весь кабинет главы дипмиссии «перетряхнули верх дном» - и нашли.

Проект «Эшелон» — система глобального электронного шпионажа, предназначенная для перехвата радиосигналов и электронных сообщений с последующим выделением из их массы необходимых сведений. Вокруг неё возникло множество мифов, проект стартовал ещё в сороковые годы прошлого века, цели его не раз менялись, а сам термин появился в открытой печати лишь в 1980-м году. Настоящую известность «Эшелон» приобрёл в 2001-м году, благодаря срыву контракта на поставку самолётов Airbus из Франции в Саудовскую Аравию. Результатом этого стали слушания в европейском парламенте в ходе которых выступили в том числе и эксперты, высказавшие мнения относительно масштаба, устройства и принципа работы системы. В свободном доступе до сих пор нет достоверных данных, позволяющих точно сказать на что способен «Эшелон» и для чего он используется. Многие эксперты, ставившие себе подобные вопросы пришли к выводу, что система, вероятно, предназначена в первую очередь для политического и промышленного шпионажа. Джеймс Бэмфорд в своей книге «Body of Secrets: Anatomy of the Ultra-Secret National Security Agency» приходит к выводу, что она способна перехватывать и анализировать радиосообщения, телефонные звонки, факсы, электронную почту, спутниковые передачи, интернет-трафик, собирая всевозможные данные и выделяя потенциально полезную информацию по неким ключевым словам.

Идущие с июня 2013 года разоблачения беглого контрактора ЦРУ Эдварда Сноудена приоткрыли завесу над тайными операциями США и их союзников в киберпространстве. Разоблачения тайной глобальной деятельности продолжаются. В частности, ровно год назад в сети Интернет был выложен в открытый доступ один совершенно секретный британский документ, датированный 11 марта 2011 года, касающийся конкретной деятельности конкретного подразделения — т. н. «Разведывательной группы по исследованию совместной угрозы» (Joint Threat Research Intelligence Group — JTRIG) британской службы электронного шпионажа Центра правительственной связи (Government Communications Headquarters — GCHQ).

О существовании в рамках британской GCHQ специального подразделения JTRIG впервые стало известно еще в феврале 2014 года, разумеется, также благодаря утечкам от Сноудена. Разоблачения тайной деятельности в киберпространстве подразделения JTRIG продолжаются. В частности, на днях стали известны некоторые детали специальных операций JTRIG, проводившихся в 2009—2013 годах и направленных против Ирана и Сирии.

Документально подтвердилось то, что ранее весьма основательно подозревалось — британская разведывательная служба электронного шпионажа GCHQ активно работала над провоцированием протестной активности в Иране против президента Махмуда Ахмадинежада и в странах арабского мира во время т. н. «Арабской весны». В частности, выяснилась такая деталь, что за неким интернет-ресурсом под названием lurl.me, который предлагал бесплатные услуги URL Shortener, стояла британская спецслужба GCHQ. Оплачиваемый британской разведкой этот ресурс в Интернете использовался британской разведкой для распространения подрывных сообщений и наблюдения за активистами, участвовавшими в акциях протеста в Иране и в арабских странах. В частности, этот веб-сайт был широко использован для раскачки протестной волны в Иране — т. н. «зеленого движения» во время иранских президентских выборов 2009 года. После краткого перерыва этот же веб-сайт был вновь задействован британской разведкой в 2011 году во время «Арабской весны» в странах Северной Африки и на Ближнем Востоке.

Согласно просочившимся сведениям, веб-сайт lurl.me был разработан одним специалистом, работавшим в специальном подразделении GCHQ — JTRIG. Сайт lurl.me был создан в рамках специальной операции JTRIG под кодовым названием Deadpool. В секретных документах британской разведки целью интернет-ресурса lurl.me было определено: использование для распространения сообщений в поддержку протестов и для контроля за деятельностью протестующих. Lurl.me впервые появился на свет в июне 2009 года в качестве «свободного URL» якобы для помощи связи с друзьями и семьями. После этого он многократно использовался в Twitter и других социальных сетях для распространения сообщений, направленных против правительства Ирана. В апреле 2011 года веб-сайт lurl.me вновь использовался для связи социальных сетей во время начавшихся событий в Сирии. На практике lurl.me также использовался антиправительственными активистами для уклонения от контроля со стороны местных властей. Некоторые ссылки, распространяемые lurl.me, содержали инструкции о том, как получить доступ к Интернету через спутник. Другие предоставляли скрытые направления на использование прокси-серверов для доступа к веб-сайтам, которые были заблокированы властями.

Газета Helsingin Sanomat опубликовала материал о разведывательном центре Viestikoekeskus в Тиккакоски (Центральная Финляндия), осуществляющем радиоэлектронную разведку за деятельностью войск Западного военного округа (ЗВО). Входящий в структуру финской военной разведки так называемый «Исследовательский центр связи», как сообщает Helsingin Sanomat, «перехватывает электромагнитные излучения систем вооружений, техники и объектов российских вооруженных сил, а также анализирует и классифицирует их. Таким образом формируются оперативные сводки, на основании которых оцениваются войска, находящиеся на территории Северо-Запада России, определяется их принадлежность, задачи и изменение степени боеготовности».

По экспертным оценкам, на основании получаемых данных финская военная разведка ведет детальный каталог военных объектов Западного военного округа. Устанавливается дислокация российских систем и комплексов ПВО, отслеживаются режимы функционирования радиоэлектронных средств, входящих в состав поступающих в ЗВО новейших систем вооружения - ЗРС С-400 и ОТРК «Искандер-М», развернутых в Ленинградской области, а также истребителей Су-35С, дислоцированных в Карелии. Из публикации также следует, что военная разведка Финляндия собирает материалы относительно проекта «Северный поток» и, очевидно, «Северный поток-2».

По данным Helsingin Sanomat, в разведывательном центре в Тиккакоски по состоянии на 2010 г. работали 150 человек, при том, что общая штатная численность военной разведки Финляндии составляла на тот период 320 человек.

К числу издаваемым финской военной разведкой документам относятся, в частности, ежегодные секретные доклады «Деятельность Вооруженных Сил России», «Оценка уровня угрозы со стороны России» и «Оценка уровня угрозы электронной войны», получателями которых являются президент, премьер-министр, министр обороны и другие высшие должностные лица Финляндии. Как сообщает Helsingin Sanomat, всего военная разведка Финляндии ежегодно выпускает от 70 до 120 отдельных докладов. Так, в 2008 г. были подготовлены информационные материалы, в том числе, по таким темам, как «Развитие российской системы слежения и предупреждения», «Ракеты комплекса «Бук», а также «Оценка действий Вооруженных Сил России в Грузии».

Помимо ведения наземного электронного шпионажа, Минобороны Финляндии для добывания данных по России с лета 2017 г. в рамках проекта Finstar-A использует новый самолет воздушной радиоэлектронной разведки, оснащенный аппаратурой американской компании Lockheed Martin, способной перехватывать сигналы в диапазоне 1,5 МГц - 40 ГГц. Машина закамуфлирована под обычный транспортник CASA C-295M. Полученные данные радиоэлектронной разведки против России Финляндия предоставляет по каналу партнерских связей разведслужбам стран-членов НАТО, а также Швеции.

После выхода статьи финская полиция обыскала дом автора публикации в Helsingin Sanomat Лауры Халминен. Однако журналистка сумела разбить молотком жесткий диск своего компьютера, чтобы уничтожить файлы, которые могли бы раскрыть имя источника, передавшего ей документы о финском электронном шпионаже против РФ. «Секретные документы были переданы изданию незаконно. В этой связи начато уголовное расследование. Раскрытие содержания подобных документов высшего уровня секретности имеет решающее значение для нашей безопасности и может нанести нам серьезный ущерб», - заявили в канцелярии финского президента Саули Ниинистё.

Основываясь на литературе, использованной при рассмотрении данной темы, можно сказать, что такой состав преступления как шпионаж достаточно полно урегулирован в законодательстве Российской Федерации, при том, что место, уделяемое рассмотрению данной проблемы в научн