Типы оградительных сооружений в морском порту: По расположению оградительных сооружений в плане различают волноломы, обе оконечности...

Общие условия выбора системы дренажа: Система дренажа выбирается в зависимости от характера защищаемого...

Типы оградительных сооружений в морском порту: По расположению оградительных сооружений в плане различают волноломы, обе оконечности...

Общие условия выбора системы дренажа: Система дренажа выбирается в зависимости от характера защищаемого...

Топ:

Характеристика АТП и сварочно-жестяницкого участка: Транспорт в настоящее время является одной из важнейших отраслей народного хозяйства...

Характеристика АТП и сварочно-жестяницкого участка: Транспорт в настоящее время является одной из важнейших отраслей народного...

История развития методов оптимизации: теорема Куна-Таккера, метод Лагранжа, роль выпуклости в оптимизации...

Интересное:

Берегоукрепление оползневых склонов: На прибрежных склонах основной причиной развития оползневых процессов является подмыв водами рек естественных склонов...

Подходы к решению темы фильма: Существует три основных типа исторического фильма, имеющих между собой много общего...

Искусственное повышение поверхности территории: Варианты искусственного повышения поверхности территории необходимо выбирать на основе анализа следующих характеристик защищаемой территории...

Дисциплины:

|

из

5.00

|

Заказать работу |

|

|

|

|

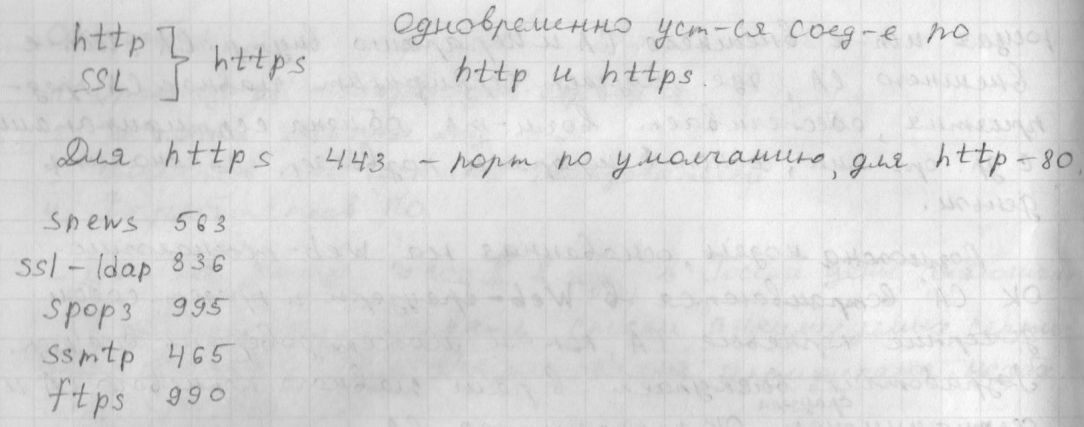

SSL располагается между протоколами прикладного уровня FTP и транспортного уровня TCP.

Он обеспечивает шифрование данных, аутентификацию сервера и пользователей и контроль целостности передаваемых сообщений. Открывая защищенный сеанс с сервером, клиент получает от него сертификат, подписанный СА. Клиент сверяет имя СА с сертификата с именем сервера, к которому он обращается и определяет, какое СА подписало сертификат. При помощи имеющегося у клиента сертификата этого СА проверяется электронная подпись в сертификате сервера и в случае успешной проверки устанавливается соединение. Так производится аутентификация сервера.

Затем клиент создает случайный сеансовый ключ, шифрует его на ОК сервера из сертификата сервер. После чего зашифрованный сеансовый ключ отсылает серверу. Тот с помощью ЛК расшифровывает сеансовый ключ, на котором в дальнейшем будет осуществляться шифрование трафика между клиентом и сервером.

Аутентификация клиента с помощью сертификатов:

При этом пользователь отправляет серверу подписанный своим ЛК свой сертификат. Сервер берет из сертификата ОК пользователя и с его помощью проверяет ЭЦП под сертификатом. Положительный результат свидетельствует о том, что пользователь обладает ЛК, соответствующим данному ОК.

Затем с помощью ОК в сертификате СА проверяется СА в сертификате пользователя. Положительный результат проверки свидетельствует о том, что пользователь зарегистрирован СА, а указанный в сертификате ОК и другие сведения принадлежат данному пользователю.

Сертификаты могут применяться для разграничения доступа, если ввести дополнительные поля, которые определяют привилегии пользователя.

|

|

При данном методе аутентификации отпадает необходимость хранить ключи пользователя. Достаточно хранить лишь список пользователей и сертификаты СА. Задача хранения секретных ключей возлагается на самих пользователей. Как результат – обеспечение большего числа пользователей.

Стеганография(СГ). Цифровые водяные знаки.

«Стеган» - тайны.

Цель СГ – скрытие самого факта передачи сообщения.

Принципы (постулаты) СГ:

1) Основные свойства передаваемого файла должны сохраняться при создании секретного сообщения.

2) В случае, если злоумышленнику известен стеганографический метод, но не известен ключ, не должен обнаружиться факт наличия сообщения и его передачи.

СГ использует либо специальные комп. форматы, либо избыточность аудио- графической информации.

В первом случаем можно использовать для упрятывания информации зарезервированные поля компьютерного формата данных. Можно располагать скрываемое сообщение в определенных позициях отдельных слов. Можно использовать поля которые не отображаются на экране, либо использовать неиспользованное место на ж.д.

«-»: небольшое количество информации, низкая степень скрытности.

Наибольшее распространение получил 2-ой метод – избыточность мультимедиа файлов.

Виды стеганографии:

1) Суррогатная – данные информации обычно шумят и необходимо заменять шумящие биты скрываемой информацией. В данном случае у нас есть «скрываемая информация» и один контейнер в который мы поместим данную информацию.

2) Селектирующая – выбираем заранее несколько контейнеров, из которых используется только один для скрытия информации. Данный контейнер выбирается исходя из шумовых характеристик, т.е. изменение шума самого контейнера должно быть наименьшим прискрытие информации.

3) Конструирующая – из скрывающей информации делает контейнер, т.е. из сообщения можно сделать картинку.

Контейнер может представлять собой поток непрерывных данных (например: цифровая телефонная связь) - это потоковый контейнер. Либо представлять собой файл в виде растрового изображения – контейнер случайного доступа.

|

|

О потоковых контейнерах нельзя заранее сказать когда он начнется и когда закончится. В непрерывном потоке сложно определить, когда начинается защищенное сообщение, т.к. неизвестна явная синхронизирующая последовательность. Один из приемов использование генератора случайных чисел с оговоренной синхронизацией.

«-» потоковых контейнеров: неизвестно хватит ли размера файла.

В случае файлов с определенным размером все известно, но используется ограниченный трафик.

В качестве звукового контейнера рационально использовать не очень хорошего качества, без пауз; изображений – пёстрые без четких геометрических фигур. Нельзя использовать известные картины и заставки.

Наибольшее распространение получил bmp. При использовании 24-бит каждая точка изображения определяется 3-мя байтами. Каждый бит соответствует R,G и B цвету и определяет его интенсивность. Изменение младших бит этих цветов никак не воспринимается человеком, причем R и B менее чувствительны, чем G для человека, поэтому в них можно записать больше информации.

Информация может прятаться и в jpeg, имеют 2 его разновидности:

1) Losslessjpeg – без потери качества. Примерно тоже, что и bmp.

2) Формат, обеспечивающий сжатие без потери качества. В СГ исходныйjpeg использовать не получает из-за потери части изображения.

Цели использования СГ:

1) Зашита от НСД.

2) Преодоление систем мониторинга.

3) Защита авторских прав.

Для борьбы с нарушением авторских прав широко используются водяные знаки(watermarking).

Они не видимы для глаз, но распознаются специальным ПО. В итоге можно увидеть кто является созданием произведения.

Для надежной защиты метка должна обладать свойствами:

1) Невидимость

2) Помехоустойчивость, т.е. устойчивость к случайным искажениям. Метка должна сохраняться при трансформации изображения, при конвертации, повороте на определенный угол и т.д.

3) Устойчивость к намеренной фальсификации.

Бывают 2 вида водяных знаков:

1) Water marking

2) Finger printing

Первый дает сведения об авторских правах, а во второй заносится информация о покупателе.

В водяных знаках используются методы отличные от традиционной СГ.

13. Направления в области ЗИ от НСД, Показатели защищенности СВТ, порядок оценки класса защищенности СВТ, понятие и подсистемы АС, Классификация СВТ и АС по уровню защищенности от НСД.

|

|

В руководящем документе «Концепция защиты средств вычислительной техники и автоматизированных средств от несанкционированного доступа к информации» выделяется 2 относительно самостоятельных направления в области ЗИ. Первое связано с СВТ, второе – с АС.

СВТ – средства вычислительной техники.

АС – автоматизированные средства.

СВТ - совокупность программ и технических элементов систем обработки данных, способная функционировать как самостоятельно так и в составе других систем. СВТ составляются как отдельные элементы, из которых строится функционально ориентированная АС. СВТ не решает прикладных задач и не содержит пользовательской информации.

АС – система обработки данных, которая обрабатывает пользовательскую информацию. В них появляется такие характеристики, как модель нарушителя, технология обработки информации, полномочные пользователи.

Защищенность СВТ – это потенциальная защищенность, т.е. свойство предотвращать или затруднять НСД при использовании СВТ в АС.

Принципы ЗИ:

1) Защита СВТ обеспечивается комплексом программ и ТС, а защита АС –организационными методами.

2) Защита АС должна обеспечиваться на всех этапах обработки информации и во всех режимах функционирования, в том числе при ремонтах и регламентных работах.

3) Средства защиты не должно существенно ухудшить основные характеристики АС.

4) Должен предусматриваться контроль эффективности средств защиты либо периодически, либо по мере необходимости.

Защита СВТ и АС обеспечивается:

1. Системой разграничения доступа(СРД) субъектов к объекту.

2. Обеспечивающимися средствами СРД.

Функции СРД:

1) Реализация правила разграничения доступа.

2) Изоляция правил одного субъекта от другого.

3) Предотвращение записи данных на носители, несоответствующие грифу.

4) Реализация сетевых правил обмена данных.

Функции обеспечивающих средств:

1) Идентификация и аутентификация средств.

2) Аудит.

3) Реагирование на потоки НСД.

|

|

4) Тестирование.

5) Учёт печати и сменных носителей.

6) Контроль целостности средств защиты.

К основным характеристикам СЗ от НСД относятся:

1) Степень полноты реализации правил разграничения доступа.

2) Состав и качество обеспечивающих средств.

3) Гарантия и правильность функционирования СЗ.

Модель нарушителя в АС:

Нарушитель – субъект, имеющий доступ к штатным средствам АС и СВТ.

Выделяют 4 уровня возможностей нарушителя:

I Имеется возможность запуска фиксированного набора программ

II Возможность создания новых программ с новыми функциями

III Возможность управлять функционированием АС, т.е воздействовать на базовое ПО, на состав и конфигурацию оборудования

IV Полные возможности по проектированию, реализации и ремонту АС вплоть до включения в систему собственных технических средств.

Требования к показателям защищенности СВТ рассматриваются в документе ФСТЭК «СВТ ЗИ от НСД. Показатели защищенности от НСД», дублирует ГОСТ Р50739-95. В них устанавливается 7 классов защищенности: самый низший 7, самый высокий – 1. Классы объединяются в 4 группы, отличающиеся качественным уровнем защиты:

I группа содержит 7 класс

II группа характеризуется дискреционной защитой (6,5 классы)

III группа характеризуется мандатной защитой (4-2 классы)

IV группа характеризуется верифицированной защитой (1 класс)

Показатели защищенности СВТ:

-Требования разграничения доступа:

1) Дискреционный принцип предусматривает создание для каждой пары субъект-объект реальных прав доступа.

2) Мандатный принцип предусматривает присвоение каждому объекту и каждому субъекту классификационной метки, характеризующей уровень секретности. Субъект может читать объект с равным или меньшим уровнем секретности и не имеет доступа к объекту с большим уровнем секретности.

3) Требования идентификации и аутентификации субъекта

4) Очистка(затирание) оперативной и внешней памяти при её освобождении

5) изоляция программных модулей одного процесса от программных модулей других процессов, в том числе в оперативной памяти

6) классификационными метками должны помечаться устройства ввода/вывода.

- Требования к учету:

1) Аудит событий, связанных с работой системы защиты

2) Маркировка документов штампами с указанием грифа секретности, количества страниц, № страницы и имени печатающего субъекта

- Требования к гарантии:

1) Гарантия проектирования. Высокоуровневые спецификации средств защиты должны верифицированно отображаться на спецификации более низкого уровня

2) Надежность восстановления после сбоев и отказов оборудования

3) Контроль целостности программной и информационной части средств защиты

4) Контроль модификации – отражение всех изменений при модернизации в документации, формальной модели и спецификации

|

|

5) Контроль дистрибуции – изготовленный образец должен полностью соответствовать сертифицированному

6) Гарантия архитектуры. Должен обеспечиваться перехват диспетчером всех обращений субъектов к объектам

7) Взаимодействие пользователей с системой защиты подразумевает модульную структуру системы защиты, обеспечивающую возможность её верификации. Должен обеспечиваться безопасный интерфейс взаимодействия пользователя с системой защиты.

8) Тестирование всех рассмотренных функций

- Требования к документации:

1) Руководство пользователя

2) Руководство по системе защиты

3) Тестовая документация

4) Проектная документация – полное описание всех механизмов работы системы

Оценка класса защищенности проводится в 2 этапа:

1) Изучается документация СВТ

2) Производится всестороннее тестирование средств защиты и оценка их эффективности. По итогам 2-го этапа составляется техническое заключение, которое содержит описание системы защиты:

· Оценку класса защищенности

· Дополнительные возможности

· Аргументацию оценки

· Описание проведенных тестов

· Другие положения, выводы

Классификация АС.

Руководящий документ ФСТЭК «АС. Защита от НСД». Здесь предусмотрено 9 классов защищенности, которые объединены в 3 группы, отличающиеся особенностями обработки информации:

К I группе относятся АС, где работает один пользователь, допущенный к информации одного уровня (классы 3-Б и 3-А)

II группа – АС, где пользователи имеют равные права доступа ко всей информации различного уровня конфиденциальности (классы 2-Б и 2-А)

III группа – многопользовательские АС, где обрабатывается информация разного уровня конфиденциальности и пользователи имеют разные права (классы 1-Д…1-А)

ВАС выделяют 4 подсистемы, которые предъявляют свои требования:

1) Система управления доступом

2) Регистрация, учет

3) Криптографическая

4) Подсистема обеспечения целостности как самой системы защиты, так и носителя ключевой информации

|

|

|

Состав сооружений: решетки и песколовки: Решетки – это первое устройство в схеме очистных сооружений. Они представляют...

Кормораздатчик мобильный электрифицированный: схема и процесс работы устройства...

Типы сооружений для обработки осадков: Септиками называются сооружения, в которых одновременно происходят осветление сточной жидкости...

Таксономические единицы (категории) растений: Каждая система классификации состоит из определённых соподчиненных друг другу...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!