Лекция 10. Протокол IPv6. Формат пакета. Типы адресов.

Протокол IPv6. Формат пакета.

Формат заголовка пакета IPv6 приведен на рис. 10.1.

- поле Версии, значение 0110;

- поле «Класс трафика» (Traffic Class);

- поле заголовка IPv6 «Метка потока» (Flow Label);

- поле «Длина поля нагрузки» (Payload Length);

- поле «Следующего заголовка» (Next Header);

- поля «Ограничения переходов» (Hop Limit);

- поля Адреса источника информации и Адреса назначения;

- поле данных.

Рис. 10.1 - Формат заголовка пакета IPv6

Расширенные (дополнительные) заголовки (рис. 10.2).

Рис. 10.2 -Расширенные (дополнительные) заголовки IPv6

Преимущества IPv6по сравнению с IPv4:

- расширенная IP адресация;

- легкое агрегирование префиксов адресов;

- конечный узел может иметь несколько IP-адресов поверх одного физического соединения;

- обеспечение переадресации частных адресов в общедоступные (публичные) и обратно без использования транслятора NAT;

- повышение производительности маршрутизации;

- обеспечение подвижной связи и более высокий уровень безопасности передаваемой информации;

Адреса версии IPv6

АдресIPv6 состоит из 8 блоков по 16 двоичных разрядов. Каждый блок представлен в виде четырех шестнадцатеричных чисел.

| Префикс адреса (64 бита)

| Идентификатор интерфейса (64 бита)

|

| 127 64

| 63 0

|

Рис. 10.3 - Формат адреса IPv6

Блоки разделяются двоеточием:

Н-р, 2001:0000:7ee5:d947:0009:01c5:6b9f:00c4. Впереди стоящие нули могут быть пропущены:

Н-р, 2001:0:7ee5:d947:9:1c5:6b9f:c4 Несколько нулей подряд в адресе IPv6 могут быть заменены двойным двоеточием, например, адрес

2001:0:0:0:0:0:0:c4 может быть представлен

2001::c4.

Два двоеточия подряд могут быть использованы только один раз.

Адреса версии IPv6 являются иерархическими, также, как и IPv4. Младшие разряды задают номер узла (идентификатор интерфейса), а старшие разряды - для задания префикса адреса, т.е. (номера) сети, подсети.

Длина префикса может находиться в диапазоне от 0 до 128. В большинстве случаев префикс составляет /64, т.е. сетевая часть адреса составляет 64 бита. Оставшиеся 64 бита идентифицируют интерфейс или узел сети.

Поле префикса формата версии IPv6 имеет размер 3 бита. Адреса версии IPv6 могут начинаться либо с шестнадцатеричной цифры 2 (0010), либо 3 (0011). В настоящее время организация IANA задает три старших разряда адреса IPv6 в шестнадцатеричном коде в виде 200, т.е. все адреса начинаются с цифры 2.

IANA в настоящее время определяет 12 старших битов адреса IPv6 (0010 0000 0000). Следующие 12 разрядов адреса идентифицируют регионального регистратора RIR. Оставшиеся два шестнадцатеричных числа второго блока адреса IPv6 идентифицируют крупных сетевых операторов.

В протоколе IPv6 адрес 2001:0DB8::/32 зарезервирован для использования в документации и в примерах.

Старшие 32 двоичных разряда адреса (рис. 10.4) образуют префикс провайдера /32 (2001:0db8).

Рис. 10.4 -Префиксы формата адреса IPv6

Третий блок образует префикс глобальной маршрутизации или, по-другому, префикс сайта/48. Префикс глобальной маршрутизации/48 обычно выделяется интернет -регистратором крупным корпоративным сетям, но может назначаться и индивидуальным пользователям. Например, адрес 2001:db8:a:1:2:b3ff:fe18:a1d7 представлен с описанием функций его отдельных разрядов на рис. 10.5.

|

| 10d

| b8

| 000a

|

| 0002:b3ff:fe18:a1d7

|

| IANA

| Регистратор

| ISP

| Сайт

| ID подсети (16 бит)

| Идентификатор (ID) интерфейса (64 бит)

|

| Префикс глобальной маршрутизации (префикс сайта /48)

| | |

Рис. 10.5 - Поля адреса IPv6

Четвертый блок адреса (0001) задает адрес подсети внутри сайта, т.е. используется для адресации подсетей пользователя.

Последние 4 блока шестнадцатеричного адреса (0002:b3ff:fe18:a1d7) на рис.10.5 составляют идентификатор интерфейса.

Идентификатор интерфейса может быть сконфигурирован вручную администратором или задан динамически, например, с использованием механизма расширенного уникального идентификатора EUI-64 (Extended Unique Identifier). При задании МАС-адреса в поле идентификатора интерфейса механизм EUI-64 расширяет 48 бит MAC-адреса до 64 битов рис. 10.6.

Рис. 10.6 -Формирование идентификатора интерфейса из MAC-адреса

Старшие 24 двоичных разряда идентификатора интерфейса представляют собой уникальный идентификатор организации (OUI), выпускающей сетевое оборудование. В процессе создания идентификатора интерфейса с использованием механизма EUI-64 старший седьмой бит инвертируется (00:0С:В3? 02:0С::В3). В двоичном коде:

0000 0000:0000 1100:1011 0011? 0000 0010:0000 1100:1011 0011. Младшие 24 двоичных разряда являются уникальным идентификатором устройства.

Типы адресов IPv6

Протокол IPv6 предусматривает 3 типа адресов:

- Индивидуальный (unicast) - идентифицирует интерфейс устройства. Адрес источника сообщения всегда должен быть индивидуальным;

- Групповой (multicast) - реализует многоадресный режим передачи;

- Произвольный (anycast) - назначается нескольким.

Индивидуальные адреса IPv6. Протокол IPv6 предусматривает несколько типов индивидуальных адресов:

- специальные адреса;

- глобальные индивидуальные адреса;

- локальные адреса канала.

Специальные адреса:

1. Адрес логического интерфейса loopback::1/128 или ::1 протокола IPv6 аналогичен адресу 127.0.0.1 протокола IPv4. Он служит для самотестирования, когда проверяется, установлен ли стек протоколов TCP/IP.

2. Неопределенный адрес::/128 или :: протокола IPv6 в некоторых случаях используется в качестве адреса источника в пакете, когда источнику еще не назначен постоянный индивидуальный адрес.

3. Встроенные адреса IPv4 необходимы на период перехода от IPv4 к IPv6.

Глобальные индивидуальные адреса IPv6 являются уникальными во всей сети Интернет. Также как уникальные адреса IPv4 они либо назначаются администратором статически, либо присваиваются динамически.

Глобальный индивидуальный адрес IPv6 состоит из трех частей рис.10.7:

- префикса глобальной маршрутизации (48 старших бит адреса)

- идентификатора подсети (16 бит)

-идентификатора интерфейса (64 младших бита адреса).

| 1. Префикс глобальной маршрутизации

| Идентификатор подсети

| Идентификатор интерфейса

|

| 48 бит

| 16 бит

| 64 бита

|

| | |

| | |

| | | | |

Рис. 10.7 - Три части адреса IPv6

Глобальные индивидуальные адреса могут либо назначаться администратором статически, либо динамически (автоматически).

Статическое конфигурирование интерфейсов IPv6 аналогично IPv4 и сводится к заданию адресов, включению интерфейсов, конфигурированию DCE на последовательных соединениях. Например, конфигурирование интерфейсов Cisco-маршрутизатора А сети IPv6 (рис. 10.8). Префикс глобальной маршрутизации 2001:db8:a/48, подсети 1, 2, 3, 4.

Рис. 10.8 -Пример адресов интерфейсов сети IPv6

R-A(config)#int g0/0R-A(config-if)#ipv6 address 2001:db8:a:1::1/64R-A(config-if)#no shutdownR-A(config-if)#int s0/0/1R-A(config-if)#ipv6 address 2001:db8:a:2::1/64R-A(config-if)#clock rate 64000R-A(config-if)#no shutdown При автоматическом назначении глобальных индивидуальных адресов IPv6 используются три варианта:

1.Авто конфигурирование без сохранения состояния адреса, когда адресную информацию (значение префикса, адрес шлюза по умолчанию) устройство получает от маршрутизатора;

2. Всю адресную информацию устройство получает от сервера DHCP;

3. Гибридная.

В первом случае используются сообщения «Объявления маршрутизатора IPv6», которые маршрутизатор IPv6 рассылает периодически каждые 200 секунд в режиме многоадресной групповой рассылки. Для ускорения получения адресной информации устройство может послать «Запрос маршрутизатора IPv6», ответ на который приходит немедленно.

Во втором случае сервер DHCPv6 назначает устройству полный глобальный адрес, включающий префикс и идентификатор интерфейса.

Третий случай - часть адресной информации (префикс) узел получает от маршрутизатора, а дополнительную, например, адрес DNS - от сервера DHCPv6.

Маршрутизация IPv6 включается после формирования команды ipv6 unicast-routing в режиме глобального конфигурирования:

R-A(config)#ipv6 unicast-routing Локальные индивидуальные адреса канала используются для обмена сообщениями внутри подсети (локального канала), где они должны быть уникальными. Пакеты с локальными адресами канала не могут пересылаться в другие подсети. Локальные индивидуальные адресаканала могут быть назначены администратором вручную или динамически, когда устройство автоматически создает его без обращения к серверу DHCP.

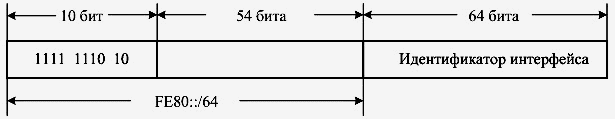

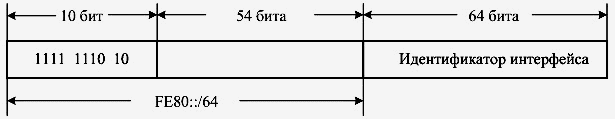

Локальные индивидуальные адреса канала назначаются из диапазона FE80::/10 - FEBF::/10. В двоичном коде эти адреса будут следующие: 1111 1110 10 00 0000 - 1111 1110 10 11 1111. Для локальных индивидуальных адресов канала обычно используется префикс FE80::/64 с идентификатором интерфейса, сгенерированным случайным образом или созданным механизмом EUI-64 (рис. 10.9).

Рис. 10.9 -Локальные индивидуальные адреса канала

Локальный МАС-адрес действителен только в пределах сетевого сегмента канального уровня.

Динамическое назначение локальных индивидуальных адресов IPv6 производится даже тогда, когда глобальный адрес IPv6 не назначен. Шлюзу по умолчанию назначается локальный адрес маршрутизатора (рис. 10.10).

Рис. 10.10 -Обмен сообщениями внутри локального канала

Локальные адреса используются:

- адресации шлюза по умолчанию;

- обмена сообщениями протоколов маршрутизации;

- адреса следующего перехода в таблицах маршрутизации.

Локальные адреса IPv6 могут быть получены динамически или сконфигурированы вручную. Например, ниже приведен результат конфигурирования, когда локальные адреса были получены динамически:

R-А#show ipv6 interface briefGigabitEthernet0/0 [up/up]FE80::260:47FF:FE9A:1A01 2001:DB8:A:1::1...Serial0/0/1 [up/up]FE80::20A:F3FF:FEB5:CE02 2001:DB8:A:2::1Vlan1 [administratively down/down] На каждом интерфейсе установлен как локальный, так и глобальный адрес.

Локальные адреса могут быть заданы администратором вручную:

R-А(config)#int g0/0R-А(config-if)#ipv6 add fe80::1 link-localR-А(config-if)#int s0/0/1R-А(config-if)#ipv6 add fe80::1 link-local Проверку состояния интерфейсов маршрутизатораIPv6 можно проводить с помощью ряда команд

: show running-config, show interfaces, show ipv6 interface brief,

show ipv6 route. Групповые адреса IPv6 используются только в качества адреса назначения и не могут быть адресами источника. Они имеют префикс FF00::/8 и классифицируются на:

- присвоенные групповые адреса;

- групповые адреса запрошенного узла.

Присвоенный групповой адрес FF02::1 используется для передачи сообщений всем узлам, имеющим такой адрес.

Присвоенный групповой адрес FF02::2 используется для передачи сообщений всем маршрутизаторам, которым присваивается такой адрес. Технология вступает в действие после ввода команды:

Router(config)#ipv6 unicast-routing Групповой адрес

FF02::2 используется устройствами при формировании запросов маршрутизаторам. Многоадресный режим широко используется для обмена маршрутной информацией между маршрутизаторами. Например, такие адреса протоколов IPv4 и IPv6 приведены в табл. 10.1.Таблица 10.1 - Адреса многоадресного режима

| Протокол

| IPv4 (multicast)

| IPv6 (multicast)

|

| OSPF

| 224.0.0.5

| FF02::5

|

| OSPF

| 224.0.0.6

| FF02::6

|

| RIP-2

| 224.0.0.9

| FF02::9

|

| EIGRP

| 224.0.0.10

| FF02::A

|

Групповой адрес запрошенного узла. Многоадресные сообщения на адрес FF02::1 позволяют реализовать широковещательные (broadcast) передачи, поскольку передача сообщения идет всем узлам в сети. Для сокращения трафика может использоваться групповой адрес запрашиваемого узла (multicast), когда объединяется префикс группового адреса FF02:0:0:0:0:1:FF00::/104 и младшие 24 бита глобального индивидуального адреса IPv6.

Контрольные вопросы:

1. Кто назначает логические адреса интерфейсам маршрутизаторов и конечным узлам сети?

2. Сколько двоичных разрядов содержат логические адреса узлов в IP-сетях версии IPv4, IPv6?

3. Какой адрес используется для самотестирования?

4. Для чего нужны сетевые маски?

5. Как представлены адреса версии IPv6?

6. Какие типы индивидуальных адресов используются в IPv6-сетях?

7. Каковы три составляющих индивидуального глобального адреса?

8. Из какого диапазона назначаются локальные индивидуальные адреса канала? Для чего они нужны?

9. Какой используется адрес для передачи сообщения всем узлам в сети?

10. Какой используется адрес для передачи сообщения всем маршрутизаторам в сети?

11. Какую команду необходимо использовать, чтобы маршрутизатор начал функционировать в режиме IPv6?

12. Для чего используется многоадресная рассылка запрошенного узла?

13. Назначение и функционирование команды traceroute?

Транковые соединения

Функционирование виртуальных локальных сетей определяется протоколом 802.1Q. Согласно этому протоколу порты коммутатора подразделяются на:

- порты доступа (access port;

- транковые порты (trunk port.

Согласно, принципу объединения виртуальных сетей двух коммутаторов на рис. 11.5, в виртуальных локальных сетях для соединения нескольких коммутаторов между собой задействуют несколько физических портов. Совокупность физических каналов между двумя устройствами (рис. 11.6 а) может быть заменена одним агрегированным логическим каналом (рис. 11.6 б), получившим название транк (trunk).

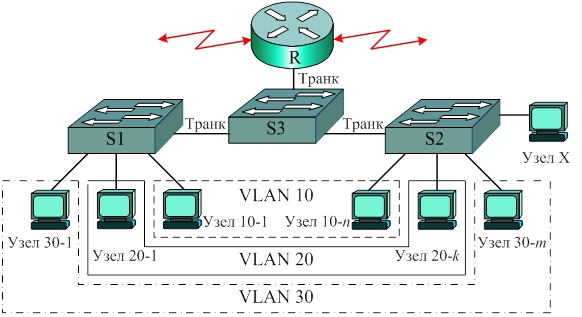

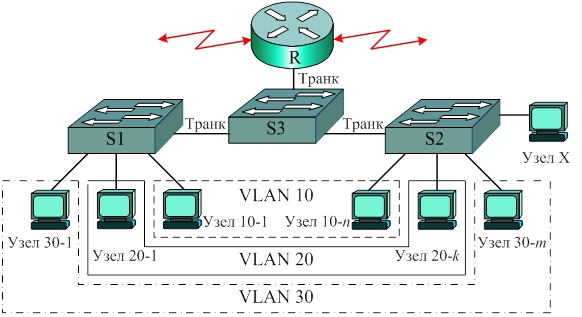

Транковые соединения используются и для подключения маршрутизатора к коммутатору (рис. 11.4). При этом на интерфейсе маршрутизатора формируются несколько субинтерфейсов (по количеству виртуальных сетей).

Пропускная способность агрегированного логического канала равна сумме пропускных способностей физических каналов. Транки применяют и для подключения высокоскоростных серверов.

Рис. 11.6 -Транковые соединения коммутаторов

Рис. 11.7 -Транковые соединения виртуальных локальных сетей

Например, в сети рис. 11.7 соединения «точка – точка» между коммутаторами S1 и S3, между S2 и S3, между S3 и маршрутизатором R являются транковыми.

Sw-A(config)#vlan 10

Sw-A(config-vlan)#vlan 20

Sw-A(config-vlan)#vlan 30

По второму способу:

Sw-A#vlan database

Sw-A(vlan)#vlan 10

Sw-A(vlan)#vlan 20

Sw-A(vlan)#vlan 30

На следующем этапе назначение виртуальных сетей на определенные интерфейсы (приписывание интерфейсов к созданным виртуальным сетям), с использованием команд switchport mode access, switchport access vlan №. Пример указанных операций для сети рис. 11.8.

Sw-A(config)#int f0/1

Sw-A(config-if)#int f0/2

Sw-A(config)#no vlan 10

или

Switch#vlan database

Switch(vlan)#no vlan 10

Для отмены неверно назначенного интерфейса на виртуальную сеть, например, ошибочное назначение виртуальной сети VLAN 20 на интерфейс F0/2, используется команда

Sw-A(config)#int f0/2

Sw-A(config)#int f0/2

Антивирусная защита

Антивирусное программное обеспечение является основным рубежом защиты для большинства современных предприятий. Прежде всего антивирусная защита нацелена на клиентские устройства и рабочие станции. Антивирусные пакеты предлагают комплексные варианты защиты.

Белые списки

Два основных подхода к информационной безопасности:

- в ОС по умолчанию разрешен запуск любых приложений, если они ранее не внесены в «черный список»;

- разрешен запуск только тех программ, которые заранее были внесены в «белый список», а все остальные программы по умолчанию блокируются.

Фильтрация спама

Спам рассылки часто применяются для проведения фишинг атак, использующихся для внедрения троянца или другого вредоноса в корпоративную сеть. Задача ИТ-отдела компании - отфильтровать максимальное количество спама из общего потока электронной почты.

Основные способы фильтрации спама:

- специализированные поставщики сервисов фильтрации спама;

- ПО для фильтрации спама на собственных почтовых серверах;

- специализированные хардварные решения, развернутые в корпоративном дата-центре.

Физическая безопасность

Физическая безопасность корпоративной сети является одним из важнейших факторов, который сложно переоценить. Имея физический доступ к сетевому устройству злоумышленник, в большинстве случаев, легко получит доступ к вашей сети.

Технология ACL

Списки управления доступом (Access Control List, ACL) – одно из важнейших средств организации базовой безопасности составных и распределенных IP-сетей. Требование безопасности особенно актуально в локальных корпоративных сетях, связанных с открытой глобальной сетью Internet через пограничные маршрутизаторы.

Списки доступа являются управляемыми фильтрами для проходящего трафика, при соответствующей настройке один трафик они могут беспрепятственно пропускать дальше, другой – блокировать (подавлять, отбрасывать). ACL устанавливаются на интерфейсах пограничных маршрутизаторов. В результате эти маршрутизаторы становятся межсетевыми экранами или брандмауэрами (firewall), подавляя непредусмотренный сетевой трафик из Internet в корпоративную сеть и наоборот и обеспечивая защиту периметра корпоративной сети.

Операционная система маршрутизаторов от компании Cisco Systems имеет мощные встроенные средства для создания разнообразных по сложности и функциональности списков доступа. При этом критерием для фильтрации могут быть значения: IP-адреса отправителя и получателя проходящих пакетов сетевого уровня; имена протоколов более высокого уровня; номера TCP- и UDP-портов и др. параметры.

В целом, список доступа ACL представляет собой упорядоченный набор из одного или нескольких правил (шаблонов), используемых для сравнения с параметрами проходящих пакетов через данный интерфейс. Синтаксически отдельное правило – это точно одна строка. Для каждого пакета список ACL просматривается заново, последовательно, начиная с первого правила:

- если параметры пакета не совпадают с параметрами данного правила, то правило игнорируется и рассматривается следующее по порядку правило;

- если параметры пакета правилу удовлетворяют, то выполняется одно из запрограммированных в правиле действий – разрешить (ключевое слово permit) прохождение пакета дальше или блокировать (deny) прохождение. При этом последующие правила в ACL для этого пакета уже не рассматриваются.

С целью большей безопасности в конце каждого списка ACL присутствует неотображаемое (скрытое) правило – «запретить все кроме того, что в ACL явно разрешено».

Для идентификации конкретного ACL всем его правилам присваивается некоторый одинаковый числовой номер (так называемые «нумерованные» ACL) или символьное имя («именованные» ACL). Номер или имя используются для ссылки на правила ACL как на единый объект.

Существует два вида списков доступа: стандартные ( standard ) ACL и расширенные ( extended ) ACL. Более простые стандартные ACL содержат в правилах только адрес отправителя пакета, а расширенные – как адрес отправителя, так и адрес получателя, а также множество других контролируемых параметров.

Настройка списков доступа всегда соcтоит из двух шагов:

1) определения ACL, т.е. написания правил-шаблонов для сравнения;

2) активизации определенного ACL на заданном интерфейсе маршрутизатора.

Пока второй шаг не выполнен, списки доступа никакого влияния на фильтрацию пакетов не оказывают.

Стандартные списки доступа

Список доступа – это список строк-правил. Каждое правило стандартного списка ACL фильтрации IP-пакетов для маршрутизаторов Cisco вводится по команде (в глобальном режиме):

access-list номер ACL deny | permit адрес отправителя спец. маска адреса

где номер ACL – любой номер из диапазона 1…99 или 1300…1999; адрес отправителя – 32-битовый IP-адрес хоста или адрес подсети; спец. маска адреса – 32-битовая маска специального для ACL вида.

В этой маске цепочка нулей слева указывают на те биты адрес отправителя, которые должны обязательно проверяться на совпадение с этими же битами в адресе отправителя, а оставшиеся единицы маски указывают на те биты, для которых совпадение проверять не требуется.

Пара < адрес отправителя спец. маска адреса > образуют адресный шаблон-правило для фильтрации проходящих через интерфейс пакетов. Если адрес отправителя пакета совпадает с адресным шаблоном, то выполняется указанное в команде действие – запретить или разрешить. Если не совпадает, то команда игнорируется и анализируется следующая по порядку команда из данного ACL. Введение специальной маски адреса позволяет гибко формировать адресный шаблон для фильтрации как отдельных IP-адресов, так и сразу группы адресов хостов. Примеры адресных шаблонов:

192.168.15.22 0.0.0.0 - должны проверяться все биты адреса на совпадение с указанным адресом.

host192.168.15.22 - другая разрешенная и более наглядная форма записи

шаблона, по действию подобная предыдущей.

0.0.0.0 255.255.255.255 - не требуется проверять никакие биты на совпадение, т.е. правилу соответствует любой адрес отправителя.

any – «всякий». Другая разрешенная и более наглядная форма

записи шаблона, по действию подобная предыдущей.

192.168.18.144 0.0.0.31 - данному шаблону соответствуют все адреса из диапазона 192.168.18.128 – 192.168.18.159. В справедливости утверждения можно убедиться, представив адрес и маску в двоичном коде.

Команды определения списка доступа вводятся одна за другой, пока не будет сформирован весь ACL. Он может состоять и из одной команды. В конец ACL автоматически помещается неотображаемая команда:

access-list номер ACL deny any

Ранее введенные команды исправить невозможно; необходимо удалить весь ACL и ввести его заново.

Для активизации ACL его необходимо «присоединить» к желаемому интерфейсу маршрутизатора. Сначала надо войти в режим конфигурации этого интерфейса, затем выдать команду присоединения:

ip access-group номер ACL in | out

где номер ACL - ссылка на номер активизируемого списка доступа; in - требование фильтрации входящего (inbound) трафика; out - фильтрация исходящего (outbound) от маршрутизатора трафика.

Для отмены фильтрации достаточно отменить команду присоединения, поставив перед ней ключевое слово no.

Пример 1. В сети (рис.1) ограничить весь трафик станции 192.168.1.1 только подсетью 192.168.1.0.

Рис.13.1 - Двухсегментная сеть с маршрутизатором Cisco

Задачу можно решить с помощью фильтра ACL 1 для входящего трафика на интерфейсе e0:

Cisco# configure terminal

Interface ethernet e0

Ip access-group 2 in

Show running-config

выводит информацию о текущей конфигурации маршрутизатора, в том числе и о всех определенных списках доступа и командах их активизации.

Редактировать ранее введенные правила ACL с помощью интерпретатора командной строки Cisco невозможно. Необходимо в этом случае удалить весь список ACL и ввести его заново. Для удаления ACL есть команда (в глобальном режиме):

no access-list номер ACL

Редактирование правила ACL можно следующим образом: Список ACL сначала вводится не в маршрутизатор, а в текстовый вспомогательный файл. Этот файл блокнотным редактором удобно создать прямо на рабочем столе управляющего компьютера Cisco.

После ввода всех правил ACL в файл и, возможно, их редактирования, скопируйте подготовленный список в системный буфер обмена. Далее в окне приложения Hyperterminal, в глобальном режиме Cisco и вставить текст ACL из буфера обмена в начало строки ввода команд ACL.

Повторяя команды удаления ACL, редактирования ACL во вспомогательном файле и вставки в командную строку интерпретатора команд, можно быстро отлаживать большие списки доступа.

Расширенные списки доступа

Расширенные списки в принципе подобны стандартным, только содержат больше контролируемых параметров. Правило фильтрации IP-пакета для расширенного списка определяется следующим общим выражением:

access-list номер ACL deny | permit протокол адр. шаблон отправ.

адр. шаблон получат. [дополнит. протокола верхн. уровня]

где номер ACL – любой номер из диапазона 100…199 или 2000…2699; протокол – один из протоколов tcp (6), udp (17), icmp (1), ospf (89), ip (0) и некоторые др. Internet-протоколы.

Можно указывать или имя протокола или его числовой код (приведен в скобках). Если правило относится к любому протоколу, то указывается протокол ip; адр. шаблон отправ. и адр. шаблон получат. – это пары < адрес отправителя спец. маска адреса > и < адрес получателя спец. маска адреса >; дополнительные спецификации – зависят от конкретного протокола, указанного в поле протокол. Для tcp, udp, icmp эти спецификации приведены ниже.

Проходящий пакет проверяется на совпадение со всеми параметрами, указанными в текущем правиле. При полном совпадении выполняется, как обычно, предписанное в правиле действие. Если совпадения нет хотя бы с одним параметром, то данное правило игнорируется и рассматривается следующее.

В конец ACL автоматически также помещается неотображаемая команда:

access-list номер ACL deny ip any any

Активизация расширенного списка производится такой же командой, какой активизируется стандартный ACL.

Лекция 10. Протокол IPv6. Формат пакета. Типы адресов.