Г. Созданное тестовое правило доступа

Д. Выполненная последовательность команд

е. Отклоненный запрос доступа при аварийно завершенной службе КСЗИ «Панцирь+»

Рис.105. Проведенная проверка самозащиты КСЗИ «Панцирь+»

При реализации контроля доступа к создаваемым файлам, разметка, наследуемая при его создании, хранится в создаваемом с этой целью, и, как ранее проверили, в защищенном КСЗИ «Панцирь+» альтернативном потоке файла.

Для проверки действия разграничительной политики доступа при аварийном завершении службы КСЗИ «Панцирь+» был создан файл с его автоматической разметкой механизмом контроля доступа к создаваемым файлам, см. рис.105.в, созданное тестовое запрещающее правило доступа, см. рис.105.г, аварийно завершена служба КСЗИ «Панцирь+», см. рис.105.а, и выполнена последовательность команд, приведенная на рис.105.д. В запрошенном доступе было отказано, см.рис.105.е.

Вывод. При аварийной (не штатной) остановке службы КСЗИ «Панцирь+», разграничения прав доступа продолжают действовать.

Не смотря на то, что остановка системной службы, как показали, не является критичным событием, это не является и рядовым событием, о происшествии которого администратор безопасности должен быть уведомлен в реальном времени.

Проведен анализ возможности уведомления в реальном времени администратора безопасности о зафиксированном событии остановки службы КСЗИ «Панцирь+».

В сервере безопасности КСЗИ «Панцирь+» это реализовано следующим образом. Реализуется удаленный контроль состояния защищаемых компьютеров, что отображается в интерфейсе сервера безопасности, см. рис.106, соответствующими пиктограммами, см. рис.107.

Рис.106. Интерфейс сервера безопасности

| -компьютер включен, служба системы защиты запущена.

|

| -компьютер включен, клиентская часть системы защиты не может пройти аутентификацию на сервере безопасности.

|

| -установлено управляющее соединение, запущен интерфейс с сервера безопасности или на локальной машине.

|

| -компьютер включен, в сети, клиентская часть системы защиты отсутствует или служба не запущена.

|

| -компьютер выключен, либо не в сети.

|

Рис.107. Пиктограммы, отображающие состояния защищаемых компьютеров

Как видим, см. рис.107, одним из контролируемых состояний является завершение работы системы защиты при включенном защищаемом компьютере, имеющем доступ в сеть. Такое состояние идентифицируется тем, что защищаемом компьютером обрывается соединение с сервером безопасности, в то время, как компьютер остается доступным из сети, в частности с сервера безопасности, сто им проверяется, – штатно функционирует. Данное событие при штатной работе системы защиты (если ее работа не останавливается штатно администратором безопасности) должно позиционироваться, как опасное событие безопасности – несанкционированная остановка системной службы КСЗИ «Панцирь+», что, как показали ранее, возможно только вредоносным системным процессом. Регистрация данного события, осуществляемая в реальном времени, требует экстренного вмешательства в работу защищаемой информационной системы администратора безопасности.

На сервер же аудита в реальном времени со всех защищаемых компьютеров поступают сообщения о запуске/остановке службы КСЗИ «Панцирь+» и о пользователе, при работе под учетной записью которого была запущена/остановлена служба системы защиты, см. рис.108.

Рис.108. Сообщения на сервер аудита о запуске/остановке службы КСЗИ «Панцирь+»

Вывод.Возможность уведомления в реальном времени администратора безопасности о зафиксированном событии остановки службы КСЗИ «Панцирь+» реализована.

Общие выводы (результаты проведенного анализа):

1. Нейтрализация угроз атак на уязвимости среды функционирования (системных средств и приложений) - защита от угроз целевых атак, является одной из ключевых задач защиты, решаемых КСЗИ «Панцирь+».

2. Реализованная в КСЗИ «Панцирь+», как СЗИ НСД, концепция защиты от угроз целевых атак направлена на защиту, прежде всего, обрабатываемых данных в информационной системе.

3. Задача защиты по нейтрализации уязвимостей в системных средствах и приложениях решается КСЗИ «Панцирь+» в общем виде, при этом осуществляется не собственно нейтрализация отдельных известных уязвимостей, а нейтрализация возможных угроз атак, предполагающих эксплуатацию выявляемых в процессе работы информационной системы уязвимостей соответствующих типов.

4. Решаемые задачи защиты и реализованные в КСЗИ «Панцирь+» способы защиты по нейтрализации угроз атак на уязвимости среды функционирования принципиально иные, чем решаемые задачи и реализуемые способы защиты антивирусными решениями, что обусловливает целесообразность практического использования данных средств в комплексе.

5. В КСЗИ «Панцирь+» присутствуют все необходимые механизмы защиты для обеспечения нейтрализации наиболее критичных угроз целевых атак (на учетные записи пользователей, администраторов и системы), создаваемых возникающими уязвимостями системных средств и приложений, что подтверждено проведенным анализом возможности использования механизмов защиты из состава КСЗИ «Панцирь+» для нейтрализации наиболее критичных угроз целевых атак различных типов.

6. Технология самозащиты КСЗИ «Панцирь+» реализована в общем виде таким образом, что несанкционированный доступ к защищаемым данным возможен только при возникновении уязвимости непосредственно в драйверах КСЗИ «Панцирь+», а не в системных средствах, что в полной мере учтено при их разработке.

8. Анализ наличия уязвимостей в КСЗИ «Панцирь+»

Задача анализа

Должен быть проведен анализ особенностей архитектуры КСЗИ «Панцирь+», с целью выявления потенциально возможных уязвимостей собственно в системе защиты. При выявлении подобных особенностей реализации, должна проводиться проверка на отсутствие соответствующих уязвимостей в объекте испытаний.

Архитектурной особенностью КСЗИ «Панцирь+», на которой основываются приведенные решения по защите от угроз целевых атак, состоит в том, что права доступа назначаются субъектам доступа, а не жестко, в качестве атрибутов доступа, сопоставляются с объектами, к которым разграничиваются права доступа. Как следствие, потенциальная возможность наличия уязвимостей КСЗИ «Панцирь+» связана с некорректной обработкой запросов доступа к файловым объектам при различных способах идентификации объекта в запросе доступа (прямой доступ к дискам рассмотрен ранее). Проведен анализ способов идентификации объекта в запросе доступа к файловым объектам, который показал, что кроме адресации к файловому объекту по его имени, запрос доступа к содержимому файла может быть осуществлен с использованием специального атрибута файла $DATA, а также с использованием ссылки на файл – символьной, либо жесткой.

Проведены соответствующие проверки корректности обработки КСЗИ «Панцирь+» запросов доступа при данных способах получения доступа к содержимому файла.

Проверка корректности контроля доступа к объектам с использованием для адресации к ним атрибута файла $DATA.

Злоумышленник может обратиться к файлу, используя специальный атрибут - $DATA (идентификатор 0x80), который в своем теле содержит содержимое файла.

С целью проверки наличия в КСЗИ «Панцирь+» данной уязвимости проведены испытания возможности получения доступа к содержимому файла при обращении к нему по имени «имя файла::$DATA».

Испытания проведены применительно к обоим механизмам контроля доступа из состава КСЗИ «Панцирь+» - контроль доступа к статичным и к создаваемым объектам.

Для испытания механизма контроля доступа к статичным файловым объектам было создано тестовое правило запрета доступа, представленное на рис.109. Этим правилом запрещается доступ к файлу C:\test.txt.

Рис.109. Тестовое правило запрета доступа

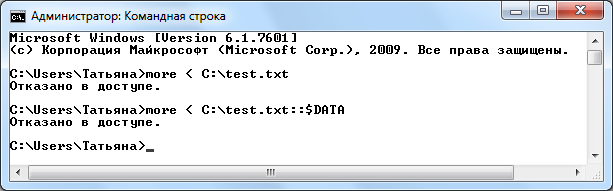

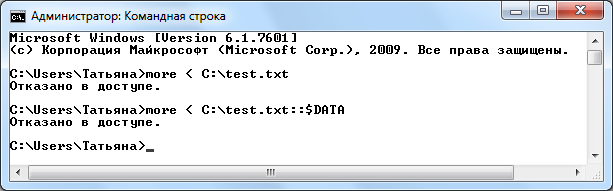

Был запрошен доступ к файлу C:\test.txt обоими способами. При обращении к этому файлу обоими способами, в том числе, по имени «имя файла::$DATA». был зарегистрирован отказ в доступе, см. рис.110.

Рис.110. Реализованная последовательность команд

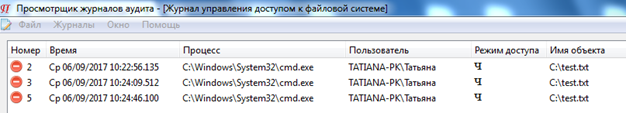

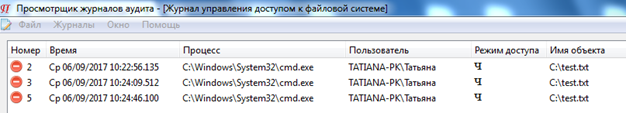

В соответствующем журнале аудита при этом появились следующие записи, см. рис.111.

Рис.111. Регистрация отказов в доступе

Для испытания механизма контроля доступа к создаваемым файлам было создано тестовое правило запрета доступа, представленное на рис.112.

Рис.112. Тестовое правило запрета доступа

Это правило определяет то, что все создаваемые пользователем admin файлы будут автоматически размечаться при создании. При этом пользователю Татьяна будет запрещен к ним доступ.

При данных разграничениях под пользователем admin был создан файл D:\test.txt, который автоматически разметился при создании. Разметка определена с использованием соответствующей утилиты из состава КСЗИ «Панцирь+», см. рис.113.

Рис.113. Разметка файла

Был запрошен доступ к файлу D:\test.txt обоими способами. При обращении к этому файлу обоими способами, в том числе, по имени «имя файла::$DATA» был зарегистрирован отказ в доступе, см. рис.114.

Рис.114. Реализованная последовательность команд

В соответствующем журнале аудита при этом были созданы следующие записи, см. рис.115.

Рис.115. Регистрация отказов в доступе

Вывод. КСЗИ «Панцирь+» не содержит подобной уязвимости - корректно разграничивает доступ к файлу, при адресации к нему по имени «имя файла::$DATA».

Проверка корректности контроля доступа к объектам с использованием для адресации к ним ссылок.

Сначала была проведена проверка корректности контроля доступа к объектам с использованием для адресации к ним символьных ссылок.

Отметим, что символьную ссылку можно создать только с правами администратора. Однако, администратор в модели защиты, реализуемой КСЗИ «Панцирь+», выступает в качестве субъекта доступа, для которого разграничиваются права доступа. В отличие от жесткой ссылки права доступа к объекту символьной ссылкой не наследуются, могут задаваться любыми, поскольку создавать такие ссылки может только администратор. При этом символьная ссылка в отличие от жесткой ссылки (о чем далее) не несет в себе содержимого файла, для которой она создается, поэтому может реализовываться контроль доступа как к непосредственно к файлу, так и к ссылке на этот файл.

Требуется проверка того, будут ли КСЗИ «Панцирь+» корректно разграничиваться права доступа к файлу, при осуществлении запроса доступа к этому файлу с использованием созданной для него символьной ссылки.

С целью проверки корректности обработки КСЗИ «Панцирь+» запроса доступа при использовании для адресации символьной ссылки проведены следующие испытания.

Замечание. Испытания проведены в отношении обоих реализованных в КСЗИ «Панцирь+» способов контроля доступа к файловым объектам – к статичным файловым объектам и к создаваемым файлам.

Для испытаний механизма контроля доступа к статичным файловым объектам были созданы, реализацией последовательности команд, см. рис.16, на том же диске в корне диска символьные ссылки на текстовый файл E:\test.txt (ссылка с именем link.txt) и на исполнимый файл E:\notepad.exe (ссылка с именем link.exe).

Рис.116. Реализованная последовательность команд

Далее поочередно были проведены испытания, состоящие в создании тестового правила запрета соответствующего доступа к соответствующему статичному файлу, для которого была создана символьная ссылка, с осуществлением попытки соответствующего доступа.

Испытание корректности запрета чтения. Было создано тестовое правило запрета чтения файла E:\test.txt, см. рис.117.а. После этого совершена попытка чтения файла link.txt, в доступе было отказано, что было зарегистрировано соответствующем в журнале аудита, см. рис.117.б.