Б. Регистрация удаленного доступа к разделенному ресурсу на защищенном компьютере

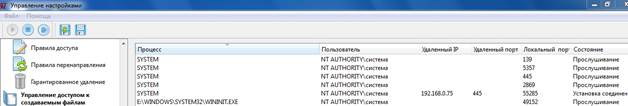

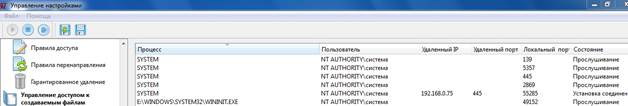

Рис.54. Анализатор сетевых соединений

Приведенные на рис.54 результаты аудита сетевых соединений иллюстрируют то, что доступ к разделенным в сети объектам (файловым объектам и принтерам) может в полном объеме разграничиваться сетевым экраном, при этом видно, для какого субъекта доступа (пользователя и процесса), сетевых адресов удаленных машин, локальных и удаленных портов разрешать соответствующие правила доступа к соответствующим сетевым объектам. Иные возможности использования порта 445, который использует протокол SMB, следует запретить.

В этом случае в рамках одной сети становится невозможна распространенная атака «человек посередине» (Man-in-the-Middle). Для реализации такой атаки злоумышленнику надо всего лишь поставить себя в цепь между двумя общающимися сторонами, чтобы перехватывать их сообщения друг другу, в том числе, хэши паролей ОС. При этом злоумышленник всегда должен выдавать себя за каждую из противоположных сторон, а наличие атакующего всегда должно оставаться незаметным для обеих сторон. Это возможно осуществить в рамках локальной сети (в которой должен реализовываться протокол SMB) только при идентификации компьютеров по именам, что можно рассматривать в качестве уязвимости протокола SMB.

При реализации же рассмотренного решения, злоумышленник может выдать себя за другую сторону только, присвоив ее IP адрес, а, как известно, существование в локальной сети двух компьютеров с одним сетевым адресом невозможно, будут коллизии, по крайней мере, соответствующей легальной стороне, адрес которой подделывают, сразу об этом станет известно.

Защита от угроз атак на обрабатываемые данные под учетной записью администратора

Проведенный анализ способов защиты КСЗИ «Панцирь+» и их применения для защиты обрабатываемых данных.

В рамках парадигмы построения КСЗИ «Панцирь+» как эшелонированной системы защиты, реализация следующего уровня защиты предполагает, что учетная запись администратора скомпрометирована.

Как ранее отмечали, права доступа к объектам могут разграничиваться для любых пользователей, включая администратора и системных пользователей. При этом реализованная в КСЗИ «Панцирь+» самозащита не позволит администратору (если он не администратор безопасности) каким-либо образом воздействовать на компоненты КСЗИ «Панцирь+» и на ее настройку. Основой возможности эффективной самозащиты в отношении системного администратора является то, что компоненты КСЗИ «Панцирь+» (служба и драйверы) имеют системные права, что позволяет, при реализации соответствующей защиты, предотвратить к ним доступ с правами администратора.

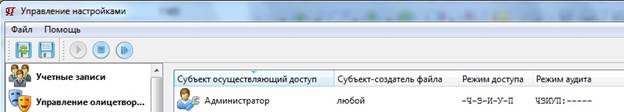

Для запрета доступа администратора к обрабатываемым иными пользователями данным опять же целесообразно воспользоваться механизмами контроля доступа к создаваемым файлам и соответственно к буферу обмена. В настройках этих механизмов следует создать правила, реализующие требуемые запреты к обрабатываемым данным для администратора.

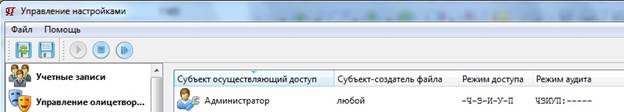

Это можно сделать всего одним правилом, что на примере контроля доступа к объектам файловой системы проиллюстрировано на рис.55.

Рис.55. Правило запрета администратору доступа к файлам, создаваемым иными интерактивными пользователями

При этом администратор получит право доступа только к создаваемым им же файлам (это правило задается по умолчанию для одноименных субъектов создателя файла и запрашивающего доступ к этому файлу) и к системным файлам, которые при создании не размечаются (причину этого мы рассмотрели ранее).

Но для защиты обрабатываемых данных, применительно к расширенным правам администратора, этого не достаточно. Учетная запись администратора позволяет реализовать предоставляемую ОС возможность прямого доступа к дискам – напрямую к данным, расположенным на диске без соответствующего запроса доступа к файлу, в котором хранятся эти данные, в том числе это можно осуществить и к так называемой остаточной информации, которая присутствует на диске после удаления файла.

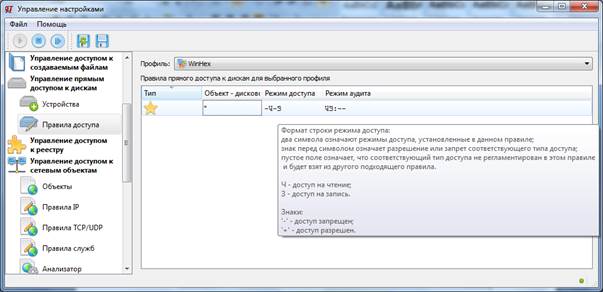

В КСЗИ «Панцирь+» контроль использования данной возможности реализуется отдельным механизмом защиты «Управление прямым доступом дискам». При этом разграничивается право прямого доступа как к жесткому диску, так и к внешним накопителям.

Проверка корректности реализации защиты от прямого доступа к дискам.

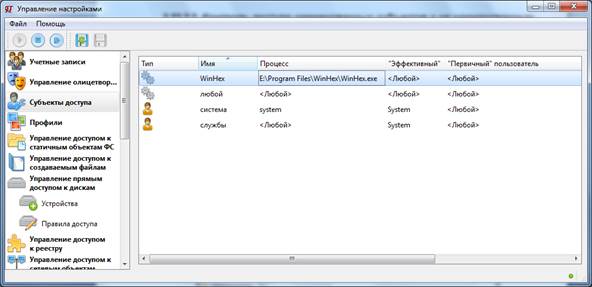

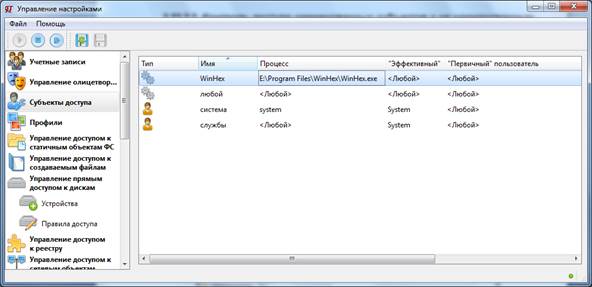

В рамках проведения соответствующей проверки проведено испытание, для чего была использована известная утилитой WinHex. Был создан субъект доступа «WinHex», см. рис.56.

Рис.56. Субъект доступа «WinHex»

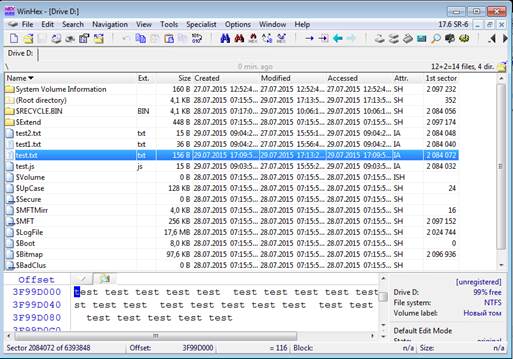

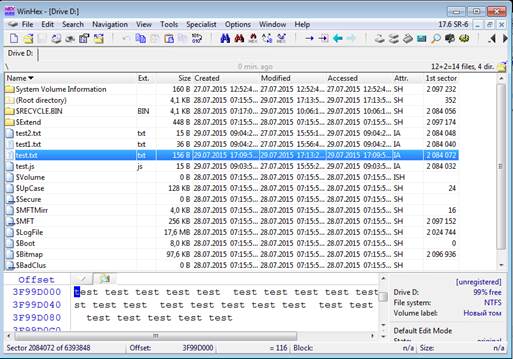

После чего был создан, а затем удален некий файл test.txt, при этом остаточная информация осталась на диске, доступ к которой был получен при помощи утилиты WinHex, см. рис.57.

Замечание. Для общности исследуем корректности реализации контроля доступа к остаточно информации на диске.

Рис.57. Просмотр остаточной информации утилитой WinHex

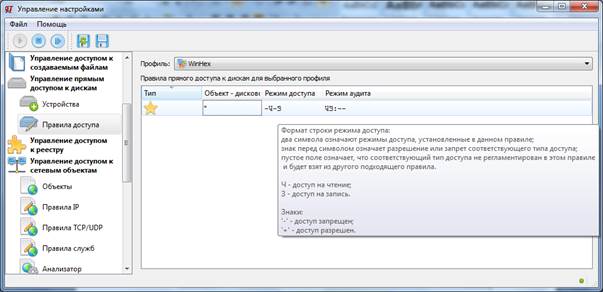

После этого в интерфейсе механизма защиты «Управление прямым доступом к дискам» одним правилом для субъекта доступа «WinHex» был запрещен прямой доступ ко всем дискам (объект был задан маской «*»), см. рис.58.а. Правила создаются из меню, приведенного на рис.58.б.