ТИПЫ ИНФОРМАЦИОННЫХ СИСТЕМ

И ИХ АДМИНИСТРИРОВАНИЕ

Методические указания к лабораторным работам

для студентов по направлению подготовки

09.03.02 – Информационные системы и технологии

Воронеж 2016

УДК 681.3

Юдина, Н. Ю. Типы информационных систем и их администрирование [Текст]: методические указания к лабораторным работам для студентов по направлению подготовки 09.03.02 – Информационные системы и технологии / Н. Ю. Юдина; М-во образования и науки РФ, ФГБОУ ВО «ВГЛТУ». – Воронеж, 2016. – 88 с.

Печатается по решению учебно-методического совета

ФГБОУ ВО «ВГЛТУ им. Г.Ф. Морозова» (протокол № __ от ____ 2016 г.)

Рецензент заведующий кафедрой электротехники и автоматики

ФГБОУ ВО Воронежский ГАУ д-р техн. наук,

проф. Д. Н. Афоничев

Содержание

Лабораторная работа 1. 3

Сбор данных об информационной системе с помощью средств администрирования Windows (оснасток MMC) 3

Задание. 6

Лабораторная работа 2. 7

Сбор данных о топологии сети с помощью средства администрирования сетей 3Com Network Supervisor 7

Задание. 15

Лабораторная работа 3. 15

Выявление уязвимостей с помощью Microsoft Baseline Security Analyzer. Настройка локальной политики паролей. 15

Задания. 21

Задания. 23

Лабораторная работа 4. 23

Использование сканеров безопасности для получения информации о сети 23

Задание. 26

Лабораторная работа 5. 27

Использование Microsoft Security Assessment Tool (MSAT) 27

Задание. 29

Лабораторная работа 6. 30

Использование цифровых сертификатов. 30

Задание. 31

Задание. 32

Задание. 34

Ответ на задание про сертификат на сайте Tele2. 34

Лабораторная работа 7. 35

Создание центра сертификации (удостоверяющего центра) в Windows Server 2008 35

Задание. 40

Задание. 41

Лабораторная работа 8. 41

Шифрование данных при хранении - EFS. 41

Задание. 43

Задание. 44

Задание. 45

Задание. 45

Лабораторная работа 9. 46

Управление разрешениями на файлы и папки. 46

Задание. 48

Задание. 49

Задание. 51

Задание. 52

Лабораторная работа 10. 53

Резервное копирование в Windows Server 2008. 53

Задание. 57

Задание. 59

Задание. 62

Лабораторная работа 11. 63

Вcтроенный межсетевой экран (firewall) Windows Server 2008. 63

Задание. 64

Задание. 65

Задание. 66

Лабораторная работа 12. 67

Настройка протокола IPSec. 67

Задание. 74

Лабораторная работа 13. 75

Установка сервера обновлений. 75

Задание. 82

Лабораторная работа 14. 83

Управление обновлениями. 83

Задание. 85

Лабораторная работа 15. 85

Распространение обновлений. 85

Задание. 87

Лабораторная работа 1

Сбор данных об информационной системе с помощью средств администрирования Windows (оснасток MMC)

Целью данной лабораторной работы является сбор данных об имеющихся компьютерах, установленных на них операционных системах, предоставляемых в общий доступ файловых ресурсов.

Для проведения оценки рисков необходимо провести инвентаризацию активов информационной системы (ИС). Если в ИС используются домены Windows, для получения данных о системе можно использовать средства администрирования, реализованные в виде оснасток консоли администрирования (Microsoft management console - mmc).

Используемые в данной работе инструменты могут быть запущены через "Панель управления" (Пуск —> Панель управления —> Администрирование).

Запустите Active Directory Users and Computers. В раскрывающемся списке объектов выберите Ваш домен, там откройте перечень компьютеров (папка Computers – рис. 1.1).

Рис. 1.1. Получение перечня компьютеров домена

С помощью кнопки панели инструментов "Экспорт списка" (на кнопке изображение списка и стрелки) список компьютеров можно экспортировать в текстовый файл для дальнейшей обработки. В свойствах компьютера отображается название и версия установленной операционной системы (рис. 1.2). Также там может быть дополнительная информация, например, описывающая размещение.

Аналогичные данные о контроллерах домена можно получить в разделе Domain Controllers. Данные о пользователях и их группах доступны в разделе Users. Надо отметить, что представленное распределение по разделам не является обязательным. В процессе администрирования могут создаваться новые подразделения (OU – Organization Unit) и объекты (например, пользователи или компьютеры) – помещаться в них.

Рис. 1.2. Информация о компьютере

Информацию о соответствии имен компьютеров IP-адресам можно получить, используя утилиту командной строки nslookup или административную оснастку "DNS".

Например, узнать IP-адрес компьютера http://comp1.mcompany.ru можно с помощью команды nslookup comp1.mcompany.ru. Часто действующие настройки в сети таковы, что IP-адреса компьютерам выделяются динамически, с использованием службы DHCP, и могут периодически меняться. Как правило, у серверов IP-адреса постоянны.

Теперь перейдем к этапу сбора данных об информационных ресурсах, поддерживаемых на компьютере. Перечень предоставляемых в общий доступ папок можно получить с помощью оснастки "Управление компьютером". На рис. 1.3 представлен пример перечня ресурсов рабочей станции, предоставляемых в общий доступ в служебных целях. Этот список можно также экспортировать в текстовый файл.

Рис. 1.3. Пример перечня общих ресурсов рабочей станции

Более интересен будет подобный список для файлового сервера. Чтобы его увидеть, надо подключить оснастку "Управление компьютером" для сервера. Запустите консоль mmc (Пуск—>Выполнить—>mmc), в меню выберите добавление новой оснастки (рис. 1.4), выберите оснастку "Управление компьютером" и укажите, что она будет использоваться для другого компьютера (рис. 1.5).

Рис. 1.4. Добавление новой оснастки

Рис. 1.5. Выбор компьютера

В остальном для пользователя все будет происходить так же, как и при работе с локальным компьютером.

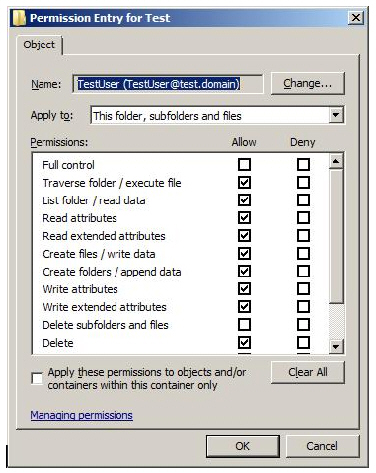

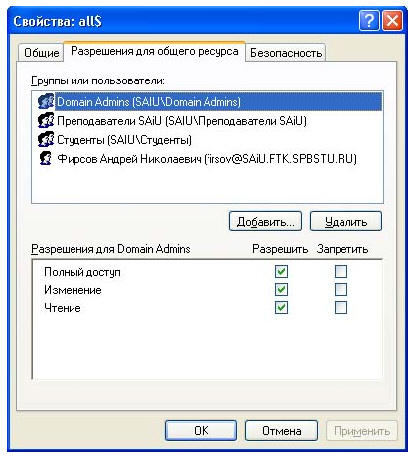

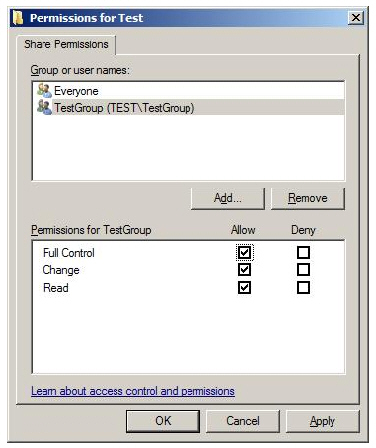

В свойствах ресурса можно узнать о разрешениях, которые установлены на него как для разделяемого ресурса (рис. 1.6), а на вкладке"Безопасность" – разрешениях файловой системы NTFS (если папка расположена на разделе с этой файловой системой, а не с FAT).

Рис. 1.6. Разрешения

Задание

1. Получите перечень компьютеров и контроллеров домена. Для указанных преподавателем 1-2 компьютеров выясните установленную операционную систему и используемые ими IP-адреса. Занесите данные в отчет.

2. Получите перечень предоставляемых в общий доступ каталогов на вашем компьютере и на компьютерах, данные о которых Вы собирали на этапе 1. Опишите хранимые там данные и охарактеризуйте степень их важности. Занесите полученную информацию в отчет.

3. Для указанных ресурсов и выбранных пользователей опишите действующие разрешения на доступ. При этом надо учитывать, что:

o эффективное (действующее) разрешение складывается из разрешений для пользователя лично и разрешений всех групп, в которые пользователь входит;

o запрещение имеет больший приоритет, чем разрешение;

o при комбинации разрешений для общего ресурса с разрешениями NTFS, приоритетными будут разрешения, максимально ограничивающие доступ.

Информацию о членстве пользователя в доменных группах можно получить через оснастку Active Directory Users and Computers, о локальных группах – через "Управление компьютером".

Лабораторная работа 2

Задание

С помощью 3Com Network Supervisor постройте карту сети учебной лаборатории. Опишите узлы сети, используемые типы соединений, доступные средства удаленного администрирования.

Перечислите используемые сетевые устройства и укажите, какие последствия будут при выходе из строя (или некорректной работе) каждого из них.

Лабораторная работа 3

Задания

1. Выполните проверку Вашего компьютера с помощью Microsoft Baseline security analyzer. В отчете о выполнении работы укажите:

o как оценен уровень уязвимости Вашего компьютера;

o какие проверки проводились, в какой области обнаружено наибольшее количество уязвимостей;

o опишите наиболее серьезные уязвимости каждого типа, выявленные на Вашем компьютере.

Проведите анализ результатов – какие уязвимости можно устранить, какие нельзя из-за особенностей конфигурации ПО или использования компьютера.

2. Выполните удаленную проверку соседнего компьютера из сети лаборатории. Опишите наиболее серьезные уязвимости.

3. Теперь выполните проверку нескольких компьютеров с помощью утилиты mbsacli. Для этого предварительно создайте текстовый файл с перечнем имен компьютеров или IP-адресов и запускайте mbsacli с ключом /listfile, после которого указывается имя файла с перечнем компьютеров. В результате Вы получите сообщение примерно следующего содержания:

4. Computer Name, IP Address, Assessment, Report Name

5. -----------------------------------------------------

HOME\MYNBOOK, 127.0.0.1, Severe Risk, HOME - MYNBOOK (06.12.2008 13-51)

Для того чтобы увидеть подробные результаты проверки, надо повторно запустить mbsacli с ключом /ld, после которого указывается имя отчета. Вывод можно перенаправить в текстовый файл для дальнейшей обработки. Например:

mbsacli /ld "HOME - MYNBOOK (06.12.2008 13-51)" > c:\test\report1.txt

После выполнения задания проанализируйте результаты, кратко опишите их в отчете по лабораторной работе.

Локальная политика паролей

Рассмотрим теперь, какие настройки необходимо сделать, чтобы пароли пользователей компьютера были достаточно надежны. В теоретической части курса мы рассматривали рекомендации по администрированию парольной системы. Потребовать их выполнения можно с помощью политики безопасности. Настройка делается через Панель управления Windows.

Откройте Панель управления  Администрирование

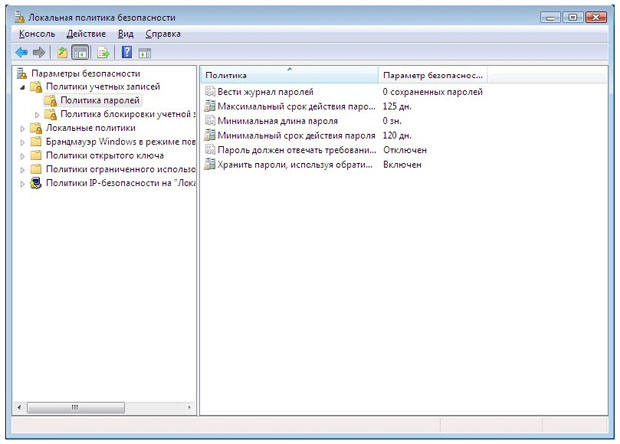

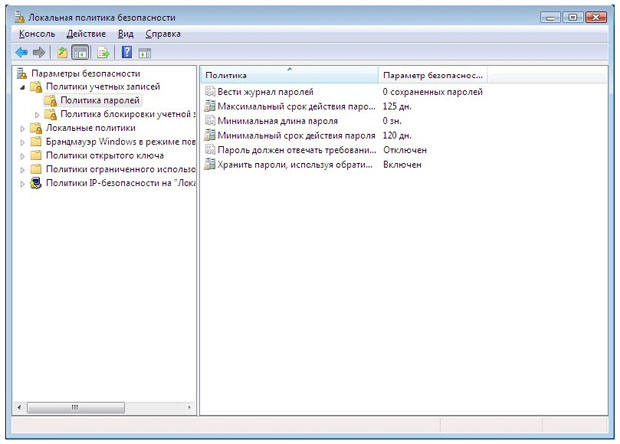

Администрирование  Локальная политика безопасности. Выберите в списке Политика учетных записей и Политика паролей. Для Windows Vista экран консоли управления будет выглядеть так, как представлено на рис. 3.7.

Локальная политика безопасности. Выберите в списке Политика учетных записей и Политика паролей. Для Windows Vista экран консоли управления будет выглядеть так, как представлено на рис. 3.7.

Рис. 3.7. Настройка политики паролей

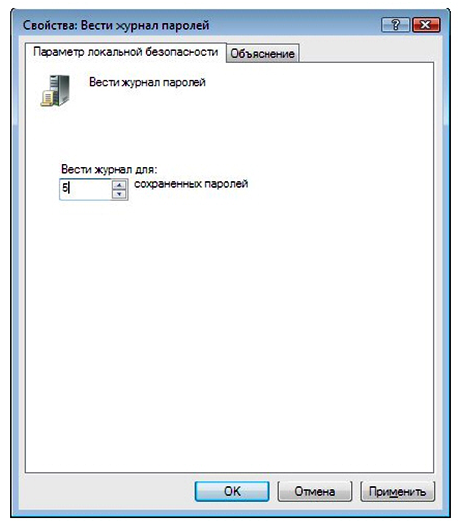

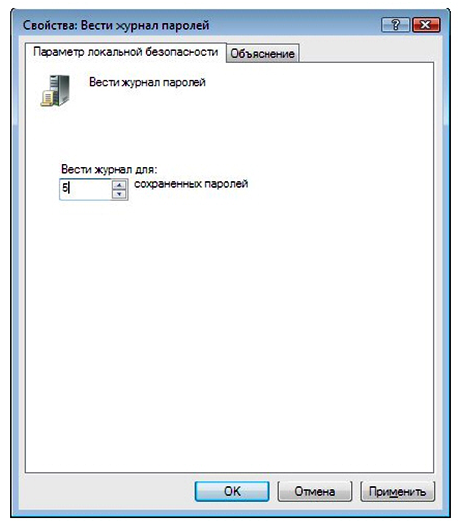

Значения выбранного параметра можно изменить (рис. 3.8).

Надо понимать, что не все требования политики паролей автоматически подействуют в отношении всех учетных записей. Например, если в свойствах учетной записи стоит "Срок действия пароля не ограничен", установленное политикой требование максимального срока действия пароля будет игнорироваться. Для обычной пользовательской учетной записи эту настройку лучше не устанавливать. Но в некоторых случаях она рекомендуется. Например, если в учебном классе нужна "групповая" учетная запись, параметры которой известны всем студентам, лучше поставить для нее "Срок действия пароля не ограничен" и "Запретить смену пароля пользователем".

Свойства учетной записи можно посмотреть в Панель управления  Администрирование

Администрирование  Управление компьютером, там выберите Локальные пользователи и группы и Пользователи (или запустив эту же оснастку через Пуск

Управление компьютером, там выберите Локальные пользователи и группы и Пользователи (или запустив эту же оснастку через Пуск  Выполнить

Выполнить  lusrmgr.msc).

lusrmgr.msc).

Рис. 3.8. Установка требования ведения журнала паролей

Задания

1. Опишите действующую на вашем компьютере политику паролей.

2. Измените ее в соответствии с рассмотренными в теоретической части курса рекомендациями по администрированию парольной системы.

3. Если в ходе проверки утилитой bsa были выявлены уязвимости, связанные с управлением паролями пользователей, опишите пути их устранения или обоснуйте необходимость использования действующих настроек.

Лабораторная работа 4

Лабораторная работа 5

Задание

Подробно опишите реально существующее или вымышленное малое предприятие: сферу деятельности, состав и структуру информационной системы, особенности организации процесса защиты информации, применяемые методы и средства.

C помощью программы MSAT проведите оценку рисков для предприятия.

Лабораторная работа 6

Задание

Посмотрите параметры сертификата "электронной сберкассы" Сбербанка – https://esk.sbrf.ru. Опишите, кем на какой срок и для какого субъекта сертификат был выдан.

Теперь рассмотрим другой вариант – мы подключаемся по SSL к web-серверу, а браузер не может проверить его подлинность. Подобная ситуация произошла при подключении в раздел Интернет -обслуживания Санкт-Петербургского филиала оператора мобильной связи Tele2 -https://www.selfcare.tele2.ru/work.html (рис. 6.3).

Рис. 6.3. Браузер сообщает о проблеме с сертификатом

Если нажать ссылку "Продолжить открытие этого web-узла" можно будет просмотреть сертификат.

Задание

Разберитесь, в чем проблема с указанным сертификатом.

Примечание. На всякий случай в конце описания лабораторной работы приведен ответ.

Теперь рассмотрим, как хранятся сертификаты. Операционная система Windows обеспечивает защищенное хранилище ключей и сертификатов. Работать с хранилищем можно, используя настройку консоль управления MMC "Сертификаты".

Из меню Пуск —> Выполнить запустите консоль командой mmc. В меню Консоль выберите Добавить или удалить оснастку, а в списке оснасток выберите Сертификаты. Если будет предложен выбор (а это произойдет, если Вы работаете с правами администратора), выберите пункт "Моей учетной записи".

Таким образом, мы можем просматривать сертификаты текущего пользователя. Если ранее сертификаты не запрашивались, то в разделе"Личные сертификаты" элементов не будет.

В разделе "Доверенные корневые центры сертификации" представлен достаточно обширный список центров, чьи сертификаты поставляются вместе с операционной системой.

Найдите в нем сертификат VeriSign Class 3 Public Primary CA. Благодаря тому, что он уже был установлен, в рассмотренном в начале работы примере с подключением к системам Интернет -банкинга браузер мог подтвердить подлинность узла.

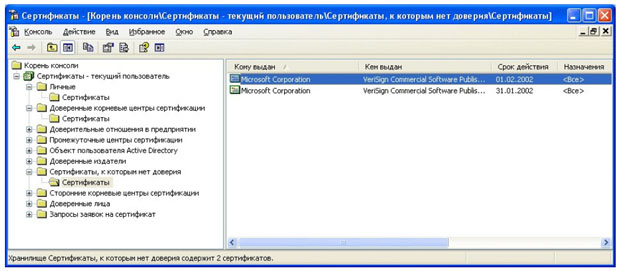

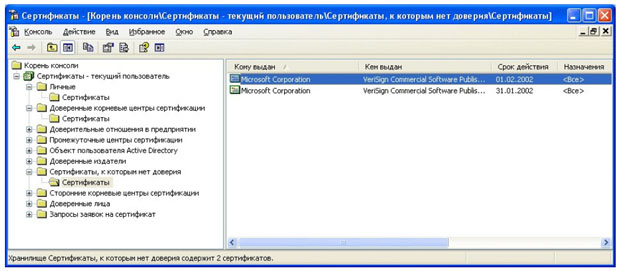

Рис. 6.4. Отозванные сертификаты

Теперь перейдем к разделу "Сертификаты, к которым нет доверия". Там находятся отозванные сертификаты. Как минимум, там будут находиться два сертификата, которые по ошибке или злому умыслу кто-то получил от имени корпорации Microsoft в центре сертификации VeriSing в 2001 году. Когда это выяснилось, сертификаты отозвали (рис. 6.4).

Теперь рассмотрим процесс запроса сертификата. На сайте центра сертификации Thawte http://www.thawte.com можно бесплатно получить сертификат для электронной почты. Для этого в меню сайта Products выберите Free Personal E-Mail Certificates. После этого надо заполнить небольшую анкету, указав имя, фамилию, страну, предпочитаемую кодировку, адрес электронной почты (должен быть обязательно действующим), дальше – пароль и контрольные вопросы для восстановления. Когда все заполнено, на указанный адрес почты будет отправлено письмо со ссылкой для выполнения дельнейших шагов генерации ключей и двумя проверочными значениями, которые нужно ввести, перейдя по ссылке. Таким образом, подлинность и принадлежность адреса будет подтверждена.

Далее система предложит ввести адрес почты (в качестве имя пользователя) и выбранный ранее пароль. После чего можно запросить сертификат X.509. Понадобится указать тип браузера и почтового клиента (например, Internet Explorer и Outlook). После этого потребуется ответить на запросы системы, касающиеся генерации ключей (разрешить выполнение ActiveX элемента, выбрать криптопровайдер, разрешить генерацию).

После завершения этого этапа на почтовый адрес будут выслано второе письмо, подтверждающее запрос сертификата. А спустя некоторое время – третье, со ссылкой для получения сертификата.

Пройдя по ссылке, надо будет снова ввести имя и пароль и на странице нажать кнопку "Install Your Cert" и согласиться с добавлением сертификата.

В результате в оснастке Сертификаты появится личный сертификат выпущенный издателем Thawte Personal Freemail Issuing CA для субъекта Thawte Freemail Member с указанным вами адресом почты (рис. 6.5).

Если использовать сертификат для защиты почты, дальнейшая настройка зависит от почтового клиента. Если это Microsoft Outlook, можно использовать встроенную в него поддержку протокола S/MIME. В Outlook 2003 для выбора сертификата надо войти в меню Сервис —> Параметры, там выбрать вкладку Безопасность и там в параметрах шифрованной электронной почты выбрать используемый сертификат и алгоритмы (рис. 6.6).

Рис. 6.5. Полученный сертификат

Рис. 6.6. Выбор сертификата для защиты почты с помощью S/MIME в Outlook

Задание

Запросите сертификат в Thawte и настройте почтовый клиент для использования S/MIME.

Ответ на задание про сертификат на сайте Tele2

Проблема была в том, что сертификат "самоподписанный": он был выдан центром сертификации http://www.selfcare.tele2.ru самому себе. Браузер сообщает о невозможности удостовериться в подлинности узла из-за того, что данный центр сертификации отсутствует в списке доверенных, а проверить его подлинность с помощью "вышестоящего" по иерархии центра не представляется возможным (т.к. вышестоящего центра нет).

Доверять или нет такому сертификату – каждый решает самостоятельно.

Лабораторная работа 7

Создание центра сертификации (удостоверяющего центра) в Windows Server 2008

Предыдущая лабораторная работа была посвящена вопросам использования цифровых сертификатов X.509 конечными пользователями. А сейчас мы рассмотрим возможности, которые предоставляет Windows Server 2008 по созданию собственно центра сертификации (Certification Authority – CA) на предприятии.

Соответствующие службы присутствовали в серверных операционных системах семейства Windows, начиная с Windows 2000 Server.

В Windows Server 2008 для того чтобы сервер смог работать как центр сертификации, требуется сначала добавить серверу роль ActiveDirectory Certificate Services. Делается это помощью оснастки Server Manager, которую можно запустить из раздела Administrative Tools в стартовом меню.

В Server Manager раскроем список ролей и выберем добавление роли (Add Roles) – рис. 7.1.

Рис. 7.1. Добавление роли

В нашем примере роль добавляется серверу, являющемуся членом домена Windows. Так как это первый CA в домене, он в нашей сети будет играть роль корневого (Root). Рассмотрим по шагам процедуру установки.

В списке доступных ролей выбираем требующуюся нам (Active Directory Certificate Services) и нажимаем Next (рис. 7.2). После этого запускается мастер, который сопровождает процесс установки.

В дополнение к обязательному компоненту "Certification Authority" могут быть установлены дополнительные средства, предоставляющие web-интерфейс для работы пользователей с CA (рис. 7.3). Это может понадобиться, например, для выдачи сертификатов удаленным или внешним, не зарегистрированным в домене, пользователям. Для выполнения данной лабораторной работы это не понадобится.

Рис. 7.2. Выбор добавляемой роли

Рис. 7.3. Выбор устанавливаемых компонент

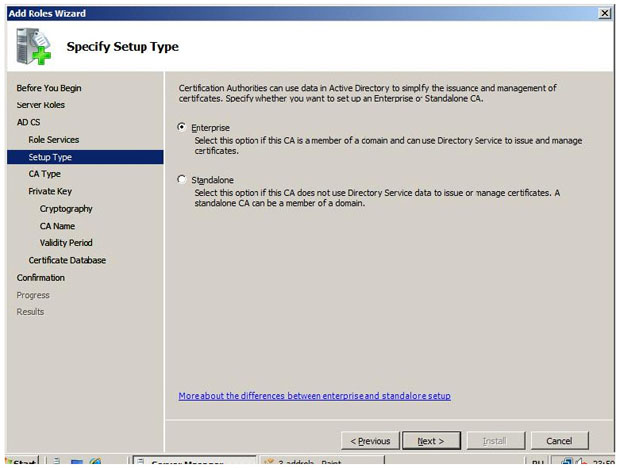

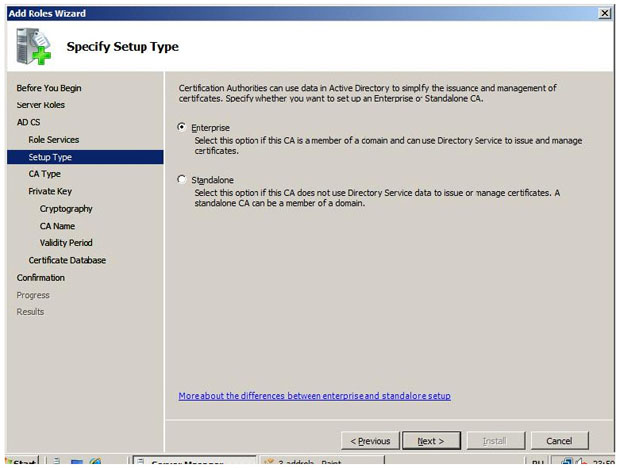

Следующий шаг – определения типа центра сертификации. Он может быть корпоративным (Enterprise) или отдельностоящим (Standalone) – рис. 7.4. Разница заключается в том, что Enterprise CA может быть установлен только на сервер, являющийся членом домена, т.к. для его работы требуется служба каталога Active Directory. Standalone CA может работать вне домена, например, обрабатывая запросы пользователей, полученные через web-интерфейс. Для выполнения лабораторной работы нужно выбрать версию Enterprise.

Следующее окно мастера позволяет определить, создается корневой (Root) или подчиненный (Subordinate) CA – рис. 7.5. В нашем примере создаваемый CA является первым и единственным, поэтому выбираем вариант Root.

Рис. 7.4. Выбор типа центра сертификации

Рис. 7.5. Выбор типа центра сертификации (продолжение)

Создаваемый центр сертификации должен будет использовать при работе как минимум одну ключевую пару – открытый и секретный ключ (иначе он не сможет подписывать выпускаемые сертификаты). Поэтому для продолжения установки мастер запрашивает, нужно ли создать новый секретный ключ или будет использоваться уже существующий (тогда надо будет указать, какой ключ использовать). В нашем примере надо создать новый ключ. При этом потребуется выбрать "криптографический провайдер" (программный модуль, реализующий криптоалгоритмы) и алгоритм хеширования. Согласимся с настройками по умолчанию (рис. 7.6).

Рис. 7.6. Выбор криптографического провайдера и алгоритма хеширования

Далее потребуется указать имя CA, размещение базы сертификатов и лог-файлов, и подтвердить сделанные настройки. После этого роль будет установлена.

Задание

На учебном сервере или виртуальной машине установите роль Active Directory Certificate Services с настройками, аналогичными рассмотренным выше.

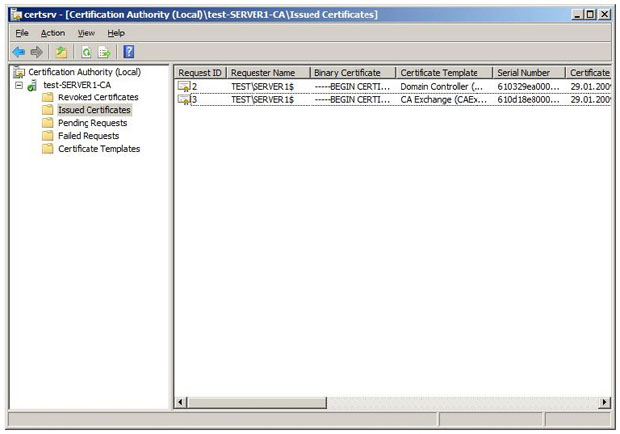

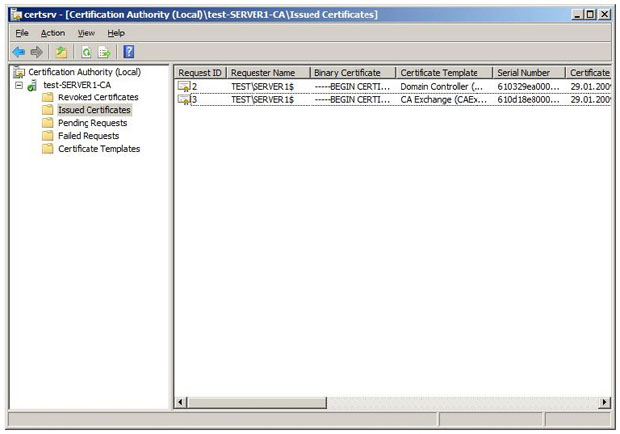

Управлять работой CA можно из оснастки Certification Authority, которая должна появиться в разделе Administrative Tools (рис. 7.7).

Рис. 7.7. Управление центром сертификации

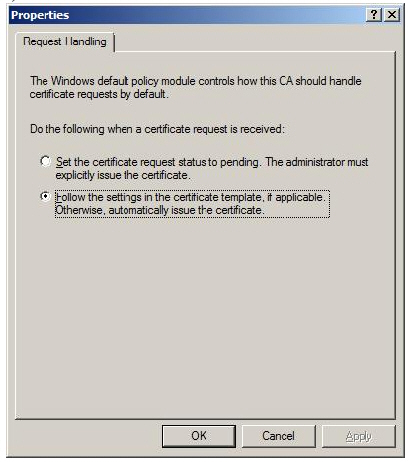

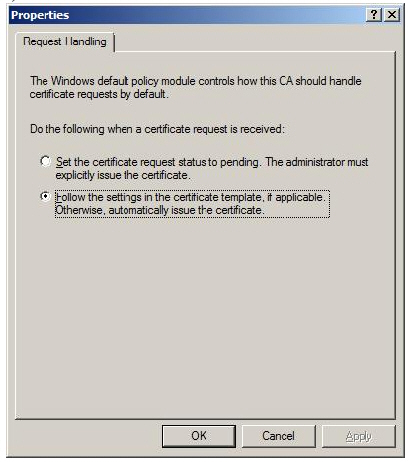

Как видно на рисунке, только что установленный Enterprise CA уже выпустил некоторое количество сертификатов для служебных целей (в частности, сертификаты контроллеров домена). В свойствах данного сервера (пункт Properties контекстного меню) можно посмотреть сделанные настройки. В частности, если выбрать закладку Policy Module и там нажать кнопку Properties, можно увидеть текущую настройку, определяющую порядок выдачи сертификатов (рис. 7.8).

Рис. 7.8. Настройки, определяющие порядок выпуска сертификатов

В выбранном на рисунке случае, после запроса сертификат выдается в соответствии с настройками шаблона сертификата (или автоматически, если настроек нет). Возможен вариант, когда запрос помещается в очередь ожидающих, и сертификат выпускается только после утверждения администратором.

Задание

Ознакомьтесь с текущими настройками центра сертификации.

Опишите, какие шаблоны сертификатов (Certificate Templates) определены и для каких целей служит каждый тип сертификатов.

Посмотрите, какие сертификаты выпущены (Issued Certificates), есть ли отозванные сертификаты (Revoked Certificates).

Теперь рассмотрим процесс получения цифрового сертификата. Сделать это можно с помощью оснастки Certificates, с которой мы познакомились в лабораторной работе № 6. Если она не установлена, запустите консоль mmc и добавьте эту оснастку для текущей учетной записи.

Запустим оснастку, откроем раздел, посвященный сертификатам пользователя (Personal) и запросим сертификат (рис. 7.9). Из перечня предложенных шаблонов сертификатов выберем User. Данный тип сертификатов может использоваться для шифрования файлов с помощью EFS, защиты электронной почты и аутентификации пользователей.

Для пользователя будет сгенерирована ключевая пара, и на основе данных, взятых из базы службы Active Directory и шаблона, будет выпущен сертификат, удостоверяющий открытый ключ.

Этот сертификат будет виден и в оснастке Certification Authority, в списке выпущенных данным сервером.

Рис. 7.9. Запрос сертификата

Задание

1. Запросите сертификат для одного из пользователей.

2. После получения изучите состав сертификата, его назначение.

3. Выполните экспорт сертификата (в оснастке Certificates выделите сертификат и в контекстном меню выберите All Tasks —> Export). Обратите внимание, что можно экспортировать только сертификат или сертификат вместе с секретным ключом (private key). Второй вариант надо использовать аккуратно, чтобы кто-нибудь не узнал ваш секретный ключ шифрования. Такой тип экспорта нужен, если вы хотите сохранить резервную копию ключевой пары и сертификата.

Лабораторная работа 8

Задание

1. Работая под первой учетной записью, запросите сертификат (если он не был получен ранее), после чего зашифруйте папку с тестовым файлом, который не жалко потерять. Проверьте, что будет происходить при добавлении файлов, переименовании папки, копировании ее на другой диск с файловой системой NFTS на том же компьютере, копировании папки на сетевой диск или диск с FAT.

2. Убедитесь, что другой пользователь не сможет прочитать зашифрованный файл.

3. Снова зайдите под первой учетной записью. В оснастке Certificates, удалите сертификат пользователя (несмотря на выдаваемые системой предупреждения). Завершите сессию пользователя в системе и войдите заново. Попробуйте открыть зашифрованный файл.

Как вы убедились, если сертификат и соответствующая ему ключевая пара удалены, пользователь не сможет прочитать зашифрованные им же данные. В частности поэтому в EFS введена роль агента восстановления. Он может расшифровать зашифрованные другими пользователями данные.

Реализуется это примерно следующим образом. Файл шифруется с помощью симметричного криптоалгоритма на сгенерированном системой случайном ключе (назовем его K1). Ключ K1 шифруется на открытом ключе пользователя, взятом из сертификата, и хранится вместе с зашифрованным файлом. Также хранится K1, зашифрованный на открытом ключе агента восстановления. Теперь либо пользователь, осуществлявший шифрование, либо агент восстановления могут файл расшифровать.

При настройке по умолчанию роль агента восстановления играет встроенная учетная запись администратора (локального, если компьютер не в домене, или доменная).

Задание

Зайдите в систему под встроенной учетной записью администратора и расшифруйте папку.

То, какой пользователь является агентом восстановления, задается с помощью групповых политик. Запустим оснастку Group Policy Management. В политике домена найдем группу Public Key Policies и там Encrypting File System, где указан сертификат агента восстановления (рис. 8.3). Редактируя политику (пункт Edit в контекстном меню, далее Policies —> Windows Settings —> Security Settings —> Public Key Policies —> Encrypting File System), можно отказаться от присутствия агентов восстановления в системе или наоборот, указать более одного агента (рис. 8.4).

Рис. 8.3. Агент восстановления

Рис. 8.4. Изменение агента восстановления

Задание

1. Отредактируйте политику таким образом, чтобы убрать из системы агента восстановления (удалите в политике сертификат). Выполнив команду "gpupdate /force" (меню Start—>run—> gpupdate /force) примените политику.

2. Повторив действия из предыдущих заданий, убедитесь, что теперь только тот пользователь, который зашифровал файл, может его расшифровать.

3. Теперь вернем в систему агента восстановления, но будем использовать новый сертификат. В редакторе политик находим политику Encrypting File System и в контекстном меню выбираем Create Data Recovery Agent. Это приведет к тому, что пользователь Administrator получит новый сертификат и с этого момента сможет восстанавливать шифруемые файлы.

Теперь рассмотрим, как можно предоставить доступ к зашифрованному файлу более чем одному пользователю. Такая настройка возможна, но делается она для каждого файла в отдельности.

В свойствах зашифрованного файла откроем окно с дополнительными параметрами, аналогичное представленному на рис. 8.1 для папки. Если нажать кнопку Details, будут выведены подробности относительно того, кто может получить доступ к файлу. На рис. 8.5 видно, что в данный момент это пользователь User1 и агент восстановления Administrator. Нажав кнопку Add можно указать сертификаты других пользователей, которым предоставляется доступ к файлу.

Рис. 8.5. Данные о пользователях, которые могут расшифровать файл

Задание

Зашифруйте файл. Предоставьте другому пользователю, не являющемуся агентом восстановления, возможность также расшифровать данный файл. Проверьте работу выполненных настроек.

Лабораторная работа 9

Задание

Выполните действия, аналогичные описанным выше. Убедитесь, что пользователь TestUser отсутствует в списке доступа к папке, но есть в группе Users (последнее проверяется с помощью оснастки Active Directory Users and Computers, т.к. пользователь и группа доменные).

Выполните переключение пользователей, зайдите в систему под учетной записью TestUser, попробуйте открыть папку и создать в ней новый файл. Какие из этих действий удались? Почему?

Снова выполните переключение пользователей. Под учетной записью Administrator добавьте в список доступа к файлу пользователя TestUser и дайте ему разрешение на изменение (modify). Пробуйте снова выполнить задание.

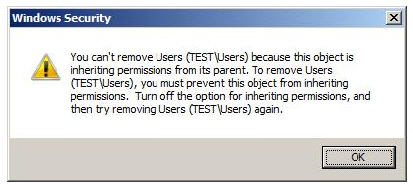

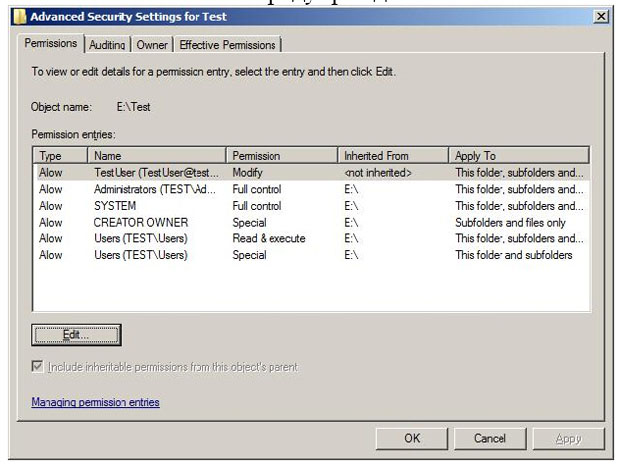

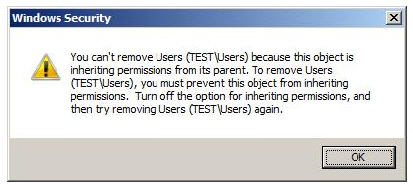

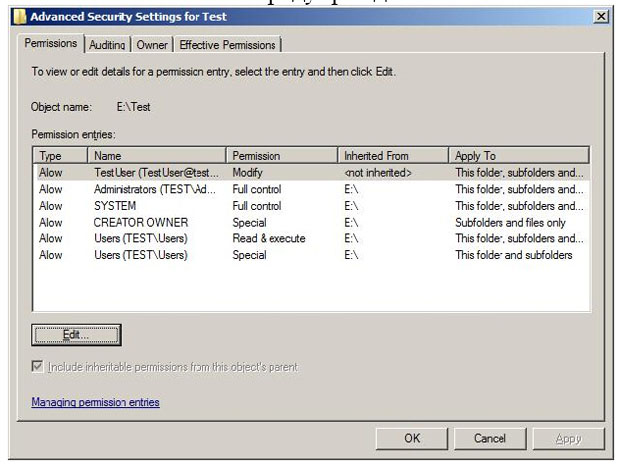

Как мы убедились, можно добавлять пользователей в список доступа. Теперь попробуем под учетной записью Administrator удалить группу Users. Сделать это не удастся и появится предупреждение (рис. 9.3) о том, что эти разрешения наследуются от родительского объекта. Для того чтобы отменить наследование, надо на вкладке Security (рис. 9.1) нажать кнопку Advanced. В появившемся окне (рис. 9.4) видно, что отмечено свойство Include inheritable permissions from this object's parent. Это значит, что объект наследует родительский ACL, а в его собственный можно только добавлять разрешения или запрещения. Если нажать кнопку Edit и сбросить эту галочку, будет задан вопрос, что делать с унаследованным списком – его можно скопировать (Copy) в ACL объекта или убрать (Remove). Чаще всего чтобы не потерять нужные настройки, выполняется копирование, а потом уже список исправляется.

Рис. 9.3. Предупреждение

Рис. 9.4. Дополнительные параметры безопасности

Задание

Удалите группу Users из ACL для папки.

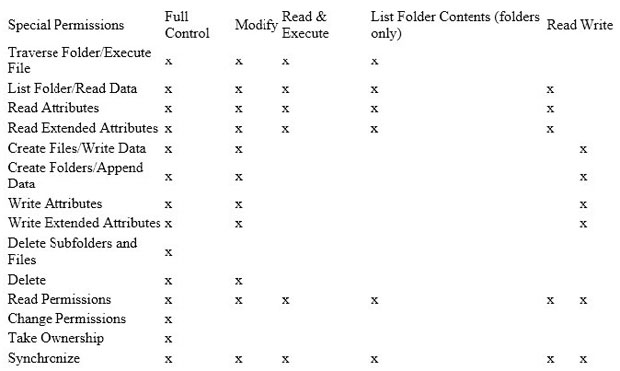

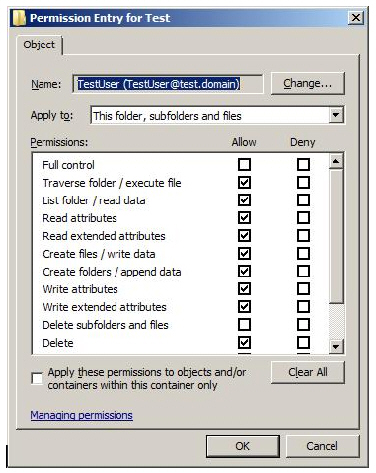

Если редактировать разрешения пользователя из окна дополнительных параметров безопасности, то увидим список разрешений, отличный от того, что был ранее (рис. 9.5).

Рис. 9.5. Специальные разрешения

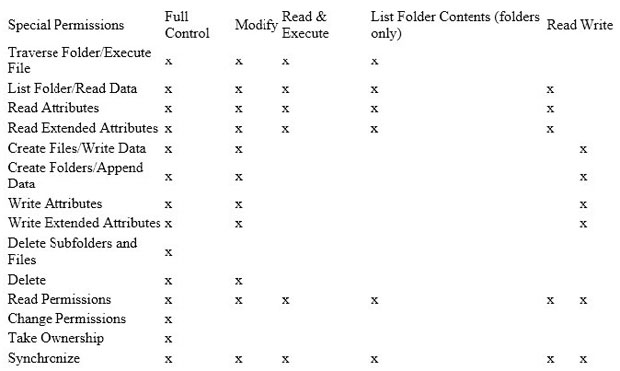

Это так называемые специальные разрешения. Стандартные разрешения (чтение/read, запись /write и т.д.) состоят из специальных. Соответствие между ними описано на рис. 9.6 (набор разрешений для папок и файлов несколько отличается, но понять, какие к чему относятся, можно по названиям). Более подробно с этой темой можно ознакомиться, например, по справочной системе Windows.

Рис. 9.6. Соответствие между специальными и стандартными разрешениями

Как уже ранее отмечалось, при определении разрешения на доступ, учитываются разрешения и запрещения, как для самого пользователя, так и для всех групп, в которые он входит. Для того чтобы узнать действующее (эффективное) разрешение, можно воспользоваться вкладкой Effective Permissions (рис. 9.4). Там, нажав кнопку Select, можно выбрать пользователя или группу, для которой будет показано эффективное разрешение.

Задание

Проверьте, чтобы у пользователя TestUser на папку, с которой работаем, было разрешение modify. Проверьте действующее эффективное разрешение.

Не заканчивая сеанса пользователя, переключитесь в сеанс пользователя Administrator. Добавьте в список разрешений на папку запрещение для группы TestGroup всех видов доступа (выберите Deny для разрешения Full Control). Внесите пользователя TestUser в группу TestGroup. Посмотрите эффективное разрешение для пользователя TestUser.

Переключитесь в сеанс пользователя TestUser. Попробуйте открыть папку и создать документ. Завершите сеанс TestUser (выполните выход из системы) и снова войдите в систему. Повторно попробуйте открыть папку и создать документ. Как можно объяснить полученный результат (подсказка есть в начале описания лабораторной)?

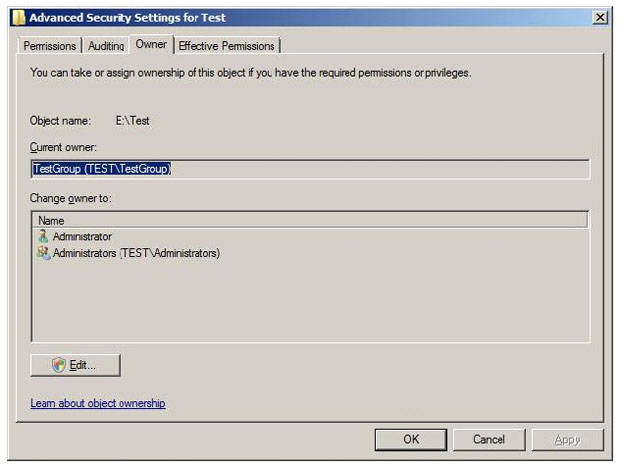

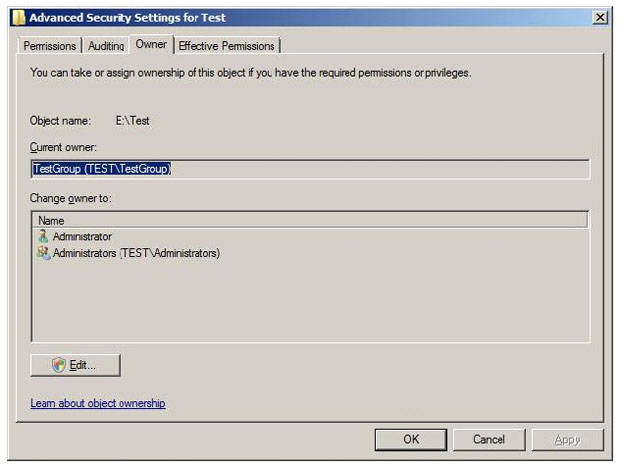

Теперь рассмотрим вопросы, связанные с владением папкой или файлом. Пользователь, создавший папку или файл, становится ее владельцем. Текущего владельца объекта можно узнать, если в окне дополнительных параметров безопасности (рис. 9.4) выбрать вкладку Owner.

Владелец файла может изменять разрешения на доступ к этому файлу, даже в том случае, если ему самому доступ запрещен.

Порядок смены владельца файла в Windows Server 2008 отличается от того, что было в предыдущих версиях ОС. Ранее, администратор или пользователь, имеющий на файл (папку) право Take Ownersh IP, могли стать владельцами файла. Причем, владельцем мог быть или конкретный пользователь, или группа Администраторы (Adminisrators) – другую группу владельцем было не назначить.

В Windows Server 2008 администратор (или член группы администраторов) может не только сам стать владельцем, но и передать право владения произвольному пользователю или группе. Но эта операция рассматривается как привилегированная, и доступна не всякому пользователю, имеющему право на файл.

На рис. 9.7 показано, что Администратор сделал владельцем папки Test группу TestGroup.

Рис. 9.7. Смена владельца объекта

Задание

Выполните передачу права владения группе TestGroup, куда входит пользователь TestUser. Зайдя под этой учетной записью, измените разрешения так, чтобы TestUser смог работать с папкой.

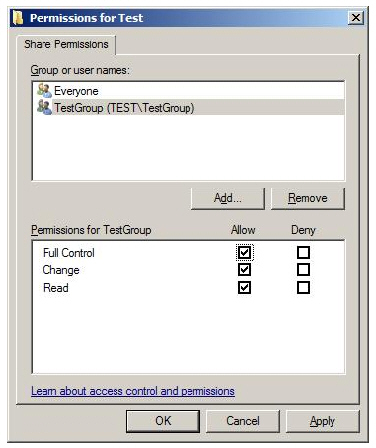

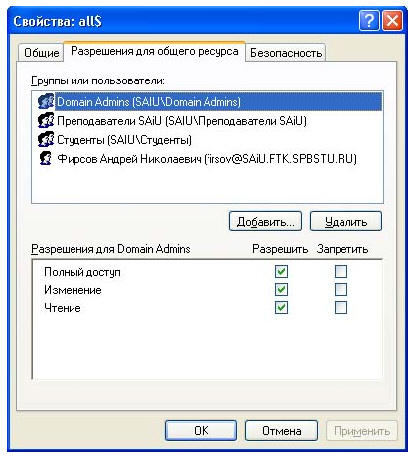

Рис. 9.8. Разрешения на общую папку

При использовании компьютера с Windows Server 2008 в качестве файлового сервера, важно учитывать, что на предоставляемые в общий доступ папки, отдельно устанавливаются разрешения, регулирующие доступ к ним по сети. Сделать это можно в свойствах папки на вкладке Sharing (рис. 9.8). В этом случае, при доступе по сети действуют и разрешения на общую папку, и разрешения NTFS. В результате получаем наиболее строгие ограничения. Например, если на общую папку установлено "только чтение", а в разрешениях NTFS – "изменение", то в итоге, подключающийся по сети пользователь сможет только читать файлы. А тот же пользователь при локальном доступе получает право на изменение (разрешения на общую папку влиять не будут).

Лабораторная работа 10

Задание

1. На учебном сервере (или виртуальной машине) выберите раздел для резервного копирования.

2. С учетом рассмотренных ограничений и объема копируемого раздела, выберите место для размещения копии. Определите, от имени какой учетной записи будет проводиться эта операция.

3. Выполните однократное резервное копирование выбранного раздела.

Теперь рассмотрим порядок восстановления данных из резервной копии.

В первой части лабораторной работы была сдел

Администрирование

Администрирование