Своеобразие русской архитектуры: Основной материал – дерево – быстрота постройки, но недолговечность и необходимость деления...

Общие условия выбора системы дренажа: Система дренажа выбирается в зависимости от характера защищаемого...

Своеобразие русской архитектуры: Основной материал – дерево – быстрота постройки, но недолговечность и необходимость деления...

Общие условия выбора системы дренажа: Система дренажа выбирается в зависимости от характера защищаемого...

Топ:

Отражение на счетах бухгалтерского учета процесса приобретения: Процесс заготовления представляет систему экономических событий, включающих приобретение организацией у поставщиков сырья...

Выпускная квалификационная работа: Основная часть ВКР, как правило, состоит из двух-трех глав, каждая из которых, в свою очередь...

Характеристика АТП и сварочно-жестяницкого участка: Транспорт в настоящее время является одной из важнейших отраслей народного хозяйства...

Интересное:

Отражение на счетах бухгалтерского учета процесса приобретения: Процесс заготовления представляет систему экономических событий, включающих приобретение организацией у поставщиков сырья...

Мероприятия для защиты от морозного пучения грунтов: Инженерная защита от морозного (криогенного) пучения грунтов необходима для легких малоэтажных зданий и других сооружений...

Лечение прогрессирующих форм рака: Одним из наиболее важных достижений экспериментальной химиотерапии опухолей, начатой в 60-х и реализованной в 70-х годах, является...

Дисциплины:

|

из

5.00

|

Заказать работу |

|

|

|

|

Модели безопасности и их применение.

Модели безоп-сти ср-в защиты инф-ии (СЗИ) предназнач. для создания предпосылок с целью объективной оценки общего состояния ИС с точки зрения меры уязвимости или уровня защищенности инф-ии в ней. Четкой класс-ции моделей без-ти не сущ-т ввиду малого числа таких моделей. Поэтому рас-им некоторые модели.

Общая модель процесса защиты инф-ии. Данная модель в самом общем виде и для самого общего объекта защиты должна отображать процесс защиты инф-ии как процесс взаимодействия дестабилизирующих факторов, воздействующих на инфор-ию, и ср-в защиты инф-ии, препятствующих действию этих факторов. Итогом взаимодействия будет тот или иной уровень защищенности информации.

Обобщенная модель сис-мы защиты инф-ии. Являясь дальнейшим развитием общей модели процесса защиты, обобщ. модель системы защиты должна отображать основные процессы, осуществляемые в ней с целью рационализации процессов защиты. Указанные процессы в самом общем виде могут быть представлены как процессы распределения и использования ресурсов, выделяемых на защиту информации.

Модель общей оценки угроз инф-ии. Основной направленностью этой модели яв-ся оценка не просто угроз инф-ции как таковой, а еще и оценка тех потерь, которые могут иметь место при проявлении различных угроз. Модели данного направления важны еще тем, что именно на них в наибольшей степени были выявлены те условия, при которых такие оценки могут быть адекватны реальным процессам защиты информации.

Модели анализа систем разграничения доступа к ресурсам ИС. Модели этого класса предназнач. для обеспечения решения задач анализаи синтеза систем (механизмов) разграничения доступа к различным видам ресурсов ИС и прежде всего к массивам данных или полям ЗУ. Выделение этих моделей в самостоятельный класс общих моделей обусловлено тем, что механизмы разграничения доступа относятся к числу наиболее существенных компонентов систем защиты инф-ии, от эффективности функционирования которых, взначит. Мере зависит общая эффек-ть защиты инф-ии в ИС.

|

|

Таксономия нарушений информационной безопасности вычислительной системы и причины, обуславливающие их существование.

Таксономия – абстрактная структура категорированных экземпляров, включает комплексное исследование предметной области и создание теоретической модели полного множества изучаемых объектов, что позволяет определить признаки, которые могут быть положены в основу той или иной классификации.

Таксономия позволяет построить полное множество категорий исследуемых объектов для любой выбранной классификации.

Таксономия безопасности вычислительных систем должная ответить на вопросы:

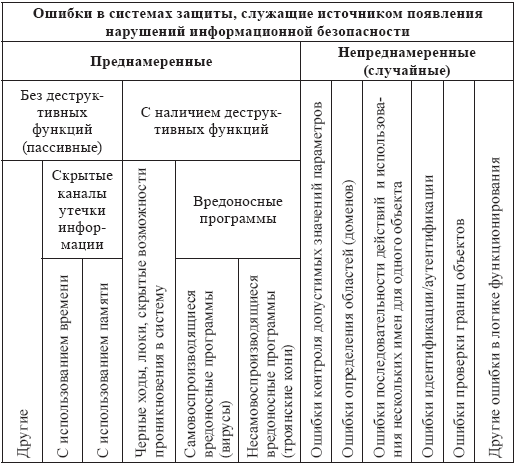

1. Каким образом ошибки, приводящие к появлению нарушений информационной безопасности, вносятся в систему защиты? Классификация нарушений информационной безопасности по источнику появления.

2. Когда и на каком этапе они вносятся? Классификация нарушений информационной безопасности по этапу возникновения.

3. Где и в каких узлах системы защиты или вычислительной системе в целом они возникают и проявляются? Классификация нарушений информационной безопасности по размещению в системе.

Вопрос 2 Международные стандарты информационного обмена.

Обеспечение информационной безопасности (ИБ) необходимо проводить с учетом соответствующих стандартов и спецификаций.

Стандарты в области криптографии и Руководящие документы Федеральной службы по техническому и экспортному контролю (ФСТЭК России, ранее Государственная техническая комиссия при Президенте Российской Федерации) закреплены законодательно.

Роль стандартов зафиксирована в основных понятиях закона РФ «О техническом регулировании» от 27 декабря 2002 г. под номером 184-ФЗ (принят Государственной Думой 15 декабря 2002 г.):

• стандарт – документ, в котором в целях добровольного многократного использования устанавливаются характеристики продукции, правила осуществления и характеристики процессов производства, эксплуатации, хранения, перевозки, реализации и утилизации, выполнения работ или оказания услуг. Стандарт также может содержать требования к терминологии, символике, упаковке, маркировке или этикеткам и правилам их нанесения;

• стандартизация — деятельность по установлению правил и характеристик в целях их добровольного многократного использования, направленная на достижение упорядоченности в сферах производства и обращения продукции и повышение конкурентоспособности продукции, работ или услуг.

Выделяют две группы стандартов и спецификаций в области ИБ:

• оценочные стандарты, предназначенные для оценки и классификации информационных систем и средств защиты по требованиям безопасности;

• спецификации, регламентирующие различные аспекты реализации и использования средств и методов защиты.

Оценочные стандарты описывают важнейшие понятия и аспекты информационных систем (ИС), играя роль организационных и архитектурных спецификаций.

Другие спецификации определяют, как именно строить ИС предписанной архитектуры и выполнять организационные требования.

К оценочным стандартам относятся:

1. Стандарт МО США «Критерии оценки доверенных компьютерных сетей» (Department of Defense Trusted Computer System Evaliation Criteria, TCSEC), («Оранжевая книга») и его сетевая конфигурация «Гармонизированные критерии Европейских стран».

2. Международный стандарт «Критерии оценки безопасности информационных технологий».

3. Руководящие документы ФСТЭК России.

4. Федеральный стандарт США «Требования безопасности для криптографических модулей».

5. Международный стандарт ISO IES 15408:1999 «Критерии оценки безопасности информационных технологий» («Общие критерии»).

Технические спецификации, применимые к современным распределенным ИС, создаются, «Тематической группой по технологии Internet» (Internet Engineering Task Force, IETF) и ее подразделением – рабочей группой по безопасности. Ядром рассматриваемых технических спецификаций служат документы по безопасности на IP-уровне (IPsec). Кроме этого, анализируется защита на транспортном уровне (Transport Layer Security, TLS), а также на уровне приложений (спецификации GSS-API, Kerberos). Необходимо отметить, что Internet-сообщество уделяет должное внимание административному и процедурному уровням безопасности («Руководство по информационной безопасности предприятия», «Как выбирать поставщика Интернет-услуг», «Как реагировать на нарушения информационной безопасности»).

Сетевая безопасность определяется спецификациями Х.800 «Архитектура безопасности для взаимодействия открытых систем», Х.500 «Служба директорий: обзор концепций, моделей и сервисов» и Х.509 «Служба директорий: каркасы сертификатов открытых ключей и атрибутов».

Британский стандарт BS 7799 «Управление информационной безопасностью. Практические правила» предназначен для руководителей организаций и лиц, отвечающих за информационную безопасность, без сколько-нибудь существенных изменений воспроизведен в международном стандарте ISO/IEC 17799.

Общие сведения о стандартах и спецификациях в области информационной безопасности представлены ниже.

«Оранжевая книга»

В «Оранжевой книге» заложен понятийный базис ИБ:

– безопасная и доверенная системы,

– политика безопасности,

– уровень гарантированности,

– подотчетность,

– доверенная вычислительная база,

– монитор обращений,

– ядро и периметр безопасности. Стандарт выделяет политику безопасности, как добровольное (дискреционное) и принудительное (мандатное) управление доступом, безопасность повторного использования объектов.

С концептуальной точки зрения наиболее значимый документ в ней – «Интерпретация “Оранжевой книги” для сетевых конфигураций» (Trusted Network Interpretation). Он состоит из двух частей. Первая содержит интерпретацию, во второй описываются сервисы безопасности, специфичные или особенно важные для сетевых конфигураций.

Важнейшее понятие, введенное в первой части, – сетевая доверенная вычислительная база. Другой принципиальный аспект – учет динамичности сетевых конфигураций. Среди защитных механизмов выделена криптография, помогающая поддерживать как конфиденциальность, так и целостность.

Также стандарт описывает достаточное условие корректности фрагментирования монитора обращений, являющееся теоретической основой декомпозиции распределенной ИС в объектно-ориентированном стиле в сочетании с криптографической защитой коммуникаций.

|

|

|

|

|

|

|

История создания датчика движения: Первый прибор для обнаружения движения был изобретен немецким физиком Генрихом Герцем...

Поперечные профили набережных и береговой полосы: На городских территориях берегоукрепление проектируют с учетом технических и экономических требований, но особое значение придают эстетическим...

История развития пистолетов-пулеметов: Предпосылкой для возникновения пистолетов-пулеметов послужила давняя тенденция тяготения винтовок...

Механическое удерживание земляных масс: Механическое удерживание земляных масс на склоне обеспечивают контрфорсными сооружениями различных конструкций...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!