Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

Историки об Елизавете Петровне: Елизавета попала между двумя встречными культурными течениями, воспитывалась среди новых европейских веяний и преданий...

Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

Историки об Елизавете Петровне: Елизавета попала между двумя встречными культурными течениями, воспитывалась среди новых европейских веяний и преданий...

Топ:

Устройство и оснащение процедурного кабинета: Решающая роль в обеспечении правильного лечения пациентов отводится процедурной медсестре...

Генеалогическое древо Султанов Османской империи: Османские правители, вначале, будучи еще бейлербеями Анатолии, женились на дочерях византийских императоров...

Техника безопасности при работе на пароконвектомате: К обслуживанию пароконвектомата допускаются лица, прошедшие технический минимум по эксплуатации оборудования...

Интересное:

Национальное богатство страны и его составляющие: для оценки элементов национального богатства используются...

Лечение прогрессирующих форм рака: Одним из наиболее важных достижений экспериментальной химиотерапии опухолей, начатой в 60-х и реализованной в 70-х годах, является...

Уполаживание и террасирование склонов: Если глубина оврага более 5 м необходимо устройство берм. Варианты использования оврагов для градостроительных целей...

Дисциплины:

|

из

5.00

|

Заказать работу |

СОДЕРЖАНИЕ

Введение. 4

1 Анализ виртуальных частных сетей. 7

1.1 ip Security (IPsec) 12

1.2 Open VPN.. 19

1.3 Generic Routing Encapsulation (GRE) 20

1.4 Point-to-Point Tunneling Protocol (PPTP) 21

1.5 Layer 2 Tunneling Protocol (L2TP) 23

2 Проектирование защищенного канала. 33

2.1 Выбор протоколов для защищенного канала. 33

2.2 Выбор оборудования. 33

3 Технология разработки VPN-канала. 38

3.1 Настройка оборудования. 38

3.2 Тесты скоростей передачи данных. 47

3.3 Отказоустойчивость. 48

4 Охрана труда и анализ экологической безопаcности. 52

Заключение. 54

Список использованных источников. 56

Приложение А – Техническое задание. 59

Приложение Б – Акт внедрения. 63

Введение

Туннелирование в компьютерных сетях - процесс, в ходе которого создается защищенное логическое соединение между двумя конечными точками посредством инкапсуляции различных протоколов. Туннелирование представляет собой метод построения сетей, при котором один сетевой протокол инкапсулируется в другой. От обычных многоуровневых сетевых моделей (таких как OSI или TCP/IP) туннелирование отличается тем, что инкапсулируемый протокол относится к тому же или более низкому уровню, чем используемый в качестве тоннеля. [29]

Суть туннелирования состоит в том, чтобы «упаковать» передаваемую порцию данных, вместе со служебными полями, в новый «конверт» для обеспечения конфиденциальности и целостности всей передаваемой порции, включая служебные поля. Туннелирование может применяться на сетевом и на прикладном уровнях. Комбинация туннелирования и шифрования позволяет реализовать закрытые виртуальные частные сети (VPN). [19]

В процессе инкапсуляции (туннелирования) принимают участие следующие типы протоколов:

· транспортируемый протокол;

· несущий протокол;

· протокол инкапсуляции.

Протокол транзитной сети является несущим, а протокол объединяемых сетей - транспортируемым. Пакеты транспортируемого протокола помещаются в поле данных пакетов несущего протокола с помощью протокола инкапсуляции. Пакеты - «пассажиры» не обрабатываются при транспортировке по транзитной сети никаким образом. Инкапсуляцию выполняет пограничное устройство (маршрутизатор или шлюз), которое находится на границе между исходной и транзитной сетями. Извлечение пакетов транспортируемого протокола из несущих пакетов выполняет второе пограничное устройство, расположенное на границе между транзитной сетью и сетью назначения. Пограничные устройства указывают в несущих пакетах свои адреса, а не адреса узлов в сети назначения.

Туннель может быть использован, когда две сети с одной транспортной технологией необходимо соединить через сеть, использующую другую транспортную технологию. При этом пограничные маршрутизаторы, которые подключают объединяемые сети к транзитной, упаковывают пакеты транспортного протокола объединяемых сетей в пакеты транспортного протокола транзитной сети. Второй пограничный маршрутизатор выполняет обратную операцию. [16]

Основными компонентами туннеля являются:

· инициатор туннеля;

· маршрутизируемая сеть;

· туннельный коммутатор;

· один или несколько туннельных терминаторов.

Инициатор туннеля встраивает (инкапсулирует) пакеты в новый пакет, содержащий наряду с исходными данными новый заголовок с информацией об отправителе и получателе. Несмотря на то, что все передаваемые по туннелю пакеты являются пакетами IP, инкапсулируемые пакеты могут принадлежать к протоколу любого типа, включая пакеты не маршрутизируемых протоколов. [24] Маршрут между инициатором и терминатором туннеля определяет обычная маршрутизируемая сеть IP, которая может быть и сетью, отличной от Internet. Терминатор туннеля выполняет процесс, который является обратным инкапсуляции - он удаляет новые заголовки и направляет каждый исходный пакет в локальный стек протоколов или адресату в локальной сети. Инкапсуляция сама по себе никак не влияет на защищенность пакетов сообщений, передаваемых по туннелю VPN. Но инкапсуляция даёт возможность полной криптографической защиты инкапсулируемых пакетов. Конфиденциальность инкапсулируемых пакетов обеспечивается путём их криптографического закрытия, т. е. зашифровывания, а целостность и подлинность - путём формирования цифровой подписи. Так как существует множество методов криптозащиты данных, необходимо чтобы инициатор и терминатор туннеля использовали одни и те же методы и могли согласовывать друг с другом эту информацию. Более того, для возможности расшифровывания данных и проверки цифровой подписи при приеме инициатор и терминатор туннеля должны поддерживать функции безопасного обмена ключами. Чтобы туннели VPN создавались только между уполномоченными пользователями, конечные стороны взаимодействия требуется аутентифицировать. [22]

Целью работы является организация защищенного канала связи между подразделениями предприятия «Энергосервис».

Для реализации поставленной цели необходимо решить следующие задачи:

· проанализировать виртуальные частные сети;

· выбрать оборудование для организации канала;

· обосновать выбор программных и технических средств для организации защищенного канала связи;

· проектировать структуру защищенного канала связи;

· реализовать защищенный канал согласно спроектированной схеме;

· описать процесс выполнения задания;

· решение вопроса отказоустойчивости;

· тестировать и отладить разработанный канала связи.

Данная выпускная квалификационная работа, состоит из введения, четырех разделов и заключения, списка использованных источников, приложения в виде технического задания и акта внедрения. Во введении обосновывается актуальность выбранной темы, формулируются цели и задачи работы. В первом разделе проводиться анализ виртуальных частных сетей. Во втором разделе выбираться протоколы и оборудования для организации канала. В третьем разделе описывается настройка оборудования, отказоустойчивость и тесты передачи данных по каналу. В заключении подводятся итоги выполненных задач.

Open VPN

OPEN VPN – свободная реализация технологии виртуальной частной сети (VPN) с открытым исходным кодом для создания зашифрованных каналов типа точка-точка или сервер-клиенты между компьютерами. Она позволяет устанавливать соединения между компьютерами, находящимися за NAT и сетевым экраном, без необходимости изменения их настроек. OpenVPN была создана Джеймсом Йонаном и распространяется под лицензией GNU GPL. [14]

OpenVPN предлагает пользователю несколько видов аутентификации.

· предустановленный ключ - самый простой метод;

· сертификатная аутентификация- наиболее гибкий в настройках метод;

· с помощью логина и пароля - может использоваться без создания клиентского сертификата (серверный сертификат всё равно нужен).

OpenVPN проводит все сетевые операции через TCP или UDP транспорт. В общем случае предпочтительным является UDP по той причине, что через туннель проходит трафик сетевого уровня и выше по OSI, если используется TUN соединение, или трафик канального уровня и выше, если используется TAP. Это значит, что OpenVPN для клиента выступает протоколом канального или даже физического уровня, а значит, надежность передачи данных может обеспечиваться вышестоящими по OSI уровнями, если это необходимо. Именно поэтому протокол UDP по своей концепции наиболее близок к OpenVPN, т.к. он, как и протоколы канального и физического уровней, не обеспечивает надежность соединения, передавая эту инициативу более высоким уровням. Если же настроить туннель на работу по ТСР, сервер в типичном случае будет получать ТСР-сегменты OpenVPN, которые содержат другие ТСР-сегменты от клиента. В результате в цепи получается двойная проверка на целостность информации, что совершенно не имеет смысла, т.к. надежность не повышается, а скорости соединения и пинга снижаются. Также возможна работа через большую часть прокси серверов, включая HTTP, SOCKS, через NAT и сетевые фильтры. Сервер может быть настроен на назначение сетевых настроек клиенту. Например, IP адрес, настройки маршрутизации и параметры соединения. OpenVPN предлагает два различных варианта сетевых интерфейсов, используя драйвер TUN/TAP. Возможно создать туннель сетевого уровня, называемый TUN, и канального уровня - TAP, способный передавать Ethernet-трафик. Также возможно использование библиотеки компрессии LZO для сжатия потока данных. Используемый порт 1194 выделен Internet Assigned Numbers Authority для работы данной программы. Версия 2.0 позволяет одновременно контролировать несколько туннелей, в отличие от версии 1.0, позволявшей создавать только 1 туннель на 1 процесс.

Использование в OpenVPN стандартных протоколов TCP и UDP позволяет ему стать альтернативой Ipsec в ситуациях, когда Интернет-провайдер блокирует некоторые VPN протоколы.

Выбор оборудования

На производстве необходимо использовать сетевое оборудование компании MicroTik.

MicroTik - латвийский производитель сетевого оборудования. Компания разрабатывает и продает проводное и беспроводное сетевое оборудование, в частности маршрутизаторы, сетевые коммутаторы (свитчи), точки доступа, а также программное обеспечение - операционные системы и вспомогательное ПО. Компания была основана в 1996 году с целью продажи оборудования на развивающихся рынках. [9]

Одним из продуктов MicroTik является RouterOS - сетевая операционная система на базе Linux. RouterOS предназначена для установки на маршрутизаторы MicroTik RouterBoard. Также данная система может быть установлена на ПК, превращая его в маршрутизатор с функциями брандмауэра, VPN-сервера/клиента, QoS, точки доступа и другими.

Операционная система имеет несколько уровней лицензий с возрастающим числом функций. Кроме того, существует программное обеспечение под названием Winbox, которое предоставляет графический интерфейс для настройки RouterOS. Доступ к устройствам под управлением RouterOS возможен также через FTP, Telnet, и SSH. Существует также API, позволяющий создавать специализированные приложения для управления и мониторинга.

RouterOS поддерживает множество сервисов и протоколов, которые могут быть использованы средними или крупными провайдерами - таких, как OSPF, BGP, VPLS/MPLS. RouterOS - достаточно гибкая система, и очень хорошо поддерживается MicroTik, как в рамках форума и предоставления различных Wiki-материалов, так и специализированных примеров конфигураций. [10]

RouterOS обеспечивает поддержку практически всех сетевых интерфейсов на ядре Linux. Из беспроводных чипсетов поддерживаются решения на основе Atheros и Prism (по состоянию RouterOS версии 3.x). MicroTik также работает над модернизацией программного обеспечения, которая обеспечит полную совместимость устройств и ПО MicroTik с набирающими популярность сетевыми технологиями, такими как IPv6.

RouterOS предоставляет системному администратору графический интерфейс (WinBox) для наглядной и быстрой настройки файервола, маршрутизации и управления QoS. В том числе, в интерфейсе WinBox практически полностью реализована функциональность Linux-утилит iptables, iproute2, управление трафиком и QoS на основе алгоритма HTB.

RouterBoard - аппаратная платформа от MicroTik, представляющая собой линейку маршрутизаторов под управлением операционной системы RouterOS. Различные варианты RouterBoard позволяют решать на их основе различные варианты сетевых задач: от простой беспроводной точки доступа и управляемого коммутатора до мощного маршрутизатора с брандмауэром и QoS.

Практически все модели RouterBoard устройств могут питаться с помощью PoE и имеют разъем для подключения внешнего источника питания. [11]

Модели, предназначенные для работы с беспроводными технологиями, имеют слот (miniPCI) для подключения радиомодулей. Большинство моделей также имеет разъем для подключения к COM-порту ПК. В бюджетных моделях или в зависимости от конкретного предназначения модели те или иные элементы могут отсутствовать.

У всего сетевого оборудования компании начиная от железа за 20 долларов, заканчивая железом за 3000 долларов, одинаковая поддержка сетевых технологий.

Для создания полноценного VPN канала, из всей линейки оборудования, был выбран маршрутизатор Hex RB750Gr3, стоимостью 59,95 долларов. [26]

Рисунок 6 - Маршрутизатор Hex RB750Gr3

Таблица 4 – Общая характеристика маршрутизатора

| Количество портов Ethernet 1000 Мб /с: | |

| Частота процессора: | MT7621A 880 МГц |

| Количество ядер процессора: | |

| Память: | 256MB |

| Версия RouterOS: | Level 4 |

| DHCP-сервер: | да |

| Межсетевой экран Firewall: | да |

| Поддержка MIMO: | нет |

| Подключение 3G/4G-модема: | Да |

| USB: | да |

| Питание: | 8.. 30 В DC (Джек или по технологии PoE), блок питания 24 В, 0.38 А в комплекте |

| Рабочая температура: | -40.. +55 °C |

| Тип корпуса: | Настольный |

| Объём ROM: | |

| Встроенная радиокарта: | нет |

| Порт microSD: | Да |

| Дополнительно: | Array |

Рисунок 7 – Блок-диаграмма

Говоря о NAT, на сайте MediaTek указана цифра в 2 Гбит (IPv4/6 routing, NAT, NAPT+HQoS), в самой документации на процессор значится «Haedware NAT with IPv6 and 2 Gbps wired speed».

Всё дело в том, что вычислительный процессор объединен с аппаратным свичем шиной с пропускной способностью 2 Гбит. Это своего рода «узкое» место. [4]

Настройка оборудования

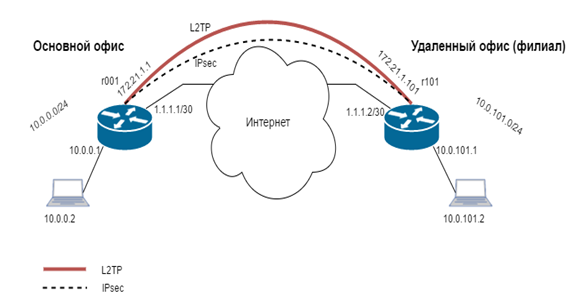

Для реализации поставленной цели, необходимо произвести настройку оборудования согласно представленной схеме.

Рисунок 8 - Общая схема

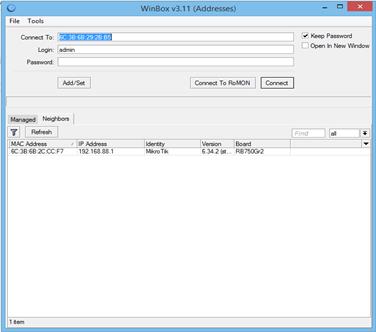

Настройка оборудования производиться в программе WinBox. Подключаемся к маршрутизатору (r001) по MAC адресу.

Рисунок 9 - Первичное окно WinBox

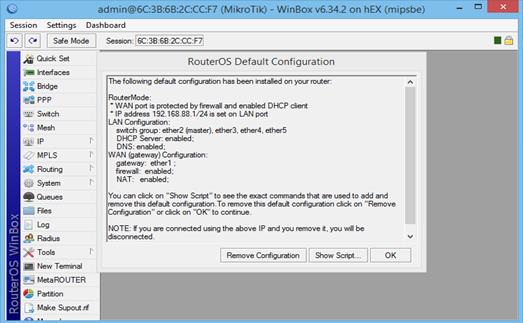

На следующем шаге необходимо выбрать работу в «Default Configuration» или сбросить настройки в ноль. Для выбора сброса настроек, необходимо нажать на кнопку «Remove Configuration»

Рисунок 10 - Выбор начала режима работы

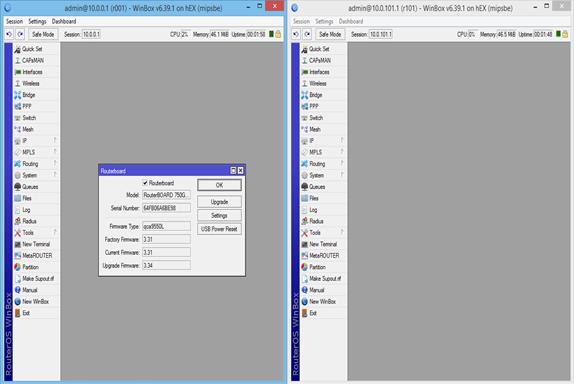

Обновление маршрутизатора. Во вкладке «System» «RouterBoard» «Upgrade».

Рисунок 11 - Обновление маршрутизатора

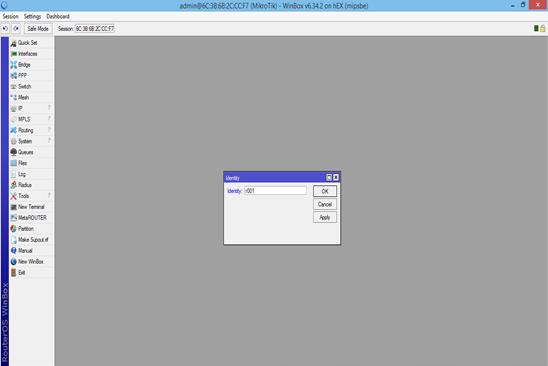

Переименование устройство, для удобства работы. Для этого во вкладке «System» откроем окно «Identity».

Рисунок 12 - Переименование

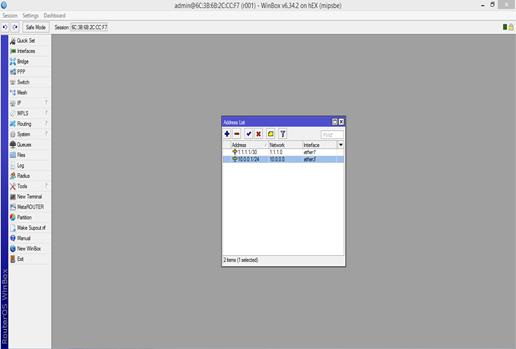

Следующий шаг - назначение IP адреса на порты маршрутизатора и на ПК согласно предоставленной схеме. Во вкладке «IP» откроем окно «Addresses».

Рисунок 13 - Добавление IP адресов в r001

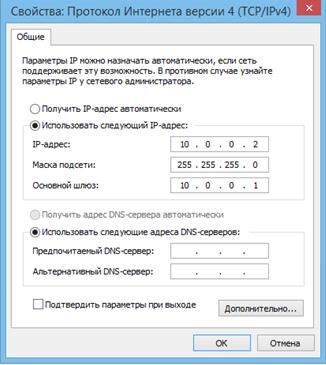

Рисунок 14 - Изменение IP на ПК

Такие же действия проводятся на втором маршрутизаторе (r101), с добавление адресов, указанных на схеме.

Возвращение к первому маршрутизатору (r001) и подключение к нему по 3 порту на котором поднят IP протокол.

Рисунок 15 - Подключение к r001

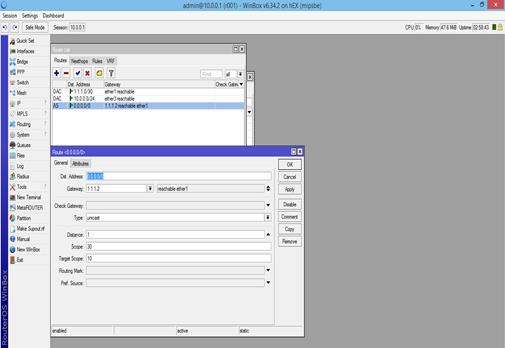

Далее необходимо во вкладке «IP» открыть «Routes» и добавить дефолтный маршрут указав IP адрес шлюза (r101).

Рисунок 16 - Добавление дефолтного маршрута

То же самое необходимо реализовать на втором маршрутизаторе.

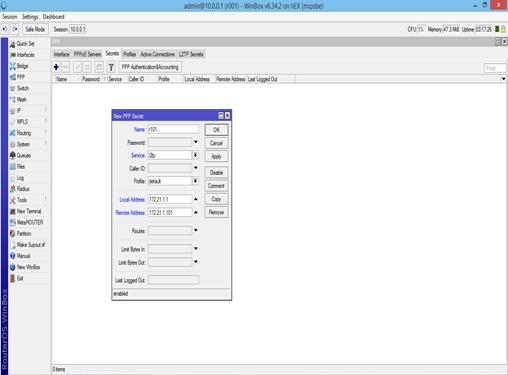

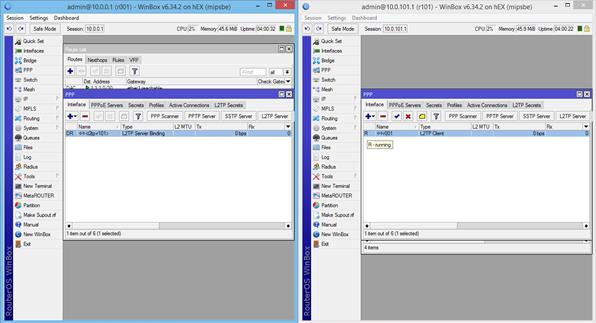

Для создания L2TP тоннеля во вкладке «PPP» перейти в раздел «Secrets» и добавить клиента.

Рисунок 17 - Добавление клиента L2TP

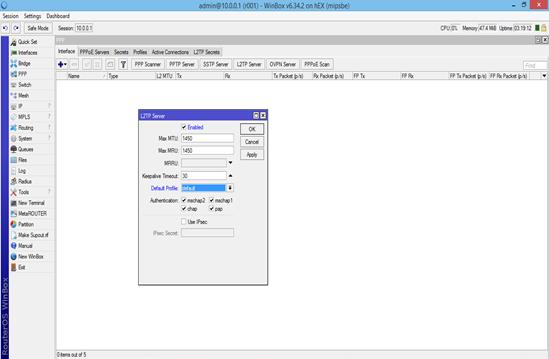

Для включения сервера – переходим во вкладку «Interface» и выбираем «L2TP Server».

Рисунок 18 - Включение сервера L2tp

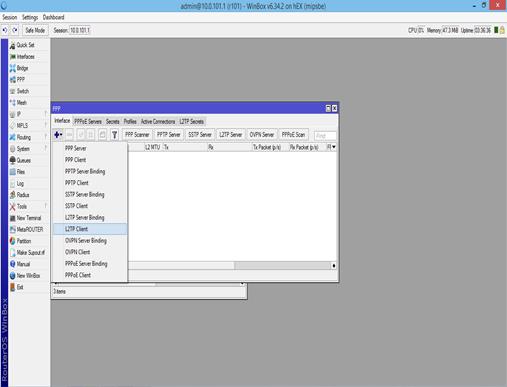

На втором маршрутизаторе во вкладке «PPP» «Interface» включаем клиента L2TP.

Рисунок 19 - L2TP клиент

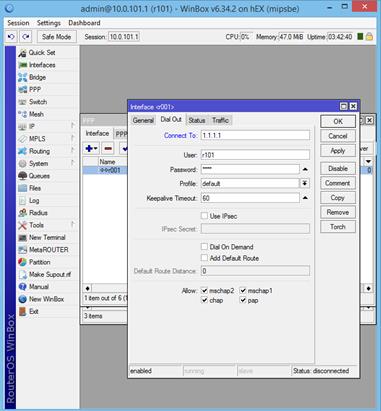

Рисунок 20 - Настройка параметров L2TP клиента

Наличие буквы «R» в окне второго маршрутизатора (r101) свидетельствует об активности тоннеля.

Рисунок 21 - L2TP тоннель

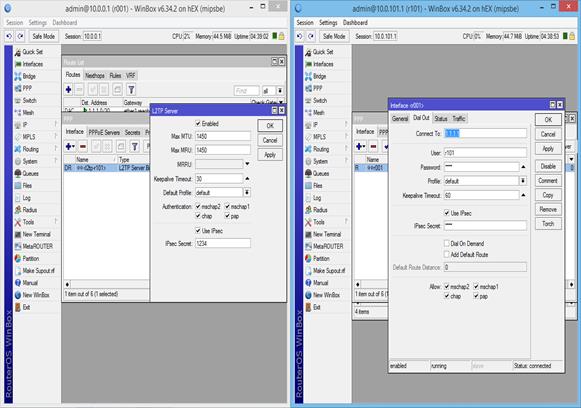

Следующий шаг - включение IPsec с использованием протокола IKEv2.

Во вкладке «Interface» включаем «L2TP Server», ставим галочку на «Use IPsec». На маршрутизаторе (r101) выполняем тот же процесс.

Рисунок 22 - Включение IPsec протокола

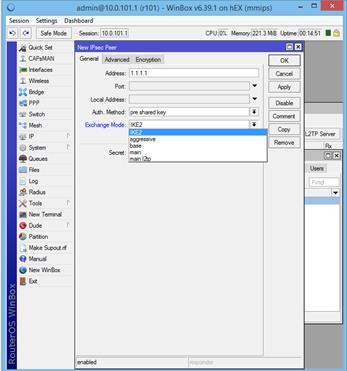

Включаем IKEv2 во вкладке «IP», «IPsec» раздел «Peers»

Рисунок 23 - Выбор протокола IKEv2

Теперь во вкладке «IP» «Routes» меняем Gateway на адрес L2TP канала, для того, чтобы весь трафик шел по шифрованному каналу.

Рисунок 24 - Смена Gateway

Для проверки работы канала, во вкладке «Tools» «Bandwidth Test» (генератор трафика) запустим трафик.

Рисунок 25 - Проверка работы L2TP канала

Отказоустойчивость

Во время разработки VPN канала, начальство организации поставило передо мной задачу по решению вопроса отказоустойчивости.

Отказоустойчивость - свойство технической системы сохранять свою работоспособность после отказа одного или нескольких составных компонентов. Отказоустойчивость определяется количеством любых последовательных единичных отказов компонентов, после которого сохраняется работоспособность системы в целом. Базовый уровень отказоустойчивости подразумевает защиту от отказа одного любого элемента - исключение единой точки отказа. Основной способ повышения отказоустойчивости - избыточность. Наиболее эффективный метод избыточности - аппаратная избыточность, которая достигается путём резервирования. В ряде приложений отказоустойчивость путём резервирования является обязательным требованием, предъявляемым государственными надзорными органами к техническим системам.

Отказоустойчивость следует отличать от отказобезопасность - способности системы при отказе некоторых частей переходить в режим работы, не представляющий опасности для людей, окружающей среды или материальных ценностей. Однако в реальных системах эти два требования могут выступать совместно. [27]

Отказоустойчивость связана со следующими техническими характеристиками систем:

1) коэффициент готовности, который показывает, какую долю времени от общего времени службы система находится в рабочем состоянии;

2) надёжность системы, которая определяется, например, как вероятность отказа в единицу времени.

Отказоустойчивая архитектура с точки зрения инженерии - это метод проектирования отказоустойчивых систем, которые способны продолжать выполнение запланированных операций (возможно, с понижением эффективности) при отказе их компонентов. Термин часто используется для описания компьютерных систем, спроектированных продолжать работу в той или иной степени, с возможным уменьшением пропускной способности или увеличением времени отклика, в случае отказа части системы. Это означает, что система в целом не прекратит свою работу при возникновении проблем с аппаратной или программной частью. Пример из другой области: структура, способная сохранять свою целостность при повреждении от коррозии или усталости материала, наличия производственных дефектов или столкновения с каким-либо объектом.

Если каждый компонент системы может продолжать работать при отказе одной из его составляющих, то вся система, в свою очередь, также продолжает работать.

Избыточностью называют функциональность, в которой нет необходимости при безотказной работе системы. Примерами могут служить запасные части, автоматически включающиеся в работу, если основная ломается. Впервые идея включения избыточных частей для увеличения надежности системы была высказана Джоном фон Нейманом в 1950-х годах.

Существует два типа избыточности:

1) пространственная;

2) временная.

Избыточность пространства реализуется путём введения дополнительных компонентов, функций или данных, которые не нужны при безотказном функционировании. Дополнительные (избыточные) компоненты могут быть аппаратными, программными и информационными.

Временная избыточность реализуется путём повторных вычислений или отправки данных, после чего результат сравнивается с сохранённой копией предыдущего.

Проектирование каждого компонента как отказоустойчивого привносит в систему некоторые недостатки: увеличение веса, стоимости, энергопотребления, цены и времени, затраченного на проектирование, проверку и испытания.

Для определения того, какие компоненты следует проектировать отказостойкими, существует набор тестов:

1) насколько важен компонент;

2) насколько велика вероятность отказа компонента;

3) насколько дорогим будет обеспечение отказостойкости компонента;

Иногда обеспечение отказоустройчивости аппаратуры требует, чтобы вышедшие из строя части были извлечены и заменены новыми, в то время как система продолжает.

Это реализуется с помощью одной избыточной части и известна как устойчивая в одной точке. В таких системах среднее время между поломками должно быть достаточно велико, чтобы операторы могли успеть выполнить ремонт до того, как резервная часть тоже выйдет из строя. Такая методика помогает, если время между поломками максимально возможное, что не является необходимым условием для построения отказостойкой системы.

Достоинства отказоустойчивых решений очевидны, но также у них существуют и недостатки:

1) помехи в обнаружении однокомпонентных неполадок;

2) помехи в обнаружении многокомпонентных неполадок;

3) уменьшение приоритета исправления неполадки;

4) сложность проверки;

5) цена;

6) некачественные компоненты.

Есть разница между отказостойкими системами и системами, в которых редко возникают проблемы. Если некие устройства выходят из строя раз в сто лет, они крайне безотказны; но если поломка всё же случается, они прекращают свою работу полностью, а потому не являются отказоустойчивыми.

Решение проблемы отказоустойчивости на производстве решается следующим путем.

Рисунок 27 - Схема с отказоустойчивостью

Как видно на предоставленной схеме, для решения поставленной задачи, в существующую ранее сеть с одним VPN каналом, добавляется еще один VPN канал.

Все настройки идентичны и показывать их вновь не имеет смысла, меняются лишь IP адреса согласно схеме, но нужно сказать лишь то что второй канал находиться в режиме ожидания и если только с первым каналом что-то случиться, и передача данных не будет производиться, второй канал возьмет его обязанности на себя. При возвращение первого канала к работоспособности, второй вновь перейдет в режим ожидания.

СОДЕРЖАНИЕ

Введение. 4

1 Анализ виртуальных частных сетей. 7

1.1 ip Security (IPsec) 12

1.2 Open VPN.. 19

1.3 Generic Routing Encapsulation (GRE) 20

1.4 Point-to-Point Tunneling Protocol (PPTP) 21

1.5 Layer 2 Tunneling Protocol (L2TP) 23

2 Проектирование защищенного канала. 33

2.1 Выбор протоколов для защищенного канала. 33

2.2 Выбор оборудования. 33

3 Технология разработки VPN-канала. 38

3.1 Настройка оборудования. 38

3.2 Тесты скоростей передачи данных. 47

3.3 Отказоустойчивость. 48

4 Охрана труда и анализ экологической безопаcности. 52

Заключение. 54

Список использованных источников. 56

Приложение А – Техническое задание. 59

Приложение Б – Акт внедрения. 63

Введение

Туннелирование в компьютерных сетях - процесс, в ходе которого создается защищенное логическое соединение между двумя конечными точками посредством инкапсуляции различных протоколов. Туннелирование представляет собой метод построения сетей, при котором один сетевой протокол инкапсулируется в другой. От обычных многоуровневых сетевых моделей (таких как OSI или TCP/IP) туннелирование отличается тем, что инкапсулируемый протокол относится к тому же или более низкому уровню, чем используемый в качестве тоннеля. [29]

Суть туннелирования состоит в том, чтобы «упаковать» передаваемую порцию данных, вместе со служебными полями, в новый «конверт» для обеспечения конфиденциальности и целостности всей передаваемой порции, включая служебные поля. Туннелирование может применяться на сетевом и на прикладном уровнях. Комбинация туннелирования и шифрования позволяет реализовать закрытые виртуальные частные сети (VPN). [19]

В процессе инкапсуляции (туннелирования) принимают участие следующие типы протоколов:

· транспортируемый протокол;

· несущий протокол;

· протокол инкапсуляции.

Протокол транзитной сети является несущим, а протокол объединяемых сетей - транспортируемым. Пакеты транспортируемого протокола помещаются в поле данных пакетов несущего протокола с помощью протокола инкапсуляции. Пакеты - «пассажиры» не обрабатываются при транспортировке по транзитной сети никаким образом. Инкапсуляцию выполняет пограничное устройство (маршрутизатор или шлюз), которое находится на границе между исходной и транзитной сетями. Извлечение пакетов транспортируемого протокола из несущих пакетов выполняет второе пограничное устройство, расположенное на границе между транзитной сетью и сетью назначения. Пограничные устройства указывают в несущих пакетах свои адреса, а не адреса узлов в сети назначения.

Туннель может быть использован, когда две сети с одной транспортной технологией необходимо соединить через сеть, использующую другую транспортную технологию. При этом пограничные маршрутизаторы, которые подключают объединяемые сети к транзитной, упаковывают пакеты транспортного протокола объединяемых сетей в пакеты транспортного протокола транзитной сети. Второй пограничный маршрутизатор выполняет обратную операцию. [16]

Основными компонентами туннеля являются:

· инициатор туннеля;

· маршрутизируемая сеть;

· туннельный коммутатор;

· один или несколько туннельных терминаторов.

Инициатор туннеля встраивает (инкапсулирует) пакеты в новый пакет, содержащий наряду с исходными данными новый заголовок с информацией об отправителе и получателе. Несмотря на то, что все передаваемые по туннелю пакеты являются пакетами IP, инкапсулируемые пакеты могут принадлежать к протоколу любого типа, включая пакеты не маршрутизируемых протоколов. [24] Маршрут между инициатором и терминатором туннеля определяет обычная маршрутизируемая сеть IP, которая может быть и сетью, отличной от Internet. Терминатор туннеля выполняет процесс, который является обратным инкапсуляции - он удаляет новые заголовки и направляет каждый исходный пакет в локальный стек протоколов или адресату в локальной сети. Инкапсуляция сама по себе никак не влияет на защищенность пакетов сообщений, передаваемых по туннелю VPN. Но инкапсуляция даёт возможность полной криптографической защиты инкапсулируемых пакетов. Конфиденциальность инкапсулируемых пакетов обеспечивается путём их криптографического закрытия, т. е. зашифровывания, а целостность и подлинность - путём формирования цифровой подписи. Так как существует множество методов криптозащиты данных, необходимо чтобы инициатор и терминатор туннеля использовали одни и те же методы и могли согласовывать друг с другом эту информацию. Более того, для возможности расшифровывания данных и проверки цифровой подписи при приеме инициатор и терминатор туннеля должны поддерживать функции безопасного обмена ключами. Чтобы туннели VPN создавались только между уполномоченными пользователями, конечные стороны взаимодействия требуется аутентифицировать. [22]

Целью работы является организация защищенного канала связи между подразделениями предприятия «Энергосервис».

Для реализации поставленной цели необходимо решить следующие задачи:

· проанализировать виртуальные частные сети;

· выбрать оборудование для организации канала;

· обосновать выбор программных и технических средств для организации защищенного канала связи;

· проектировать структуру защищенного канала связи;

· реализовать защищенный канал согласно спроектированной схеме;

· описать процесс выполнения задания;

· решение вопроса отказоустойчивости;

· тестировать и отладить разработанный канала связи.

Данная выпускная квалификационная работа, состоит из введения, четырех разделов и заключения, списка использованных источников, приложения в виде технического задания и акта внедрения. Во введении обосновывается актуальность выбранной темы, формулируются цели и задачи работы. В первом разделе проводиться анализ виртуальных частных сетей. Во втором разделе выбираться протоколы и оборудования для организации канала. В третьем разделе описывается настройка оборудования, отказоустойчивость и тесты передачи данных по каналу. В заключении подводятся итоги выполненных задач.

Анализ виртуальных частных сетей

VPN - обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет). [17]

История появления VPN тесно связана с услугой Centrex в телефонных сетях. Понятие Centrex появилось на рубеже 1960 гг. в США как общее название способа предоставления услуг деловой связи абонентам нескольких компаний на основе совместно используемого оборудования одной учрежденческой станции PBX (Private Branch Exchange). С началом внедрения в США и Канаде станций с программным управлением термин приобрел иной смысл и стал означать способ предоставления деловым абонентам дополнительных услуг телефонной связи, эквивалентных услугам PBX, на базе модифицированных станций сети общего пользования. Основное преимущество Centrex заключалось в том, что фирмы и компании при создании выделенных корпоративных сетей экономили значительные средства, необходимые на покупку, монтаж и эксплуатацию собственных станций. Хотя для связи между собой абоненты Centrex используют ресурсы и оборудование сети общего пользования, сами они образуют так называемые замкнутые группы пользователей CUG (Closed Users Group) с ограниченным доступом извне, для которых в станциях сети реализуются виртуальные PBX. [1]

В стремлении преодолеть свойственные Centrex ограничения была выдвинута идея виртуальной частной сети VPN - как объединение CUG, составляющих одну корпоративную сеть и находящихся на удалении друг от друга.

Так же VPN активно внедрялся в системах предоставления доступа интернета провайдерами в 2000 гг. в районных домашних сетях. В то время внешний трафик стоил очень дорого, но внутренний был бесплатен, что позволяло пользователям внутри своих частных сетей безлимитно обмениваться данными, за что VPN и получил свое признание. [25]

Сейчас частные сети не остались без внимания и применения - системы передачи сигналов внутри частных сетей активно внедряются в разных областях применения:

· системы удаленного банкинга;

· охранно-пожарные системы;

· системы "умный дом";

· системы защищенной передачи данных.

Несмотря на то, что коммуникации осуществляются по сетям с не большим или чаще всего с неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений, передаваемых по логической сети сообщений). [7]

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

Рисунок 1 – VPN в интернете

Обычно VPN настраивают на уровнях не выше сетевого, так как применение криптографии на этих уровнях позволяет использовать в неизменном виде транспортные протоколы (такие как TCP, UDP). [18]

Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол — IP (такой способ использует реализация PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE) (хотя, и они имеют различия). Технология VPN в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами для предоставления выхода в Интернет. [21]

При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации. При правильной настройке всех компонентов технология VPN обеспечивает анонимность в Сети. [3]

Сам VPN состоит из двух частей, внутренней и внешней.

Внутренняя - (подконтрольная) сеть, которых может быть несколько, и внешняя сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет). Возможно также подключение к виртуальной сети отдельного компьютера.

Подключение удалённого пользователя к VPN производиться посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети.

При подключении удалённого пользователя (либо при установке соединения со сторонней, защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. [23]

После успешного прохождения обоих процессов, удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, другими словами происходит процесс авторизации.

Классифицировать VPN можно по следующим основным параметрам:

1) по степени защищенности используемой среды:

· защищённые -наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищенную сеть на основе ненадёжной сети, как правило, интернета. Примером защищённых VPN являются: IPsec, OpenVPN и PPTP;

· доверительные -используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных VPN решений являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunneling Protocol) (точнее будет сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например, L2TP, как правило, используется в паре с IPsec). [30]

2) по способу реализации:

· в виде специального программно-аппаратного обеспечения - реализация VPN сети осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости;

· в виде программного решения - используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN;

· интегрированное решение - функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания. [20]

3) по назначению:

· Intranet VPN - используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи;

· Remote Access VPN - используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона или интернет-киоска;

· Extranet VPN - используют для сетей, к которым подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации;

· Internet VPN - используется для предоставления доступа к интернету провайдерами, обычно если по одному физическому каналу подключаются несколько пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях;

· L2TP был широко распространён в середине 2000-х годов в домовых сетях: в те времена внутрисетевой трафик

История развития пистолетов-пулеметов: Предпосылкой для возникновения пистолетов-пулеметов послужила давняя тенденция тяготения винтовок...

Историки об Елизавете Петровне: Елизавета попала между двумя встречными культурными течениями, воспитывалась среди новых европейских веяний и преданий...

Механическое удерживание земляных масс: Механическое удерживание земляных масс на склоне обеспечивают контрфорсными сооружениями различных конструкций...

Археология об основании Рима: Новые раскопки проясняют и такой острый дискуссионный вопрос, как дата самого возникновения Рима...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!